インシデント対応事例から学ぶ教訓 case7 「知らぬ間に感染?同一のCMS脆弱性を突いた多重サイバー攻撃事例」

企業のWEB担当者が実際に経験したCMSプラグインの脆弱性を突いた多重攻撃の事例です。具体的な攻撃シナリオと発生の原因、対策、当インシデントから得られる教訓をトレンドマイクロが解説します。

今回のインシデントに学ぶ教訓

●悪用が確認されているような危険性の高い脆弱性情報を定期的に収集すること

●Webサーバやアプリケーションなどインターネット上からアクセスできるIT資産の通信状況を制限・監視しておくこと

●外部コミュニケーションに使用されるIT環境のリスクアセスメントを行うこと

今回の事例の経緯(実話をもとにしたフィクションとなります。)

とある企業でWebマーケティング業務を行うRさんは、自社Webページの公開などを担当していました。

Webページの公開の際にはクラウドのホスティングサービス上に構築されたCMSを利用しており、普段から多数のページ原稿や画像データ等をホスティングサービス上にアップロードしていました。

Rさんの会社では、過去に作成した自社製品を紹介するいくつかのページの情報が古くなってきていた為に、情報の更新と合わせて、一斉に自社Webページをリニューアルするプロジェクトを検討していました。

Rさんはプロジェクト検討にあたって、現在自社が保有しているWebページの棚卸を行い、どれが必要でどれが不要か、いつごろ公開されたものかなどの情報をリストとしてまとめていました。

そうした業務の中で、ふと自身がアップロードした覚えのないデータや、公開した覚えのないページが見つかりました。

Rさんは過去に操作ミス等で発生してしまったダミーページのようなものかと考えましたが、念のため前担当者など社内に確認を行いました。

しかし、誰も当該ページの存在を把握しておらず、そのページの目的も不明とのことでした。

こうした状況を受けてRさんはこのページの取り扱いを一旦保留とし、棚卸業務を再開しましたが、同じような不審なページが複数見つかり、嫌な予感がしたので社内のIT部署に相談することとしました。

IT部署と連携して調査したところ、ホスティングサービス上に多数の不正プログラムが設置されている可能性があることがわかりました。

自社の公開情報を取り扱う部分であり、直接顧客が触れる可能性があることから、社内でもこの件が重大なインシデントとして取り扱われ、早急に専門家に連絡することとなりました。

Rさんの会社では、過去にトレンドマイクロとビジネス関係を持っており、インシデント対応サービスを提供していることを知っていた為に、相談先としてトレンドマイクロを選定し共同で調査することとなりました。

調査ではWebサーバのログを解析したところ、ホスティングサービスに残存していた脆弱性を悪用された痕跡が確認され、10種類以上のIPアドレスから攻撃を受けていることが明らかになりました。

また、ホスティングサービス上の不正プログラムを調査したところ50件以上の不正プログラムが設置されていることも明らかになりました。

さらに、不正プログラムの動作の解析を行うことで、サイバー攻撃者の目的が情報窃取やフィッシングサイトの設置、現在のWebページ内容の改ざんなどであることが判明しました。

調査と同時並行で、ホスティングサービスの運用に使用している端末の隔離や、発見された不正プログラムの一通りの消去やブロックを行い一旦事態は終息することとなりました。

以上が今回の事例の顛末となります。

本記事では、この一連のインシデントの中でどういった攻撃が行われていたのか、またどのような対策を実施するべきだったかに関して具体的に紹介し、ここから学び取れる教訓をご紹介したいと思います。

なお、本事案において注目するべきことの1つは、同時期に複数のサイバー攻撃者から同一の脆弱性を悪用されて、多数の不正プログラムを設置されていたことにあります。

Webページなど公開機能を持つWebサーバやアプリケーションが脆弱性等を保有する場合、外部からのアクセスを前提としたシステム設計となっている為、オンライン環境からリモートで侵入してくるサイバー攻撃者にとって格好の標的となってしまいます。

自社が管理するIT資産の内、外部からアクセス可能な領域に対してはその利用状況やアクセス履歴をより入念に監視して、侵害されるリスクを低減する必要性があるということが本事例から学び取れます。

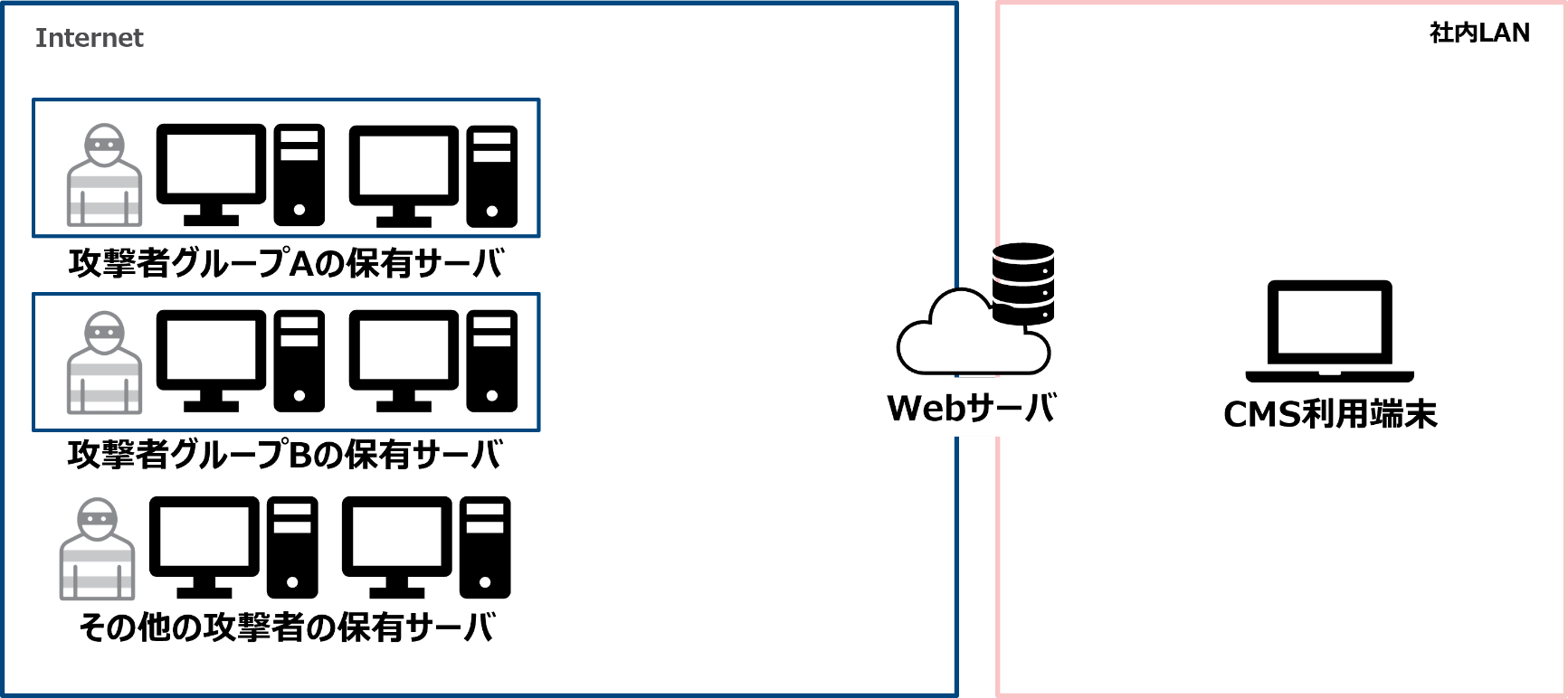

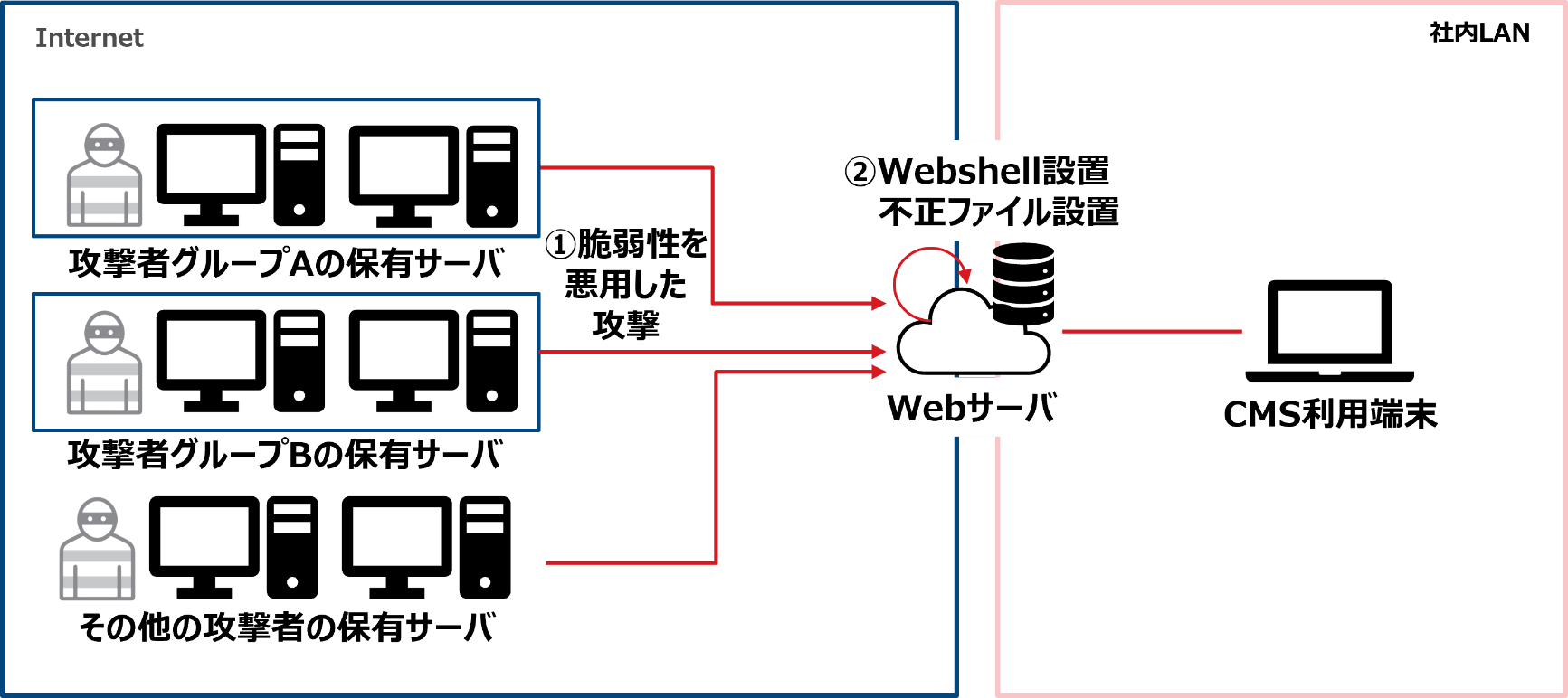

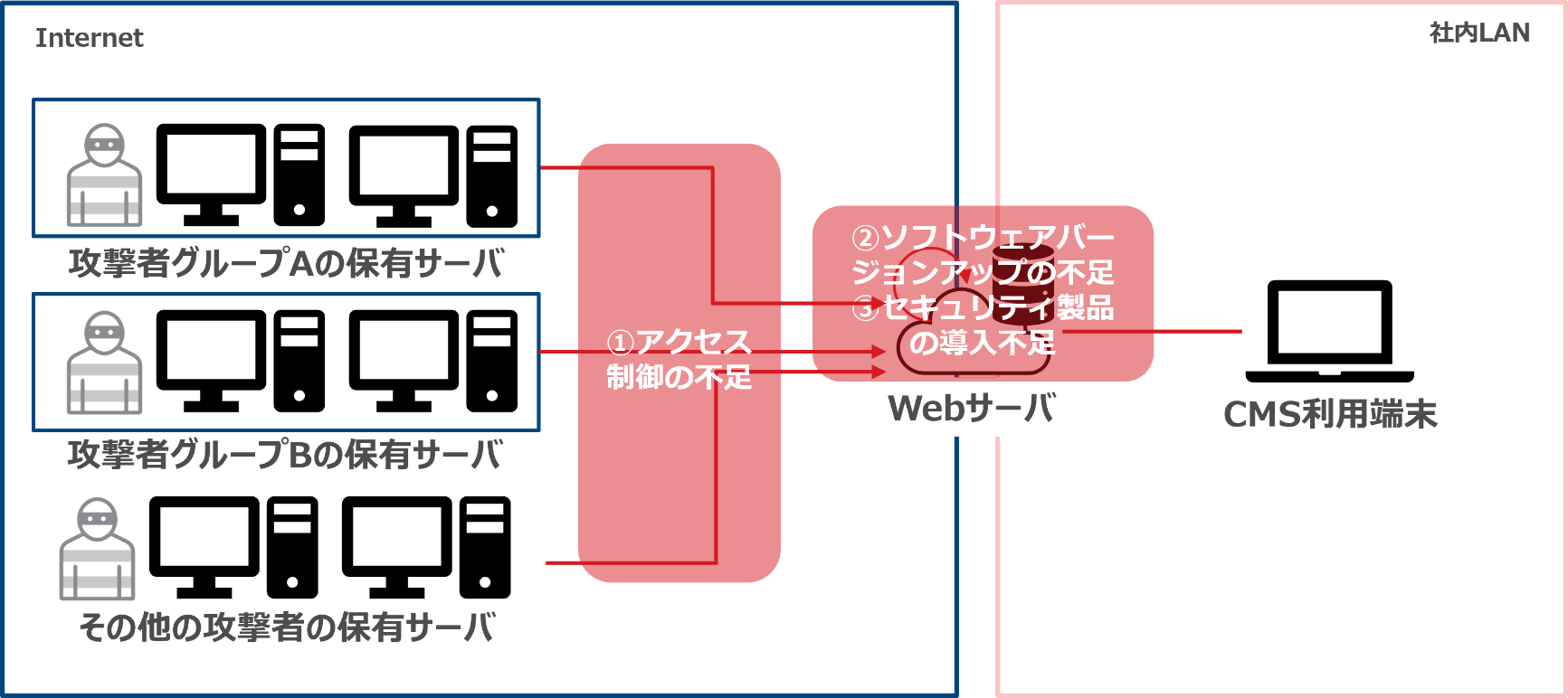

上図では、左側青枠がインターネット環境、右側赤枠が社内LANを示しており、今回の事例では、インターネット環境からも社内LANからもアクセス可能なホスティングサービス上のWebサーバが主に侵害されました。

また、Webサーバ上のCMSを利用する端末も侵害を受けた可能性があり、記載しています。

なお事例の経緯でも触れた通り、インターネット上の複数のサイバー攻撃者からの侵害が確認されており、調査の中でそのうちのいくつかは特定の攻撃者グループであることがわかっており、攻撃者グループABとグループ化して記載しています。

調査では、サイバー攻撃者がCMSおよびCMSのプラグインに含まれる脆弱性を悪用し、Webサーバに対して不正ファイルの作成など遠隔操作を行ったことが確認されています。

今回のCMSおよびCMSプラグインに含まれる脆弱性は任意のOSコマンドの実行を可能とするもので、本件に限らずCMSの脆弱性は度々サイバー攻撃者に悪用されています。

攻撃者グループAが不正なバックドアファイルを作成した痕跡が残っており、このバックドアファイルによってHackToolやマルウェア、WebShellのダウンロードなどを実行していました。

攻撃者グループAの設置したWebShellの動作を解析した結果、WebサイトやCMSの管理プログラムへのアクセス権の取得、メールやリモートデスクトップアカウントの作成、情報窃取、ファイルアップロード機能など多数の機能を備えていることが分かりました。

つまり、このWebShellを設置できたことで、サイバー攻撃者にとってはかなり自由度の高い侵害環境を構築できていたと言えます。

作成されたファイルの中にはスパムメール送信用のメーラなども確認されていることから、サイバー攻撃者はさらなる攻撃の踏み台として外部へスパムメール送信を行うことを目的としていた可能性があります。

攻撃者グループBも同様にバックドアファイルを作成した後、WebShellやマルウェアのダウンロードを行いました。

攻撃者グループBの設置したWebShellを解析した結果、こちらもコード実行やファイルアップロードなどの多数の機能を持つ上に、フィッシングサイトの作成機能があることなどが確認されました。

別の事案ですが、このWebShellを設置された被害組織において、スパムメールの踏み台とされた事例が確認されていることから、こちらもさらなる侵害の踏み台として利用されていた可能性が伺えます。

さらに、攻撃者グループAB以外のサイバー攻撃者によって、CMS上のファイルの任意操作を可能とするバックドアファイルや、SEOポイズニング(Web検索エンジンの検索結果を不正に操作する為の攻撃)を行う不正プログラムが設置されていたことも確認されました。

こちらもサイバー攻撃者が準備した不正サイトに誘導するなど、さらなる攻撃の展開に利用することを意図していたと考えられます。

経緯の章でも記載しましたが、これらの複数のサイバー攻撃者グループは同一の脆弱性を悪用して攻撃を展開しており、この事実はCMSやCMSプラグインに含まれる脆弱性が持つリスクの大きさを示しています。

CMSの脆弱性は2022年11月に国内のサービス業を営む組織で侵入手段として利用されたことや、2023年4月に国内の大学組織のサイト改ざんに使用されるなど現在でも悪用が確認されています。

今回の侵害につながった防御体制上の脆弱性として、上記3つの点が挙げられます。

それぞれについて事前に対策することでリスクを低減できた点を表で記載します。

| 防げた可能性のある攻撃 | 防御体制上の脆弱性 | 事前に行うべき対策 | |

|---|---|---|---|

| ① | 脆弱性を悪用されて遠隔操作された | アクセス制御が不足していた | ・管理画面へのアクセス制御を行う ・IDS/IPS製品を導入し、ネットワークへの不正侵入をブロックする |

| ② | CMS及びCMSプラグインやCMSを利用するソフトウェアに脆弱性が残存していた | ・必要なプラグインを精査し、不要なものを使用しない ・最新バージョンのソフトウェアを利用する、またはベンダーが公開している回避策を実施する ・脆弱性診断を実施する ・Web Application Firewallを導入し、脆弱性を悪用した攻撃をブロックする |

|

| ③ | Webサーバ上に不正なファイルを設置された | セキュリティソリューションの導入が不足していた | ・ウイルス対策製品などで不正ファイルのダウンロード・実行をブロックする、またはホスト環境を監視し改ざんや不正ファイルを素早く検知する |

表に記載したそれぞれの対策について詳細を記載します。

①クラウドサービスなどの場合、ユーザー側での制御が難しい可能性がありますが、CMSを構築しているWebサーバが自社内環境にある場合には、CMS管理画面へアクセスできる端末のIPアドレスを制限することで、サイバー攻撃者から想定外にアクセスされる可能性を低減できます。

またIDS/IPSなどの機能を持つ製品を導入することで、自社内部のネットワークへのアクセスを制限することも可能です。

利用しているシステムが脆弱性を持たない場合でも、設定ミス等の人的な要因により不正なアクセスが可能となってしまっている場合があります。

そうした場合もこれらの対策は有効に作用する可能性がある為、より安全性を向上することが可能です。

②今回のインシデントの根本的な原因はCMSプラグインに脆弱性が残されていたことです。

不要なCMSプラグインはそもそも使用しない、という運用体制をとることで悪用されるリスクを下げることができます。

また運用上不可欠なCMSプラグインなどに脆弱性が含まれる場合には、CMSのサービスを提供しているベンダーから、最新バージョンのリリースや回避策が提示された際に、可能な限り素早く自社にそれらを適用することが最善の解決策となります。

またWeb環境で動作するCMSツールの場合には、Web Application Firewallを導入することで、脆弱性対応が間に合わないような場合でも不正な通信を遮断し、攻撃に遭う可能性を低減することが可能です。

Web Applicationの脆弱性は、2023年7月にIPAが発表した「ソフトウェア等の脆弱性関連情報に関する届出状況2023年第2四半期(4月~6月)」において最多の届出が上がっていることからも、頻繁に発生するものであり、様々なデジタルアセットの中でもより重点的な対策が求められるものです。

自社内に脆弱性を含んだアプリケーションが存在しているかどうかを、定期的に脆弱性検査などを行い把握しておくことも悪用リスクを下げる試みの1つとして有効なものとなります。

③こちらも利用しているサービス形態によっては、ユーザー側での制御が難しい可能性がありますが、Webサーバにセキュリティ製品を導入することで、不正なファイルやWebShellの設置や実行を検知し、ブロックできる可能性を高めることができます。

今回の事案において狙われた弱点というわけではありませんが、より安全性を高める上では、他にも様々な対策が考えられます。

例えば①の管理者画面へのアクセスは、自社の管理アカウントをアカウントリスト攻撃などによって認証突破され、正規のアカウントとしてアクセスされるなどの危険もあることから、そもそものアカウントのパスワードを複雑で強固なものに設定する、多要素認証を導入するなどといった、基本的なセキュリティ対策もリスクを下げる為に依然有効です。

また、CMS環境のバックアップを定期的に取得しておくことで、万が一改ざん被害等にあった場合でも、復旧できる確率や復旧速度を高めることができます。

さらに、本シリーズ記事で紹介している様々な攻撃手法を、自社で起こった際に検知・対応できるかなどを検証・確認する際のフレームワークの1つとしてMITRE ATT&CKを活用することも有効な手立ての1つです。

例えば今回使用された攻撃の一部をMITRE ATT&CKのフレームワークに則り記載する場合、下記の分類となります。

| ATT&CK Tactic | Technique (TTP) |

|---|---|

| Initial Access(初期アクセス) | T1190:Exploit Public-Facing Application |

| Execution(実行) | T1059:Command and Scripting Interpreter |

| Persistence(永続化) | T1505.003:Server Software Component: Web Shell |

| Command and Control(コマンド・コントロール) | T1105:Ingress Tool Transfer |

| T1071:Application Layer Protocol | |

| Impact(影響) | T1041:Exfiltration Over C2 Channel |

今回は、CMSに含まれる脆弱性をきっかけに、複数の攻撃グループから同時期にWebサーバ環境を侵害される事案を紹介しました。

本事例から学びとれる教訓は、以下3つとなります。

・悪用が確認されているような危険性の高い脆弱性情報を定期的に収集すること

・Webサーバやアプリケーションなどインターネット上からアクセスできるIT資産の通信状況を制限・監視しておくこと

・外部コミュニケーションに使用されるIT環境のリスクアセスメントを行うこと

セキュリティレベルを高める上では、まずは自社が保有している脆弱性の存在に気づくことが重要です。

脆弱性に気づいていない場合、リスクのある状態をサイバー攻撃者のみが把握している状況となってしまいます。

しかし大量の脆弱性情報が次々に出てくる状況においては、優先的に対応するべき脆弱性を決定する必要があります。

その上では、様々な脆弱性の中でも特に、攻撃の実績が確認されているものなどは、自社にも被害が及ぶ可能性が高い為、普段から情報を収集し、把握しておく必要があります。

また、外部からのアクセスを可能としている公開環境は、アタックサーフェス(攻撃対象領域)の中でも実際に攻撃に遭う危険性が特に高くなります。

外部に情報を公開・配信する機能を持つIT資産における、通信状況の制御や監視を行い、想定外の利用や悪用のリスクを可能な限り低減しておくことは優先的な対策事項の1つといえます。

ただし、組織によってはWebサイトの構築、運用、保守などについて外部の業者に委託しているような場合もあるでしょう。

このような場合、上述のようなセキュリティ対応が委託内容に含まれているかどうか、という観点が重要になります。

他の被害事例の中でも、委託元としてはアップデートなどが委託内容に含まれていると考えていたが、委託業者側は契約範囲外と捉えていたなどといったように、両者が異なる認識を持っていた為に、脆弱性の更新が放置されていたようなケースが散見されます。

委託業者と自社との責任範囲を再確認し、自社で行うべきセキュリティ対応をしっかり行う、自社で行えない場合は委託業者側で行ってもらえるよう契約内容を見直すなどの対応が必要です。

今回、被害企業であるRさんの会社では、顧客との外的コミュニケーションを担う環境であることから、緊急案件として素早く対応がなされました。

それは外部とのコミュニケーションの土台となる環境が侵害されることで、自社のレピュテーションへの影響が大きいことや、自社外のステークホルダーに二次被害をもたらす可能性が大きいと判断したためです。

しかし、それらのリスク認識を持っているのであれば、本来はインシデントが起きるよりも前の時点で、社外からの評価に悪影響を与えることや外部組織にスパムメールなどが送付されるリスクを踏まえて、運用や防御体制を見なおしておく、または対応計画を整備しておくことが望ましいと言えます。

今回のように攻撃シナリオを具体的に把握することで、致命的な被害につながり得る防御体制上の脆弱性を事前に把握し対処を施すことが可能になります。

他社のインシデント事例を参考に、自社にとって優先するべきリスク対応を決定することは有効な戦略の1つと言えるでしょう。

インシデント対応事例から学ぶ教訓 シリーズ

セキュリティインシデント事例集(セキュリティ対策状況チェックリスト付属)

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)