Active! mailのゼロデイ脆弱性「CVE-2025-42599」を考察

「Active! mail」を提供する株式会社クオリティアは、2025年4月16日に脆弱性「CVE-2025-42599」について注意喚起しました。その後、カゴヤ・ジャパン株式会社、株式会社インターネットイニシアティブ(IIJ)が本脆弱性を悪用した攻撃を受けた旨を公表しました。本脆弱性を考察します。

公開日:2025年4月22日

更新日:2025年4月22日

Active! mailの脆弱性「CVE-2025-42599」とは

「Active! mail」を提供する株式会社クオリティアは2025年4月16日に、Active! mailに不具合対応の修正版を提供した旨を公表しました。セキュリティ対策として非常に緊急性の高い重要な修正が含まれるため、リリースされた修正版の適用をユーザに依頼する旨が記載されています。また、同社は2025年4月18日のリリースで、この修正版は、スタックベースのバッファオーバーフローの脆弱性に対応したものであり、この脆弱性を悪用されることで「遠隔の第三者によって細工されたリクエストを送信された場合、任意のコードを実行されたり、サービス運用妨害(DoS)状態を引き起こされたりする可能性がある」旨を追加で公表しました。

同日IPAからも、「Active! mail」には、スタックベースのバッファオーバーフローの脆弱性(CVE-2025-42599)が存在する旨が公表されています。本脆弱性は、共通脆弱性評価システムCVSS v3で「緊急」の9.8です。詳細は以下の通りです。

| 攻撃元区分 | ネットワーク |

| 攻撃条件の複雑さ | 低 |

| 攻撃に必要な特権レベル | 不要 |

| 利用者の関与 | 不要 |

| 影響の想定範囲 | 変更なし |

| 機密性への影響(C) | 高 |

| 完全性への影響(I) | 高 |

| 可用性への影響(A) | 高 |

Active! mailの脆弱性「CVE-2025-42599」の影響は?

また、同脆弱性を悪用する攻撃がすでに確認されているということから、早急な対応が求められます。実際、2025年4月21日、クラウドサービスやレンタルサーバを提供するカゴヤ・ジャパン株式会社は、Active! mail(Webメール)へ外部からの攻撃を確認したため、9時18分より一時的にサービスを停止していること、またその攻撃がQUALITIA(開発元)から発表されている脆弱性に起因するものと推察していることを公表しました。

同社のWebサイトやクオリティアのWebサイトによると、官公庁や一般企業、国公立大学など累計2,250法人、1,300万アカウントの導入実績を誇るWebメールと記載されており、多くのユーザがActive! mailを使用していることが伺えます。

加えて、クラウド・ホスティング事業を展開する株式会社KDDIウェブコミュニケーションズは、2025年4月18日に、サービスの安全な利用が保証できない状態と判断し、一時的に当該サービスの提供サーバを停止する旨を公表しています。

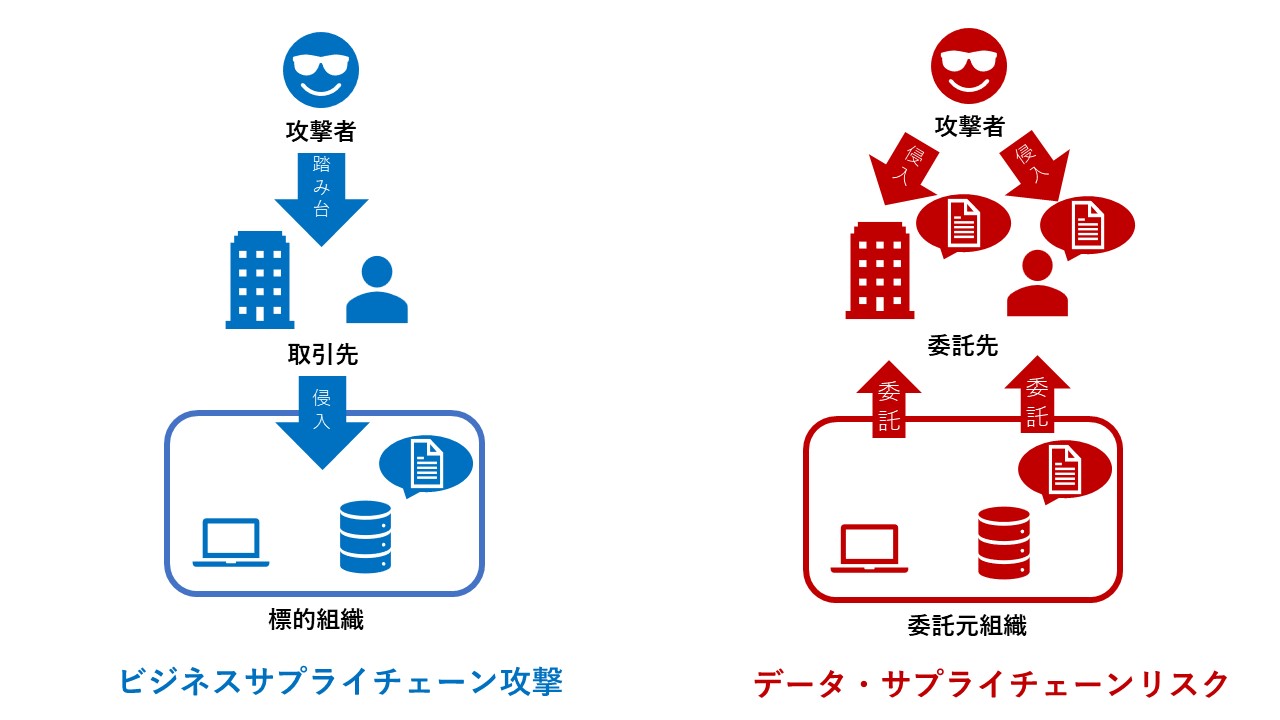

近年、“データ・サプライチェーン”のリスクが顕在化する事例は続発しています。2024年には、株式会社イセトーや東京ガスエンジニアリングソリューションズが、2023年には株式会社エムケイシステムが運営するクラウドサービス「社労夢」がランサムウェアの被害にあい、サービスを利用する複数の法人組織が被害を公表する事態に繋がりました。

---------

(2025年4月22日 記事公開後に追記)

加えて、大手ISPである株式会社インターネットイニシアティブ(IIJ)は、2025年4月15日に発表した、「IIJ セキュアMXサービス」 (電子メールサーバ・セキュリティ機能のアウトソーシングサービス)への不正アクセスについて、4月22日、このActive! Mailの脆弱性が悪用されていたことに言及しました。IIJは「この脆弱性は不正アクセス発生から発覚のタイミングでは未発見のものであり、今回の事案を通じて初めて明らかになったもの」と述べており、本脆弱性がゼロデイ脆弱性であったことが発覚しました。

本件は、当初、影響範囲は最大で6,000契約以上、400万アカウントを超えるとされていましたが、4月22日の調査で以下のように詳細が言及されています。

・当該サービスで作成された電子メールのアカウント・パスワードの漏洩対象のお客様契約数: 132契約

・当該サービスを利用して送受信された電子メールの本文・ヘッダ情報の漏洩対象のお客様契約数: 6契約

・当該サービスと連携して動作するように設定されていた他社クラウドサービスの認証情報の漏洩:対象のお客様契約数: 488契約

・重複するお客様を除外した契約数:586契約

加えて、IIJが情報漏洩の可能性を発表した後、該当のサービスを利用していた、複数の法人組織が利用するメールシステムに不正アクセスがあった旨や影響を調査中である旨を公表しています。このようにサービスの提供元がサイバー攻撃を受けることで、そのサービスを利用する法人組織に広く影響を与えることを当社では“データ・サプライチェーンのリスク”と表現しています。

今回のIIJの公表内容を踏まえた、より具体的な対策は以下の通りです。

・当該サービスで作成された電子メールのアカウント・パスワードの漏洩

⇒サービスの利用を継続する場合、パスワードを変更することが求められます。また、サービス側が二要素認証などを提供していれば、あわせて利用することが重要です。

・当該サービスを利用して送受信された電子メールの本文・ヘッダ情報の漏洩

⇒取引先の情報などが漏洩した可能性があることから、メールの情報を悪用したフィッシング詐欺などを注意喚起することが求められます。また、メールサービスを利用する自組織内にもフィッシングメールが届く可能性があり、自組織の従業員への注意喚起も必要です。

・当該サービスと連携して動作するように設定されていた他社クラウドサービスの認証情報の漏洩

⇒どのようなクラウドサービスと連携していたのかを明確にし、パスワードの変更などが求められます。

---------

このような“データ・サプライチェーン”のリスクに対して、サービスを利用する組織は、委託先の安全管理措置が適切かの確認、委託契約の締結内容の再確認、委託先における個人データ取扱状況の把握などが基本的な対策になります。今回のようなサービスを利用する際には、どういった攻撃シナリオが想定されるのか、その攻撃シナリオに対して、サービスの提供側がどういった対策に取り組んでいるのかといった確認も求められます。勿論リスクをゼロにすることは現実的ではありませんが、それが許容できるリスクなのか、許容できないリスクなのかは自組織内で明確にすり合わせることが必要です。

参考記事:

・データ・サプライチェーンとは?マネジメント上の課題を解説する

・委託先へのサイバー攻撃、どう防ぐ

直接提供だけではなく、間接的に提供されるソフトウェアにも注意

ソフトウェアは、開発元から直接提供されるだけではなく、パートナー企業が提供するサービスに組み込んで提供されることが一般的によくあります。Active! mailを直接開発元から購入しているユーザだけではなく、間接的に利用しているユーザにおいても本脆弱性は留意する必要があると言えます。

トレンドマイクロでも、当社が提供する製品やソリューションに他社のソフトウェアを一部利用しています。当社では、ソフトウェアを構築する際のコンポーネントの詳細とそれぞれの依存関係などを記したSBOM(Software Bill of Materials)を活用しており、業務上必要な場合には当社製品のSBOM情報をお客様に提供することもあります。今回の脆弱性に関わらず、自社が利用する他社のソフトウェアについては、脆弱性の有無などをチェックして対策していく必要があると言えるでしょう。

参考記事:

・トレンドマイクロのSBOM導入の取り組みを解説

・SSDF(Secure Software Development Framework)とは?~日本国内での活用に関する動向も解説

トレンドマイクロ製品の脆弱性「CVE-2025-42599」への対応

脆弱性は、原則修正プログラムが提供されたのち、迅速に修正プログラムを適用することが有効な対策です。しかし、すぐにシステムを止めることができない場合の暫時的な対策としては、仮想パッチ(IPS)などのソリューションを利用することができます。トレンドマイクロでは、エンドポイント/サーバ向けのセキュリティソリューション「Trend Vision One – Endpoint Security」やネットワークで脆弱性を悪用する通信などを防ぐ「TippingPoint™ Threat Protection System」を提供しています。なお、CVE-2025-42599に対するトレンドマイクロ製品の対応状況については、本記事にて随時お知らせします。

ゼロデイ攻撃の対策はどうすればよいのか

---------

(2025年4月22日 記事公開後に修正)

今回の「Active! mail」における、スタックベースのバッファオーバーフローの脆弱性(CVE-2025-42599)の対策は、考慮が必要な点があります。すでに、IIJから言及があったように、本脆弱性は悪用が確認された当初はゼロデイ脆弱性であり、ゼロデイ攻撃を受けていたことになります。

---------

ゼロデイ攻撃とは、システムの脆弱性に対して、修正が行われる前に、それを悪用するサイバー攻撃のことを指します。ユーザの対処期間が0日で行われる攻撃であるため「ゼロデイ攻撃」と呼ばれます。ゼロデイ攻撃はその時点で未知の攻撃であり、単一で効果的な対策はありません。そのため、以下のような複数の要素を組み合わせた包括的なアプローチが求められます。

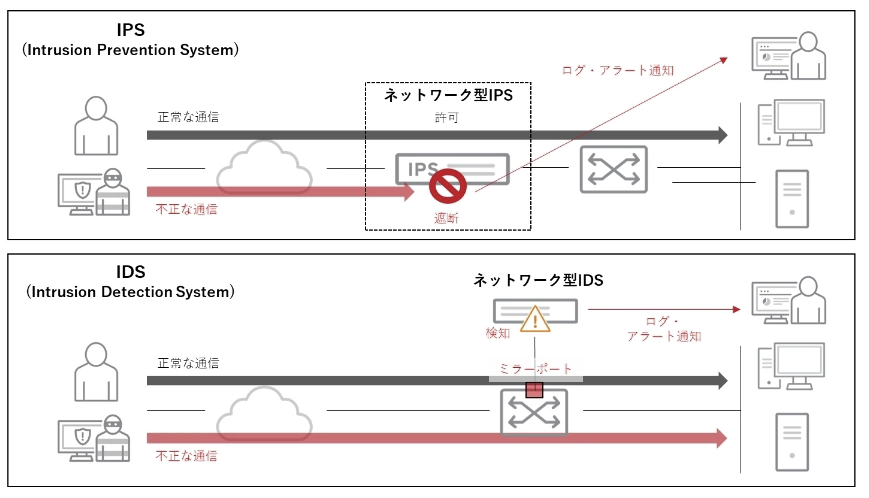

●検知システムの導入:IDS/IPSのような検知システムで、既存の攻撃に類似したゼロデイ攻撃の通信を検知、警告できる場合があります。

●多層防御の導入:ゼロデイ攻撃に対しては侵入を防ぐことは困難であるため、侵入をいち早く検知して被害の拡大を防ぐための内部対策や、感染後の素早い対処で情報を守るための出口対策を講じることで、全体のセキュリティをより強固にしておくことが求められます。また、侵入を前提とした対策として、XDR等のシステムを用いたセキュリティイベントの監視と異常検知の強化が推奨されます。

●脆弱性管理と修正プログラムの迅速な適用:システムにおける脆弱性を定期的に監視し、修正プログラムが提供されたら迅速に適用できるようにする体制作りにより、攻撃可能な期間を一刻でも短くすることが重要です。

●攻撃が発生する可能性がある資産の把握とリスク低減:サイバー攻撃を事前に防ぐ対策、万が一侵害などが発生した際に対処する対策に加えて、常日頃から自社の資産や攻撃が発生しやすい経路などを明確にし、リスクを低減するContinuous Threat Exposure Management(CTEM、継続的脅威エクスポージャ管理)を行うことも重要です。

---------

(2025年4月22日 記事公開後に追加)

なお、本脆弱性に関しては、JPCERTからも注意喚起とガイダンスが公開されていますので、併せてご確認ください。

---------

Active! Mailの脆弱性「CVE-2025-42599」については、本稿を執筆している2025年4月21日時点でもさらに大きな影響に結びつく懸念があります。本稿がサービスを利用する上でセキュリティを強化する一助になれば幸いです。

<関連記事>

・データ・サプライチェーンとは?マネジメント上の課題を解説する

・委託先へのサイバー攻撃、どう防ぐ

・サプライチェーン攻撃とは?~攻撃の起点別に手法と事例を解説~

・トレンドマイクロのSBOM導入の取り組みを解説

・SSDF(Secure Software Development Framework)とは?~日本国内での活用に関する動向も解説

・サプライチェーン攻撃とは?~攻撃の起点別に手法と事例を解説~

執筆者

高橋 昌也

トレンドマイクロ株式会社

シニアマネージャー

PCサーバ Express5800、ファイアウォール、ネットワーク検疫、シンクライアントのプロダクトマーケティングマネージャーに従事した後、2009年にトレンドマイクロ入社。

2012年当時、業界に先駆けて日本国内への標的型攻撃(APT)について、統計データを用いた情報発信をリード。

現在は、リサーチャーと連携し、サイバーリスクマネジメントやAIセキュリティに関する情報発信を行う。

取引先への個人情報監査やサプライチェーンリスクマネジメントも担う。

主なメディア出演:日本テレビ(NEWS ZERO)、フジテレビ(めざましテレビ)、テレビ朝日(報道ステーション)、TBS(林先生が驚く初耳学!)、日本経済新聞、朝日新聞、毎日新聞、読売新聞、産経新聞など

Security GO新着記事

「AI事業者ガイドライン」から読み解くAI利用時のセキュリティ対策

(2025年4月22日)

Active! mailの脆弱性「CVE-2025-42599」を考察

(2025年4月22日)

長期休暇前のサイバーセキュリティの備えを知る~2025年版

(2025年4月21日)