インシデント対応事例から学ぶ教訓 case1「タイムリミット寸前 ランサムウェア攻撃を未然に阻止」

当社で実施するインシデント対応サービスで実際に発生した攻撃内容を元に、具体的な攻撃シナリオとそれにむけた対策、インシデント全体から得た教訓をご紹介します。

今回の事例の経緯

(実話をもとにしたフィクションとなります。)

とある企業でセキュリティ関係の業務に従事するAさんは、その日自宅でのテレワーク業務を行っていました。

自社で導入しているセキュリティシステムの一部について、運用を委託している業者から一通のメールが届いたことで今回の事案が発覚しました。

メールの中にはこのような報告が記載されていました。

「貴社環境内において、不正な通信が行われた形跡や、情報を盗むツールのインストールが行われた可能性があることについて、セキュリティツールからアラートがありました」

メールを見て不安を覚えたAさんは、まず自社で何が起きているのか確認するために、該当のサーバーがどこで何のために利用されているかなどを確認することにしました。

加えて、サーバーの管理責任者である事業部のBさんやCさんにも直接会話し、確認を行いました。

しかし二人ともサーバーはVPNを通さなければインターネットからアクセスできるようなものではないと証言しており、侵害されている認識自体を持っていないようでした。

誰かがミスをしてインターネットでアクセスできるような設定になっていたのでは、とも疑い確認しましたが、そうした形跡も見られませんでした。

その後、数日間自社内でセキュリティチーム全体での調査を実施したり、管理職のメンバーと相談の上対応方針を検討したりするなど行っていましたが、どれくらいの範囲に影響がありそうかや、この対応方針で大丈夫なのだろうか、と不安がぬぐい切れない部分もあり、専門のベンダーへの相談することを決心しました。

セキュリティシステムの運用を委託していた業者はインシデント対応サービスまでは実施していなかった為、自社で導入していたツールのベンダーでもある当社に連絡を行うこととしました。

連絡後、トレンドマイクロでも専門のインシデント対応に協力するチームを持っていることがわかり、Aさんは彼らと連携した調査を実施しました。

その結果、

・最上位の管理者権限が盗まれて不正な活動が行われていたこと

・攻撃者が侵入後にファイルを閲覧したり、内部で行った活動の痕跡を削除したりするような活動を行ったこと

・PWを盗もうとした痕跡があること

などが確認されました。ただし、根本的な、なぜ侵入されたのか、を明確に特定する痕跡までは確認できませんでした。

これらの結果を受けて、トレンドマイクロのインシデント対応チームから、すぐに実施すべき対処方法や、中長期的に実施できる対策を提示されました。

Aさんは、それらの対応を主担当として迅速に実施し、結果的には業務やシステムの停止といった致命的な被害につながることはありませんでした。

以上が事の顛末となります。

本記事ではこの一連のインシデントの中でどういった攻撃が行われていたのか、またどのように対策を実施したのか、に関して具体的に紹介しここから学び取れる教訓をご紹介したいと思います。

なお、本事案において注目すべきことの1つに、当社に連絡があった時点で、初期侵入から1週間程度経過していたことが挙げられます。

これまでトレンドマイクロで支援した人手によるランサムウェア攻撃のインシデントにおいて、初期侵入から環境の暗号化による最終被害までかかる平均日数が6.3日という統計がとれており、また実際にドメイン管理者権限まで詐取されていたことからも、被害が発生する寸前のタイミングであった可能性が高いと推測しています。

今回主に侵害が確認されたデジタル機器は上記5つとなります。

実際には、上記以外にも複数のサーバーに対してリモート実行要求が送られたり、リモートデスクトップ(RDP)ログインに成功したりといった形跡が確認されていますが、ここでは主要なもののみ記載しています。

赤枠で示す範囲が組織内部のLANであり、通常攻撃者が経由するインターネットからはアクセスできない環境にありますが、SSL-VPN機器を経由して組織内部に侵入したと予想しています。

攻撃者はまず、なんらかの方法で従業員のVPNアカウント(ローカル管理者グループに属する)を取得しSSL-VPN機器を侵害しました。

ここから組織内LANに侵入したと予想されます。

手法や痕跡が特定できていないという点で、あくまで推定動作となる為、図では点線で記載しています。

侵入後はリモートデスクトップ(RDP)を使って組織内の複数の端末に横展開を実施しました。

サーバーAにおいてはファイルを閲覧し、情報探索または窃取を行ったことも確認されています。

また、サーバーCに対しては脆弱性「Zerologon」を突いた攻撃を実施し、追加でドメイン管理者権限を奪取したことが確認されています。

さらに、サーバーC内においては認証情報窃取ツールのMimikatzが実行されたと思われる痕跡や、攻撃活動自体のログファイルを削除した履歴が確認されていることから、攻撃者は侵害範囲を広げつつ、自身の攻撃が追跡されないように画策していたことが予想されます。

これらの挙動は、トレンドマイクロが対応支援を行ったインシデントの内、ランサムウェア実行を意図したケースで頻繁に見られる攻撃手口と酷似していることから、ランサムウェア実行を意図したものの可能性が高いと考え、迅速な対応を被害組織には依頼しました。

今回の侵害につながった防御体制上の脆弱性として、上記6つの点が挙げられます。

それぞれについて事前に対策することでリスクを低減できた点を表で記載します。

表1:改善可能な防御体制上の脆弱性とその対策

| 防げた可能性のある攻撃 | 防御体制上の脆弱性 | 事前に行うべき対策 | |

|---|---|---|---|

| ① |

VPN装置に過去存在していた脆弱性を突かれてVPNアカウントが窃取された | 通常運用では発生しえない通信を制限していなかった |

・脆弱性を無くすために組織で利用しているIT機器のバージョンを漏れなく確認し、セキュリティパッチを適用する ・またはアカウント情報だけでは利用できないよう多要素認証方式を採用する |

| ② |

運用で使用していないRDPサービスを悪用された |

運用で使用しない不要なポート(RDP)が制限されていなかった | ・運用に必要なければ、RDPサービス自体を停止する ・運用に必要であれば、ファイアウォール機能などを使い、特定のIPアドレスや管理者権限からのアクセスのみを許可するアクセス制御を行う |

| ③ | 技術的脆弱性「Zerologon」を利用して認証情報を窃取された |

技術的脆弱性の対策が十分でなかった | ・組織で利用しているOSやソフトウェアのバージョンを最新版にし、セキュリティパッチを適用する なお、運用への影響がある際には仮想パッチなどを適用する |

| ④ | セキュリティソフトを導入していないサーバー端末でMimikatzが実行された |

ウイルス対策ソフトが導入されていないサーバー端末があった | 運用上使用している端末に漏れなくウイルス対策ソフトを導入する |

| ⑤ | 追跡を困難にするためサーバーのログが削除された |

ログ管理が十分でなかった | ・有事の際に迅速に状況を確認できるようログを別途保全する ・またはログ転送などを行ってくれるEDRソリューションを導入する |

攻撃者はランサムウェアによって身代金を獲得するという目的のために、手段を選ばず攻撃を実施します。

それはつまり、上記の防御体制上の脆弱性を有している部分をしらみつぶしに探索し、その弱点を利用して気づかれないように侵害範囲を拡大し、情報を窃取、暗号化するということです。

上記のどの対策もそれ1つ実施すれば完結し、組織の安全が保障されるものというわけではなく、様々な面での脆弱性を少なくすることで組織全体のリスクを低減していくものであるということをお含みおきください。

なお、様々な面での脆弱性を少なくする為には、業務で使用する様々なレイヤー(エンドポイント、サーバー、ネットワークなど)にセンサーを配置し、組織全体の保護を包括的に支援するXDRの導入もよりセキュリティレベルを高める為には有効な手段です。

XDRであれば今回のような水面下での不審な挙動に対しても、素早い段階で検知したり、影響範囲を特定し、迅速な対処・復旧を行う為に必要な情報を取得したりすることが可能となります。

なお今回侵入原因を特定する痕跡は確認できなかったため、根本的な対策ではない可能性がありますが、よりリスクを低減する方法として、いくつかの権限が悪用されたことから

●パスワードの複雑性や定期変更ルールを見直す

●最小権限の原則を徹底し、不要なローカル管理者権限を削除したり、通常運用ではドメイン管理者権限が利用できなくしたりする

などの対策も有効な手段として挙げられます。

まとめ

今回は人手によるランサムウェアによる攻撃を実行前に食い止めることができた事例を紹介しました。

本事例から学び取れる教訓として以下3つが言えると考えています。

1.普段の運用で使用する「通常の」ネットワークトラフィックを定義しておくこと。

「通常」が明確でなければ不正アクセスなどの「異常」に気づくことはできない。

2.挙動や通信のログを普段から別保存すること。

根本的な原因対策ができないことや、インシデント対応の初動速度に影響がでることがある。

3.インシデント発生時の訓練を実施しておくこと。

いざ本当にインシデントが起きた際に、方針や対応に自信が持てず対応が遅れる可能性がある。

本事例に限らず、近年の攻撃者は被害組織の人間が気づいていない点や、想定さえしていない挙動、技術的脆弱性などを悪用することにますます長けてきており、初期侵入への警戒に加えて、組織内での早期検知と対応がより重要になっているということが言えます。

またいざ侵入に気づけた際にも、対策を実施するまでに時間がかかってしまうと大きな被害につながりかねません。

平時からログを別途保存しておいて、インシデントが発生した際の原因調査を円滑に実施することや、インシデント対応訓練を実施して、いざというときにも自信をもって迅速にアクションが行える体制を整備しておくことも重要です。

今回のように攻撃シナリオを具体的に把握することで、致命的な被害につながり得る脆弱性を事前に把握し対処を施すことが可能になります。

他社のインシデント事例を参考に、自社にとって優先するべきリスク対応を決定することは有効な戦略の1つと言えるでしょう。

インシデント対応事例から学ぶ教訓 シリーズ

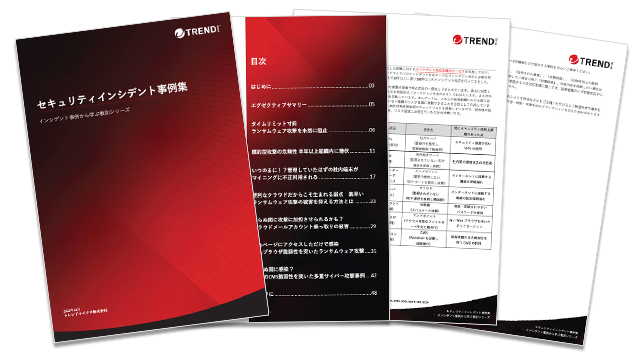

セキュリティインシデント事例集(セキュリティ対策状況チェックリスト付属)

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)