インシデント対応事例から学ぶ教訓 case3「いつのまに!?管理していたはずの社内端末がマイニングに不正利用される」

当社で実施するインシデント対応サービスで実際に発生した攻撃内容を元に、具体的な攻撃シナリオとそれにむけた対策、インシデント全体から得た教訓をご紹介します。

今回の事例の経緯(実話をもとにしたフィクションとなります。)

とある企業に勤めるKさんは、社内でのセキュリティツールの管理などの仕事を担当していました。

Kさんの会社では、1年前に社内の端末がEMOTETに感染してしまい、他社に不審なメールが送付されるなど、大きなインシデントにつながってしまったことから、そうしたマルウェアの侵入や被害を技術面から防ぐ方法はないものか、と考えていました。

何度か参加したセキュリティ関係のフォーラムやセミナーで度々推奨されている、「EDR」という技術に目をつけたKさんは、まずは実際にそれらの技術をお試しで導入してみることとしました。

EDRの試用版を手に入れたKさんは、部下のSさんに命じて、社内の複数の環境に製品をインストールし 、実際に製品の稼働を開始してみること、またその際の使用感や機能性をテストし1週間後に報告するよう指示しました。

しかし、それから2,3日が経った後、SさんからKさんにチャットが入りました。

チャットには「来週のEDR試用版の評価の会議の前に、気になる事があるので早急に少し話す時間が欲しい」という旨が記載されていました。

Kさんは少し不審に思いましたが、ちょうど当日の夕方の時間帯に余裕があったので、SさんとWeb会議を実施することとしました。

夕方になり、Web会議に参加したところSさんから下記のような事実を伝えられました。

「製品の使用感や機能性以前の問題として、どうやら社内において不審な動作がすでに発生しているようだ」という旨の報告でした。

以前EMOTETの感染が発覚した際、初動対応の重要性を強く感じていたKさんは、この報告に強い焦燥感を覚えました。

すぐに該当の機器の設定状況やAV製品のインストール状況を確認するよう指示しましたが、

・外部から侵入できるような設定にはなっていないこと

・AV製品のインストールも実行されていること

の両方が確認済みであるとSさんからは告げられました。

原因の究明に時間を要すると判断したKさんは、インシデント対応の支援を専門ベンダーに依頼することを素早く決意し、トレンドマイクロへ連絡を行いました。

調査の中では、上記のEDR製品で検出された不正なサイトへの通信の痕跡が、まず確認されました。

しかし、社内のファイアウォールやプロキシサーバーのログを確認しても、特に不審な点はなく、なかなか侵害経路や初期侵入のポイントが特定できませんでした。

より詳しい調査を続けたところ、USB接続されたWi-fiルーターや業務用端末に内蔵されているSIMカードに割り当てられているグローバルIPアドレスから直接侵入されていることが判明しました。

またそれらの機器には、様々な攻撃者から数日にわたって合計数万回以上のアクセス試行が行われていることも判明したため、すぐに対策を行うべきとトレンドマイクロから推奨されました。

なお、推奨対策の中には、すでに利用しているAV製品の機能を有効化するだけで、実行可能なものも含まれていました。

それらの提言を受けてKさんを中心とするセキュリティチームは、対策を速やかに実施し、一旦状況は落ち着きました。

以上が今回の事の顛末となります。

本記事では、この一連のインシデントの中でどういった攻撃が行われていたのか、またどのような対策を実施するべきだったかに関して具体的に紹介し、ここから学び取れる教訓をご紹介したいと思います。

なお、本事案において注目すべきことの1つは、USB接続されたWi-fiルーターや内蔵されたSIMカードの管理です。

実際に侵害された端末へのセキュリティ対策はしっかりと施されており、組織内部にはVPNでのみ接続する運用となっている上、AV製品も導入されていました。ただ、SIMやWi-fiルーターといった機器にも漏れなくセキュリティ対策を施すという注意が欠けていた為に本事案が発生しました。攻撃回数が膨大であることからも、特定の企業を対象とした攻撃ではなく、攻撃者が外部に露出している端末を無作為に探す中でたまたま見つかったものである、という可能性が高いと見ています。

管理できているという思い込みが、攻撃を呼び込むポイントを作り出してしまう可能性があるということも本事例からは読み取れます。

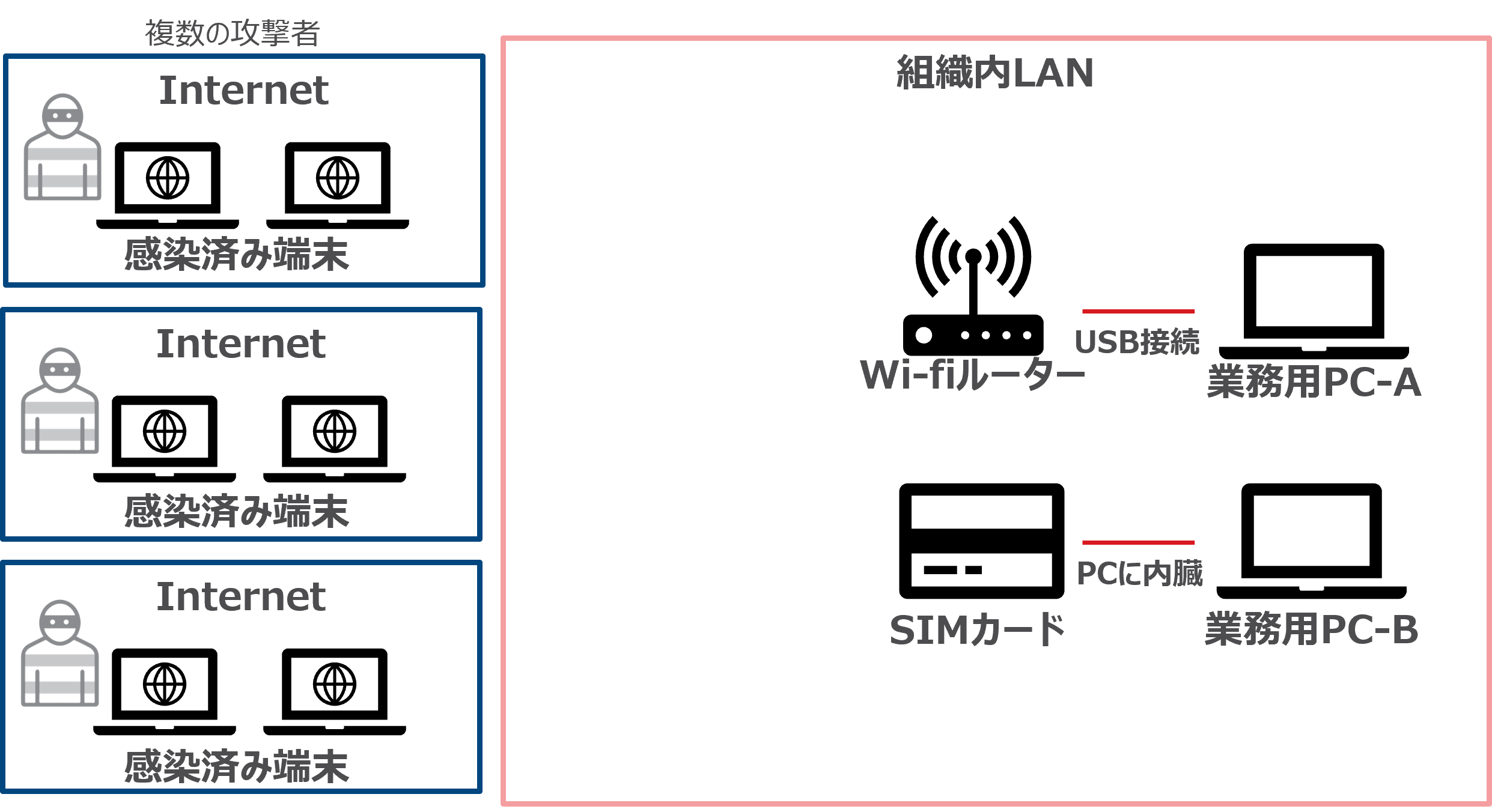

今回主に侵害が確認されたデジタル機器は上記赤枠に含まれる2台の端末となります。

赤枠で示す範囲が組織内部のLANであり、通常攻撃者が経由するインターネットからはアクセスできない環境にありますが、Wi-fiルーター及びSIMカードにはグローバルIPが付与されており、外部インターネットからの直接アクセスが可能な状態となっていました。

また青枠インターネット側には、攻撃者側の端末も記載していますが、様々な国のIPアドレスが確認されていることから、複数の異なる攻撃者や、過去に不正プログラムに感染して拡散活動を開始した端末が含まれている可能性があります。不正プログラムの中には自己の拡散機能を持つものがあります。

なお、今回の被害端末にはEPP製品が導入されていました。

攻撃者は本侵害の最初におそらく、インターネット上を大規模にスキャンして、侵害可能な端末を捜索していたと考えられます。

その中でグローバルIPの付与されている今回のWi-fiルーターやSIMカードの機器を発見し、リモートから操作するために、累計1万回以上のログイン試行を行ったことがログなどから確認されました。

そのまま業務用PC-A,Bへと侵入し、Mimikatzなどの正規ツールを用いて認証情報を窃取しています。

端末内での自由な活動を可能とする為に本手法を使用したことが予想されます。

次に、LemonDuck、WannaMine、PROMETEIなどのコインマイナーが実行されたことも確認されています。

これらのコインマイナーは侵害先の端末の処理リソースを無断で利用し、ビットコインなどの仮想通貨のマイニングを行います。

このことから、攻撃者の最終目的は自身の金銭的利益獲得の為のマイニングリソースを獲得することであったことが分かります。

なお、LemonDuck、PROMETEIは過去にWindows Exchange Serverの脆弱性である「ProxyLogon」の脆弱性を利用して組織に侵入する手法を用いたことで知られています。

実施された痕跡は確認できていないため図には記載していませんが、過去に紹介した事例同様、今回の攻撃で確認されたコインマイナーにおいても、組織内部に感染を拡大する機能を有していたことを確認しています。攻撃者はより多くの利益を得るため、侵害範囲を広げマイニングリソースを増やそうとします。また、特にPROMETEIがボットネット型マルウェアであることなども鑑みると、今回の被害組織のマイニングリソースを獲得するだけでなく、さらに他の組織へ攻撃範囲を広げていく踏み台として利用された、またはそのような想定で攻撃を仕掛けていた可能性が考えられます。

今回の侵害につながった防御体制上の脆弱性として、上記3つの点が挙げられます。

それぞれについて事前に対策することでリスクを低減できた点を表で記載します。

| 防げた可能性のある攻撃 | 防御体制上の脆弱性 | 事前に行うべき対策 | |

|---|---|---|---|

| ① |

・Wi-fiルーターやSIMカードの接続された端末にインターネットから直接アクセスされた | ・不要なポートを制限していなかった |

・インターネット上からの不正な通信を防ぐためにSMB(Port:445)やRDP(Port:3389)接続を可能とするポートを制限する |

| ② | ・Wi-fiルーターやSIMカードの接続された業務用PCに不正にログインされた | ・外部からアクセス可能な機器の管理が不足していた ・ログインアカウントの堅牢性が十分でなかった |

・IT機器の盲点を無くすために、自社内で外部に露出している機器を定期的に確認する ・不正ログインを防止するために使用する機器のアカウントに強固なPWを設定する |

| ③ | ・不正なプログラムを実行された ・不正な通信が行われた |

・導入しているAV製品の挙動監視機能が有効でなかった ・導入しているAV製品の不正な通信先をブロックする機能が有効でなかった |

・不正なプログラムの実行や不正な外部への通信を早期に検出するために、導入しているAV製品の機能を有効化する |

上記②に関しては、アカウントPWの強化を記載していますが、上述した「ProxyLogon」の脆弱性を用いた侵入などに代表される技術的な脆弱性を用いた侵入を攻撃者が試みる場合には、リスクが残ったままになります。

その為、機器の修正プログラムやセキュリティパッチを迅速に適用し、技術的脆弱性を素早く無くしていくという対処を行うことも中長期的な対策として含まれます。

さらに、③で挙げたような不正通信をブロックする機能を有効化することに加えて、不正な挙動が実行されていることをより早く検出できるような仕組みを設けることが推奨されます。

EDRやXDRなどの技術を利用することで、早期に異常を検知することができ、侵害活動を追跡したり、原因を特定したりすることが可能になります。

実際に今回の事例でも、EDR製品を試用することで初めて侵害に気づくことができました。

今回はシャドーITを起点に、不正なマイニングに社内端末が利用された事例を紹介しました。

本事例から学び取れる教訓は、以下3つとなります。

●グローバルIPを持つ機器の取り扱いルールを設定し、定期的に確認を行うこと

USB接続のルーターやSIMカード等の機器はシャドーITとなりやすい為、厳格にルールを設定し利用者に順守させる。

●導入しているセキュリティツールの機能を最大限利用すること

セキュリティツールを導入していても機能が有効化されていない場合、効果が発揮されない。

●全ての機器の必要な受信ポートを定義し、不要なポートを制限しておくこと

ポートを適切に制限することができれば、気づいていない端末接続のリスクを低減することができる。

攻撃者は常に、自身の収益性向上を第一目標としており、インターネット上の弱点を捜索しています。

コインマイナーなどのマイニング攻撃は一見IT機器の処理リソースが奪われるだけで、他のランサムウェアなどの脅威と比べると被害の少ないものと捉えられる方もいらっしゃるかもしれません。

しかし、それらの侵害が成功し続けるという事実は、攻撃者の活動の長期化を助長し、奪われた認証情報の売買や他組織への侵害の踏み台につながるなど、さらなる被害を招く温床となる可能性を含んでいます。

今回のように攻撃シナリオを具体的に把握することで、致命的な被害につながり得る防御体制上の脆弱性を事前に把握し対処を施すことが可能になります。

他社のインシデント事例を参考に、自社にとって優先するべきリスク対応を決定することは有効な戦略の1つと言えるでしょう。

インシデント対応事例から学ぶ教訓 シリーズ

セキュリティインシデント事例集(セキュリティ対策状況チェックリスト付属)

Security GO新着記事

2025年の国内セキュリティインシデントを振り返る

(2025年12月11日)

サイバー攻撃の被害額から考えるセキュリティ

(2025年12月4日)

論考:ポストAgentic AI時代に必要なこととは?

(2025年11月20日)