データ・サプライチェーンとは?マネジメント上の課題を解説する

2024年は株式会社イセトー、株式会社関通などがサイバー攻撃を受け、多数の情報委託元の企業・組織が断続的に被害を公表する事案が頻発しました。本稿では、このデータ・サプライチェーンマネジメントの課題について解説します。

公開日:2024年8月6日

更新日:2024年10月21日

直近の委託先からの情報漏洩事例の概要

まずは直近のサイバー攻撃2件の被害事例について、当事者や委託元の被害組織の公式発表から概要を見てみましょう。

イセトーのランサムウェア攻撃被害事例

情報処理サービス、コンピュータ用紙の製造・販売を事業とする株式会社イセトー(以下、イセトー)が2024年5月29日に被害を公表したランサムウェア攻撃の被害事例です。5月26日(日)に、イセトー社内の複数のサーバ、PCが暗号化され、事業活動に遅延が発生したほか、その後ランサムウェア攻撃者グループのリークサイトに同社から流出した情報が公開された事例です(7月3日時点で、リークサイト上の情報は消失していることを言及)。イセトーは自治体などから納税通知書などの印刷業務委託を請け負っており、同社がサイバー攻撃による情報漏洩被害を受けたことにより、委託元の組織が委託していた情報も漏洩し、各被害組織が被害の可能性を公表する形となった事例です。その後、侵入経路はVPNであった旨が公表され、再発防止策としてVPNを使用しない体制をとること、従業員への教育の徹底を行うことが表明されました。

イセトーからの発表ではないものの、一部委託元組織の公表では、この事例におけるランサムウェア攻撃者グループは「8base」とされています。今後、侵入の経緯などの詳細の公表が待たれます。

参考:ランサムウェア「8Base」の感染動画

| 初報公表時期 | 被害組織 | 漏洩規模(のべ) |

|---|---|---|

| 2024年6月 | 神奈川県平塚市 | 286件 |

| 2024年6月 | パナソニック健康保険組合 | 約1万3,000人分 |

| 2024年6月 | 株式会社公文教育研究会 | 約82万人分 |

| 2024年7月 | マニュライフ生命保険株式会社 | 約1,000件 |

| 2024年7月 | 株式会社クボタ 株式会社クボタクレジット |

約6万人分 |

| 2024年7月 | 株式会社伊予銀行 | 約25万人 |

| 2024年7月 | 徳島県 | 約14万5,000人分 |

| 2024年7月 | 京都商工会議所 |

約4万件 |

| 2024年7月 | 京都府 | 177件 |

| 2024年7月 | 広島県 | 101件 |

| 2024年7月 | 和歌山県和歌山市 | 約15万件 |

| 2024年7月 | 香川県高松市 | 約1,500人分 |

| 2024年7月 | 愛知県豊田市 | 約14万人分 |

| 2024年7月 | 株式会社東海信金ビジネス (同社に業務委託をしていた信用金庫にも影響) |

約7万件 |

| 2024年7月 | 株式会社モンベル | 203人分 |

表:2024年6月~7月にイセトーへのランサムウェア攻撃で情報漏洩被害を公表した委託元組織

(公表事例を元にトレンドマイクロにて整理。漏洩規模(可能性含む)が100人/件以上のもの、のみ)

参考情報:

・ランサムウェア被害の発生について(5月29日公開。株式会社イセトー)

・ランサムウェア被害の発生について(続報)(6月6日公開。株式会社イセトー)

・ランサムウェア被害の発生について(続報2)(7月3日公開。株式会社イセトー)

・不正アクセスによる個人情報漏えいに関するお詫びとご報告(10月4日公開。株式会社イセトー)

東京ガスエンジニアリングソリューションズ(TGES)の被害事例

東京ガス株式会社とそのグループ子会社の東京ガスエンジニアリングソリューションズ株式会社(以下、TGES)が、2024年7月17日に公表したTGESへの不正アクセス被害事例です。業務委託元から提供を受けた一般消費者の個人情報約416万人分などが漏洩した可能性があるとされ、こちらも各委託元組織が被害を公表する事例となっています。

| 初報公表時期 | 被害組織 | 漏洩規模(のべ) |

|---|---|---|

| 2024年7月 | 神奈川県県営水道 | 約3万7,000件 |

| 2024年7月 | 京葉ガス株式会社 | 約81万件 |

| 2024年7月 | 越谷・松伏水道企業団 | 約19万3,000件 |

| 2024年7月 | 岡山ガス株式会社 | 約12万件 |

| 2024年7月 | 長浜水道企業団 | 約6万5,000件 |

| 2024年7月 | さいたま市水道局 | 約6,300件 |

| 2024年7月 | 横浜市水道局 | 約1万4,000件 |

| 2024年7月 | 長岡市水道局 | 約14万2,000件 |

| 2024年7月 | 東京都下水道サービス株式会社 | 約8万8,000件 |

| 2024年7月 | 東京ガス山梨株式会社 | 約6万,5000件 |

| 2024年7月 | 埼玉県三郷市 | 約7万8,000件 |

| 2024年7月 | 福岡市水道局 | 約22万4,000件 |

| 2024年7月 | 日本ガス株式会社 | 約6万1,000件 |

| 2024年7月 | 国分隼人ガス株式会社 | 約2,200件 |

| 2024年7月 | 水道マッピングシステム株式会社 | 約17万8,000件 |

| 2024年7月 | 武州ガス株式会社 | 415件 |

| 2024年7月 | 静岡ガス株式会社 | 約4万3,000件 |

| 2024年7月 | 北海道ガス株式会社 | 約69万件 |

| 2024年7月 | 妙高市上下水道局 | 約4万件 |

| 2024年7月 | 熊本県熊本市 | 約3万7,000件 |

| 2024年7月 | 由利本荘市企業局 | 約3万8,000件 |

| 2024年7月 | 埼玉県新座市 | 約8万8,000件 |

| 2024年7月 | 岩見沢ガス株式会社 | 約7,600件 |

表:2024年7月にTGESへのサイバー攻撃で情報漏洩被害を公表した委託元組織

(公表事例を元にトレンドマイクロにて整理。漏洩規模(可能性含む)が100件以上のもの、のみ)

参考情報:

不正アクセスによるお客さま等に関する情報流出の可能性についてお詫びとお知らせ(7月17日公開。東京ガス株式会社および東京ガスエンジニアリングソリューションズ株式会社)

データ・サプライチェーンリスクという課題

どちらの事例も、攻撃を受けた委託先企業のサービス・事業の大きさゆえに、委託元組織が多く、被害の影響範囲が大きくなった点が特徴的です。同様の事例では2023年6月に公表された株式会社エムケイシステムが運営するクラウドサービス「社労夢」へのランサムウェア攻撃による被害事例が挙げられます。

さらに、2024年9月13日にもクラウド型在庫管理システムなどを提供している総合物流企業 株式会社関通からもランサムウェア被害が報告されました。こちらも様々な食品関連事業者やスポーツ用品店などに情報漏洩被害が連鎖している状況です。

昨今のサイバーインシデントでは業務上の関係性を持つ他組織、つまりサプライチェーンを経由して被害や攻撃が拡大する事例が続発しています。今回紹介した事例では業務委託先に必要な情報(データ)を渡していたことから被害の拡大につながりました。このように業務上の必要性から情報の受け渡しが発生する流れを、本記事ではデータ・サプライチェーンと定義します。

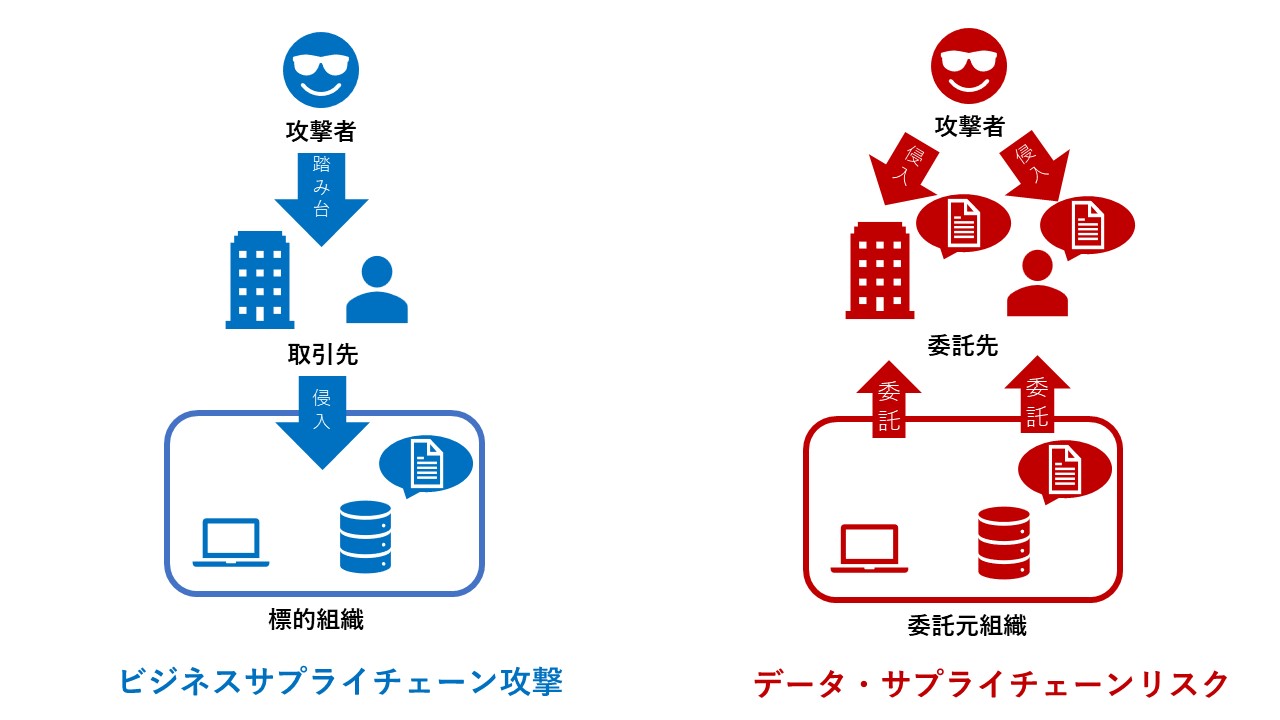

今回のイセトーの事例では一部の委託元組織の公表内容で「イセトーと委託元組織のネットワークがつながっていない」点を言及する例が見られますが、これはサプライチェーン攻撃の可能性を否定する意図を持ったものといえるでしょう。

関連記事:サプライチェーン攻撃とは?~攻撃の起点別に手法と事例を解説~

サプライチェーン攻撃の1つである「ビジネスサプライチェーン攻撃」は、あくまでメインの標的となる組織ネットワークに侵入する踏み台として、取引先や子会社を経由しようとするサイバー攻撃です。これに対して、今回の2事例の特徴は、データを預かった先の組織が標的とされ、そこに(攻撃者にとっては)都合よく存在した委託元のデータが窃取された可能性があるという点が大きな違いです。

どちらもサプライチェーンリスクの1つであると言えますが、データの保有組織からすれば、前者は自組織への侵入に悪用される「経路」として取引先を見て、万が一の侵入に備えるという自組織内の「検知・対応」の考え方に比重を置いています。後者は自組織のデータの委託する取引先の情報保護の体制をチェックするというガバナンスの側面に比重を置いたトピックであると言えるでしょう。

「データ」を狙うサイバー攻撃者にとっては、同じデータならば保管されている環境がどこであっても構いません。全ての組織が事業を自組織だけでは遂行できない以上、何らかの事業を外部に委託することは避けられません。イセトーの事例の印刷業務のような物理的作業を伴う業務であったとしても、元はデジタルデータであることがほとんどであり、外部に出ていくデータをどのように委託先に管理してもらい、またそれをチェックするのか、というデータ・サプライチェーンリスクの問題は、すべての組織にとって長年の課題です。

委託元が注意すべき点は?

個人情報保護法で定義する個人データを取り扱う委託先組織がサイバーセキュリティ対策を施すことは、必須である点は当然です。特に、漏洩した範囲(外部に送信された実際のデータが何なのか)を自組織の環境で把握するには、XDRなどのソリューションで可視化範囲を広げておくことが重要です。

また同法では、委託元組織による委託先の監督についても義務がある点はご存じの方も多いでしょう。「個人情報の保護に関する法律についてのガイドライン(通則編)」には、以下のように記載があります。

関連記事:調査から見る法人組織の改正個人情報保護法への対応状況と課題について

●適切な委託先の選定:

委託先の選定に当たっては、委託先の安全管理措置が、少なくとも法第23条及び本ガイドラインで委託元に求められるものと同等であることを確認するため、「10((別添)講ずべき安全管理措置の内容)」に定める各項目が、委託する業務内容に沿って、確実に実施されることについて、あらかじめ確認しなければならない。

●委託契約の締結:

委託契約には、当該個人データの取扱いに関する、必要かつ適切な安全管理措置として、委託元、委託先双方が同意した内容とともに、委託先における委託された個人データの取扱状況を委託元が合理的に把握することを盛り込むことが望ましい。

●委託先における個人データ取扱状況の把握:

委託先における委託された個人データの取扱状況を把握するためには、定期的に監査を行う等により、委託契約で盛り込んだ内容の実施の程度を調査した上で、委託の内容等の見直しを検討することを含め、適切に評価することが望ましい。

上記のうち、委託先選定と委託契約の締結で注意すべき点は、多くの組織が実施しているでしょう(委託先組織の情報セキュリティ実施状況や認証取得状況の事前確認、委託契約範囲内での情報の取り扱いのルール規定等)。

問題は、運用が始まってからの個人データの取扱状況の把握です。定期的な監査(1年1回のチェックシートの送付、実地でのヒアリングなど)は多く場面で実施されていますが、初期に取り決めたチェック項目から数年変更がないというケースも多いのではないでしょうか?法律・ガイドラインなどが変更される、サイバー攻撃の手法の変化など鑑みて、都度その時点で有効なセキュリティ要件・対策が何なのか、またそれは委託先で満たされているのか?という観点で見直しをしていくことが重要です。

加えて、日々の業務委託の中で、「委託元の担当者としての違和感」も重要です。イセトーの事例では、委託元組織の公表の中で「個人情報を取り扱ってはならない基幹系ネットワークで個人情報を含むデータを、取り扱って保存していた」、「委託業務完了後、個人情報は削除することとしており、削除した旨の報告書を受領していたが、 実際には削除されていなかった」という報告もされています。

実務で委託業務が終了した際のデータ破棄証明書などはもらっているものの、時間が経過し、あとから「過去の委託業務に関する個人データ」がすぐに委託先から提示された、などの経験はありませんか?急ぎの業務がある場合など、利便性が高い反面、消されているはずのデータが委託先にまだ存在するのかもしれないという場合は、要確認です。データの受け渡しに利用したクラウドシステムなどにデータが残っていないか?なども確認しておくべきポイントです。

また、委託先の従業員の業務ルールのみで、データが運用されているような場合も要注意です。意図的にルールを逸脱するというより、従業員の配置転換による認識不足や業務多忙のためルールの徹底がなされていないといったことも、ままあるでしょう。

理想的なのは、システムで技術的に規定された範囲・期間・用途でしか該当のデータを取り扱えないようにすることです(一定期間を過ぎると該当データが削除される、該当者の端末でしかデータを開封できない等)。

委託先の選定時や契約締結時はもちろんのこと、定期監査のチェック項目に、可能な項目であれば技術的対処がなされているかという項目を設けたり、委託先に技術的対策が可能か相談をすることも一考でしょう。

まとめ

今回は2つの国内の被害事例から、データ・サプライチェーンの問題を解説しました。今やほとんどの組織がデジタルデータを扱い、相互に業務を委託・受託する関係性のため、ほとんどの組織が委託元・委託先、どちらの立場にもなり得ます。法律やガイドラインが改定されるとそこへの対応やルール策定が注目されますが、より重要なのは「決めたことが着実に運用されているか」、「以前決めたルールが現在の実情に即しているか」を常に確認していくことです。

委託元としての業務上の違和感、委託先としての業務上の不都合(コストや納期のスピードなど)があるならば、双方で常に話し合える環境を作っておくことが重要ではないでしょうか。変化が激しいビジネス環境の中に日々話し合うことは難しいかもしれませんが、ある委託業務が終了した際に、委託先と委託元で振り返りの中に「セキュリティ」について話し合う場を設ける、ということも有効でしょう。

Security GO新着記事

AIセキュリティとは何か?(後編)~Security for AIとAI for Security~

(2025年4月10日)

AIセキュリティとは何か?(前編)~AIのセキュリティリスクとその対策を考える~

(2025年4月9日)