委託先へのサイバー攻撃、どう防ぐ

株式会社イセトー、株式会社関通、ライクキッズ株式会社、東京損保鑑定株式会社など個人情報を委託されている組織がランサムウェアをはじめとしたサイバー攻撃を受けるインシデントが多発しています。委託先へのサイバー攻撃をどのように防ぐべきかを解説します。

多発する委託先へのサイバー攻撃

2024年も残すところ約3か月、この1年のサイバー攻撃を象徴するのは「委託先へのサイバー攻撃」だと考える方が多いのではないでしょうか。実際2024年は、委託先へのサイバー攻撃により、委託元の組織が被害を公表する事例が多発しました。

サイバーセキュリティ関係者の中で、最も注目を集めたインシデントの1つは、株式会社イセトーへのサイバー攻撃と言えるでしょう。

イセトーは自治体などから納税通知書などの印刷業務委託を請け負っている中で、2024年5月から7月にかけてサイバー攻撃を受けたことを公表しました。これを受け、株式会社クボタ、マニュライフ生命保険株式会社、京都商工会議所など委託元の組織が、委託していた情報が漏洩したことを公表しました。

イセトーからの発表ではないものの、一部委託元組織の公表では、この事例におけるランサムウェア攻撃者グループは「8base」とされています。

参考:ランサムウェア「8Base」の感染動画

2024年7月、東京ガス株式会社とそのグループ子会社の東京ガスエンジニアリングソリューションズ株式会社へのサイバー攻撃では、業務委託元から提供を受けた一般消費者の個人情報約416万人分などが漏洩した可能性があるとされ、こちらも各委託元組織が被害を公表しています。

株式会社イセトー及び東京ガス株式会社へのサイバー攻撃の詳細はこちらをご覧ください。

その後も、委託先へのサイバー攻撃は続発しています。2024年9月には、子育て支援施設などを受託するライクキッズ株式会社がサイバー攻撃を受け、2024年10月1日時点で「現時点では具体的な情報漏洩の事実は確認できていないものの、弊社が保有する企業情報や個人情報の一部が漏洩もしくは閲覧された可能性がございます。」と公表しています。これをうけ、東京都大田区などが情報漏洩の可能性を公表しています。

2024年10月には、損害保険会社から査定業務の委託を受ける東京損保鑑定株式会社がサイバー攻撃を受けたことを公表しました。これを受け、損害保険ジャパン株式会社、三井住友海上火災保険株式会社が被害を公表し、損害保険ジャパン株式会社は、「契約者の氏名、被保険者の氏名・住所・電話番号・証券番号、事故の詳細、損害調査のためにご提出いただいた書類など」を東京損保鑑定株式会社へ共有していたことも言及しました。

委託先へのサイバー攻撃、どう防ぐ?

サイバーセキュリティ対策を検討する上で、多くのセキュリティ担当者は「自社のセキュリティ」「子会社・関係会社のセキュリティ」「委託先のセキュリティ」というポイントで対策を考えるのではないでしょうか。

・自社のセキュリティ対策

自社のサイバーセキュリティ対策は、どのような組織でも最も意識しやすい範囲です。拠点や支店などがある場合でも、ネットワークの統合とセキュリティをあわせて検討するケースも多いと思います。

・子会社、関係会社のセキュリティ

次に意識されるのが、資本関係などがある子会社や関連会社のセキュリティではないでしょうか。資本関係があるといっても別会社なので、自社内よりは調整が困難になることが一般的です。グループ会社全体でサイバーセキュリティのポリシーを均一化したり、セキュリティツールによる対策レベルを同等にしていきたいとお考えの組織も多いようです。

参考:200社超のセキュリティツールを統合した神戸製鋼所の戦略

・委託先のセキュリティ

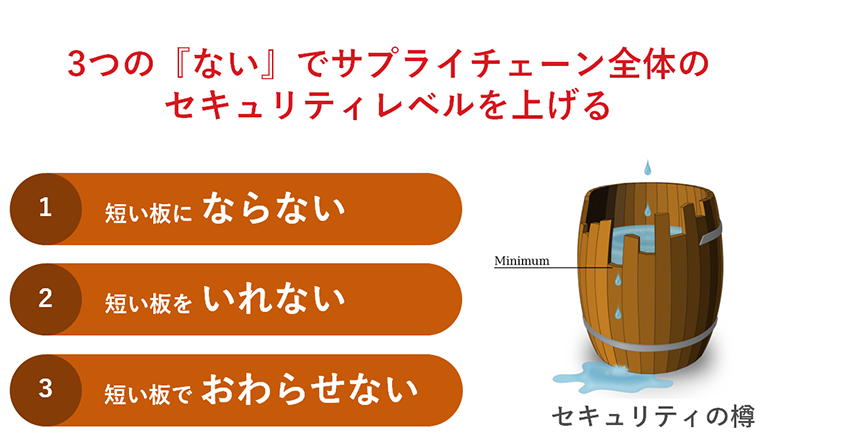

子会社、関係会社や委託先のセキュリティを考えるうえで意識すべきは「セキュリティの樽」という発想です。いくら1か所のセキュリティを強固にしたとしても、関係する組織などのセキュリティ対策が適切に行われていないと、組織全体のセキュリティレベルは最も低水準の組織まで下がってしまう(樽に貯められる水の量は一番低い板にあわせられる)ということです。

それでは、委託先のセキュリティを考える場合、どのように対策を進めていけばよいのでしょうか。様々なやり方があると思いますが、トレンドマイクロでも実践している方法をご紹介します。

・委託している情報の重要度を棚卸する

個人情報、機密情報などを委託する場合、その重要度に沿って委託先に求めるセキュリティレベルを決めます。例えば、一番わかりやすいものは「個人情報」です。個人情報の場合、お客様の情報が含まれることもあるため求められるセキュリティレベルも高くなります。

・個人情報を委託している組織への対策

トレンドマイクロでは、ISMSやプライバシーマークの取得有無の確認に加え、個人情報を委託する場合、定期的に実地監査を行い、適切に個人情報が管理されているかを現地で確認、必要な場合は是正措置などをすり合わせています。株式会社イセトーへ情報を委託していた徳島県は「委託業務完了後、個人情報は削除することとしており、削除した旨の報告書を受領していたが、実際には削除されていなかった」と公表しており、ISMSやプライバシーマークの取得状況の確認や報告書だけではなく、実際に運用が適切に行われているかの確認が重要といえます。

・機密情報を委託している組織への対策

機密情報と言っても様々な種類があります。例えば、事業戦略に関わるような未発表の製品に関する情報や未発表の決算情報などは重要度が高いと言えるでしょう。一方で、製品の一部機能の変更などは前述した情報と比べると重要度は低いと言えるのではないでしょうか。一言に機密情報の委託と言ってもそのレベルは様々です。一部の従業員しか情報を知るべきではなく、漏洩した場合ビジネスに大きな影響を及ぼす「最高機密」、最高機密ほどではなくともビジネスに影響を及ぼす「機密」、社外に公開していないものの、ビジネスにはそれ程影響を及ぼさない「社外秘」など、機密情報の中でも重要度に分けてセキュリティを考えることが求められます。機密情報を委託する際には、このようにどのレベルの情報を委託しているかを明確にしたうえで、その重要度に沿って委託先の監査、監督を行うことを推奨します。

あわせて考えるべきなのは、その情報にどのように委託先が接するかです。例えば、委託先の従業員が委託元に常駐していたり、委託元の社内ネットワークにアクセスできる場合、自ずとリスクも高くなり求められるセキュリティ対策も強固になります。

複数ある委託先に対して、全く同レベルのセキュリティ対策を求めることは非常に困難です。その業務に関するリスクを明確にしたうえで、そのリスクをどう「回避」するか、場合によってはそのリスクは「許容」するという発想も重要です。まずは個人情報、機密情報に関わらず委託先を棚卸してみることを推奨します。おそらく、想定している以上に委託先が多いことに気づくでしょう。棚卸をした後に自組織のビジネスへの影響度を鑑みて重要度を決め、重要度が高い部分からセキュリティ対策を検討していくことをおすすめします。

執筆者

高橋 昌也

トレンドマイクロ株式会社

シニアマネージャー

PCサーバ Express5800、ファイアウォール、ネットワーク検疫、シンクライアントのプロダクトマーケティングマネージャーに従事した後、2009年にトレンドマイクロ入社。

2012年当時、業界に先駆けて日本国内への標的型攻撃(APT)について、統計データを用いた情報発信をリード。

現在は、リサーチャーと連携し、サイバーリスクマネジメントやAIセキュリティに関する情報発信を行う。

取引先への個人情報監査やサプライチェーンリスクマネジメントも担う。

主なメディア出演:日本テレビ(NEWS ZERO)、フジテレビ(めざましテレビ)、テレビ朝日(報道ステーション)、TBS(林先生が驚く初耳学!)、日本経済新聞、朝日新聞、毎日新聞、読売新聞、産経新聞など

Security GO新着記事

AIセキュリティとは何か?(後編)~Security for AIとAI for Security~

(2025年4月10日)

AIセキュリティとは何か?(前編)~AIのセキュリティリスクとその対策を考える~

(2025年4月9日)