XDR (Extended Detection and Response)

XDR (Extended Detection and Response) とは

XDR (Extended Detection and Response)とは、サイバー攻撃の事後対処として、脅威がユーザ環境に万が一侵入した際に、攻撃の痕跡を検知、可視化することで、インシデントの調査、原因特定、対処を行う機能です。EDR (Endpoint Detection and Response)は、エンドポイントに限定した機能ですが、XDRは、エンドポイントに加え、メール、サーバ、クラウドワークロード、ネットワーク等の複数のセキュリティレイヤから正・不正問わずファイルやプロセスに対するアクティビティデータであるテレメトリを収集し、サイバー攻撃の有無や対処すべき事項を見出します。

エンドポイントセキュリティ

XDRを理解するためには、エンドポイントにおいて攻撃の痕跡の検知や対応を実現する機能であるEDRについて知っておく必要があります。

EDRとは「Endpoint Detection and Response」の略称で、企業や組織のエンドポイント(パソコン、サーバ、スマートフォンなど)に侵入したマルウェア等の脅威や、脅威とは断定できない不審な挙動の抽出を行い、影響範囲や感染経路の特定、攻撃の全体像の可視化など、迅速な対処を行うことを支援する機能です。

EDRが必要になった理由として、以下のような要因が挙げられます。

・サイバー攻撃の高度化

企業や組織を標的にしたサイバー攻撃は日々巧妙化しています。組織内部に侵入した後、正規プロセスの悪用や、セキュリティ対策製品の検出を回避するファイルレス攻撃を行うなど、法人組織が侵入や被害に気づくことがより困難になっています。標的型攻撃(APT:Advanced Persistent Threat)も増加しており、エンドポイントへの侵入を事前に防ぐことが困難になっています。

・法制度、ガイドラインの準拠

2022年4月1日に改正個人情報保護法が施行されたことにより、個人情報を取り扱うすべての事業者が、個人情報が漏洩しないための対策と、万が一漏洩してしまった際の影響範囲の特定や原因を追跡することが求められています。また、防衛装備品の管理や調達を担う防衛装備庁は「防衛産業サイバーセキュリティ基準」を新たに整備したことを発表し、2023年度より該当事業者に適用が開始されます。この新基準は米国立標準技術研究所(NIST)が2015年に公開したサイバーセキュリティガイドライン「NIST SP800-171」が参考にされており、攻撃の追跡や原因の追究ができるEDR(Endpoint Detection and Response)やXDR(Extended Detection and Response)の実装が求められています。

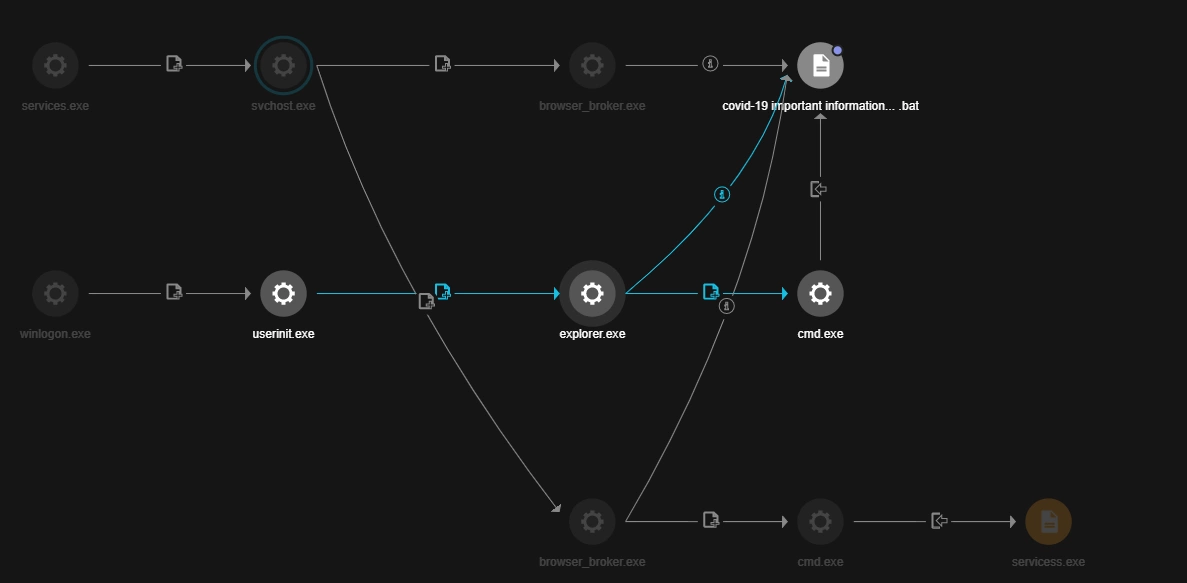

図1:脅威の侵入プロセスの可視化

EDRの仕組み

EDRは、脅威が法人組織のユーザ環境に万が一侵入した場合においても、脅威の侵入に気がつき、影響範囲や根本原因を特定して、対処を行うための製品です。EDRは、例えるとドライブレコーダーのような働きをします。ドライブレコーダーは運転中の映像・音声などを記録し、交通事故やトラブルが起きたときの正確な状況把握や事故原因の分析に役立ちます。EDRも同様に、エンドポイントにおける必要な解析情報を常時記録し続け、データをとりためて、過去に起きたことの証拠を保持することで、法人組織が万が一サイバー攻撃を受けた際に、原因にたどり着くための道しるべを示す役割を担います。

XDRとは

XDR(Extended Detection and Response)は、サイバー攻撃の事後対処として、脅威がユーザ環境に万が一侵入した際に、根本原因を特定してインシデントの調査、対処を行う機能です。EDR(Endpoint Detection and Response)は、エンドポイントに限定した機能ですが、XDRはエンドポイントに加えて、ネットワークやサーバ、メールなど複数のレイヤの情報を相関分析することで、サイバー攻撃の全体像を可視化して対処できます。

XDRの仕組み

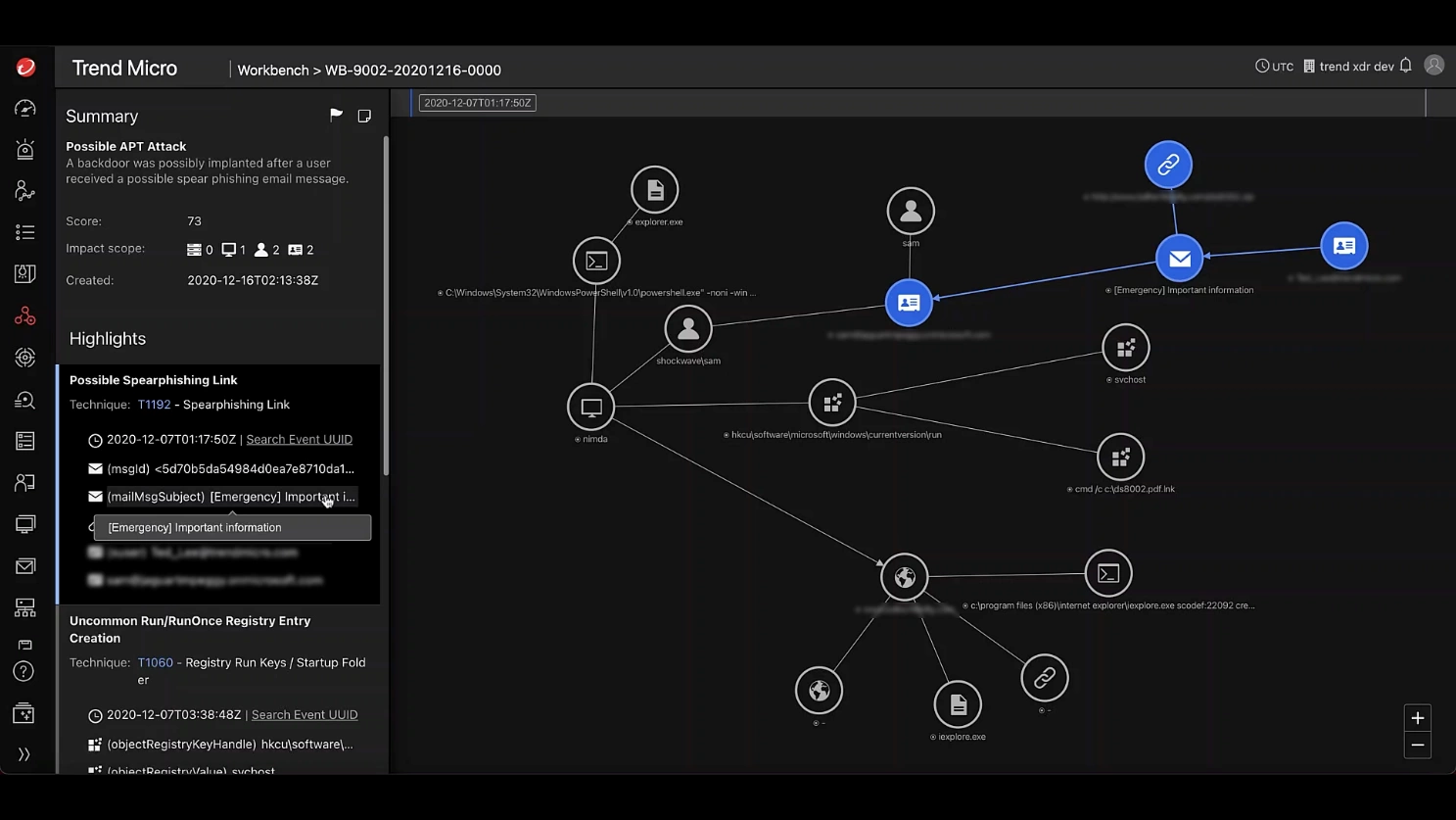

EDRは、エンドポイントにおける正・不正問わずファイルやプロセスに対するアクティビティデータであるテレメトリを収集し、分析することに対して、XDRはエンドポイントに加え、メール、サーバ、クラウドワークロード、ネットワーク等の複数のセキュリティレイヤからテレメトリを収集し、分析します。例えば、メール経由で脅威が侵入した場合、メールの件名や受信時間、感染のトリガーとなったファイルの特定、その他ユーザにおける受信状況などを調査し、影響を受けたデバイスの隔離や不審ファイルのブロックを行い、脅威の封じ込めと適切な復旧を実現します。

XDRの主な機能

XDRには主に以下のような機能があります。

・インシデント対応の自動化

セキュリティプレイブック(条件に応じた処理の自動化を設定したスクリプト)を使用して、複数のセキュリティレイヤにわたり対応すべきアクションの優先順位を付け、サイバー攻撃への対応を自動化することで、迅速に対応できます。

図2:サイバー攻撃の全体像と対処が必要な対象の可視化

XDRが求められる理由

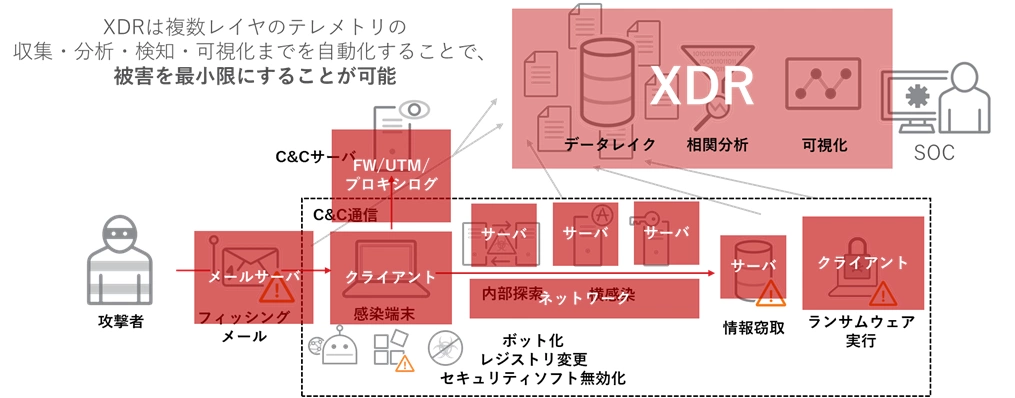

近年被害が多く報じられている標的型ランサムウェア攻撃のようなサイバー攻撃は、メールやVPN機器の脆弱性、公開サーバの設定ミスなどを悪用して初期侵入したうえで、組織のネットワーク内を探索し情報窃取や横展開を行うなど、感染を拡大するために内部活動を行います。つまり、そうした攻撃による被害は特定のエンドポイント上のみで収束しません。

EDRは特定のエンドポイント上において、サイバー攻撃の兆候を検知するために有効な機能です。ただし、複数のエンドポイントやサーバなど、ネットワークを横断して行われた攻撃を調査する際に、エンドポイントのテレメトリによる可視化だけでは限界があります。

そのため、XDRによって、エンドポイントだけではなく、メールやネットワーク、クラウドといった各レイヤのテレメトリを相関分析することで、攻撃の全体像を可視化し、根本原因の調査や対処が必要なポイントを把握することが、被害を軽減する対策として重要です。特に昨今の脅威の侵入口の半数以上(2022年にトレンドマイクロが検知した脅威数1,464億、ブロックしたメール脅威数799億)がメール経由のため、メールのテレメトリ情報をもとにサイバー攻撃の兆候を迅速に捉えることが求められます。

図3:標的型ランサムウェアに対するXDRでの対策イメージ

これは、ある組織のSOCマネージャーの悩みが語られた動画です。

XDRはリスク状況の可視化や優先順位付けされたアラート通知によって、優先的に対処すべきリスクやインシデントを効率的に見出せます。

動画:XDRの必要性~あるSOCマネージャーの悩み

XDRとEDRの違い

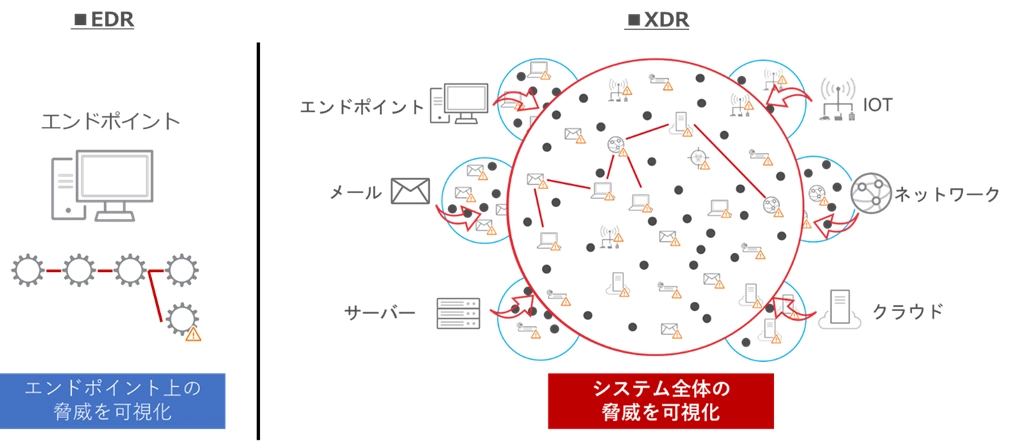

以上のように、EDRはエンドポイントで検知と対応を行うソリューションである一方で、XDR はエンドポイントを加えた複数のセキュリティレイヤ(メール、サーバ、クラウドワークロード、ネットワーク等)で検知と対応を行うソリューションになります。

EDRとXDRの可現化の範囲の違いを図にすると以下のようになります。

図4:EDRとXDRの可現化の範囲の違い

攻撃の可視化や侵害の痕跡の検知は、エンドポイントのテレメトリによる貢献が大きいため、EDRから実装することが効率的なセキュリティ対策の強化に繋がります。また、将来的にXDRに拡張することを想定した技術の検討が重要になります。

関連資料:EDR/XDRの基本

EPP/EDR/XDRの違い、EDR/XDRの必要性・選定基準など、導入検討にあたって必要な基礎知識をご紹介します。

XDRに関する業界における評価

The Forrester Wave™: Endpoint Detection And Response, Q2 2022においてEDRベンダー評価の「リーダー」に選出

この評価でリーダーとして評価されたのは3社のみであり、トレンドマイクロはそのうちの1社です。今回の評価では、調査機能、ATT&CKアライメント、拡張機能、イノベーションロードマップを含む9つの項目で最高スコアとなる5点満点を獲得しています。

※出典:The Forrester Wave™: Endpoint Detection And Response Providers, Q2 2022

Forrester New Wave™: Extended Detection and Response (XDR) Providers, Q4 2021において「リーダー」に選出

Trend Vision One は、Current Offeringのカテゴリで最高得点を獲得し、10の評価項目のうち7項目で最高スコアを獲得しました。

XDR セキュリティのトピック

関連記事