SSDFとは?セキュアソフトウェア開発フレームワークの概要と日本での動向

2022年にNISTが公開したSSDF(Secure Software Development Framework)の概要と、日本国内でのSSDF活用に向けた動きを紹介します。

はじめに

2021年に米国にて、国家のサイバーセキュリティ強化に関する大統領令(EO※ 14028)が発出されました。

この大統領令を受けて、ソフトウェアサプライチェーンのセキュリティ強化を目的とした、NISTから、「NIST SP800-218 Secure Software Development Framework (SSDF) Version 1.1」という文書が2022年2月に公開されました。

※EO:Executive Orderの略。

本記事では、Secure Software Development Framework(以下、SSDF)※の概要と、日本国内でのSSDF活用に向けた動きを解説します。

※「セキュアソフトウェア開発フレームワーク」とも。経済産業省は「ソフトウェア開発を安全に実施するため、開発者が準拠すべき対策」と表現。

SSDFの概要

SSDFの概要

SSDFは名前のとおり、セキュアなソフトウェア開発を行うための推奨事項が整理されています。

SSDFはソフトウェア開発を行う組織の規模や開発環境、プログラミング言語に依らず導入できるようにするため、抽象的な内容となっています。

したがって、具体的な技術やツールは言及されていません。

推奨事項はプラクティスとタスクの2つの階層で構成されています。

さらに、各推奨事項に対して実装例と参考文献が紐づいていますので、SSDFを自組織に導入する際に参照できるようになっています。

また、推奨事項は以下の4つのグループに分類されています。

①組織の準備(PO):組織レベルで安全なソフトウェア開発を行うための人、プロセス技術を準備する

②ソフトウェアの保護(PS):ソフトウェアの全てのコンポーネントを、改ざんや不正アクセスから保護する

③安全なソフトウェアの作成(PW):リリース時のセキュリティの脆弱性を最小限に抑えるようにソフトウェアを作成する

④脆弱性への対応(RV):ソフトウェアに存在する脆弱性を特定・対処し、将来同様の脆弱性が発生しないようにする

各グループとプラクティスの関係は下記の表のとおりです。

| グループ | プラクティス |

|---|---|

| 組織の準備(PO:Prepare the Organization) | PO.1:ソフトウェア開発のセキュリティ要件を定義する PO.2:役割と責任を実装する PO.3:サポートツールチェーンを実装する PO4:ソフトウェアのセキュリティをチェックする基準を定義し利用する PO5.:安全なソフトウェア開発環境を実装し維持する |

| ソフトウェアの保護(PS:Protect Software) | PS.1:全ての形式のコードを不正アクセスや改ざんから保護する PS.2:ソフトウェアの完全性を検証する仕組みを提供する PS.3:各ソフトウェアリリースのアーカイブを取得し保護する |

| 安全なソフトウェアの作成(PW:Produce Well-Secured Software) | PW.1:セキュリティ要件を満たすソフトウェアを設計しセキュリティリスクを軽減する PW.2:セキュリティ要件とリスク情報の準拠を検証するためにソフトウェアの設計をレビューする PW.4:安全性が確認されている既存のソフトウェア※を利用する PW.5:セキュアコーディングプラクティスに従ってソースコードを作成する PW.6:コンパイラ、インタープリタ、ビルドプロセスを設定する PW.7:脆弱性を特定しセキュリティ要件への準拠を検証するためにソースコードをレビューまたは分析する PW.8:脆弱性を特定しセキュリティ要件への準拠を検証するためにコードのテストを実施する PW.9:デフォルトでセキュリティに関する設定を持つようにソフトウェアに構成する ※ここでいう「ソフトウェア」はパッケージソフトというより、ライブラリやモジュールのことと理解したほうが有意義と思われる。 |

| 脆弱性への対応(RV:Respond to Vulnerabilities) | RV.1:継続的に脆弱性の特定と確認を行う RV.2:脆弱性の評価、優先順位付け、対処を行う RV.3:脆弱性を分析し原因を特定する |

表1 グループとプラクティスの関係

適合性証明書フォーム(Secure Software Development Attestation Form)

適合性証明書フォームは、SSDFへの適合性をソフトウェアベンターが証明するフォームで、2024年3月11日にCISA(サイバーセキュリティインフラストラクチャ庁)とOMB(米国行政管理予算局)が公開しました。

連邦政府機関で使用されるソフトウェアが、SSDFに準拠して開発されたことをソフトウェアベンダーが自ら宣言するために使用されます。

日本国内での動向

経済産業省のサイバー・フィジカル・セキュリティ確保に向けたソフトウェア管理手法等検討タスクフォースにて、SSDF 活用のための考え方等をまとめた文書の策定、自己適合宣言の仕組みの構築、政府調達への要件化による実効性の強化が検討するために実証が行われています。

実証の成果として、「セキュア・ソフトウェア開発フレームワーク(SSDF) 導入ガイダンス案(中間整理)」(以下、SSDF導入ガイダンス案)という文書がまとめられ、公開されています(2025年3月)。

SSDF 導入ガイダンス案(中間整理)の内容

前述した通り、SSDFはあらゆる分野で導入できるように抽象的な内容となっています。

しかし、それゆえに導入する時の具体的な方法や手順が分かりにくいという課題があり、この課題を解決するためにまとめられたガイダンス案となっています。

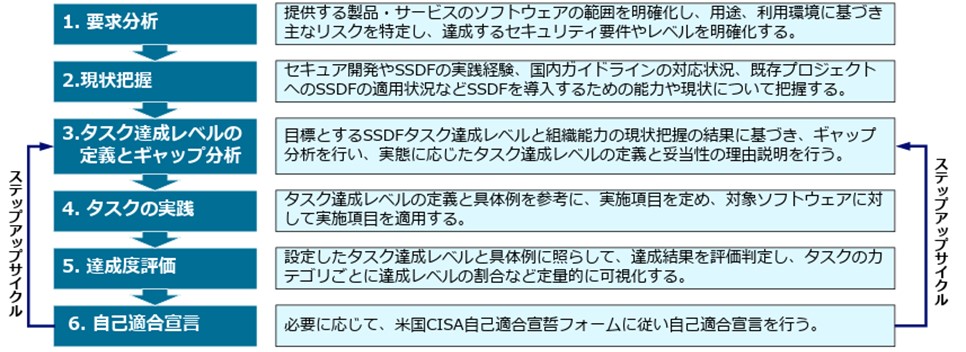

SSDF導入プロセスの全体像と導入プロセスの各フェーズにおける実施内容、作業手順が示されており、初めてSSDFを導入する組織でも取り組みやすくなると考えられます。

図:SSDF導入プロセス全体像

(セキュア・ソフトウェア開発フレームワーク(SSDF) 導入ガイダンス案(中間整理)より抜粋)

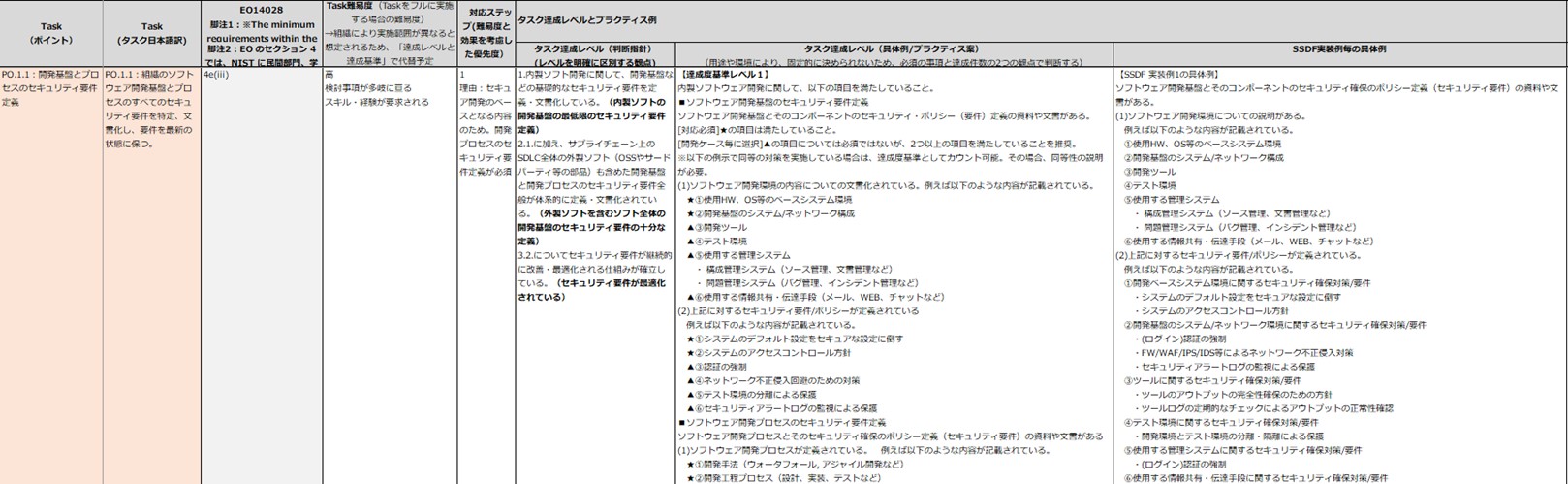

また、SSDFの各タスクの達成レベルを3段階に分類し、段階毎に具体的な取り組み内容が示されています。

これにより、自組織において目標とするレベルの設定と、現状達成できているレベルと比較することで、足りない部分が可視化できるようになると考えられます。

図:タスクの達成レベルの判断指針と具体例

(SSDF導入ガイダンスタスク整理シートより抜粋)

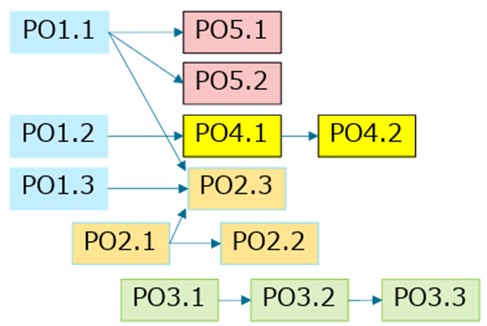

さらに、タスク間の順序関係・依存関係が図示されているので、どのタスクから始めると効率的にその他のタスクを実践しやすいか、考えやすいようにガイドされています。

図:タスクの順序関係・依存関係

(セキュア・ソフトウェア開発フレームワーク(SSDF) 導入ガイダンス案(中間整理)より抜粋)

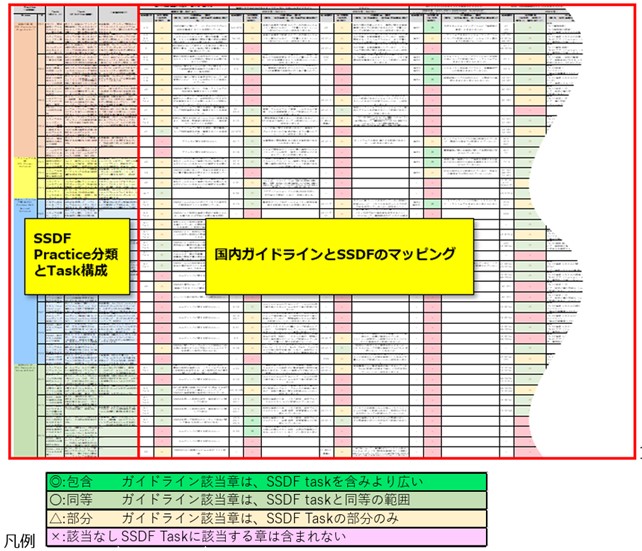

各タスクと主要な国内のガイドラインとのマッピングした結果も示されています。

各ガイドラインに対応済みである場合、SSDFのどのタスクが実施済みであるかが把握しやすくなると考えられます。

ただし、SSDFの各タスクと国内ガイドラインの項目を厳密にマッピングすることは困難であるため、参考情報として捉えておくのが良いでしょう。

図:タスクと国内ガイドラインのマッピング

(セキュア・ソフトウェア開発フレームワーク(SSDF) 導入ガイダンス案(中間整理)より抜粋)

サイバーセキュリティ・イノベーション研究所

セキュリティ・ナレッジ&エデュケーション・センター

トレンドマイクロのサイバーセキュリティ・イノベーション研究所の中核センターの一つ。経営層、CISOやセキュリティ専任者、一般事業部/管理部の職員から、法執行機関のサイバー犯罪捜査員など様々な対象へセキュリティ教育を提供する。トレンドマイクロがサイバー犯罪対策において協業しているインターポール(国際刑事警察機構)においては、その能力開発プログラムの一環として、同センターが中心となり、サイバー犯罪捜査官の教育を提供している。