CTEM(Continuous Threat Exposure Management)とは?

現在のサイバーリスクに対する有効打とされるContinuous Threat Exposure Management(CTEM)。Gartnerが提唱するその概念について解説します。

CTEMとは何か?

Continuous Threat Exposure Management(CTEM、継続的脅威エクスポージャ管理、とも。本稿では以降、CTEMで統一)は、2022年にアメリカの調査会社Gartnerが提唱したサイバーセキュリティの管理手法における概念です。CTEMは、一言で言えば、組織の事業継続を脅かす将来的なサイバーリスクに対して、適切な範囲で継続的に可視化・対処するための一連のプロセスです。

もう少し詳細に述べると、組織にとっての脅威エクスポージャ※を適切な範囲設定に基づき検出、可視化し、調査対象のシステム構成や重大度に基づいた優先順位付けと検証を経て、関連する組織を横断的に動員すること(actively prioritizes)、サイバー攻撃に晒されるリスクに継続的に対処するための一連のプロセスのことです。

※エクスポージャ(exposure):何らかのリスクにさらされている状態を指す言葉。もともと、金融業界で金融資産の価格変動リスク(為替リスクなど)を指す言葉として用いられてきた。

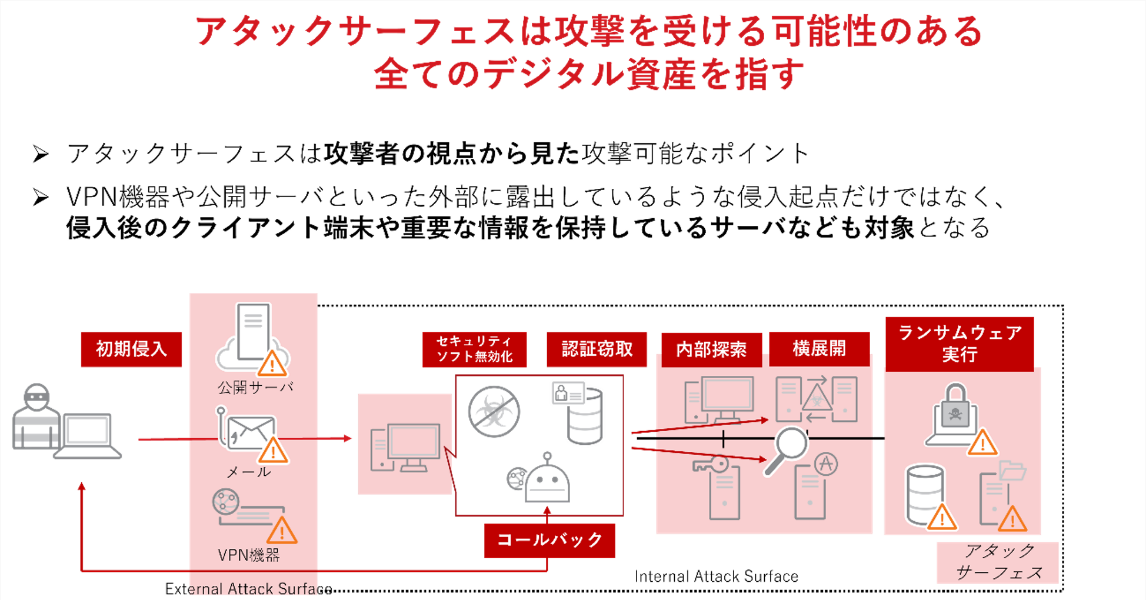

近年、DXの推進やリモートワークの普及により、デバイスやソフトウェア、データといった組織の情報資産は、組織ネットワーク内外に分散するようになりました。これに伴い、サイバー攻撃を受ける可能性があるアタックサーフェス(攻撃対象領域)の拡大が深刻化しています。アタックサーフェスの詳細解説は下記の記事に譲りますが、ここ最近のセキュリティインシデントを見聞きする限り、公開サーバやVPN機器などのネットワーク装置経由、従業員が使用するクラウドサービスのアカウント窃取といった侵入フェーズに始まり、セキュリティ製品の無効化、内部探索時のADサーバへの攻撃と特権アカウントの奪取、データの暗号化や窃取、といった形でサイバー攻撃における各攻撃プロセスが見られるため、防御すべきポイントが多数存在することが分かります。

参考記事:

・アタックサーフェス(攻撃対象領域)とは?~サイバー攻撃からデジタル資産を守るために必要なこと~

・サイバー攻撃者の常套手段「セキュリティソフトの無効化」に対抗するためには?

・EDRを入れればセキュリティ対策は安心?セキュリティ神話がもたらす危険性

・攻撃者はなぜActive Directoryを狙うのか 侵害の理由とその対策

CTEMとアタックサーフェス管理(ASM)の違い

アタックサーフェス管理(ASM:Attack Surface Management)というと、外界(インターネット側)から組織ネットワークに侵入可能なソフトウェアの脆弱性を抱えたデバイスやネットワーク、いわゆる「外部からの侵入口となる接点(External Attack Surface)」を想像するでしょう。トレンドマイクロではもともと「攻撃を受ける可能性のある全ての情報資産がアタックサーフェスである」としていましたが、CTEMも同様に、単に脆弱性を内包したデバイスやアプリケーション、ネットワークを検出・把握することだけではセキュリティ対策、ひいては事業継続を脅かすサイバーリスクのコントロールの観点では不十分としています。

読者の方も感じているように、今や組織が管理しなければならない情報資産(アセット:Asset)は多様です。単に組織で利用しているソフトウェアやデバイス、ネットワークだけではなく、組織のSNSアカウントやオンライン上のコードリポジトリ、サプライチェーンでつながる別組織とのネットワークなど、外部に面したアタックサーフェスに留まらない内外の環境にもサイバーリスクは存在します。CTEMでは「今現実のサイバーリスクの可視化」に加えて、将来的なサイバーリスクの低減を目指して、継続的なリスクの洗い出しと対処の優先順位付けを積極的に行う考え方がこれまでと異なります。

| CTEM (Continuous Threat Exposure Management) |

項目 | ASM (Attack Surface Management) |

|---|---|---|

| 将来的なサイバーリスクの低減 | 目的 | サイバーリスクの可視化・対処 |

| 組織内外のあらゆる情報資産 (組織のSNSアカウント、オンライン‧コード‧リポジトリ、サプライチェーン‧システムなどを含む) |

監視・保護対象 | 主に外部からの侵入口となる情報資産※ |

| 事業継続性に影響を与える 不備やリスクが存在するか |

判断基準 | CVSS、情報資産の外部接続の有無、 侵入を容易にする脆弱性や設定不備の有無 |

| 能動的かつ継続的 (Proactive) |

特徴 | 受動的 (Reactive) |

表:CTEMとASMの比較

※トレンドマイクロにおけるアタックサーフェスは、「攻撃を受ける可能性のある全ての情報資産」としていますが、ここでは一般論を記載しています。

比較してみると分かる通り、ASMはCTEMに内包される考え方であり、CTEMはその概念が拡張されたものともいえるでしょう。

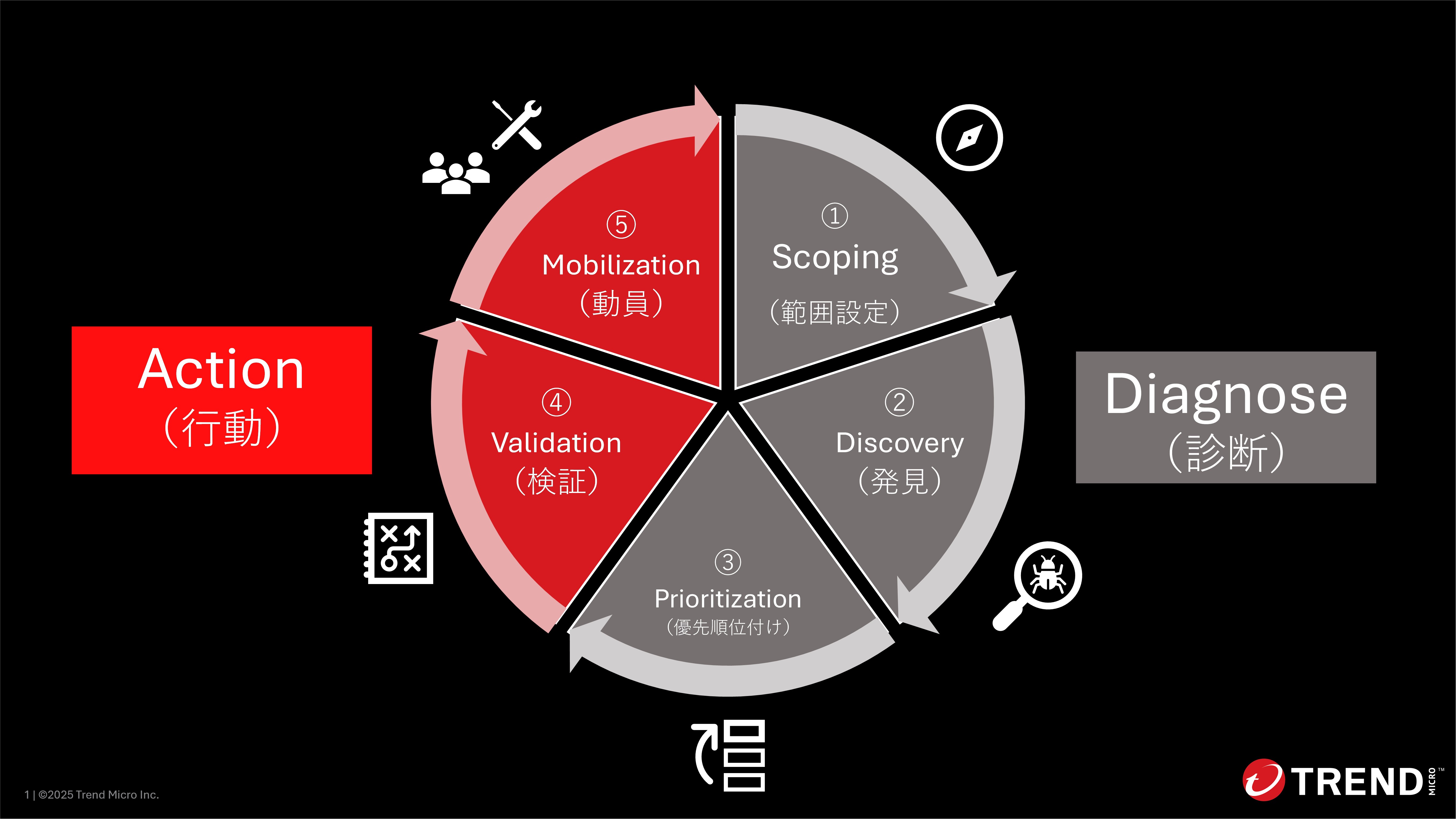

図:Continuous Threat Exposure Management(CTEM)の5つのステップ(公開情報を基にトレンドマイクロで作成)

①Scoping(範囲設定):

まずは、アタックサーフェスを含む組織内外の情報資産の特定と保護対象の範囲を決めることから始めます。Gartnerは、このScopingについて、「一般的なソフトウェアの脆弱性管理手法で焦点を当てる分野を超えている」としています。つまり、先ほど言及したような、ソフトウェアの脆弱性を内包するデバイス、アプリケーションだけではなく、ネットワーク機器や従業員のクラウドサービスアカウント、コードリポジトリ、サプライチェーン内で使用されているシステムなど「事業継続性に影響し得るサイバーリスクを内包する情報資産」を可視化する範囲を特定することを目的としています。

とはいえ、即座に自組織で事業継続に関わる部分のサイバーリスク範囲の設定を行うことは難しいでしょう。実際にGartnerも、CTEMの試験運用を検討している組織向けに、最初のステップで外部攻撃対象領域(External Attack Surface)とSaaSのセキュリティ体制の強化から着手することを推奨しています。

②Discovery(発見):

保護対象の範囲が確定した後に、サイバーリスクの可視化のため脅威を含む、設定や脆弱性のスキャンを実施します。繰り返しになりますが、ここでいうスキャンの対象はソフトウェアの脆弱性の有無だけにとどまりません。クラウドサービスの設定ミスや従業員のアカウントにおける認証方法の強度など、想定される多様なサイバーリスクを加味してスキャンを行うべきです。初期段階では、その範囲は①Scopingで定義した範囲がスキャンの対象になりますが、Discoveryを進める段階で、シャドーITなど隠れた情報資産が見つかることもままあるでしょう。その場合は、Scopingの範囲を再度設定するという動きを繰り返します。

また、GartnerはCTEMのよくある失敗要因として、「ScopingとDiscoveryの混同」を挙げています。発見された情報資産と脆弱性の数が多ければ良い、というものではなく、本来の目的である「事業継続性に影響がある将来的なサイバーリスクかどうか」という点に基づいて、できるだけ正確な範囲に焦点を当てることが重要である、としています。

③Prioritization(優先順位付け):

組織ネットワーク内外に存在する多様な情報資産に対してスキャンを実施した結果、様々な不備や脆弱性が見つかる可能性があります。しかし、すべての不備に常に対応することはできません。そのため、「事業継続性に直結しやすい脆弱性や設定不備が効率的に優先順位高く可視化されること」、そして「優先順位が高い理由が判別でき、当事者にとって納得性があること」がポイントになります。

Gartnerは優先順位付けの際に考慮すべきポイントとして、以下を挙げています。

・Urgency(緊急性)

・Security(安全性)

・Availability of compensating controls(損害緩和策の利用可能性)

・Tolerance for residual attack surface(緩和策をとらなかった際のリスクの許容度)

・Level of risk posed to the organization(組織にもたらされるリスクレベル)

特に一番下の項目である「組織にもたらされるリスクレベル」は、事業のデジタル依存度にもよりますが、事業継続に影響のある情報資産をいかに特定するかが重要と言えます。そのためには、情報セキュリティ部門だけではなく、事業部門やバックオフィス、経営層などから、多様な観点で事業継続性に欠かせない要素について合意を取ることが重要です。

④Validation(検証):

現在実施しているセキュリティ対策が、想定された効果を発揮できるかどうかの検証を行います。優先度が高いと判断した情報資産について、攻撃経路となり得るルート(組織内外の情報資産を含みます)を分析し、保護が十分か、ひいては事業継続性を脅かす事態になる可能性があるか、リスクシナリオを検証します。

具体的には、組織の環境に疑似攻撃を仕掛けるペネトレーションテストやリスク診断ツール、専門家によるヒアリングベースのアセスメントサービスの利用などが想定できるでしょう。Validationの際に重要なのは、最新のサイバーリスクに対する知見を持った専門家の助言を得る、知見が反映されたツールを用いる、という点に尽きるでしょう。当然ですが、サイバーセキュリティを生業としない組織で得られる情報や知見の量・深さはおのずと限界があります。サイバーリスクの専門家は複数のセキュリティインシデント対応に関わったり、複数のリスクシナリオを分析したりしているため、自組織の検証の幅の拡大や深耕を支援してくれるでしょう。

⑤Mobilization(動員):

このプロセスは、インシデント対応計画の立案・実行とも言えるでしょう。「動員」という日本語訳を見ると、仰々しく聞こえるかもしれませんが、Gartnerは計画実行の承認・実装・緩和策の障害にならないように、セキュリティ部門や事業部門などの他部門もその内容を理解していることが重要である、としています。

インシデント対応は、脆弱性の解消や設定変更、脅威の排除と監視などのために、情報資産の利用停止や代替策の準備などが伴います。また、長期的なセキュリティ対策という観点では、従業員教育の実施やサイバーリスクのある業務用ツールの入れ替え、なども想定されます。これらの実行には、セキュリティ部門だけではなく、事業部門や管理部門、経営層も含めた、組織全体の人員や業務プロセスの「動員」が必要ということです。

Gartnerは、特に「承認プロセスが重要である」としていますが、それは計画を立てたところで、非常時に迅速に計画を実行できなければ意味をなさない、ということでもあります。

CTEMを実現するためのソリューション”Cyber Risk Exposure Management”

ここまで、CTEMの各ステップを解説してきましたが、これらを踏まえると、CTEMは特定のセキュリティソリューションやツール群のカテゴリを指す言葉ではない、ということに気づくでしょう。5つの各ステップで、利用可能なセキュリティソリューションや人員が必要な施策がありますが、あくまでCTEMは将来的なサイバーリスクの低減に対するアプローチに対する概念です。

しかし、CTEMの概念を従来のセキュリティ対策のみで実現しようとするのは、莫大な工数がかかります。各レイヤーに分散したITツールやセキュリティ製品のログの収集・分析、場合によっては手作業によるデバイスやアプリケーションの存在確認などが必要だからです。セキュリティ人材の不足も叫ばれる中、可能な限り自動化され、5つのステップのカバー範囲の広いセキュリティソリューションが、CTEMの実現には必要でしょう。

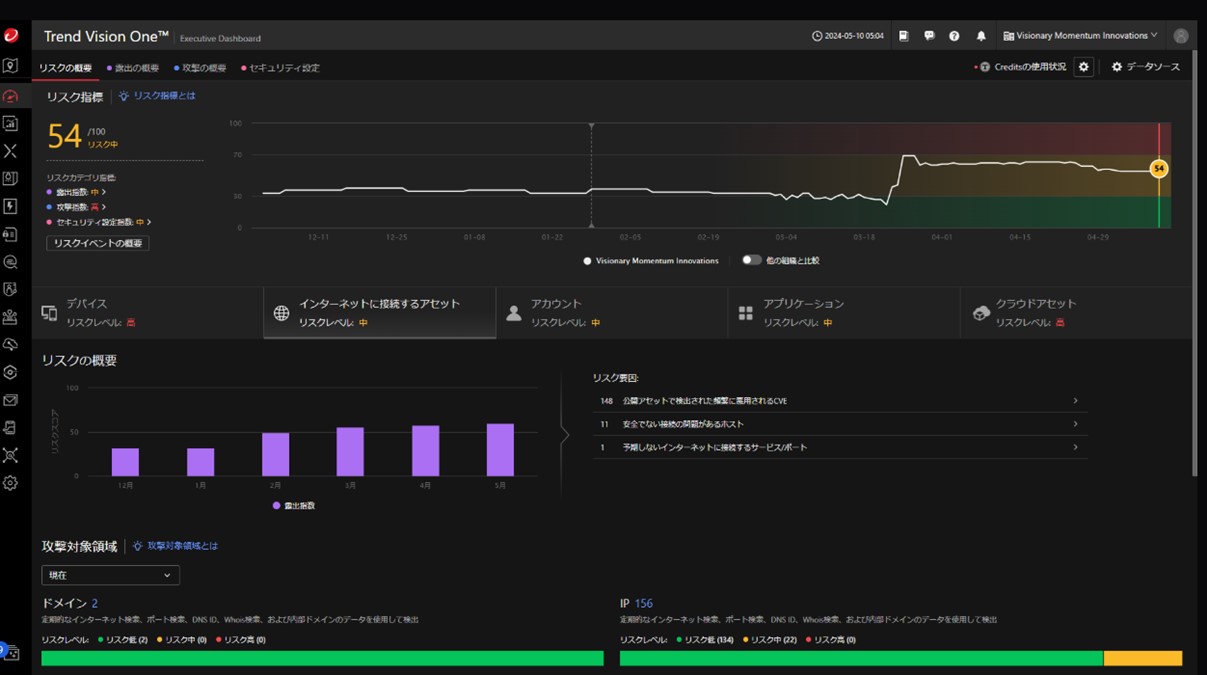

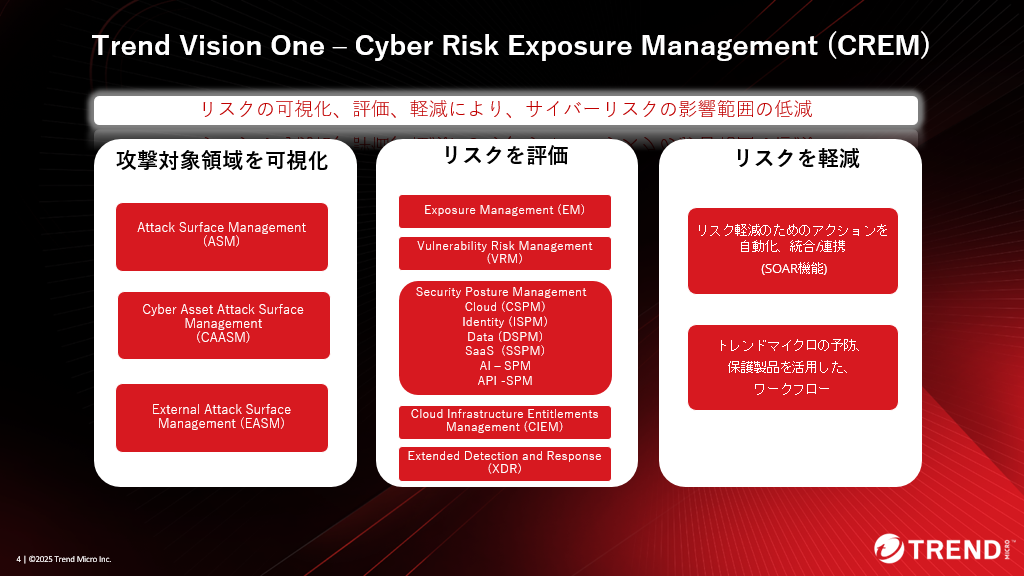

トレンドマイクロのAI-Powered エンタープライズ サイバーセキュリティプラットフォーム「Trend Vision One™ 」で利用可能な「Cyber Risk Exposure Management」は、リスクの可視化・評価・軽減により、サイバーリスクの影響範囲を縮小するためのセキュリティソリューションです。

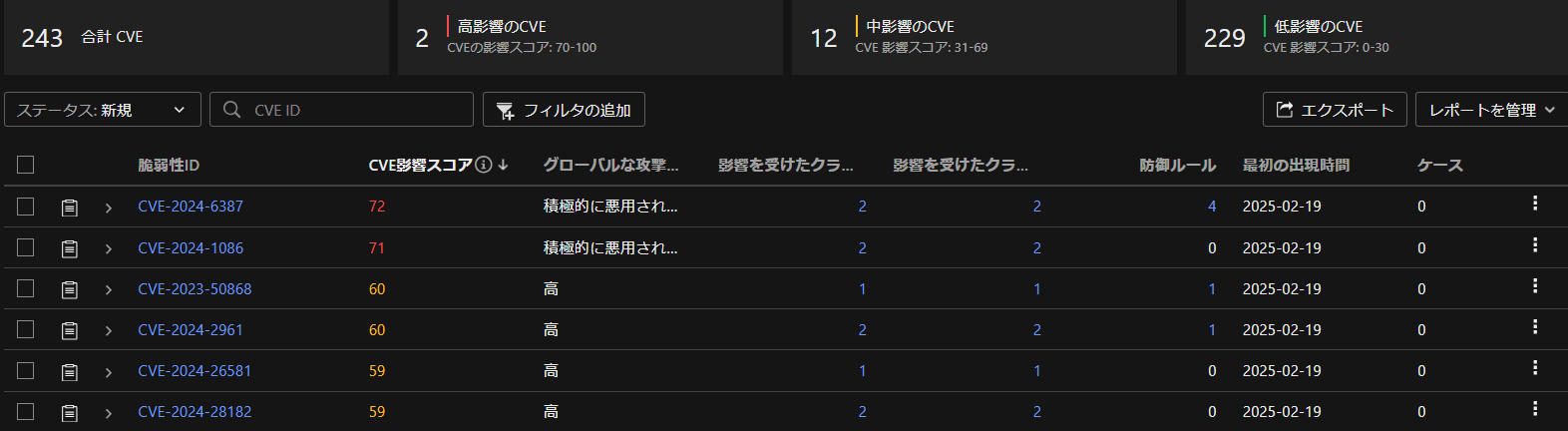

Cyber Risk Exposure Managementは、様々なITソリューションからのデータを統合することで、攻撃経路の入口を継続的に監視し、影響度を考慮してサイバーリスク軽減策を優先順位付けします。サイバーリスクを数値化、起こり得る脅威を予測することで、被害発生前にサイバーリスクを軽減します。例えば脆弱性に関する優先順位付けでは、単なるCVSSのスコアでの分析だけでなく、実際にグローバルを対象にしたサイバー攻撃で悪用され、攻撃手法として流行しているかも可視化できます。また該当の脆弱性に対して、当社が提供している仮想パッチ※が存在しているか、加えて仮想パッチによる保護がなされている場合リスクスコアが低減されます。

※各ソフトウェアベンダーが提供する正式な修正プログラムを早急に適用する事が難しい環境に対して、暫定的に該当の脆弱性を狙った攻撃パケットをブロックするソリューション・機能のこと。

Cyber Risk Exposure Managementは、これまで解説したCTEMの「プロアクティブ」なサイバーセキュリティを実現するためソリューションの1つであり、CTEMの5つのステップのうち、①Scoping~④Validationをカバーします。

ただ、読者の方の多くがお気づきのように、Cyber Risk Exposure Managementのような1つのソリューションのみで、CTEMは完成するものではありません。特に、⑤Mobilizationにおいては、セキュリティ部門の人員整備、組織内の承認プロセス、情報連携に重きが置かれているため、組織全体のサイバーセキュリティ戦略に基づく組織体制の業務プロセスの整備・改善が必要な分野です。

まとめ

今回は、サイバーセキュリティにおいて注目される概念であるContinuous Threat Exposure Management(CTEM)について解説しました。「また新しいサイバーセキュリティの概念が登場した」と感じた読者もいらっしゃるかもしれませんが、本稿でご紹介したように、CTEMはASMの考え方を拡張した概念とも言えます。そのため、すでにASMに取り組み始めている組織は、CTEMにも取り組み始めているとも言え、現在の取り組みの改善の目指す先がより明確に示されたと考えるのが良いでしょう(ASMを、脆弱性を抱える情報資産を1つ1つ見つけては潰していく「モグラたたき」のように感じられている方も多いのではないでしょうか?)。

昨今、日本国内のセキュリティ対策動向は、EDRなどのソリューションで常時システムを監視し、万が一サイバー攻撃者が侵入したとしても、侵入を早期に気付き被害拡大を抑える対策が普及しています。

これらの対策は、すでに挙げたように侵入後、リアクティブな対応となっています。CTEMのようなプロアクティブに自社の情報資産を特定し、組織内外にあるサイバーリスクを把握し除去しようとする組織は、まだ少ないかもしれません。

万が一の対策はもちろん重要ですが、予防策によってサイバーリスクの事業継続性への悪影響を抑えることも重要です。そのためには、普段から組織内外の情報資産や設定ミスなどの不備の把握、その管理体制が重要であること改めて認識することが重要です。少ない人材でこれらを運用するには、状況把握や分析のための負担をどう省力化するか?も重要になるでしょう。