2025年のサイバーセキュリティ動向を予測する~AI・APT・ランサムウェアのリスク状況に注意

2024年12月24日、当社の2025年のセキュリティ予測レポートが公開されました。「AI」を筆頭に、来年以降懸念される様々なサイバーリスクを列挙していますが、本稿では特に注意したい3つのトピックを解説します。

2023年末に発行した「2024年セキュリティ脅威予測」の内容は、以下の通りでした。国内の状況においては、アタックサーフェスの拡大によるプライベートクラウド環境へのランサムウェア攻撃被害事例で、クラウド環境へのリスクが一部現実のものとなり、今後パブリッククラウドまで大規模なサイバー攻撃の標的が広がっていくことが懸念されます。またAI関連リスクでは「データポイズニング」が明らかになったケースはないものの、フェイクニュース頒布のツールとして生成AIが悪用されているケースは国内でも確認しており、多様なサイバー攻撃への生成AIの悪用に引き続き注意が必要です。

国内の状況は、「◎:深刻レベル(予測した脅威を国内で確認している状況)、「●:顕在レベル(予測した脅威との関連や一部と認識される事象を国内で確認している状況)」、「△:懸念レベル(予測した脅威の発生を国内で確認していないが、今後発生する可能性がある状況)」の3段階で示します。

| 2024年脅威予測(2023年末) | 2024年中の状況 (国内の状況) |

詳細 (国内の状況) |

| クラウド環境におけるセキュリティの不備がクラウドネイティブワームによる攻撃を引き起こす | ●:顕在レベル | KADOKAWAグループのデータセンターへのランサムウェア攻撃被害事例などでプライベートクラウドへの攻撃の影響大だったが、クラウドネイティブというほどの国内事例はまだない。クラウドネイティブ型攻撃になると、大規模なパブリッククラウドまでも標的になる可能性は懸念される。 |

| 成長途中のクラウドベースの機械学習モデルに対して、データが武器として用いられる | △:懸念レベル | データポイズニング(汚染)について、明らかな国内事例はまだない。データポイズニングについて、攻撃者のモチベーションもまだ定まっていない。データポイズニングによる、サイバーサボタージュがまず懸念される。 |

| 生成AIは、標的型攻撃におけるソーシャルエンジニアリングの強化に悪用される | △:懸念レベル | AIを悪用したことが明らかな標的型攻撃の国内事例はまだない。現状は、対象者が広いフェイクニュースにおけるAI悪用が主。 |

| ソフトウェアサプライチェーン攻撃は、サプライヤーのCI/CDシステムを保護するための明確な警鐘となる | △:懸念レベル | 国内でソフトウェアサプライチェーン攻撃が行われたという明らかな2024年の事例は未確認。ソフトウェアサプライチェーン攻撃頻度は少ないものの、1度の攻撃で広範囲に影響がある攻撃であるため、引き続き警戒が必要。 |

| 攻撃者は、新たな活動場所および脅迫計画のためにブロックチェーンを狙う | △:懸念レベル | 国内でブロックチェーンの仕組みへの攻撃が行われたという明らかな2024年の事例は未確認。ただ2024年は国内の仮想通貨取引所への攻撃による資金流出、宅配サービス事業者へのマイニングマルウェアによる攻撃で事業が停止する等、仮想通貨関連での攻撃による影響は見られた。 |

表:2024年脅威予測と実際の状況

(国内の状況は、「◎:深刻レベル」、「●:顕在レベル」、「△:懸念レベル」の3段階で示す)

では、ここからは2025年のセキュリティ脅威予測の中身を見ていきましょう。本レポートでは6つのテーマ(本稿最後のまとめに列挙しています)に分けてトピックが挙げられていますが、本稿では記事として3つのトピックとしてピックアップ・再構成して解説します。

予測①:組織におけるAIとセキュリティの問題が深刻化する

すでにフェイクニュースや詐欺にディープフェイクが悪用されている問題は国内外で課題が顕在化していますが、その悪用の可能性の広さから、AI関連の脅威の中で最も深刻なものになると考えられます。ソーシャルエンジニアリングを用いる詐欺の分野では、ディープフェイクの悪用でさらに巧妙化し、一般のインターネット利用者のSNS投稿などで学習したAIが文体・知識・性格を模倣することで、より説得力のあるなりすましが可能となるでしょう。

参考記事:

・フェイクニュースの影響について事例を交えて解説

・大統領選挙でも悪用されうる生成AI

・プロパガンダとは?意味や事例について解説

AIを悪用した詐欺では、組織にとって警戒すべきは、ビジネスメール詐欺(BEC)と「偽装従業員」による詐欺です。マルウェアを使ったサイバー攻撃事例ではあったものの、実際に2024年7月に公表された米国のIT企業の事例では、AIを悪用した画像を用いてフトウェアエンジニアのリモート採用面接を突破したサイバー攻撃者が、企業から貸与されたPCにマルウェアをダウンロードしようとした事例が報告されています。あらゆる面で人材不足が叫ばれている国内の状況を鑑みると、こうしたリモートでの採用方式の拡大や短時間労働者の確保はますます盛んになる可能性があり、偽装従業員によるサイバー攻撃、情報探索、詐欺へのAI悪用は増加する懸念があります。

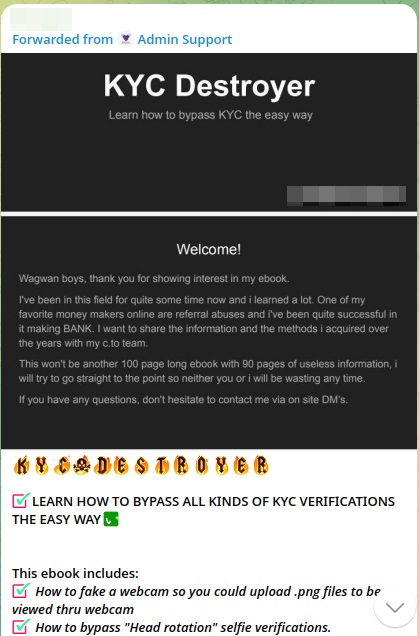

また、アカウント認証の分野では、eKYC(オンライン本人確認、電子本人確認)のバイパスを謳うアンダーグラウンドサービスは、流出した生体認証データ、個人情報、そしてAIの能力向上によってますます高度化するでしょう。顧客のアカウント情報を管理する組織は、こうした悪意あるアカウント作成者をどう見分けるかの監視や本人確認の方法が現状に対して適切かの見直しも必要です。

画面:アンダーグラウンドフォーラムでeKYC突破マニュアルの販売を謳う投稿(トレンドマイクロの調査より)

参考記事:AI対AI:なりすましの技術とオンライン本人確認の攻防

本レポートでは、組織のAI活用において、「AIによる自動化で見えにくくなるリスク」についても指摘しています。以下の記事にある通り、AIの開発が進むにつれ、より「自律的に行動できる」比重が高まっていきます。

参考記事:Agentic AIとは?汎用人工知能(Artificial General Intelligence)へのマイルストーン

組織におけるAIの導入規模が高まるほど、人間の目が届かない場所で様々な処理が行われるようになります。こうした状況でAIの行動をリアルタイムで把握し制御することが難しくなり、重大なセキュリティリスクとなる可能性があります。特に本レポートでは、以下を具体的なリスクとして挙げています。

・LLM(大規模言語モデル)を介した機密情報の流出の深刻化

・AIを悪用した脆弱性発覚件数増加リスクと悪用の懸念

・サイバー攻撃者がAIエージェントを乗っ取り・悪用する懸念

・AIエージェントによる大量のシステムリソース消費とそれに伴いシステムやサービスダウンの懸念

予測②:ランサムウェア攻撃の継続的な被害と多様化

現在、国内外で猛威を振るっているランサムウェア攻撃。3年連続(2022年~2024年)で国内のランサムウェア攻撃被害公表件数は増加し続けています。また、海外でも主要なサプライチェーンシステム提供会社のランサムウェア攻撃被害を受け、取引先の事業に悪影響が出る事態ともなっています。

参考記事:

・2024年年間セキュリティインシデントを振り返る

・事例から考えるサービスサプライチェーンリスクによる影響とその対策

ランサムウェア攻撃の現在の状況は、攻撃者グループの入れ替えは予想されるものの、2025年も攻撃自体が続くこの状況は継続するでしょう。特に、ランサムウェア攻撃者グループは、Living Off The Land(環境寄生型)の戦略をより巧妙化させ、より多くの場面で正規ツールを悪用したセキュリティ製品の無効化、認証情報の収集、データ窃取を行おうとするでしょう。

参考記事:サイバー攻撃でよく悪用される正規ツールとは?

また本レポートでは、最近の調査でランサムウェア攻撃者が、侵害したアカウントを使ってシステムに侵入する攻撃や多要素認証(MFA)を回避する攻撃が成功を収めていると指摘しています。加えて、今後は、データの暗号化を必要条件としない新しい形(ノーウェアランサムなど)へと変化し、一言でランサムウェア攻撃と言っても、被害組織からの金銭奪取を最終目的とする攻撃手法は多様化が進む可能性があります。このため、現在どのような攻撃手法が用いられているか情報収集し、現在のセキュリティ対策が十分か定期的に見直しをしていくことが重要です。

予測③:APTによる攻撃が再び国内で注目を浴びる?

猛威を振るうランサムウェア攻撃の国内被害が続発していることもあり、情報窃取、情報操作(影響力工作:インフルエンスオペレーション)、破壊活動(サイバーサボタージュ)を目的としたAPT(標的型サイバー攻撃)は、国内で注目されることが少なくなりました。しかし、本レポートでは、Lazarus(ラザルス)、Turla(トゥルラ)、Pawn Storm(ポーンストーム)などの国家背景とされる標的型攻撃グループが2024年に特に活発な動きを見せ、2025年も外交情報や軍事技術の窃取を目的に、サプライチェーンを狙い続けるとしています。

また、影響力工作の面では、Doppelganger(ドッペルゲンガー)のようなロシアのプロパガンダに関連する組織や、Spamouflage(スパムフラージュ)のような親中国系のネットワークが、社会の分断を深めるために偽情報を使い続けると見られています。

本レポートにはありませんが、国内では、標的型攻撃グループのEarth Kasha(アースカシャ)が目立った活動を見せています。Earth Kashaは、公的機関だけでなく、民間企業も含む組織や個人も攻撃対象としているとみられるため、その攻撃手法や対象について情報収集を行い、対策を検討しておくことが重要です。加えて、ロシアの対外情報庁(SVR)が背後にいるとされる標的型攻撃グループEarth Koshchei(アースコシチェイ、APT29とも)がRDPを悪用した攻撃キャンペーンを展開していることを当社で確認しており、2024年12月に報告をしています。

参考記事:

・帰ってきたANEL:「 Earth Kasha」による日本での新たなスピアフィッシングキャンペーン

・攻撃グループ「Earth Koshchei」、高度なRDP攻撃で侵入テストツールを不正利用

まとめ:自組織のサイバーリスクマネジメントを深耕する機会に

本稿で紹介したトピックは3つですが、本レポートで予想している全てのトピックは以下です。

「2025年セキュリティ脅威予測」におけるすべてのトピック

●AI:AIを利用した詐欺、ディープフェイク、不正なデジタルツイン、AIツールの台頭

●企業のAI活用がもたらす新たな課題:AIによる自動化で見えにくくなるリスク

●標的型攻撃(APT):巧妙化する犯罪グループがクラウド環境とサプライチェーンを徹底的に攻撃

●脆弱性:メモリ管理とモビリティ技術における脆弱性

●ランサムウェア:ランサムウェアグループ、正規ツールやアプリの悪用をさらに強化

●攻撃ツールの動向:企業や組織は情報窃取と不正広告に警戒を

AIの活用に代表されるデジタル領域への投資は、今後ますます増加していきます。こうした新規分野へのデジタル投資とそのリスクへ配慮は来年以降、多くの読者の方の注目を集めるでしょう。一方で、ランサムウェア、APTといった脅威、システムの脆弱性といった既存の課題は引き続きセキュリティ業界の話題になり続け、状況によってはAIなどの新規分野と既存の課題がクロスオーバーし、より問題が深刻化するケースが増えてくるかもしれません。

これらもひとえに、「サイバーリスクマネジメント」という言葉に括れてしまいますが、事業の成長や継続性の目的のためにその投資やデジタル技術・サービスの活用が本当に必要か、必要であればそれらをサイバーリスクから守るためのサイバーリスクコントロール戦略とはいかにあるべきか?を引き続き考えていく必要があります。

本編集部では、2025年も様々なデジタル領域の「サイバーリスクマジメント」のための有益な情報源となるよう、積極的な情報発信にまい進していきます。

<関連記事>

・2024年年間セキュリティインシデントを振り返る

・フェイクニュースの影響について事例を交えて解説

・大統領選挙でも悪用されうる生成AI

・プロパガンダとは?意味や事例について解説

・AI対AI:なりすましの技術とオンライン本人確認の攻防

・Agentic AIとは?汎用人工知能(Artificial General Intelligence)へのマイルストーン

・事例から考えるサービスサプライチェーンリスクによる影響とその対策

・サイバー攻撃でよく悪用される正規ツールとは?

・帰ってきたANEL:「 Earth Kasha」による日本での新たなスピアフィッシングキャンペーン

・攻撃グループ「Earth Koshchei」、高度なRDP攻撃で侵入テストツールを不正利用

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)