Artificial Intelligence (AI)

AI対AI:なりすましの技術とオンライン本人確認の攻防

本稿の分析では、eKYC(オンライン本人確認、電子本人確認)システムが直面する、AIを使った「なりすまし」による脅威について検証します。特に、攻撃者たちが本人確認システムを突破しようと試みる様々な手口に注目して解説します。

はじめに

KYC(Know Your Customer :本人確認)は、金融機関から始まり、現在では様々な業界で採用されている重要な本人確認の仕組みです。この手続きでは、顧客の身元確認だけでなく、金融知識やリスク、投資に関する考え方なども確認します。これは銀行口座を開設する際に必須の規制手続きであり、不正取引や資金洗浄を防ぐことを目的としています。近年では、銀行や貸金業者だけでなく、オンラインカジノ、暗号資産取引所、さらにはネット上でお酒を販売する小規模店舗まで、オンラインでの本人確認(eKYC)を導入する動きが広がっています。特にコロナ禍において対面での手続きが難しくなったことから、オンラインでの本人確認が標準的な手法として定着しました。

eKYCの一般的な手順では、まず運転免許証やパスポートなどの身分証明書をスキャンして確認を行います。同時に、顔写真の撮影も行い、身分証明書の写真と照合します。システムによっては、顔から年齢や性別を判定したり、不正利用者のデータベースと照合したりすることで、さらに厳密な確認を行います。最近では、AIによる「なりすまし」(ディープフェイク)への対策として、顔を動かしたりまばたきをしたりする動作を要求することで、偽の動画が本人になりすますことを防いでいます。

本稿では、eKYCの仕組みを詳しく解説するとともに、法的な観点から、なりすまし対策の技術がどの程度有効なのかを検証します。また、アンダーグラウンド市場での実態についても触れていきます。現在、本人確認サービスは一部の大手企業が市場の大部分を占めています。そのため、もしこれらの企業のセキュリティに問題があれば、そのサービスを利用している多くの企業や個人が影響を受ける可能性があります。こうした弱点を理解することで、サービスの提供側と顧客を新たなサイバー攻撃から守る方法を考えていきましょう。

オンライン本人確認のサプライチェーン

オンラインでの本人確認サービス市場を調査したところ、この分野で中心的な役割を果たす約10社の大手企業が存在することがわかりました。これらの企業は世界中の顧客にサービスを提供し、システム開発企業やソフトウェアメーカーと協力関係を築いています。また、フィリピンの行政サービスアプリ「eGovPH」のように、各国の政府サービスにも採用されています。主な企業としては、Microblink、IDScan、Shufti Pro、Onfido、Jumio、GBG(AcuantとIdologyを買収)、Smart Engines、Veriff、Sumsub、Au10tixなどが挙げられます。なお、同じく大手のAnylineは自動車業界に特化しているため、今回の調査対象からは除外しています。

興味深い発見の一つは、これらの企業が互いに協力し合い、本人確認や不正検知などの業務を分担していることです。例えば、IDScanはShufti Proの確認システムを利用し、JumioはiProovの生体認証技術を採用し、SumsubはSmart Enginesと組んで偽造文書の検出を行っています。このような協力関係は本人確認の精度を高める一方で、個人情報の取り扱いに関する懸念も生じています。特に、顔写真やパスポートなどの重要な個人情報がどのように共有され、どこに保管されるのかが見えにくくなっています(ただし、この問題は今回の調査対象外としています)。

また、これらの企業のうち2社がロシアを主な拠点としていることも注目に値します。これらの企業は個人情報や生体認証データを扱うため、2024年2月にバイデン米大統領(当時)が発表した大統領令にも見られるように、各国政府にとって懸念材料となる可能性があります。今後、このような規制が増えていく中で、サービス提供企業間でのデータのやり取りや、企業の所在地についてより注意深く見ていく必要があるでしょう。

システム開発企業もこの分野で重要な役割を担っています。彼らは複数の本人確認サービスを組み合わせて、独自のブランドで総合的なサービスを提供しています。例えば、Scalable SolutionsはSumsubとGBGの両方のサービスを採用し、Jack HenryはIDScanの技術を組み込んで米国の数十の銀行に顧客管理システムを提供し、AssecoはMicroBlinkの技術を使って欧州の多くの銀行向けにモバイルアプリを開発しています。さらに、金融機関の中には支店ごとに異なる本人確認サービスを使用するところもあり、状況はより複雑になっています。

これらの企業間の複雑なつながりは、リンク先のこのダイアグラムに詳しく示されています。このダイアグラムは、本人確認サービスの提供体制を理解することの重要性を表しています。なお、このダイアグラムは公開情報のみを使用して作成された参考資料であり、情報の正確性は情報源に依存します。また、ダイアグラムに掲載されているからといって、その組織が本人確認システムやなりすましの被害を受けやすいというわけではありません。掲載企業の中には、本人確認以外にも、書類のスキャンや文字認識、文書処理の自動化などのサービスを提供しているところもあり、顧客によってはそれらのサービスだけを利用している可能性もあります。ダイアグラムに掲載されている企業が本人確認サービスを利用しているという意味ではないことをご理解ください。

オンライン本人確認におけるAIの役割

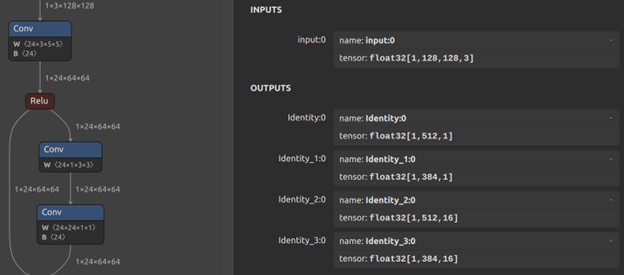

オンラインでの本人確認では、身分証明書やパスポート、顔写真の確認を最初に行う仕組みとして、端末側で動作するAIを活用しています。近年、ウェブサイトやスマートフォンアプリでは、ONNXやTensorFlow Liteと呼ばれるAIの仕組みの採用が増えています。ONNXは機械学習モデルのための共通規格で、さまざまな環境やブラウザでAIを動かすことができます。一方、TensorFlowはGoogleが主導して開発している、広く使われている機械学習の基盤技術です。

多くの本人確認サービスでは、ONNXやTensorFlowのAIを使って、スキャンされた書類や顔写真が基準を満たしているかを端末側で最初にチェックし、その後でより詳しい確認をサーバで行います。この方法なら通信量を抑えられるだけでなく、利用者の待ち時間も短くできます。調査した企業の中では、Smart Enginersだけが「全ての処理を端末側で完結し、データをサーバに送信しない」と主張していますが、この点は確認できていません。

これらのAIは、性能の低いパソコンや一般的なスマートフォンでも快適に動作するよう、必要な処理能力を最小限に抑えて設計されています。例えば、顔の検出は128×128ピクセル、顔の向きの確認は224×224ピクセルという低い解像度で行う企業もあります。この低解像度設定は、フロントカメラの性能が低かったり、照明が暗かったりする環境でも動作するという利点があります。ただし、低解像度であるため、初期チェックをAIによる「なりすまし」技術で突破されやすいという弱点もあります。また、端末側で動作するAIは、研究者や攻撃者にその仕組みを分析される可能性があります(図1参照)。

最近では、WebAssembly(WASM)という技術を使って、ウェブサイト上でAIを動作させる傾向が増えています。使用するAIの種類に関係なく、これらは物体の検出や顔の確認などについて、確からしさを数値で出力します。こうしたAIの安全性を守ることの重要性については、以前のブログ記事で詳しく解説しています。

端末側のAIによる身分証明書と顔写真の初期確認が済むと、そのデータは通常、サービス提供企業のサーバにアップロードされます。データは監査のために長期保存され(国によっては最長3年間)、さらに詳しい確認が行われます。しかし、このデータが適切に保護されているかどうかは不透明です。実際、404 Mediaの報道によると、ある企業で上級管理者のアカウントが不正アクセスを受け、大量の運転免許証データが流出する事件が起きています。これはサービス提供企業のセキュリティの問題であり今回の研究対象ではありませんが、オンライン本人確認システムが重要な個人情報の保管場所となっていることを示す事例といえます。

なりすましサービスのアンダーグラウンド市場

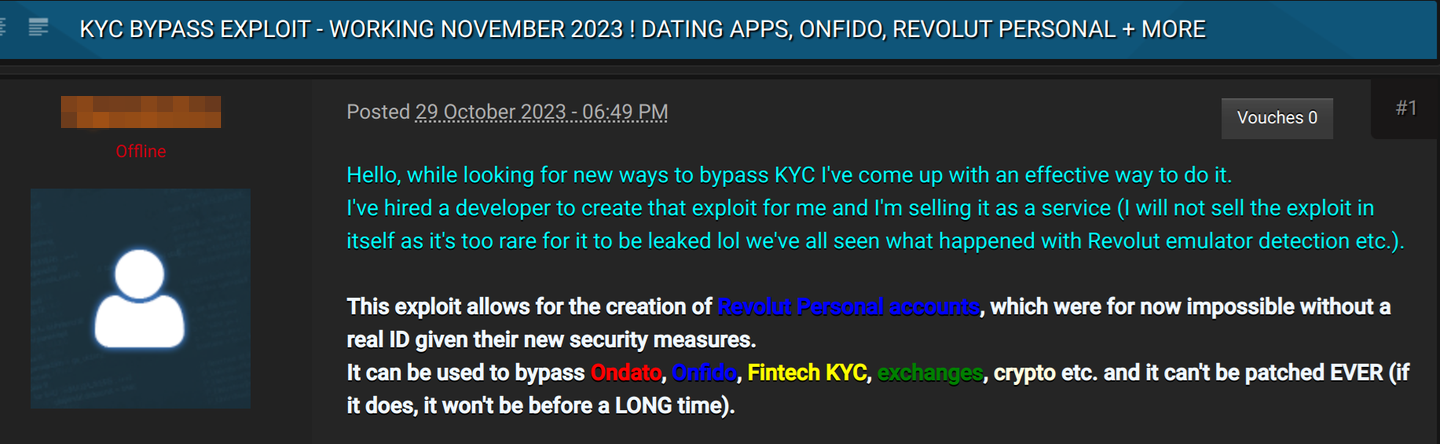

AIを使って本物そっくりの偽の画像や動画を作る「ディープフェイク」は、オンラインでの本人確認の大きな脅威となっています。犯罪者たちは、マルウェアやその他の情報窃取で入手した身分証明書、顔写真、個人情報を使い、アンダーグラウンドのフォーラムで本人確認を突破するサービスを売買しています。

アンダーグラウンドのフォーラムでは、オンライン本人確認という言葉が使われる前から、カメラを使った本人確認システムを突破するサービスが継続的に取引されてきました。スキャンした身分証明書のコピーは、10年以上前から2~5ドルという安価で売買されており、これが「なりすましサービス(bypass-as-a-service」の土台となっています。

ディープフェイクの危険性を示す事例は増えています。2022年、セキュリティ企業Sensityは本人確認サービスへの攻撃が完全に成功したと報告しました。中国では、詐欺グループが政府の顔認証システムに不正アクセスし、偽の請求書で約70億円の脱税を行いました。また、セキュリティ企業GroupIBは顔認証データを盗み取り年金口座から資金を引き出すスマートフォン向けのマルウェアを発見しています。このような手口はYouTubeでも警告として取り上げられました。

さらに、ディープフェイクで本人確認を突破する方法の解説が簡単にネット上で見つかります。中には犯罪者が宣伝目的で公開しているものもあり、技術に詳しくない人でも本人確認システムを突破できるようになっています。

今回の調査では2024年6月27日から7月10日までアンダーグラウンドフォーラムを観察し、なりすましサービスの実態と価格を調査しました。Onfido、Jumio、Sumsub、Veriffなど、大手の本人確認サービスを突破できるという宣伝が毎日のように投稿されていました。これは、一社のセキュリティを突破されれば、その技術を使う全ての企業が危険にさらされるという私たちの懸念を裏付けています。

一般的な価格は約3,000ルーブル(約3,000円)でした。暗号資産取引所Binanceの本人確認突破など、より高度なサービスは180~200ドル(約2~3万円)でした。さらに、Binanceのアカウント「ロック解除」は400~600ドル(約6~9万円)もの高額でした。調査期間中、Onfidoの突破を求める人が4人、Sumsubが2人おり、Sumsubについての問い合わせが1件ありましたが未回答でした。図2は、これらのサービスとマニュアルの販売投稿です。

アンダーグラウンドフォーラムで共有される情報の中には、実際には使えないものもありました。例えば、あるユーザが配信ソフトのOBS StudioとDeepFaceLab、FaceSwap、Zaoなどのディープフェイクアプリの使い方を解説していましたが、DeepFaceLabとFaceSwapは高性能なグラフィックボードで事前に処理する必要があり、リアルタイムの本人確認には使えません。また、Zaoはテレビ番組の映像で顔を入れ替えるアプリで、本人確認の突破には向いていません。

ディープフェイクによる攻撃には、高性能なパソコンと技術力が必要か、オンラインサービスの利用料を払うか、アンダーグラウンドフォーラムでサービスを購入する必要があります。特定の人物になりすまさなくてよい場合は、もっと安価な方法もあります。「Face fraud factories(顔の偽装工場)」と呼ばれる業者は、少額で身分証明書の使用を承諾する実在の人々の写真や動画を販売しており、これを使えばオンラインサービスの自撮り確認を突破できます。

ディープフェイクによる本人確認突破の実態

アンダーグラウンドフォーラムで取引されているディープフェイク技術は、本当に効果があるのでしょうか。トレンドマイクロでは攻撃者の手法を詳しく調査し、実際に複数の本人確認サービスでテストを行いました。Sensityが警告を発してから2年が経った現在、本人確認システムの防御能力を検証することが目的です。

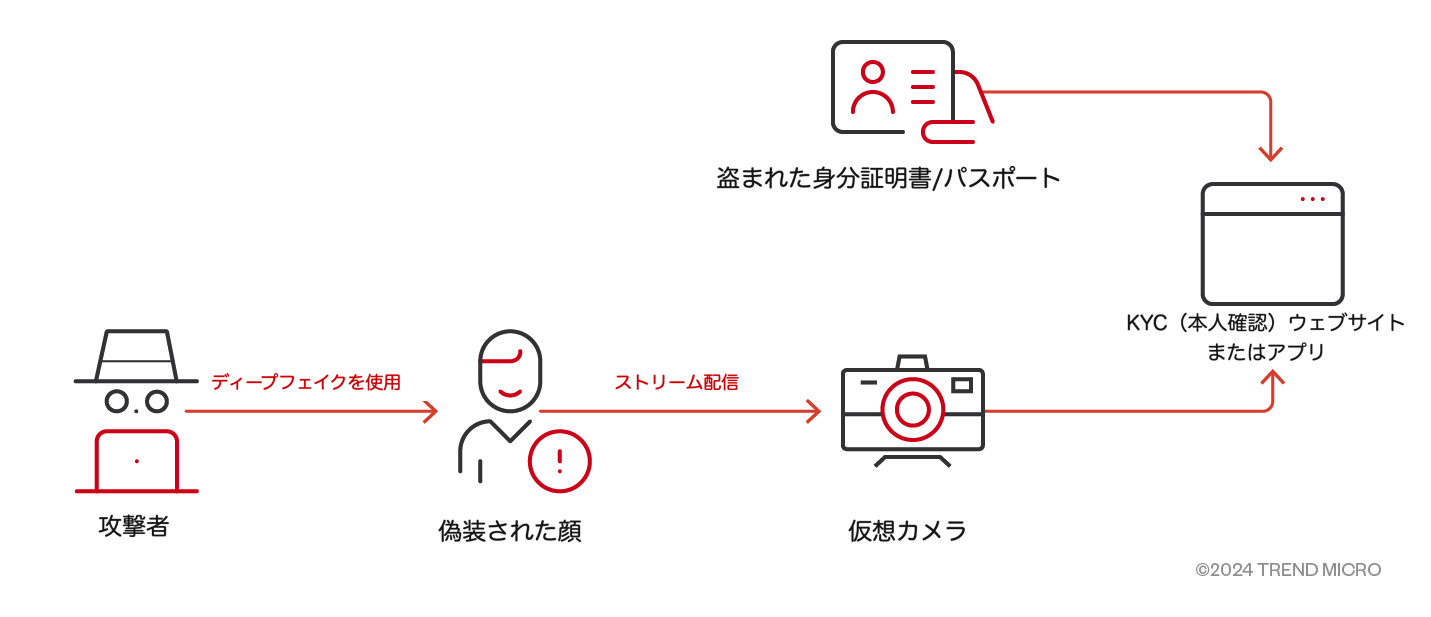

ディープフェイクによる攻撃は、図3のように一連の手順が決まっており、それぞれの工程で様々な技術を使うことができます。

クラウドサービスの普及により、誰でも高性能なグラフィックボードを利用できるようになり、ディープフェイクの技術的なハードルは大きく下がっています。一般的なサイトRedditでも、本人確認の突破方法を相談する投稿が見られるほどです(図4)。代表的な手法の一つは、改造したAndroidのソフトウェアを使い、高性能なパソコンでディープフェイク処理を行って高品質な偽装動画を作る方法です。また、LeidianyunやGenyomotionといった正規のAndroidクラウドサービスを悪用する手口もあります。ただし、クラウドサービスを使う場合は通信速度が足かせになることがあります。

興味深いことに、本人確認システムの端末側で動くAIを直接攻撃しようとする試みは見つかりませんでした。これは、ほとんどの事業者がデータをサーバで処理しているため、端末側の対策を突破する必要がないからでしょう。将来、端末側での処理が増えれば、このような攻撃も出てくると考えられます。

本人確認システムに対するディープフェイクの有効性を調べるため、Sensityが開発したDeepfake Offensive Toolkit(DOT)を使ってテストを行いました。使用したのは一般的なノートパソコンで、NVIDIA MX550(2GBのVRAM搭載)という比較的性能の低いグラフィックボードを搭載しています。ツールを少し調整したところ、完璧とは言えないものの、テストには十分な品質の映像が作れました。DOTに加えて、別の機械学習モデルを使うDeep-Live-Camもテストしましたが、どちらも良好な結果を示しました。

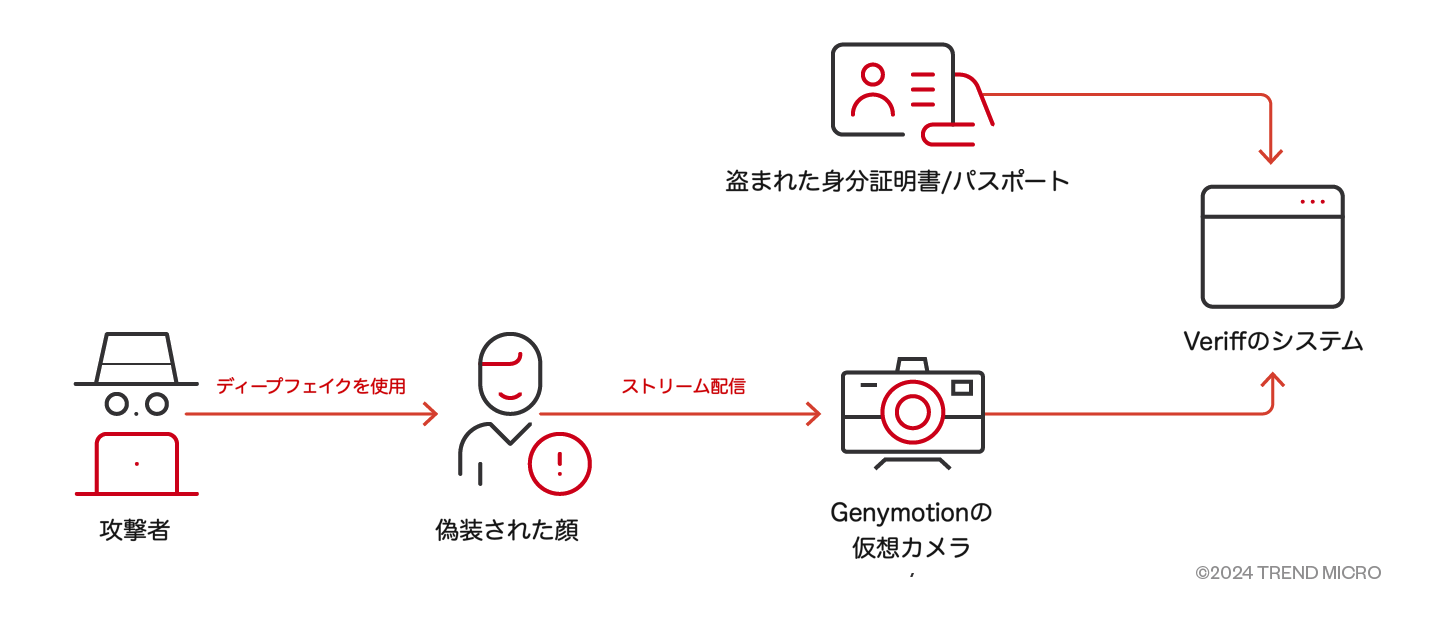

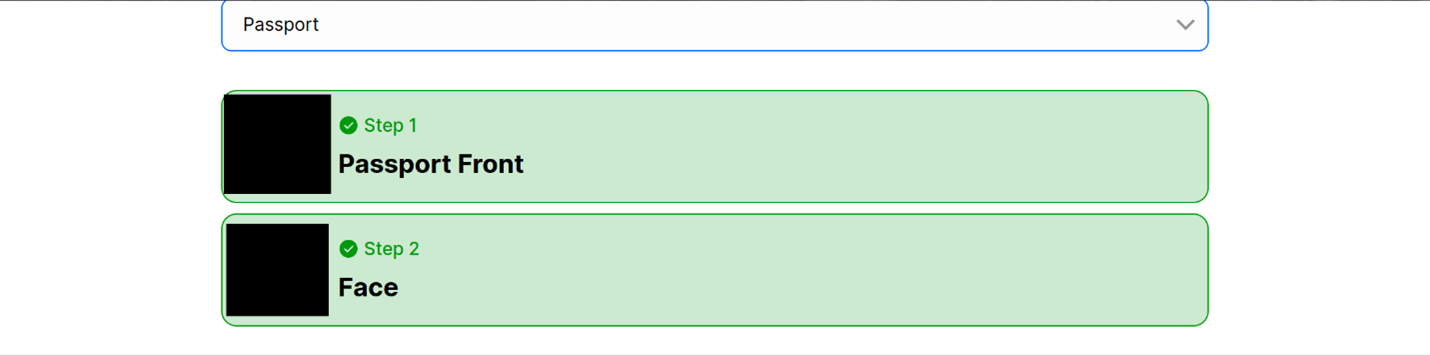

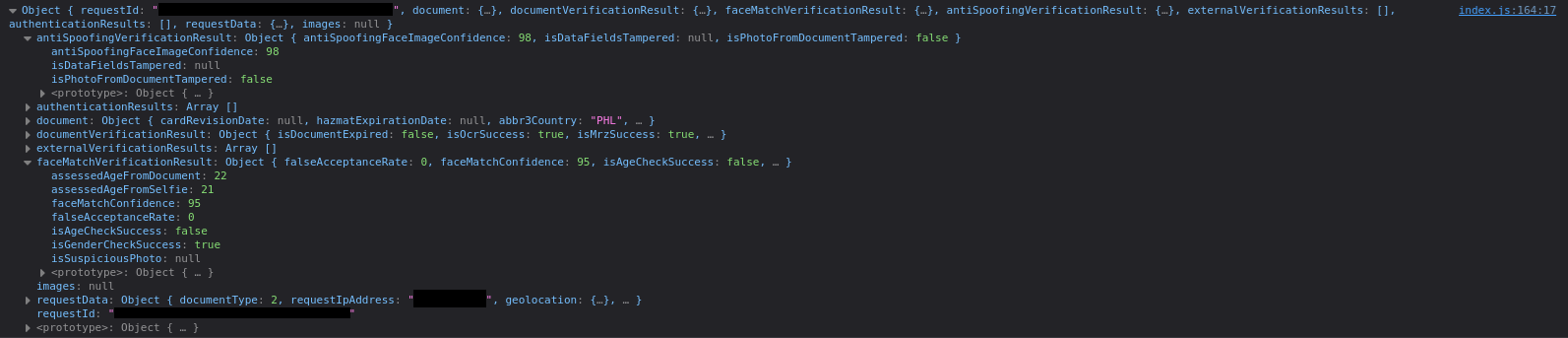

今回の調査では自分のパスポートをスキャンし、その顔写真を使って別の研究者のディープフェイクを作成しました。パスポートの顔写真は公印付きの200×260ピクセルという低解像度でしたが、十分に機能しました。テストの結果、スマートフォンでの本人確認と生体認証で知られるVeriffのシステムを突破することができました。Androidクラウドサービスを通じてディープフェイクの映像を送信し、認証を通過できたのです(図5参照)。

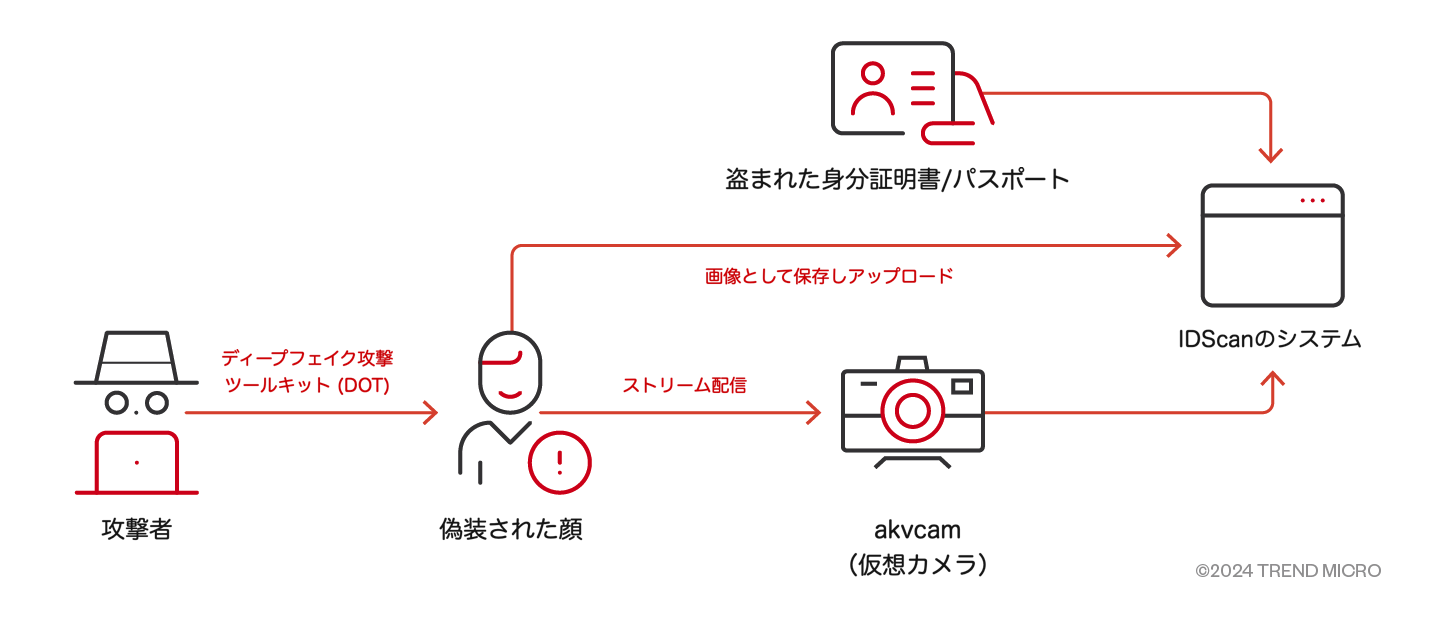

次にIDScanでテストを実施しました。このシステムは高解像度のカメラを要求するため、Linuxの標準的な仮想カメラ「v4l2loopback」は使えず、より困難でした。しかし、別のLinux用仮想カメラ「akvcam」は問題なく動作しました。

IDScanは複数のAIモデルと「realFaceMode」という機能を使い、サーバに画像を送る前に入念なチェックを行います。プログラムの構造上、JavaScriptでカメラの設定を変更することはできませんでしたが、生体認証がないため、偽装した画像をアップロードすることで突破に成功しました(図6参照)。

IDScanの技術仕様では、「なりすまし対策」と「顔の一致度」の両方のスコアが70点以上必要です。私たちのテストでは、なりすまし対策で99点、顔の一致度で87点という高得点を記録しました。一度で突破はできませんでしたが、数回の試行で十分な点数を獲得でき、ディープフェイク攻撃が現実的な脅威であることが分かりました。

この調査から、ディープフェイクは本人確認システムに深刻な脅威をもたらすことが確認されました。各社が対策を講じているにもかかわらず、主要な本人確認サービスは既存のディープフェイク技術で突破できてしまいます。闇市場での攻撃者の主張は誇張ではなく、Sensityの報告から2年が経過した今でも、状況は依然として深刻だと言えます。

対策と推奨事項

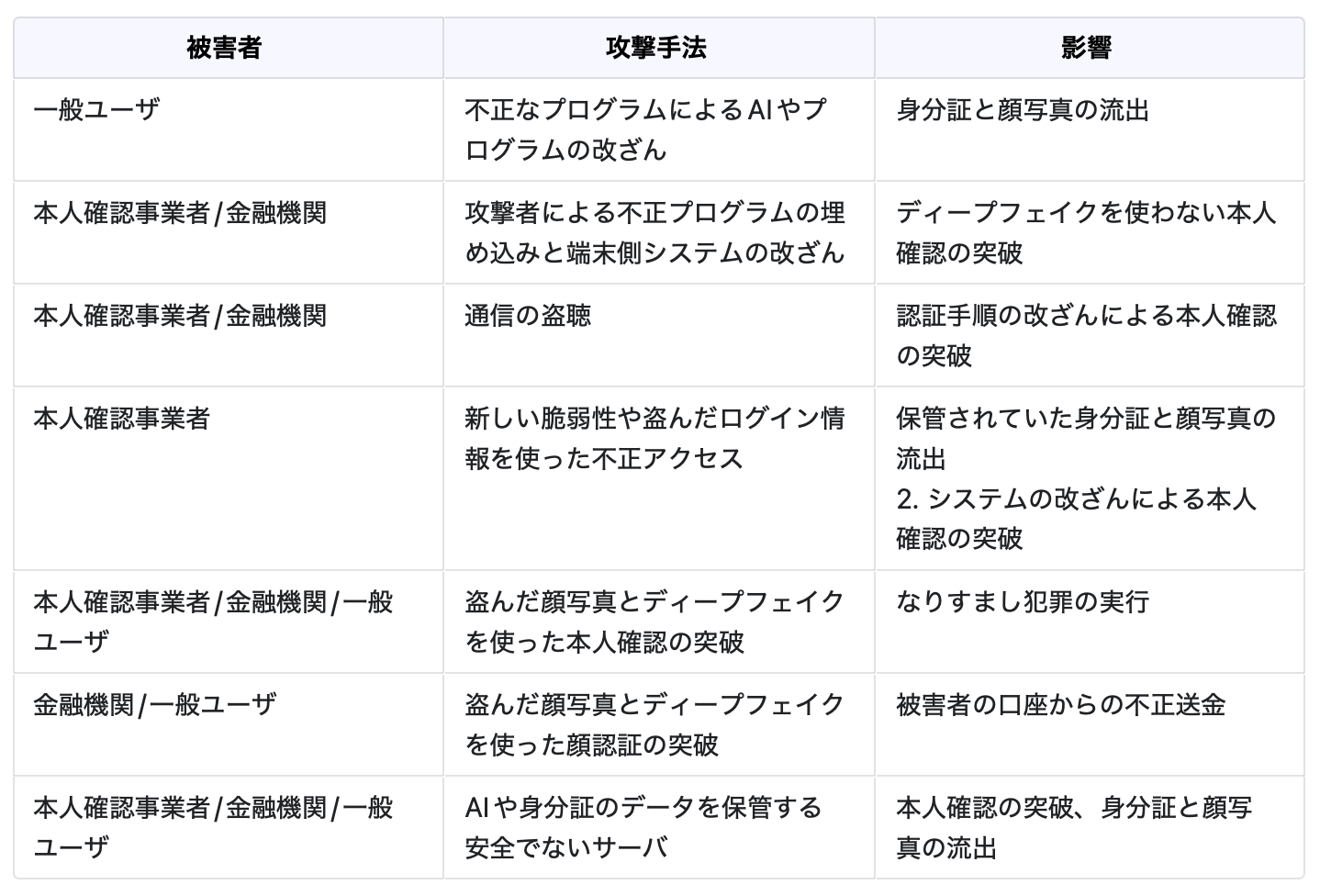

本人確認システムが突破された場合のセキュリティリスクの全体像を表1にまとめました。

今回の調査から、本人確認サービスに対するディープフェイク攻撃は業界として早急に対応すべき問題であることが分かりました。以下の対策を実施することで、セキュリティを強化し、基本的な偽装攻撃を防ぐことができます。

なりすまし対策として、いくつかの技術が有効です。例えば、書類を連続して複数回スキャンすることで、不自然な一貫性を検出できます。全てのスキャン結果が完全に同じであれば、実際の書類を手で持って撮影したものではない可能性が高いと判断できます。この技術はすでに一部の事業者が採用しています。また、単純な生体認証は突破される可能性はありますが、基本的な防御として機能し、素人の攻撃は防ぐことができます。

「MediaTrackConstraints」などカメラ解像度を動的に変更することも、ディープフェイク対策として効果的です。多くの仮想カメラは解像度の動的な変更に対応していないため、640x480と1280x860の間で切り替えることで、様々な場面で仮想カメラの使用を防ぐことができます。

最後に、本人確認サービスの事業者には、専門家による侵入テストの実施を推奨します。これにより、弱点を特定し、具体的な改善策を得ることができます。ただし、どのようなテストを行うかは、各事業者の状況に応じて検討する必要があります。

まとめ

ランサムウェアによる二重脅迫や、相次ぐ情報漏えいにより、世界中で身分証明書や運転免許証、パスポートが大量に流出し、なりすまし犯罪が深刻化しています。さらにAI技術の進歩により、ディープフェイク作成の費用と技術的なハードルは大きく下がっています。近年、ディープフェイクは被害者の同意のない性的コンテンツの作成、偽情報の拡散、オンライン上での誘拐やビジネスメール詐欺といったなりすまし犯罪、そしてオンラインでの本人確認の突破など、様々な形で悪用されています。

アンダーグラウンド市場では、この流れに乗って30ドルから600ドル程度という比較的安価な価格で本人確認突破のなりすましサービスを提供しており、誰でも簡単に利用できる状況になっています。このまま有効な対策が取られなければ、金融機関やオンラインビジネスは深刻な被害を受けることになるでしょう。

今回の検証により、一般に入手可能な無料の公開ツールであっても本人確認サービスシステムを突破できる可能性が示されました。現状では、AIによる自動本人確認の多くがサイバー犯罪者の攻撃に対して脆弱な部分があると言わざるを得ません。企業は、既存の不正検知データベースの確認を必須とし、ディープフェイク検出のAIを導入するなど、認証システムの防御を強化し、急速に高度化するディープフェイク技術の脅威に備える必要があります。

参考記事:

AI vs AI: DeepFakes and eKYC

By Philippe Lin, Fernando Mercês, Roel Reyes, and Ryan Flores

With help from Vincenzo Ciancaglini, Bakuei Matsukawa, Fyodor Yarochkin, Vladimir Kropotov, and Sean Park

翻訳:与那城 務(Core Technology Marketing, Trend Micro™ Research)