2024年年間セキュリティインシデントを振り返る

2024年に国内で発生したサイバー攻撃に起因するセキュリティインシデントから、組織において今一度点検しておきたいポイントを探ります。

トレンドマイクロでは、セキュリティ動向の把握を目的に、公表情報をもとに、国内法人組織のサイバー攻撃に起因するセキュリティインシデント(紛失、メール誤送信、設定ミスによる意図しない公開で不正アクセスが確認されていないものなどは含まず)を収集、分析しています。

実際の被害を受けた組織の公表情報から、インシデントの起因となった問題や被害状況を分析しお伝えすることで、みなさまの今後のセキュリティ対策に活かしていただくことを目的としています。

なお、本記事でご紹介する集計データは、各サイバー攻撃の被害組織が公表した情報をトレンドマイクロが独自に整理、集計したものです。あくまで集計時点の情報であり、公表元からの続報や情報修正が発表された場合には数値が前後する可能性があります。

関連記事:

・2023年年間セキュリティインシデントを振り返る~2024年に向けた強化点を確認

・2024年第3四半期のセキュリティインシデントを振り返る

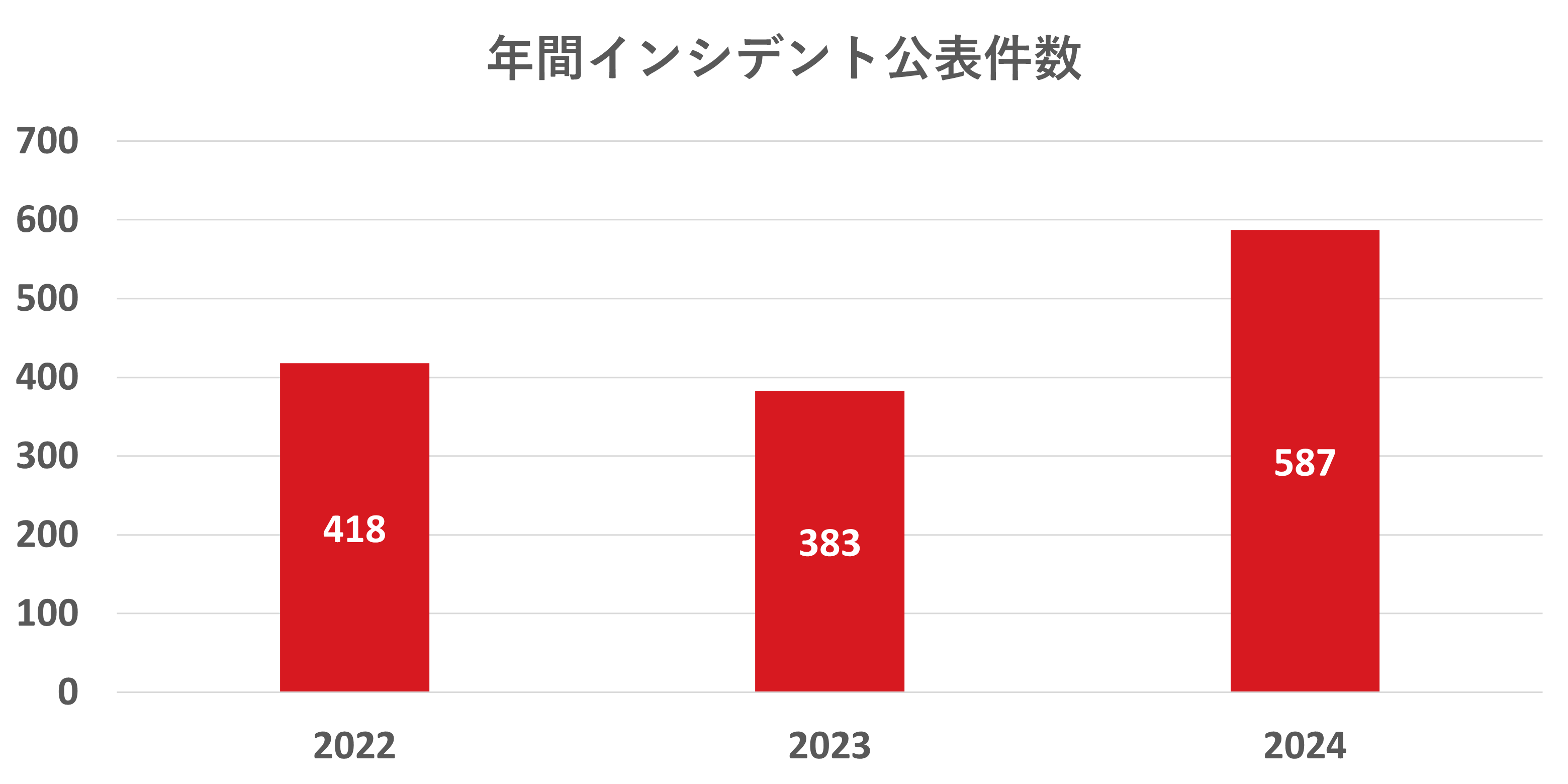

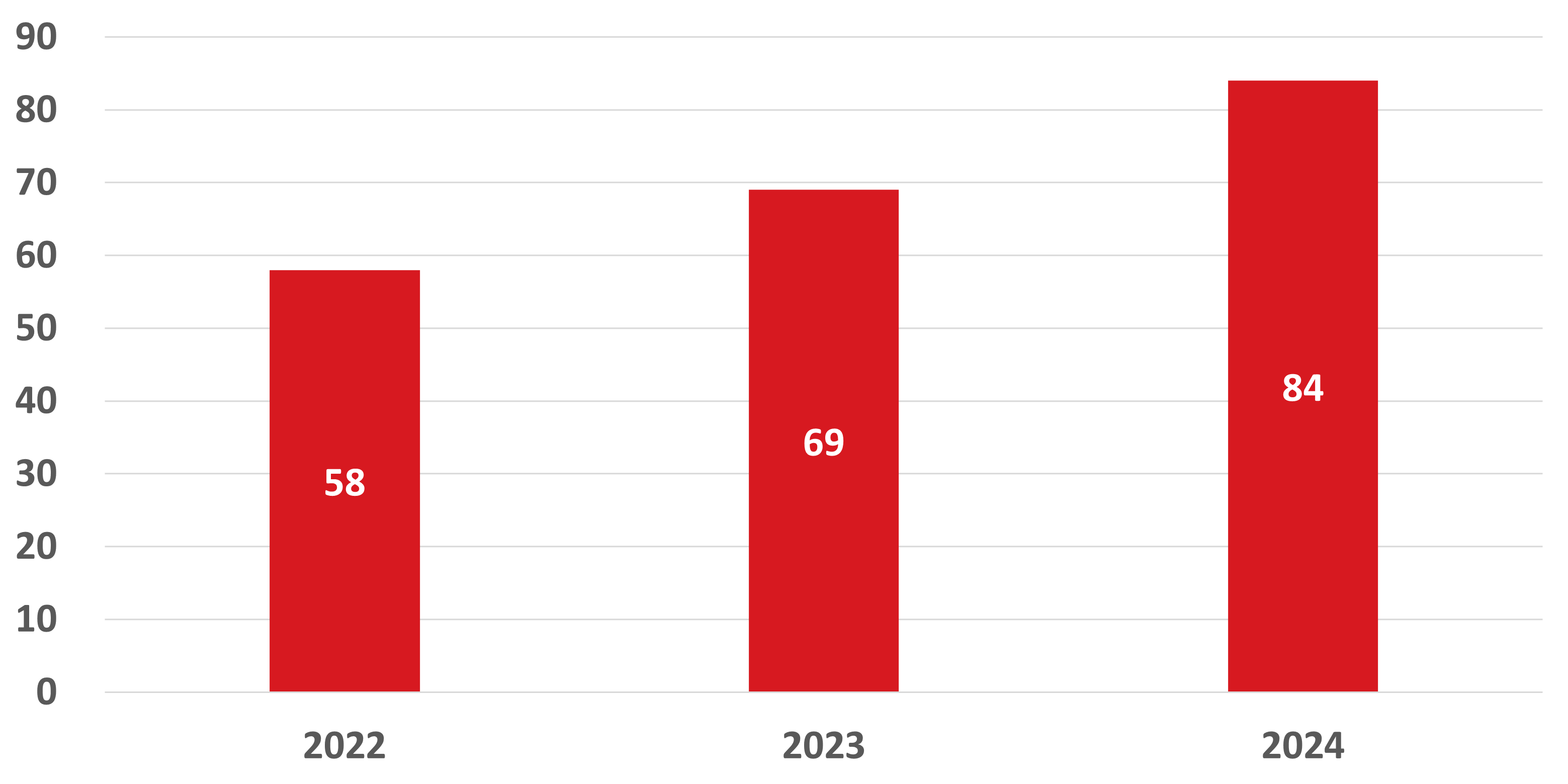

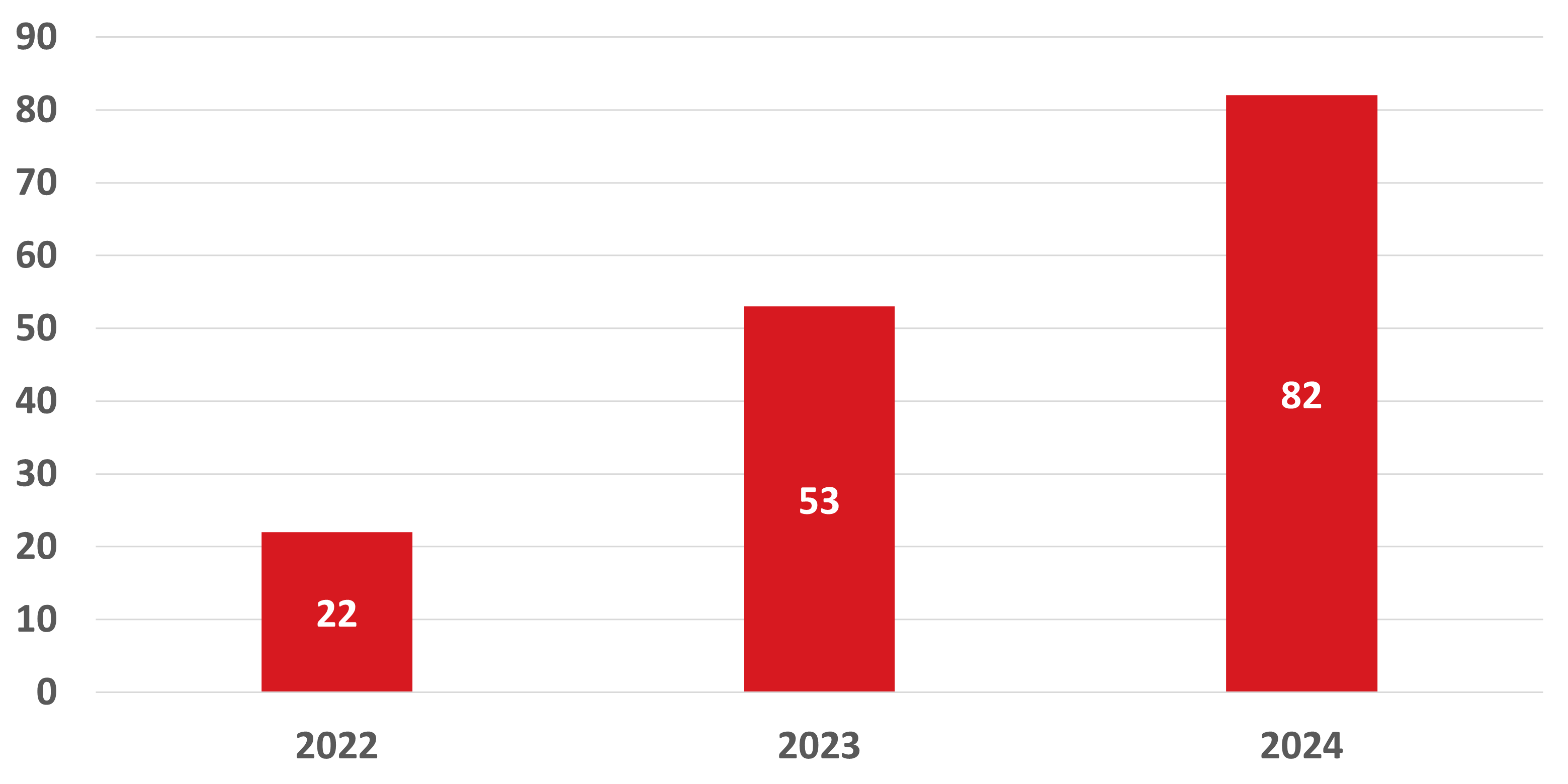

2024年の件数を平均すると一日当たり、1.7件の被害が公表されており、毎日どこかで1~2組織がサイバー攻撃被害を公表している状態にあります。

2022年の418件のうち、140件が当時流行したEMOTETによる被害公表にあたり、その後EMOTETの公表件数は2023年に4件、2024年に0件と落ち着きました。特定のマルウェアが集中的に被害を生んだわけではないにも関わらず、昨年の1.5倍に被害報告が増えた点から、現在多種多様なサイバー攻撃が法人組織を脅かしていることがわかります。

二次被害の増加

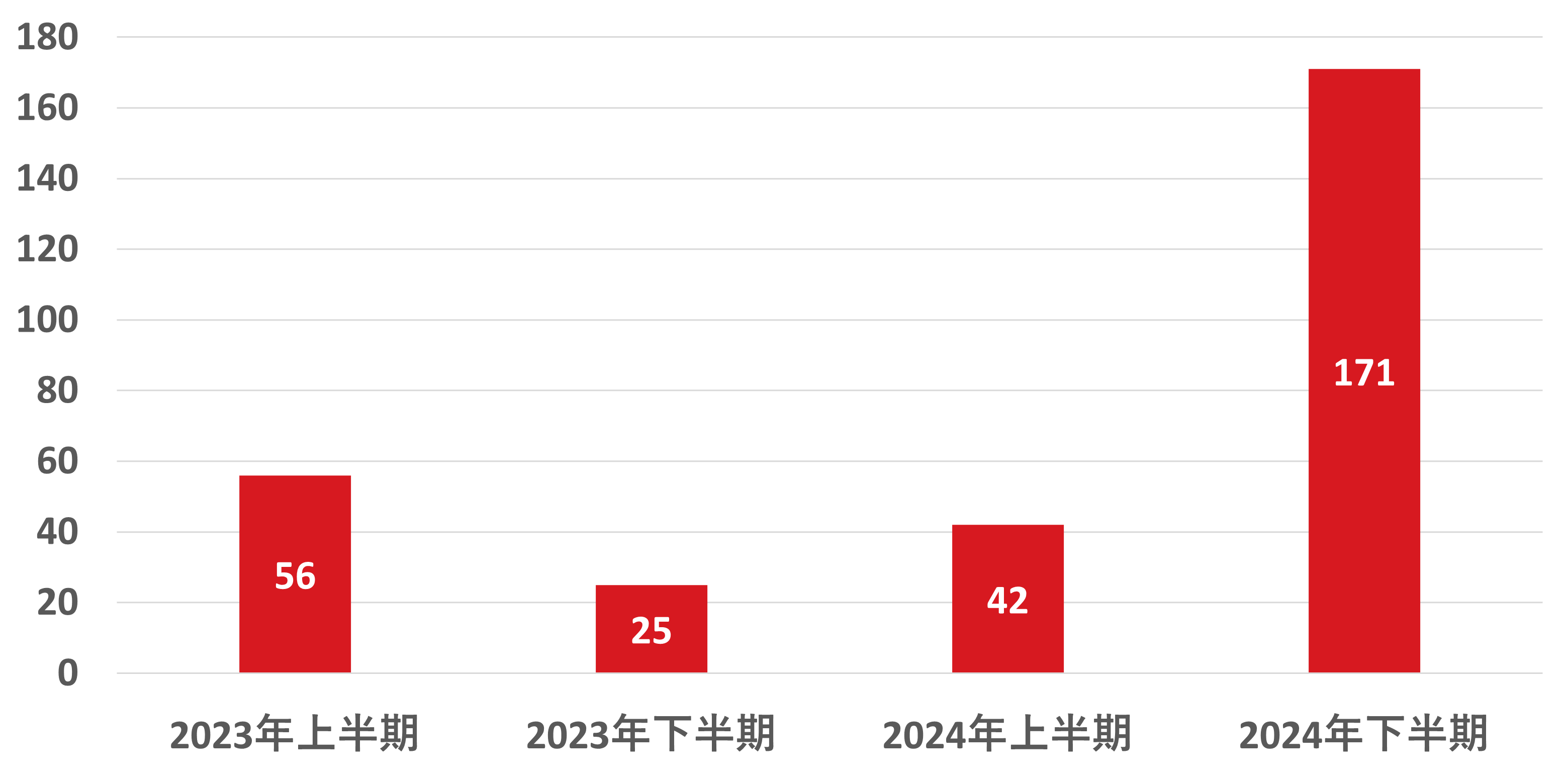

2024年のインシデント公表件数が増えた最も大きな理由は、サイバー攻撃の二次被害の増加です。

図に示した通り特に、2024年下半期における二次被害公表件数が大幅に増加していることが分かります。2024年の合計件数は213件であり、1年間の公表件数が587件であったことを鑑みると、全体の36.3%、つまり三分の一以上がこの二次被害であったことがわかります。

2024年第3四半期の振り返りにも記載しましたが、今回増加した二次被害報告のほとんどが、顧客(委託元)が預けたデータを保管している業務委託先がサイバー攻撃による侵害を受けた結果、委託元においても情報漏洩被害を公表する責任が生じたものであり、この点も今回の増加に関連していると考えられます。

当メディアでは、これまでにも何度かデータサプライチェーンリスクの増大について解説してきましたが、来年以降も同様にサイバー攻撃による二次被害の拡大傾向が続く場合には、多くの組織にとって委託先のセキュリティの安全性保持と管理状況の透明性を高めることが顧客から信頼を得るために不可欠な要素となる可能性が高いと考えられます。

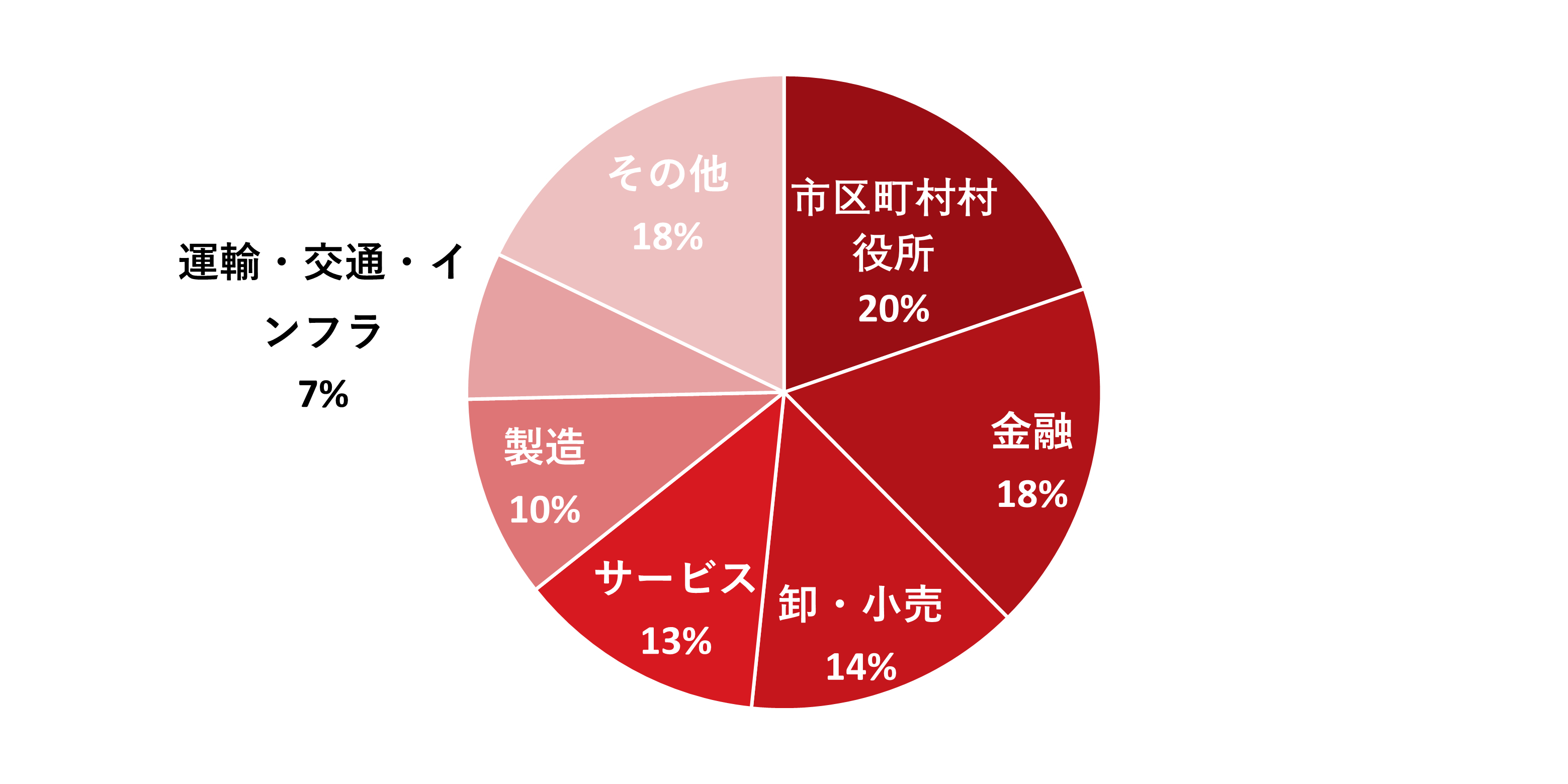

二次被害の業種内訳

さらに、このサイバー二次被害がどのような業種で発生したか内訳を見てみましょう。

市区町村村役所などの地方自治体が最も二次被害を公表していました。2024年5月にランサムウェア被害を公表した株式会社イセトー、同年7月に不正アクセス被害を公表した東京ガスエンジニアリングソリューションズ株式会社、また同年10月にランサムウェア被害を公表したライクキッズ株式会社など、一年を通して様々な組織を発端とする二次被害が発生していました。

また株式会社イセトーへの被害は、株式会社伊予銀行、株式会社東海信金ビジネスへの二次被害を呼び、さらにそれらの会社に事業を委託していた他の信用金庫等にも影響が及ぶなどといった形で、金融業種全体の二次被害件数の増加に繋がりました。

卸・小売り業については、物流業者である株式会社関通へのサイバー攻撃により、物流に関連する多くの組織が二次被害を受けました。

上図の二次被害の割合が高かった業種は軒並み過去3年で最大の被害公表件数を記録しました。

この業種ごとの被害傾向は、該当業種への攻撃が増加しているというわけではなく、たまたま攻撃された一次被害組織が該当業種とのビジネス関係を多数持っていた、という点に注意が必要です。

すなわち、他の業種でも一次被害を受ける組織によっては、同種の二次被害拡大が今後発生する可能性があります。そのため真に自組織のセキュリティ被害を抑えるためには、業種に関わらず調達先や委託先の選定・監査を、今後、より慎重に行っていく必要があるでしょう。

金融機関は、金銭を取り扱う性質上、セキュリティ対策の優先度が他業種よりも高い傾向にあるためか、以前からサイバー攻撃被害の公表件数が相対的に少ない業種でしたが、前述の通り株式会社イセトーへの被害が連鎖した影響も相まって、今年は昨年の4倍以上の被害報告がなされ、他業種並みの報告件数となりました。この事実も現代のサイバー脅威の前では自社のセキュリティ対策を高めるだけでは、被害を抑える上で十分でないことを示す例の一つと言えます。

IPAが発行する「情報セキュリティ10大脅威」において9年連続で1位に選ばれているランサムウェアが、最も有名なサイバー攻撃の1つであることに議論の余地はないでしょう。

ただ、既に脅威が知れ渡り、様々な企業で対策が施されている現在でも、被害が増加傾向にある点には注意が必要です。

ランサムウェアの被害公表について、近年特徴的なことは、複数の組織で攻撃者によるリークサイト(暴露サイト)への組織情報の暴露についても言及されていることです。トレンドマイクロでは、少なくとも2023年に8件、2024年に4件の情報暴露被害の公表を確認しています。

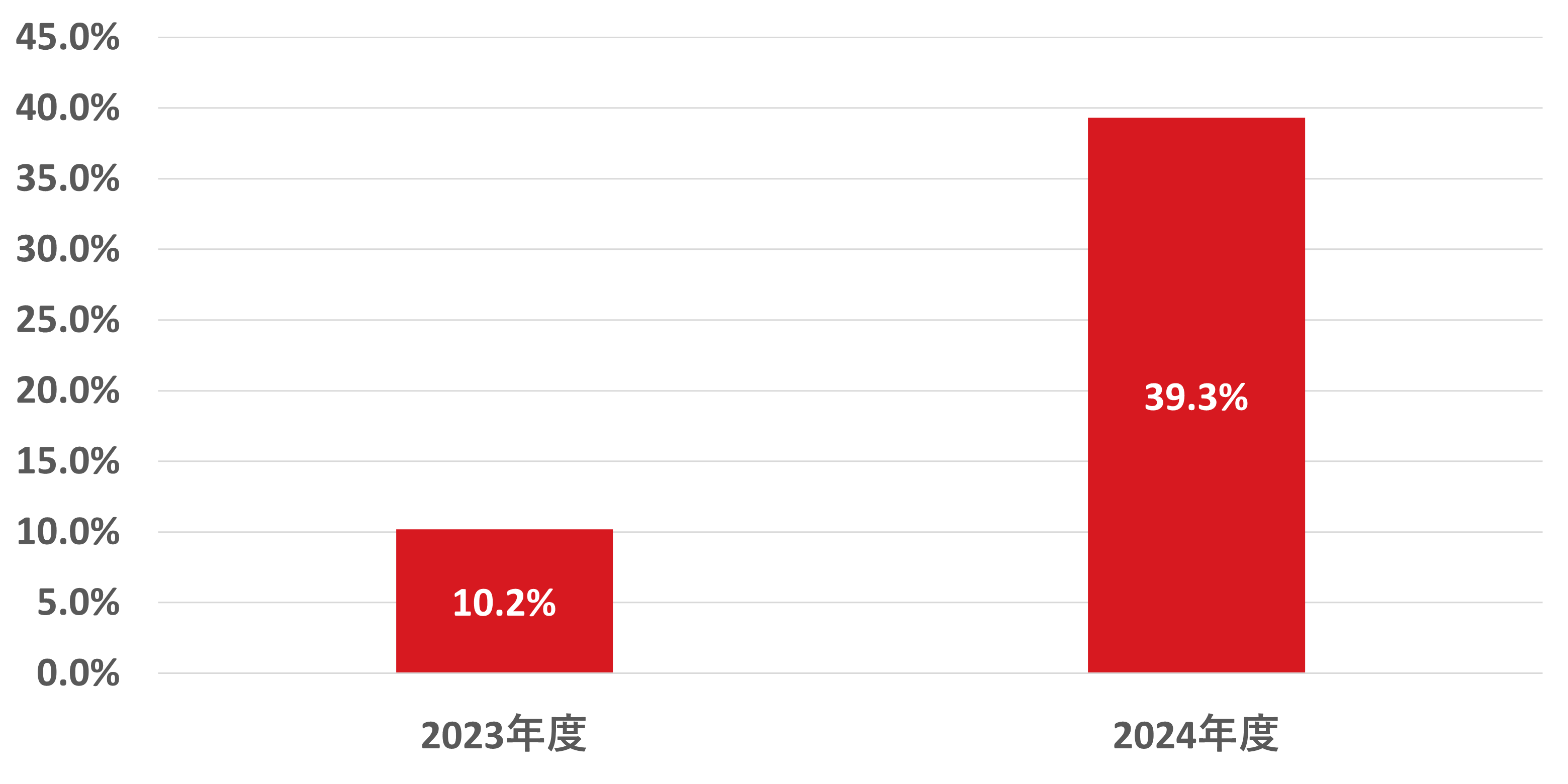

トレンドマイクロが2023年、2024年に行った調査でも、過去3年間に被害を受けたことのあるサイバー攻撃として「機密情報の窃取・暴露」の被害回答が増加傾向にありました。(なお、こちらは調査仕様上、「窃取」も含んでいるためあくまで参考値となります。)

図:過去3年間に被害を受けたことのあるサイバー攻撃の種類で「機密情報の窃取・暴露」を選択した割合

(2023年度:N=305, 2024年度:N=300、2024年度は12月15日時点)

すでに以前から指摘されてきたことですが、被害傾向や調査結果を鑑みると、ランサムウェア攻撃者にとってデータの機密性を人質に取る「二重脅迫」の手段がより一般化してきた可能性があります。

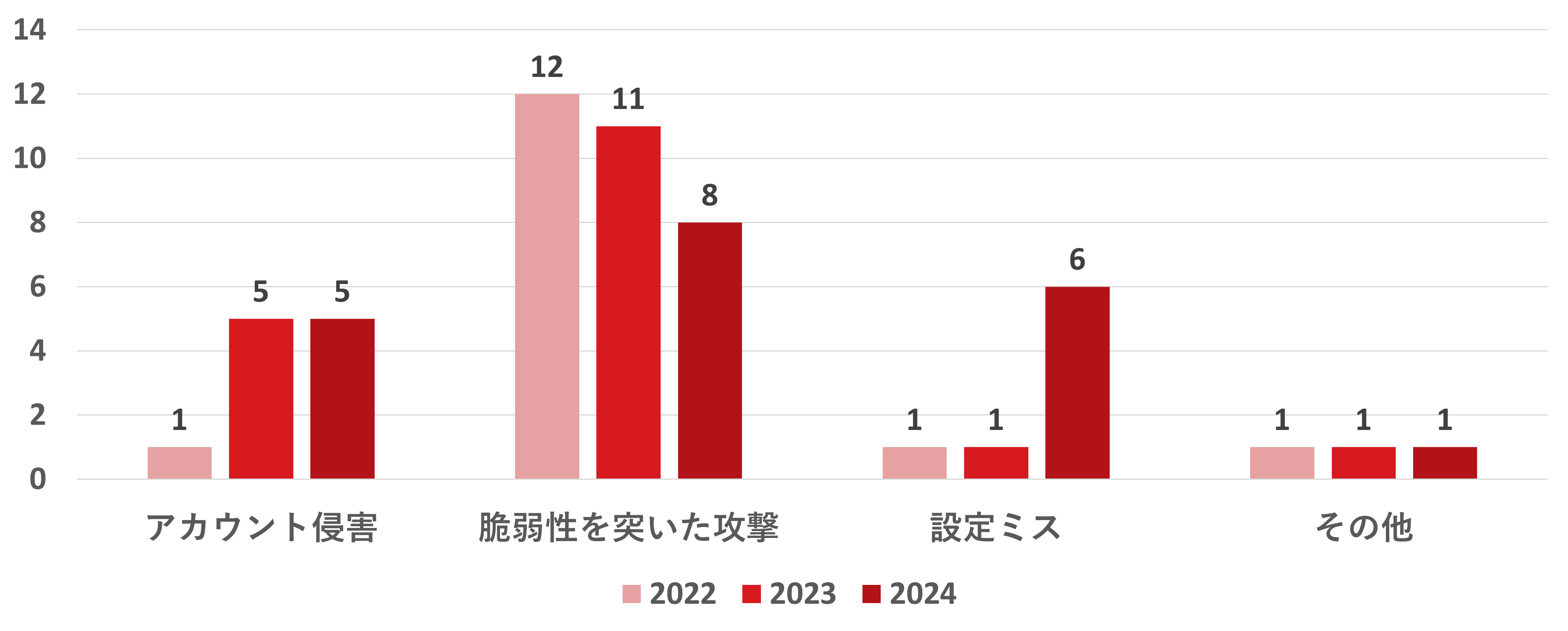

ランサムウェアの発生原因

ランサムウェアの被害報告において、その攻撃原因まで言及されるケースは少ないものの、一部の事例では記載されています。公表情報から原因がわかったものについて分類した結果が下記となります。

基本的に脆弱性を突いた攻撃やアカウントの侵害、設定ミスなどに起因してランサムウェア被害が発生している中で、2024年になって設定ミスによるものが増加していることが確認できます。

設定ミスの具体的な内容は、主にVPN等ネットワーク機器の設定ミスがそのほとんどを占めていました。(6件中5件)また、脆弱性を突いた攻撃についても8件中5件をVPN等ネットワーク機器が占めていたことから、公表情報からわかる範囲では、ランサムウェア被害の発生原因の半分以上がVPN等ネットワーク機器に関するセキュリティ不備に関連しています。

ランサムウェア被害を懸念する組織においては、第一にVPN機器の設定や脆弱性チェックを優先的に対応することが賢明と言えるでしょう。

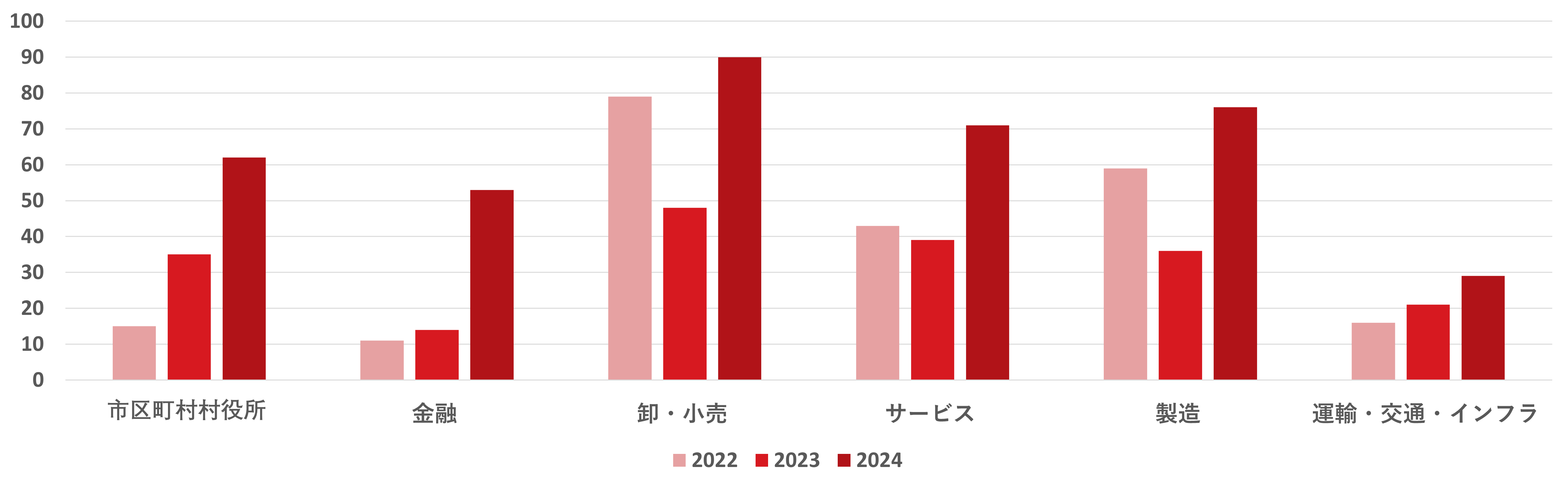

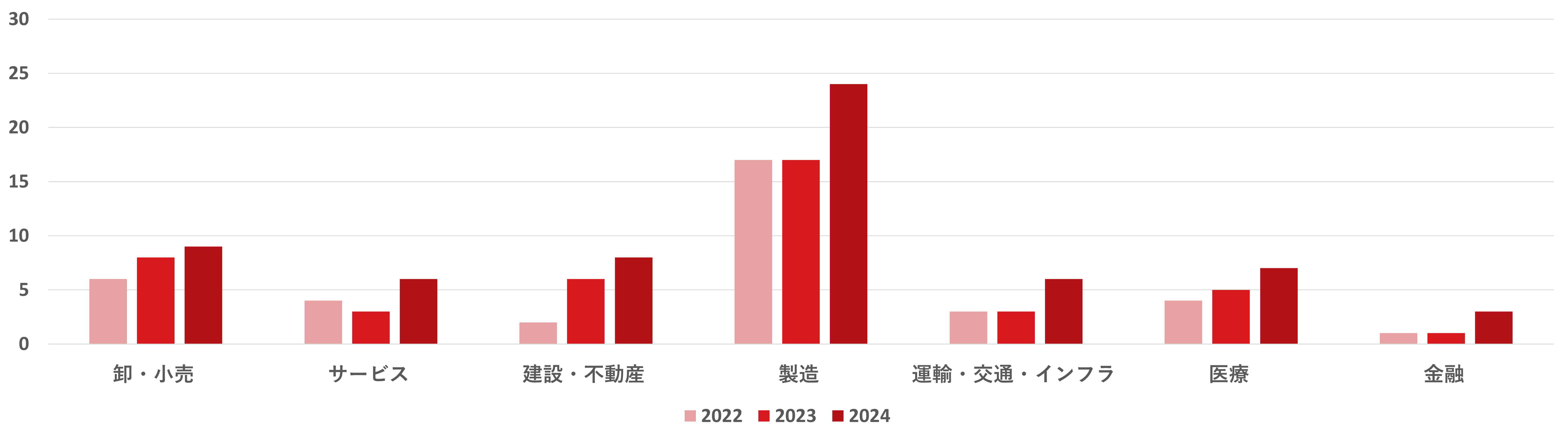

ランサムウェア被害の業種別件数

業種別の被害傾向として、上図に含まれる各業種での被害が増加傾向にありました。最も増加していたのは製造業種における被害です。

他にも複数の業種において被害の増加が見られている上、前章でも触れた通りサイバー攻撃による二次被害が盛んに発生していることから、業種を問わずランサムウェア被害もしくはその二次被害を受けるリスクを認識し、対策を進めておく必要があります。

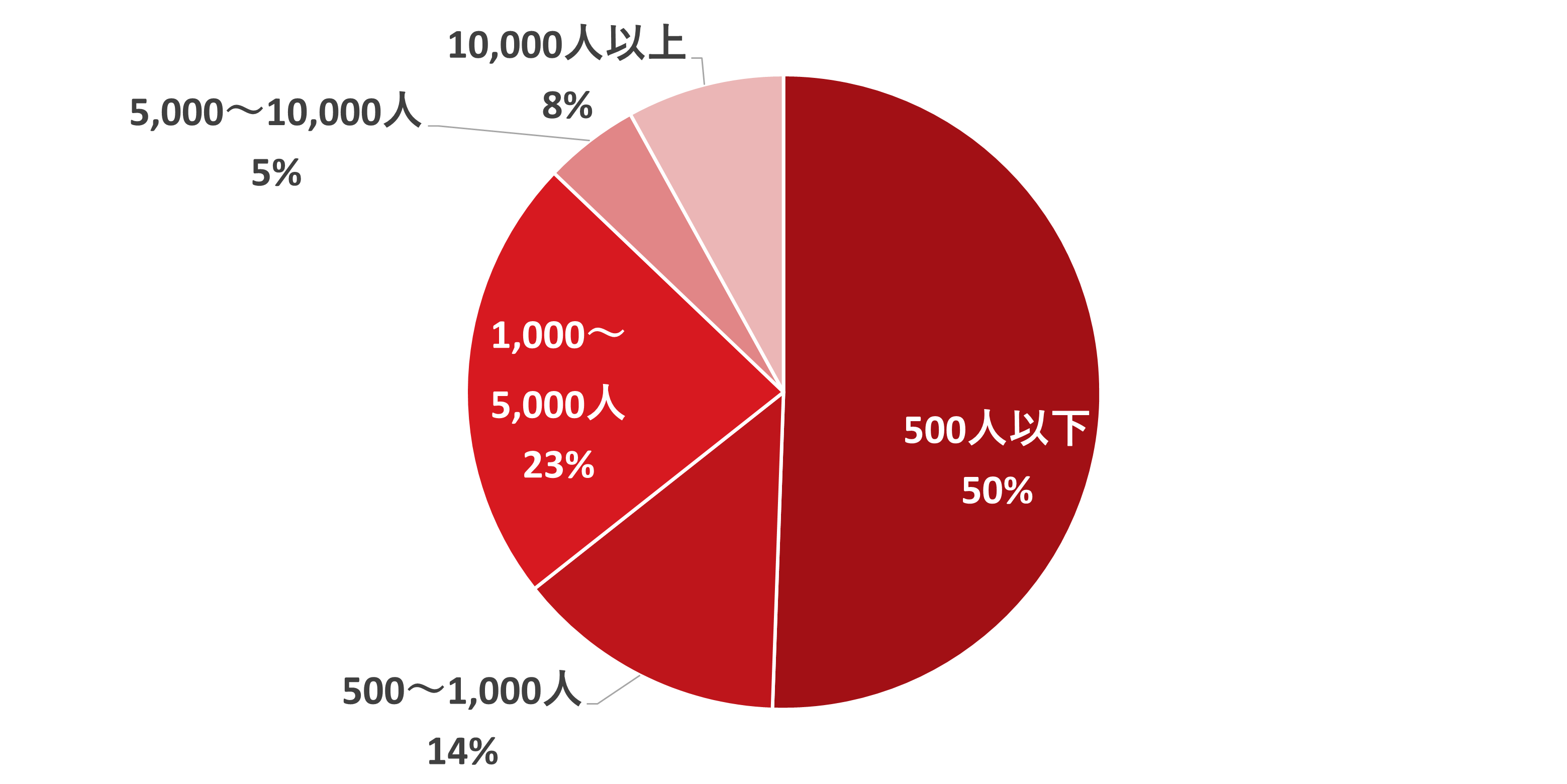

ランサムウェアの従業員規模別内訳

さらに、2024年にランサムウェア被害に遭った組織を従業員規模別に分類したものが上図です。被害全体の50%を500人以下の規模の組織が占めていることは注目に値します。トレンドマイクロの過去のリサーチでは、ランサムウェア攻撃者は意図的に特定の業種や組織を狙っているというよりも、攻撃を試行し、侵入できたところから優先的に攻撃を行っていることがわかっています。

このことと上図の結果を踏まえれば、「自社には狙われるような価値のある情報はない」、「わざわざ自社のような規模の組織は狙わない」といった認識は、実情と異なることに注意してください。

2024年のセキュリティインシデントを踏まえて今後優先すべき対策は?

サイバー被害を懸念する組織においては、主に下記3つの点について優先的対応を推奨します。

1. 自社で使用する、特にインターネットから直接自社資産にアクセスできるアカウントのセキュリティ管理を徹底する

2. VPNを始めとするネットワーク機器の運用状況や設定を定期的に確認し、高い安全性を保つ

3. 外部の委託先に提供するIT資産の内容を棚卸し、情報資産の移動やアクセス権を最小限に設定する。外部委託先をその時の実情に即したポイントで定期的に監査し、リスクの把握と管理策を講じる

1については、不正ログインによるサイバー攻撃被害が3年間増加傾向にあることがわかっています。

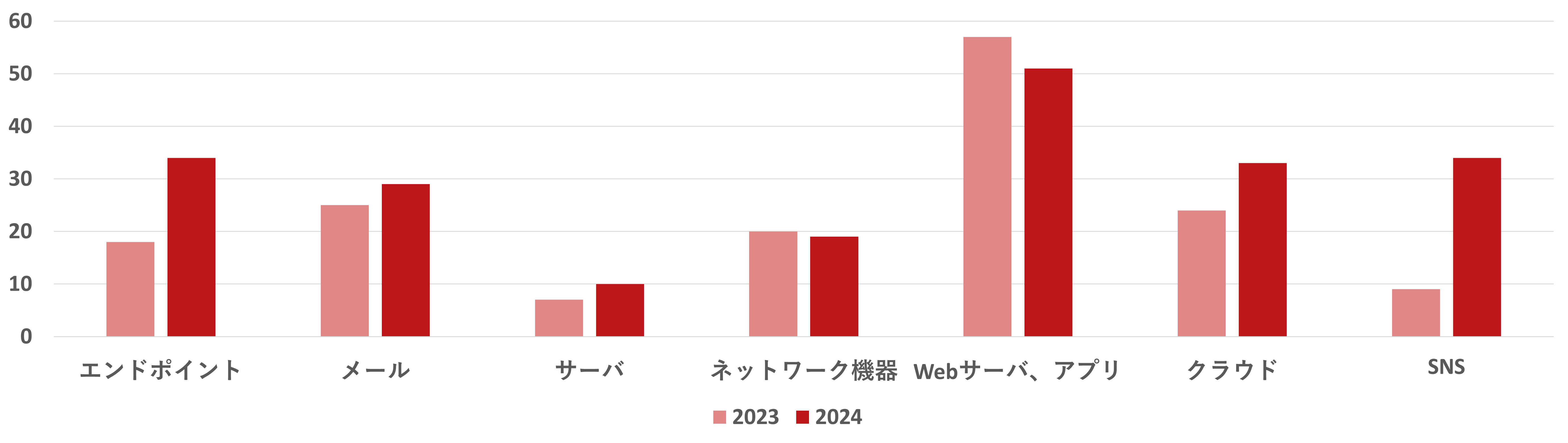

また、2023年から2024年にかけて初期侵入時に侵害されたIT領域として、メール、クラウド、SNSなどが増加傾向にありました。

現在運用されているメールのアプリケーションの多くがクラウドに移行していることも含めて考えれば、クラウド関係のアカウントが組織への侵入の足掛かりになっていることは自明です。

クラウドのアカウント認証は、パスワード等の本人確認を何らかの方法で突破されてしまうと、システム側で正規の利用者か乗っ取られたものかどうかを判断することが難しく、他のIT資産と比べて侵害に気づけない可能性が高まります。

これには多要素認証など、万が一の乗っ取りに備えて、アカウントの堅牢性を高める対策が有効です。また他にもCREM(Cyber Risk Exposure Management)などのソリューションを導入し、アカウントの異常な使用状況(夜中に何度もログイン試行を行っているなど)を把握することで、より素早く乗っ取りに気づくことも有効な対策の一つです。

参考記事:

・結局、パスワードの定期的な変更は必要なのか?~NISTのガイドライン草案から考える~

・パスキーとは?Apple、Google、マイクロソフトが採用する新たな認証の仕組みを解説

2については、前章で記述した通り、現在ランサムウェアの発生原因の最も大きな要因の一つがVPN等ネットワーク機器のセキュリティ不備です。VPNのファームウェアを最新版に更新するだけでなく、利用アカウントに多要素認証を導入するなど、複数の対策を行っておく必要があります。

また、対策を施しても正常に運用されていない場合、組織の弱点となる可能性があります。VPNサービスやアカウントの運用状況を定期的に見直し、不要なものは削除するなど、基本的な対策の徹底を推奨します。

3については、まず自組織で対応できることから段階的に実施することを推奨します。自社のネットワークに接続する可能性のある、または機密データを提供する他組織を棚卸し、関連するIT資産や委託先が侵害された場合のリスクを評価し、資産ごとの優先度をつけた対応を行います。

その上で、自社へのアクセス権や自社から提供するデータに関して、必要以上の権限を与えていないか、業務に必要最低限のもののみ渡しているかなどの確認を行い、侵害された場合のリスクを抑える運用を実施します。

自組織で対応できることを実施した上で、他組織のセキュリティ状況の監査やインシデント発生時の対応能力について評価を行います。他組織からの二次被害のリスクが受容できない規模である場合には、代替可能な委託先など選択肢を事前に用意しておく、または委託先との契約手続きなどにセキュリティ条項を盛り込むことも選択肢の一つです。

参考記事:委託先へのサイバー攻撃、どう防ぐ

想定外の被害に繋がりやすいのがこの業務委託先からの二次被害です。継続的なビジネスの発展を目指す上では、業務委託先が侵害されるリスクを認識し、コントロールすることが2025年以降も組織に求められるでしょう。

関連記事:

・データ・サプライチェーンとは?マネジメント上の課題を解説する

・2024年第3四半期のセキュリティインシデントを振り返る

・2024年上半期セキュリティインシデントを振り返る

・2024年第1四半期の国内セキュリティインシデントを振り返る

Security GO新着記事

AIセキュリティとは何か?(後編)~Security for AIとAI for Security~

(2025年4月10日)

AIセキュリティとは何か?(前編)~AIのセキュリティリスクとその対策を考える~

(2025年4月9日)