APT&標的型攻撃

攻撃グループ「Earth Koshchei」、高度なRDP攻撃で侵入テストツールを不正利用

ロシアの対外情報庁(SVR)が背後にいるとされるサイバー攻撃グループ「Earth Koshchei」が、大規模な不正アクセス攻撃キャンペーンを展開しました。標的型メールを使った攻撃や、侵入テストツールの悪用、高度な追跡回避技術を組み合わせ、重要インフラなどの主要セクターを狙った攻撃を仕掛けています。

- Earth Koshcheiは、リモートデスクトッププロトコル(RDP)を悪用した攻撃キャンペーンを展開しました。RDPリレー、不正なRDPサーバ、細工を施したRDP設定ファイルを巧みに組み合わせ、標的からの情報漏えいやマルウェア感染を狙いました。

- Earth Koshcheiは常に新たな手法を開発することで知られ、多彩な攻撃手段を駆使します。今回の攻撃キャンペーンでは、情報収集や機密データの窃取のために侵入テストツールを悪用しました。

- 攻撃では標的型メールを巧妙に作り込み、受信者を騙して不正なRDP設定ファイルを開かせることで、グループが用意した193個のRDPリレーに接続させる手口を使いました。

- Earth Koshcheiは今年8月から10月の間に200件以上のドメイン名を取得するなど、周到な準備を重ねていました。

- さらに商用VPNサービス、Tor、一般家庭のIPアドレスを利用したプロキシなど、複数の匿名化技術を重ねて使用することで、攻撃の追跡や実行犯の特定を極めて困難にしました。

はじめに

企業や組織のレッドチーム(セキュリティ対策を評価するために、攻撃者の視点から擬似的なサイバー攻撃を行うチーム)は、セキュリティ対策を強化するための重要なツールとテスト手法を提供します。サイバー犯罪者や国家背景とされる標的型攻撃グループ(APTグループ)は、レッドチームが開発する新たな手法やツールを注視し、これらを悪意ある目的で転用することがあります。

2024年10月、トレンドマイクロが「Earth Koshchei」(APT29やMidnight Blizzardの別名でも知られる)として追跡するAPTグループが、多数の標的に対して不正なリモートデスクトッププロトコル(RDP)による攻撃手法を使用したとみられています。この手法は2022年にセキュリティ企業Black Hills Information Securityが詳しく解説したもので、「不正RDP」と呼ばれ、RDPリレー、不正RDPサーバ、細工を施したRDP設定ファイルを使用します。この手法による被害者は、攻撃者に端末の一部の制御を許してしまい、情報漏えいやマルウェア感染の危険にさらされます。

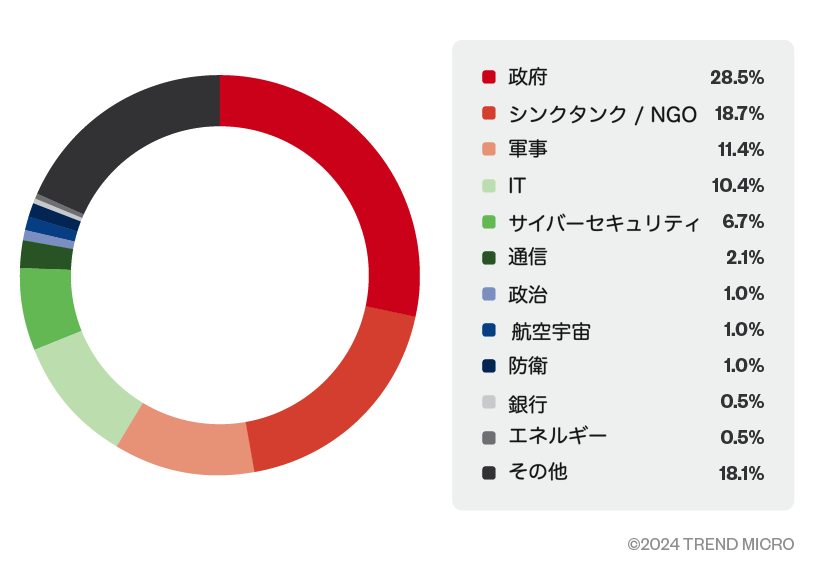

Earth Koshcheiによる不正RDP攻撃キャンペーンは10月22日にピークを迎え、政府機関、軍事組織、シンクタンク、研究者、そしてウクライナの標的に向けて標的型メールが送信されました。これらのメールには不正なRDP設定ファイルが添付され、受信者がこれを使用するよう巧妙に仕組まれていました。このファイルを開くと、標的のコンピューターはEarth Koshcheiが用意した193個のRDPリレーのいずれかを経由して、外部のRDPサーバへの接続を試みる設定が行われます。

標的組織の多くは外部へのRDP接続を制限しているはずですが、在宅勤務環境や比較的緩やかなセキュリティ対策の組織では、RDP接続が許可されている可能性があります。また攻撃の設定によっては、RDPリレーに通常とは異なるポートを使用してファイアウォールの制限を回避することも可能でした。10月22日の大規模な標的型メール攻撃の前には、極めて限定的でほとんど気付かれないような小規模な攻撃が行われていたとみられます。

MicrosoftとAmazonは、この不正RDP攻撃キャンペーンをMidnight BlizzardとAPT29(トレンドマイクロではEarth Koshcheiとして追跡)の仕業と公表しました。トレンドマイクロでは独自にEarth Koshcheiとの関連を断定することはできませんが、この攻撃キャンペーンで彼らの特徴的な戦術・技術・手順(TTP)が使用されていることを確認し、MicrosoftとCert-UAが公開した侵害指標(IOC)を大幅に補強することができました。

米英の法執行機関によると、Earth Koshcheiの背後にはロシアの対外情報庁(SVR)がいるとされています。このグループは主に諜報活動を目的として、西側諸国の外交、軍事、エネルギー、通信、IT企業を長年にわたって標的にしてきました。また、攻撃手法を巧みに変化させることで知られ、パスワードスプレー攻撃、休眠アカウントへの総当たり攻撃、ウォータリングホール攻撃など、様々な手口を展開してきました。

トレンドマイクロにおけるグローバル規模でのスレットインテリジェンスによると、不正RDPを使用した標的型メールは、軍事組織、外務省、ウクライナの組織、研究者など、幅広い標的に送られていたことが分かりました。このRDP攻撃キャンペーンは極めて大規模で、たった1日で約200の重要な標的が確認されました。これはPawn Stormなど他のAPTグループが数週間かけて狙う標的数に匹敵する規模です。Earth Koshcheiによる大規模な標的型メール攻撃は今回が初めてではなく、2021年5月にも数千の個人アカウントを標的にしています。

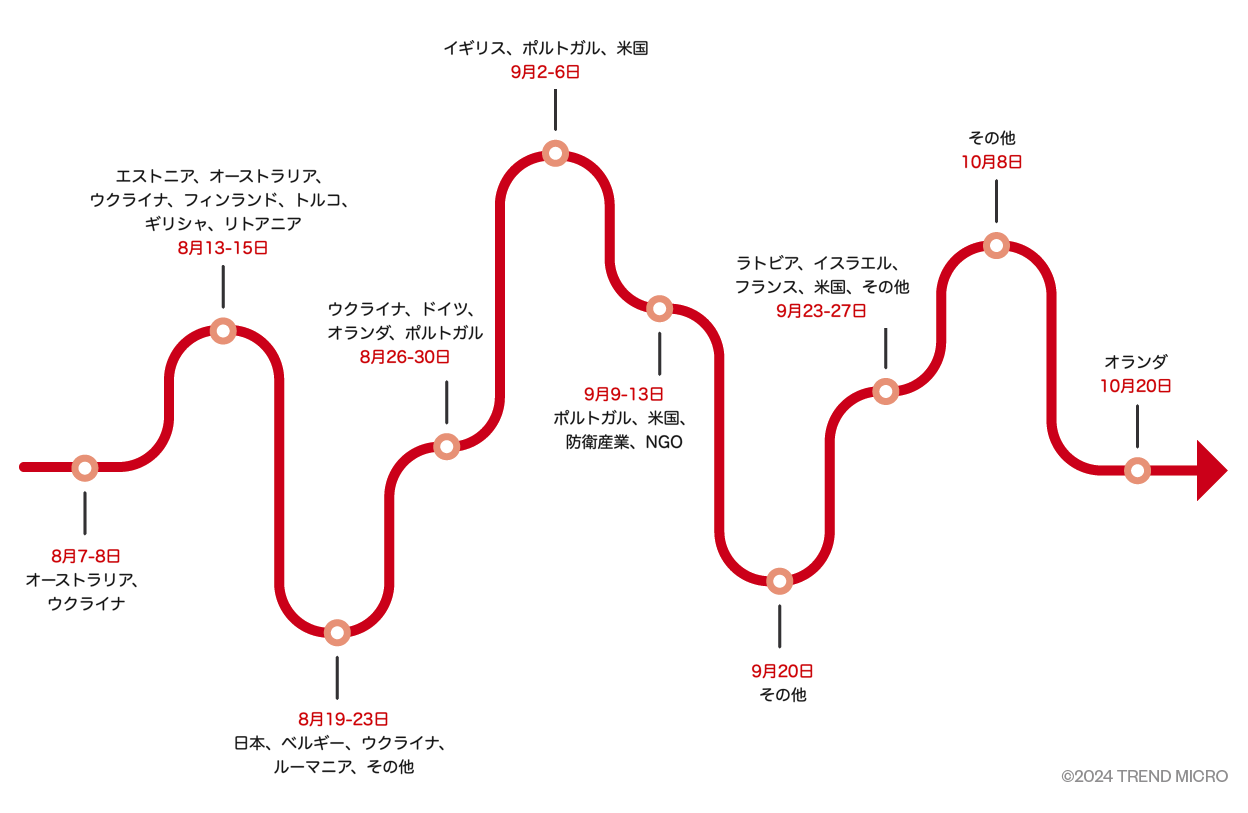

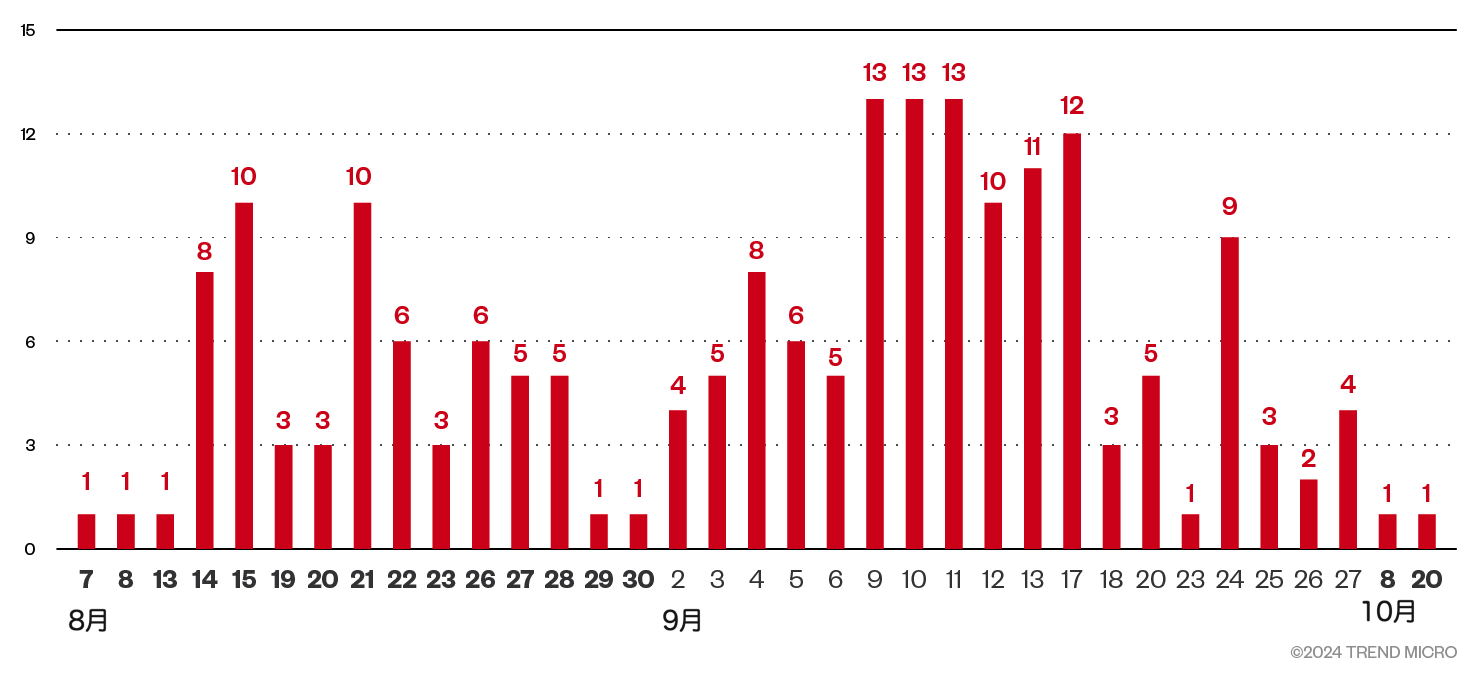

この攻撃キャンペーンの準備は8月7日から8日という早い段階から始まっており、攻撃者はオーストラリアとウクライナの政府関係者を狙ったとみられるドメイン名の取得を開始しました。10月20日に取得された最後のドメインは、オランダ外務省関連の組織を標的にしていたと考えられます。その間に、攻撃対象を示唆する200件近いドメイン名が登録されました。

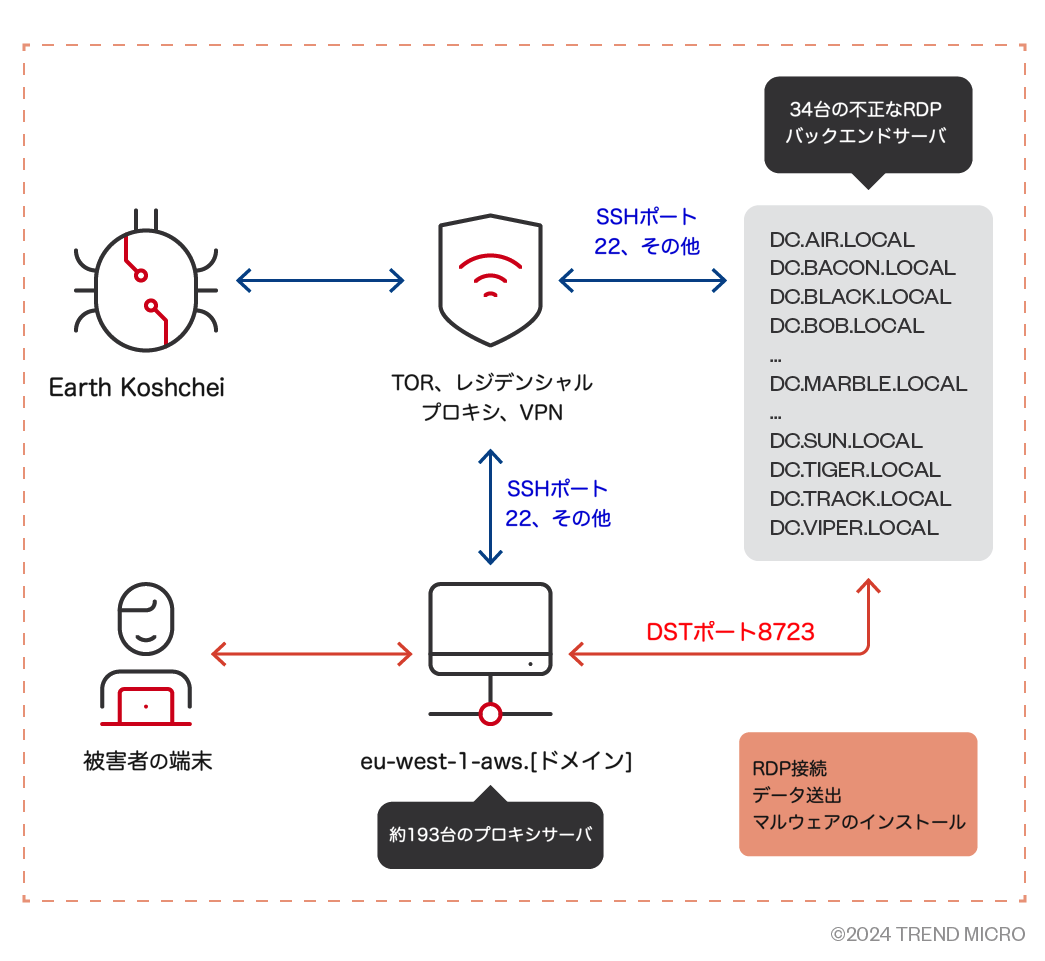

本稿では、Earth KoshcheiのRDP攻撃キャンペーンの全容、既知のレッドチーム手法の悪用状況、攻撃の規模、使用された匿名化技術について詳しく解説します。特に攻撃基盤に焦点を当て、様々な企業や組織への攻撃に使用された193個のドメインと34の不正RDPバックエンドサーバの詳細を明らかにします。トレンドマイクロの分析では、これら193個のドメイン名は、Earth Koshcheiの本命と思われる34個のバックエンドサーバへの中継点として機能していました。さらに10月18日から21日にかけて、一部の不正RDPバックエンドサーバとRDPリレーの組み合わせが、2つの軍事組織と1つのクラウドプロバイダーからの情報窃取に使用された形跡を確認しています。

不正RDP設定ファイル:侵入テストツールが標的型攻撃に転用される

欧州の研究者に送られたRDP設定ファイルの1つを詳しく調査しました。このファイルには接続先として以下のリモートサーバが指定されていました。

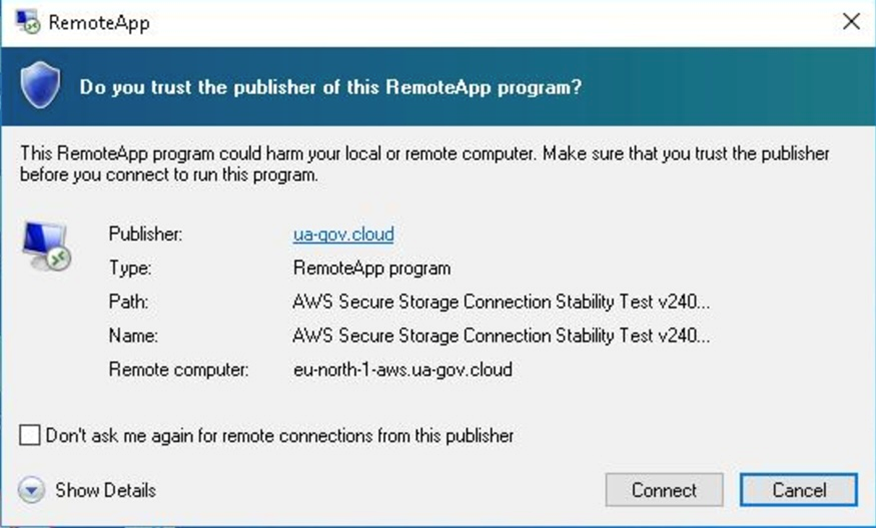

eu-south-2-aws[.]zero-trust[.]solutions

ホスト名はAmazon Web Services(AWS)の正規サーバを装っていますが、実際にはEarth Koshcheiが管理するサーバでした。この設定では、すべてのローカルドライブ、プリンター、COMポート、スマートカード、クリップボードへのアクセスが許可され、被害者のパソコンに自由にリモートアクセスできる状態になります。これは明らかに情報窃取に悪用される可能性があります。接続が確立されると、「AWS Secure Storage Connection Stability Test v24091285697854」というリモートアプリケーションが実行される仕組みでしたが、分析時点では既にリモートサーバが停止していたため、このアプリケーションの具体的な動作は確認できませんでした。

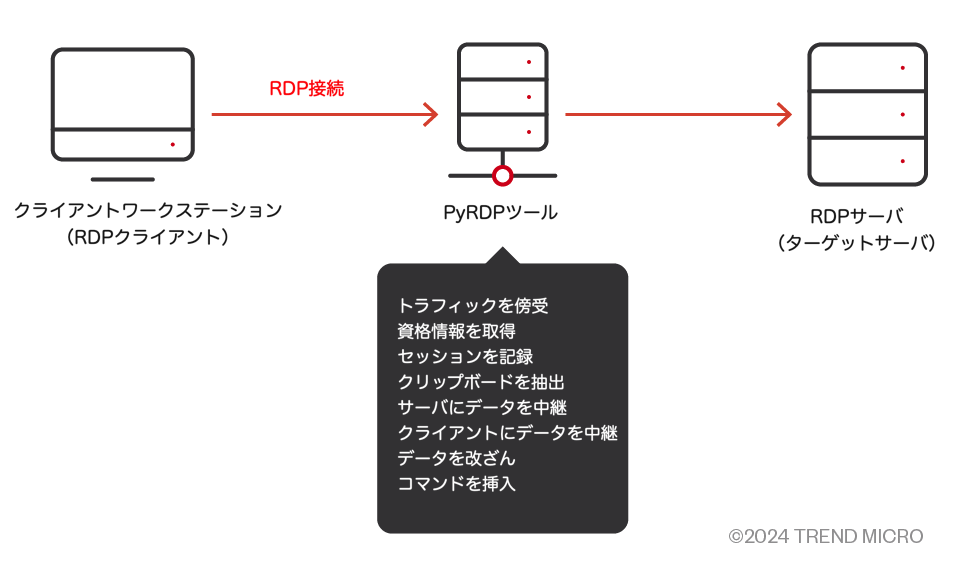

この種の攻撃手法は2022年にMike Felch氏がセキュリティ企業Black Hills Information Security社のブログで詳しく解説しています。一見単純に見えますが、実際には複雑な設定が必要です。攻撃者は不審な警告を最小限に抑え、ユーザの操作をできるだけ少なくすることを目指します。そのためFelch氏は、不正なRDPサーバの前に中間者(MITM)プロキシを配置し、Python Remote Desktop Protocol MITMツール(PyRDP)を使用する方法を提案しました。

上述のブログによると、RDP攻撃は標的型メールで送られた.RDPファイルを被害者が開いた時点で開始されます。これにより、攻撃者の第一システムへの外向きRDP接続が確立されます(図2)。この時点で攻撃者はPyRDPをMITMプロキシとして使用し、被害者からの接続要求を傍受します。PyRDPプロキシは、被害者が正規のサーバだと信じている接続先を、実は攻撃者が管理する不正サーバへとリダイレクトします。この仕組みにより、攻撃者は正規サーバになりすまし、通信を乗っ取ることができます。結果として、攻撃者は被害者とRDP環境間のすべての通信を監視し、制御できるようになります。

接続が確立されると、不正サーバは正規のRDPサーバのように振る舞いながら、様々な不正活動を行います。主な攻撃手法として、攻撃者は被害者のパソコンに不正なプログラムを仕掛けたり、システム設定を改ざんしたりします。またPyRDPプロキシを介して被害者のファイルシステムにアクセスし、フォルダの閲覧、ファイルの読み取りや改ざん、マルウェアの埋め込みなども可能になります。この機能により、被害者のパソコンは即座に、しかも痕跡を残さずに侵害される危険性があります。

攻撃の最終段階では通常、データ窃取が実行されます。攻撃者は乗っ取ったセッションを利用して、パスワード、設定ファイル、企業秘密、その他の重要データを抜き取ります。PyRDPプロキシは、窃取したデータや実行したコマンドを被害者に気付かれることなく攻撃者へと送信します。RogueRDPなどのツールは、説得力のあるRDPファイルを自動生成し、ユーザを罠にかけるための攻撃者の能力をさらに強化します。

この手法は、RDP環境における中間者攻撃の深刻な脅威を示すとともに、組織における包括的なセキュリティ対策の重要性を改めて浮き彫りにしています。

表1のようなRDP設定ファイルは、通信を不正なサーバに転送することで被害者を攻撃します。PyRDPなどのツールを使うことで、RDP接続の傍受と操作がより高度になります。PyRDPは被害者が共有したドライブを自動的に探索し、その内容を攻撃者のパソコンに保存することで、気付かれずにデータを盗み出せます。攻撃は完全アドレスと代替完全アドレスを使って、被害者を悪意のあるサーバに誘導することから始まります。リモートアプリケーションプログラムやリモートアプリケーション名などの設定は、起動するアプリケーションを指定して正当な通信を装います。接続が確立されると、不正なサーバはPyRDPを使って共有ドライブの探索やデータ窃取などを行うと考えられます。

この攻撃手法は、PyRDPのようなツールが共有ドライブを自動的に探索してデータを盗み出すなど、不正活動を効率的に実行できることを示しています。注目すべきは、被害者のパソコンにマルウェアを仕掛ける必要がないという点です。代わりに、危険な設定を含む不正な設定ファイルを使うことで攻撃を成立させ、検知を巧みに回避します。今回の分析では、標的組織を示唆する名前を持つ193個のプロキシサーバを特定して検証し、さらに不正なRDPバックエンドサーバとして使われていた可能性が高い34個のサーバを突き止めました。

図3が示すように、被害者のパソコンは193個あるプロキシサーバのいずれかを経由して、不正なRDPバックエンドサーバに接続します。Earth Koshcheiは、Tor経由のSSH、VPNサービス、一般家庭のIPアドレスを使ったプロキシを駆使して、これらのプロキシサーバと不正なRDPサーバを遠隔操作しています。

匿名化の多層的な手法

Earth Koshcheiの特徴的なTTPsの一つは、商用VPNサービス、Tor、一般家庭のIPアドレスを利用したプロキシサービスなど、複数の匿名化技術を巧みに組み合わせることです。大量の一般家庭向けプロキシを利用することで、IPアドレスのブロックによる防御は実質的に無効化されます。攻撃者は正規ユーザと同じネットワークに不正な通信を紛れ込ませ、一般家庭が使用する刻々と変化する数千のIPアドレスを通じて攻撃を展開します。

この多層的な匿名化手法は、最近のRDP攻撃キャンペーンでも確認されました。今回の分析では、Earth Koshcheiは数週間にわたってTorの出口ノードを活用し、このRDP攻撃キャンペーンのために用意した200個以上のVPSサーバと34個の不正なRDPサーバを遠隔操作していたと考えられます。標的型メールは少なくとも5つの正規のメールサーバから送信されましたが、これらは外部から侵入されていた形跡があります。トレンドマイクロで収集したデータによると、Earth Koshcheiは様々な一般家庭向けプロキシサービスと商用VPNを使い分けて、ウェブメール経由でこれらのサーバにアクセスしていました。

Earth Koshcheiか別の攻撃グループが、10月22日のキャンペーンのピークを迎える数週間前にメールサーバに侵入していたとみられます。私たちの観測では、スパムメール送信に使用された固有のIPアドレスは約90件に上りました。その中には、暗号通貨での支払いに対応した比較的新しいP2P型VPNサービスの出口ノードが含まれていました。残りのIPアドレスは、複数の一般家庭向けプロキシサービスの出口ノードだったと考えられます。

攻撃の時系列

トレンドマイクロの調査によると、Earth Koshcheiは2024年8月7日から10月20日にかけて200件を超えるドメイン名を取得しています(図4、図5)。このうち193件のドメインについて、確実にRDP攻撃キャンペーンのために利用されていたことを確認できました。そのため、これらはEarth Koshcheiが使用したものと判断しています。このほかにもEarth Koshcheiの侵入活動に関連すると思われるドメイン名が数十件ありましたが、実際の使用を示す証拠は見つかりませんでした。

ドメイン名の登録は複数をまとめて行われ、オランダ外務省関連組織を狙ったとみられる1件を除き、すべて平日に実施されています。ドメイン名の多くは標的組織が容易に推測できる内容でしたが(図6)、実際の標的との関連を裏付けられたのは数例だけでした。2024年8月には、欧州、米国、日本、ウクライナ、オーストラリアの政府機関や軍事組織を狙ったドメイン名が登録されました。同月末には、クラウド事業者やIT企業を装うドメイン名の登録が続きました。2024年9月に入ると、複数のシンクタンクや非営利組織の名称を模したドメイン名が次々と登録され、さらにZoom、Google Meet、Microsoft Teamsといったオンライン会議サービスに関連するドメイン名も確認されました。

不正なRDPバックエンドサーバは、9月26日から10月20日の間に構築されたとみられます。10月22日より前に送信された可能性のあるメールは入手できていませんが、10月18日から21日にかけて、軍事組織と大手クラウド事業者からのデータ窃取に不正RDPサーバが使用された形跡があります。10月22日以前にも他の標的が存在した可能性は否定できませんが、それを示す具体的な証拠は見つかっていません。

攻撃主体の分析

今回分析したRDP攻撃キャンペーンについては、確認したTTPs、標的の選定パターンと共に、他社の調査結果なども勘案し、中程度の確度でEarth Koshcheiに帰属するものと判断しています。今回のRDP攻撃キャンペーンで使われた手法は、Earth Koshcheiの特徴を色濃く示しています。とりわけ、標的の選定方法や、一般家庭向けプロキシ、Tor、商用VPNといった複数の匿名化技術を徹底的に駆使する点が特徴的でした。トレンドマイクロの調査では、193個のプロキシサーバとそのドメイン名、さらに34個の不正RDPサーバについても、Earth Koshcheiが運用していたものであるとの確信を持っています。

今後の展望と総括

Earth Koshcheiのような攻撃グループは、長年にわたり特定の標的に執着し続けています。政府機関、軍事組織、防衛産業、通信企業、シンクタンク、サイバーセキュリティ企業、研究者、IT企業などが主な標的です。Earth Koshcheiは諜報活動の手法を常に進化させており、初期侵入に利用できる新旧の脆弱性を探るだけでなく、侵入テストチームが開発する新たな手法やツールにも目を光らせています。

その代表例が、2022年にBlack Hill社が公開したブログ記事からヒントを得たとみられる不正RDPサーバの活用です。これは、APTグループが侵入テストツールを利用して攻撃自体の手間を削減し、高度なソーシャルエンジニアリングを駆使した標的型攻撃により多くのリソースを振り向けた好例といえます。この戦略により、最短時間で標的から最大限の機密情報を窃取することが可能になっています。

10月22日の大規模な標的型メール攻撃の前に、Earth Koshcheiはより巧妙な攻撃を展開していたとトレンドマイクロでは分析しています。これはRDPリレーを介したデータ窃取の形跡から明らかです。これらの攻撃の効果が徐々に薄れていったため、最後の手段として大規模な一斉攻撃を仕掛け、その過程で攻撃基盤の大半が発覚したと考えられます。このことは、彼らが目的達成のためにあらゆる手段を講じる危険な攻撃者であることを示唆しています。

Earth Koshcheiは、Tor、VPN、一般家庭向けプロキシサービスといった匿名化技術を徹底的に活用しています。これらの多層的な匿名化により、攻撃元の特定は極めて困難になりますが、不可能ではありません。Earth Koshcheiのような攻撃者は今後も、同じ標的に対して周到に準備された革新的な攻撃を仕掛けてくると予想されます。今回の不正RDP攻撃キャンペーンは、大規模なインフラを駆使し、標的へのソーシャルエンジニアリングも緻密に計画された極めて異例の攻撃でした。

信頼できないサーバへの外部RDP接続を制限していない企業や組織は、早急にブロック措置を講じる必要があります。また、メールによるRDP設定ファイルの送受信も制限すべきです。トレンドマイクロの製品では、これらの不正なRDP設定ファイルを「Trojan.Win32.HUSTLECON.A」として検知します。

Trend Micro Vision Oneのスレットインテリジェンス

進化し続けるサイバー脅威に先手を打つため、トレンドマイクロのお客様はTrend Micro Vision Oneで豊富なインテリジェンスレポートと脅威インサイトをご利用いただけます。脅威インサイトは、サイバー脅威の発生を予測し、新たな脅威への備えを強化するためのサポートを提供します。攻撃者の特定、その悪意ある活動、使用する攻撃手法について、包括的な情報をご確認いただけます。このインテリジェンスを活用することで、お客様はシステム環境の保護、リスクの軽減、脅威への効果的な対応を事前に計画することができます。

Trend Vision Oneのアプリ「Intelligence Reports」(IOC Sweeping)

Earth Koshchei's Rogue RDP Campaign: Red Team Methods Turned Malicious(Earth Koshchei、高度なRDP攻撃で侵入テストツールを不正利用)

Trend Vision Oneのアプリ「Threat Insights」

攻撃グループ:Earth Koshchei

新たな脅威: Earth Koshchei Coopts Red Team Tools in Complex RDP Attacks (Earth Koshchei、高度なRDP攻撃で侵入テストツールを不正利用)

ハンティングクエリ

Trend Vision Oneのアプリ「Search」で利用可能なハンティングクエリ

Trend Micro Vision Oneをご利用のお客様は、検索アプリを使って、このブログ記事で解説した不正な指標と、お客様の環境内のデータを照合・分析することができます。

不正なRDP設定ファイルの検出方法

malName:(MALCONF OR HUSTLECON) AND eventName:MALWARE_DETECTION

「Threat Insights」のライセンスお持ちのVision Oneのお客様は、さらに多くの探索クエリをご利用いただけます。

侵入の痕跡(IoC:Indicators of Compromise)

すべてのIOCリストはこちらのページでご確認いただけます。

参考記事:

Earth Koshchei Coopts Red Team Tools in Complex RDP Attacks

By: Feike Hacquebord, Stephen Hilt

翻訳:与那城 務(Core Technology Marketing, Trend Micro™ Research)