総務省「地方公共団体における情報セキュリティポリシーに関するガイドライン」とは?~改訂ポイントを分かりやすく解説~

2024年10月、総務省より「地方公共団体における 情報セキュリティポリシーに関するガイドライン」が公開されました。403ページにも上る資料について、特に改訂されたポイントについて注意すべき点を解説します。

総務省「地方公共団体における情報セキュリティポリシーに関するガイドライン」と「改正地方自治法」

2024年(令和6年)10月、総務省より「地方公共団体における情報セキュリティポリシーに関するガイドライン※(以下、本ガイドライン)」が公開されました。これは、同年6月の「改正地方自治法(以下、当改正法)」の成立後初めてのセキュリティ関連のガイドラインの改訂になります。

※総務省は同ガイドラインを同じタイトルで何度か改定しているため、本稿では令和6年10月版のガイドラインを「本ガイドライン」と呼称します。

「改正地方自治法」では、自治体のセキュリティと業務運営に多くの影響を及ぼす以下の重要な改定を含んでいます。

主な改定ポイント

1.サイバーセキュリティの強化

•自治体は、2026年4月1日までに「サイバーセキュリティ基本方針」を策定・公表する義務が課されました。これは、デジタル化の進展に伴いサイバー攻撃のリスクが高まっている状況に対応するものです。多要素認証や電子証明書を活用した端末認証が推奨されています。

2.公金収納事務のデジタル化

•住民がオンラインで納税や申請手続きを行えるよう、システムの標準化とデジタル化を推進。これにより、自治体間の業務効率化と利便性の向上を図ります。

3.行政財産の活用

•地域活動団体に対して、行政財産の貸与や随意契約による事務委託が可能となりました。ただし、これには地方議会の関与が限定的なため、恣意的な運用の懸念も指摘されています。

4.地方自治体の責任強化

•デジタル化の推進に伴い、個人情報保護やセキュリティ対策の責任がより重くなっています。これに対し、国からの財源措置が附帯決議で求められていますが、小規模自治体ではリソース不足の課題が指摘されています。

当改正法は、自治体のデジタル化とセキュリティの新たな基準を提示しており、自治体にとっては法の主旨を踏まえつつ実効性のあるセキュリティと運営体制を構築し、セキュリティリスクを低減することが求められます。

そのための指標として意見募集結果と合わせ公開されたのが「地方公共団体における情報セキュリティポリシーに関するガイドライン(以下、本ガイドライン)」になります。本ガイドラインは本編別紙2だけでも403ページにも上るため、特にその中で改訂されたポイントについて、また更に構築あたって注意すべき点を補足して本稿では解説していきます。

本稿では、上記の中から、「セキュリティ構築の考え方に必要な要素」として以下について解説していきます。

第3章 機密性分類基準の見直し

第4章 クラウドサービス(特にα’/β’モデル)でのセキュリティ対応

第5章 ゼロトラスト「動的アクセス制御」で知っておくべき点

機密性分類基準の見直し

【この章のポイント】

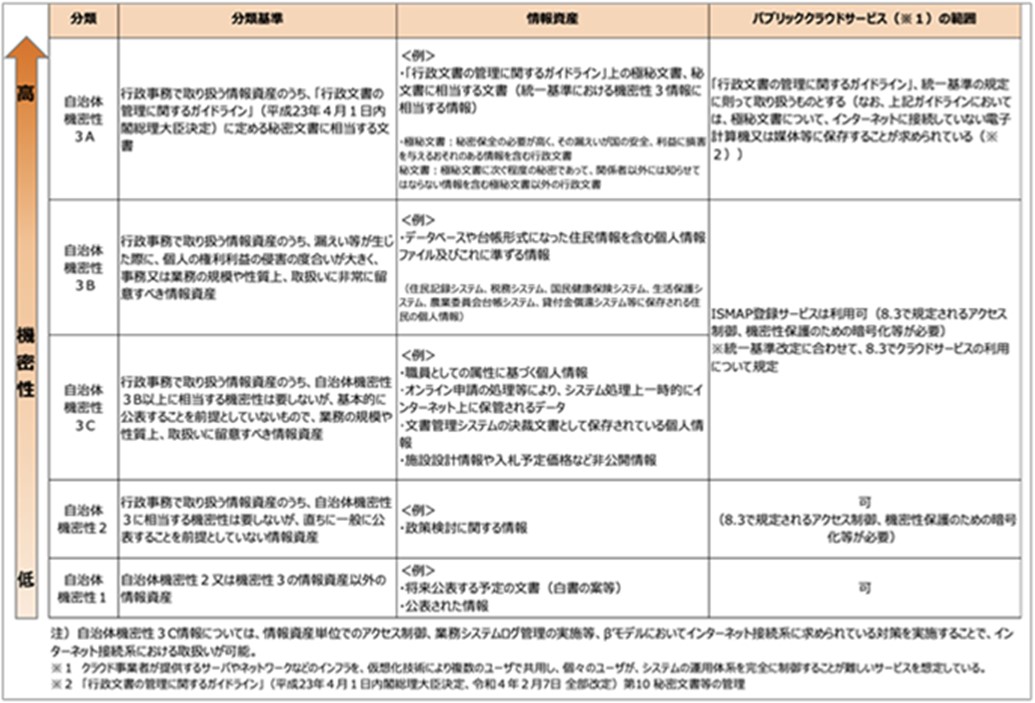

・機密性分類基準は、国の基準とは別に新設された「自治体機密性」に基づいて作成・公表する必要がある

・自治体機密性3B/3Cに分類される情報は、パブリッククラウドの利用が可能だが、ISMAP登録サービスであることが明示された

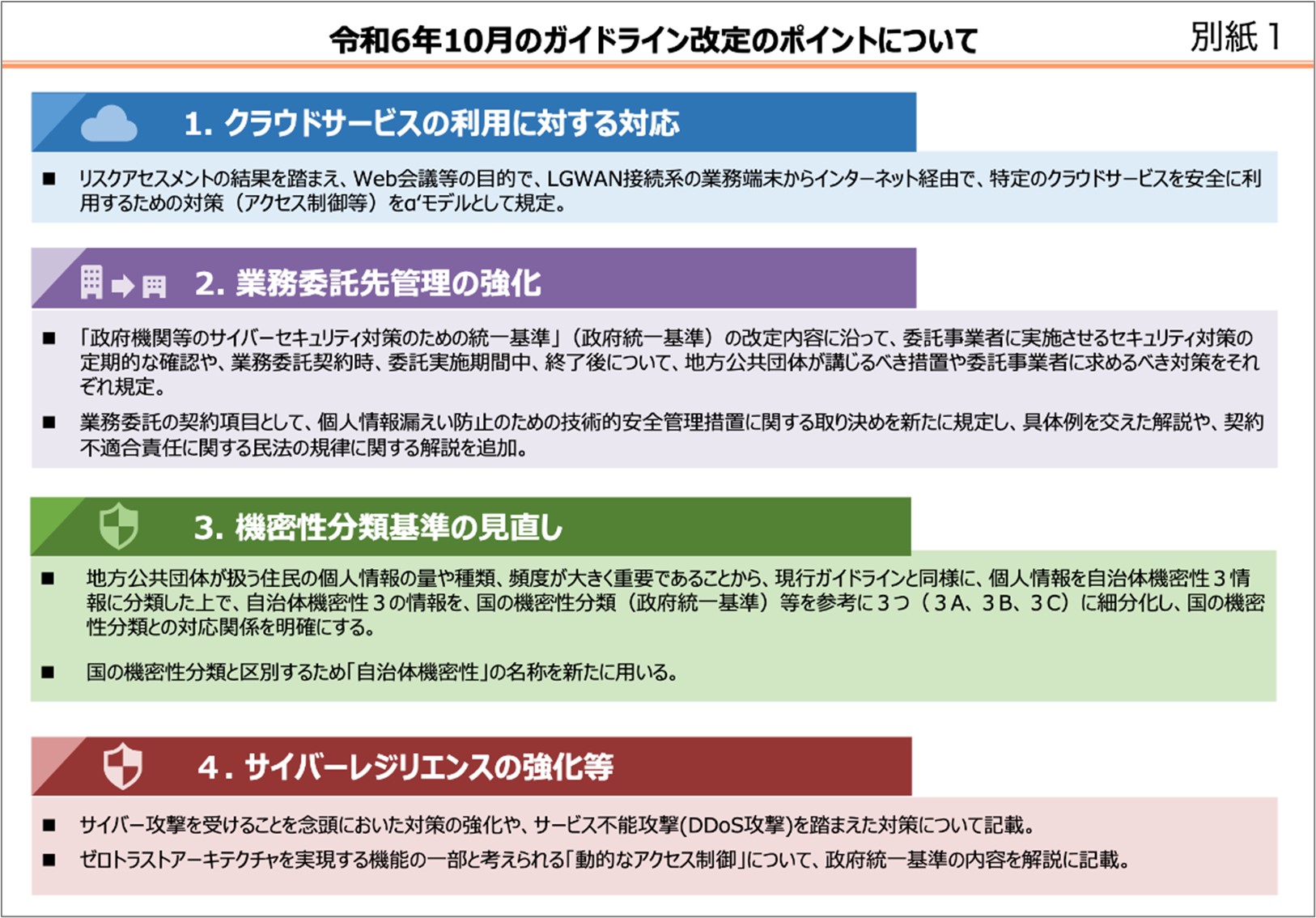

別紙1の改訂ポイントの順番とは異なりますが、先ずは守るべき「情報=データの機密性分類」の改訂をしっかり理解した上でセキュリティ対策と構築を考えていかなければなりません。

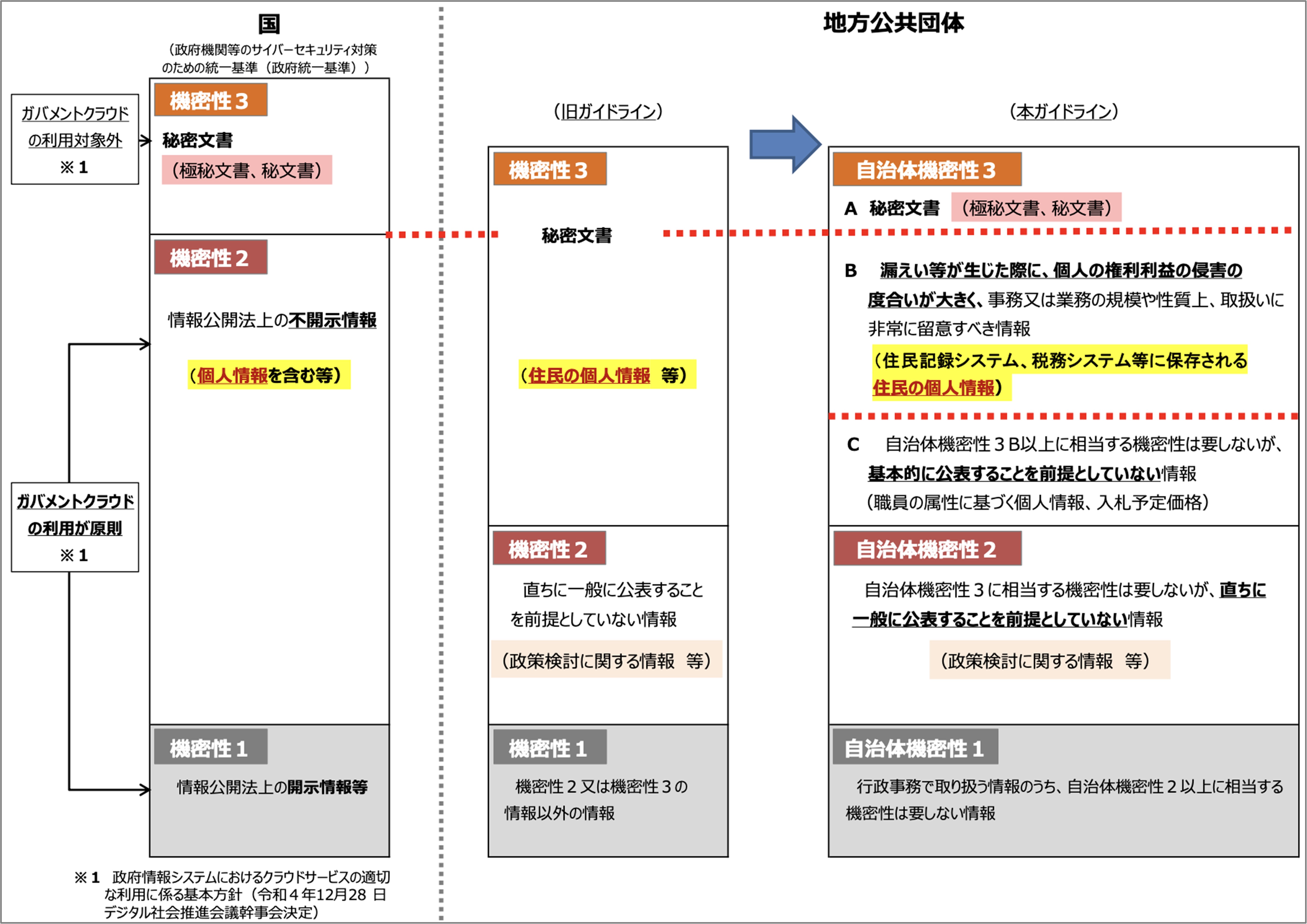

本ガイドラインの132ページでは、現行政府機関と今回改訂された自治体の機密分類基準の対応関係が例示されています。(下図参照)

国の基準と異なる分類を地方自治体が採用すると、情報共有や対応の統一性が損なわれたり自治体独自の基準を運用することで、システムのカスタマイズや従業員教育に追加コストが発生することが懸念されるため、出来る限り複雑性を排した統一基準が本来望ましいとされます。しかし、従来の国の基準では自治体で扱うほぼすべての情報が「機密性2以上」に該当してしまい、一律的な対応が求められ、実際の情報の機密性以上に厳格な対策が必要となり、実務上の運用負担が増加していた背景が本改訂の目的と推測されます(例えば、国政選挙の会場などに、自治体は住民情報の持ち出しを行う必要があり実態と乖離するなどがあり得ます)。

今回の改訂にあたっては、国と対比する形で自治体業務をより勘案した分類基準が例示してあります。

具体的には、情報を「機密性3(高機密性)」と「それ以外」に分け、更に「自治体機密性3をA/B/C」に割り振って、取り扱い方法に差を設けることで対策を効率化するとともに、機密性3に該当する情報(例:個人情報や入札予定価格など)は特に厳しい保護対策を講じることが明示されました。

また、三層分離モデルの1つであるα’モデル/β’モデルやガバメントクラウドなどクラウド利活用の場面が自治体でも増えている中、パブリッククラウドの利用時の機密性分類に合わせたガイドも同132ページに図示してあります(下図参照)。

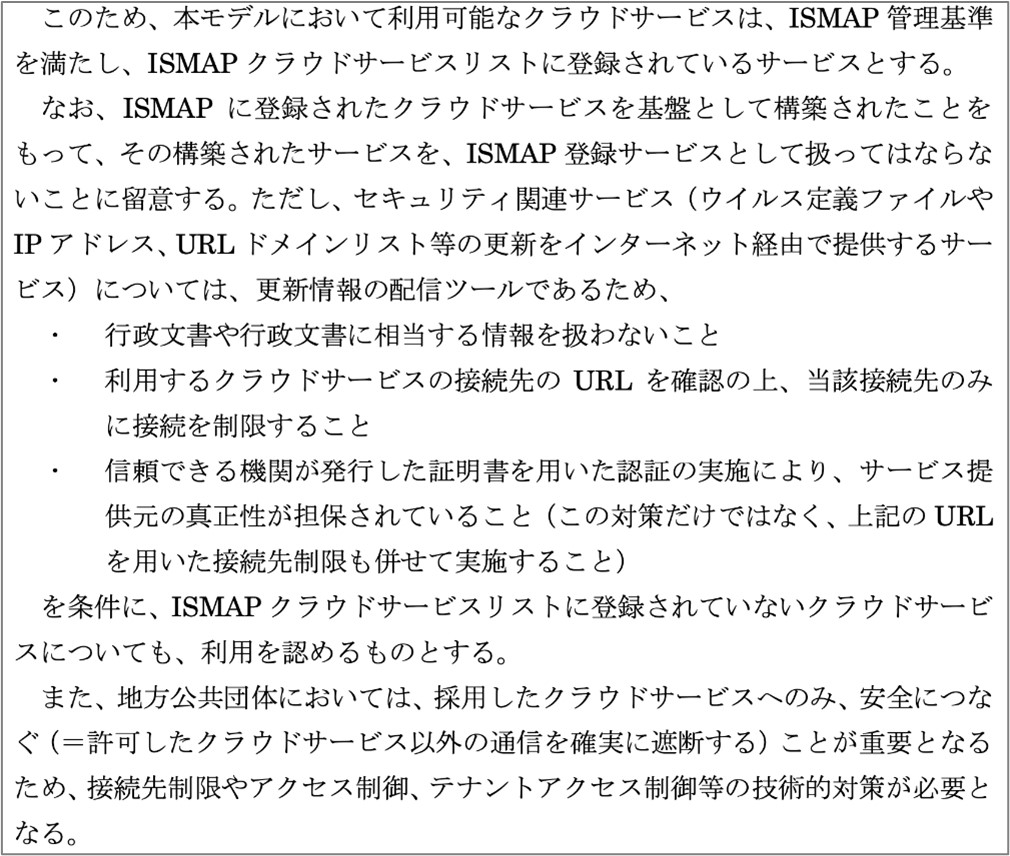

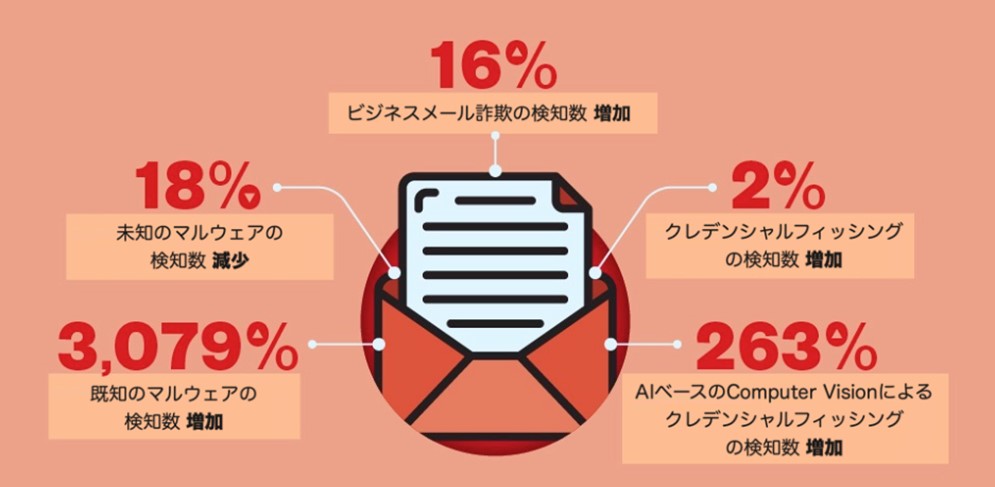

特に自治体機密性3Bおよび3Cでのパブリッククラウドでは、ISMAP登録サービスならば利用が可能となっています。次章で扱うLGWANにおけるα’モデル(下記、図4では「本モデル」と記載部分)では、ISMAPクラウドサービスに登録されていない利用について以下の様に記載がされており、登録外のサービスを利用する時は、自治体側での監査も含めた管理・運用に負荷とコストが掛かるため、注意が必要になります。

クラウドサービス(特にα’/β’モデル)でのセキュリティ対応

【この章のポイント】

・α’モデルにおけるセキュリティ構築のポイント

・β’モデルにおけるα’モデルから移行に伴うセキュリティ変更点

自治体業務における利便性と効率化の向上を考える上でクラウドサービス、特にMicrosoft 365やGoogle WorkspaceなどSaaSの活用は有効な選択であり、既に多くの自治体で採用され始めています。当社のサービスの導入事例として公開している由利本荘市では、市の面積が広大で会議を行うにあたっての移動時間やコストが掛かるためコミュニケーションツールを使ったWeb会議で効率化を図っています。

参考記事:由利本荘市|ゼロトラスト化を見据えてTrend Vision Oneを導入

従来、3層分離での境界防御型セキュリティを基礎とする自治体行政システム(=αモデル)では、公開されたインターネット上にあるクラウドサービスにLGWAN系端末から接続することは、セキュリティリスクの懸念が指摘されていました。従って、その採用・活用にあたって技術的なセキュリティ対策を本ガイドラインでは「α’モデル」として別紙2の146ページから154ページに渡って記載されています。

α’モデルは本ガイドライン以前から総務省の検討会で論じられその内容も公開されていたため、以下の図などは既に多くの方がご覧になっていたと思います。

このα’モデルにおけるセキュリティ構築のポイントは、以下の2つと考えます。

a)必要なクラウドサービスのみに接続するネットワーク制御

b)侵入口であるクラウドサービス自体と侵入の恐れのある端末への脅威対策の強化

a)必要なクラウドサービスのみに接続するネットワーク制御

LGWAN端末からLGWAN-ASPへの通信とクラウドサービスへの通信を的確に制御することが第1歩であり、業界では「ローカルブレイクアウト・ファイアウォール(以下、略称 LBO)」と呼ばれる機能を持つアプライアンス機器を採用することが多く見られます。

LBOは、SD-WANやUTMはもちろんルータでも制御が可能ですが、IPアドレスベースよりもドメインベースで制御処理をする機器を選択する方が、本番運用時の運用負荷の面で推奨されます。IPアドレスベースの制御は細かく制御はできますがIPアドレスの追加・更新のたびに設定を見直す必要があります。ドメインベースの制御は人間が直感的に理解しやすい文字列(サービス名称などを使ったドメイン名)であることが多く、ドメイン名の更新はIPアドレスほど流動的ではないため管理が容易といったメリットがあります。

特に、Microsoft 365など多くのSaaSやクラウドサービスは「頻繁にIPアドレスを変更する」ため、更新頻度がIPアドレスよりも少ないドメインベースの製品に1日の長があります。もちろん、同じクラウドサービスでも法人向けと個人向けが同じドメインであるサービスもあるため、自団体が契約しているテナントのみ接続を許可する「テナント制御」を持っていることも大切な要素になります。

参考記事:ついにWindows10サポート終了 Windows11移行時に検討しておきたいセキュリティ対策とは?

b)侵入口であるクラウドサービス自体と侵入の恐れのある端末への脅威対策の強化

先にも記載した通り、境界防御型のLGWANネットワークにインターネット接続を行うことは、外部からの接続経路を設けることになり、利便性の向上の反面、セキュリティリスクが高まります。

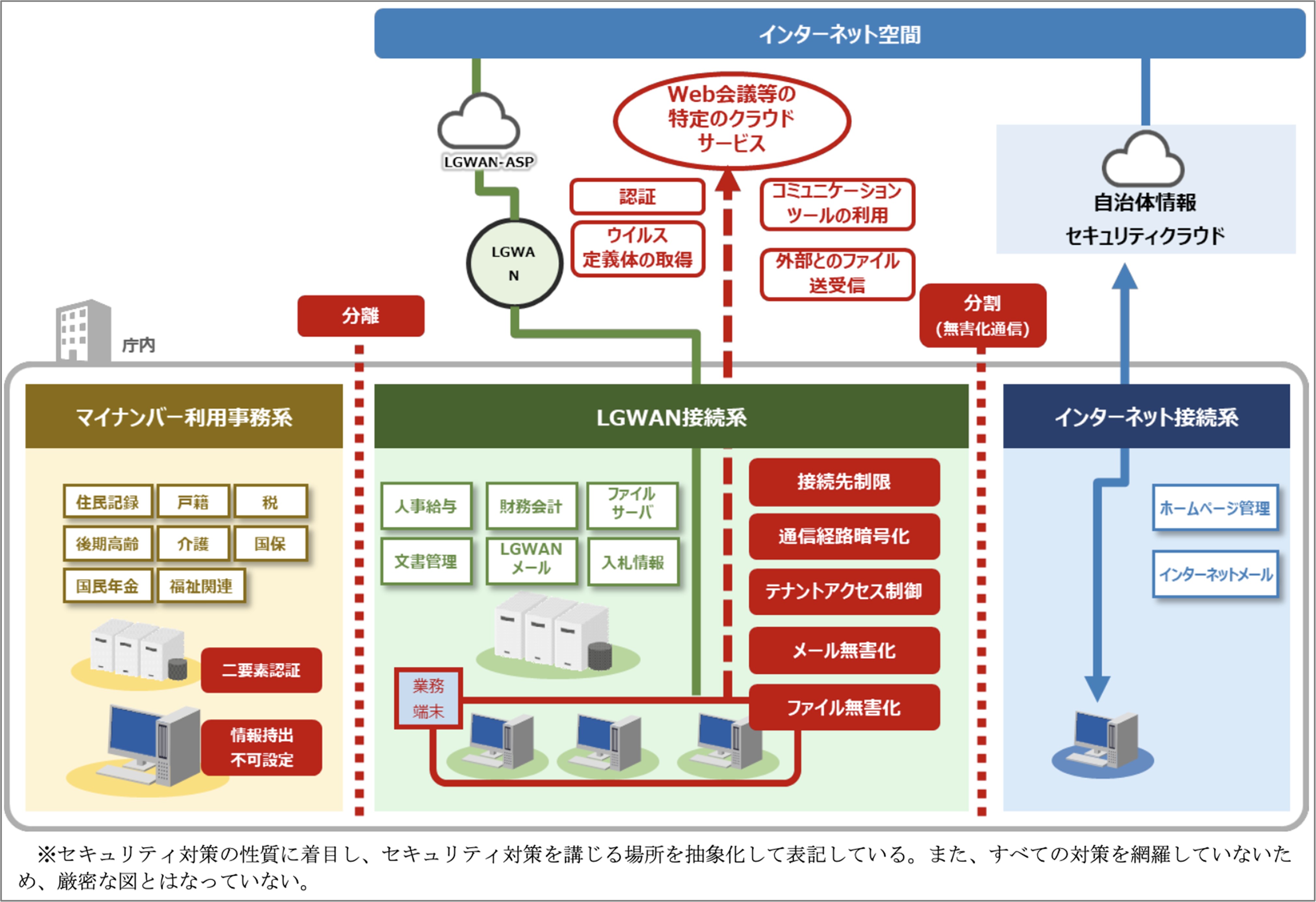

特にトレンドマイクロのクラウド向けセキュリティサービスで検出したメール脅威は、2023年の1年間で約4,520万件に上ります。中には、高度な偽装工作でクラウドサービスに付随したセキュリティ機能をかいくぐる詐欺メールやマルウェアスパムも含まれます※。また、メールだけでなく、コミュニケーションツールやクラウドストレージなどの侵入は、直結しがちなクラウドアカウント=認証情報の窃取から次の被害へと拡大します。

※参照:2023年年間のメール脅威の概況を解説:年間で4526万件の高リスク脅威を検知(トレンドマイクロ)

図:2023年にトレンドマイクロがクラウド向けセキュリティサービスで検出した脅威(「2023年年間メール脅威レポート」より)

また、名古屋港のランサムウェア攻撃被害において、国が設置した対策検討会の資料においても、「ウイルス対策として基幹OS付属のセキュリティ対策ソフトのみを活用していたこと。基幹OS付属のセキュリティ対策ソフトは最低限の機能を有するものであり、NUTSに求められるセキュリティレベルとしては不十分なものであったと考えられる。より信頼性の高いセキュリティ対策ソフトを用いるべきである。」との記載などを念頭におくと、自治体の利用するクラウドサービスでも、機密性の高い情報を取り扱う場合は、高度なセキュリティ対策の検討は大変重要です。

参考記事:

・名古屋港の活動停止につながったランサムウェア攻撃~今一度考えるその影響と対策

・名古屋港サイバー攻撃、国交省発表にみるセキュリティ課題と対策ポイント

・港湾追加で再注目の「重要インフラ」、自社への影響を改めて確認

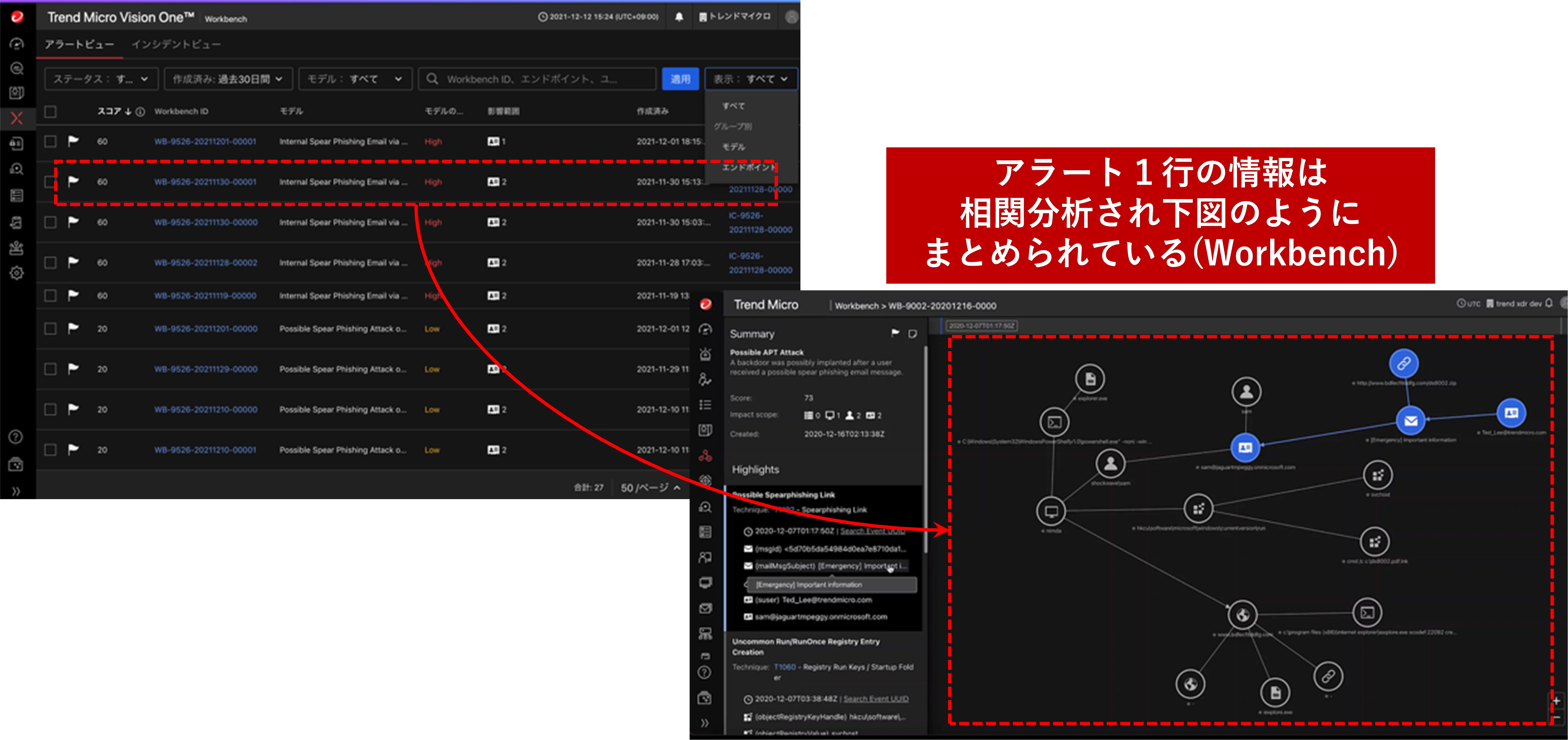

また、攻撃が標的型攻撃などで用いられる手法などで高度化しており、一部は防御をすり抜けてしまう現実がある以上、LGWAN端末でのEDR(Endpoint Detection & Response)による「検知」や「対処」がインシデントのリスク低減や迅速な復旧を可能とします。(下図参照)

更にα’モデルにおける、クラウドサービス側の高度な脅威対策とLGWAN端末のEDRからのテレメトリが相関分析されるXDR(eXtended Detection & Response)で連携できることは、本番稼働後の有事の際などに迅速で容易なセキュリティ運用を実現するため、個々のセキュリティツールではなく全体最適で検討していくこともポイントになります。

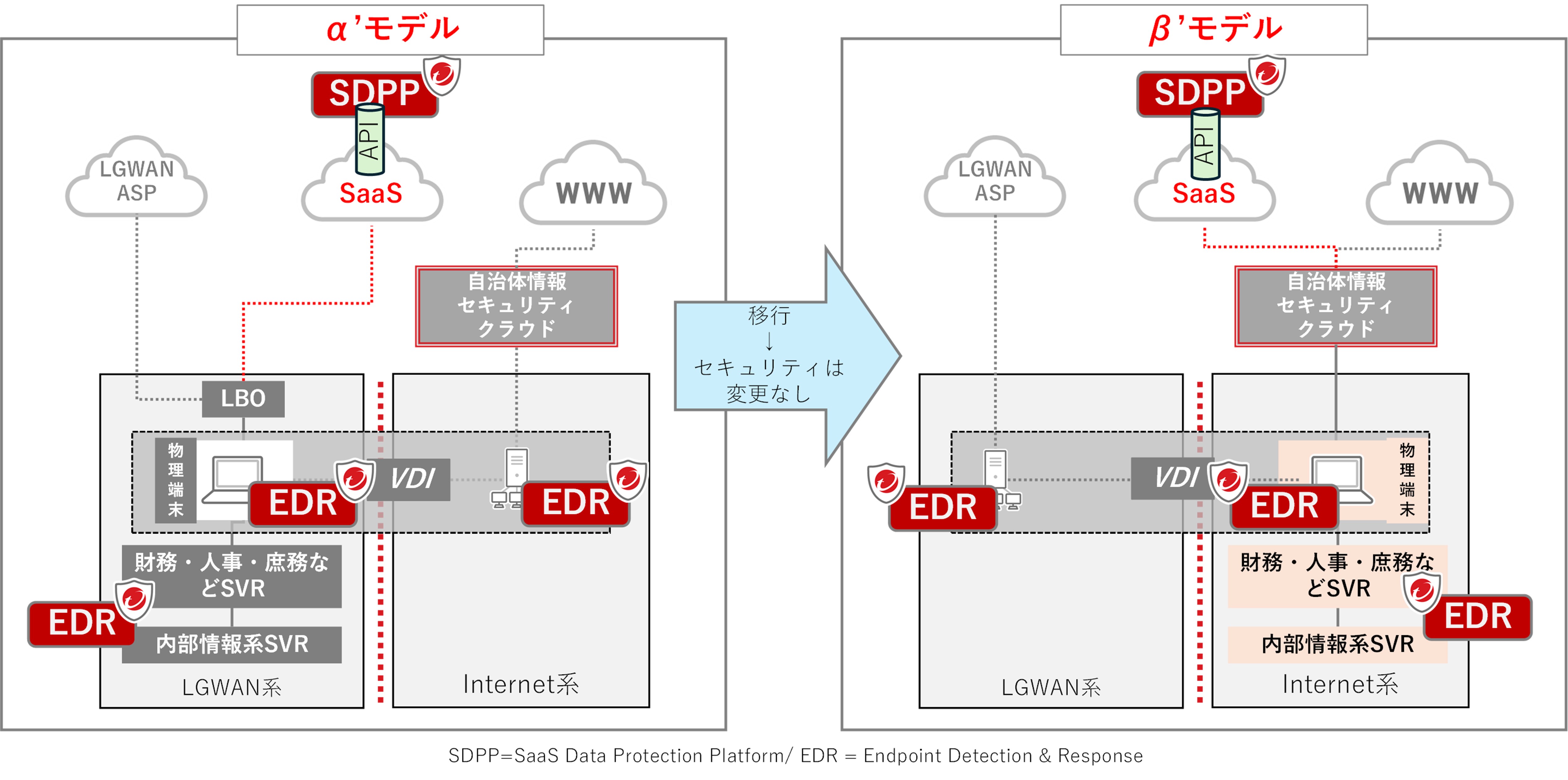

本ガイドラインでは、業務端末をインターネット系に配置したβ/β’モデルにも言及しています。

特に移行手順書が既に公開されているβ’モデルは、クラウドサービスをインターネット系端末で使うために、自治体セキュリティクラウドによる検査が行われるため、総務省では推奨している様に見えますが、β’モデルでは業務端末及び業務サーバの移行を伴うために手間とコストの課題が指摘されています。

しかし、セキュリティに関しては先述のα’モデルで行った「クラウドサービスの対策強化」と「業務端末のEDR及びXDR」が、そのまま活用できます(下図参照)。各モデルでの移行や、また今後対応が求められるゼロトラストでの一層化においても、そのまま活用できる点は継続性や対策分野重複回避の点で魅力のあるものです。

ゼロトラスト「動的アクセス制御」で知っておくべき点

【この章のポイント】

・ゼロトラストアクセス制御とリスクベース認証の違い

既に「デジタル社会の実現に向けた重点計画」(令和5年6月9日閣議決定)をはじめ、ゼロトラストアーキテクチャの考えに基づくネットワーク構成への対応が掲げられていましたが、本ガイドラインにおいても「ゼロトラスト」について別紙2 163ページから記載がされています。

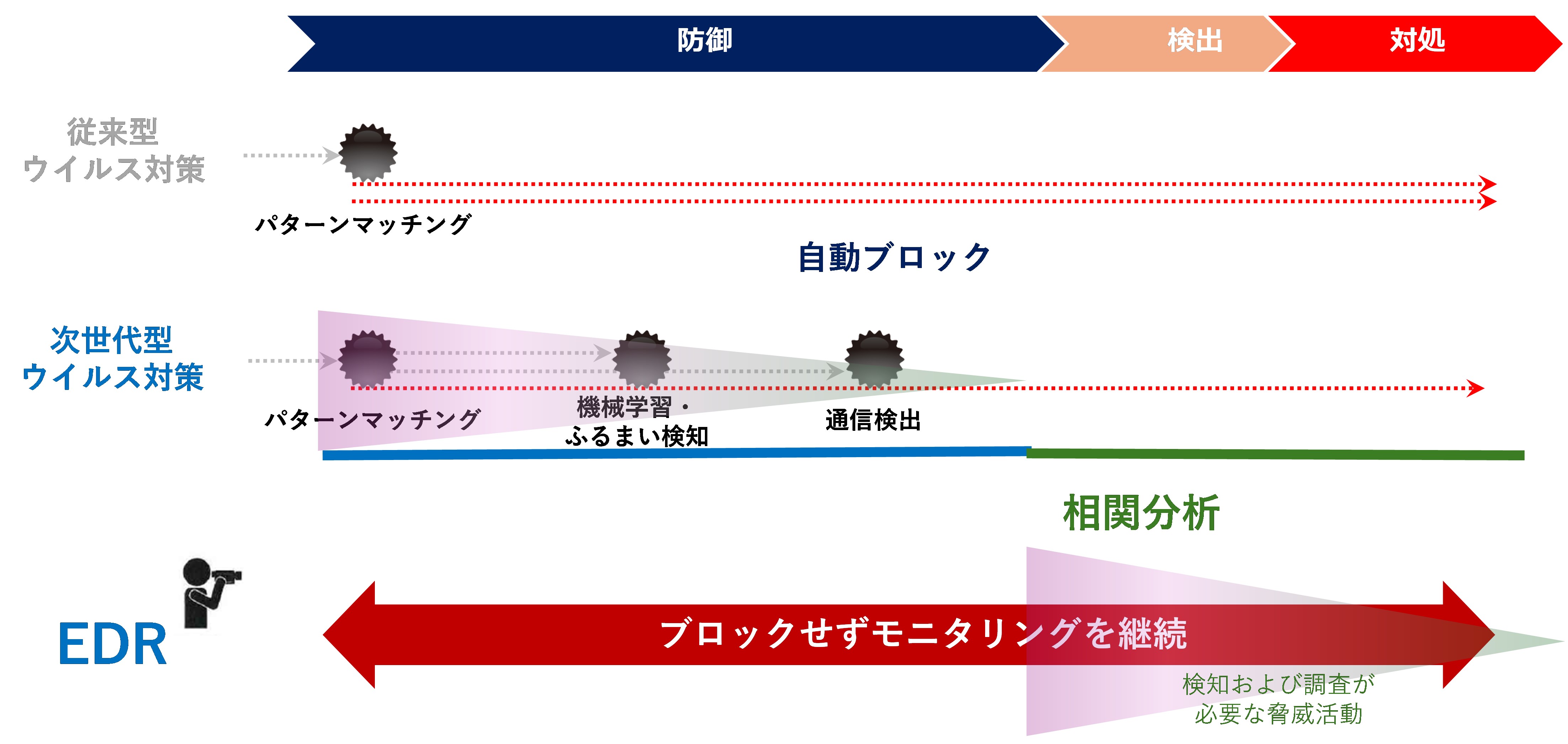

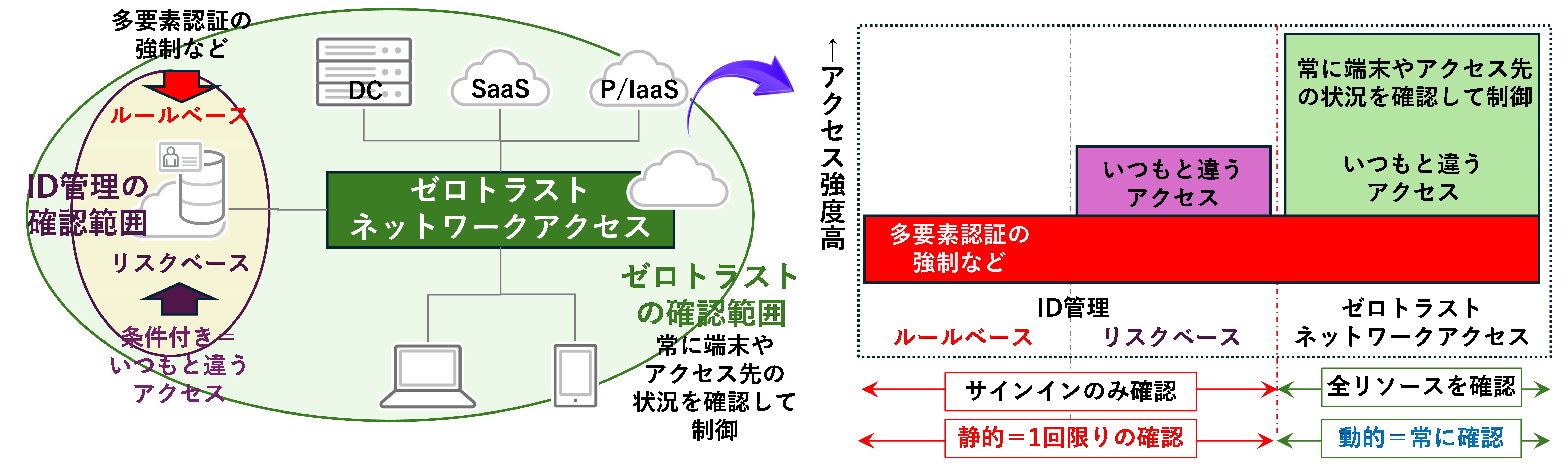

ゼロトラストは、今後、自治体セキュリティでも目指すべき概念であることは明確ですが、その本質について「リスクベース認証とは異なる」ものです。ゼロトラストにおけるアクセス制御は本ガイドラインにも記載の通りあくまでも「動的な」ものである一方、リスクベース認証は「サインイン時のみの静的な確認」になります。故に、リスクベース認証は、ゼロトラストの一部であり、ゼロトラストのアクセス制御の概念全てを網羅しているものではありません。(下図参照)

もちろん、リスクベース認証なのか?ゼロトラストなのか?・・・どこまで実装すべきか、各自治体で選択肢は変わると思いますが、今後、境界防御からゼロトラストに向かった際には、「どこから(Anywhere) & いつでも(Anytime)」でも常に確認をすることでセキュアな状態を確立しようとした際にセキュリティ強度に違いがあることはあることを、今から理解しておく必要があります。

参考記事:ゼロトラストのガイドライン「NIST SP800-207」を紐解く

まとめ

ここまで本ガイドラインについて改訂ポイントから注意すべき点について解説してきました。

セキュリティ強度の向上と自治体間の一定のセキュリティレベルの確保をスタートに三層分離による強靭化がなされてきました。しかし、時間が経過する中で、現場で起こるクラウドなどIT技術の利用ニーズに対応しながら如何にセキュリティを確保するか?それが、本ガイドラインの内容になっています。

もちろん、技術的な対応のみならず、職員への啓発や監査などのプロセス整備、またより高度化するサイバー攻撃への対応、担当者や管理者の方の考えるべき事は多いでしょう。また、例え同じガイドラインの元でも、各自治体の課題・文化・予算によって適応すべき内容も必ずしも同一ではないため、当社をはじめとしたサイバーセキュリティの専門家に相談することも有益な方法です。

末筆ながら本稿が、より安全な自治体の情報システム環境を構築・運用することに役立ち、ひいては市民生活の利便性と安全性向上に寄与できれば幸いです。

<関連記事>

・ゼロトラストのガイドライン「NIST SP800-207」を紐解く

・セキュリティ関連のコンプライアンス基準・ガイドラインを解説~ISO、HIPPA、NIST CSF~

・文科省「教育情報セキュリティポリシー関するガイドライン(令和6年版)」を分かりやすく解説~教育現場でのゼロトラスト実現に向けて~

・金融庁サイバーセキュリティガイドラインの要点は?~175項目はどのような項目か?

・「サイバーセキュリティ経営ガイドライン ver3.0」の改定ポイントーセキュリティ被害にみる企業の優先課題

Security GO新着記事

2025年第1四半期の国内セキュリティインシデントを振り返る

(2025年4月25日)

安心=安全×信頼:2030年のセキュリティ社会4つのシナリオ

(2025年4月23日)

データ・サプライチェーンとは?マネジメント上の課題を解説する

(2025年4月23日)