金融庁サイバーセキュリティガイドラインの要点は?~175項目はどのような項目か?

2024年10月4日、金融庁は金融機関向けの監督指針を改定し、サイバーセキュリティに関するガイドラインを独立させた資料を公開しました。これまでの10項目から175項目に大幅改定されたガイドラインの要点を解説します。

「金融庁サイバーセキュリティガイドライン」とは

金融庁が2024年10月4日に公開した「金融庁サイバーセキュリティガイドライン※」(以下、本ガイドライン)は、日本国内の金融庁の監督下にある金融機関※を対象に、サイバーセキュリティの観点から金融機能の安定確保と預金者の保護を目的としたガイドラインです。

※正式名称は「金融分野におけるサイバーセキュリティに関するガイドライン」。対象は、主要銀行・中小金融機関のほか、保険会社、金融商品取引事業者、暗号資産交換業者、電子決済手段取引業者、電子決済等代行業者など金融サービス事業者全般を幅広く対象とする(詳細は本ガイドライン参照)。

これまで金融庁では、金融事業者向けの監督指針※の中でシステムの障害対応なども含む「システムリスク管理態勢」の章内に、情報セキュリティ管理に関する項目を設け、以下の10項目(イ~ヌ)からなる大まかな指針を示していました。

※正式名称は「金融商品取引業者等向けの総合的な監督指針」。

これに対して、先の監督指針とは別にサイバーセキュリティガイドラインとして独立した形の本ガイドラインでは、昨今のサイバーリスク動向や金融サービスの安定供給に与える影響に加え、金融庁がこれまで実施した金融事業者へのモニタリング等を踏まえ、後述する「リスクベース・アプローチ」に基づいた実践的な内容を目指している点が特徴的です。

参考記事:

・国内金融機関利用者を狙うフィッシング詐欺をJC3と共同調査

・仮想通貨(暗号資産)取引所を狙う攻撃を考察

「1.基本的考え方」では、本ガイドラインの意義や目的、構成について述べています。特に第2節において、「サイバーセキュリティ観点から見たガバナンス、特定、防御、検知、対応、復旧、サイバーセキュリティ管理に関する着眼点について規定」しているとしており、NIST CSF(NIST Cyber Security Framework)の内容が色濃く反映されていることが読み取れます。日本国内の各業界のサイバーセキュリティガイドラインでも、参考にしているガイドラインであるため、サイバーセキュリティ部門の責任者や担当者の方、これから担当される方もぜひ一読されることをお勧めします。また、この節では経営陣のサイバーセキュリティへの関与・理解の必要性、業界団体や中央機関の役割についても規定されています。

参考記事:

新たに「ガバナンス」が追加されたNIST Cybersecurity Framework 2.0の変更点を解説

金融庁サイバーセキュリティガイドライン:サイバーセキュリティ管理態勢

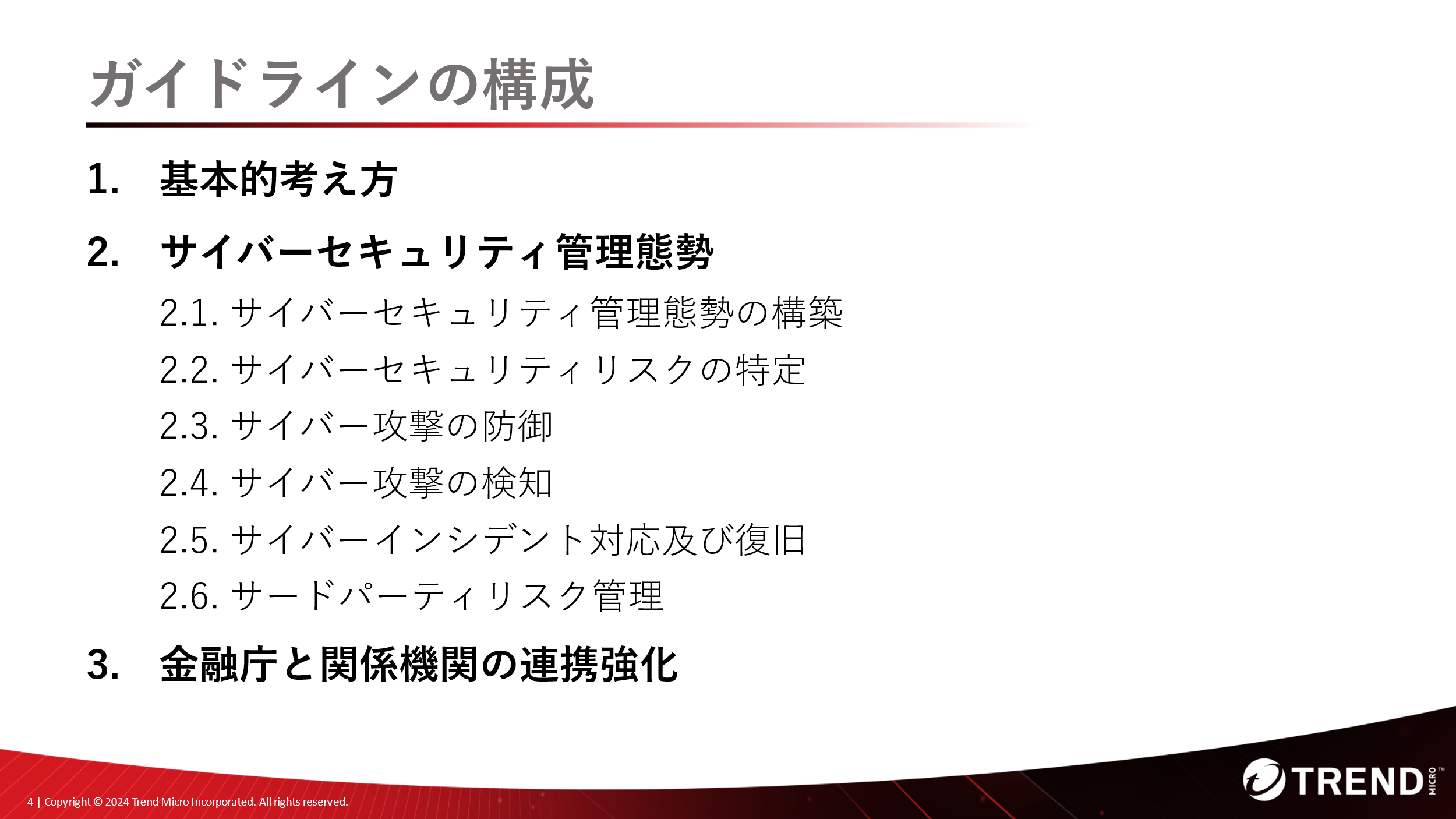

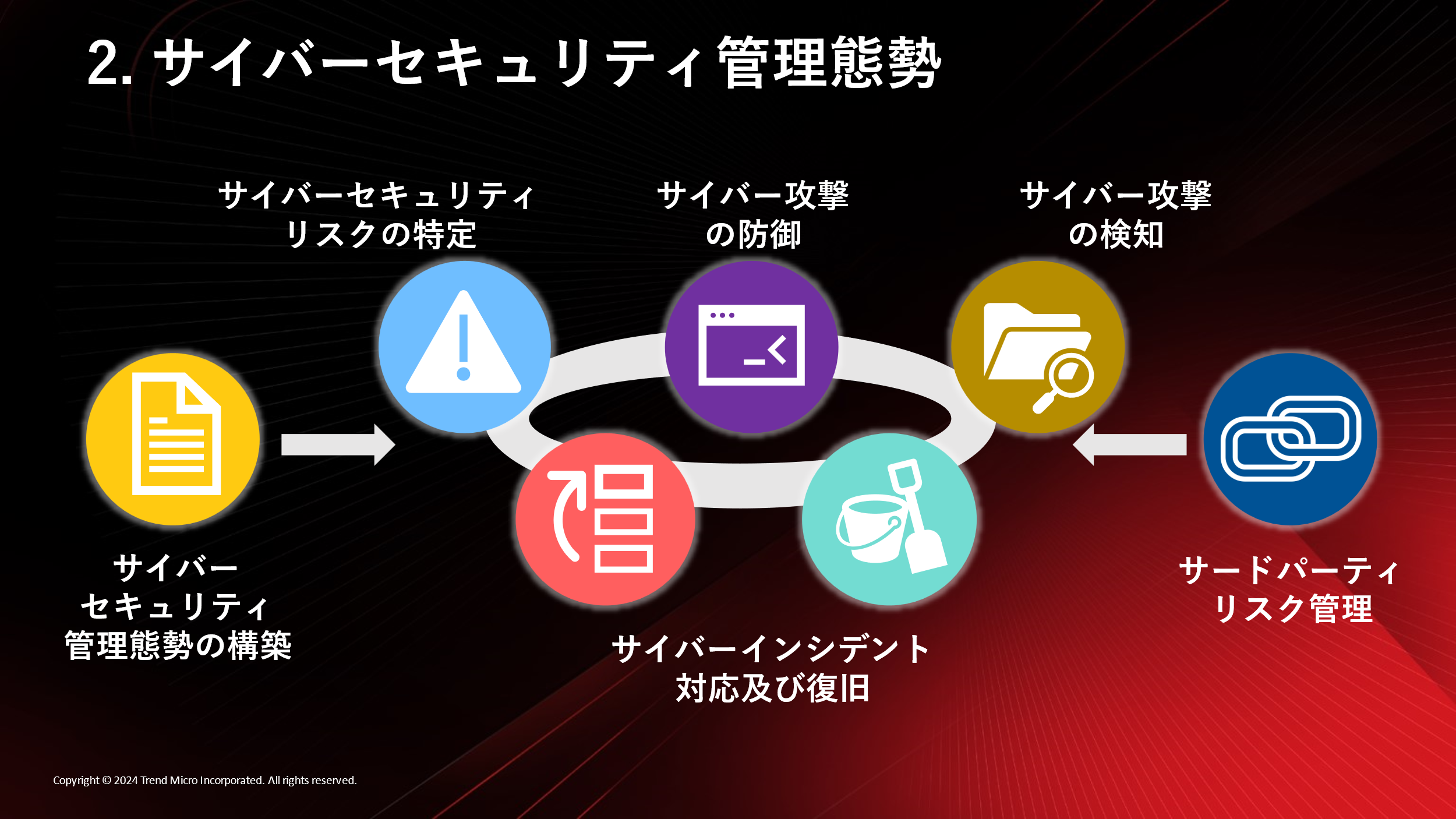

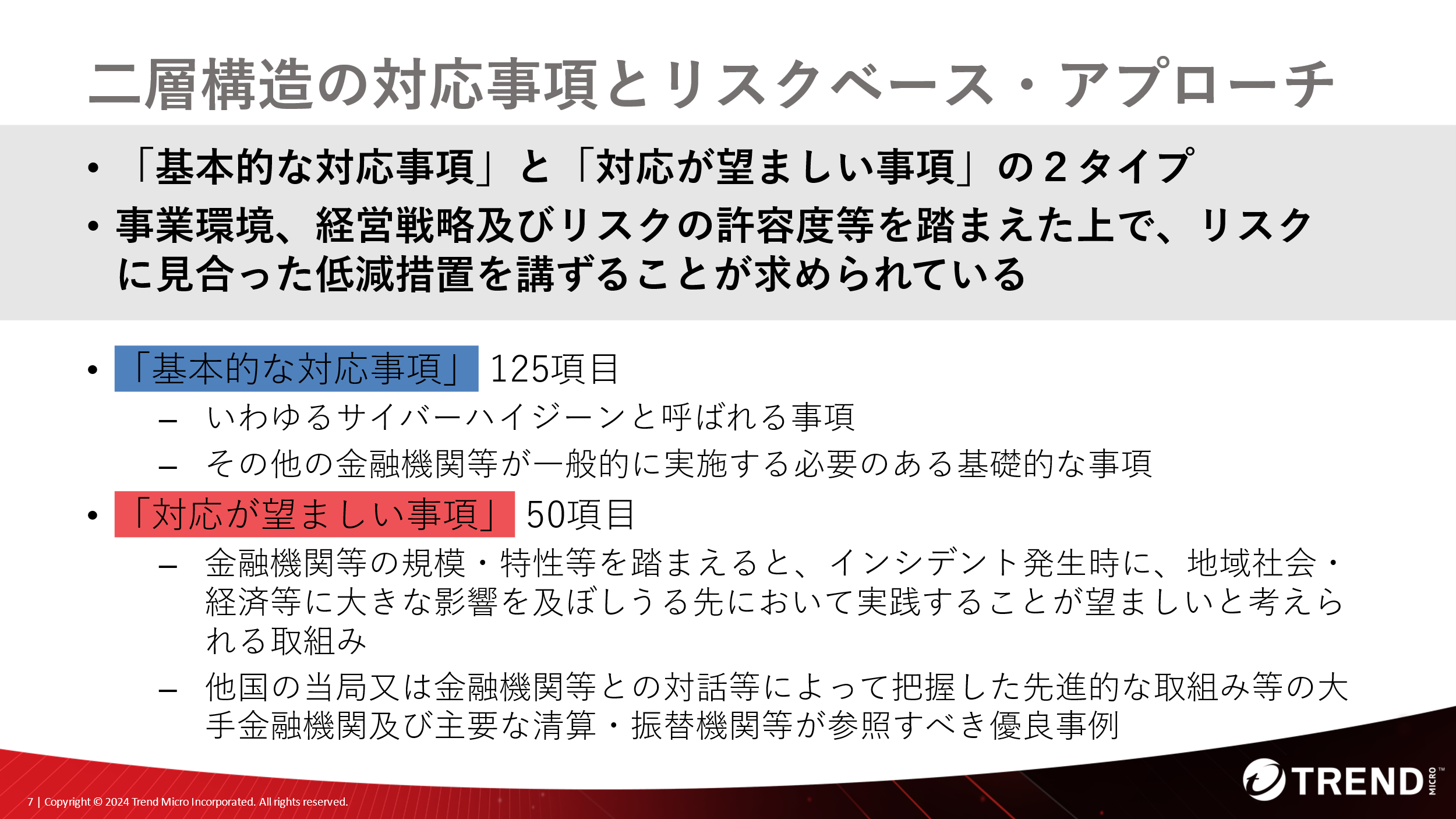

「2.サイバーセキュリティ管理態勢」は、本ガイドラインのメインパートにあたる部分です。以下の6項目について、大きく「基本的な対応事項(125項目)」、「対応が望ましい事項(50項目)」に分けて推奨事項の記載があります。このうち「基本的な対応事項」については、本ガイドラインでは「いわゆるサイバーハイジーンと呼ばれる事項」との記載があります。サイバーハイジーンについては下記の記事でも解説していますので、ご確認ください。

① サイバーセキュリティ管理態勢構築

基本方針・規定の策定、業務プロセス整備、資源確保・人材育成、リスク管理部門による態勢監視、内部監査

② サイバーセキュリティリスクの特定

情報資産管理、リスク管理プロセス(脅威・脆弱性情報の収集・分析、リスク評価等)、脆弱性管理・診断、演習・訓練

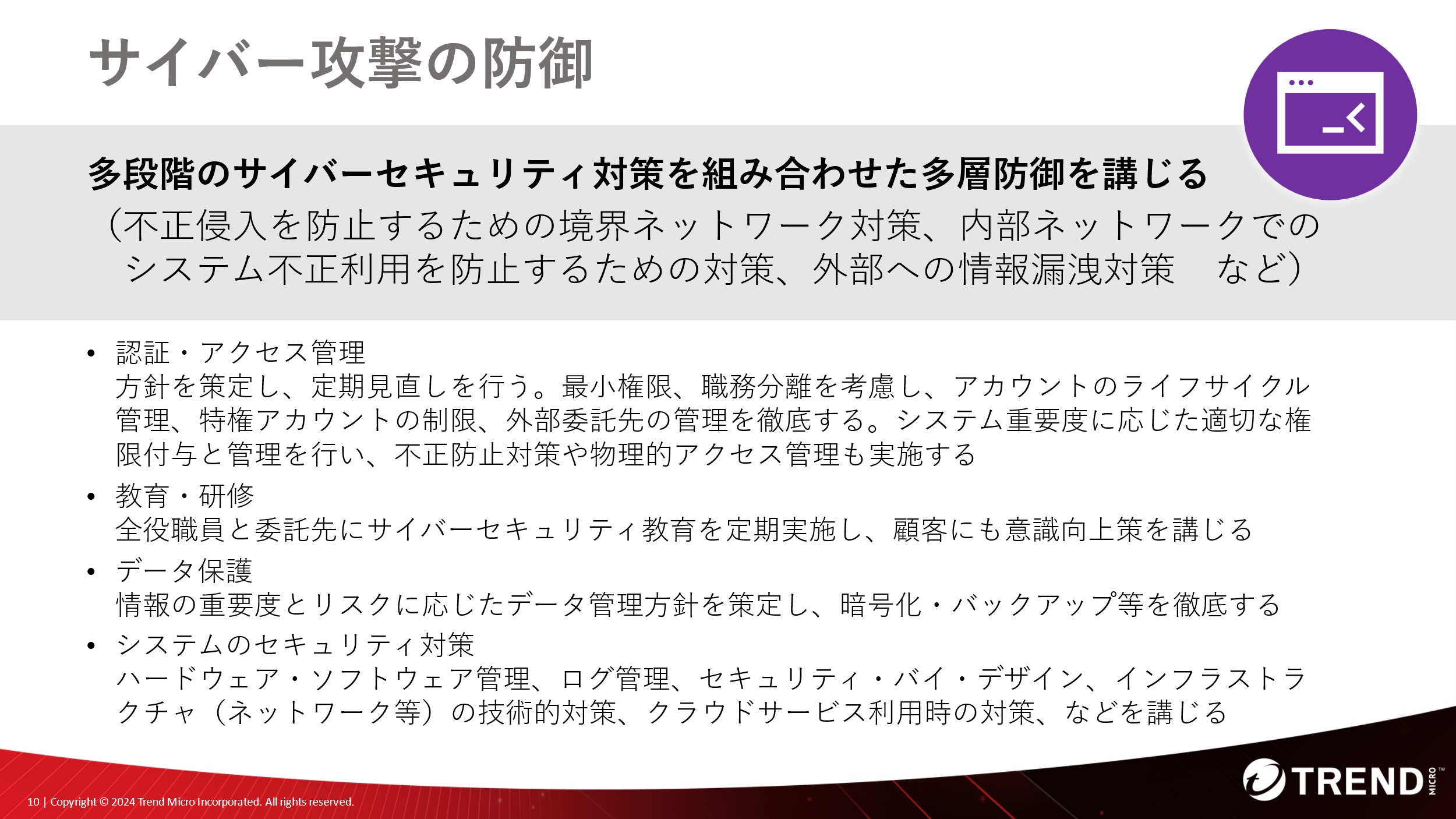

③ サイバー攻撃の防御

多層防御、認証・アクセス管理、教育・研修、データ保護、システムセキュリティ対策(ハードウェア・ソフトウェア管理、ログ管理、セキュリティ・バイ・デザイン、ネットワーク防御、クラウドサービス利用時の対策)

④ サイバー攻撃の検知

監視(未承認デバイス・ソフトウェアやネットワーク監視、アクセスの監視、データセンターなどへの入出管理など)

⑤ サイバーインシデント対応および復旧

インシデント対応計画およびコンティンジェンシープラン※の策定(初動対応・分析・封じ込め・根絶・復旧、顧客対応・組織内外との連携、広報)

※災害や事故など想定外の事態が起きた際に行う、あらかじめ決められた対応策や手順のこと。

⑥ サードパーティーリスク管理

サプライチェーンリスク管理(外部委託先やサードパーティーシステムのリスク管理・監視、サードパーティとの役割分担・責任分界点の明確化など)

この「基本事項」と「望ましい事項」に分けた記載方法は、項目をレベル分けして組織のセキュリティ対策の段階的なレベルアップを図る意図を持った、自動車業界向けの「自工会/部工会・サイバーセキュリティガイドライン」とも通ずる部分があります。本ガイドラインにおいても、まずは自組織の「基本事項」の実施状況について確認し、未実施であれば実施の検討を行うことがファーストステップとなります。

加えて本ガイドラインでは、各項目の実施について以下のように留意点を述べています。

| 「基本的な対応事項」及び「対応が望ましい事項」のいずれについても、一律の対応を求めるものではなく、金融機関等が、自らを取り巻く事業環境、経営戦略及びリスクの許容度等を踏まえた上で、サイバーセキュリティリスクを特定、評価し、リスクに見合った低減措置を講ずること(いわゆる「リスクベース・アプローチ」を採ること)が求められることに留意が必要である。 |

すなわち、このガイドラインに基づいて、画一的な○×表でセキュリティ運用するのではなく、各項目の内容と自組織の置かれた環境(組織・事業特性、システム環境、顧客の特性など)を加味して、実施の必要性をそれぞれの組織が判断するということを求めています。したがって、組織によっては「敢えて実施しない」項目も存在し得るということです。

| 製品 | サービス | |

|---|---|---|

| サイバーセキュリティ 管理態勢の構築 |

エデュケーションセンター 教育プログラム |

|

| サイバーセキュリティ リスクの特定 |

Trend Vision One (Cyber Risk Exposure Management) |

Trend Service One (アカウントアドバイザリーサービス) |

| サイバー攻撃の防御 | Trend Vision One およびその他製品群 |

Trend Service One (優先対応サービス) |

| サイバー攻撃の検知 | Trend Vision One (XDR) | Trend Service One (Managed XDRサービス) |

| サイバーインシデント 対応及び復旧 |

Trend Vision One (XDR) | Trend Service One (インシデントレスポンスサービス) |

| サードパーティ リスク管理 |

トランスペアレンシーセンター コンプライアンス・認証 |

表:6つの分野に対応するトレンドマイクロのソリューションと体制

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)