名古屋港の活動停止につながったランサムウェア攻撃~今一度考えるその影響と対策

製造業が集積する中部地方の主要港である名古屋港がランサムウェア攻撃で停止-。すでに先週から多数の報道機関で報道され、ご存じの方も多いでしょう。今回は、名古屋港の事例を端緒に、ランサムウェア攻撃の概要を改めて振り返り、多くの企業で注意しなければいけないポイントと対策について解説します。

[更新日]2023年7月27日

2023年7月26日、名古屋港運協会から、今回のランサムウエアによるシステム障害について、発生から復旧までの経緯や調査結果などが公表されました※。調査の結果、リモート接続機器の脆弱性を確認し、この脆弱性の悪用により不正アクセスを受けたとみられること、またデータセンター内にあるNUTS(名古屋港統一ターミナルシステム)の全サーバーが暗号化されたことを確認しているということです。ランサムウェア攻撃では、リモート機器の脆弱性が度々悪用されています。法人組織の皆さまにおいては、今一度自組織、またネットワークでつながる関係先を含めた点検を検討ください。

※NUTS システム障害の経緯報告 (2023/7/26、名古屋港運協会 名古屋コンテナー委員会 ターミナル部会)

参考記事 VPN機器はなぜ狙われる?ー必要なセキュリティ対策とは

日本一の海運の拠点がランサムウェア攻撃より停止

2023年7月5日昼頃、ランサムウェアの感染が原因で、名古屋港内全てのコンテナターミナル内で運用している名古屋港統一ターミナルシステム(NUTS)に障害が発生した、と発表がされました(障害の確認は7月4日)※1。この障害で、その日のトレーラーを使ったコンテナ搬出入作業が中止され、翌日午後の一部のターミナルで作業を再開するまで※2、少なくとも丸一日搬出入作業が停止することになりました。

※1 名古屋港運協会ほか「名古屋港統一ターミナルシステムのシステム障害について」

※2 名古屋海運協会ほか「名古屋港統一ターミナルシステムのシステム障害について(4)」

名古屋港と言えば、中部地方の代表的な産業である自動車を中心に、総取扱貨物量では日本一の港です。日本政府の「重要インフラのサイバーセキュリティに係る行動計画」で定める重要インフラサービス14分野には、港湾運送業を含む「物流」があります。今回攻撃を受けた事業者が直接的に重要インフラサービス事業者とは限りませんが、今回のランサムウェア攻撃による被害事例は、一日程度で復旧したとはいえ、周辺の港湾事業者にも影響があったという面で物流という日本の重要インフラに影響を及ぼしたサイバー攻撃として重く見るべきでしょう。

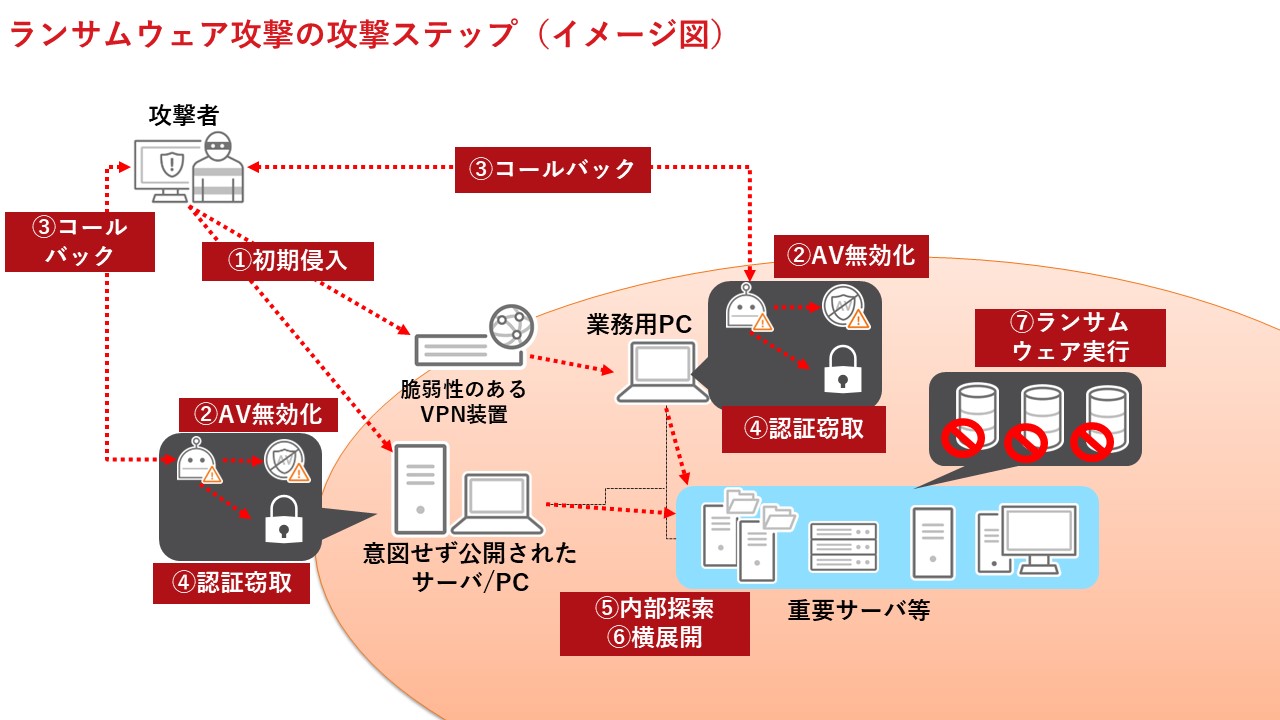

ランサムウェアは、ランサムウェア攻撃を行うサイバー攻撃者にとっては、1つの攻撃ツールにすぎません。実際には、図2のように、ランサムウェアの実行までにいくつかの攻撃ステップを踏むことが一般的です(「Human-Operated」型)。攻撃者からすると、単純な「ばらまき」型の攻撃と比較すると複雑で手間がかかります。それでも図1のように、ランサムウェア攻撃がメール経由の「ばらまき」型からネットワーク侵入を前提とした「Human-Operated」型への変化が起こった2019年以降では2022年のランサムウェア検出台数が最多となっており、ランサムウェア攻撃は増加傾向にあるといってよいでしょう。

また最近のランサムウェア攻撃はファイルの暗号化のみならず、侵入時に盗み取った情報を外部に暴露することを材料に、より多額の身代金を払わせようとする「二重の脅迫」の手口も常套化しています。詳しくはこちらをご覧ください。

ランサムウェア攻撃者グループ「Lockbit(ロックビット)」とは?

報道では、今回の名古屋港の事例は、ランサムウェア攻撃者グループ「LockBit(ロックビット)」によるものであるとされています。日本でも、2021年10月の徳島県つるぎ町立半田病院へのランサムウェア攻撃の事例の報告書の中でその名が示されるなど、その名前を憶えている方も多いでしょう。LockBitとは、どのような集団なのでしょうか?

LockBitは、2019年に確認されたランサムウェアの名称(当時は別名称で活動)で、それを用いてランサムウェア攻撃を行う集団も指すようになりました。2020年の初頭から、サービスとしてのランサムウェア(RaaS)をビジネスモデルとして採用してアフィリエイトの募集を開始し、以来活発な活動を行っています。米連邦捜査局(FBI)や米CISA(サイバーセキュリティインフラストラクチャセキュリティ庁)からも注意喚起とアドバイザリが幾度となく公開されるなど、公的機関も重要視している攻撃者グループです※3。

※3 米CISAの注意喚起(2023年3月)

実際に、全世界のランサムウェア検出台数をランサムウェアファミリー別に見ても、2022年はLockBitが1位となっており、全世界的に今最も活動が活発なランサムウェア攻撃者集団と言っても良いでしょう。

図3:ランサムウェア検出台数別のトップ10の年間比較

(トレンドマイクロ「2022年年間サイバーセキュリティレポート」より)

当社は2019年11月から2022年6月の期間に、LockBitや別のランサムウェア攻撃者グループ「Conti」などのリークサイト(攻撃者により情報の暴露が行われるWebサイト)を調査しました。被害組織の業種の業種別の分類では、LockBitは各業種にほぼ均等に分布しており(図4)、被害組織の規模は多くが500名規模以下の中小~中堅企業であることも分かっています(図5)。

こうした点から、LockBitの攻撃対象に特に特定の対象があるというわけではなく、金銭を支払いそうな組織かつ、外部から攻撃できる経路があり、攻撃をしやすい組織を攻撃していると言えます。その意味では、日本国内の組織であっても規模や業種に関係なくランサムウェア攻撃を受ける可能性は常にあり、今回の事例を自分事として考える必要は大いにあるでしょう。

ランサムウェア攻撃に備えるために

既に多くの場所でランサムウェア攻撃への対策が語られていますが、LockBitに対しても基本は変わりません。当社のランサムウェアの概要解説ページで示されている管理者側の対策(以下)が実施できているか確認してください。

・総合的、多面的な対策を導入するとともに、侵入を前提とした対策を行う

・エンドポイントやサーバには総合的なセキュリティソフトを導入する

・メールサーバにおいて攻撃メールを検出するソリューションを導入する

・外部への不正なネットワーク通信・接続を検出するソリューションを導入する

・ネットワーク内部の監視と不審な挙動を可視化するためのソリューションを導入する

・セキュリティポリシーを策定し、管理者権限の管理やシステムの脆弱性管理を適切に行う

・「3-2-1ルール」に則り、データの冗長性を十分に担保できるようなバックアップポリシーを策定する

・インシデント対応体制を構築する

・従業員に対するセキュリティ教育、注意喚起を実施する

ランサムウェアをはじめする昨今のサイバー攻撃はその高度さ・複雑さ故に、全て未然に防ぐことが難しい攻撃です。そのため万が一侵入されたとしても、攻撃の兆候を検知し、迅速に対応できるインシデント対応体制の構築が非常に重要です。そのためには組織整備のほか、XDR(Extended Detection and Response)機能で、攻撃の痕跡を検知、可視化することで、インシデントの調査、原因特定、対処を支援するシステムを構築することも有効と言えます。