ついにWindows10サポート終了 Windows11移行時に検討しておきたいセキュリティ対策とは?

25年10月のWindows10のサポート終了まで1年を切りました。すでに新OS Windows11への移行を始めている企業もありますが、新OSの切り替え時だからこそ考えておきたいセキュリティ対策について解説します。

公開日:2024年2月22日

更新日:2024年10月24日

| 製品名 | バージョン名 | サポート終了日 |

|---|---|---|

| Windows10 Home and Pro | 22H2 | 2025年10月14日 |

| Windows10 Enterprise and Education | 22H2 | 2025年10月14日 |

表:Windows10各バージョンとサポート期限(2024年2月20日現在)

※Windows 10 LTSB/LTSCエディション(Enterprise および IoT Enterprise)はサポート期間が異なります。

詳細はMicrosoftのWebページをご確認ください。

まず、「OSのサポート終了」がもたらすセキュリティリスクとはどのようなものなのか?おさらいしてみましょう。Windows XPやWindows7のサポート終了時にも毎度話題になったトピックですので、もしすでにご存じの読者の方は、次の項目からお読みください。

本来、OSやその上で稼働するアプリケーションなどのソフトウェアは開発元(民間企業や団体問わず)があり、設計通りに稼働するかテストを行っています。このテストの中には、セキュリティ上の懸念がないかも含まれており、問題ない旨を確認してから公開・配信されています。当然ながら、ソフトウェアは開発当時の設計思想で開発されていますので、その当時は発見されなかった欠陥(バグ)が後から見つかることがままあります(特に、セキュリティ上のリスクがある欠陥は「脆弱性(vulnerability)」と呼ばれます)。

参考記事:脆弱性とは?セキュリティリスクと対策の基本~深刻度の高いソフトウェア脆弱性が発生したら?

ソフトウェアの開発元は、ソフトウェアの公開・配信後に見つかった欠陥に対して、該当製品のサポート期間内において、品質の改善やセキュリティリスクの解消を目的とした「修正プログラム(パッチ)」の開発・配信を行います。Windowsや当社製品のような有償ソフトウェアの場合は、サポートポリシーが定められ、明示されています(お客様の利用状況を鑑み、サポート延長を行うこともあります)※。

※ トレンドマイクロの製品「Trend Vision One Endpoint Security」の場合、リリースしてから18カ月間をサポート期間としています。

ソフトウェアの「サポート終了」は、こうした修正プログラムの開発・提供が行われなくなるということを意味し、その後脆弱性が発見されたとしても、該当のソフトウェアに対して根本的な解決がされない状態が続くこととなります。リスクの低減、暫定対策として、下記のような「仮想パッチ」という手段もありますが、長期的かつ根本的には、修正プログラムが提供される最新版ソフトウェアへの移行が最もセキュリティ上安全な手段です。OSは中でも、法人組織の中でほとんどの従業員が利用しており影響範囲が広いため、毎度のサポート終了時に話題になります。今回のWIindows10のサポート切れに関しても、独立行政法人情報処理推進機構(IPA)からも注意喚起が出ています。

参考記事:仮想パッチとは

Windows11の主なセキュリティ機能は?

では、ここから新OS「Windows11 Enterprise(以降、Windows11)」に搭載・強化された主なセキュリティ機能について、いくつか見ていきましょう。Windowsではこれまでもファイアウォールや基本的なマルウェア対策など、セキュリティ機能が提供されていますので詳細は開発元のWebサイトも御覧ください。

●セキュアなブート(起動)方式

BIOSによる旧来のOS起動方式からUEFI※による起動方法を全面的に採用し、OS読み込みの前に、信頼されていないコードが実行されないようにすることができます。これまで確認されていた、ルートキットなどのマルウェアを用いてOS起動前にBIOSに感染させる攻撃手法への対策です(いわゆるOSの乗っ取り対策)。

※Unified Extensible Firmware Interface。

●仮想化ベースのセキュリティ(Virtualization-Based Security:VBS)

Microsoftの仮想化技術「Hyper-V」を利用したセキュリティ機能です(「コア分離」とも呼ばれます)。VBSは、重要なシステムとOSのリソースを保護したり、登録されたユーザのクレデンシャル(認証情報)などを保護する機能を提供する基盤となっています。VBSは、セキュリティコンポーネントの一部をOSから分離、アクセスを制限したセキュアな環境でプロセスとして動作させています。

VBSを利用した機能の1つ「メモリ整合性(Hypervisor-Enforced Code Integrity:HVCI」という機能では、独立したセキュリティチェックシステムが対象のドライバやコードの署名をチェックし、信頼のおけるコードのみを実行できるようにしています。

●Microsoft Defender Credential Guard

Windows10より導入され、Windows 11 Enterpriseでは要件を満たすデバイスあれば、既定で有効になっている機能で、社内システムのアクセスに使用されるクレデンシャル(認証情報)の窃取防止機能です※。加えて、管理者権限で不正ツールが実行されている場合でも、秘密情報へのアクセスを防止するのに有効です。

※ Pass the Hash、Pass the Ticketといったクレデンシャルを窃取するための攻撃手法からの保護を目的としています。

●Microsoft Defender SmartScreen

フィッシング詐欺サイトやマルウェア感染を狙った不正サイトをブロックし、不審なファイルのダウンロードを防ぐ機能です。パスワードの使い回しに関する警告機能などもあり、MicrosoftのWebブラウザ「Edge」で利用することができます。

なお、2024年2月には、このSmartScreenに関する脆弱性が発見・公開され、修正プログラムの早急な適用が呼びかけられました。

参考記事:2024年2月公開のMicrosoft SmartScreen関連の脆弱性の概要とは

●クラウドを利用した端末管理と環境移行

こちらはWindows11の単体の機能ではありませんが、Windows PCを中心とした従業端末の管理方法は現在2つあります。1つは、オンプレミス環境にあるActive Directory(AD)と接続した従来からの端末の管理方法。

もう1つは、Microsoftのクラウド基盤を使ったMicrosoft Entra ID(旧称:Azure Active Directory、以降Entra ID)を利用した管理方法です。

セキュリティの観点で言えば、オンプレミス環境にADを置いている場合、ひとたび組織内環境に侵入された場合、ADのドメインコントローラー※に侵入されてしまう危険性が常にあります(組織内に侵入するサイバー攻撃者は、常にこのドメインコントローラーを探しています)。そのため、社内環境に置かれているシステムとはいえ、ADの機能を提供するWindows ServerのOSの脆弱性が公表された場合、修正プログラムを適用する作業の必要性はどうしても出てきます。

※ ドメインコントローラー:社内環境のコンピュータやユーザ情報を管理するサーバ機能のこと。

関連記事:攻撃者はなぜActive Directoryを狙うのか 侵害の理由とその対策

一方、Entra IDを利用した端末管理の場合、後述する留意事項はあるものの、ユーザの登録作業・削除、アクセス管理などを自動で行うことができ※、IT部門の管理作業の工数の削減になります。Microsoft 365を利用している場合は、各サービスへの認証をEntra IDで制御しているため、必ずEntra IDを利用する形になります。

※ PowershellやPowerAutomateなどのツールを利用することで自動化することができる。

また、多要素認証や、一部有償ではありますがアクセス制限(条件付きアクセス)機能などセキュリティ機能も提供されるため、これまでオンプレミス環境に個別に実装していたセキュリティ機能をクラウドサービスとして利用できます。Entra IDの有償の機能は、その基盤となるクラウドサービスAzureの利用料と別となっているため、利用しているEntra IDのライセンス体系(Microsoft365のライセンスに含まれているケースもあります)を確認しましょう。その上で、利用可能なセキュリティ機能が何なのか、利用料全体は予算内で収まりそうなのかを確認する必要があります。

ケースによってはハイブリッド方式(オンプレミスとクラウド)を採用し、個々の端末の使用目的や環境によって使い分ける方法もあります。

OSの切り替え時に考えておくべきセキュリティ分野

前項では、Windows11の主なセキュリティ機能とEntra IDのセキュリティ上の利点を述べましたが、ここからはOSの切り替え時にケアしておくべきセキュリティ分野を解説します。

●脆弱性管理は十分か?

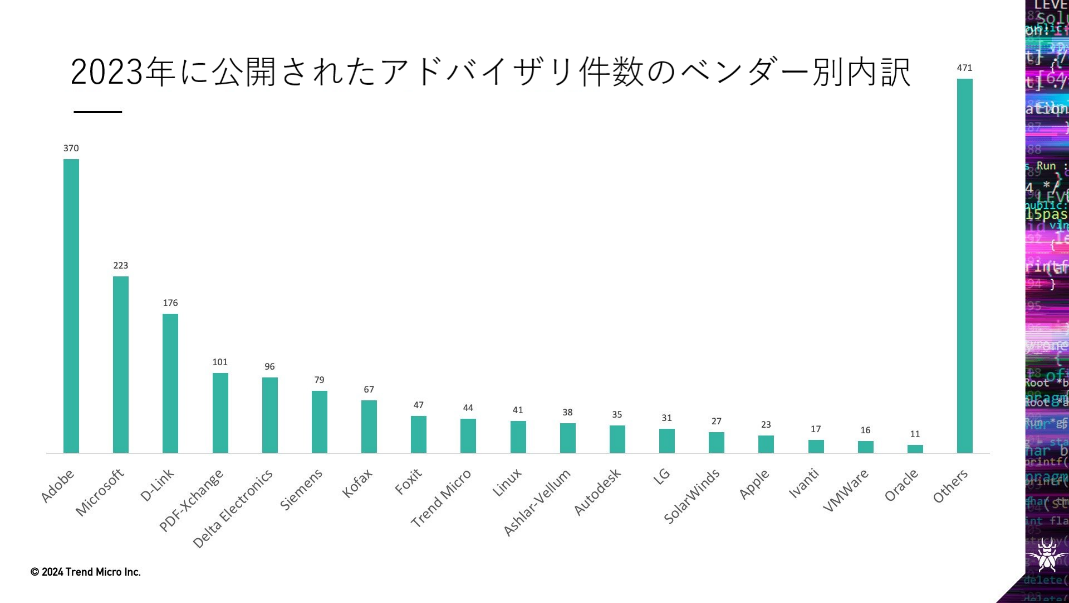

OS単体としてセキュリティが強化されてきたWindowsですが、そのシェアの高さゆえに攻撃者から脆弱性を探索・悪用される危険性が常に付きまといます。中には、当社が運営する脆弱性発見コミュニティZero Day Initiative(ZDI)が報告したものも含まれますが、2023年に公開された脆弱性のアドバイザリのうち、Microsoft/Windows関連の脆弱性関連のものは全体の約11%を占め、ベンダー別では第2位となりました。

グラフ:2023年に公開されたアドバイザリ件数のベンダー別内訳

(トレンドマイクロ セキュリティブログより)

従って、新OSに移行した後も利用しているOSやそのコンポーネントに関する脆弱性の情報には常にアンテナを張っておく必要はあるでしょう。修正プログラムの適用計画を立てるとともに暫定対策としての仮想パッチの利用や、万が一侵入された際の内部活動を検知できる体制の構築も重要です。

●クラウドならではリスクに対応しているか?

Entra IDによる端末管理を選択した場合、クラウドならではのセキュリティリスクが存在します。

他のクラウドサービスと同じようにAzureがデータを格納するストレージはURLが一意のものとなっているため、外部からの侵入の試みに晒されやすいと言えます。加えて、内部犯などクレデンシャルを持っている人間が外からアクセスしようと試みる危険性もあります。こうしたリスクに備えて先に説明したEntra IDのアクセス制限機能などは利用検討の価値があるでしょう。

また利用しているEntra IDが利用不可になった場合に、端末の認証・サービスの利用が全くできなくなってしまうため、事業継続性の観点から冗長化サービスについても検討すべきでしょう。

●保全されるログの内容と期間は十分か?

定期的な監査や万が一の情報漏えいの場合のフォレンジック調査などで、アクセスログの調査が必要になることがあります。これはオンプレミス/クラウドに依らず必要なことですが、調査の際にどのようなログが必要か、またどれくらいの期間が保存されていれば妥当かを検討しておく必要があります。

ディフォルトで利用できるようなログ保管サービスの場合、ログイン日時・端末名・ログインしてきたIPなどが保全されるようになっています。攻撃の兆候を詳細に追いたい場合は、さらにログイン後に端末で行われた操作の詳細(どのようなツールを実行したか、社内システムのどこにアクセスしようとしたか)が必要になってくるため、その場合はXDR(Extended Detection and Response)や資産管理ツールを組み合わせて兆候を追う必要があるでしょう。

また特にクラウドの場合、ログの保全期間がライセンス形態によって異なるため注意が必要です。ログの内容にもよりますが、7日/30日/90日などで設定されていることが多く、それ以上の期間の保全が必要な場合は、定期的にダウンロードするか、ログが長期間保全可能なサービスやツールの利用を検討する必要があります。

●新OSの端末から接続するシステムは古いシステムではないか?

いくらPCのOSが新しくとも、接続する組織内のシステムが古い場合は、認証などのセキュリティレベルは低い方に合わせる必要が出てきます。このためOSの移行に合わせて、その端末が接続する周辺のシステムの刷新についても検討することをお勧めします。

●複数のセキュリティチームがある場合の役割分担は明確か?

特にEntra IDを利用した場合、社内に部門ごと事業特性や利害調整から複数のテナントが存在するケースが考えられます。本来であれば、1組織・1テナントで利用することが好ましいとされますが、海外に拠点がまたがる場合などはどこのチームで一元管理すべきかどうか、その場合の役割分担(本拠地のセキュリティチームと各地域のセキュリティチームの権限など)を確認しておくことが重要です。

なお、XDRの中には、複数のテナントを統合して監視できる機能を持つものもあり、こうしたツールで一元管理をすることも1つの手です。

| Windows10の頃から自身で公式だけでなく、非公式情報も複数調べないと、仕様がいつの間にか変わっていたりするなど、追いつかなくっている。これまでSIerに任せていた部分も含め、利用しているシステムについて自社内で知見を持った人間を育てていくことは必須。そうすることでシステム上のトラブルがあった場合の責任の所在地が明確になるはず。 現在のOSのセットアップは、従業員に社内に来てもらう必要はなく、ユーザ側で完結できるように自動化を目指している。こうすることでリモートワーク体制の維持やIT部門側の省力化につながる。新しい環境でできることが増えたのであれば、それを維持しつつ、セキュアにした方が良い。むしろOSの切り替わりは好機と捉えている。 セキュリティ上やらなくてはいけないことは、OSが変わったからと言って大きくは変わらない。ベストプラクティスが自社に合うものかどうかをよく考えるべき。 |

奇しくもWidnows10がサポート終了する2025年は、経済産業省が訴える「2025年の崖」と同じ年でもあります。サイバーセキュリティリスクの高まりとともに、IT人材不足についても懸念されています。

特に、ITの中でも「セキュリティ人材」の不足は顕著であり、1年後に大幅に事態が改善していることはないでしょう。今後は、セキュリティ分野においても 「自動化」や「アウトソーシング」の活用ポイントを見極めることが、重要と言えるでしょう。

Security GO新着記事

2025年第1四半期の国内セキュリティインシデントを振り返る

(2025年4月25日)

安心=安全×信頼:2030年のセキュリティ社会4つのシナリオ

(2025年4月23日)

データ・サプライチェーンとは?マネジメント上の課題を解説する

(2025年4月23日)