VMware ESXi/vCenterを狙うサイバー攻撃とは?

大半の企業が利用する仮想化ソリューションの代表格であるVMware ESXiとvCenter。実はサイバー攻撃の対象の代表格でもあることはご存じですか?今回は、ESXiとvCenterを狙うサイバー攻撃について解説します。

VMware ESXiとvCenterとは?

まずサイバー攻撃を解説する前に、対象となるシステムである「VMware ESXi(ヴイエムウェア イーエスエックスアイ、以降ESXi)」と「VMware vCenter(ヴイエムウェア ヴイセンター(以降vCenter))」について簡単振り返りましょう。

すでにご存じの方は、次の章から読んでいただいても大丈夫です。

仮想化ソリューションの開発提供元として著名なVMwareですが、2023年11月に、Broadcomに買収され、以降は「VMware by Broadcom」という名称でBroadcomのソフトウェア部門の1ブランドとなっています。

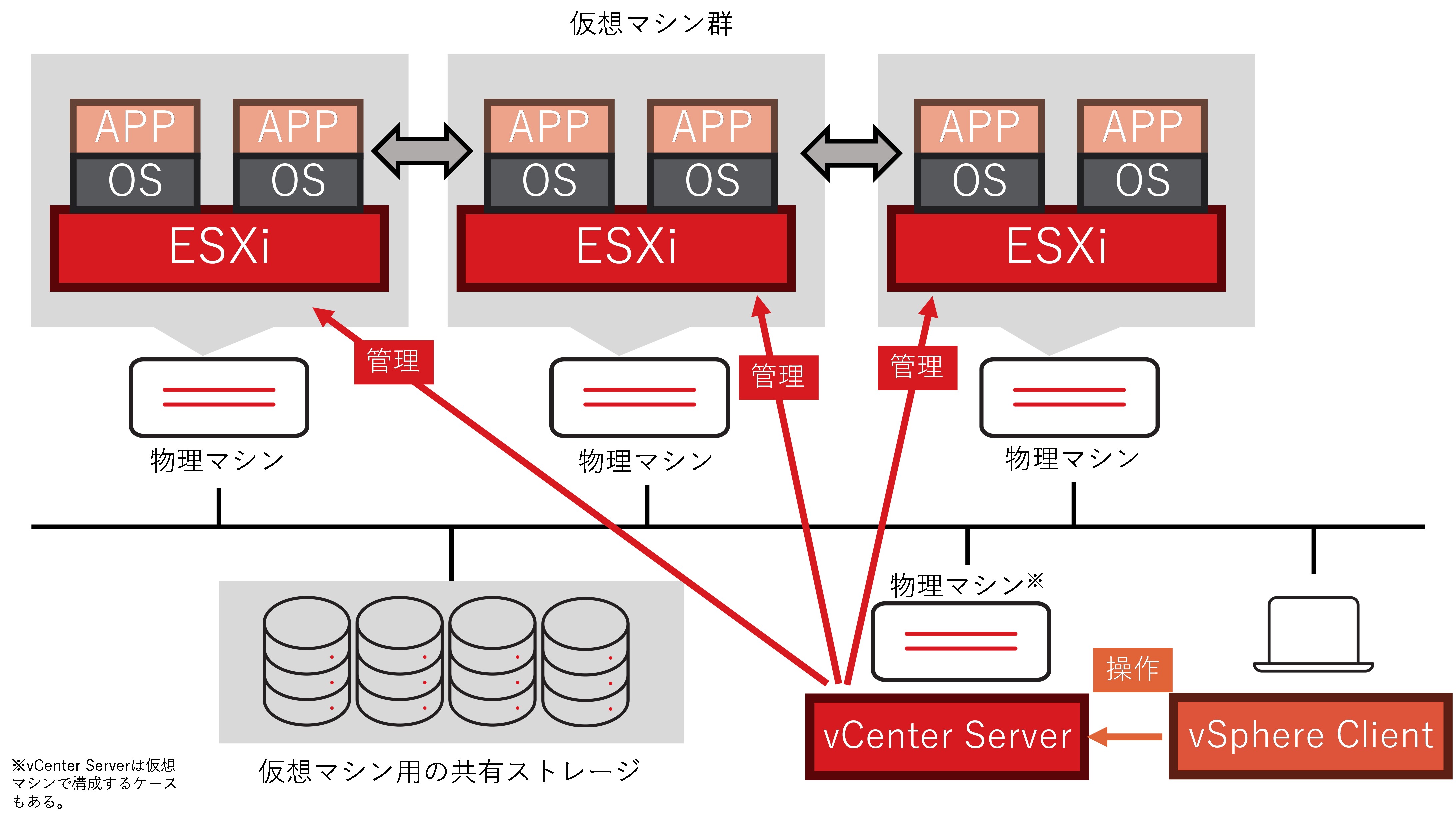

ESXiとvCenterは、もともとVMwareが提供していた仮想化ソリューションに用いられるソフトウェアの総称「vSphere(ヴイスフィア)」を構成する1ツールです。概要を簡単に記載すると、以下のようになります。

●ESXi:

物理マシンにインストールするハイパーバイザ。ESXi上にインストールしたOSやアプリケーションが稼働している。

●vCenter:

ESXiサーバを管理するソフトウェア。ESXiの一元管理・冗長化・移行をする際に用いられる。vCenter Serverにはクライアント用のソフトウェアであるvSphere Clientで接続し、操作する。

図にすると、以下のような関係性になります。つまり、ESXiを用いた大規模な仮想環境ほど、管理システムであるvCenterで管理することが必要になり、両者はセットで用いられることがほとんどです。

ESXiとvCenterを狙うサイバー攻撃とは?なぜ狙われるのか?

前項で説明した通り、ESXiとvCenterはともに、仮想化ソリューションの代表格であるVMware(現Broadcom)のソリューションで、必ずと言ってよいほど用いられるコンポーネントです。例えば、サーバの統合によるデータセンターなどの運用コスト効率化、基幹インフラなどで使用する既存システム基盤のハードウェアやソフトウェアの保守切れに対応するための仮想化基盤への移行、などがよくある導入ケースです。

サイバー攻撃者も攻撃の成功率を上げるため、攻撃対象組織が利用する環境についての情報を常に収集しており、仮想化ソリューションの代表格たるVMwareも、Windowsと同様に攻撃対象組織で悪用する環境の定番となってしまっています。

いくつかトレンドマイクロの直近のリサーチから、ESXiやvCenterが標的となったり、悪用されたりしたケースを見てみましょう。

●ランサムウェア攻撃者グループ「RansomHub」による内部活動時のvCenter悪用

以下の記事でも解説していますが、2024年に登場した新興ランサムウェア攻撃グループ「RansomHub」は、標的組織への侵入後、水平移動・内部活動時に、vCenterに接続し、すべてのESXiホストを取得、外部とのSSH接続を有効にします。これは、仮想マシン上に外部からランサムウェアをアップロードし、データを暗号化するためです。

参考記事:RansomHubとは?~2024年に登場した新興ランサムウェア攻撃者グループ

●ランサムウェア攻撃者グループ「Play」が用いるLinux版ランサムウェア

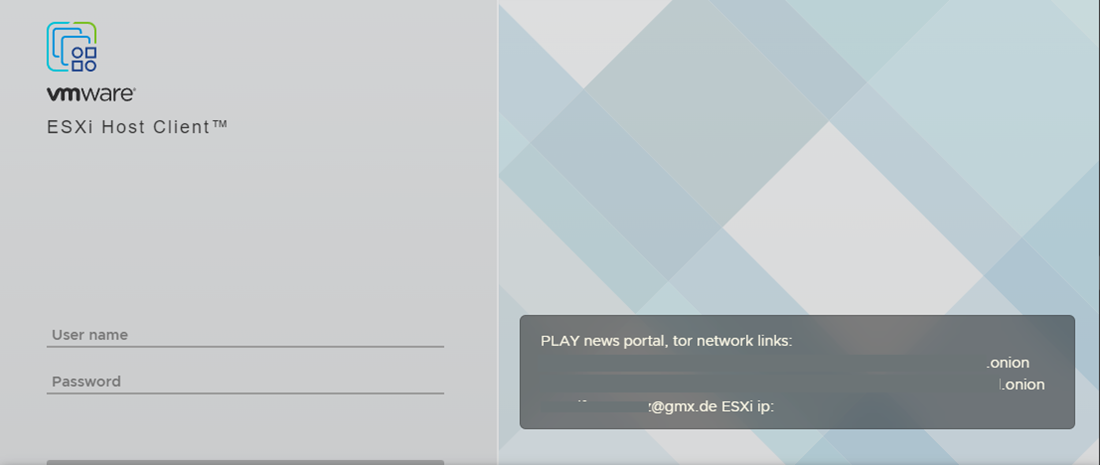

当社が2024年7月に発表したリサーチでは、ランサムウェア攻撃者グループ「Play」が用いたとみられるLinux版のランサムウェアが、自身の実行環境がESXi環境かどうかをチェックする機能を持っており、ESXi環境であればすべての仮想マシンをスキャンし、停止状態にしたうえで暗号化することが分かりました(ESXi環境でない場合は自身を削除する)。侵入先が大規模な仮想化環境を持つ組織である場合にも、確実にダメージを与えようとする意図が読み取れます。また、ランサムノート(身代金脅迫文)はESXiクライアント用のログインポータルにも表示されるようになっています(下記、画面参照)。

画面:ランサムウェア「Play」によって、ESXiのログインポータルに表示されたランサムノート(トレンドマイクロのリサーチより)

参考記事:ランサムウェアグループ「Play」が新たなLinux型亜種を用いてESXi環境を攻撃:犯罪サービス「Prolific Puma」との繋がりを示唆

こうしたランサムウェアの実行環境がESXiかどうかを確認する動作は、同時期にリサーチ内容を公開した、ランサムウェア「TargetCompany」のLinux版でも確認しました。それより以前は、AgendaやLockBitといった悪名高いランサムウェア攻撃者に用いられています。

以前は、セキュリティ会社による解析を逃れるため、マルウェア自身が仮想環境で実行される場合は、逆に自身の活動を停止する機能を持つものが多くありました。最近ではランサムウェア攻撃者を中心に、「敢えて基幹システムが稼働している可能性が大きい仮想環境の暗号化を狙う」のが、被害組織のダメージを甚大にするための手法として最近の傾向となっていると言えるでしょう。

参考情報:

・ランサムウェア「TargetCompany」のLinux型亜種がVMware ESXiの仮想環境を攻撃

・ランサムウェア「Agenda」が仮想化ツール「vCenter」や「ESXi」のサーバに拡散:独自のPowerShellスクリプトを使用

・Linux版「LockBit」ランサムウェアを初確認、VMware ESXiに与える影響を解説

●ESXi/vCenterの脆弱性が悪用されるケースも

3つ目として、これまでと焦点を当てている分野が違いますが、ESXiとvCenterの脆弱性についても見てみましょう。ESXiとvCenterはソフトウェアプログラムである以上、セキュリティ上の欠陥である脆弱性は、あとからどうしても発覚します。先に示したようなランサムウェア攻撃者グループでも用いるほか、高度なサイバー攻撃を行う標的型サイバー攻撃者グループでも内部活動を中心に用いられることが各セキュリティ会社からも報告されています。

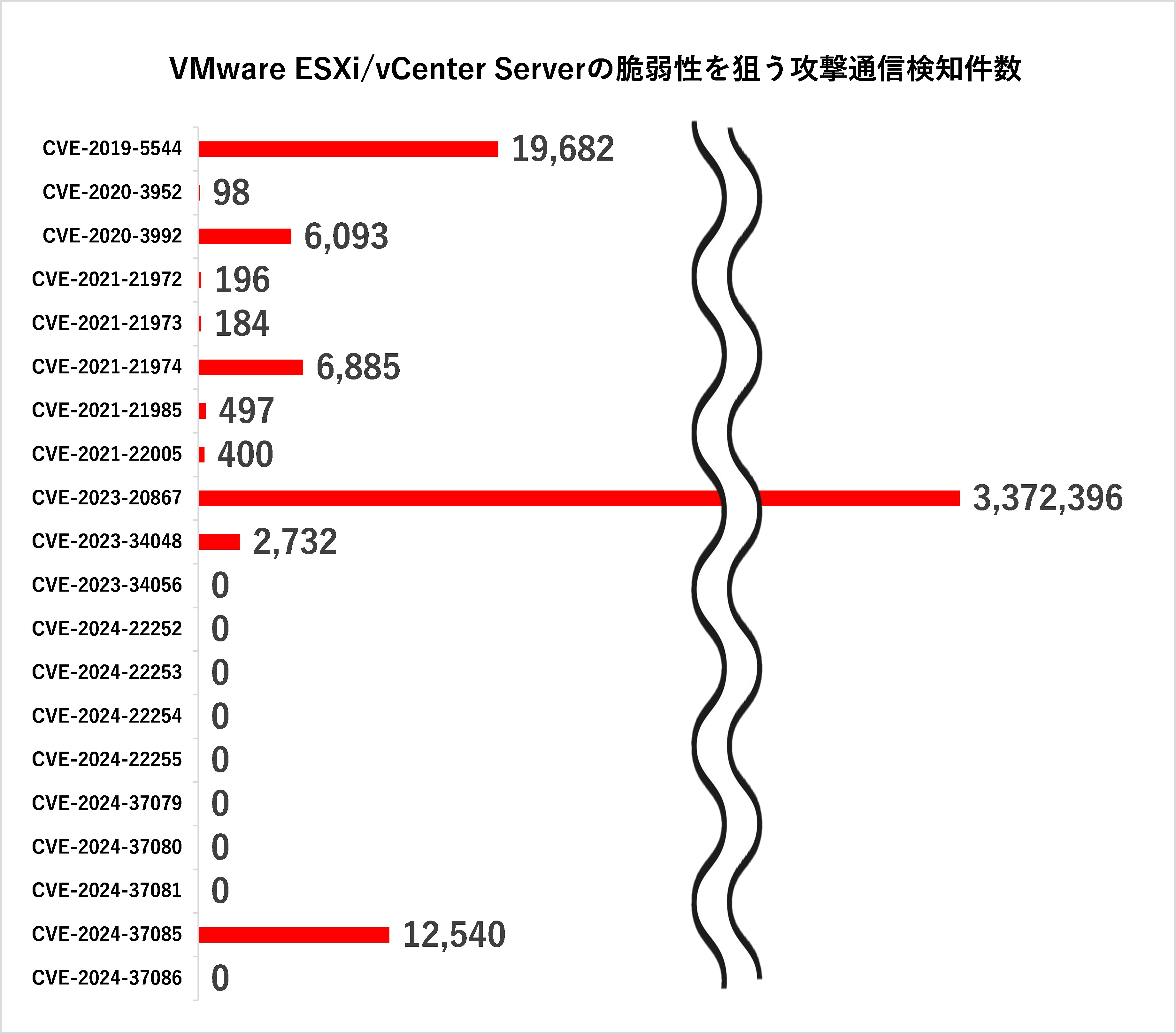

下記のグラフは、2019年~2024年に発覚した主なESXi、vCenterの脆弱性のうち、トレンドマイクロのエンタープライズサイバーセキュリティプラットフォーム「Trend Vision One」に接続されたセンサーで検知した攻撃件数です(集計期間:2024年1月1日~11月15日)。これらには、外部からの直接攻撃だけではなく、侵入後の内部活動で用いられることもあることに注意してください。

グラフ:VMware ESXi/vCenter Serverの主な脆弱性を狙う攻撃通信の検知件数

(集計期間:2024年1月1日~11月15日。全世界対象。トレンドマイクロによる調査)

上記グラフのうち主な脆弱性をいくつか解説します。

CVE-2019-5544(ESXi)

ESXiの脆弱性(OpenSLP※のリモートコード実行の脆弱性)で、ランサムウェア攻撃者グループ「RansomExx」が悪用する手口が知られています(2021年)。

※Service Location Protocol:システムがネットワーク上で使用できるサービスを検出するためのプロトコルの1つ。OpenSLPは、VMware ESXiをデフォルトでインストールした際にTCPおよびUDPポート427を待機する。

CVE-2020-3992

ESXiの脆弱性(Use-After-Freeの脆弱性)で、こちらも「RansomExx」により悪用されることが報告されています。

CVE-2021-21974

ESXiの脆弱性(OpenSLPのヒープオーバーフローの脆弱性)で、フランスのCERT-FRやJPCERT/CCがランサムウェア攻撃に悪用されている旨を注意喚起しました(2023年2月)。過去に発覚した脆弱性とはいえ、2024年だけでも6,000件以上の攻撃をトレンドマイクロで検知しており、引き続き注意が必要です。トレンドマイクロでも以下の記事で、詳細を解説しています。

参考記事:「VMware ESXi」上で事前認証によるリモートコード実行を行う脆弱性の解説

CVE-2023-20867

VMware Tools※における認証に関する脆弱性で、トレンドマイクロの2024年の集計では330万件以上の攻撃を検知しています。2023年6月にセキュリティ企業Mandiantにより、国家支援型の標的型攻撃者グループに悪用されていると報告され(発見当時はゼロデイ攻撃)、その存在が知られるようになりました。

2024年の集計から見ると、今や多くの攻撃者によって使用されていることが伺えます。脆弱性の深刻度評価指標であるCVSS v3では、この脆弱性の深刻度は「3.9(注意)」であり、CVSSの深刻度のみで脆弱性対応の優先度を決めている場合、見過ごされてしまう可能性があります。様々な侵入方法と脆弱性(ローカル、リモート問わず)を組み合わせてくる、現在のサイバー攻撃の実情に即して脆弱性対応の優先順位を決めることが重要であることを示す例と言えるでしょう。

※仮想マシン上のゲストOSにインストールして使用するツール。ホストOSとゲストOS間の情報連携に使用され、両者のファイルシステムでのフォルダ共有等を目的に使用される。

CVE-2023-34048

vCenterの脆弱性(vCenter Serverの境界外書き込みに関する脆弱性)で、トレンドマイクロが運営する脆弱性発見コミュニティ「Zero Day Initiative」により報告され、その後VMwareにより公表されました(2023年10月)。発覚当初は悪用の事例が未確認だったものの、ベンダーであるVMwareより、修正プログラム(パッチ)を適用する以外の回避策がないとされ、早期の修正プログラム適用が呼びかけられていました。影響範囲が大きいため、当時サポート外であったの製品にも修正プログラムが提供されています。

CVE-2024-37085

ESXiの脆弱性(権限昇格の脆弱性)で、マイクロソフトにより報告されました(2024年7月)。Active Directoryの権限を保有する攻撃者がこの脆弱性を悪用した場合、ESXi上に管理グループを作成され、ESXiホストへの管理権限でのアクセスができてしまう可能性があります。同社によると、ランサムウェア「Akira」や「Black Basta」の展開に悪用されていることが報告されています。

セキュリティ対策の優先度を判断する場合、インターネット側より該当のシステムに直接アクセスできるかどうか、という点が判断要素の1つになるでしょう。ただし、ESXiやvCenterの悪用事例を見て分かる通り、組織内ネットワーク侵入後の内部活動に用いられることも多く、こうした場面でも仮想化基盤が狙われることも認識しておくことが重要です。特に仮想環境が内部システムだったとしても、ベンダーから脆弱性に対する修正プログラムが提供された場合は、早期適用することが肝要です。

対策とまとめ

ESXiとvCenterは冒頭でお伝えした通り、多くの法人組織にとってなくてはならないものとなっています。その人気の高さゆえに、基幹インフラで利用されていることも多いでしょう。それは裏を返せば、法人組織に甚大な被害を及ぼそうとするランサムウェア攻撃者や機密情報の窃取を狙うサイバー攻撃者が悪用・標的とするシステムでもあることを意味します。対策としては、以下のことが推奨されます。

●情報資産の棚卸:

・仮想化システム上にある資産の所在や稼働有無、外部接続の有無の確認(アタックサーフェス管理)

・仮想化システムのアクセス権限の状況を確認し、権限を最小化する(特に、vCenter ServerやvSphere Clientへのアクセス)

●脆弱性情報の収集・修正プログラム適用計画:

・仮想化ベンダーやセキュリティ企業が公表する仮想化ソフトウェア関連の脆弱性について情報収集を行う

・自組織の仮想化システムに該当する脆弱性への修正プログラムの早期適用の計画を立てる

●攻撃の予防体制の整備:

・脆弱性への早期の修正プログラム適用が難しい場合は、IPSや仮想パッチの導入を検討する

・仮想化基盤の管理用の認証システムを他から独立させる(VMwareはvSphere基盤管理用に独立した認証システムの導入を推奨)

●攻撃の検知・対応体制の整備:

・組織内外のネットワークポート、プロトコル、サービスの監視

・エンドポイント、ネットワークなど各レイヤーに攻撃を検知可能なセンサー製品(EDRやNDR)を導入しXDRによる検知体制を導入する

今回は、VMwareのESXiとvCenterを狙うサイバー攻撃について解説しました。VMwareブランドは仮想化ソリューションとしての代表格であるため特定のソリューションを解説する記事となりましたが、今後の市場動向や技術の変化を通じて、組織内で導入・運用されるソリューションは変化・多様化していくでしょう。サイバー攻撃者は常に、法人組織で使用されるシステムの動向について敏感に情報収集を行っています。防御側もサイバー攻撃の手法や対象となりやすいシステムについて常に情報収集を行い、最新の防御体制を敷けるように備えておくことが肝要です。

<関連記事>

・「VMware ESXi」上で事前認証によるリモートコード実行を行う脆弱性の解説

・ランサムウェア「TargetCompany」のLinux型亜種がVMware ESXiの仮想環境を攻撃

・ランサムウェア「Agenda」が仮想化ツール「vCenter」や「ESXi」のサーバに拡散:独自のPowerShellスクリプトを使用

・Linux版「LockBit」ランサムウェアを初確認、VMware ESXiに与える影響を解説

・ランサムウェアグループ「Play」が新たなLinux型亜種を用いてESXi環境を攻撃:犯罪サービス「Prolific Puma」との繋がりを示唆

・RansomHubとは?~2024年に登場した新興ランサムウェア攻撃者グループ

Security GO新着記事

MirrorFace(ミラーフェイス)とは?~警察が注意喚起を行った標的型攻撃グループを解説~

(2025年4月17日)

データ・サプライチェーンとは?マネジメント上の課題を解説する

(2025年4月17日)

セキュリティ・クリアランスとは?なぜ日本で必要性が高まっているのか?

(2025年4月15日)