RansomHubとは?~2024年に登場した新興ランサムウェア攻撃者グループ

2024年初頭に活動を確認したランサムウェア攻撃者グループ「RansomHub」。これまで北米の組織を主な標的としていましたが、2024年後半から日本への攻撃も確認しています。どのようなグループか、その概要を解説します。

RansomHub(ランサムハブ)とは?

Ransomhub(ランサムハブ、トレンドマイクロでは「Water Bakunawa」とも呼称)は、2024年2月に初めて活動を確認したランサムウェア攻撃者グループです。RaaSの形態でランサムウェア提供するグループの1つであり、アフィリエイト(攻撃を直接行う実行者)に暗号化ツールやRaaSの管理パネルを提供しランサムウェア攻撃を実行させています。主に、ロシア語圏のアンダーグラウンドフォーラムでアフィリエイトを募集するなどの活動を行い、被害組織から強奪した身代金の90%はアフィリエイトに、残りの10%はRansomHubメイングループで山分けするというルールを設けています。

2024年8月には米CISAとFBIよりRansomHubについて注意喚起が公表されるなど、活動が活発化する新興のランサムウェア攻撃者グループとして警戒が強まっています。

参考:ランサムウェア「RansomHub」の感染動画

RansomHubは、提供しているRaaSの運用パネルの類似性(デザインや機能)や活動の入れ替わり時期などから、従来より活動が確認されていたランサムウェア攻撃者グループ「Knight(Cyclopsランサムウェアとも)」との関連性が疑われます。

RansomHub(ランサムハブ)の標的

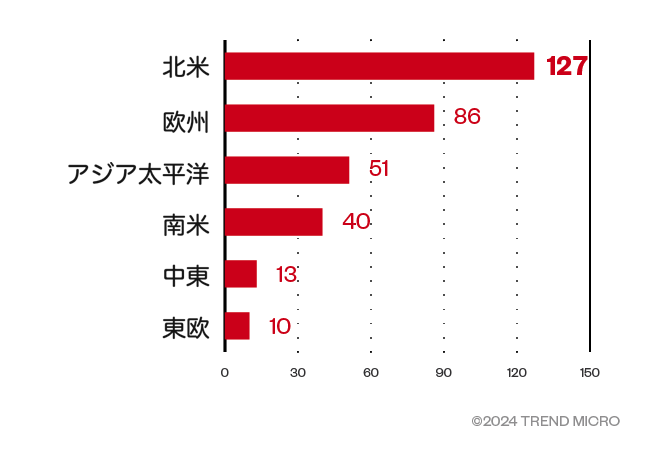

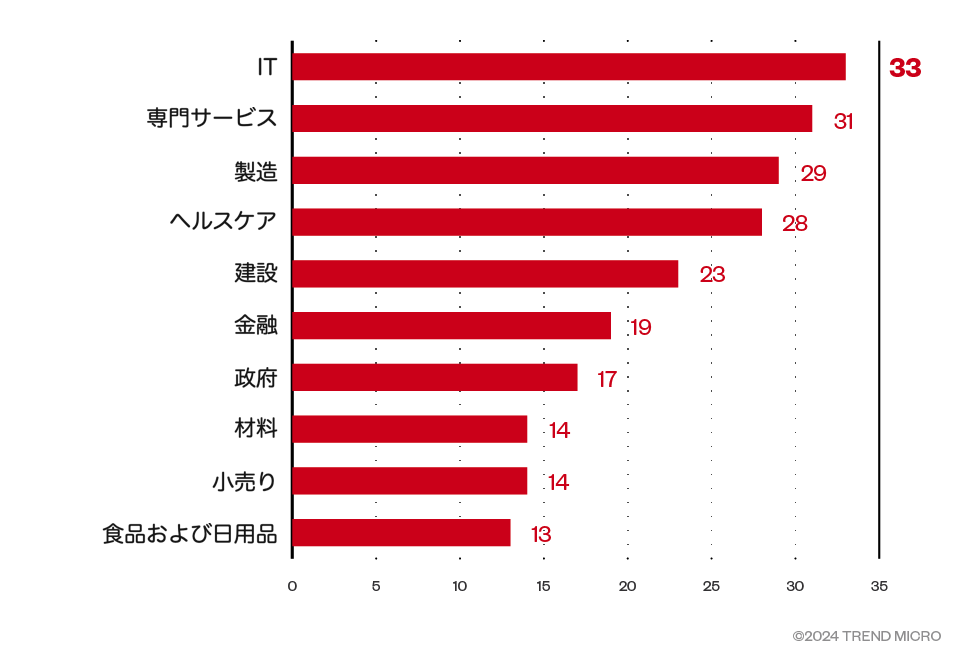

RansomHubは、どのような組織を攻撃対象としているのでしょうか?RamsomHubのリークサイト(暴露サイト)を対象としたトレンドマイクロのOSINT調査によると、北米を中心に少なくとも388組織がRansomHubの攻撃を受けています。また、多くのランサムウェア攻撃者グループがそうであるように、RamsomHubの攻撃対象は特定の業界に拠らず、広く分布していることが読み取れ、侵入の隙があるとみた組織には攻撃を仕掛けていることが読み取れます。

グラフ:RansomHubの被害者織の地域別の分布(2024年9月トレンドマイクロによる調査。被害組織の所在地が不明なものは除く)

グラフ:RansomHubの標的となった上位 10 業界の内訳(2024年9月トレンドマイクロによる調査)

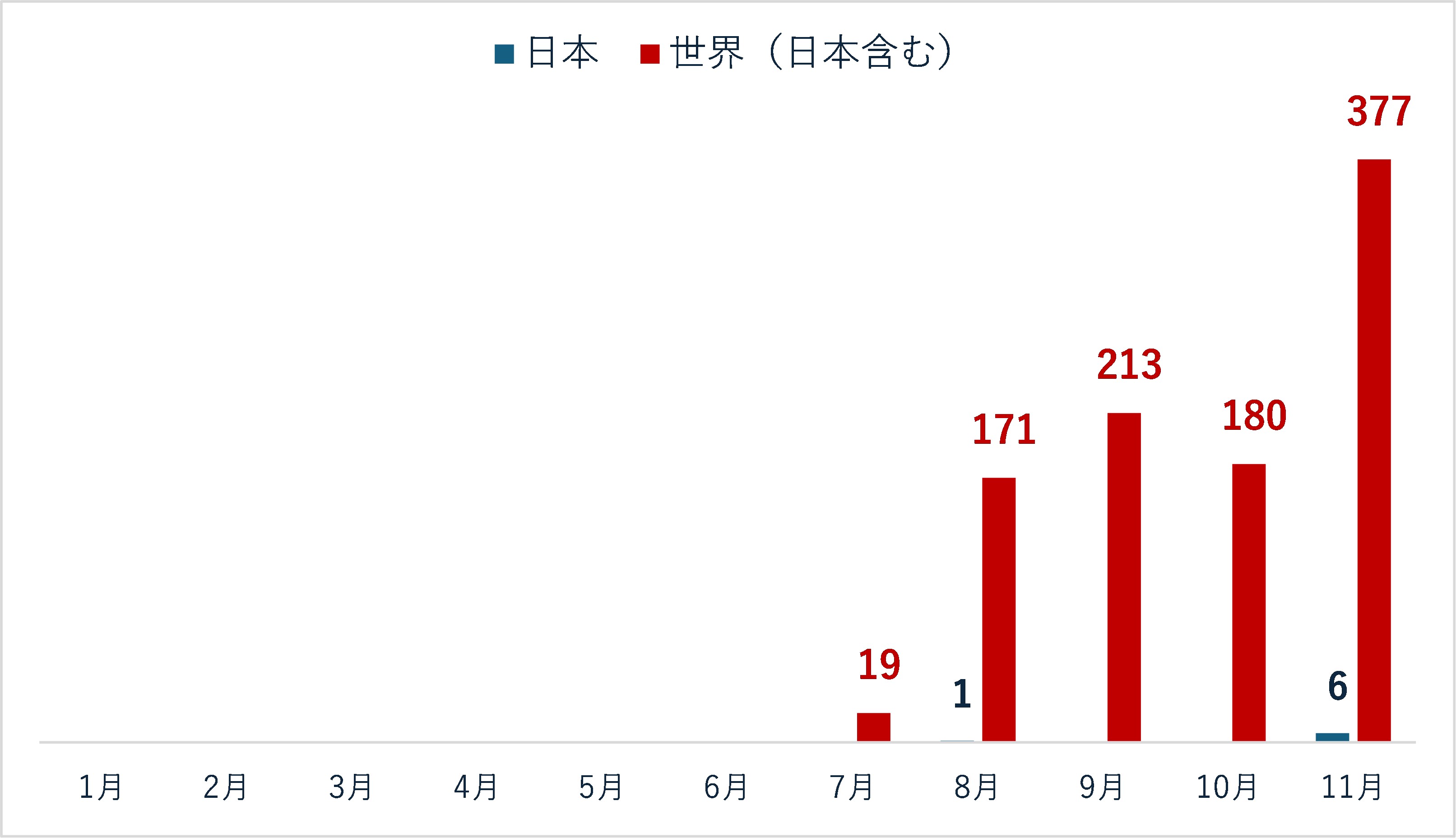

まだ日本の組織は標的としていないのでは?と思われるかもしれませんが、2024年後半に入ってその状況が変わりつつあります。以下は、トレンドマイクロのソリューションで観測したRANSOMHUBファミリーの検出台数(調査期間:2024年1月~11月)です。

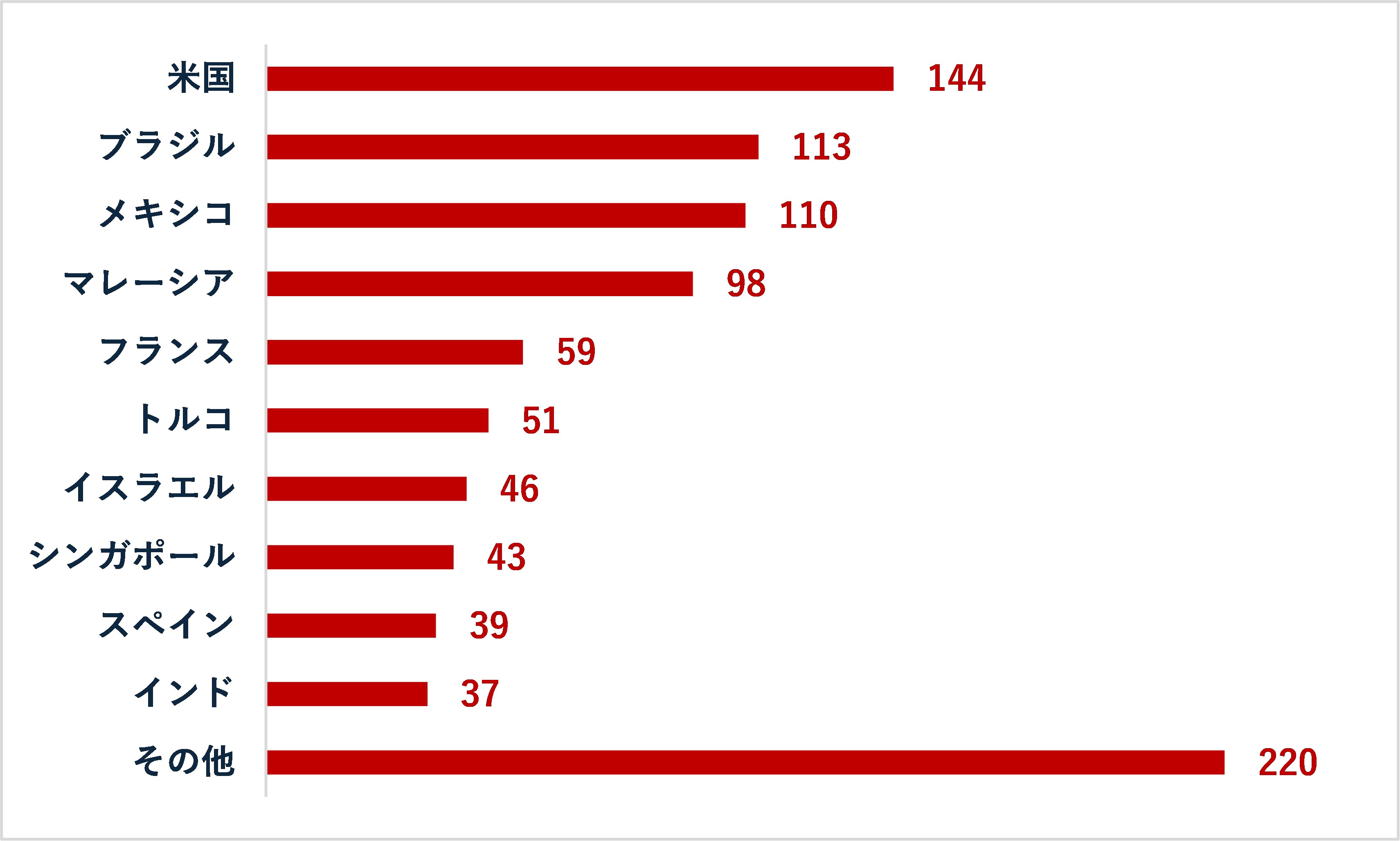

まだ日本はRANSOMHUBファミリーが検出された地域としては上位10に入っておらず少数ではあるものの、2024年後半から検出が見られており、今後攻撃対象として主たる地域となる可能性もあるため注意が必要です。加えて、上位の地域については自組織グループの拠点や取引先が展開している地域である場合、RansomHubの攻撃によるサプライチェーン停滞・事業停止も懸念されるため、どのような地域に現在攻撃が行われているか確認することをお勧めします。

RansomHub(ランサムハブ)の攻撃方法

この章では、RansomHubの攻撃方法について解説していきます。これまでの活動から、RansomHubの攻撃は、以下の特徴があります。他のランサムウェア攻撃でも見られる手法も含まれますが、主なものを以下に列挙します。詳細は下記関連記事を参照してください。

●初期侵入:

・MicrosoftのNetlogonプロセスの暗号化における脆弱性(Zerologon:CVE-2020-1472)を悪用

・スピアフィッシング攻撃

・VPNアカウントの侵害

<RansomHubの各攻撃プロセスのうちの主な特徴>

●実行:

・PsExecを悪用して、侵入先端末上でリモートでコマンドを実行する

・Powershellスクリプトを悪用して資格情報へアクセスする

・Pythonスクリプトを悪用してSSH接続を確立し複数のサーバ間で暗号化を同時に実行

●防御回避:

・EDRKillShifter、TDSSkillerなどを悪用し、EDRを含むセキュリティ製品を無効化する

・IOBit Unlockerを悪用して、他プログラムによってロックされているファイルやフォルダーのロックを解除する

●認証情報アクセス:

・MIMIKATZ、LaZagne、およびSecretServerSecretStealerを悪用して、被害端末のパスワードと資格情報を取得

・Veeam Backup & Replicationの脆弱性(CVE-2023-27532)を悪用し、資格情報をダンプする

・ドメインコントローラへのブルートフォース攻撃

・CyberArk Privileged Access Securityを対象とした不正なPowerShellスクリプトを悪用し、資格情報を出力する

●探索:

・NetScanを悪用して、ネットワーク内に存在するデバイスをスキャンする

・Advanced Port Scannerを悪用して、ネットワーク上のコンピュータの開いているポートをスキャンする

●水平移動・内部活動:

・vCenter Serverに接続し、すべてのESXiホストを取得、外部とのSSH接続を有効する

・同一ネットワーク内の端末に対してSMB接続を試みる攻撃SMBスプレッダーにより、被害組織のローカルネットワーク上でランサムウェアを実行する

●コマンド&コントロール:

・リモートデスクトップツール(Atera、Splashtop、AnyDesk、Ngrok、Screen Connect、Remmina)を悪用し、被害端末にリモートでアクセスする

●情報流出:

・クラウドストレージとの同期ツールRcloneを悪用して、窃取情報を送信する

参考記事:

・ランサムウェアスポットライト- RansomHub

・ランサムウェア「RansomHub」がEDRKillShifterを用いてEDRやアンチウイルスの機能を無効化

多くの場面で、正規ツールやコマンドの悪用が行われており、防御回避のプロセスでは正規ツールを用いてEDRの無効化すら試みます。脅威を検出した際、近しい日時や環境のテレメトリデータに、これらの正規ツールやコマンドの実行ログが含まれる場合は、注意が必要です。

参考記事:

・サイバー攻撃でよく悪用される正規ツールとは?

・EDRを入れればセキュリティ対策は安心?セキュリティ神話がもたらす危険性

RansomHub(ランサムハブ)への対策

ここまで、RansomHubの攻撃の特徴を解説しました。これらの特徴を受けて、防御側はどのような対策を打つべきでしょうか?基本的な対策にはなりますが、以下を着実に実行することが最も近道です。

●識別(Identify):

・アタックサーフェスになり得る資産とリスクの特定

・許可された端末ソフトウェアと未許可の端末・ソフトウェアの把握

・管理者権限の付与範囲の最小化

・定期的な脆弱性評価の実施

・許可済みのアプリケーションのみを実行する許可リストの整備

●防御(Protect):

・OSやアプリケーションへの修正プログラム(パッチ)適用

・修正プログラム適用が早期にできない場合の仮想パッチの導入

・多様素認証(MFA)を導入・有効化

・データ保護の仕組みを導入する

●検知(Detect)&対応(Respond):

・ネットワークポート、プロトコル、サービスの監視

・サンドボックス分析などを用いた高度なメールの分析

・メール、エンドポイント、ネットワークなど各レイヤーに攻撃を検知可能なセンサー製品を導入しXDRによる検知体制を導入する

・AIを用いた高度な検出技術を利用できるセキュリティ製品を導入する

・レッドチーム演習の実施

●復旧(Recover):

・データやシステムのバックアップの体制整備

記事中で紹介した各詳細記事は、RansomHubの脅威を技術的な側面から分析・報告しています。日本への攻撃が本格化する前にこうした情報を把握し、自組織のセキュリティ対策が十分かぜひご確認ください。

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)