アタックサーフェスマネジメント(ASM)

アタックサーフェスマネジメント(ASM)とは

アタックサーフェスマネジメント(ASM)とは、攻撃者の視点からサイバー攻撃が行われる可能性のある組織のアタックサーフェス(攻撃対象領域)を把握し、セキュリティを強化する取り組みや技術です。アタックサーフェスに対するリスクの把握、評価、軽減を継続的に実践するアタックサーフェスリスクマネジメント(ASRM)を取り入れることで、組織の事業継続を脅かすインシデントの発生を抑えます。

アタックサーフェスマネジメント(ASM)の概要

アタックサーフェスマネジメント(Attack Surface Management: ASM)を理解するうえで、はじめにアタックサーフェス(攻撃対象領域)が何を意味するのか知っておく必要があります。

アタックサーフェス(攻撃対象領域)の定義

アタックサーフェスは、アメリカ国立標準技術研究所(NIST: National Institute of Standards and Technology)が定義している通り、攻撃者の視点からサイバー攻撃が行われる可能性があるデジタル資産やサービス、環境を指します。具体的には、クライアント端末、モバイル端末、IoTデバイス、サーバ、VPN機器といったネットワーク機器などに加えて、ソフトウェア、クラウドサービス、サプライチェーンを構成するサービスなどがあげられます。

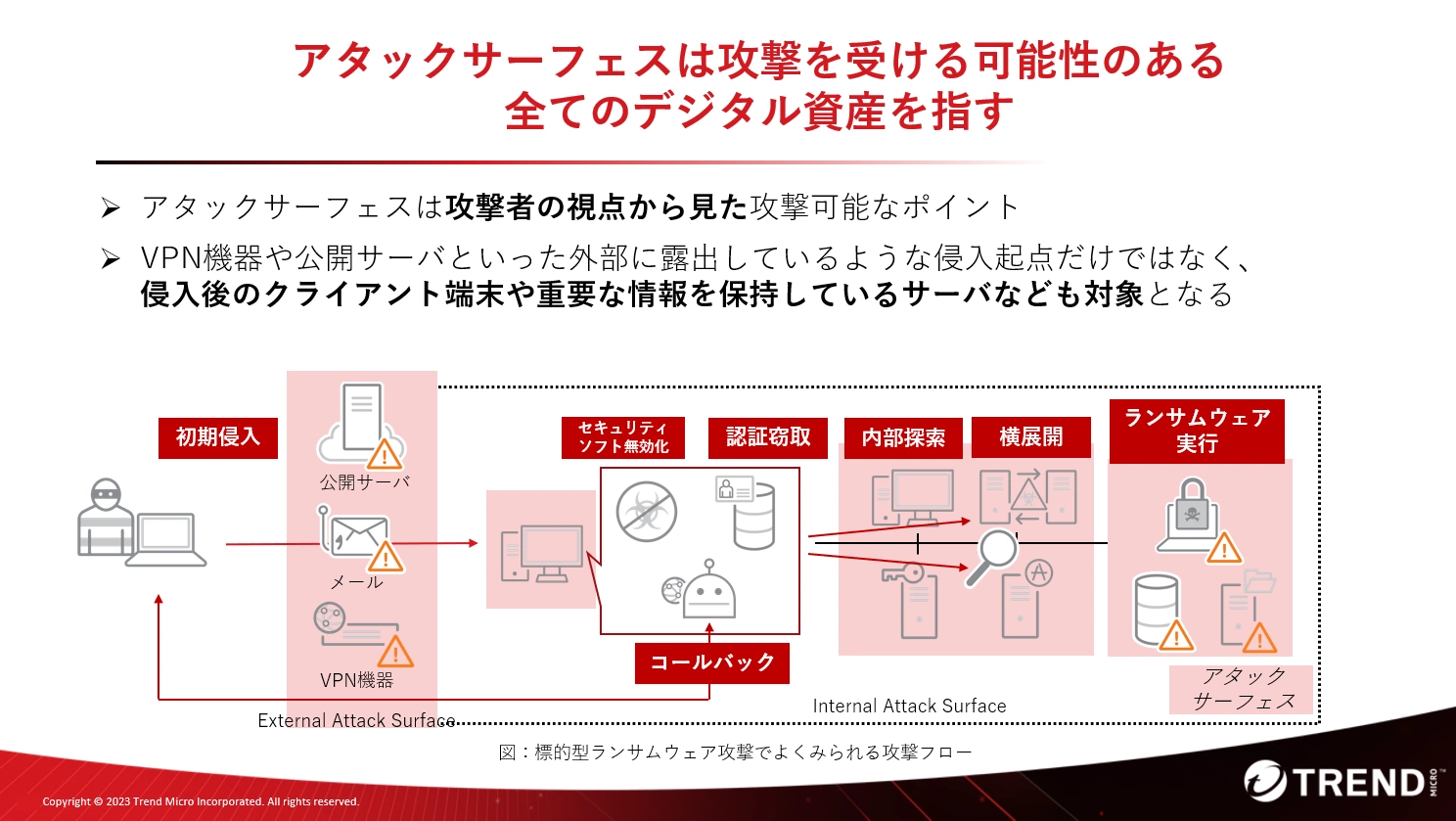

アタックサーフェスについて、外部に公開されているデジタル資産をExternal Attack Surface、組織のネットワーク内部に存在するデジタル資産をInternal Attack Surfaceと分類されることがあります。

従来の対策では、侵入経路/入口防御の観点から外部公開されているアタックサーフェスのみが重視される傾向にありました。しかし現在では、後述のとおり、ビジネス環境の変化やサイバー攻撃の高度化により、攻撃者の組織内への侵入を前提とした対策が当然になっています。このため、外部公開されているデジタル資産だけでなく、攻撃者に悪用されうる内部のデジタル資産をすべて含めて、アタックサーフェスとして取り扱う必要があります。

ASMの主な機能

アタックサーフェスマネジメントは、組織において守るべきデジタル資産を可視化したうえで、継続的な監視を行うことで、アタックサーフェスが時間の経過と共にどのように変化しているのか把握し、セキュリティを強化する取り組みです。一方で、日々変化する組織のアタックサーフェスを手動で管理することは時間や労力が掛かるため現実的ではありません。そのため、持続可能なアタックサーフェスマネジメントの実現には「自動化」によって一連のプロセスをサポートする技術が重要です。

アタックサーフェスマネジメントをサポートする技術では主に以下のような機能を提供します。

- アタックサーフェスの可視化

組織において攻撃対象となりえるデジタル資産を監視することで、その数や種類(デバイス、アカウント、クラウドサービスなど)、関連情報(OSバージョン、ホスト名など)の最新の状態を継続的に収集して可視化します。

- アタックサーフェスの要因の把握

デジタル資産に存在する脆弱性やセキュリティ設定の不備、外部に公開されているかなど攻撃対象となりえる要因を検出して可視化します。

なお、外部に公開されているデジタル資産を対象としたアタックサーフェスマネジメントについては、External Attack Surface Management (EASM)と紹介されることもあり、アタックサーフェスマネジメント=EASMと取り扱っている機関もあります。経済産業省からも、外部からアクセス可能なデジタル資産を対象としたアタックサーフェスマネジメントの導入方法のガイダンスが公開されています。

「ASM(Attack Surface Management)導入ガイダンス~外部から把握出来る情報を用いて自組織のIT資産を発見し管理する~」(2023年5月、経済産業省)

ここでは前述のアタックサーフェスの定義に則り、サイバー攻撃者に悪用され得るすべてのデジタル資産を、アタックサーフェスマネジメントの対象とします。

ASMが求められる理由

アタックサーフェスマネジメントが組織に求められる理由は主に2つあります。

- 守るべき自組織のIT環境の変化

デジタルトランスフォーメーションの推進によるビジネス環境の変化と、リモートワークといった働き方の変化により、あらゆる業務のデジタル化が近年急激に進んでいます。それに伴い、VPN機器やクラウドサービスの利用、IoT機器の活用など新たな技術の導入によってIT環境はこれまで以上に複雑化しています。

一方で、多くの組織では急激に変化し、複雑化した自組織のIT環境とそのリスクの把握が追い付かず、セキュリティ対策が後回しになっています。その結果、サイバー犯罪者の視点からすると、攻撃を行う対象が拡大しているということになります。

- サイバー攻撃手法の高度化

サイバー攻撃や犯罪などの手法は、攻撃の成功率を上げるために巧妙化されています。従来のサイバー攻撃は不特定多数に対してメールなどを介して不正プログラムを送り付ける「ばらまき型」の攻撃が主流でした。しかし、現代のサイバー攻撃は、VPN・RDPの脆弱性や窃取した認証情報を悪用して標的組織のネットワークに侵入したうえで、権限昇格や横展開、情報窃取などの内部活動を行う「標的型」といった高度な攻撃が増加しています。

そのため組織は、外部に公開されているデジタル資産だけではなく、組織内部のデジタル資産が攻撃されることを考慮したセキュリティ対策が必要になります。

このように防御側のIT環境が複雑化したことと、攻撃側の攻撃手法が巧妙化したことにより、各組織はサイバー攻撃が事業停止に繋がらないように、常日頃からアタックサーフェスの状態を把握し、攻撃が行われる可能性や万が一攻撃が行われた際の事業への影響を軽減するための対策を行う必要があります。つまり、インシデントが発生してからではなく、事前にそのリスクを抑制する取り組みが求められています。

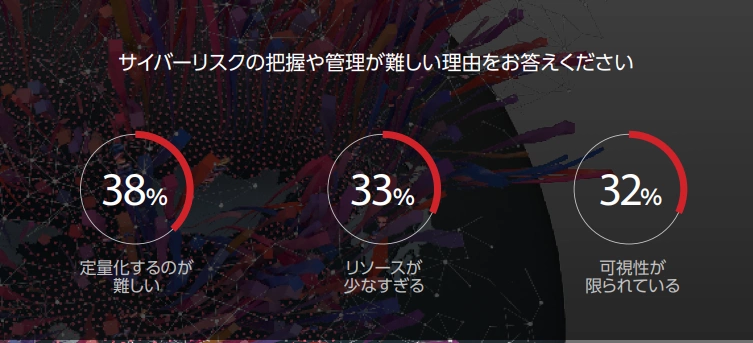

一方でアタックサーフェスの把握やそのリスクの継続的な管理は、主に以下の3つの課題から実践するのが難しいと多くの組織が感じていることから、アタックサーフェスマネジメントをサポートする技術が求められています。

- アタックサーフェスのリスクを定量化するのが難しい

- 継続的に管理するためのリソースが足りない

- アタックサーフェスやリスクの可視性が限られている

図:アタックサーフェスの管理における上位3つの課題

アタックサーフェスリスクマネジメント(ASRM)とは

アタックサーフェスマネジメントを実践するうえで、特に重要になるのが、自組織のアタックサーフェスを把握した後の、そのアタックサーフェスに対する「リスクマネジメント」の取り組みになります。アタックサーフェスマネジメントの技術のなかには、その提供機能がアタックサーフェスの把握のみに留まり、リスクの評価や軽減が含まれない場合があります。

経済産業省の「サイバーセキュリティ経営ガイドライン Ver3.0」において、サイバーセキュリティでは経営リスクの一環としてリスクマネジメントの実践が求められています。そのため、トレンドマイクロでは、リスクという要素がサイバーセキュリティにおいて特に重要であることから、リスクマネジメントを加味したアタックサーフェスマネジメントのことを、アタックサーフェスリスクマネジメント(Attack Surface Risk Management: ASRM)という用語で取り扱います。

「サイバーセキュリティ経営ガイドラインと支援ツール」(2023年5月、経済産業省)

ASRMの主な機能

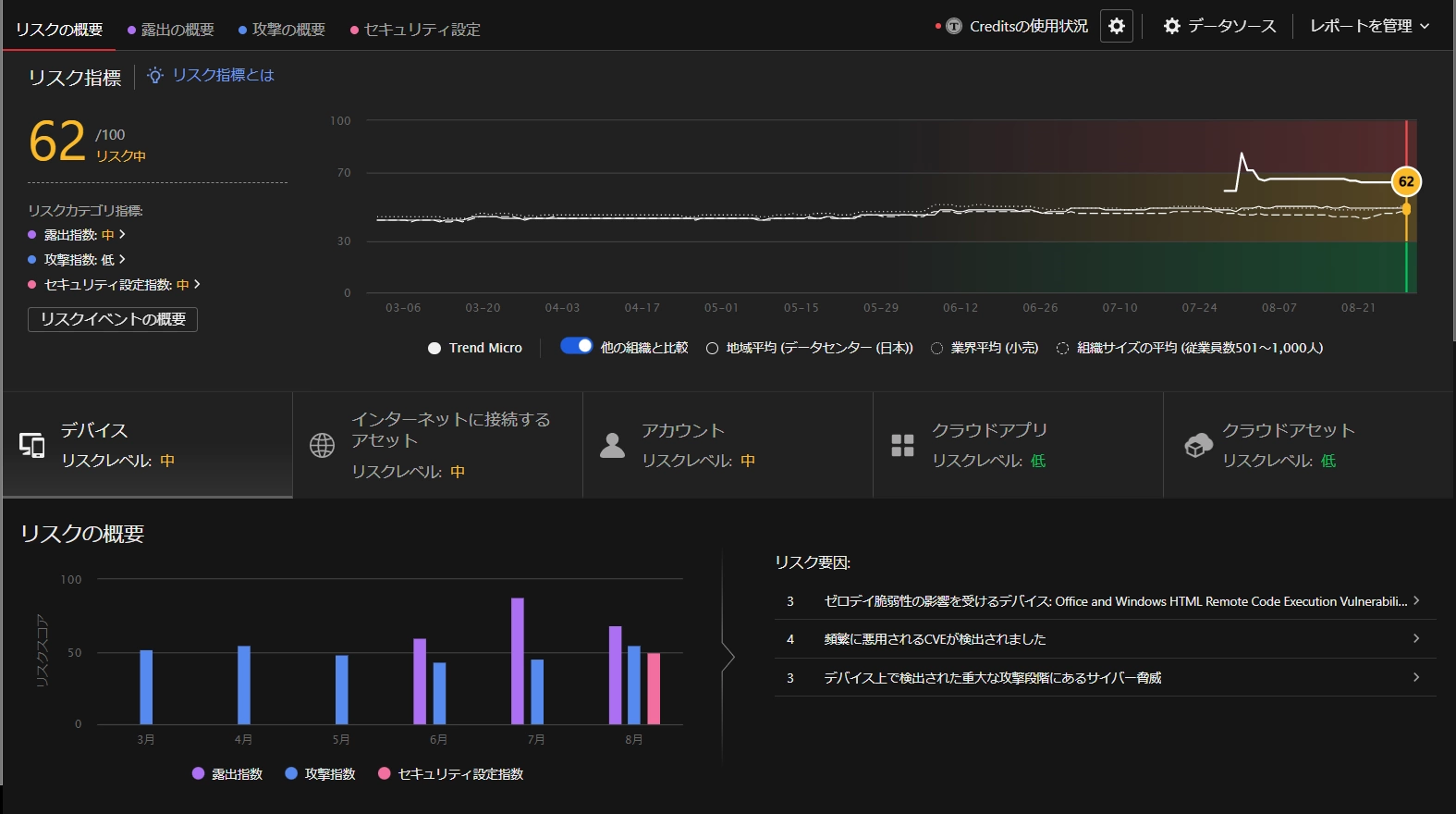

アタックサーフェスリスクマネジメントでは、前述のアタックサーフェスマネジメントの機能に加えて、リスクの「把握」、「評価」、「軽減」の機能を提供します。

- アタックサーフェスにおけるリスクの把握

攻撃対象となりえるデジタル資産の数や種類(デバイス、アカウント、クラウドサービスなど)、関連情報(OSバージョン、ホスト名など)に加えて、アカウントなどの認証情報の漏えいや、脆弱性、不審な挙動、攻撃の痕跡などリスクの要因となる情報を収集します。

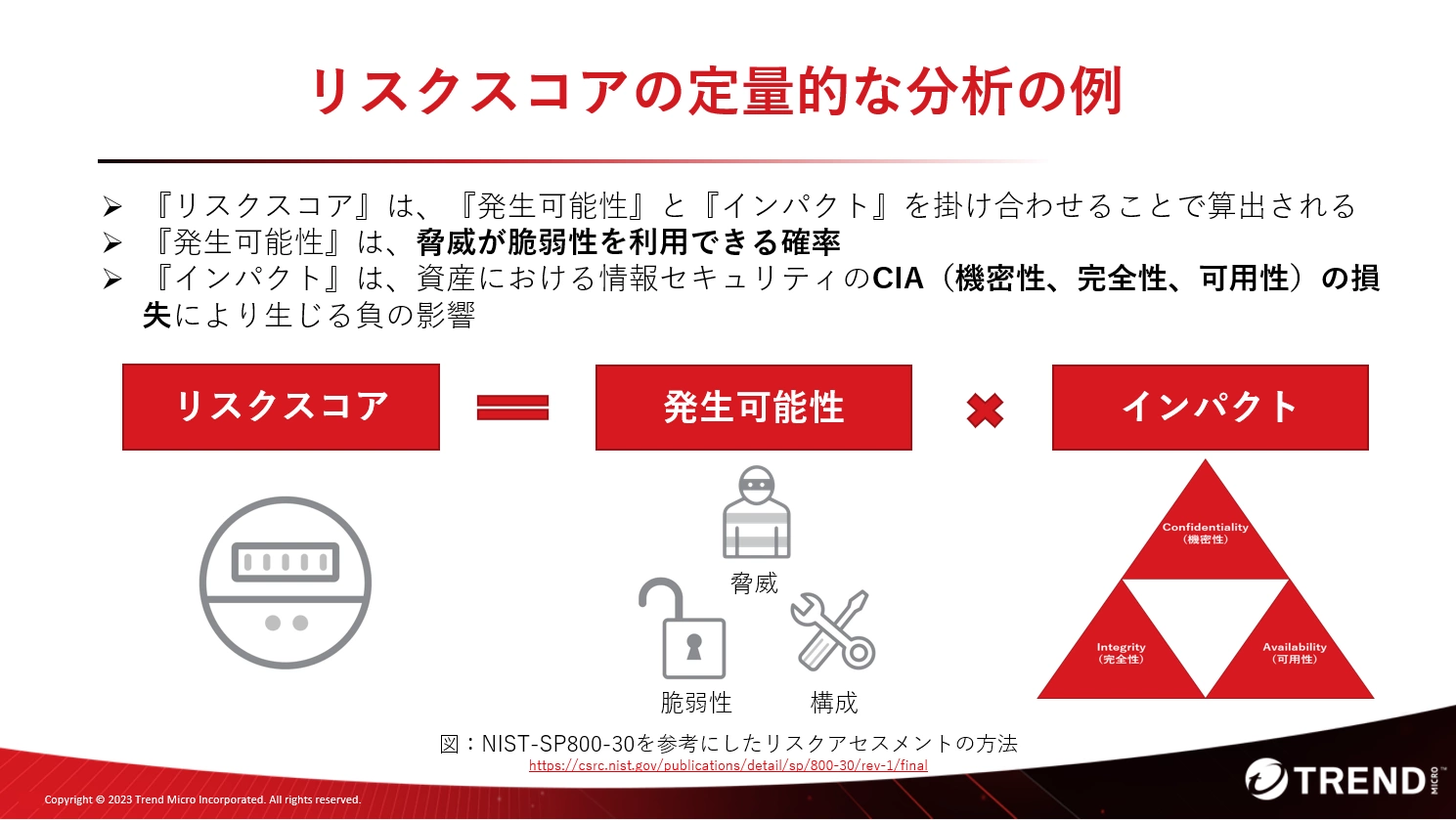

- アタックサーフェスにおけるリスクの評価

収集された各アタックサーフェスにおけるリスクの要因となる情報をもとに、攻撃が行われる「可能性」と攻撃が行われた際の「影響」からリスクスコアを定量的に算出することでリスクの重大度を評価します。例えば、デバイスのリスクを評価する場合、CVSS(共通脆弱性評価システム)スコアが高い脆弱性が存在し、挙動監視や機械学習といったセキュリティ設定が有効化されていないデバイスは、リスクが高く算出されます。

- アタックサーフェスにおけるリスクの軽減

リスク評価されたアタックサーフェスに対して、組織として許容可能なリスクレベルまで低減するために、エンドポイントの隔離や不審な通信先のブロックなどリスク軽減策を実行します。

アメリカ国立標準技術研究所のNISTではNIST SP800-30「Guide for Conducting Risk Assessments」が公開されており、リスク評価の方法について体系的にまとめられています。

組織においてアタックサーフェスリスクマネジメントを導入する際には、アタックサーフェスのリスクの要因となる参考情報を網羅的に収集できること、確立された方法でリスクを定量的に評価すること、そして、リスクに対する軽減策を実行するといったサイクルを継続的に実現できる技術の採用が重要になります。

図:アタックサーフェスリスクマネジメントによる自組織のリスクレベルの可視化

ASRMとXDRの関係性

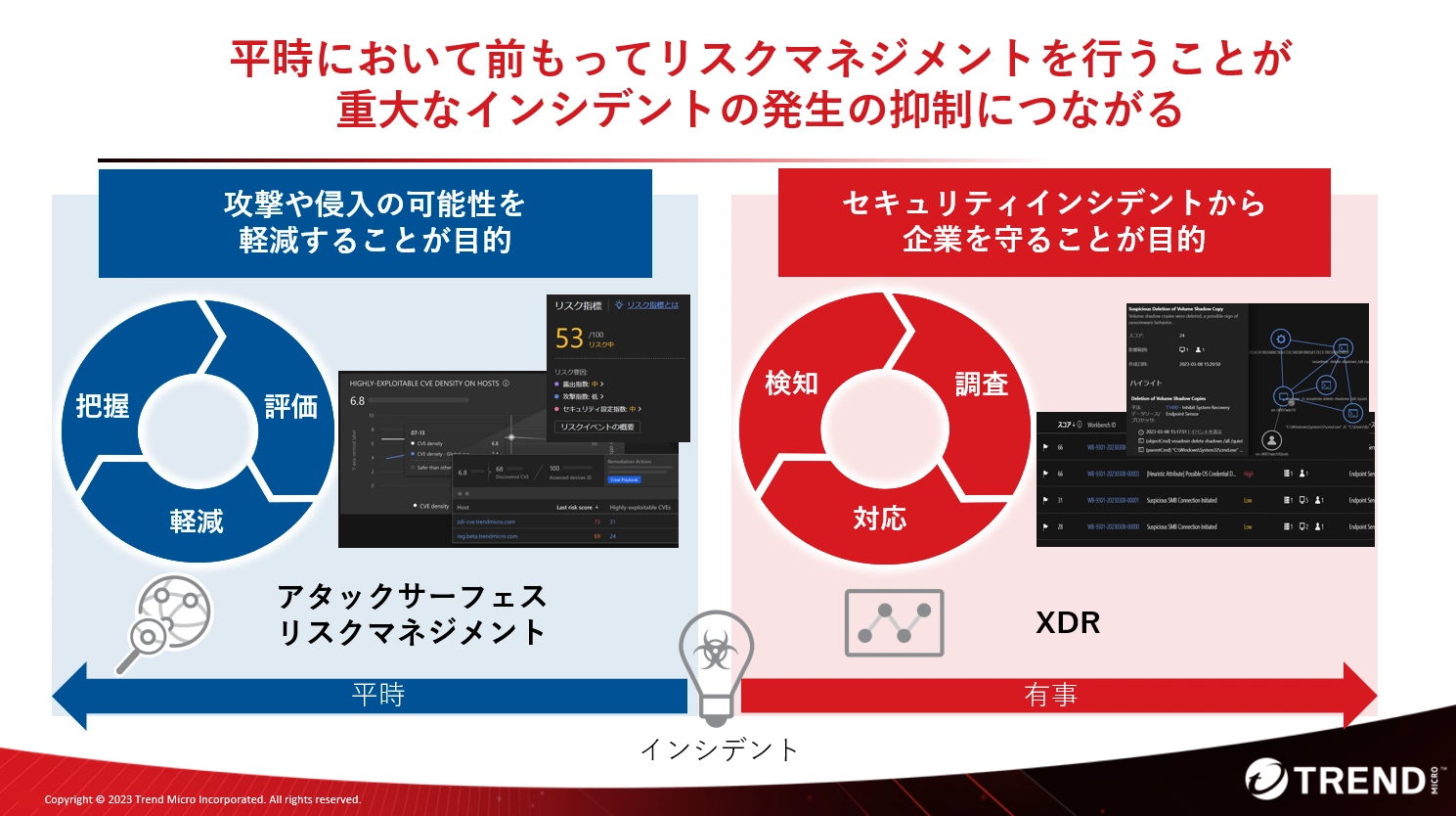

アタックサーフェスリスクマネジメントでは、平時からサイバー攻撃や侵入の可能性を低減することで、事業継続に影響する重大なインシデントの発生を抑制します。一方で、昨今のサイバー攻撃の高度化により、侵入を前提とした対策が推奨されており、XDR(Extended Detection and Response)といった技術が脅威の検知や対応をサポートします。アタックサーフェスリスクマネジメントは、インシデント発生前のプロアクティブな対策であり、XDRはインシデント発生後のリアクティブな対策という位置づけになりますが、この2つは密接に連携すべき技術です。

例えば、平時からアタックサーフェスリスクマネジメントによりリスクを監視し、インシデントの発生数を減少することで、結果として、XDRを利用したインシデントに対するリアクティブな対応負荷の軽減に繋がります。また、XDRで検出した攻撃の痕跡の情報を平時からリスクの評価対象としてアタックサーフェスリスクマネジメントに共有しておくことで、より精度の高いリスクスコアの算出に寄与します。

このように、アタックサーフェスリスクマネジメントとXDRは別の技術ですが、相互に情報を共有して補完しあうことで、インシデントの減少や対応負荷の軽減に繋がるといった相乗効果を持った関係性となるため、2つの技術の相互補完が実現できるプラットフォームの存在が重要になります。

図:アタックサーフェスリスクマネジメント(ASRM)とXDRの関係性

まとめ

サイバー空間における脅威が年々増加し巧妙化していることに加えて、組織のIT環境が複雑化していることで、アタックサーフェスは今後も拡大していくことが考えられます。そのため、組織のセキュリティ戦略において、アタックサーフェスマネジメントは重要な一角を占める活動となります。また、アタックサーフェスに対するリスクの「把握」、「評価」、「軽減」といったマネジメントのサイクルを継続的に実行するアタックサーフェスリスクマネジメントを採用することで、事業継続を脅かす重大なインシデントの発生を事前に抑えることに繋がります。

ASMについての関連情報

アタックサーフェスリスクマネジメント(ASRM)を活用して企業のサイバーセキュリティを強化する方法

サイバー空間における脅威が増加し、法人組織のアタックサーフェスが拡大しています。本稿では、リスクアペタイト(リスクの許容)という考え方の必要性や、リスクを把握、管理する「アタックサーフェスリスクマネジメント(ASRM)」について解説します。

アタックサーフェスマネジメント(ASM)のトピック

関連記事