ランサムウェア

ランサムウェアグループ「Play」が新たなLinux型亜種を用いてESXi環境を攻撃:犯罪サービス「Prolific Puma」との繋がりを示唆

ランサムウェアグループ「Play」が新たなLinux型亜種によってESXi環境を攻撃していることが、トレンドマイクロの脅威ハンティング調査によって判明しました。

概要

トレンドマイクロの脅威ハンティングチームが行った調査により、ランサムウェア「Play」のLinux型亜種が新たに発見されました。本亜種は、VMWareのESXi環境で稼働している場合にのみ、ファイルの暗号化を実行します。ランサムウェアグループ「Play」は、2022年に発見されて以来、二重恐喝や検知回避、独自の攻撃ツールを用いた手口で注目を集め、ラテンアメリア圏の組織に対して大きな影響を及ぼしてきました。

トレンドマイクロがESXi向けのランサムウェア「Play」を確認したのは、今回が初めてのこととなります。本ランサムウェアグループは、Linuxプラットフォームも攻撃対象に含めることで被害者の範囲を拡大し、身代金の流入源を増やそうとしていると考えられます。

VMWare ESXiは、仮想マシン(VM:Virtual Machine)の複数起動をサポートするツールであり、企業の間で広く利用されています。ESXi環境の内部には多くの場合、重要なアプリケーションやデータに加え、統合バックアップ・ソリューションも組み込まれています。従って、もしこれらの環境が侵害されれば、業務運用に大きな支障が出ると考えられます。また、バックアップデータも併せて暗号化されれば、データの復旧が著しく困難なものとなります。

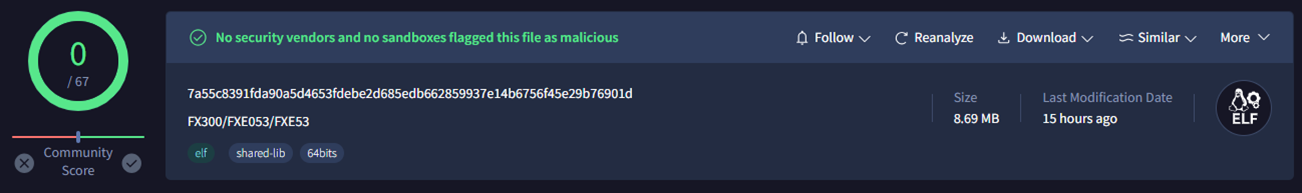

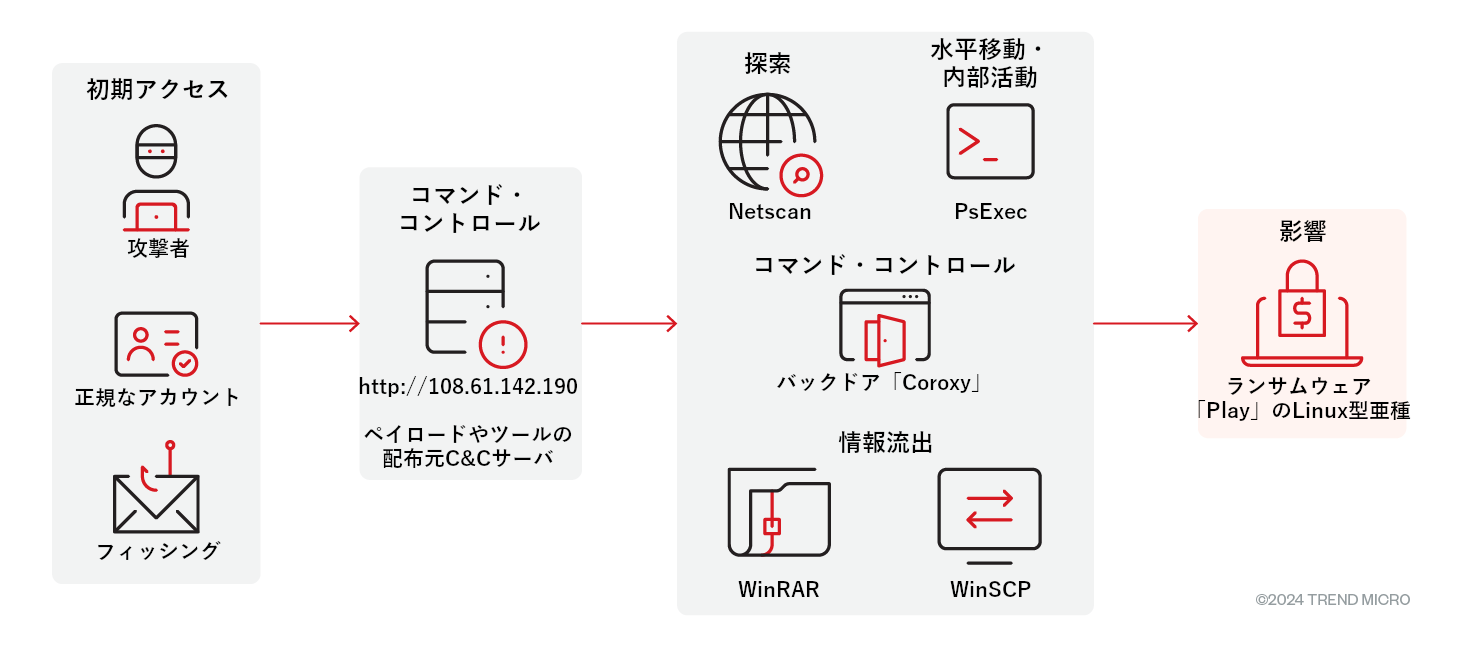

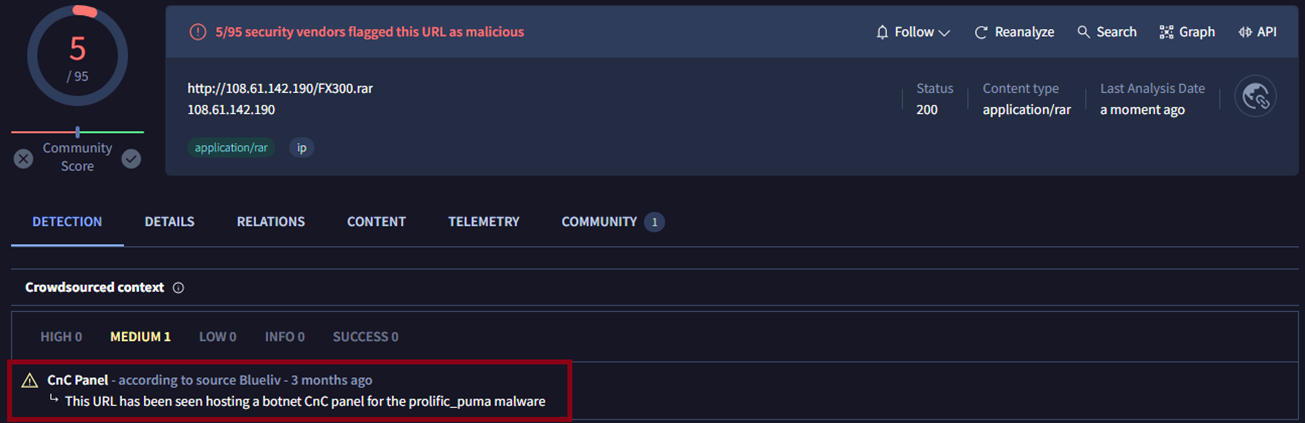

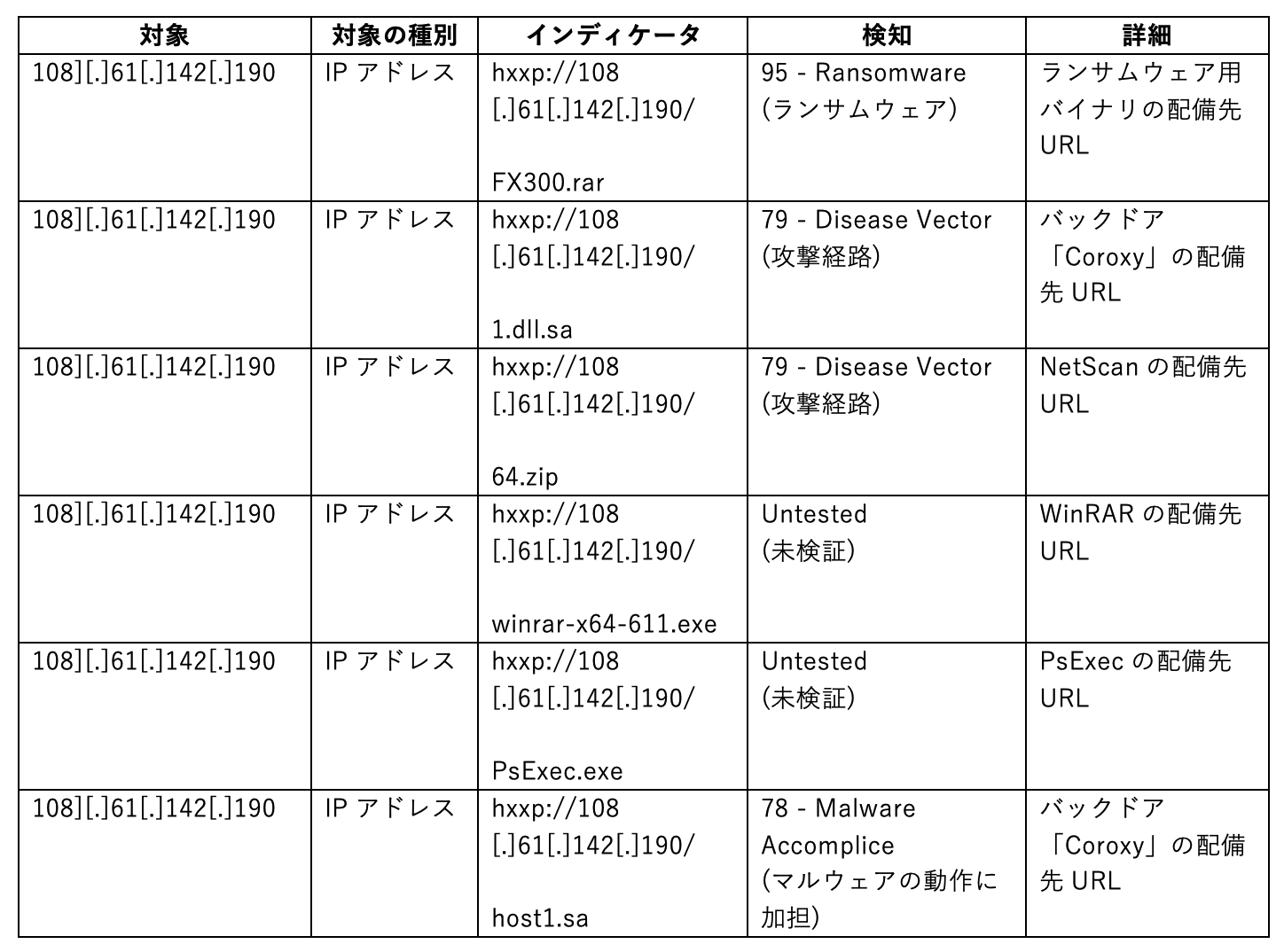

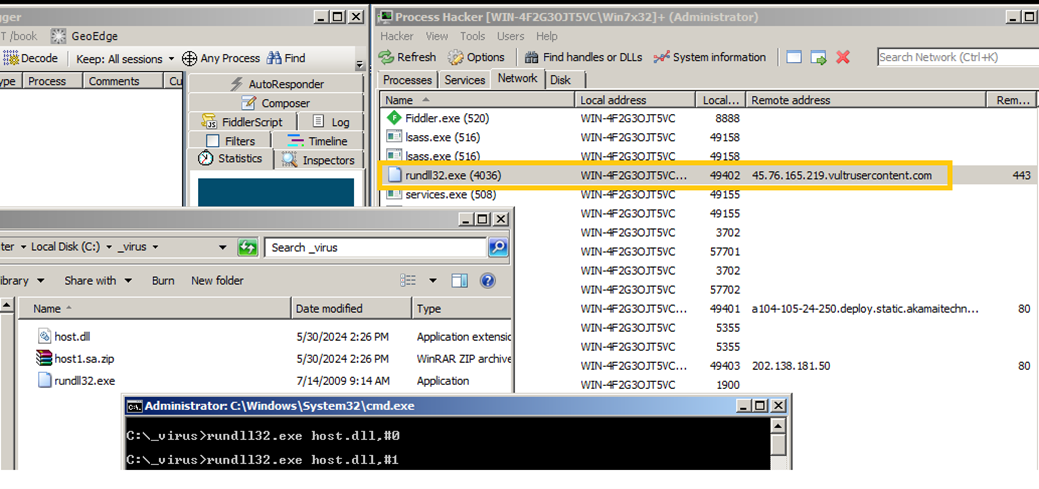

マルウェア検索サイト「VirusTotal」に提出されたLinux型亜種の情報を調べると、図3の通り、当該の検体はセキュリティ検知をすり抜けたものと考えられます。トレンドマイクロの調査によると、今回のLinux型亜種はWindows型亜種とともにRAR形式で圧縮され、下記のURLに配備されています。

hxxp://108.[BLOCKED].190/FX300.rar

上記のIPアドレスには、「Play」が前回の攻撃で用いたツールも配備されています。例えばPsExec、NetScan、WinSCP、WinRAR、バックドア「Coroxy」などが挙げられます。

上図は、Linux型亜種による感染の流れを示します。現状、本亜種の感染事例は報告されていませんが、そのコマンドコントロール(C&C:Command and Control)サーバには、Playが現在の攻撃で使用中のツール類も配備されています。従って、今回のLinux型亜種も、以前の亜種と同様のTTPs(Tactics:戦略、Techniques:テクニック、Procedures:プロシージャ)を用いている可能性があります。

ランサムウェア「Play」のLinux型亜種が行う感染処理

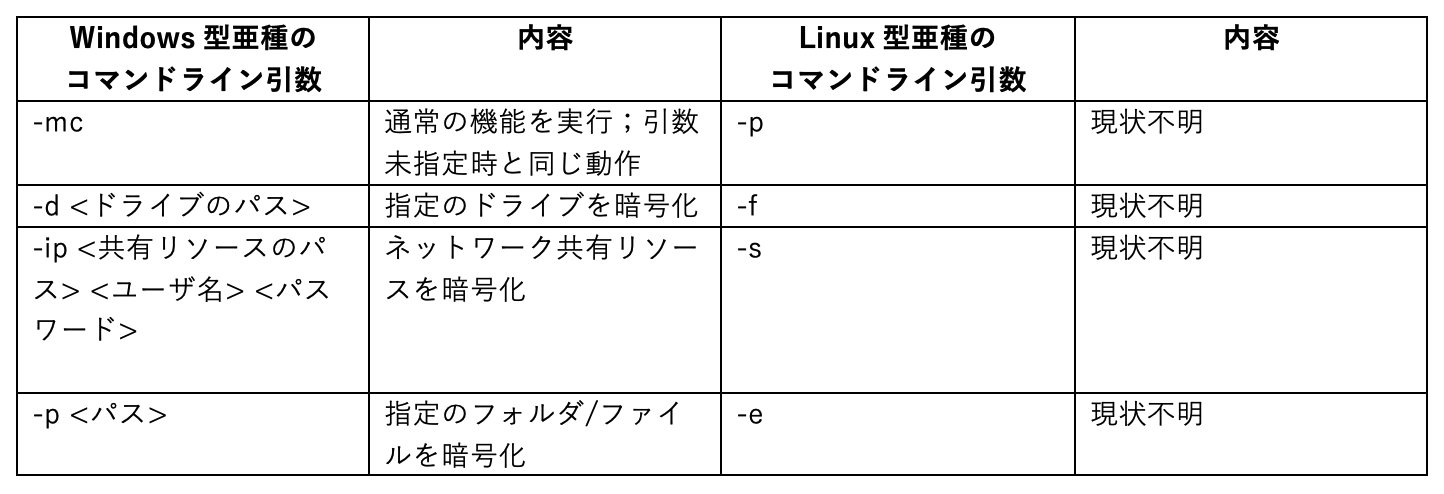

Windows型亜種と同様、今回発見されたLinux型亜種もコマンドライン引数を受け取りますが、その詳細な挙動はまだ確認されていません。

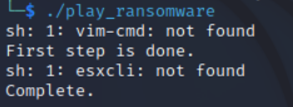

今回のLinux型亜種は、はじめにESXi関連のコマンドを実行し、結果に応じて自身がESXi環境内で動作しているかを確認します。ESXi環境でない場合、不正な処理に進むことなく、自身を削除して終了します。

本亜種がESXi環境で起動した場合は、複数のシェルスクリプトを実行します。具体例として下記のスクリプトは、環境内に存在する全てのVMをスキャンし、これを停止状態(電源OFF)にします。

/bin/sh -c “for vmid in $(vim-cmd vmsvc/getallvms | grep -v Vmid | awk '{print $1}'); do vim-cmd vmsvc/power.off $vmid; done"

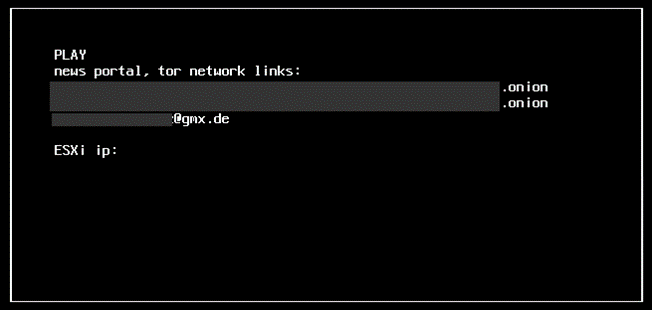

また、下記のコマンドは、ESXiホストのウェルカム・メッセージを設定します。

/bin/sh -c “esxcli system welcomemsg set -m="

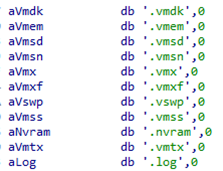

本ランサムウェアは、以上を含むESXi関連のコマンドを一通り実行した後、VMディスクや設定情報、メタデータなどのVMファイルを暗号化します。このうち、VMディスクには、アプリケーションやユーザに関する重要データが含まれます。

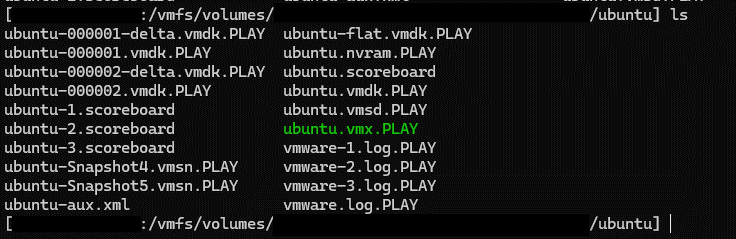

暗号化が完了すると、ゲストOS(下図の例では「ubuntu」)配下にある暗号化済みファイルの大半に拡張子「.PLAY」が付加されます。

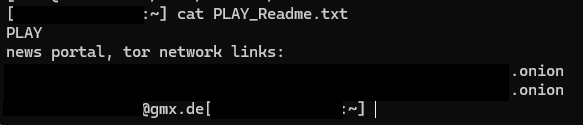

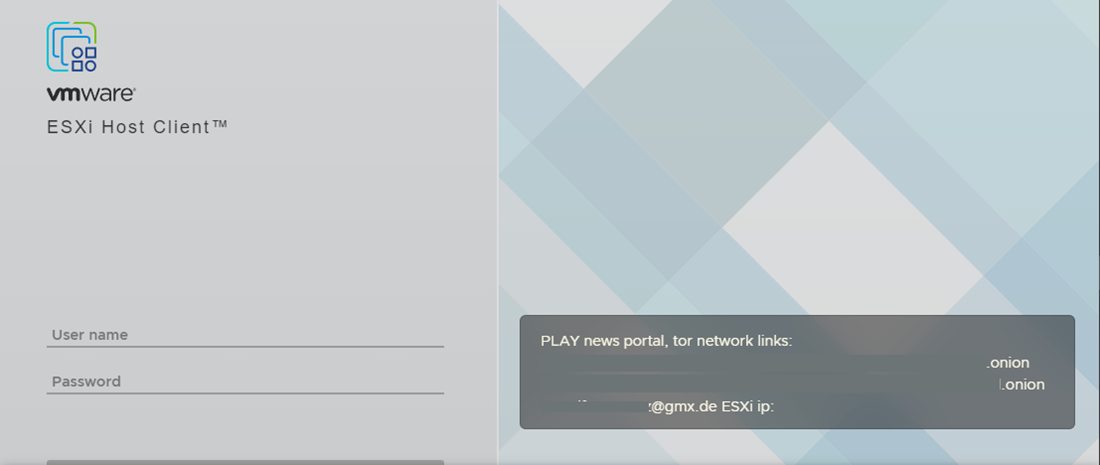

以上に加えて本ランサムウェアは、ルートディレクトリ配下にランサムノート(脅迫状)を作成します。ランサムノートの内容は、ESXiクライアント用のログインポータルにも表示されます。

ランサムウェア「Play」と犯罪サービス「Prolific Puma」の繋がりを分析

不審なIPアドレスの外部活動を分析した結果、ランサムウェアのペイロードやツールの配備先として用いられたURLが、犯罪サービス「Prolific Puma」に繋がっていることが判明しました。

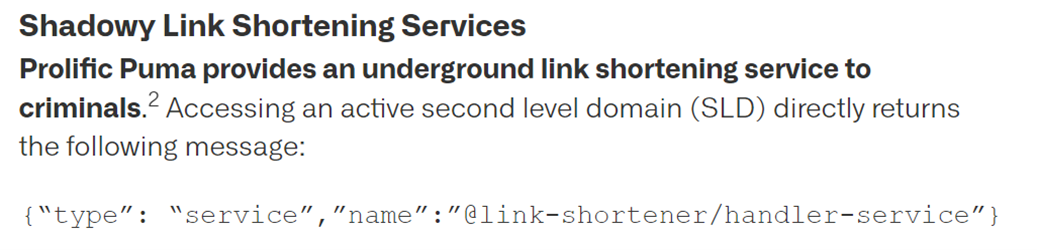

Prolific Pumaはサイバー犯罪者向けのURL短縮サービスとして知られ、RDGA(ランダムドメイン生成アルゴリズム)で生成したドメイン名を提供します。本サービスのユーザは、こうしたドメインを隠れ蓑として用いることで、フィッシングや詐欺、マルウェア活動の検知回避を図ります。

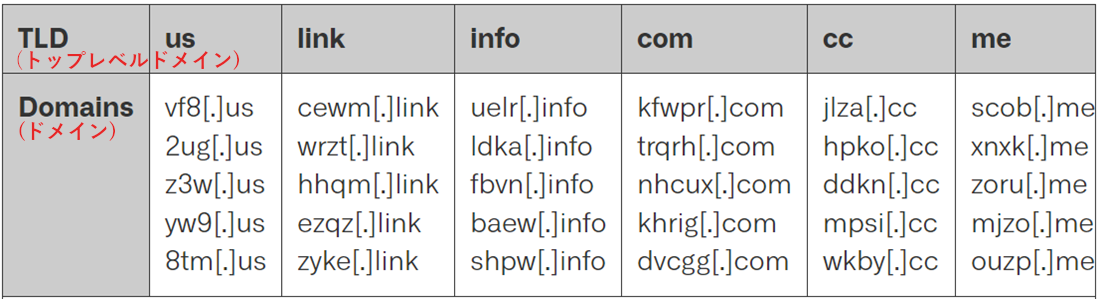

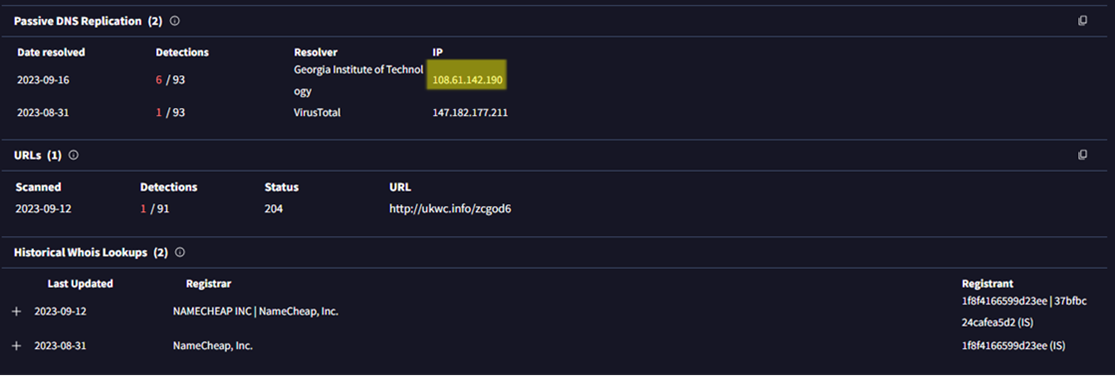

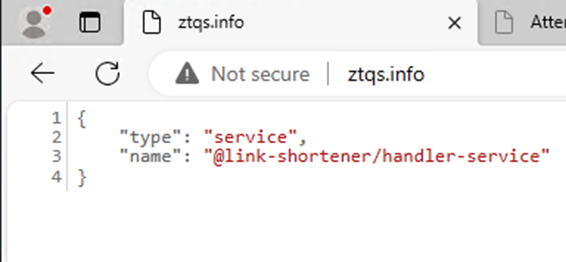

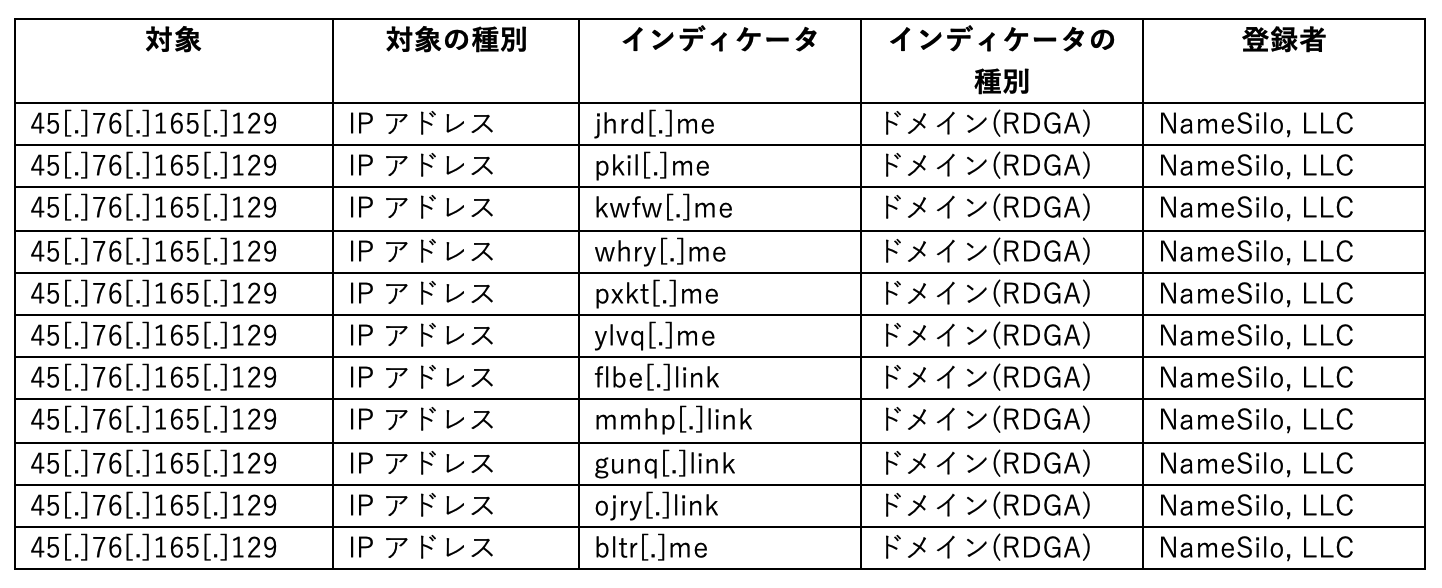

表2と表3は、ランサムウェア「Play」が用いるIPアドレスと、そのIPアドレスに繋がるRDGAドメインをそれぞれ示します。表3より、これらドメインの登録者名は必ずしも同一でないことが分かります。トレンドマイクロの分析によると、Prolific Pumaは通常、登録するドメイン名に3-4桁のランダムな文字列を使用します。実際に、Prolific Pumaが登録したドメイン名のサンプル(例:図13の「vf8」、「cewm」)も、ランサムウェア「Play」のIPアドレスに繋がるドメイン名(例:表3の「ztqs」)も、その傾向に合致します。

さらに、表3に示すドメインの1つにアクセスしたところ、別のセキュリティ調査チームによる報告と同一のメッセージが表示されました。

本調査では、両グループの繋がりをさらに検証するため、同じIPアドレスに配備されていたバックドア「Coroxoy」をテストしました。ブラックボックス解析の結果、本バックドアは「45[.]76[.]165[.]129」に接続することが分かりました。そして、このIPアドレスもまた、Prolific Pumaのさまざまなドメインに紐づくことが判明しました。

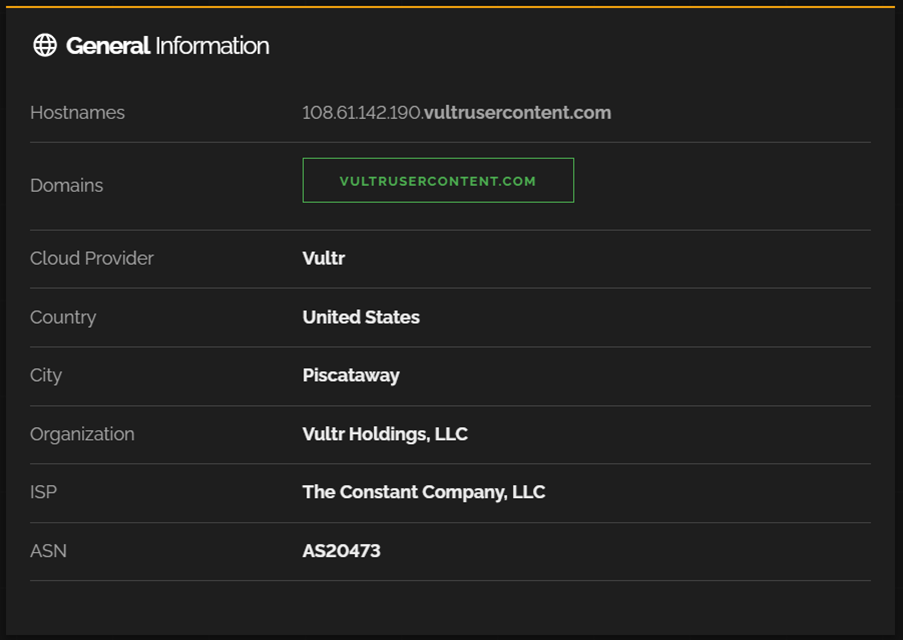

バックドア「Coroxy」の接続先IPアドレスは、表3とは異なるProlific Pumaのドメインに紐づいています。また、本IPアドレスを分析した際には、図17のように、ランサムウェアの配備先IPアドレスに「vultrusercontent.com」を付加したホスト名も発見されました。

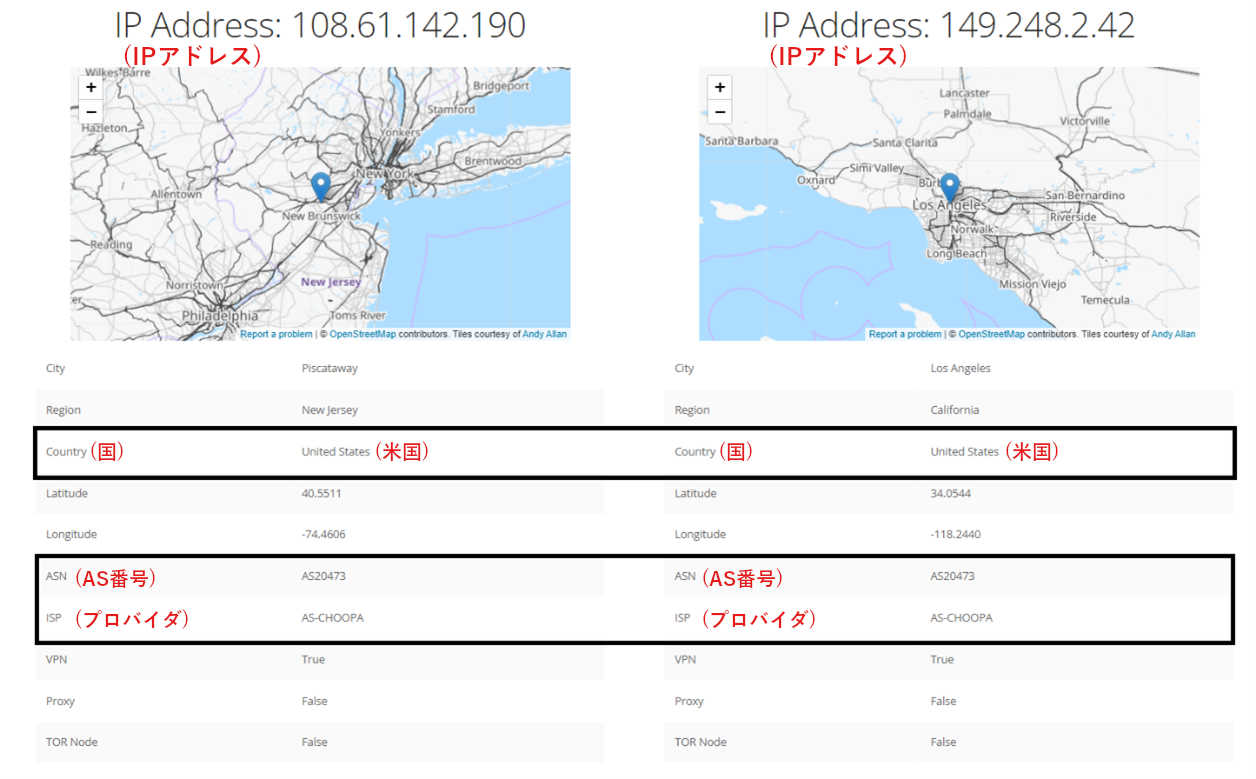

ランサムウェア「Play」の配備先IPアドレスと、Prolific Pumaに紐づく別のIPアドレスを比較した結果、双方とも同一のAS番号(ASN:Autonomous System Number)を持つことが判明しました。これは、両者が同じネットワークに所属し、同じネットワークプロバイダに管理されていることを示唆します。

Prolific Pumaは、顧客の選定にこだわる傾向があり、サービスを受けるにふさわしいと判断した個人やグループとの取り引きを好みます。Prolific Pumaにとって、知名度の高いランサムウェアグループ「Play」は、有力な取引先候補と見なせるかも知れません。ランサムウェアグループ「Play」にとっても、標的のセキュリティ・プロトコルを回避する手段として、Prolific Pumaのサービスを有力視している可能性があります。以上のことは、両犯罪グループが提携している可能性を示すものです。

ランサムウェア攻撃からESXi環境を保護するために

ESXi環境は業務運用の基幹部を担っていることもあり、ランサムウェア攻撃における格好の標的と見なせます。さらに、多くの仮想マシンや重要データが一挙に暗号化されるのであれば、サイバー犯罪者を大きく利することになるでしょう。企業や組織がこうした攻撃のリスクを回避する上では、下記のベストプラクティスが有効です。

- 定期的なアップデート:既知の脆弱性を突かれないように、ESXi環境や管理用ソフトウェアを最新の状態に保つ。

- 仮想パッチ:多くの企業や組織では、ESXi環境のアップデートを理想的な速度では適用できないと考えられる。要因として、システム上の複雑さ、稼働停止時間の発生、リソース上の制約、業務上の優先順位、互換性の懸念などが挙げられる。こうした懸念事項に応えるのが、セキュリティ対策をネットワークレベルで適用する「仮想パッチ」である。これにより、内部で稼働中のソフトウェアを入れ替える前の早い段階から、脆弱な部分を的確に保護することが可能になる。

- 設定不備の監視:ESXiの設定不備を定期的に監視し、修正する。不備を放置した場合は、そこが脆弱性となり、ランサムウェアに狙われるリスクが高まる。こうした状況を回避する上では、設定情報を厳格に管理し、セキュリティ・ベストプラクティスを遵守することが推奨される。

- 強力なアクセスコントロール:多要素認証(MFA:Multifactor Authentication)を設け、管理者アクセスに制限をかけるなど、強固な認証・承認制度を導入する。

- ネットワーク分割(セグメンテーション):マルウェアの拡散を抑制するため、重要なシステムやネットワークを他から切り離して運用する。

- アタックサーフェス(攻撃対象領域)の最小化:不要なサービスや未使用のプロトコルを無効化する。また、強力なファイアウォール・ルールを導入する。これにより、重要な管理インターフェースへのアクセスに制限をかけ、ネットワークの露出部を削減する。ESXi環境を保護するためのガイドラインやベストプラクティスが、VMWareから公開されている。

- 定期的なオフライン・バックアップ:全ての重要データを、安全かつ継続的にバックアップする。バックアップデータはオフライン状態で保管し、内容の整合性を定期的に検査する。

- セキュリティ監視とインシデント対応:不審な挙動に対して先手を打って迅速に対応できるよう、適切なソリューションを導入し、インシデント対応の計画を策定する。

Trend Vision One™のハンティング・クエリ

Trend Vision Oneの脅威ハンティングで有効な可能性のあるクエリとして、下記が挙げられます。

malName:Linux.PLAYDE AND eventName:MALWARE_DETECTION

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)はこちらで確認してください。

MITRE ATT&CK Techniques

MITRE ATT&CK Tactics and Techniquesはこちらで確認してください。

参考記事

Play Ransomware Group’s New Linux Variant Targets ESXi, Shows Ties With Prolific Puma

By: Cj Arsley Mateo, Darrel Tristan Virtusio, Sarah Pearl Camiling, Andrei Alimboyao, Nathaniel Morales, Jacob Santos, Earl John Bareng

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)

バックドア「Coroxy」の接続先IPアドレスは、表3とは異なるProlific Pumaのドメインに紐づいています。また、本IPアドレスを分析した際には、図17のように、ランサムウェアの配備先IPアドレスに「vultrusercontent.com」を付加したホスト名も発見されました。