ランサムウェア

ランサムウェアスポットライト- RansomHub

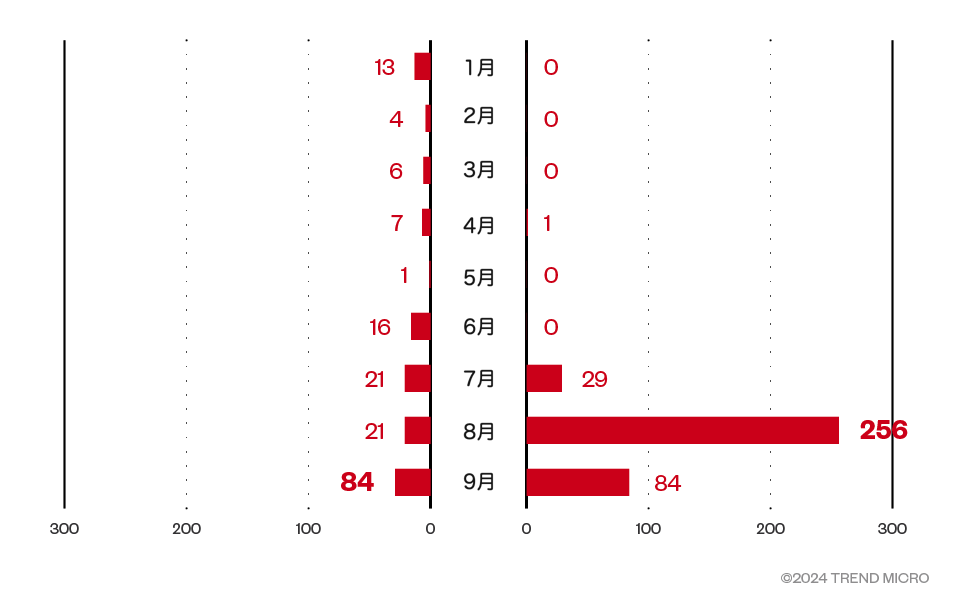

「RansomHub」は、トレンドマイクロが「Water Bakunawa」として監視している新興の「サービスとしてのランサムウェア(RaaS: Ransomware-as-a-Service)」グループです。2024年2月に初めて確認された比較的新しい攻撃グループですが、身代金を支払う可能性が高い大企業を狙う大胆な活動を展開しています。

はじめに

「RansomHub」は2024年2月に発見され、トレンドマイクロが「Water Bakunawa」として追跡している新興のRaaSグループです。「大物狙い」の戦術で急速に注目を集めるようになりました。ランサムウェア攻撃による業務停止の影響を抑えるため、多額の身代金を支払う可能性が高い標的を狙います。また、クラウドストレージのバックアップや設定ミスのあるAmazon S3インスタンスを狙い、プロバイダーとクライアントの信頼関係を利用してデータ流出をちらつかせ脅迫を行います。

2024年3月、ランサムウェアRansomHubは医療機関Change Healthcareを被害者リストに加えました。この機関は以前、RaaSである「BlackCat(別名:ALPHV)」による攻撃を受けていました。その際、あるRaaS利用者(アフィリエイト)がBlackCat 側の横領を告発し、その後BlackCatが姿を消すという事件が大きな話題となりました。

RansomHubは、そうした背景でのBlackCatのリブランド化である可能性や、横領事件で被害を受けたアフィリエイトたちが未回収の身代金を得るためにRansomHubのRaaSに移った可能性などが指摘されています。実際、BlackCatのアフィリエイトたちがRansomHubに参加しているという情報もあります。

企業や組織が知っておくべきこと

RansomHubは、主にロシアのサイバー犯罪者が利用するダークウェブフォーラム「RAMP」を通じてアフィリエイトを募っています。ランサムウェア本体はWindowsとLinuxを標的とするランサムウェアはGoLang言語で書き直され、ESXiサーバを狙う際にはC++言語を使用します。このRaaSグループは厳格なルールを持っており、非営利組織への攻撃や、すでに身代金を支払った被害者への再攻撃は行いません。また、独立国家共同体(CIS)加盟国、キューバ、北朝鮮、中国も攻撃対象から除外しています。

RansomHubは、アフィリエイトが支払い後に復号ツールを提供しない場合や、誤って攻撃禁止対象の企業や組織を攻撃した場合、無償で復号ツールを提供することを約束しています。身代金の配分は、アフィリエイトが90%、RaaSグループ側が10%となっています。

RansomHubは、現在は活動停止状態であるランサムウェア「Knight(別名Cyclops)」との関係性が指摘されています。RaaS運営の管理画面が、KnightのRaaS管理画面とデザインや機能面で酷似しています。CyclopsはKnightのRaaSプログラムの運営者として知られ、2024年2月18日にサイバー犯罪フォーラム「RAMP」でKnight 3.0のソースコードを販売しました。この販売には管理画面とランサムウェアの両方のソースコードが含まれ、RansomHubと同じくC++とGoLangで書かれていました。また、2024年2月12日、このソースコード販売の数日前に、KnightのRaaSが運営していたTorネットワーク上の暴露ブログにアクセスできなくなり、本稿執筆時点でもその状態が続いています。一方、RansomHubはちょうどその頃に活動を開始しました。これらの関連性から、RansomHubはランサムウェアKnightグループの後継か、その代替である可能性が高いと考えられています。

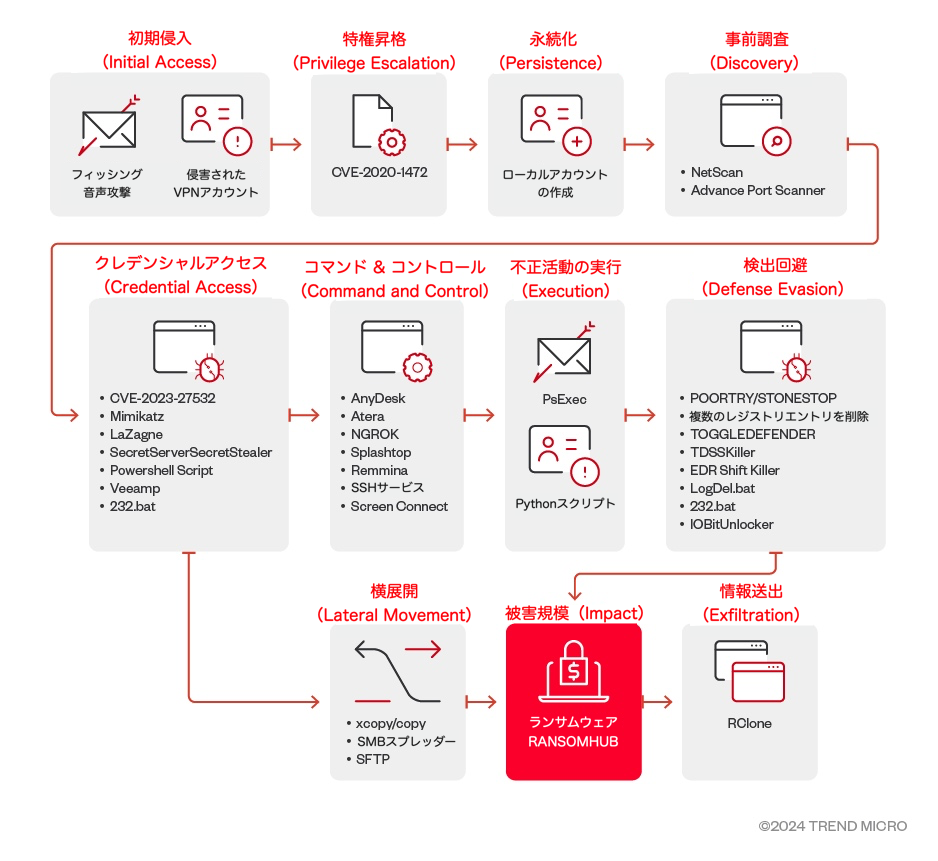

感染フローと技術的詳細

初期侵入(Initial Access)

- ランサムウェアRansomHubグループは、初期侵入の手段としてスピアフィッシングを利用した音声詐欺(ヴィッシング)を行っています。この場合、攻撃者は、ソーシャルエンジニアリングを駆使して被害者のアカウントのパスワードリセットを操作し、説得力のあるアメリカ英語のアクセントで話す声を使って被害者を誘導します。また、侵害されたVPNアカウントを利用してアクセスを試みることも確認されています。

不正活動の実行(Execution)

- RansomHubの運営者は、PsExecを使って被害者のマシン上でリモートコマンドを実行します。また、PowerShellスクリプトを利用して資格情報の取得、リモートシステムの探索、SSH接続の確立を行います。

- Pythonスクリプトを使用し、SSH接続を確立した上で暗号化ツールをSecure File Transfer Protocol(SFTP)経由で転送し、複数のサーバ上で同時に暗号化ツールを実行することも確認されています。

永続性(Persistence)

- ランサムウェアRansomHubは、ローカルアカウントを作成してアクセスを維持し、このアカウントを管理者グループに追加することで高い権限を保持しています。

検出回避(Defense Evasion)

- ランサムウェアRansomHubは、disableAV.batというバッチファイルをドロップして実行します。このファイルはTrojan.BAT.KAPROCHANDLER.Aとして検出され、アンチウイルス関連のプロセスやファイルを終了・削除するバイナリをコピーして実行します。このバイナリ(STONESTOP)は、署名済みドライバー(POORTRY)を使用してアンチウイルス製品に関連するプロセスやファイルを無効化します。

- また、Windowsのウイルスおよび脅威保護機能を回避するために、複数のレジストリキーやエントリを削除するバッチファイルも使用します。

- 他にも、TDSSKillerを使用してアンチウイルスやEDRソリューションを無効化し、Windows Defenderを無効化するためにTOGGLEDEFENDERを使用します。

- EDR Kill Shifterというローダー実行ファイルを利用し、BYOVD(=Bring Your Own Vulnerable Driver、脆弱性を含むドライバーを侵入環境に持ち込む手法)を悪用して脆弱なドライバーを用い、EDR保護を無効化することも確認されています。

- さらに、他のプロセスやプログラムによってロックされたファイルやフォルダーを解除するためにIOBit Unlockerを使用します。

クレデンシャルアクセス(Credential Access)

- ランサムウェアRansomHubは、MIMIKATZ、LaZagne、SecretServerSecretStealerなどのツールを使用して被害者マシン上のパスワードや資格情報を取得します。

- Veeam Backup & Replicationの脆弱性(CVE-2023-27532)を悪用し、Veeam.Backup.Service.exeにTCP/9401経由で接続してネットワーク共有を作成し、PowerShellスクリプトを実行してVeeamデータベースから資格情報をダンプすることも確認されています。この際、Veeam専用の資格情報ダンプツールであるVeeampを使用することもあります。

- また、ドメインコントローラーに対してブルートフォース攻撃を行い、ntlmv1ログオンを実施した後、Active DirectoryのデータベースNTDS.ditを抽出することも観察されています。このデータベースには、ユーザやグループ、セキュリティ設定、パスワードハッシュが含まれています。

- CyberArk Privileged Access Security(PAS)ソリューションからアカウント情報を取得し、それをCSVファイルにエクスポートするPowerShellスクリプトも使用しています。

事前調査(Discovery)

- ランサムウェアRansomHubは、NetScanを使用してネットワークデバイスの情報を収集します。また、Advanced Port Scannerを利用してネットワークコンピュータ上の開いているポートをスキャンしています。

横展開(Lateral Movement)

- ランサムウェアRansomHubは、cmdコマンド(xcopy/copy)を使用して、アンチウイルス関連のプロセスやファイルを終了・削除するためのバイナリとドライバーを転送します。また、PowerShellスクリプトを利用してvCenter Serverに接続し、すべてのESXiホストを取得し、各ホストのSSHサービスを自動的に開始するよう設定します。このスクリプトは、ESXiのルートユーザパスワードをリセットし、その後vCenter Serverから切断する機能も備えています。

- Impacketを利用したSMBスプレッダーを用い、影響を受けたシステムのローカルネットワーク内でランサムウェアを展開することも確認されています。

- また、暗号化ツールの転送にはSFTPを使用します。

コマンド&コントロール(Command and Control)

- RansomHubの運営者は、Atera、Splashtop、AnyDesk、Ngrok、Screen Connect、Remminaを利用して被害者マシンにリモートアクセスを行います。

被害規模(Impact)

- ランサムウェアRansomHubは、ECDHとAESの2つの暗号化アルゴリズムを使用してターゲットファイルを暗号化します。暗号化された各ファイルの末尾には、設定に含まれる32バイトのマスターパブリックキーが追加されます。このランサムウェアは、実行時に32バイトのパスフレーズを含む-pass引数を必要とし、このパスフレーズを使用して埋め込まれた設定を復号化します。設定には、回避対象のファイル拡張子やフォルダー、終了するプロセスやサービス、侵害されたログインアカウントが含まれています。

情報送出(Exfiltration)

- ランサムウェアRansomHubは、RCloneというサードパーティツールおよびウェブサービスを利用して盗まれた情報を流出させていることが確認されています。

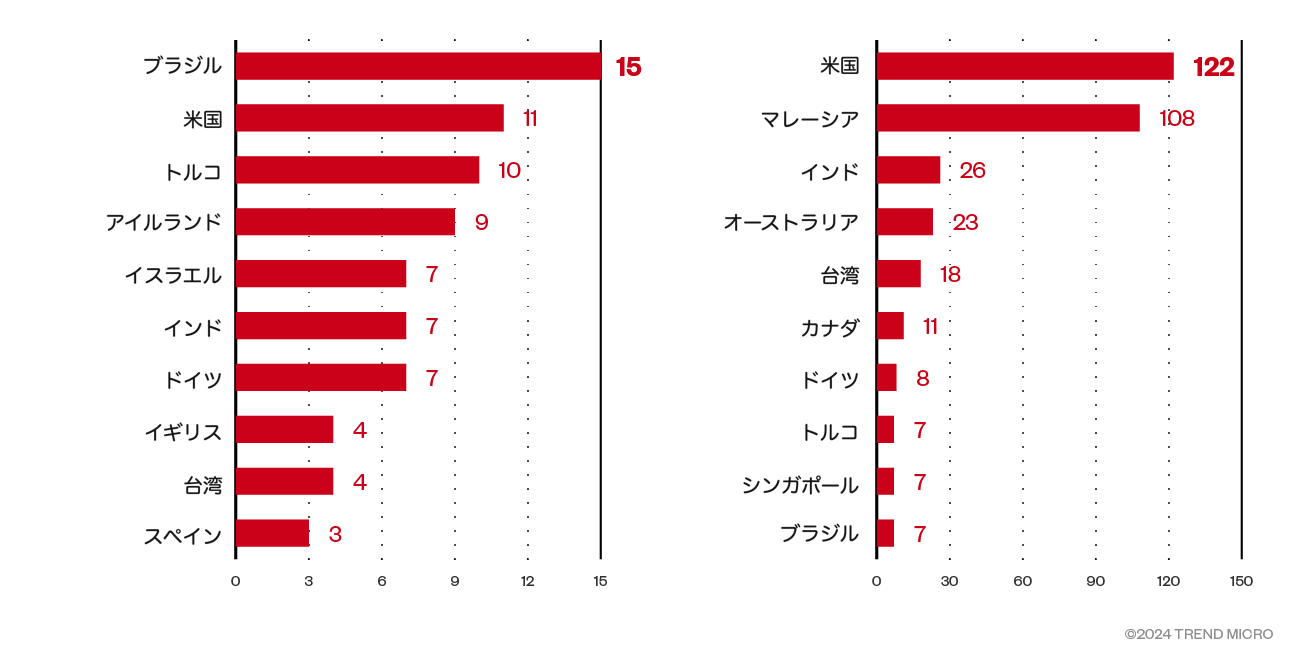

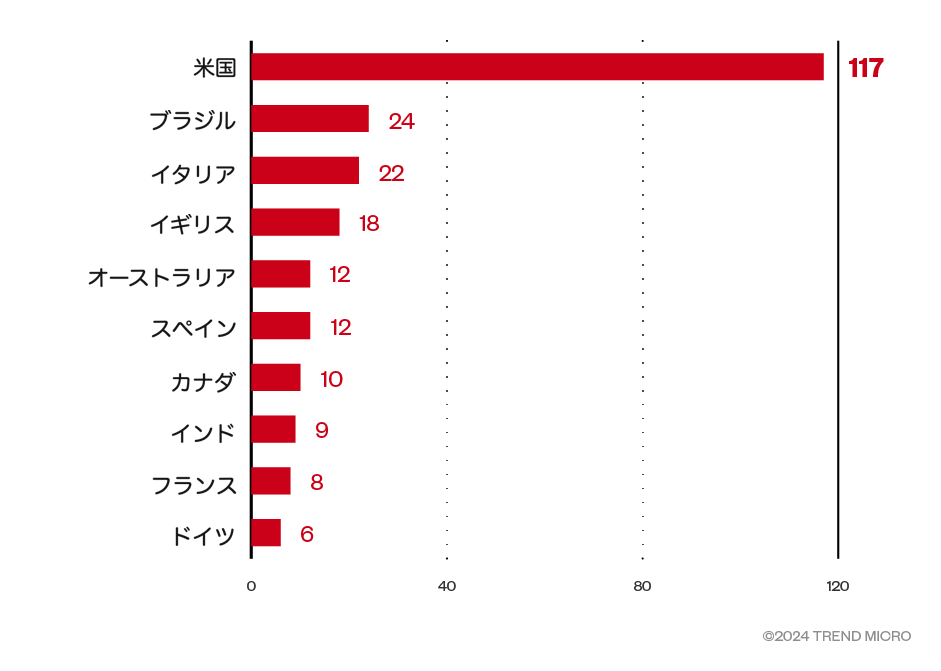

ランサムウェアKnightの主な標的国にはブラジル、アメリカ、トルコ、アイルランド、イスラエルが含まれます。一方、RansomHubは主にアメリカとマレーシアの企業を狙って攻撃を仕掛けていました。

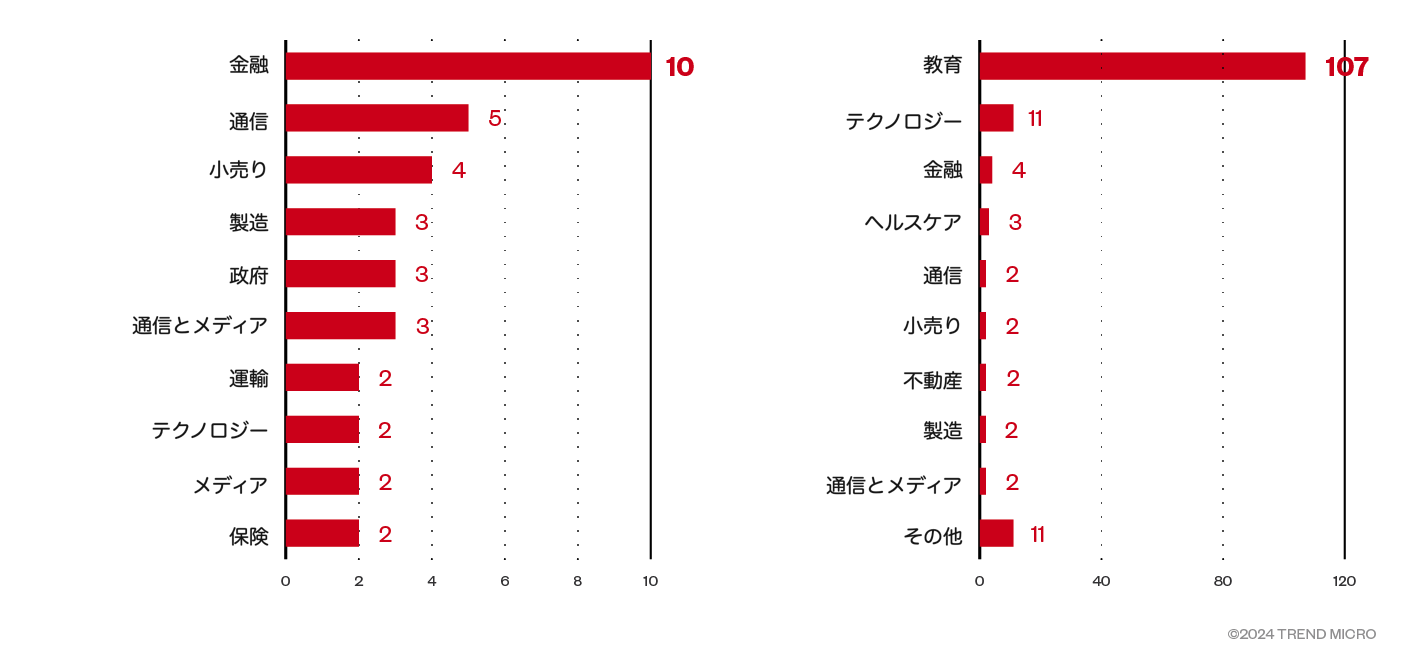

多くの顧客が所属する業界情報を非公開としていますが、公開されたデータによると、ランサムウェアKnightは金融機関を最も多く標的とし、ランサムウェアRansomHubは教育機関を主なターゲットとしていました。

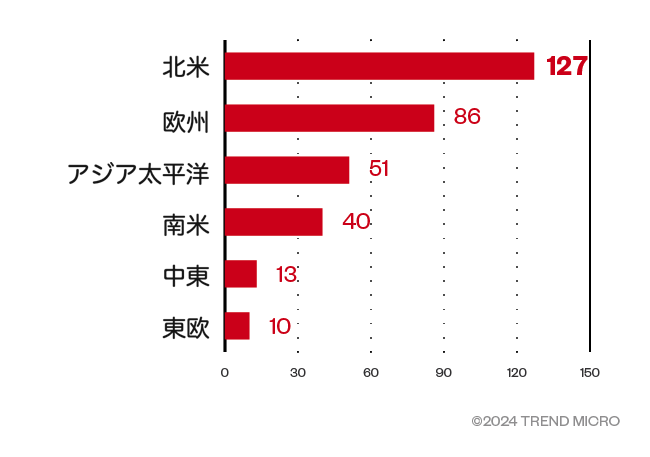

ランサムウェアRansomHubの標的として最も多かったのは米国の企業です。他国への攻撃回数は少ないものの、338件の被害者は少なくとも58カ国に及んでいます。

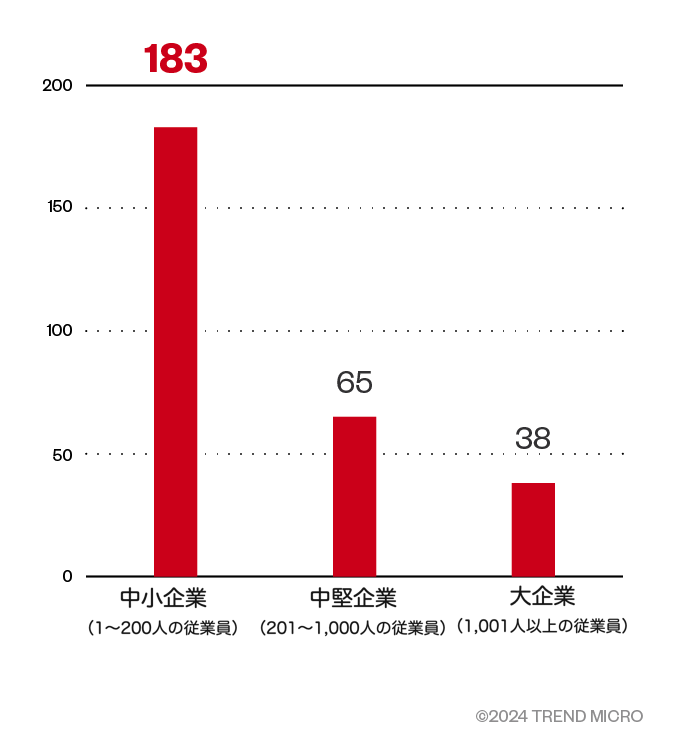

ランサムウェアRansomHubによる被害企業の大半は中小企業を狙った攻撃で占められていました。一方、中堅企業の被害件数は65件、大企業は38件となっています。

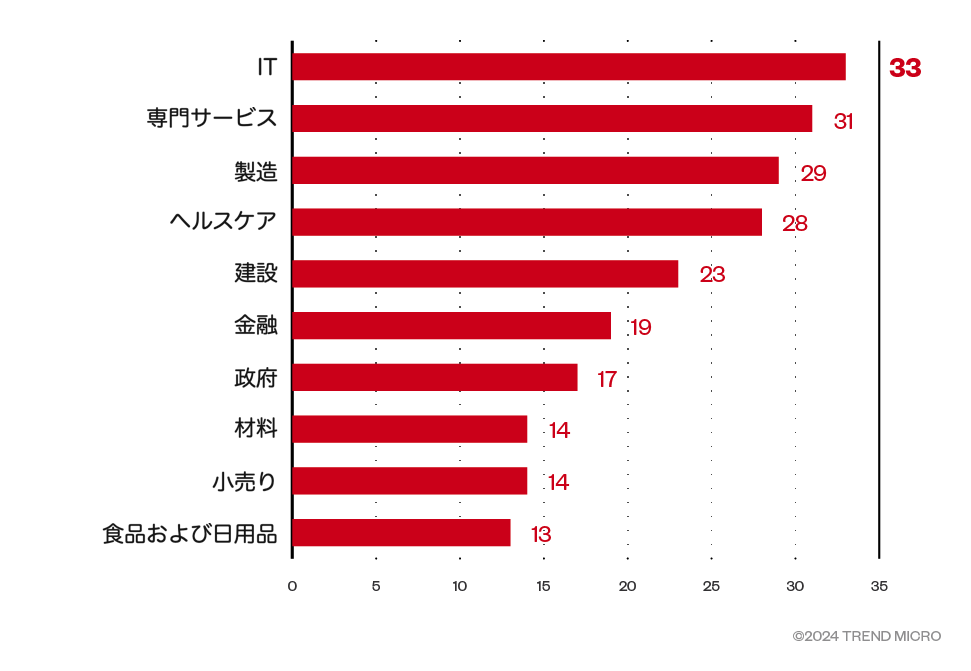

ランサムウェアRansomHubは特定の業界を優先的に攻撃する傾向は見られず、被害者は幅広い業界にわたっています。ただし、リークサイトに記録された被害件数によると、IT業界が最も多く攻撃を受けていることが確認されています。

Trend Micro Vision Oneのスレットインテリジェンス

進化する脅威に先手を打つため、トレンドマイクロの顧客は、Trend Micro Vision One で提供される多様な Intelligence ReportやThreat Insightにアクセスできます。Threat Insightは、サイバー攻撃が発生する前に動向を把握し、新たに出現する脅威への備えを強化するのに役立ちます。このサービスでは、攻撃者やその他の不正な活動、使用される手法に関する詳細な情報を提供します。これにより、顧客はリスクを軽減し、効果的に脅威に対応するための積極的な対策を講じることが可能になります。

Trend Vision Oneのアプリ「Intelligence Reports」(IOC Sweeping)

Trend Vision One のアプリ「Intelligence Reports」のダッシュボードでは、以下の項目をIOCスイーピングで検索できます:

- RansomHub攻撃の急増: 新たなAnti-EDR戦術の公開とAMADEYインフラとの関連

- [Hot Threat]: RANSOMHUBランサムウェアの新インディケーター

- 新しいRansomHub攻撃: TDSKillerとLaZagneを使用し、EDRを無効化

- StopRansomware: RansomHubランサムウェア

Trend Vision Oneのアプリ「Threat Insights」

攻撃者

Water Bakunawa

新たに出現する脅威

The Rise of RansomHub Ransomware-as-a-Service(RansomHubランサムウェア・アズ・ア・サービスの台頭)

RansomHub Ramps Up: New Anti-EDR Tactics Unveiled and AMADEY Infrastructure Connection(RansomHubが加速:新たなAnti-EDR戦術の公開とAMADEYインフラとの関連)

Trend Vision Oneのハンティングクエリ

Trend Vision One のお客様は、Searchアプリを使って、この機能で紹介されている悪意のあるインジケーターを自社環境のデータと照合したり、調査に利用したりすることができます。

RansomHub Ransomware VSAPI Detections and Ransom Note(ランサムウェアRansomHub ランサムウェアの VSAPI 検出とランサムノート)

malName:(RANSOMHUB or KNIGHT) AND eventName: MALWARE_DETECTION AND FileFullPath:("\README_")

RansomHub Ransomware Process Execution(ランサムウェアRansomHubのプロセス実行):

processCmd:"/cmd.exe /c iisreset.exe /stop/" AND processCmd:"powershell.exe -Command PowerShell -Command ""Get-CimInstance Win32_ShadowCopy | Remove-CimInstance""/" AND processCmd:"powershell.exe -Command PowerShell -Command ""Get-VM | Stop-VM -Force""/"

「Threat Insights」のライセンスお持ちのVision Oneのお客様は、さらに多くの探索クエリをご利用いただけます。

推奨事項

ランサムウェアRansomHub は、サイバー犯罪者が簡単に復活し、他のグループと協力して恐喝スキームの利益を最大化する傾向を示す最新の事例です。このランサムウェアは ランサムウェアBlackCatやランサムウェアKnight の背後にいる人物と関係があるとされ、非常に警戒すべき脅威です。特に、この攻撃グループは活動開始からわずか1年足らずの間に、頻繁かつ積極的な攻撃を繰り返している点が注目されています。

ランサムウェアRansomHubや同様の脅威からシステムを守るために、企業や組織はリソースを計画的に配分できるセキュリティフレームワークを導入し、堅牢な防御戦略を構築することが重要です。

以下は、企業や組織がランサムウェア感染から自社を守るために実施を検討すべき推奨事項です:

- 監査とインベントリの実施

- 資産とデータの棚卸しを実施する

- 許可された機器、許可されていない機器、ソフトウェアなどを特定する

- イベントログ、インシデントログの監査を実施する

- 設定確認と監視活動の徹底

- ハードウェアおよびソフトウェアの設定管理を確認する

- 管理者権限を付与し、従業員の役割に必要な場合のみアクセスできるようにする

- ネットワークポート、プロトコル、サービスの監視を徹底する

- ファイアウォールやルータなどのネットワークインフラ機器のセキュリティ設定を有効化する

- 正規のアプリケーションのみを実行するソフトウェア許可リストを設定する

- 修正パッチ適用とアップデートの実施

- 定期的な脆弱性診断の実施を徹底する

- OSおよびアプリケーションのパッチ適用または仮想パッチを活用する

- ソフトウェアやアプリケーションの最新バージョンへのアップデートを徹底する

- 防御および復旧に備えた活動の実施

- データ保護、バックアップ、リカバリ対策の実施を徹底する

- 多要素認証を導入する

- 適切なセキュリティソリューションの導入

- サンドボックス解析による不正メールのブロック機能を導入する

- メール、エンドポイント、Web、ネットワークなど、システムのすべてのレイヤーに最新バージョンのセキュリティソリューションを導入する

- システム内の不審なツールの存在など、攻撃の兆候を早期検知する機能を実装する

- AIや機械学習による高度な検知技術を活用する

- セキュリティ関連のトレーニングやテストの徹底

- 従業員に対するセキュリティスキルの定期的な研修と評価を実施する

- レッドチーム演習や侵入テストを実施する

- Trend Vision One™ – Endpoint Securityは、攻撃チェーンの各段階において多層的な予防および保護機能を提供します。業界をリードする侵入防止機能により、既知だが未修正の脅威を軽減し、疑わしい挙動やツールをランサムウェアがシステムに不可逆的なダメージを与える前にブロックします。ファイルが悪意のあるものであるかを予測し、攻撃の兆候を検出して実行される前に対応することが可能です。

- Trend Vision One™ – クラウドワークロードセキュリティ は、物理サーバ、仮想サーバ、クラウドサーバ向けに高度なサーバセキュリティを提供します。ファイル整合性監視、サーバ侵入防止、コンテナセキュリティを通じて、エンタープライズアプリケーションとデータを侵害や業務中断から保護します。また、緊急のパッチ適用を必要としない保護を実現します。

- Trend Vision One™ – Email and Collaboration Securityは、従業員のリスクレベルをリアルタイムで監視するメールユーザリスク評価機能を提供します。ユーザを標的とした脅威を迅速に検出して対応し、メールセキュリティおよび予防対策を実装して攻撃チェーンを断ち切り、効果的にリスクを軽減します。

参考記事:

Ransomware Spotlight - RansomHub

By: Trend Micro Research

翻訳:与那城 務(Core Technology Marketing, Trend Micro™ Research)