EDRを入れればセキュリティ対策は安心?セキュリティ神話がもたらす危険性

サイバー攻撃被害を受けた多くの組織の再発防止策としても導入されるEDR。その有効性は確かなものですが、EDRさえあれば安心という考えは正確なリスク認識を妨げる可能性があります。EDRを無効化する攻撃など、巧妙なサイバー攻撃と合わせて必要な対策を記載します。

セキュリティは「EDR」を導入すれば安心?

「セキュリティソフトを導入すれば、サイバーセキュリティ対策は万全である」という考え方は、すでに誤った認識であることが多くのサイバー攻撃被害者によって証明されてきました。

例えば2024年6月10日に、ランサムウェア被害を公表した税理士法人髙野総合会計事務所グループは、同年9月11日の調査結果報告において自社で運用していたウイルス対策ソフトが停止させられていたことを公表しました。

2021年1月~2024年11月の期間において、トレンドマイクロがインシデント対応サービスを行ったインシデントの内、50%の事例でセキュリティソフトの無効化が実施されていたことからも、「セキュリティソフトの無効化」という攻撃は現在もサイバー攻撃者の常套手段であると言えます。

参考記事:サイバー攻撃者の常套手段「セキュリティソフトの無効化」に対抗するためには?

これらの事例は、セキュリティソフトを導入すれば安心ということはないことを証明しており、多くの組織のセキュリティ担当者がすでにニュースや最新の事例情報に触れる中で、この事実を実感していると考えられます。

トレンドマイクロでは、国内の組織が公表したインシデント情報を集計しており、その公表情報の中では度々、「再発防止策」として「EDR(Endpoint Detection and Response システム)の導入により、機器の不正な挙動等を早期に検知し対応する」ことが記載されています。

この文脈では、従来のセキュリティソフト(=Endpoint Protection Platform、EPP)だけでなく、より先進的なEDRを導入することで、検知機能を向上しサイバー被害の再発を防ごうと試みていることを示唆していると推察できます。

参考記事:EPP・EDR・XDRの違いを理解する~サイバーセキュリティの原点回帰~

確かにEDRの技術を用いて、検知能力を向上することは組織のセキュリティレベル向上に直結し、再発防止策として有効な選択肢の一つであることは間違いありません。しかし、EDRもそれだけで組織のセキュリティを万全にするものではない、という点に注意が必要です。

実際に、既にEDR製品を無効化する攻撃を確認しています。本稿では、EDR製品を無効化する攻撃について解説し、この脅威を前に組織が取り組むべき内容について提言します。

EDRを無効化する攻撃

セキュリティソフトの停止など、様々な高度な攻撃を検出できるようEDRを導入したのに、EDRそのものを無効化されてしまうというのは逆説的ですが、現実に発生しうるシナリオです。

ではなぜEDRが無効化されてしまうのでしょうか。それは、サイバー攻撃者が巧みに正規の利用者になりすましたり、マルウェアか判別が難しい正規のツールを使用しているからです。

例えば、EDRの機能を試してみたが、運用への影響があり、導入を見送る場合や、他のセキュリティベンダのEDR製品を使用するために現在使用しているEDR製品を使わなくなる場合など、EDRの関連プログラムをアンインストールすることは正規の運用にあたります。

この際、サイバー空間上でプログラムが認識しているのは、操作者がPCの所有者本人かどうかということではなく、操作者がアンインストールを行う上で十分なID情報と十分な権限を持っているどうかです。

もちろん、所有者本人であることを確認するために認証や認可といったプロセスが実施されているのですが、裏を返せば管理者などの上位権限のあるアカウントのID/PW情報が盗み出され、EDRに危険と判定されないような正規ツールが悪用されればEDRであっても停止が可能ということです。

実際にこれまでにトレンドマイクロのリサーチで確認しているEDRを止める攻撃について2つ例示します。

EDRKillShifter

名前の通り、EDRを無効化する為のツールがランサムウェア「RansomHub」の攻撃プロセスの中で使用されたことを確認しています。

なお、「RansomHub」は2024年2月~8月の間に少なくとも210以上の組織に被害を与えたとして、米国のCISA(サイバーセキュリティインフラストラクチャセキュリティ庁)より注意喚起が出されています。

「RansomHub」の攻撃プロセスの中では、Windows Defenderの無効化やRDP接続の設定変更など様々な検出回避のテクニックが使用されますが、EDRKillShifterの役割は主に①脆弱性のある正規ドライバのインストール、②当該脆弱性の悪用による上位権限取得、③EDRツールの停止の3つです。

①でインストールされるのは、脆弱ながらもあくまで正規のドライバです。EDRはこうした脆弱なドライバのインストールを技術的に検知することは可能ですが、全てのEDR製品がこれをリスクのある挙動として利用者に通知してくれるわけではありません。

なお、このような脆弱性を持つドライバを攻撃者自らが意図的に標的端末内にインストールする手法は、BYOVD(Bring Your Own Vulnerable Driver)攻撃と呼ばれます。この攻撃の巧妙な点は、被害環境側の脆弱性管理の状況に依らず、脆弱性を突いた攻撃を成功させることができる点です。

BYOVD攻撃を行い、十分な権限を取得したのち、EDRKillShifterは標的端末におけるEDRツールを停止させます。停止対象となるEDRツールは当社提供の実行ファイルを含め、様々なセキュリティ企業のツールが対象となります。

EDRSilencer

EDRSilencerは名前の通り、EDR製品の監視プロセスを遮断し、EDRからの検知やアラートの報告を妨害することが可能なオープンソースのレッドチームツールです。

レッドチームツールとは、企業や組織におけるセキュリティ訓練や弱点を見つけるための検証の際に攻撃者役を演じる為に、意図的に攻撃プロセスを行うように設計された正規のツールです。正規のツールであるが故、EDRKillShifterにおけるドライバ同様EDRツールに悪意のあるプログラムとして判断されない可能性があります。

EDRSilencerは、WFP(Windowsフィルタリング プラットフォーム)というネットワーク制御やセキュリティ機能を提供する、これまた正規のWindows基本機能を活用し、EDRの外部通信をブロックします。詳細な動作についてはこちらの記事を確認ください。

こうしたマルウェアではない、正規のツールや機能を悪用してサイバー攻撃を行う手法をLiving Off The Land攻撃と呼び、近年の防御側の検知技術向上に対して、サイバー攻撃者が使用するようになった巧妙な手口の一つです。実際に2024年6月にNISC(内閣官房サイバーセキュリティセンター)からもこの攻撃手法について注意喚起が発表されています。

こちらのツールは上述のアンインストールを行う手口とは異なりますが、通信を妨害し実質その機能を無効化していることから、同様の脅威を組織にもたらします。

なお、このツールで機能を無効化できるEDRツールも当社提供の実行ファイルを含め、様々なセキュリティ企業のツールが対象となっています。

このように、既にEDRソリューションを機能停止させる複数の攻撃手法の実行を確認していることから、EDRソリューションの導入がすなわち、組織の安全性を証明するものではないことがわかります。

また、具体的なツールをここでは紹介しましたが、例えばランサムウェアの実行犯に金銭報酬等で雇われた、または誘導された従業員が自らEDR製品をアンインストールするようなシナリオも考えられます。

そういった可能性も考慮すると、ゼロトラスト(全てのアクセスを継続的に評価し、認証・認可を行うというセキュリティの概念)の考え方に則した、EDRソリューションのみに留まらない、多層防御の展開が組織の安全性向上に不可欠な要素であることが理解できます。

EDRやセキュリティソフトの無効化に対抗する

今回紹介したEDRを停止させるツールなども、まずは被害組織に侵入を行う必要があります。侵入前の防御も完ぺきな体制は難しいですが、様々な対策が事前に可能であり、それぞれに被害リスクを低減する効果があります。

例えば、今回紹介した「RansomHub」は初期侵入手口として、フィッシングメール、既知の脆弱性の悪用、総当たり攻撃による不正ログインなどが実行されます。それぞれ従業員教育の実施や、インターネットに接続可能な機器の脆弱性管理、アカウントへの多要素認証の導入など、基本となる様々な対策が存在し、それらの対策の実施状況を定期的に確認することが重要です。

また技術的な面では、侵入前後に関わらず、ファイアウォール、IPS/IDS、EPP、EDR、XDRなど、複数のセキュリティ技術を組み合わせて、組織横断的な検出/防御体制を構築することも重要です。サイバー攻撃者はエンドポイントに到達するまでに何らかの経路をたどってくることから、エンドポイント以外の領域であっても、不審な動きを察知することができれば、迅速な対応に繋がるため被害に遭う可能性が低下します。

なお、セキュリティ技術の導入・運用時には、該当製品の機能の有効化状況について必ず確認が必要です。トレンドマイクロがインシデント対応サービスにおいて協力した案件では、ソリューションの機能を有効化していれば未知の脅威を検出できた可能性のある事例が7割に及びました。これは、セキュリティ技術は導入すれば安全性が高まるわけではなく、適切な運用をして初めてその効果を発揮することを示しています。

トレンドマイクロが提供する「Trend Vision One – Endpoint Security」は、挙動監視や機械学習型検索機能によって、未知の脅威に対応できるよう設計されています。(※全ての未知の脅威に対応できるわけではありません。)また、システム内の挙動を継続的に分析し、正常なパターンから逸脱したものを検査対象として扱うことで、意図の疑わしい上位権限の取得やネットワーク上での水平移動・内部活動を早期に特定することができます。これはつまり、上述のEDRの無効化が実行されるまでに必要な攻撃ステップの兆候を、正規のツールやアカウントであっても、その挙動傾向をベースに迅速に検知、またはブロックできるということです。

実際に、トレンドマイクロ製品では、悪用されたレッドチームツールの検出に対応しており、すでにEDRSilencerも検出対象としています。さらに挙動監機能を有効にしている製品では、このツールの動作を検知して実行を阻止します。

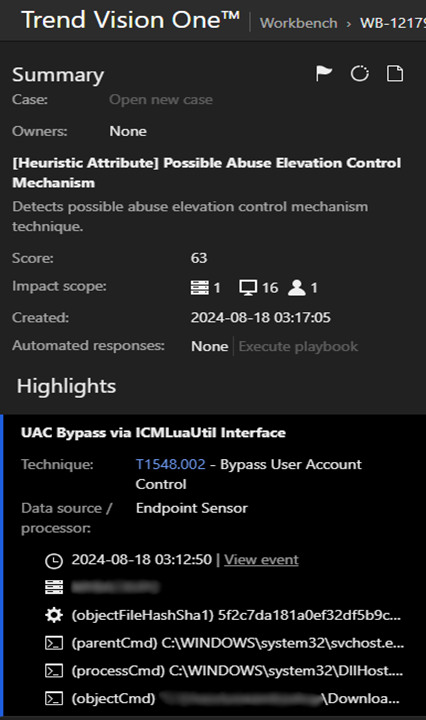

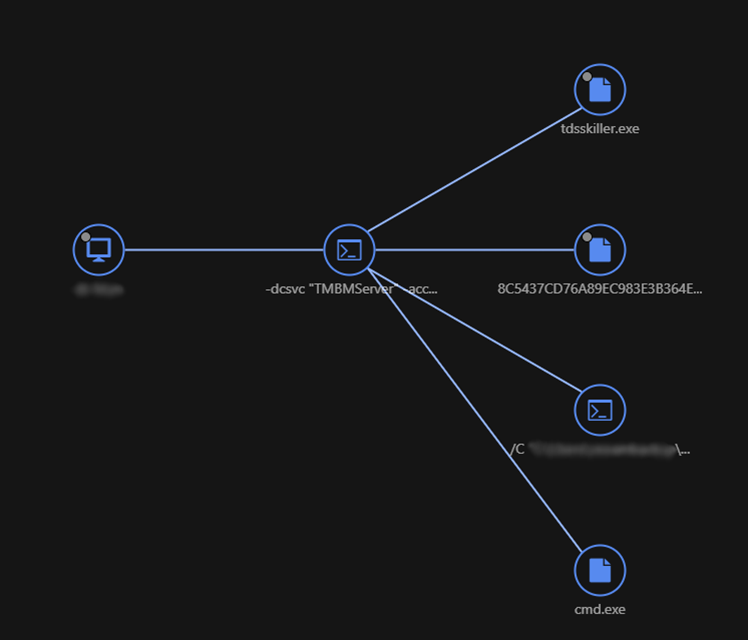

また、EDRKillShifterに留まらない「RansomHub」の全体の攻撃プロセスを検出し、不審な権限昇格やアンチウイルスサービスの停止プロセスまで詳細に検知することが可能です。

図:不正な権限昇格と見られる事象をTrend Vision Oneによって検知

サイバー攻撃者と防御側の攻防は、いたちごっこのように様々な手口が発生し、それに対抗するソリューションが生み出されてきました。しかし、現在も攻撃者側が休む気配はありません。防御側の企業は、ビジネスを継続的に行っていく上で、基本的対策の徹底と、最新技術の有効な活用という両輪を同時に行うという困難な挑戦を強いられています。

トレンドマイクロは、様々な組織のセキュリティパートナーとして、そうした困難な挑戦へのサポートをこれからも続けていきます。

関連記事:

・サイバー攻撃者の常套手段「セキュリティソフトの無効化」に対抗するためには?

・インシデント対応事例から学ぶ教訓 case2 「標的型攻撃の危険性 半年以上組織内に潜伏」

・Living Off The Land(LotL:環境寄生型)のサイバー攻撃~正規ログの中に埋没する侵入者をあぶりだすには?

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)