事例にみる国内に被害をもたらす2大ランサムウェア攻撃者グループ

2024年10月に関係者の逮捕が報じられたLockbit(ロックビット)、2025年2月に主要メンバーが逮捕された8base(エイトベース)など、度々日本に被害をもたらしたランサムウェア攻撃者グループについてまとめました。

公開日:2024年6月17日

更新日:2025年7月23日

ランサムウェアは組織に致命的な被害をもたらす脅威の1つです。2023年の名古屋港におけるサイバー攻撃被害のように事業活動そのものが停止し、関連する別の組織も含めて被害がもたらされる可能性を含んでいます。

米国のインターネット犯罪苦情センター(IC3)の2023年のレポートによれば、ランサムウェアの被害額は5960万ドル(日本円で93億6800万相当、2024年6月時点で換算)に及ぶことが分かっています。また重要インフラに影響を与えたランサムウェアとしてLockBit、BlackCat、Akiraなどが挙げられています。

RaaSと呼ばれる、ランサムウェアをまるでクラウドサービスのように、多くの攻撃者が利用しやすい形で提供する手法が台頭してきたことにより、主に技術的な面でのサイバー犯罪者によるランサムウェア攻撃への参入障壁は少なくなっています。こうした活動の活発化に伴って、ランサムウェア攻撃者グループの多様化や増加が発生しています。セキュリティ担当者の中には、訓練やリスク分析の際、実際どのランサムウェア攻撃者グループによる攻撃が起こりえるかを想定するべきか迷うこともあるかもしれません。

今回は実際に日本で被害が複数発生しているランサムウェアファミリの内、LockBit、8baseといった影響の大きな2つのグループを取り上げ、その特徴や手法・優先すべき対処事項について記載します。

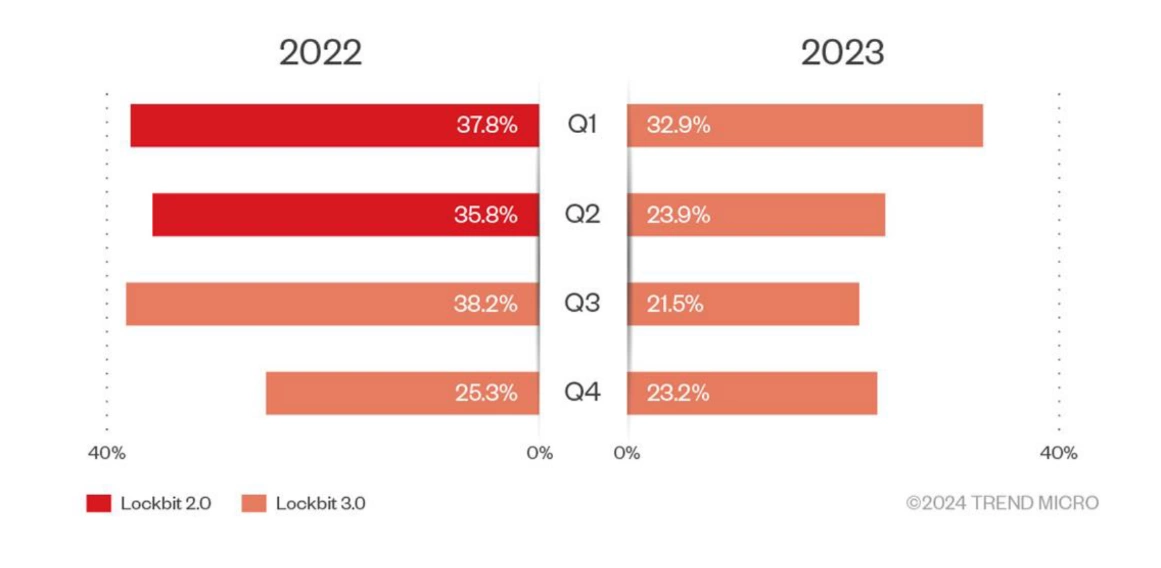

図:主要なランサムウェア攻撃者グループのリークサイトに投稿された被害者数のうち、「LockBit」によるものの割合推移

(トレンドマイクロによる調査)

彼らはRaaSと呼ばれる、ランサムウェアサービスの提供ベンダーであり、Linuxも含めたマルチプラットフォーム対応、自己拡散型のランサムウェアの整備、ユーザフレンドリーなインターフェース開発など、様々な面で他のサイバー犯罪者の利便性を向上することにより、多くのユーザを獲得してきました。

2024年2月20日に当社も検体解析などで協力した、クロノス作戦(Operation Cronos)の実施により、LockBitは攻撃インフラのテイクダウンに追い込まれました。しかし、2024年2月24日にはLockBitのリーダーとみられる人物が、新たなLockBitのリークサイトを立ち上げ、FBIへの報復宣言とみられるメッセージと共に、活動を再開することを発表しました。

テイクダウンに伴って、トレンドマイクロのリサーチにおけるLockBitの検出台数は減少傾向にあります。しかし、LockBitのリーダーと見られる人物の宣言通り、その活動は再開されており、2024年1~3月期におけるランサムウェアの検出台数の中でLockBitは依然トップの検出数(1360件)を誇っています。

この脅威は国内においても同様です。通常、国内のサイバー攻撃被害が公表される際、被害組織から具体的なランサムウェアの名称まで言及されたり、報道されることは全体の公表件数からみると少ない傾向にあります。しかし、そうした中でもLockBitだけは昨年来複数回言及されるなど、その脅威の大きさや知名度が伺えます。

| 発覚/公表日時 | 被害組織の業種 | 侵入口 |

|---|---|---|

| 2023年7月 | 港湾業者 | VPN |

| 2023年12月 | 製造業者 | VPN |

| 2024年1月 | 卸・小売業者 | 不明 |

| 2024年2月 | 製造業者 | VPN |

| 2024年4月 | 卸・小売業者 | VPN |

| 2024年4月 | 製造業者 | 不明 |

表:日本国内のLockBitによる被害を公表、報道された主な事例

(トレンドマイクロが公開情報を元に整理)

2023年12月の製造業者の被害においては、グループ会社が共有していたファイルサーバが暗号化されることによりグループ全体に被害が及ぶなど一社にとどまらない大きな影響が出ていることも確認されています。LockBitの被害が国内においても十分発生しうる脅威であるということや、自社に留まらない被害をもたらすものとなる可能性を考慮し、サイバーリスクを見積もっておくことが国内企業に求められます。LockBitが駆使する具体的な手口やその対策方法はこちらの記事をご参考ください。

また侵入口として6社中4社がVPN機器から侵害されたことについて言及している点も注意が必要です。実際にLockBitは初期侵入時の攻撃手法としてCVE-2018-13379などSSL-VPN機器の脆弱性を悪用することが報告されています。LockBitの被害を懸念する組織はVPNのセキュリティ対策優先度を高める必要があります。VPNの具体的な対策手法はこちらの記事をご参考ください。

(2024年10月2日追記)

------------------------------------------------------------

2024年10月1日にLockbitのマルウェア開発者を含む4人が逮捕され、複数のサーバが押収されたことなどが報じられました。この国際的な摘発の動きは、前述のクロノス作戦(Operation Cronos)の第3フェーズの活動の結果の一部ということも海外メディアで報じられています。なおこの活動には日本の警察庁も参加しています。

こうした活動は、ランサムウェア攻撃の根本的な対処となるだけでなく、他のサイバー攻撃者にとっても、「明日は我が身」とモチベーションを削ぐ効果があるため、中長期的な攻撃抑止の効果が期待できます。

Lockbitの活動は今後少なくとも一時的には沈静化する傾向にあることが予想されます。ただし、前回の攻撃インフラテイクダウン時にも報復活動が行われたように、再度活発化したり、グループ名やメンバーを刷新することによって、活動を継続する恐れもあるため引き続き注意が必要です。

-----------------------------------------------------------

さらに、トレンドマイクロではより正確にLockbitの脅威を認識いただけるよう、Lockbitの感染動画をYoutubeにて公開しています。社内の注意喚起等にもお使いいただけます。

8base – 今最も警戒が必要な攻撃グループ

(2025年7月23日追記)

------------------------------------------------------------

2025年7月17日、警察庁はランサムウェア「Phobos」、「8Base」によって暗号化されたデータを復号するツールを開発したことを発表し、同日から提供を開始しました。これらのランサムウェアの被害によって、暗号化されたデータがある場合、規約を理解した上で復号の試みをすることも有効です。

------------------------------------------------------------

(2025年3月18日追記)

------------------------------------------------------------

2025年2月11日、欧州刑事警察機構(Europol、ユーロポール)は、ランサムウェア攻撃者グループ8baseに関与したとされる人物4名を、日本の警察庁を含む各国の警察機関の共同捜査活動によって逮捕し、サイバー犯罪のインフラに利用されていたサーバをテイクダウンしたことを発表しました(関連:日本の警察庁による発表)。ユーロポールによれば、8baseはPhobosランサムウェアの亜種の展開に関わっており、世界各国の組織を標的にしたとされています。同時に、これは2024年11月に米国で起訴されたPhobosの管理者の件を含む、一連のPhobosに対する捜査活動の一環であるとのことです。

参考記事:ランサムウェア攻撃者グループ「Phobos(フォボス)」の起訴を考察

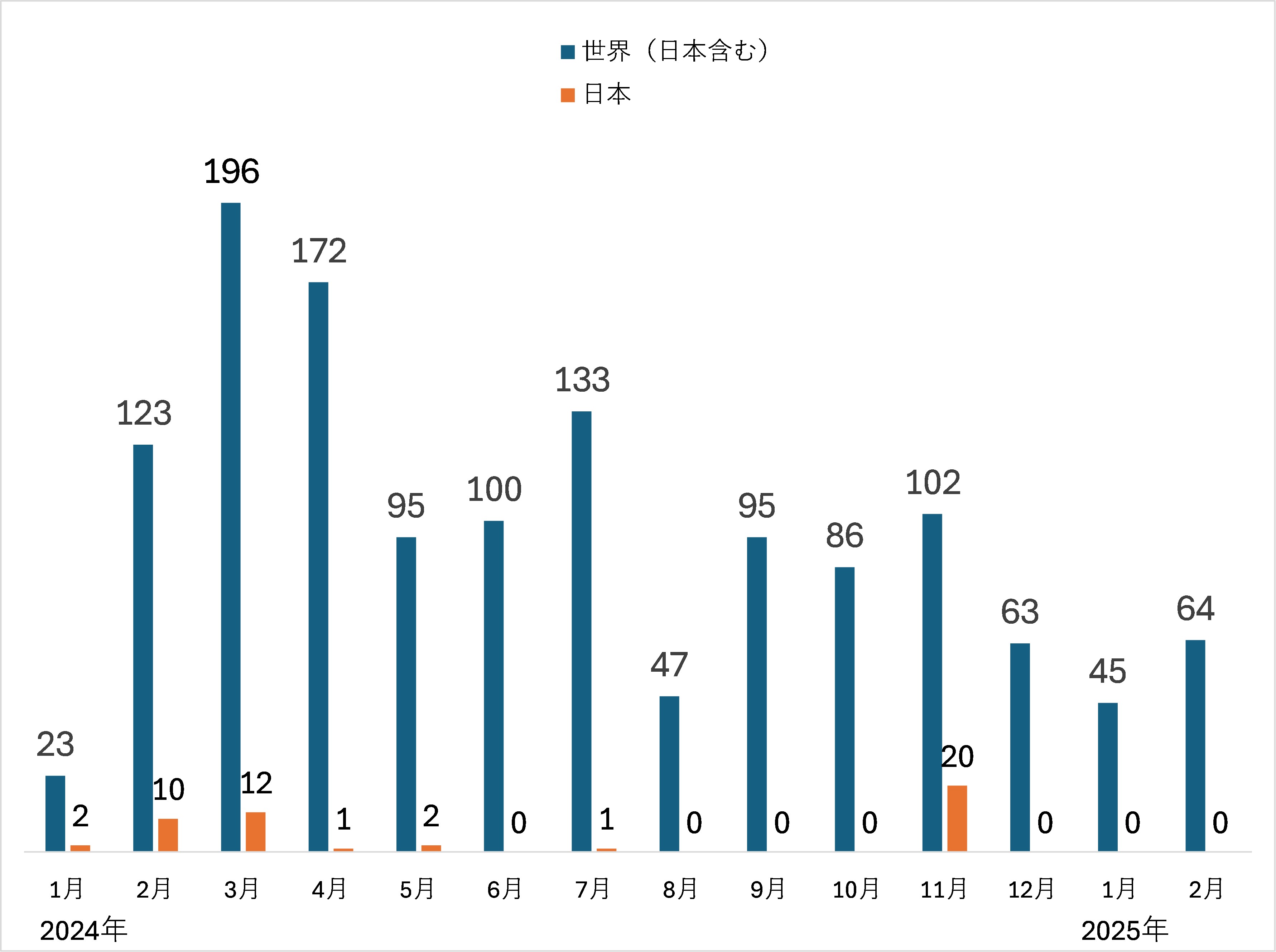

トレンドマイクロの調査では、8baseランサムウェアの世界的な検出台数は、2024年後半から徐々にですが減少傾向にあります。しかし、今後ランサムウェア攻撃者のリネームや再度の活動活発化も考えられるため、当社は引き続き注視していきます。

以降の記事は、本稿執筆時(2024年6月)の情報に基づくものです。今後のランサムウェア攻撃対策にも活用できる情報を含むため、ぜひご覧ください。

-----------------------------------------------------------

8baseは自らを「単なるペネトレーションテスター(組織の脆弱性を見つけるテストを行う役割・組織)」であると主張しており、「従業員や顧客のデータのプライバシーと重要性を無視してきた」企業を炙り出しているという意図を示すことで、まるで「世直し」を行っているかのように自身の活動を正当化しようとしています。一方、リークサイトへの暴露だけでなく身代金要求も実行することから明確に金銭的な動機を持ったグループであると言えます。

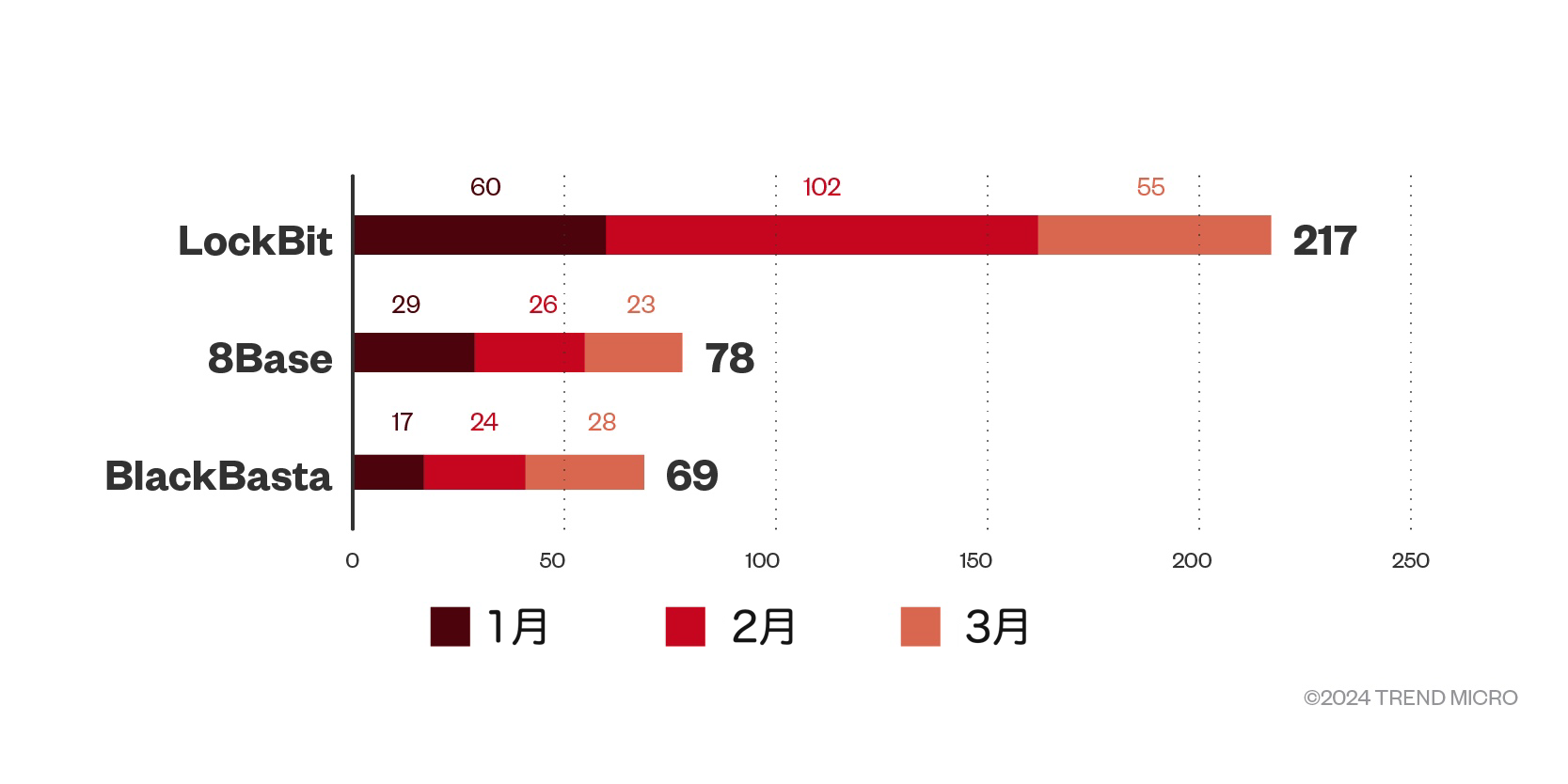

トレンドマイクロのOSINT調査では、8baseは2024年1~3月の期間において、LockBitに次ぐ活発なグループであることが明らかになっています。リークサイト上に掲載された被害企業の数は69件に及び、LockBitの次に被害企業の多いランサムウェアグループとなっています。

図:LockBit、8Base、BlackBasta上位3つのRaaSグループによる被害件数の月別推移

(2024年1月~3月、トレンドマイクロのOSINT調査)

8baseが初めて検出されたのが2022年3月であり、そこから2年程度でこれだけの被害をもたらしていることから、彼らが現在最も急拡大している攻撃者グループの一つであることがわかります。

こうした急拡大の恐れが国内組織にも影響を与えている可能性があります。8baseからの被害を公表している組織は、トレンドマイクロが集計している範囲では見つかっていないものの、8baseのリークサイト上にはいくつかの国内組織の名称が記載されています。

| 掲載日時 | 被害を受けた可能性のある組織の業種 |

|---|---|

| 2024年5月 | 小売業者 |

| 2024年5月 | 製造業者 |

| 2024年5月 | 製造業関連組織 |

| 2024年5月 | 金融業者 |

表:8baseのリークサイト上で名称の記載が確認された国内組織(トレンドマイクロのOSINT調査)

これらの掲載日時が全て2024年5月であることに注意してください。8baseのサイバー犯罪活動が現在でも継続的に活発化しており、その影響がこれらの掲載に示唆されている可能性があります。

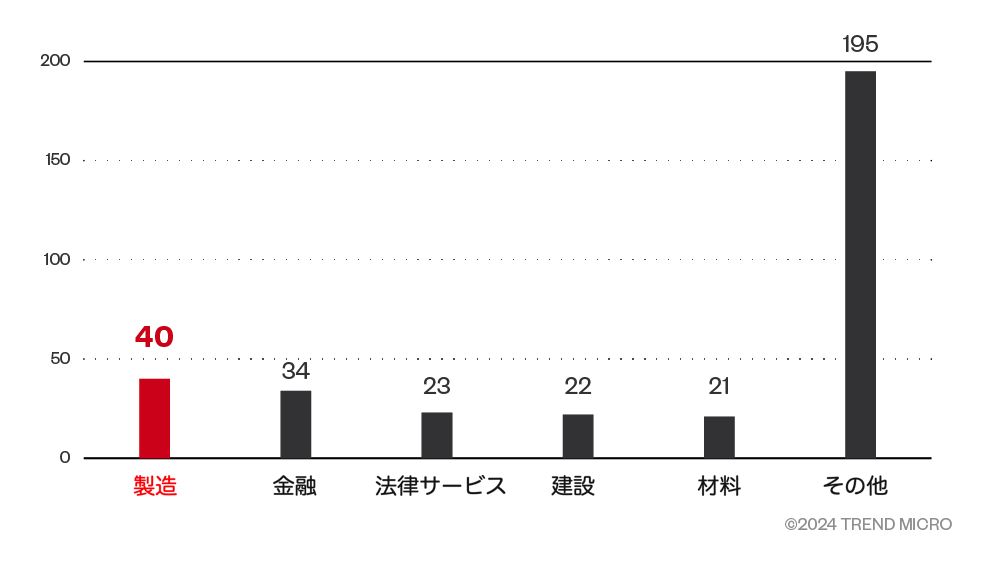

なお被害を受けた業種は複数にわたっており、特定の業種が狙われているわけではないように見えます。よりその傾向を明らかにするためにトレンドマイクロの過去のOSINT調査の結果を参照します。

図:8Baseによる被害件数の業界別トップ5

(2023年5月~2024年3月、トレンドマイクロのOSINT調査)

8baseの被害を受けた業界は2023年5月~2024年3月の期間では「製造業」が最も多い結果になっていました。しかし、「その他」が半数以上を占めていることや、2023年10月に米国の医療業界を標的としたことがあることからも特定の業種が被害に遭いやすいとは言えない状況にあると考えられます。

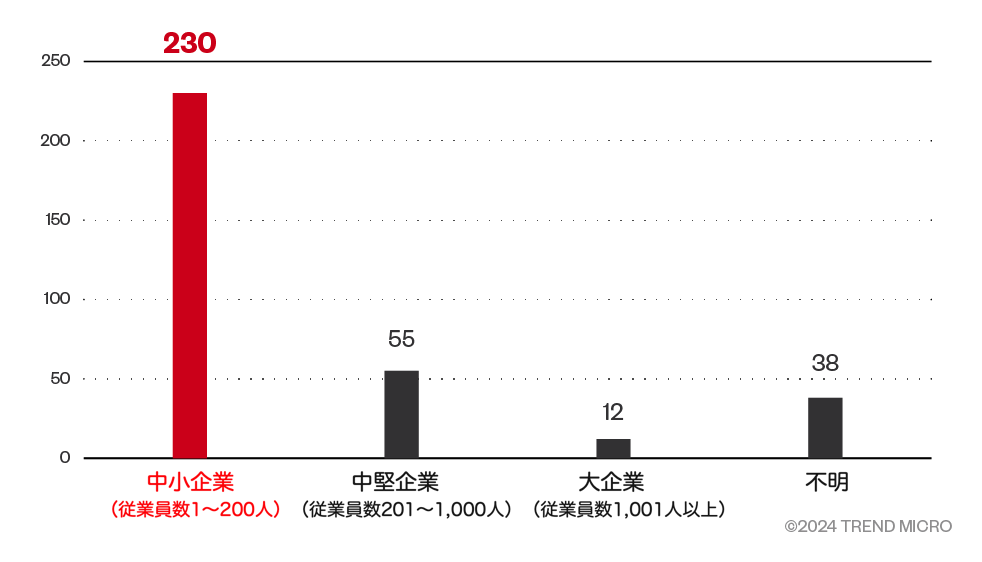

図:8Baseによる被害件数のセグメント別分布

(2023年5月~2024年3月、トレンドマイクロのOSINT調査)

一方で組織規模の観点では、有意に従業員規模200人以下の中小企業が被害に遭いやすい傾向が見られます。これは意図的に8baseが小規模組織を対象としているのかはわかりませんが、従業員規模200人以下の組織のセキュリティ担当者は、より警戒が必要と言えるでしょう。

8baseは被害組織への侵入手口としてフィッシングメールを活用することが分かっています。8baseの被害を懸念する組織はフィッシングメール訓練や、AI技術を取り入れたメールセキュリティソリューションの導入などメール関連のセキュリティ対策を優先的に実行する必要があります。8baseの具体的な手口やその対策方法などはこちらの記事を確認ください。

また8baseについても感染動画をYoutubeに公開しております。実際の暗号化実行時の挙動をご確認ください。

ランサムウェア被害を抑える為に

本稿では、2024年1月~3月に最も被害をもたらした2つのグループについて特徴や国内の事例について取り上げました。主に初期侵入への対策事項を記載してきましたが、ランサムウェアへの対策は侵入後の対策も被害を抑える為には重要です。

例えば、組織内部におけるアクセス制限が挙げられます。トレンドマイクロがインシデント対応サービスにて協力を行った事例においても、組織内部でのRDPを使った横展開が度々実施されていました。しかし、悪用されたRDPサービスはそもそも業務で使用されていなかったり、制限したとしても特に業務上影響のなかったりといったケースも見られています。

組織内部だからと言って、アクセスを無防備に設定しておくのではなく、不要なものや重要性の高い資産に繋がる領域については事前に制限を行っておくことで被害を抑えられる可能性があります。

またそうした未然の対策を行い、かつ万が一侵入された場合、組織内で行っている攻撃の兆候をすばやく見抜けるよう、IT資産全体にまたがる監視が必要です。具体的にはXDRなどの技術を用いて、横展開、権限昇格、内部探索、認証情報窃取など様々な攻撃を素早く検知し、対応することが被害を抑える上で重要となります。

よりサイバー攻撃者による被害を社会全体で減らしていくために、今後もトレンドマイクロでは脅威の情報を発信していきます。

<参考記事>

・ランサムウェア「LockBit」の概要と対策~名古屋港の活動停止を引き起こした犯罪集団

・ランサムウェア攻撃者グループ「LockBit」の摘発の影響と今後

・ランサムウェアに最も狙われやすい組織とは? ~調査に見るランサムウェア被害の実態~

・データで紐解く、病院へのランサムウェア攻撃(2024年最新版)