内部不正はなぜ起こるのか?~その発生のメカニズムを探る~

情報漏洩発生要因の大きな原因である、従業員による内部不正による被害は常に報告され続けています。ほぼすべての業務情報がデジタル化し、可搬性も向上した現代。いかに内部不正から情報を保護するかを考察します。

| 公表時期 | 被害組織 |

|---|---|

| 2024年2月 | ダイキン工業株式会社再々委託先 |

| 2024年3月 | 福岡県筑前町 |

| 2024年3月 | 株式会社デジタルプラス |

| 2024年3月 | 岐阜県 |

| 2024年3月 | 株式会社クラレ |

| 2024年3月 | 早稲田大学 |

| 2024年4月 | プルデンシャル生命保険株式会社 |

| 2024年4月 | ホッカンホールディングス株式会社 子会社昭和製器株式会社 |

| 2024年5月 | 東京海上日動火災保険株式会社 |

| 2024年5月 | えちご上越農業協同組合 |

| 2024年5月 | 上尾市 |

| 2024年7月 | 福島県浪江町 |

| 2024年7月 | 株式会社トータル保険サービス |

| 2024年8月 | 東急リバブル株式会社 |

| 2024年8月 | 千葉県浦安市北部小学校 |

| 2024年8月 | 新潟市 |

| 2024年9月 | 医療法人社団医京会 室町クリニック |

表:内部不正被害の主な国内事例(2024年1月~9月)

公表されている統計データでも内部不正は増加しています。株式会社東京商工リサーチが集計・公表している、2023年の「上場企業の個人情報漏洩・紛失事故調査」においても、「不正持ち出し・盗難」は前年(2022年)から約5倍に増加しています※。

※株式会社 東京商工リサーチ「2023年『上場企業の個人情報漏洩・紛失事故』調査」(2024年1月19日)より。

内部不正とはそもそも何でしょうか?独立行政法人情報処理推進機構(IPA)が公開している「組織における内部不正防止ガイドライン」では、「内部者」と「内部不正」を以下のように定義しています。

| 内部者: 経営者・役員、従業員(契約社員を含む)及び派遣社員等の従業員に準ずる者。(中略)又は、役職員であった者のうち、以下の2つのどちらかでも満たした者とします。 -組織の情報システムや情報(ネットワーク、システム、データ)に対して直接又はネットワークを介したアクセス権限を有する者 -物理的にアクセスしうる職務についている者(清掃員や警備員等を除く) 内部不正: 重要情報や情報システム等の情報資産の窃取、持ち出し、漏洩、消去・破壊等を対象とします。また、内部者が退職後に在職中に得ていた情報を漏洩する行為等。 (編集部注:IPAでは、違法行為だけでなく、情報セキュリティに関する内部規程違反等の違法とまではいえない不正行為も内部不正に含める、としています) |

IPA「組織における内部不正防止ガイドライン」より

本稿では、内部不正とは、組織に所属している内部者が、許可(もしくは黙認)されているアクセス権を悪用し、意図的に組織内の重要情報を持ち出し・売却・譲渡・暴露、消去などの破壊行為をすること、第3者の不正行為を手助けすること、と定義します。

| 分類 | 行動パターン例 | 行動 カテゴリ |

毀損 要素 |

目的 カテゴリ |

|---|---|---|---|---|

| 報酬・誘因 | 退職予定の従業員が、次の就職先での有利な立場を得るために、自組織の営業秘密/顧客情報/財務情報/マーケティング情報を無断で持ち出す。 | 漏洩 | 機密性 | 自己完結 |

| 闇市場のブローカーから金銭を受け取った(もしくは約束された)従業員が、自組織の営業秘密などを不正に収集し、そのブローカーへ売却する。 | 漏洩 | 機密性 | 他者依存 | |

| サイバー攻撃者から報酬を約束されたIT部門の従業員が、社内システムにバックドアを作成し、そのサイバー攻撃者に不正アクセスさせる。 | 変更 | 完全性 | 他者依存 | |

| ハクティビストに感化された従業員が、アンダーグラウンドサイトなどから入手した不正なツールを用いて、信条の異なる自組織のWebサイトやオンラインサービスに対してサービス不能(Denial of Service)攻撃を仕掛ける。 | 破壊 | 可用性 | 自己完結 | |

| 心理的重圧 | 犯罪組織から脅迫を受けた従業員が、自社の営業秘密などを不正に入手し、その組織に情報を渡す。 | 漏洩 | 機密性 | 他者依存 |

| 会社の方針変更により自身のプロジェクトが中止された技術者が、自身の価値を証明するために機密情報を持ち出し、その情報を個人のブログで公開してしまう。 | 漏洩 | 機密性 | 自己完結 | |

| 過度な業績目標の重圧に耐えかねた営業担当者が、自身の成績を良く見せるために顧客データベースの売上情報を改ざんする。 | 変更 | 完全性 | 自己完結 | |

| 昇進を逃した従業員が、自身が開発したソフトウェアのコードへ意図的にバグを仕込む、コードを削除する。 | 破壊 | 可用性 | 自己完結 |

表:内部不正の分類と行動パターン

行動パターンは様々あるにしろ、その行動目的は内部不正者の「自己完結型」なのか、第3者の目的に起因する「他者依存型」なのかという点は大別できます。その上で、どのような人が内部不正者になるのでしょうか?

・誰が内部犯不正者になるのか?

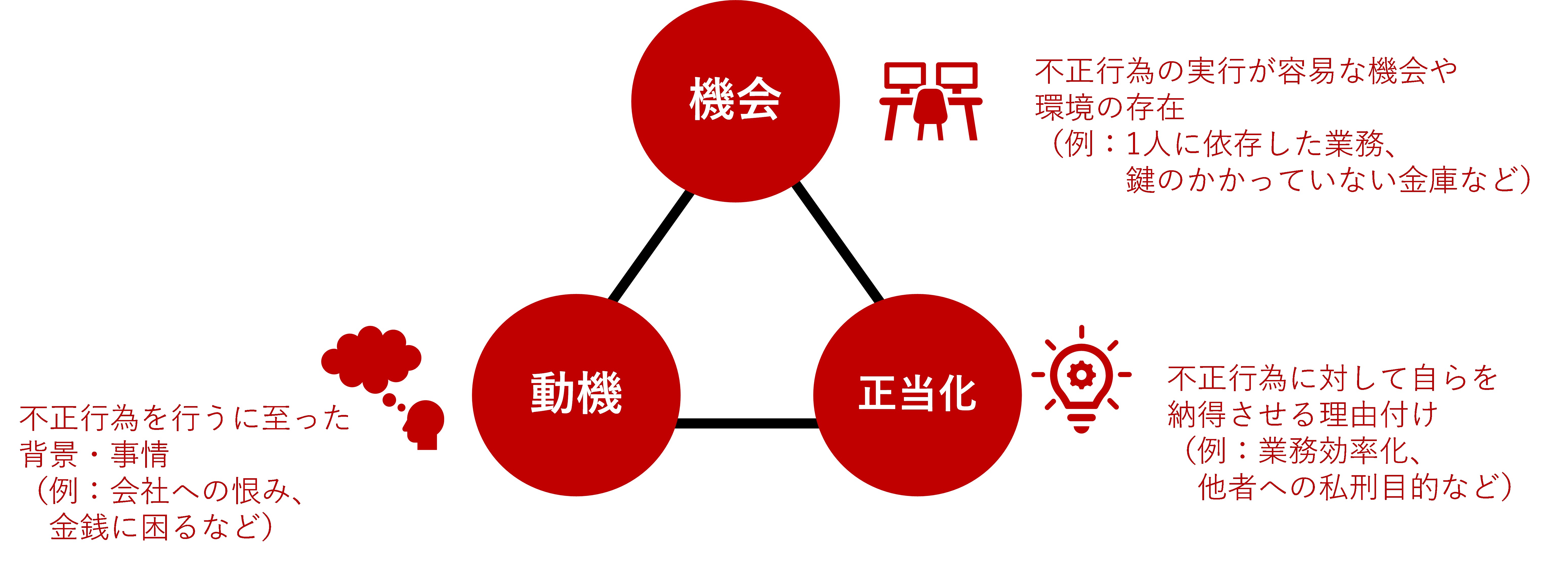

組織内の従業員である内部者が内部不正者になってしまう理由は様々ありますが、アメリカの犯罪学者・社会学者ドナルド・R・クレッシーは1950年代に「不正のトライアングル(fraud triangle)」を提唱し、組織の内部者が不正行為を行う原因を「機会」、「動機」、「正当化」という3つの要素に分けて説明しました。

機会:不正行為の実行が容易な機会や環境の存在

動機:不正行為を行うに至った背景・事情

正当化:不正行為に対して自らを納得させる理由付け

内部不正対策を行う組織としては、これら3つの要素をいかに低減するかが、内部不正を防ぐ予防措置のために必要です。

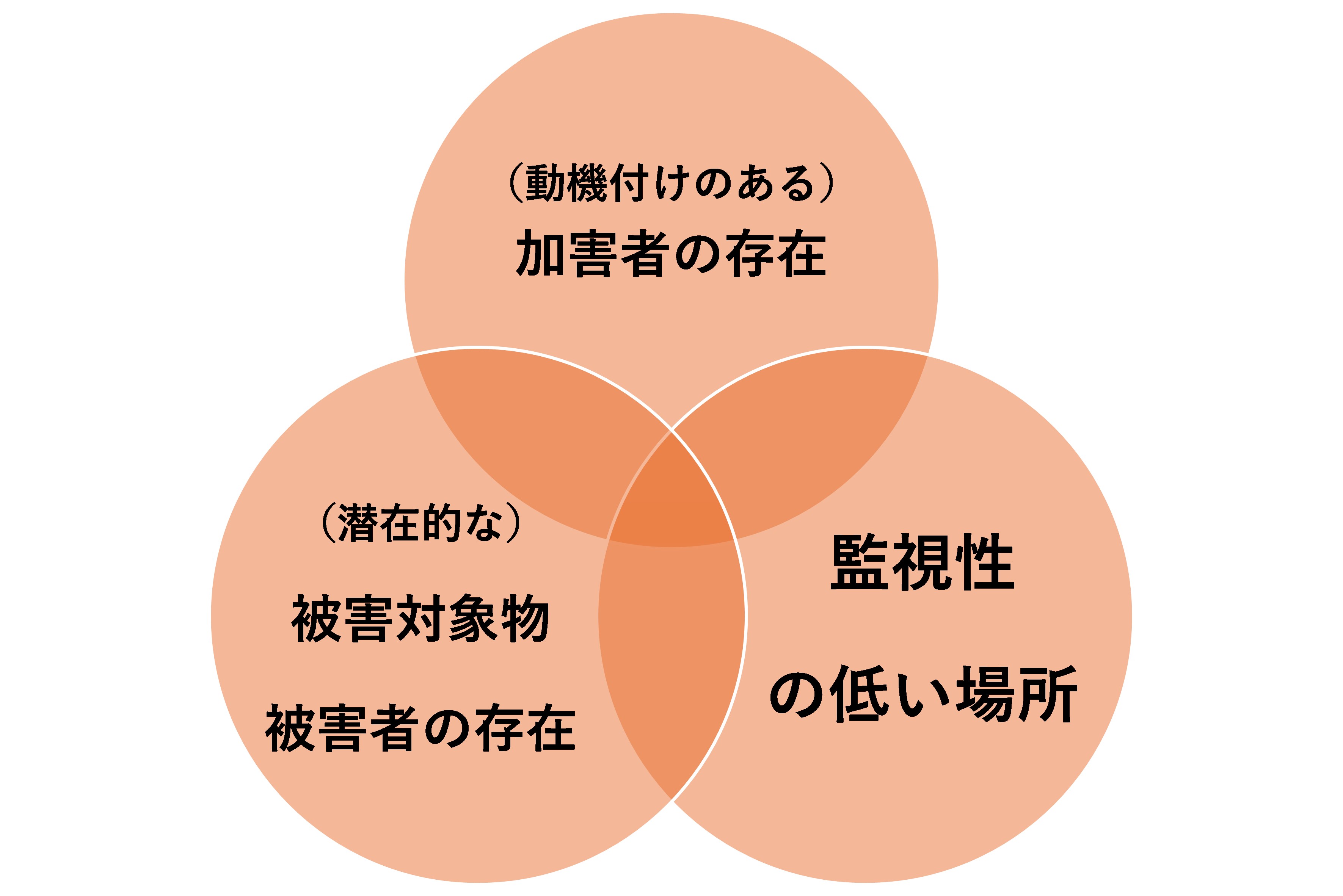

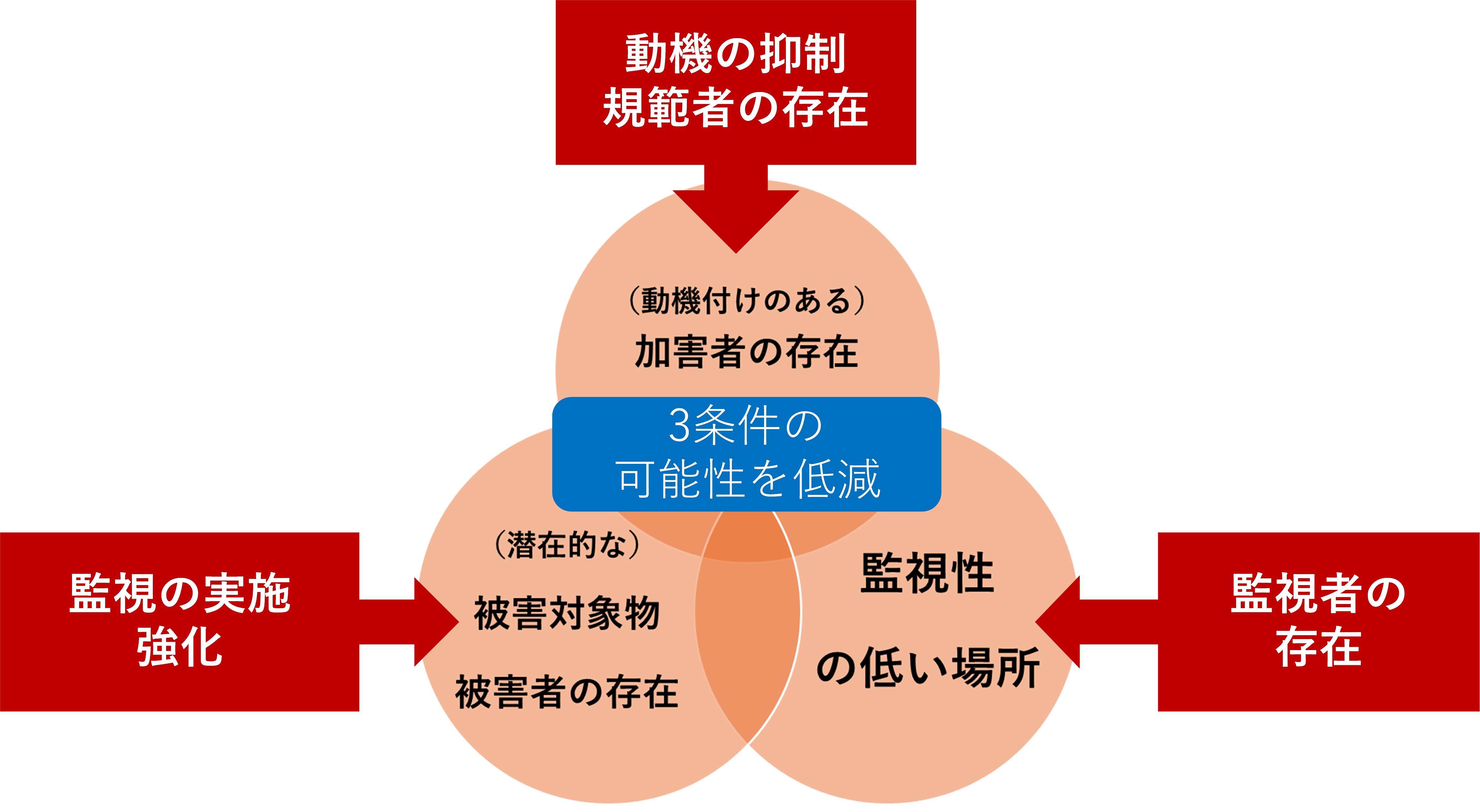

内部不正を未然に防ぐ場合でも、この3つの条件の発生をそれぞれ抑制する工夫が必要です。以下のように対応する要素を準備することで各条件を抑えることができるでしょう。

| 条件 | 条件(内部不正の場合) | 対応する要素(対策) |

|---|---|---|

| (動機付けられた)加害者の存在 | 内部不正者の存在 | 動機の抑制行動 規範者の存在 |

| (潜在的な)被害対象物・被害者の存在 | 監視されていない重要情報・システムの存在 | 監視の実施・強化 |

| 監視性の低い場所 | 重要情報へのアクセスに対する監視がないもしくは弱い | 監視者の存在 |

表:犯罪発生の3条件と抑制する要素

では具体的にどのような対策を行ったらよいのでしょうか?

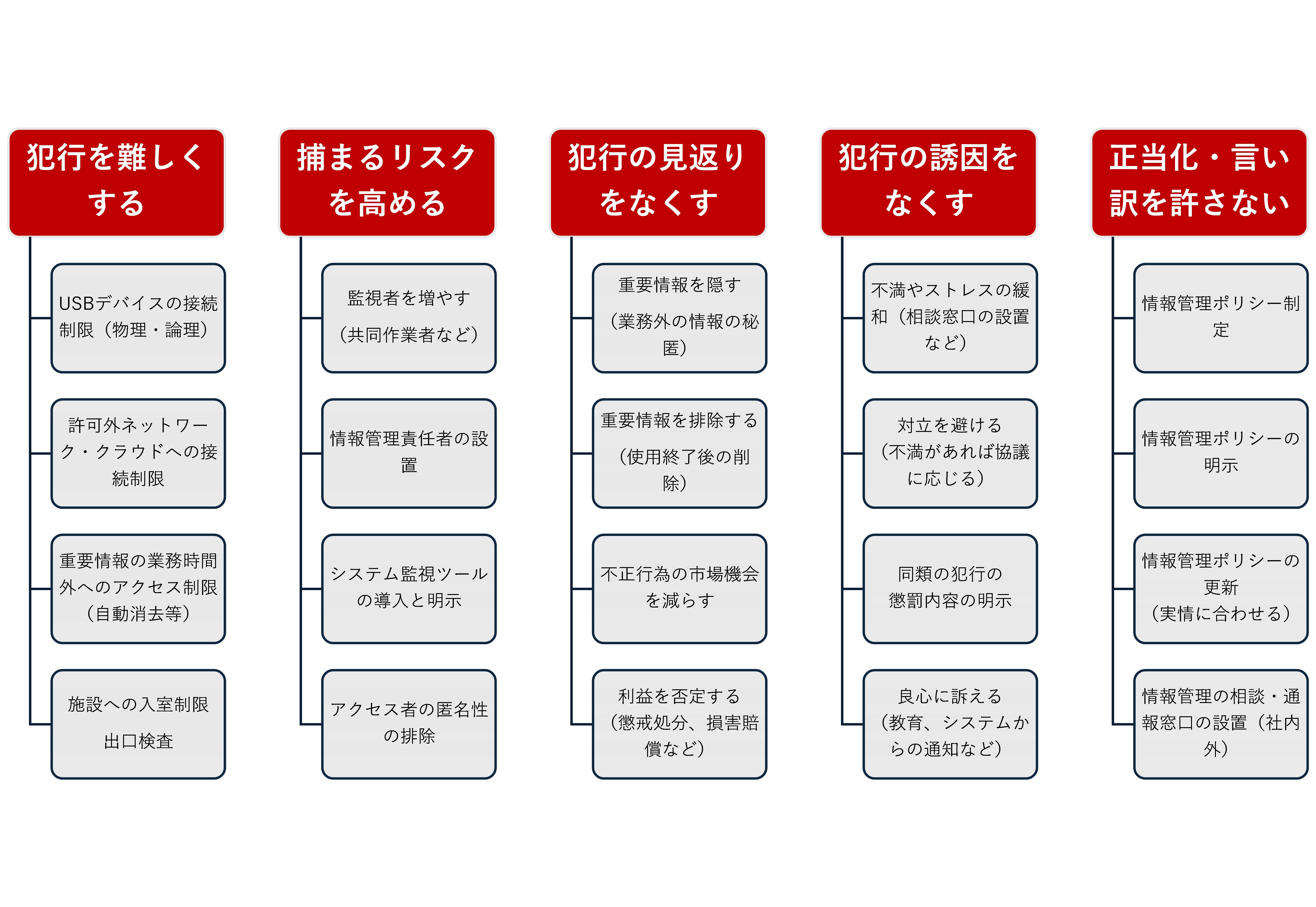

・状況的犯罪予防という考え方

犯罪予防の考え方の1つに、「状況的犯罪予防」というものがあります。定義としては「ある特定の犯罪問題を削減するための、極めて実践的かつ公開的な手段」とされます。分かりやすく言い換えれば、犯罪は犯行にかかるコストやリスクを勘案した際に加害者が合理的に判断した末の結果として起こる現象である、と考えられ、この(加害者にとっての)合理性を減らすことができれば犯罪を抑制することができるという考え方です。状況的犯罪予防では5つの分類で予防策が考えられています。

①犯行を難しくする→技術的対策などで犯行の成功率を下げる

②捕まるリスクを高める→管理・監視の強化

③犯行の見返りをなくす→犯行のメリットを低減する

④犯行の誘因をなくす→加害者が犯行に至る背景要素の除去や犯行の参考になる情報の遮断、被害対象物や被害者との遭遇機会を減らす

⑤正当化・言い訳を許さない→犯行正当化の根拠を否定する

これを再度、内部不正に当てはめて考えてみましょう。情報セキュリティ部門のみで①~⑤すべてにアプローチするのは限界があるでしょうから、人事や事業部門などと連携しそれぞれの部門の強みを生かした総合的なアプローチをとることが望ましいでしょう(下図参照)。

まとめ

今回は、「内部不正はなぜ起こるのか?」について解説をしました。外部からシステムに侵入し情報を窃取したり暗号化しようとするサイバー攻撃とは異なり、内部不正は通常業務で重要情報にアクセスが許されている者が不正を行う者に変化してしまうというリスクです。クラウドサービスやAIの進化が著しい中、「人がシステム使って業務をする」という状況が抜本的に変わらない限り、このリスクは常にどの組織にもつきまといます。したがって、対策についても「技術的対策の強化」と同時に、「人」に対するアプローチが常に重要であり続けるため、情報管理ポリシーの明示や教育内容の更新、役職上位者の業務スタンスやメッセージなども、重要な要素となります。教育内容の検討や情報管理体制については、セキュリティの専門家の意見も交えながら作成・構築していくことも有効です。

業務提携や組織統合による組織構造の変化やテレワークの普及など、情報管理ポリシーが実情とそぐわなくなった場合は早期に更新・周知する体制を整えることが肝要です。

参考情報:

サイバーセキュリティ専門企業の経験と知識に基づき、DX推進やサプライチェーンマネジメントなどに必要とされるセキュリティ知識を体系立てて提供し、一般事業部門や管理部門におけるセキュリティ向上トレーニング

Trend Micro Certified Master (TMCM)セキュリティナレッジトレーニング

記事協力

サイバーセキュリティ・イノベーション研究所

セキュリティ・ナレッジ&エデュケーション・センター

トレンドマイクロのサイバーセキュリティ・イノベーション研究所の中核センターの一つ。経営層、CISOやセキュリティ専任者、一般事業部/管理部の職員から、法執行機関のサイバー犯罪捜査員など様々な対象へセキュリティ教育を提供する。トレンドマイクロがサイバー犯罪対策において協業しているインターポール(国際刑事警察機構)においては、その能力開発プログラムの一環として、同センターが中心となり、サイバー犯罪捜査官の教育を提供している。

Security GO新着記事

RansomHubとは?~2024年に登場した新興ランサムウェア攻撃者グループ

(2024年12月26日)

ランサムウェア攻撃者グループ「LockBit」の摘発の影響と今後

(2024年12月25日)