TraderTraitor(トレイダートレイター)とは?DMM Bitcoinから482億円を窃取したサイバー攻撃者

2024年12月24日、警察庁やFBIはDMM Bitcoinからの約482億円の暗号資産の窃取被害について、北朝鮮を背景とする攻撃者グループ「TraderTraitor」によるものと発表しました。同グループの概要と今回の手口について解説します。

公開日:2024年10月8日

更新日:2025年3月7日

TraderTraitor(トレイダートレイター)とは?

2024年12月24日、警察庁や金融庁および内閣サイバーセキュリティセンター(NISC)は、FBIや米国国防省サイバー犯罪センター(DC3)とともに、仮想通貨(暗号資産)取引所である株式会社DMM Bitcoin(以下、DMM Bitcoin)から約482億円の暗号資産の窃取被害(2024年5月公表。その後、廃業を発表)について、北朝鮮を背景とするサイバー攻撃者グループ「TraderTraitor(トレイダートレイター)」によるものと発表しました。

参考出典:

・「北朝鮮を背景とするサイバー攻撃グループTraderTraitorによるサイバー攻撃について(注意喚起)」(警察庁・金融庁・NISC。2024年12月24日)

・「FBI, DC3, and NPA Identification of North Korean Cyber Actors, Tracked as TraderTraitor, Responsible for Theft of $308 Million USD from Bitcoin.DMM.com」(FBI。2024年12月23日(現地時間))

DMM Bitcoinの仮想通貨流出事例については、以下の記事で解説していますので、併せて参照ください。

参考記事:仮想通貨(暗号資産)取引所を狙う攻撃を考察

サイバー攻撃に起因して事業廃止にまで至った事例として記憶に残るであろう本事例ですが、警察庁などから名指しされた「TraderTraitor」とはどのようなサイバー攻撃者グループなのでしょうか?TraderTraitorは、北朝鮮を背景とする標的型攻撃者グループ「Lazarus Group(ラザラスグループ)」の一部とされています。Lazarus Groupについて簡単に振り返ります。

---------

2025年3月7日追記

これに加えて、米連邦捜査局(FBI)は、2025年2月26日、仮想通貨取引所Bybitから約15億米ドル相当の暗号資産が窃取された事件について、TraderTraitorによるものとの声明を発表しました。

---------

Lazarus Groupの概要※

・帰属(Attribution):北朝鮮偵察総局(RGB:Reconnaissance General Bureau)配下の組織(※2020年国連安全保障理事会の発表より)

・活動開始時期:2007年頃

・動機(Motivation):外貨獲得ならびに機密情報の窃取、破壊活動等

・標的(Target):世界中の組織や個人

・関与したとされる主なサイバー攻撃事例:

‐Sony Picture Entertainmentへのサイバー攻撃(2014年)

‐バングラディッシュ中央銀行へのサイバー攻撃(2016年)

‐Lockheed Martin へのサイバー攻撃(2022年)

‐WannaCry 2.0によるサイバー攻撃(2017年)

‐インドのKudankulam原子力発電所へのサイバー攻撃(2019年)

‐トークンブリッジプロトコルHorizon Bridgeへのサイバー攻撃(2022年)

※Lazarus Groupの定義は情報発信を行う各組織によって異なり、「①北朝鮮に帰属するとされる全ての攻撃者の総称」、「②サブグループ(Andariel、BlueNoroff)を含んだ広義の意味」、「③グループ単体を指す狭義の意味」に大別される。本稿では②の定義で用いている。

TraderTraitorは、「Jade Sleet」、「UNC4899」、「Slow Pisces」とも呼ばれ、主に仮想通貨取引所やブロックチェーン関連企業を標的にしたサイバー攻撃を行っているとされます(FBIによる公表)。2022年4月には、米CISAから注意喚起が公表されています。その際、TraderTratorという名称は、攻撃手法として作成された悪意あるアプリケーションを指して米CISAによって名付けられました。

DMM Bitcoinへの攻撃の概要

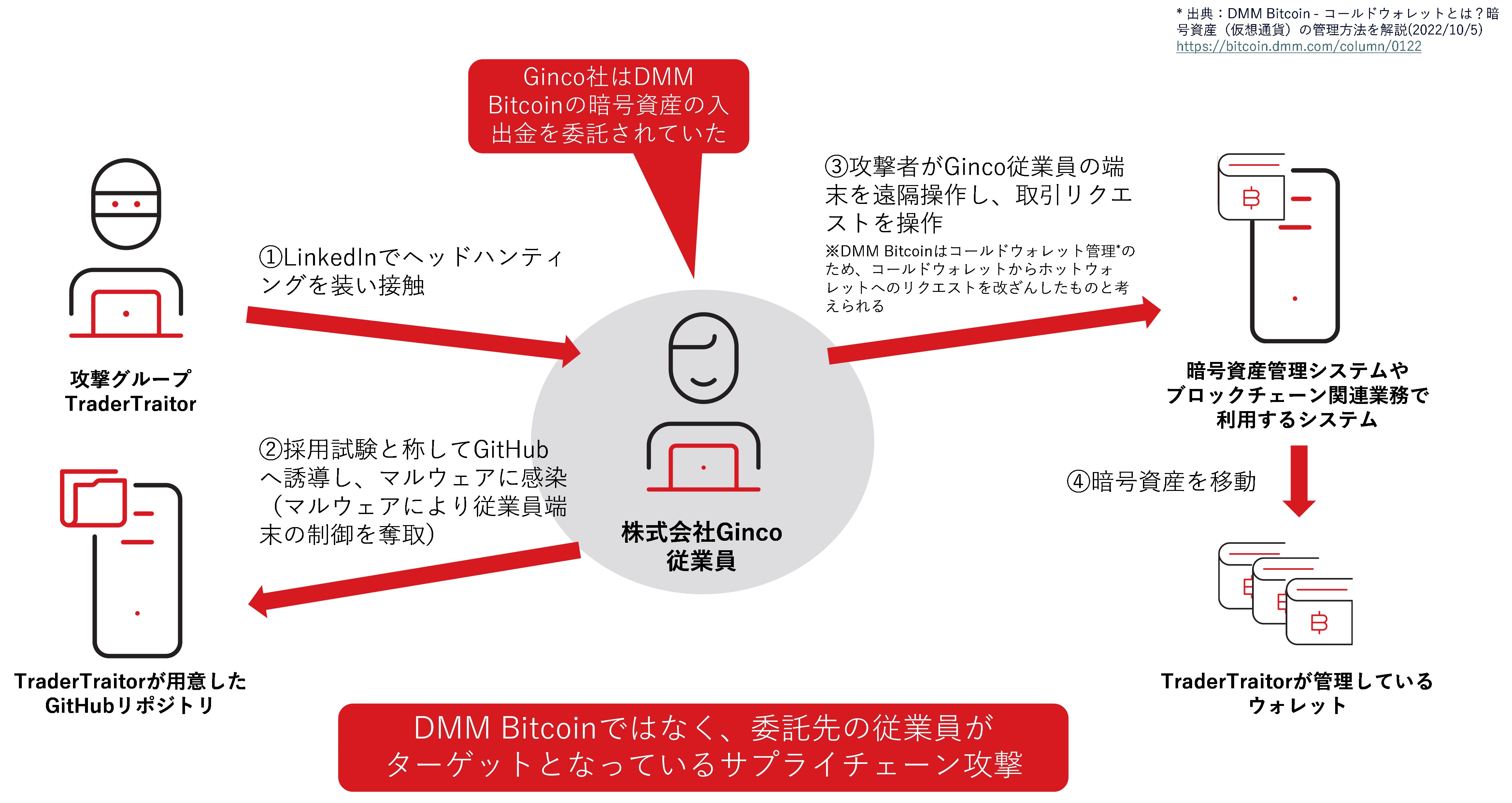

今回、DMM Bitcoinに対して行われたサイバー攻撃について、金融庁やFBIの公式発表から解説していきます。今回はサプライチェーンを構成する重要な要素である「個人」が攻撃対象となっていました。

今回の発表内容から、想定される攻撃の順序を以下に記載します。

①TraderTraitor(攻撃者)がLinkedIn上でリクルーターになりすまし、企業向け暗号資産ウォレットソフトウェア株式会社Ginco(以下、Ginco)の従業員に接触。GincoはDMM Bitcoinの暗号資産の入出金を委託されており、当該従業員はGincoのウォレット管理システムへのアクセス権を保有。

②攻撃者は、採用試験を装い、同従業員にGitHub上に保管されたマルウェア感染用のURLを送付。同従業員の端末の制御を奪取。

③攻撃者が、乗っ取った感染端末を遠隔操作し、取引リクエストを操作。(DMM Bitcoinにおける暗号資産の管理は、コールドウォレットによる管理のため、攻撃者はコールドウォレットからホットウォレットへのリクエストを改ざんしたものと推測)

④DMM Bitcoinの暗号資産を攻撃者の管理しているウォレットに移動(資産奪取)。

以下はこの順序を図式化したものです。

ここ数年トレンドマイクロでは、組織間の業務上の繋がりを悪用して次なる攻撃の踏み台とするサイバー攻撃手法であるサプライチェーン攻撃や標的型攻撃において、組織だけでなく関連する個人まで標的となっていることを注意喚起してきました。今回の事例は、標的とする組織のシステムにアクセス可能な関連組織の従業員を狙ったサイバー攻撃(ビジネスサプライチェーン攻撃)であったと言えるでしょう。

参考記事:

・サプライチェーン攻撃とは?~攻撃の起点別に手法と事例を解説~

・標的型攻撃の最新動向~海外滞在時、物理的に標的のPCに接触する新たな攻撃を確認~

・国家背景のサイバー攻撃(標的型攻撃、APT)から国や組織をどう守るか 千葉県警察本部講演レポート

まとめ

今回の事例を受けて、組織はどのように対処すべきでしょうか?過去に当社が注意喚起した内容や、今回警察庁などから提示された対策を交えて、解説します。

●自社に連なるサプライチェーンの把握・監視:

今回の事例では、DMM Bitcoinではなく業務委託先の従業員が攻撃のターゲットとなっていることから、比較的侵入しやすいポイントをターゲットとして選定したものと考えられます。自社のネットワークにアクセス可能な端末やユーザを、外部の取引先も含めて可視化・把握しておくことが需要です。その上で、アクセスしてきたユーザの挙動等監視し、不審な点があれば検知できるようにしておくことが重要です。

●検知ログの保存期間への注意:

PCのログ保存期間の経過によるログ削除や、攻撃者が侵入後にログを削除することで、攻撃の検知や事後の調査に影響が発生することが想定されるため、ログを集中的に保存・検索できる仕組みを構築することを推奨します(警察庁から発表されているシステム管理者向けの対策でも言及されています)。

●従業員個人を狙ったソーシャルエンジニアリングへの警戒:

人材不足かつ人材流動性が高い現在、特にIT開発者へのニーズが高まっています。企業の競争力を維持するためには短期労働者の需要も高まることが予想され、こうした「人」を介したサプライチェーン攻撃は今後も懸念されます。改めてサイバー攻撃者がどのような材料で従業員をだまそうとするのか、最新の事例を交えた継続的な教育を実施することが重要です。

●開発者向けのセキュリティ対策の整備:

従業員(特に開発者)向けの対策として、一連の攻撃の中でGitHubリポジトリの悪用が確認されているため、他者のコードを利用する場合には内容を確認し、実行する際には仮想マシンなどの制限された環境で実行することを推奨します。

また、最近では、GitHub等のソースコードリポジトリが悪用される事例の中で、アクセスが制限されたPrivateリポジトリが悪用される傾向があり、第3者による指摘や検知の回避を目的としていると推測されます。このような手口について常に情報収集・従業員への注意喚起を心がけることが重要です。

警察庁などから公表されている資料では、攻撃の手口例や緩和策について言及されていますので、併せてそちらも確認してください。

記事協力

サイバーセキュリティ・イノベーション研究所

スレット・インテリジェンス・センター

トレンドマイクロのサイバーセキュリティ・イノベーション研究所の中核センターの一つ。サイバースレットリサーチを通じ、日本社会と国内組織の安全なセキュリティイノベーション推進を支援する研究組織。日本国内を標的にした高度なサイバー攻撃や国家が背景にあるサイバー攻撃など、グローバルとリージョン双方の視点で地政学的特徴や地域特性を踏まえた脅威分析を行い、日本社会や国内組織に情報提供や支援を行う。

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)