2024年第3四半期のセキュリティインシデントを振り返る

2024年7~9月に発生したサイバー攻撃に起因する国内のセキュリティインシデントの統計情報から、組織において今一度点検しておきたいポイントを探ります。

公開日:2024年9月30日

更新日:2024年10月25日

トレンドマイクロでは、セキュリティ動向の把握を目的に、公表情報をもとに、国内法人組織のサイバー攻撃に起因するセキュリティインシデントを収集、分析しています。

実際の被害を受けた組織の公表情報から、インシデントの起因となった問題や被害状況を分析しお伝えすることで、みなさまの今後のセキュリティ対策に活かしていただくことを目的としています。

なお、本記事でご紹介する集計データは、各サイバー攻撃の被害組織が公表した情報をトレンドマイクロが独自に整理、集計したものです。あくまで集計時点の情報であり、続報や情報修正が発表された場合には数値が前後する可能性があることをお含みおきください。

関連記事:

・2024年第1四半期の国内セキュリティインシデントを振り返る

・2024年上半期セキュリティインシデントを振り返る

なお、以下のウェビナーでは、2024年上半期のサイバーセキュリティ動向を中心に、専門家が最新の脅威を分かりやすく解説します。終了後もオンデマンドで視聴可能です。視聴は下記より、ウェビナー専用ページへアクセスして下さい。

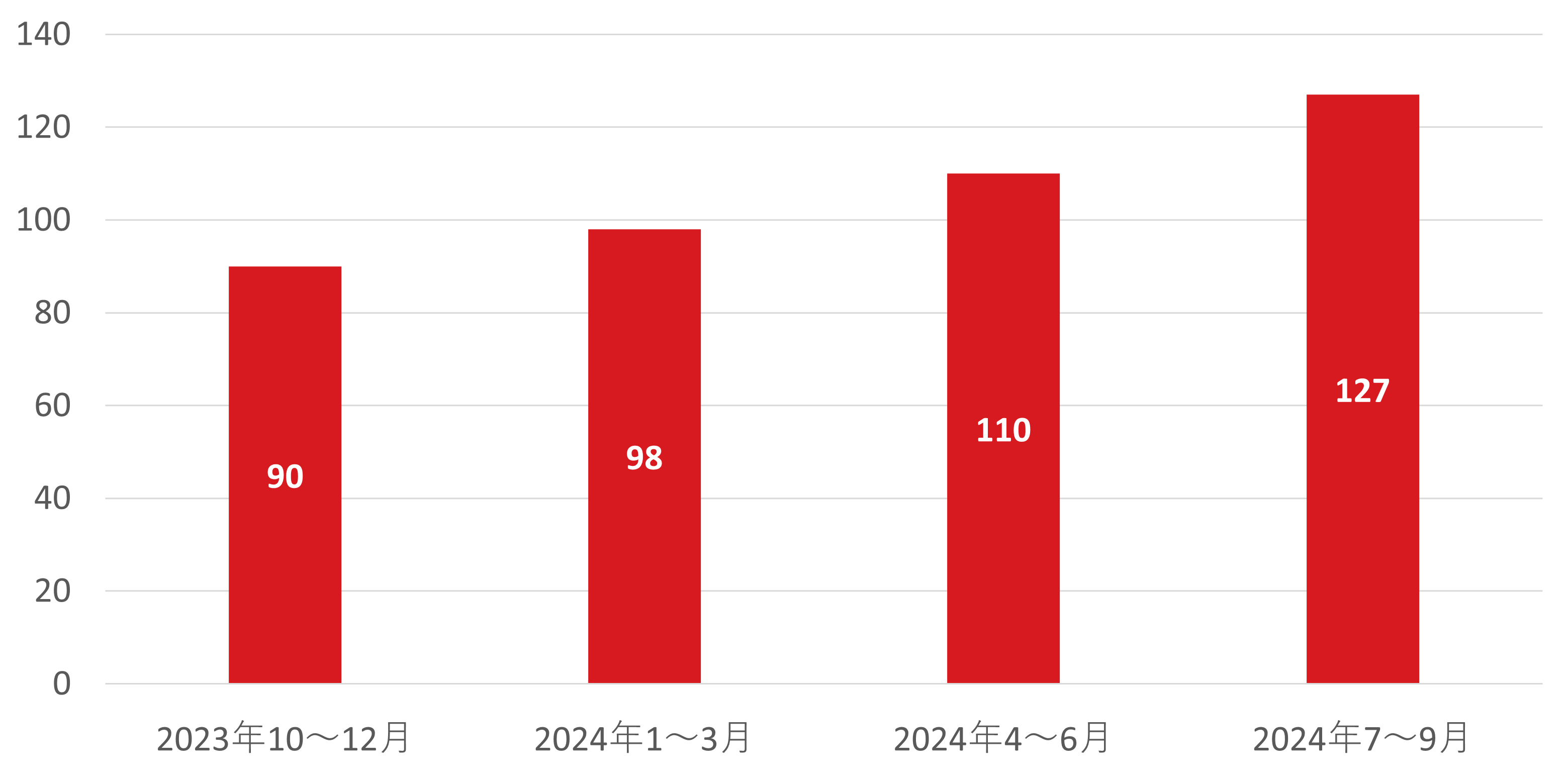

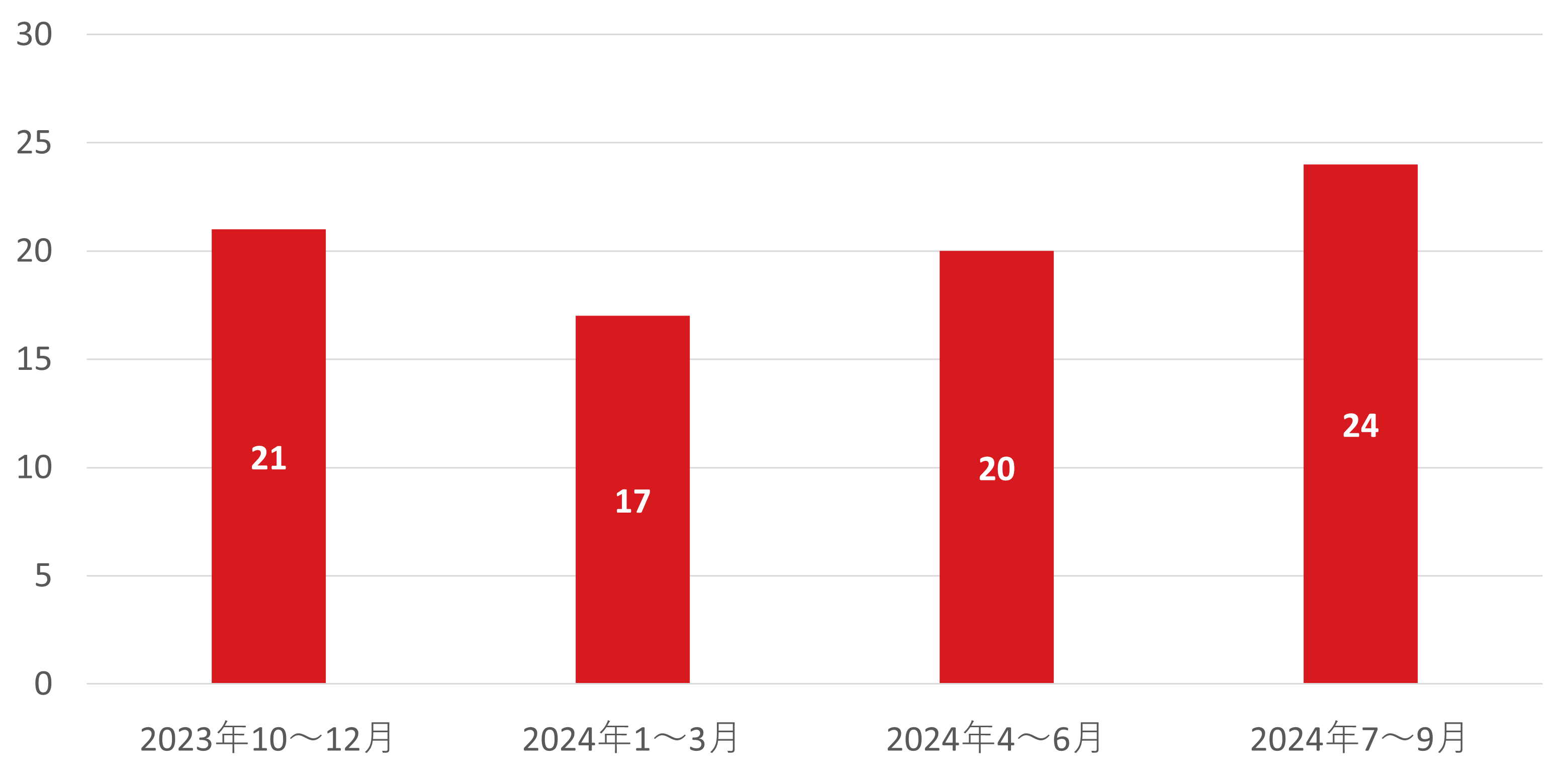

グラフを見ると、2023年第4四半期から連続して件数が増加傾向にあります。2024年は時期を追うごとにより多くの組織でのインシデントが拡大しており、第4四半期(10月~12月)も注視が必要です。

では、具体的にどのような被害が増えたのでしょうか。より詳しく見ていきます。

増加傾向が見られる被害として、まずランサムウェアが挙げられます。

ランサムウェアは9月23日時点で、2024年第3四半期において、24件国内組織により被害が公表されています。7月から9月23日までに約12週間であったことを踏まえると、週に2件ほどランサムウェア被害がどこかの組織で発生しています。

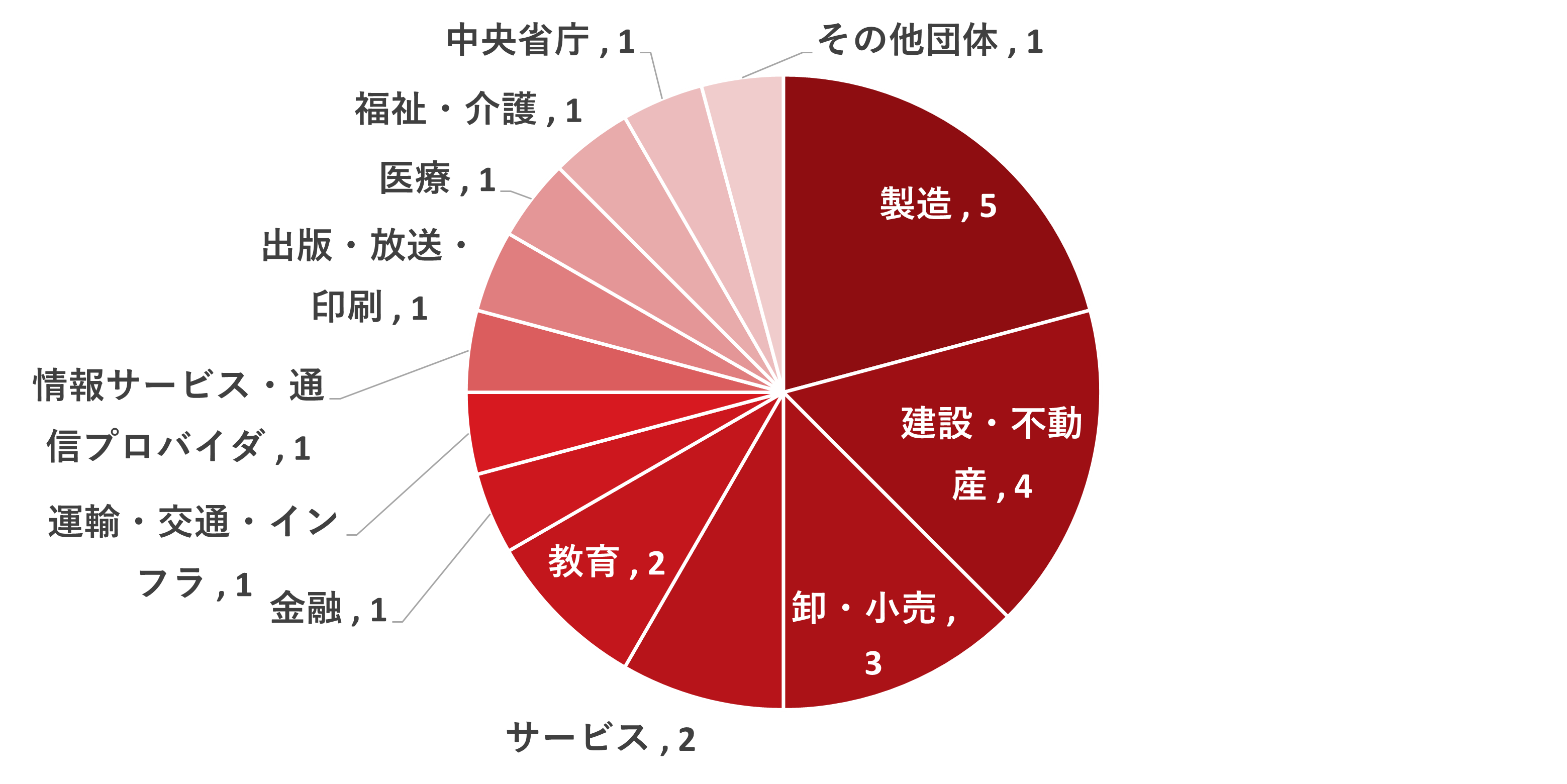

被害を受けた組織を業種別に分類すると下図の通りとなります。

製造や建設・不動産業種における被害が目立つものの、被害を受けた組織は多岐にわたることから、どのような業種であっても被害に遭う可能性があることに注意してください。

ランサムウェアへの感染原因についてまでは、ほとんどの組織で公表されていなかったため、統計的な情報ではありませんが、一部の事例でサーバやネットワーク機器が古いバージョンであったため脆弱性を突かれたことやVPNの設定ミスに起因して侵入を許してしまったことが報告されていました。

2024年9月に警察庁から発行された「令和6年上半期における サイバー空間をめぐる脅威の情勢等について」においても、ランサムウェアの感染経路としてVPN機器が最多の回答となっています。

ランサムウェア被害を抑えたい組織においては、特にVPN環境のバージョンアップを行いつつ、そのセキュリティ設定について定期的に見直しを行う必要があるでしょう。

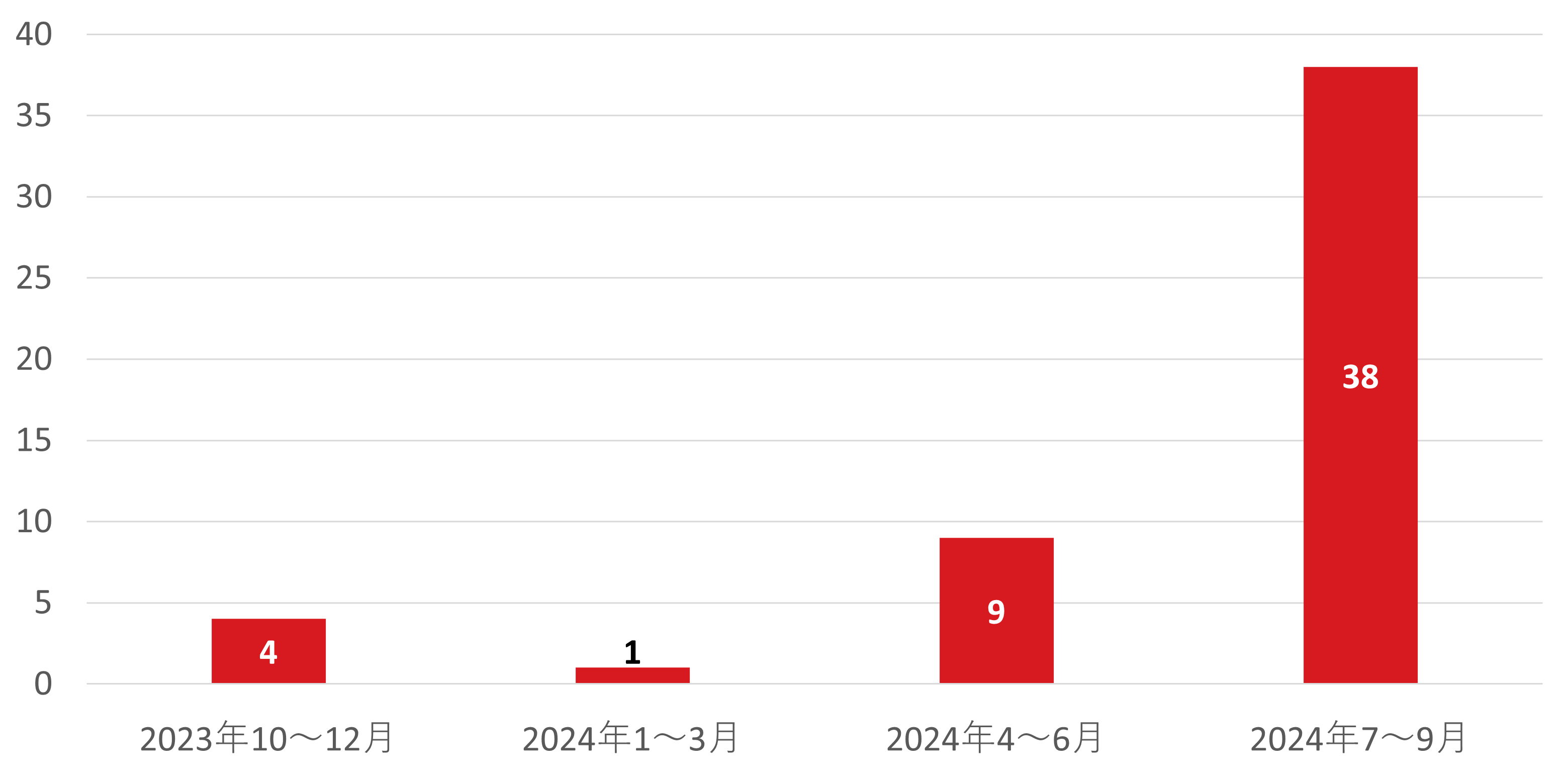

以前から1社への侵害が複数社に二次被害をもたらすような事例は存在していましたが、2024年第3四半期にはこの二次被害報告が大幅に増加しました。

そもそもサイバー被害は必ず公表されるわけではありませんが、個人情報などの漏洩が発生した際には被害者への通知義務が発生するため公表されやすい傾向にあります。今回増加した二次被害報告のほとんどが、顧客から預かっていたデータを業務委託先に預けている状態で、委託先が侵害を受けた結果、自社においても情報漏洩被害を公表する必要に迫られたものでした。

2024年第3四半期に二次被害報告が行われたインシデントで、特に件数の多かったものの詳細を下記表に示します。

| 一次被害組織 | 一次被害組織の受けた攻撃種別 | 二次被害を公表した組織の数 | 漏えいした情報の件数 |

|---|---|---|---|

| 印刷業者 | ランサムウェア | 13件(自治体や金融機関など) | 約145万件 |

| エネルギー業者 | 不正アクセス(詳細不明) | 8件(自治体やインフラ系組織など) | 約416万件 |

| 輸送業者 | ランサムウェア | 10件(小売やサービス業など) | 集計時点では不明 |

一部、攻撃種別が不明なものなどもありましたが、一次被害組織においてランサムウェア攻撃に伴う情報窃取が行われてしまい、契約関係にある組織の有する情報も漏えいしてしまうというシナリオが一般的でした。このことから前章で説明したランサムウェア被害の増加も、二次被害事案の増加に関連していると考えられます。

こうした被害は、過去にも何度か取り上げたサプライチェーンリスクの顕在化にあたる事例と言えますが、自社環境ではなく預けたデータのみが侵害されて被害が連鎖するデータ・サプライチェーンリスクに該当します。

このリスクへの対応に関しては、情報の「委託元」、「委託先」それぞれが情報管理を強化する必要があります。なお、様々な契約を通して利益を生み出していくビジネスの性質上、ほとんどの組織は委託元にも委託先にもなり得ます。

「委託元」は、「委託先」の選定条件の見直し、定期監査、セキュリティリスクを考慮した契約の締結などを行い、二次被害のリスクを低減する必要があります。具体的には預ける重要情報に関して「委託先」における取り扱い状況の把握や安全管理措置内容の確認、情報漏洩時の補償内容についての合意をとることなどが挙げられます。

このリスク対応は、システム部門やセキュリティ担当者だけで解決できるものではないため、事業部門や法務部門などとの部門横断での協力が必要になります。

業務を委託され、他社の重要情報を自社で保有するなどといった、自社が情報の「委託先」となる場合には、情報漏洩が起きた際に、「委託元」の損害に伴う賠償費用が発生したり、長期的に信用を失うリスクがあることを認識する必要があります。他社から預かった重要情報については、優先的に暗号化やアクセス制御を施すなど、リスクに応じた情報管理策を適用することを推奨します。

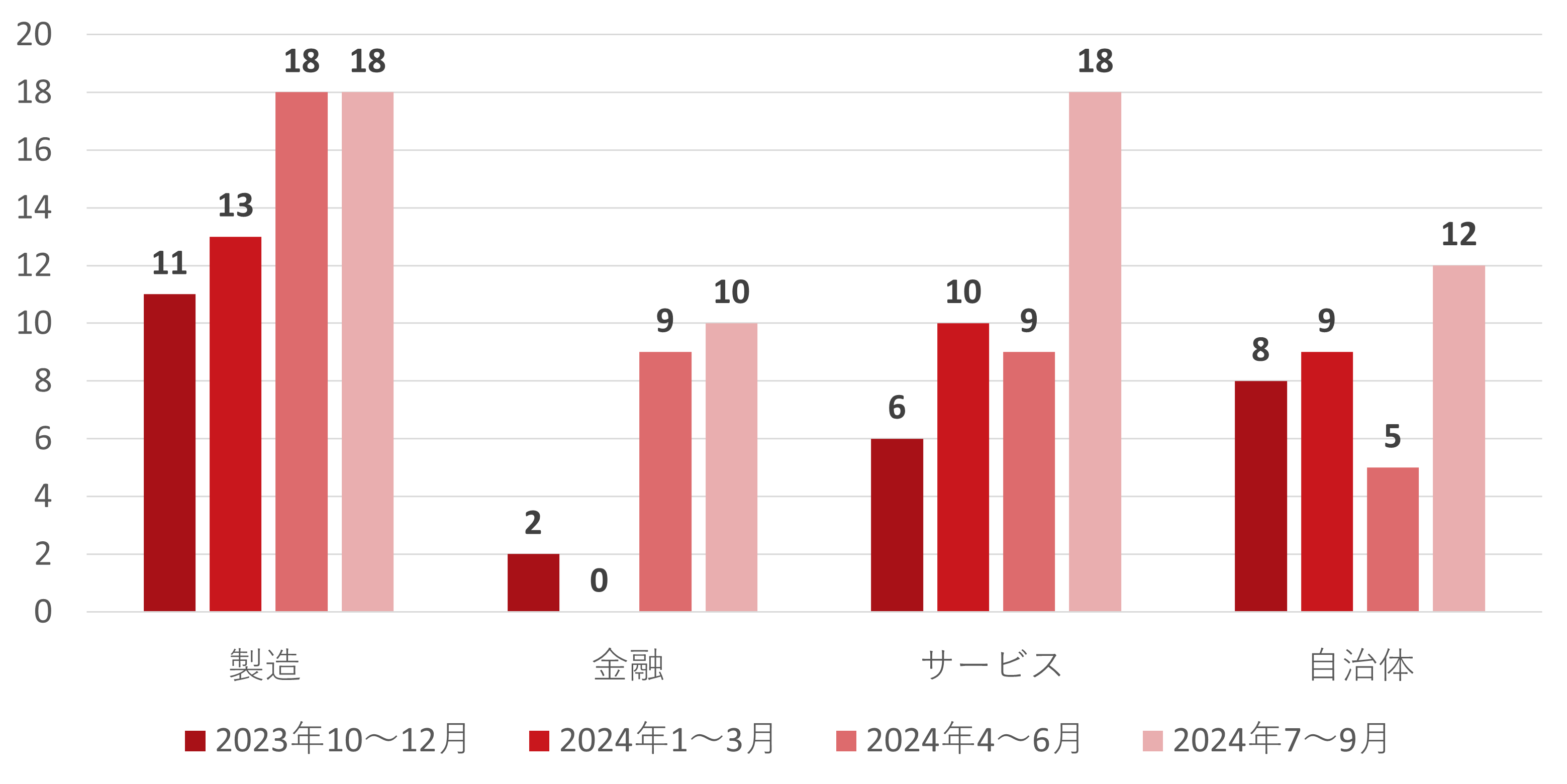

特に、サービスにおいては前四半期の2倍の件数が報告されました。サービス業の具体的な組織としては、ホスピタリティ業界やスポーツ関係の組織などが該当し、それらの予約サイトやショッピングサイトが侵害されるケースが見られました。同業種に属する読者には、顧客向けサイトのシステム設定やアカウント管理などの見直しを推奨します。

なお製造業は、前四半期と同数であったものの、被害件数が高止まりしている状態です。そもそも日本には製造業者が多いことも要因の一つですが、サービス業と並んで全業種中最もインシデントが発生している業種であり、ランサムウェア被害数も最多であることから、引き続き製造業に属する組織は警戒が必要です。

金融や自治体における被害の増加は前章のデータ・サプライチェーンリスクに起因する二次被害の増加が主な要因です。どちらの業種も国民の生活に直結するデータを取り扱うため、他の業種に比べても情報漏洩時のリスクが大きいと言えます。前章でも述べた委託先に対する情報管理強化がより求められていく可能性があります。

これからのセキュリティ対策は自組織に留まらない

今期の多くの事例が示すように、セキュリティインシデントによる被害は自組織に留まりません。ただし、まずは自社においてセキュリティインシデントが発生しないように、必要な対策を施していくことが重要です。

対策を行う際には、前回の本シリーズ記事にも記載している通り、VPN機器やID管理を優先することを推奨します。引用した警察庁のレポートにも記載の通り、今やランサムウェア攻撃の初期侵入に最も利用されるIT機器がVPNです。

セキュリティソリューションを導入することも一定の効果がありますが、まずはVPNのファームウェアのアップデートや修正プログラムの適用、VPNアカウントのセキュリティレベル向上、最小権限の原則に基づくアクセス制御など、基本的な対策を実施することを推奨します。

これらを実施の上で、Living Off The Land(標的の組織内で使用される正規ソフトウェアの悪用)などのより高度な攻撃にも対抗できるよう安全性を高めたい場合には、XDRなどのソリューションを導入し、万が一侵入された場合でも被害を最低限に抑える取り組みが有効でしょう。

こうして自社の対策を施した場合でも安心はできません。自社で取り扱う情報資産は他組織に移動または複製されていても、自社にとってのリスクにつながるものであることを理解し、適切なリスク管理策を施す必要があります。

セキュリティ上信頼できる委託先の選定や、万が一情報漏洩した場合に備えてどのような準備を行っておくかなど検討を続ける必要があるでしょう。

他の優先度の高い業務に追われるなどの結果、自組織だけではこうした準備が進められない場合には、セキュリティを専門とするパートナーを見つけることで、協力して推進していくという選択も解決策の1つとなります。

なお、以下のウェビナーでは、2024年上半期のサイバーセキュリティ動向を中心に、専門家が最新の脅威を分かりやすく解説します。終了後もオンデマンドで視聴可能です。視聴は下記より、ウェビナー専用ページへアクセスして下さい。

Security GO新着記事

MirrorFace(ミラーフェイス)とは?~警察が注意喚起を行った標的型攻撃グループを解説~

(2025年4月17日)

データ・サプライチェーンとは?マネジメント上の課題を解説する

(2025年4月17日)

セキュリティ・クリアランスとは?なぜ日本で必要性が高まっているのか?

(2025年4月15日)