自社システムを実際に攻撃する“レッドチーム演習”を実施するには? ~サイバーキルチェーンを軸に解説~

レッドチーム演習とは、サイバー攻撃者の視点で自社のシステムを実際に攻撃し、対策の妥当性や強化すべきポイントを明らかにする手法です。レッドチーム演習を体系立てて行うにはどうすればよいのでしょうか。サイバー攻撃の段階を構造化して考える「サイバーキルチェーン」のフレームワークを参考にしながら、解説します。

自社システムを実際に攻撃する“レッドチーム演習”

サイバー攻撃は日々進化をつづけ、どの組織・企業もその脅威にさらされています。SANS Instituteの報告書によれば、ランサムウェアを用いる攻撃者グループは新手のグループが次々に登場し、インシデントの総数は増加傾向にあります。こうした攻撃から組織を守ったり、攻撃を受けても被害を最小限に抑えたりするための有効手段のひとつとして、これまでトレンドマイクロでは、自社システムを実際に攻撃する“レッドチーム演習”を紹介してきました。

参考記事:

・レッドチームとは何か、そのメリットとは

・トレンドマイクロが実践するサイバー攻撃演習(前編)

・トレンドマイクロが実践するサイバー攻撃演習(後編)

演習にはさまざまな種類や目的があるため、各組織の現状や課題に応じた演習を選択することが必要です。一般的にレッドチーム演習は、次に述べる「サイバーキルチェーン(Cyber Kill Chain)」というフレームワークに則って実施されます。本記事ではこのフレームワークを紹介し、一般的なTTP(戦術、技術、手順:Tactics・Techniques・Procedures)についてより詳しく見ていきます。

サイバーキルチェーンとは?

「キルチェーン」は軍事用語で、敵の攻撃の構造を破壊することにより自軍を防衛する考え方です。これを、ロッキード・マーティン社がサイバー攻撃に適用したものが「サイバーキルチェーン」です。サイバーキルチェーンでは、攻撃者が標的を定め、目標を達成するまでの一連の行動を、次の7つのフェーズに分類しています。

・偵察:標的や攻撃戦術に関するデータを収集する

・武器化:標的の環境のアタックサーフェスを攻撃するためのマルウェアや不正サイトを開発する

・デリバリ:武器化されたマルウェア※を添付した不正メールや不正サイトのリンクを標的に向けて送り込む

・エクスプロイト:標的にマルウェアを実行させる

・インストール:標的をマルウェアに感染させることにより、リモートからのアクセスを可能にする

・C&C(コマンド&コントロール):標的の組織のシステムとネットワークをリモートから制御する

・目的の実行:標的の環境の機密情報を収集、暗号化、窃取する

※攻撃のプロセス上、いわゆる「マルウェア」ではなく、通常のシステム運用などで用いられる「正規ツール」が悪用されるケースもあります。

上記のうち「偵察」から「武器化」のフェーズにおいては、レッドチームでは以下の手順を踏むことがあります。

・ソーシャルネットワーク(企業のホームページ、LinkedIn、Hunter.io等)からメールアドレスを収集する

・フィッシング攻撃の場合、標的の情報を得た後、フィッシングメールの内容(ログイン情報を窃取するための演習用サイトに誘導するケースは特に)に沿ったドメインを作成する

・企業ポリシーによりフィッシング攻撃を用いた演習が許可されない場合、電子メール関連の情報は収集せず、クラウドプロバイダなどの偵察に焦点を当てる

・シェルや類似したツールにアクセスするため、RCE(リモートコード実行)により武器化を試みる。なお、これはネットワークに侵入する潜在的な手段を実証する目的で実施される

レッドチーム演習(フィッシング)

次に、フィッシングを用いたレッドチーム演習の方法を解説します。フィッシングには、さまざまな形態が存在します。具体例は次の通りです。

・攻撃者が認証情報やアクセス権限を取得するために、標的にリンクからペイロードをダウンロードさせる

・ペイロードを直接メールに添付して配信する(この場合、検知される確率は高くなります)

・標的にQRコードからペイロードをダウンロードさせる(モバイル端末が監視下にない場合、セキュリティを回避することに繋がります)

いずれにしても、レッドチームが演習で設定した目標を達成するには、すべての要素がかみ合っていることが必要です。つまり、標的はだれか、どのような組織か(あるいはどのような業務を行っているか)、リンクをクリックさせたりペイロードをダウンロード・実行させたりするにはどんなシナリオがよいか、といった要素です。

このフェーズでは、従業員のセキュリティ意識の向上や製品の防衛能力の強化を図る機会にもなります。従業員への教育を強化するためには、従業員のセキュリティ意識を高める研修などが必要です。

レッドチーム演習(コマンド&コントロール)

従業員がフィッシング攻撃に遭うリスクを危惧する組織では、情報漏洩を想定したレッドチーム演習を通じて、内部システムやプロセスのテストを優先するのもよいでしょう。標的のネットワークに侵入した後は、サイバー攻撃者が行う次の内部活動に基づいて演習を継続します。

1.ローカル環境のセキュリティ対策を回避

2.ローカル環境の管理者権限の奪取(権限昇格)

3.ローカルハッシュやパスワードの取得

4.演習範囲に関する規定(RoE: Rules of Engagement)を遵守し、演習対象外の資産に影響を及ぼさない範囲で他のシステムやリソースを探索

5.ネットワーク内の水平展開

上記3.で取得した認証情報やハッシュに基づき、必要に応じてネットワーク内における権限を昇格させるために、さらに必要なサーバを探索して該当する手順を繰り返す必要があります。

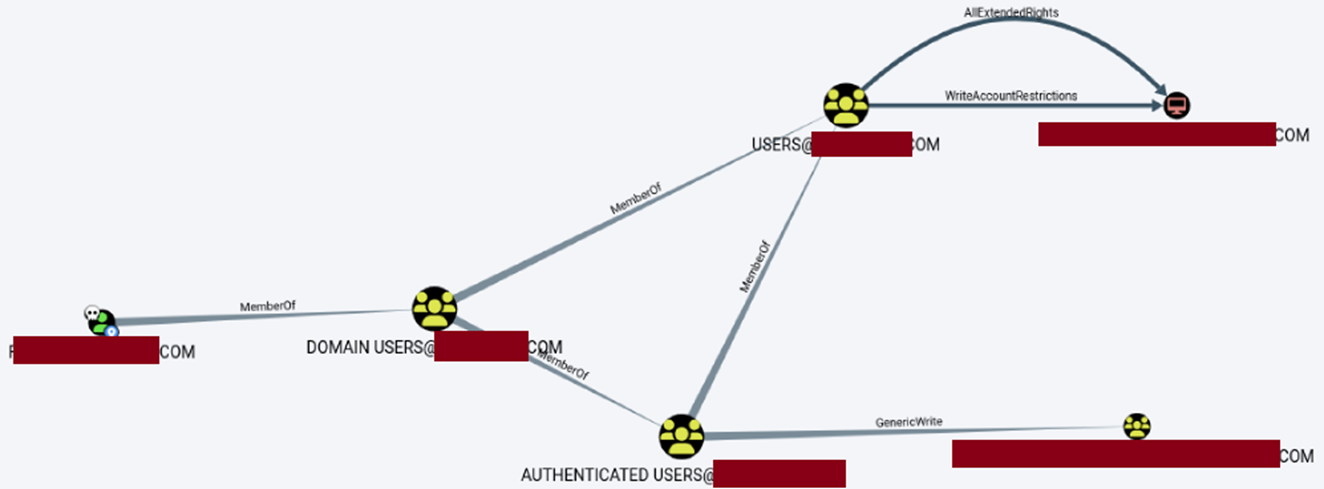

また、Microsoft Active Directory(AD)環境に対して処理を実行する特定のツールは、ネットワークやドメインを制御するために不可欠です。なお、この処理は以下の手法を用いて実施します。

参考記事:攻撃者はなぜActive Directoryを狙うのか 侵害の理由とその対策

・DCSync(AD環境の複製機能を悪用したクレデンシャルダンピング行為)

・Administratorグループへのユーザの追加

・GPO(Group Policy Objects)の作成

・テストデータの抽出

・Azure VM(Virtual Machine)のセットアップ

・ドメインコントローラへのファイル(フラグ)の埋め込み

レッドチーム演習から得られるもの

レッドチーム演習は、潜在的なリスクや脆弱性の特定に役立ちます。演習の結果から組織にとって必要な対策を判断し、デジタル資産やインフラを守るための事前準備につなげることができるのです。今日のサイバーセキュリティ体制は、継続的な評価の実施により改善できます。今回紹介した以外にも以下のようなポイントで自社のセキュリティ状況をチェックすることも有効です。

・機密データが一般公開されていないか?

・サービスアカウントに脆弱なパスワードが設定されていないか?

・AD環境に対するアクセス制限は適切か?

・Credential Guardは無効になっていないか?

・NTLM(NT Lan Manager)リレー攻撃に対する保護は十分か?

・セキュリティ製品が無効になっていないか?

また、サイバー攻撃者が日々用いるツールの変化など、脅威は常に進化していることは明らかです。この進化に伴い、レッドチーム演習も改善やアップデートすることが重要です。

本記事は2024年4月11日にUSで公開された記事「How Red Team Exercises Increases Your Cyber Health」の抄訳です。