IoT機器のセキュリティラベリング制度「JC-STAR」とは何か

2025年3月からIPAによるIoT機器のセキュリティラベリング制度「JC-STAR」がスタートします。この制度の概要や背景、海外の同様のセキュリティラベリング制度との相互承認について解説します。

JC-STARとは?

2025年3月よりIoT機器のセキュリティラベリング制度「JC-STAR(Labeling Scheme based on Japan Cyber-Security Technical Assessment Requirements)」がスタートします。JC-STARとは政府が定めた独自の適合基準に基づき、IoT機器のセキュリティレベルを可視化する制度で、独立行政法人情報処理推進機構(IPA)が運用します。

セキュリティ技術要件の違いに応じて、★1~★4までの4段階のラベリングが設定されています。★1と★2は自己宣言、★3と★4は客観的評価による認証となります。なお、2025年3月時点では★1のみ先行して開始し、★2~★4は2026年度以降に開始予定となっています。求められるセキュリティ要件への適合を満たしたIoT機器に、以下の二次元バーコード付き適合ラベルが付与されます。調達者・消費者はこのラベルから、自身が求める安全性を担保したIoT機器を選べるようになる上に、二次元バーコードから製品情報やセキュリティ情報などを照会できるようになります。

画面:適合ラベルのイメージ(IPAのウェブサイトより)

JC-STARの意義は「調達要件」「業界標準」「相互承認」の大きく3つが挙げられます。

●調達要件:

政府機関や企業等で調達するIoT機器について、共通の物差しでセキュリティを評価・可視化することができるようになります。これによりIoT機器の調達側は各組織の求めるセキュリティ水準を満たしたIoT機器の選定・調達を以前よりも簡易的に行うことができます。

●業界標準:

特定分野のシステムに組み込まれて調達・利用されるIoT機器に必要なラベルを付与し、各業界団体等で指定できるようにすることで、当該特定分野において求められるセキュリティが確保されたIoT機器のみを採用できるようになります。

●相互承認:

海外の同様のラベリング制度、セキュリティ評価制度との相互承認が可能になることで、IoT機器を海外に輸出する際に求められる認証や評価にかかるIoT機器ベンダの負担が軽減されます。

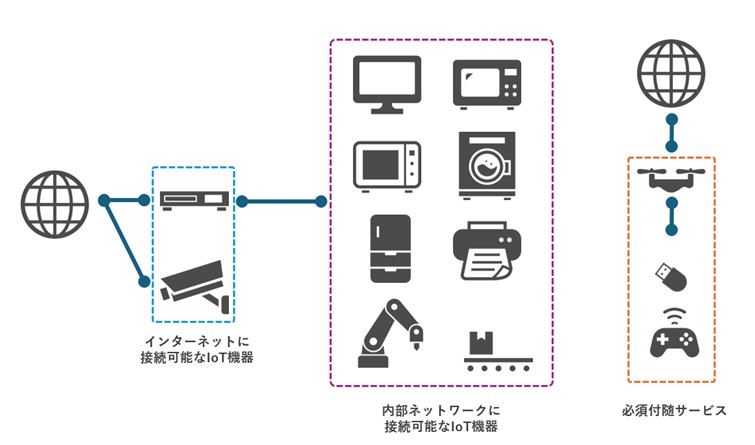

対象となるIoT機器とレベルの基準

IPAのウェブサイトでは、JC-STARの対象となっているIoT機器は「インターネットプロトコル(IP)を使用したデータの送受信機能を持つ、インターネットに接続可能な機器又は内部ネットワークに接続可能な機器であって、利用者自身によって、当該IoT機器本体に対してソフトウェア製品のインストール等により容易にセキュリティ対策を追加することが困難であるもの」と定義されています。PC、スマートフォン、タブレット端末等はユーザがソフトウェア製品などによりセキュリティ対策を追加することが可能であるため制度の対象外となっています。

JC-STARのIoT機器の定義から、どのようなデバイスが当てはまるかを以下に記載します。

●インターネットに接続可能なIoT機器:ルーター、IPカメラ等

●内部ネットワークに接続可能なIoT機器:スマート家電(TV・電子レンジ・冷蔵庫等)、産業用ロボット等

●必須付随サービス:インターネットに接続可能なIoT機器もしくは内部ネットワークに接続可能なIoT機器と一体で提供することが必須となるデジタルサービス(ドローンのコントローラー等)

JC-STARは上記のIoT機器に対して、セキュリティのラベリングを行いますが、その用途に応じて要求レベルを想定しています。レベルが高くなるほど、求められるセキュリティ要件の項目が多くなりますが、現段階で★1、★2を主に民需、★3以上を主に政府調達、重要インフラ事業者等での利用が想定されています。(参考:適合基準・評価手順(評価手法・評価ガイド)について)

具体的には★1は統一的な最低限の適合基準、★2はスマート家電、★3は防犯関連機器、★4は通信機器の適合基準として設定されています。申請を行う適合ラベルの違いにより手続きが異なり、★1と★2は自己適合宣言に基づく適合ラベル付与、高い信頼性が求められる★3と★4は第三者による適合評価・認証に基づく適合ラベル付与となります。

なぜ、このような制度が必要になっているのか?IoT機器に対する脅威状況

JC-STARが生まれた背景には、IoT機器が持つセキュリティリスクの問題があります。ルーターやIoT家電などで、一般の家庭でもIoT機器は普及しましたが、多くの消費者はそれらのデバイスのセキュリティリスクを考慮しているとは言えない状態です。

IoT機器のセキュリティ問題で大きく問題となっているのは、製造者が設定した初期パスワードをそのまま使用し続けているケースであり、これがサイバー攻撃の大きな入り口となっています。また、ルーターなどのネットワーク機器の脆弱性のパッチ適用は、一般の消費者にとって非常に分かりにくくハードルが高いものです。結果的に脆弱性が放置され、それを起点にサイバー攻撃の被害に遭っているケースも少なくありません。ルーターを筆頭に、総務省や警視庁から注意喚起が過去に行われたものの、依然としてこの課題は深刻です。

近年発生しているIoT機器に対する主要なサイバー攻撃として、以下のようなものがあります。

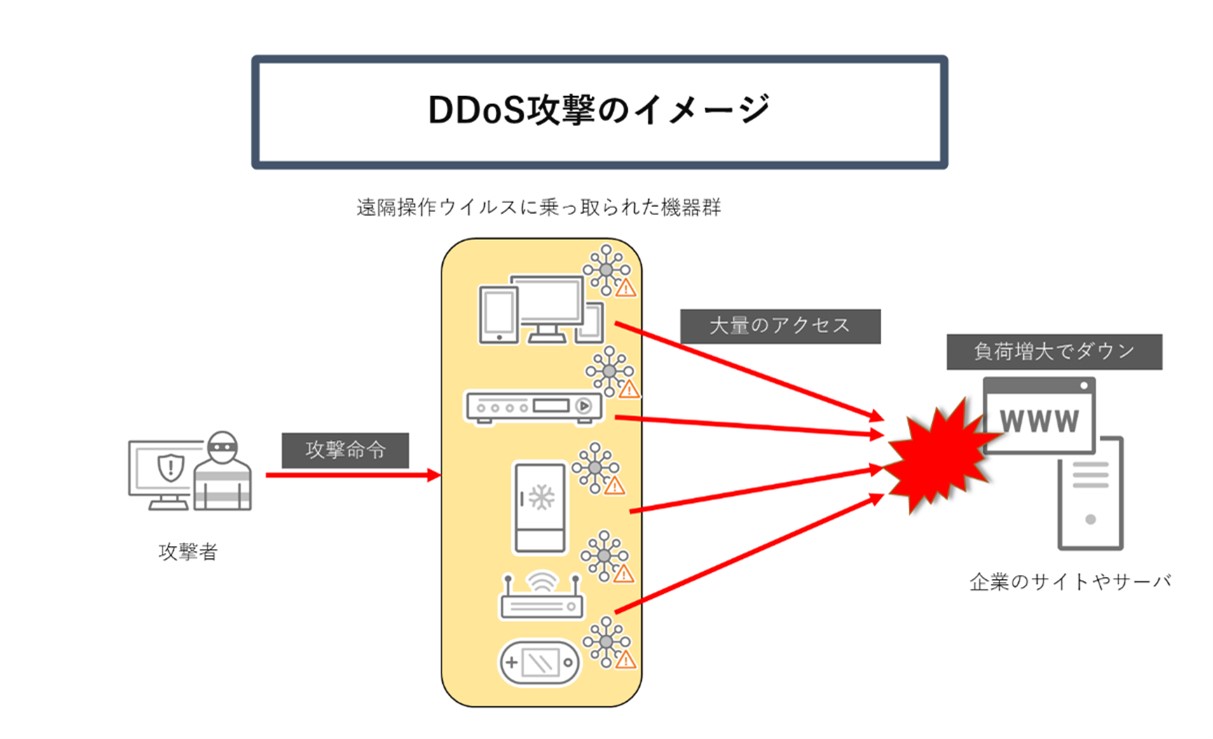

●IoT機器を踏み台としたDDoS攻撃

Miraiを代表とするIoTマルウェアは、IoT機器を乗っ取って、DDoS(Distributed Denial of Service)攻撃を実行することが特徴です。これらのマルウェアは、特に脆弱なビデオカメラやルーターなどのデバイスを感染させ、大規模なボットネットを形成します。

2024年末~2025年初に、日本の航空・金融・通信などの組織に対して攻撃を行っているDDoS攻撃に用いられたボットネットをトレンドマイクロが分析したところ、無線ルーター、IPカメラ、ネットワークビデオレコーダーなどのIoT機器が踏み台になっていました。

参考記事:2024年末からのDDoS攻撃被害と関連性が疑われるIoTボットネットの大規模な活動を観測

●太陽光発電監視機器に対するサイバー攻撃

一部メディアの報道によれば、2024年5月、太陽光発電施設の遠隔監視機器、計約800台がサイバー攻撃を受け、一部がインターネットバンキングによる預金の不正送金に悪用されました。このサイバー攻撃で悪用された製品、太陽光発電施設向け遠隔監視機器「SolarView Compact」は、発電状況の監視機能を提供するWebサーバなどのシステムを備えており、IoT機器の一種です。この事例は、IoT機器が単なるDDoS攻撃のようなネットワーク攻撃の踏み台だけでなく、金融犯罪の道具としても悪用される可能性を明確にした事例と言えます。

参考記事:太陽光発電監視機器に対するサイバー攻撃を考察

●Volt TyphoonによるSOHOルーターの悪用

サイバー犯罪に悪用されるだけではなく、標的型攻撃においてもIoT機器が悪用されるケースがあります。2024年1月には米国のCISAとFBIが中国を背景とする標的型攻撃グループ「Volt Typhoon」がSOHOルーターの脆弱性を悪用し、これらのデバイスを踏み台に、重要インフラを攻撃していると注意喚起を発出しています。Volt Typhoonはこれらのルーターを、通信を隠蔽するための中継地点として悪用しており、IoT機器の脆弱性が国家安全保障上の深刻なリスクにも繋がっているケースと言えます。

参考記事:Living Off The Land(LotL:環境寄生型)のサイバー攻撃~正規ログの中に埋没する侵入者をあぶりだすには?(Volt Typhoonについて言及)

相互承認が期待される海外の制度

JC-STARにおけるIoT機器のベンダ側の最大のメリットは海外制度との相互承認だと言えます。同製品を海外に展開する際に、JC-STARでの評価を、そのまま現地の認証制度に互換できるというものです。現在、IPAのウェブサイトでは、シンガポール(Cybersecurity Labelling Scheme)、英国(PSTI法)、米国(U.S. Cyber Trust Mark)、EU(CRA法)等の各国担当機関との間で相互承認に向けた交渉をしているとのことです。

参考記事:EUサイバーレジリエンス法とは~日本企業も無関係ではない?その影響を考察する

すでに、IoTセキュリティ認証制度の相互承認を行っているケースもあります。例えば、シンガポールの「Cybersecurity Labelling Scheme」はフィンランドやドイツとの相互承認ができるようになっており、それぞれのラベリングとの相互承認が明記されています。

図:Cybersecurity Labelling Schemeが認証できる国と相互承認レベル

(About Cybersecurity Labelling Scheme for IoT - CLS(IoT)より)

各国との相互承認が進むことで、ベンダは評価作業を省略可能することができ、認証手続きの簡素化の恩恵を受けることができるため、自国のIoT機器の国際競争力にも直結します。日本政府でも、日米(首脳級)、日EU(閣僚級)、G7(首脳級)等において、相互承認に向けて取り組む旨を合意しており、積極的に取り組みを進めています。

IoTベンダとして気をつけておくべきポイント

JC-STARの対応を行うことで、自社製品のセキュリティレベルを可視化させることができ、IoTベンダとしては製品の市場競争力向上や消費者の信頼獲得に繋げられる機会となります。また、★1については、IoT機器に求められる、最低限の脅威に対抗できるためのレベルであるため、IoT機器の市場参入における最低限の要件とも言えます。そのため、全てのIoTベンダが対応を検討すべき内容になっているという認識を持っておく必要があるでしょう。

参考:★1(レベル1)適合基準・評価ガイド

さらに、★2~★4は2026年度以降に開始予定ですが、★3と★4については第三者による評価が必要であるため、取得コストが増加することが予測されます。自社製品が当てはまる場合には、今後IPAから随時更新される情報や基準をキャッチアップしつつ、必要に応じて準備を進めておくことが求められます。

<関連記事>

・2024年末からのDDoS攻撃被害と関連性が疑われるIoTボットネットの大規模な活動を観測

・太陽光発電監視機器に対するサイバー攻撃を考察

・EUサイバーレジリエンス法とは~日本企業も無関係ではない?その影響を考察する

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)