太陽光発電監視機器に対するサイバー攻撃を考察

2024年5月1日に太陽光発電施設の遠隔監視機器がサイバー攻撃を受けたことが報じられました。IoT機器が悪用され、インターネットバンキングの不正送金に繋がった事例を解説します。

2024年5月1日に各地の太陽光発電施設の遠隔監視機器がサイバー攻撃を受け、不正送金などに使用されたことが産経新聞により報じられました。今回は本事例をもとにIoT機器の侵害リスクを解説します。

太陽光発電関連機器へのサイバー攻撃

各地の太陽光発電施設の遠隔監視機器、計約800台がサイバー攻撃を受け、一部がインターネットバンキングによる預金の不正送金に悪用されていたと報じられたことについて、読者の中には、太陽光発電の監視機器に送金を行う機能があるのか?と疑問に思った方もいらっしゃるかもしれません。

これは、今回侵害されたとされる監視機器の機能で送金が行われたというわけではなく、監視技術を提供する機器の母体となるコンピュータ部分をサイバー犯罪者が不正に操り、インターネットバンキングで送金を行ったと考えられます。

なぜわざわざ太陽光発電の関連システムを侵害したかという理由については、サイバー犯罪者が自身の機器を用いて送金を行った場合、捜査機関やセキュリティ会社により追跡され、「足がつく」可能性があるため、他者のシステムを踏み台として利用することで自身に関連する痕跡をなるべく残さないようにした、という目的があったためと推測できます。

その為、太陽光発電関連の機器を明確にターゲットとしていた、というよりも脆弱性がある機器をインターネット上で探した結果、それがたまたま太陽光発電関連のシステムであった、という可能性が高いと考えられます。

参考記事:ランサムウェアに最も狙われやすい組織とは?

IoT機器を使用している組織にとっては今回の事例が対岸の火事ではなく、自社内のIoT機器が特定の用途で使用している専門的なものであっても、脆弱性があった場合には悪用されうるという点に注意してください。

攻撃の内容は不正送金だけとは限らない

記事では、電子機器メーカーのコンテック社製品の脆弱性が悪用されたと報じられています。

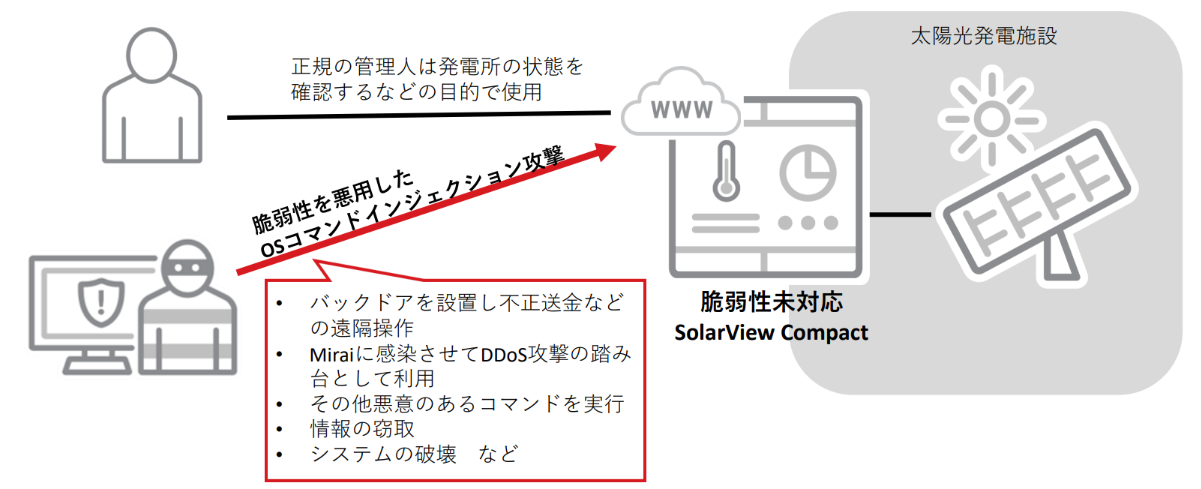

またコンテック社からも5月7日に今回悪用された製品が太陽光発電施設向け遠隔監視機器(SolarView Compact)であることが発表されています。SolarView Compactは、発電状況の監視機能を提供するWebサーバなどのシステムを備えており、IoT機器の一種です。

JVNからも公表されている通り、SolarView Compactはバージョンによっては複数の脆弱性を持っていることから、今回のサイバー攻撃者もこれらの脆弱性を悪用し、不正送金を行ったと見られます。実際に一部の脆弱性(CVE-2022-29303など)はアメリカのCISA(サイバーセキュリティー・インフラセキュリティー庁)のKEV(悪用実績のあるセキュリティの脆弱性のカタログ)にも記載されています。また「Mirai」というIoTマルウェアの亜種に悪用されていたこともセキュリティ関連企業によって報告されています。

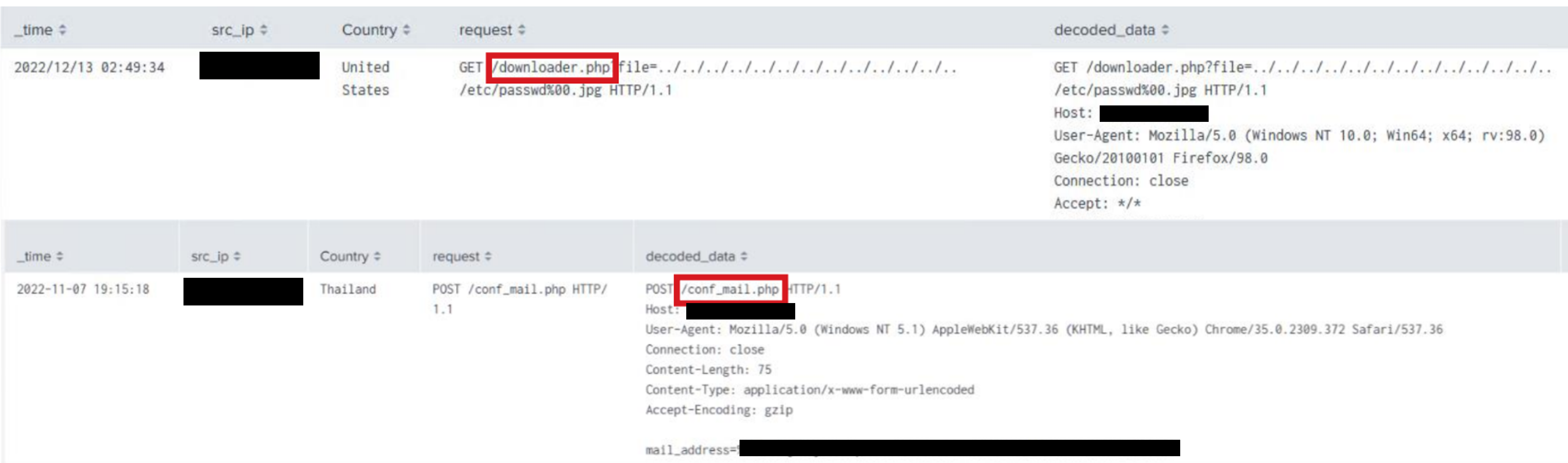

さらにトレンドマイクロが設置するIoT機器への攻撃を対象としたハニーポット(サイバー攻撃のおとり用システム)環境でも2022年11~12月の期間に、SolarView Compactが持つ一部の脆弱性を悪用した攻撃や、それらの脆弱性が存在していないかWeb上でスキャンが行われた可能性を示すログが確認されています。

SolarView Compactの持つ脆弱性にOSコマンドインジェクション(任意のコマンドを実行されてしまう脆弱性)の脆弱性が含まれることから、脆弱性を悪用しバックドアを設置され、遠隔で操作が行われたと見られます。ボットネットの一部を構成していた可能性があることも踏まえると、今回報道された不正送金以外にもDDoS攻撃の母体として悪用されたり、情報を盗み取られたりしていた可能性があります。

こちらについても、IoT機器を利用している組織であれば、自社のIT機器が上記のような攻撃に意図せず加担させられてしまう可能性があるという点を理解し、セキュリティ対策を施すことを推奨します。

なお、今回悪用されたとされるSolarView Compactについては、コンテック社より修正プログラムがリリースされているので、お使いの製品バージョンが古い場合などには早急な適用を推奨します。

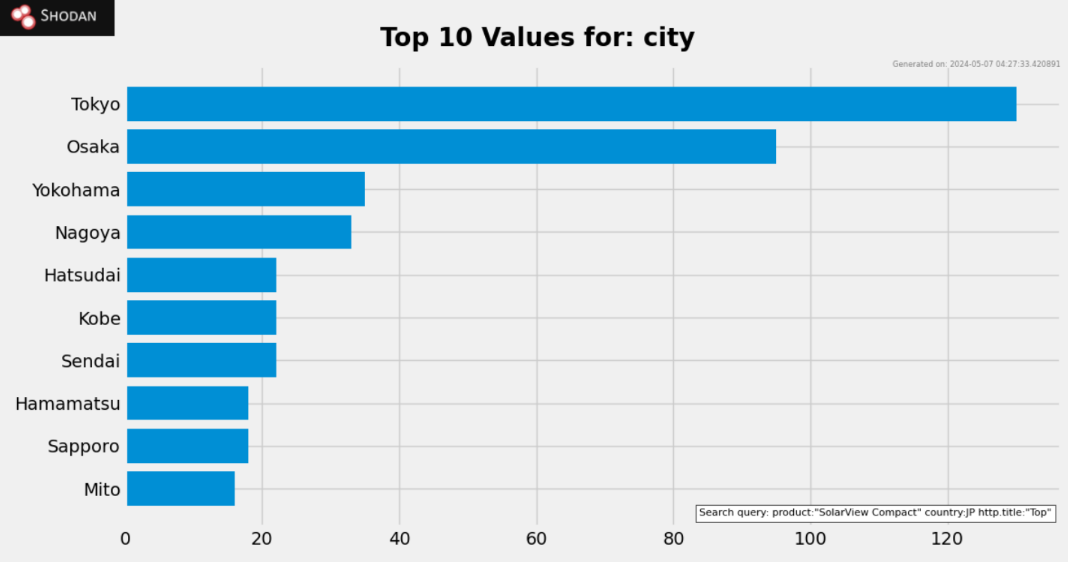

機器の地域的分布としては、主に都市部に集中している傾向にありました。一部の関連記事では、県警が捜査を開始したのは静岡県ということが言及されており、静岡県に関連する都市では、浜松市や静岡市が一定数確認できました。都市部でこちらの機器を使用している組織はより注意が必要です。

また今回悪用された脆弱性について具体的なCVEまでは明らかになっていませんが、SolarView CompactにはCVE-2023-23333(これもOSコマンドインジェクションの脆弱性)の脆弱性が含まれています。該当の脆弱性を持つ機器についてこちらもShodanにて調べたところ、5月15日時点で国内に2500台近く確認しました。またその内、860台の機器(約34%)はコインランドリー関連の機器と推測できます。

(2024年6月10日追記)その後、当社の調査でSolarView Compactと該当のコインランドリー関連と推測した機器では、HTTPフットプリンティングが異なっていることを確認しました。このため、当該の機器がCVE-2023-23333の影響下にあると判断するのには、十分な情報がないことを確認しました。

太陽光発電システム以外の装置もクラウド連携などIoT関連の機能を持つ場合もあることから、様々なIoT機器をビジネスで使用している組織は改めて使用している機器の性能やバージョンを確認し、脆弱性リスクを無くす対処を施すことを推奨します。

よりリスクを下げる為には

読者の中には現在進行形で、上記の脆弱性を含むシステムを運用している方もいらっしゃるかもしれません。そうした場合、すぐに修正プログラムの適用を行うことが現実的でない場合があります。

既知の脆弱性に対して修正プログラムを適用するまでの間、WAFの機能を持つセキュリティソリューションを利用し、通信の制御を行うことで、脆弱性を悪用しようとする不審な通信を検出・防御することができます。

他にも産業等IoT機器向けの次世代IPS技術を用いることで、ネットワークの分離、ネットワークアクセス制御、侵入検出分析などの機能によって、万一侵害された場合でも被害を最小限にとどめることができます。

攻撃者による踏み台とするタイプの攻撃は、自社だけでなく他社にも被害をもたらしてしまう可能性があります。IoT機器についても漏れなくセキュリティを適用し、よりビジネスの継続性を高めていく試みが社会的にも求められます。

Security GO新着記事

2025年第1四半期の国内セキュリティインシデントを振り返る

(2025年4月25日)

安心=安全×信頼:2030年のセキュリティ社会4つのシナリオ

(2025年4月23日)

データ・サプライチェーンとは?マネジメント上の課題を解説する

(2025年4月23日)