Cyber Threat Intelligenceを有効活用するには?~スレットハンティングを始める前に読みたい実践ガイド

「スレットインテリジェンスを購入しているが、うまく運用できていない」。こんな声が聞かれるようになりました。今回は、Cyber Threat Intelligence(CTI)を有効活用するための考え方について、当社のリサーチャーが書き下ろしたガイドブックを紹介します。

本記事に関連して、スレットインテリジェンスの導入と活用について、当社の専門家が直接解説するウェビナーを開催します。ぜひご参加ください。

Cyber Threat Intelligence有効活用のためのハンドブック

「スレットインテリジェンスを購入しているが、うまく運用できていない」、あるいは「スレットインテリジェンスとはそもそも何なのか?」といった声がよく聞かれるようになりました。多くの組織が注目しているサイバー攻撃予防のための事前施策である「スレットハンティング(Threat Hunting)」も含め、その理解や定義が様々であることは否めません。

しかし、高度化するサイバー脅威に対抗する積極的なサイバーセキュリティ戦略を実現するには、その組織で有効なスレットインテリジェンスとは何なのかを知る(あるいは決める)必要があります。

今回ご紹介する、Cyber Threat Intelligence(サイバースレットインテリジェンス、CTI)を有効活用するための実践ガイド「Cyber Threat Intelligence~戦略的・運用的・戦術的インテリジェンスを活用したセキュリティ向上~」は、組織のCISOや情報セキュリティ部門の責任者など、サイバーセキュリティ戦略を検討・決定する方向けに作成されたものです。ランサムウェア攻撃や標的型攻撃の詳細な調査などを行ってきた、トレンドマイクロのサイバー脅威研究機関であるスレット・インテリジェンス・センターのリサーチャーが直接書き下ろし、監修しました。

今回は、このガイドの主軸たる「Cyber Threat Intelligenceの有効活用のための考え方」についてご紹介します。前述した通り、本ガイドはCISOや部門責任者向けに書かれており、技術的内容はできるだけ省かれていますが、責任者としての組織内での連携の仕方やインテリジェンスの入手方法といった実践的内容も含まれています。ぜひ、本ガイドをご一読ください。

Cyber Threat Intelligenceとは?

まず前提として、Cyber Threat Intelligence(サイバースレットインテリジェンス、CTI)とは何か?を考えていきましょう。読者の皆さんは、「Cyber Threat Intelligenceとは何ですか?」という質問に、どのような回答をイメージするでしょうか?

「CTIはサイバー攻撃に使用されたIOCです」

「CTIはサイバー攻撃者の戦術・技術・手順(TTPs)です」

「CTIはダークウェブ調査で得られるサイバー犯罪者の志向です」

「CTIは地政学的知見に基づいた標的型攻撃グループの動向です」

といった回答をイメージされる方が多いのではないでしょうか?実際、Cyber Threat Intelligenceという言葉は、それが用いられた場面や文脈で多様な意味を持つため、これらの回答は全て正解とも言えます。しかし、Cyber Threat Intelligenceに当たりそうな情報を軒並みかき集めればよいのか?というとそうでもありません。

組織のサイバーセキュリティでは、対策や体制整備に配分できるリソースには限りがあるため(人材・金銭・時間)、どのようなサイバーリスクが自組織にとってインパクトがあるのかを認識した上、それに紐づくインテリジェンスとは何かを把握して情報収集する必要があります。

いわば、Cyber Threat Intelligenceとは、組織が防御的なアプローチをベースとして、積極的なサイバーセキュリティ戦略を構築するために有効な情報源と言えるでしょう。この「有効な」という部分が、組織の置かれた環境によって異なる、というわけです。

本ガイドでは、米国国防省の分類を基に、Cyber Threat Intelligenceを以下のようにレベル分けしています。詳しくは後半でご紹介します。

| タイプ | 説明 | 利用者 | 目的 | 具体例 |

|---|---|---|---|---|

| Strategic (戦略レベル) |

長期的な意思決定に役立つ高レベルなインテリジェンス。通常は経営陣や政策決定者向け。 | 経営陣、政策決定者 | サイバーリスクを考慮に入れた上での重要なビジネスプロセスのデザイン。 サイバーセキュリティ投資の計画立案、リスクマネジメント、法的および規制対応戦略の策定。 |

国家によるAPT活動の傾向についての報告 サイバー脅威のグローバルなリスク評価 特定業界の攻撃傾向分析 |

| Operational (運用レベル) |

特定の攻撃キャンペーンや攻撃グループに関する詳細な情報。技術的および管理的な対応に役立つ。 | セキュリティ運用チーム(SOC)、インシデントレスポンスチーム(IRT) | 攻撃キャンペーンの特定、攻撃の封じ込め、影響の評価、攻撃グループの追跡を通じたサイバーセキュリティの向上。 | 攻撃キャンペーンのTTPs(戦術、技術、手順)の詳細 攻撃キャンペーン間の関連性 C2インフラ情報の収集 |

| Tactical (戦術レベル) |

現場での即時対応に必要な技術的詳細。脅威インディケーター(IoCs)が含まれる。 | セキュリティアナリスト、ネットワークエンジニア | 即時的な防御手段の実装、攻撃の検出、マルウェアの分析、脅威の封じ込め。 | マルウェアのハッシュ値 攻撃者が使用するIPアドレスやドメイン ファイルの動的解析結果 |

表:Cyber Threat Intelligenceのレベル分け(本ガイドより)

次の章からは、各レベルのCyber Threat Intelligenceを見ていきますが、なぜこうした概念が防御上有効とされてきたのでしょうか?サイバー攻撃の高度化に伴う積極的なサイバーセキュリティ戦略の必要性という背景があることは前述した通りです。この「積極性」という要素は、サイバー攻撃者の行動を妨害するためものです。

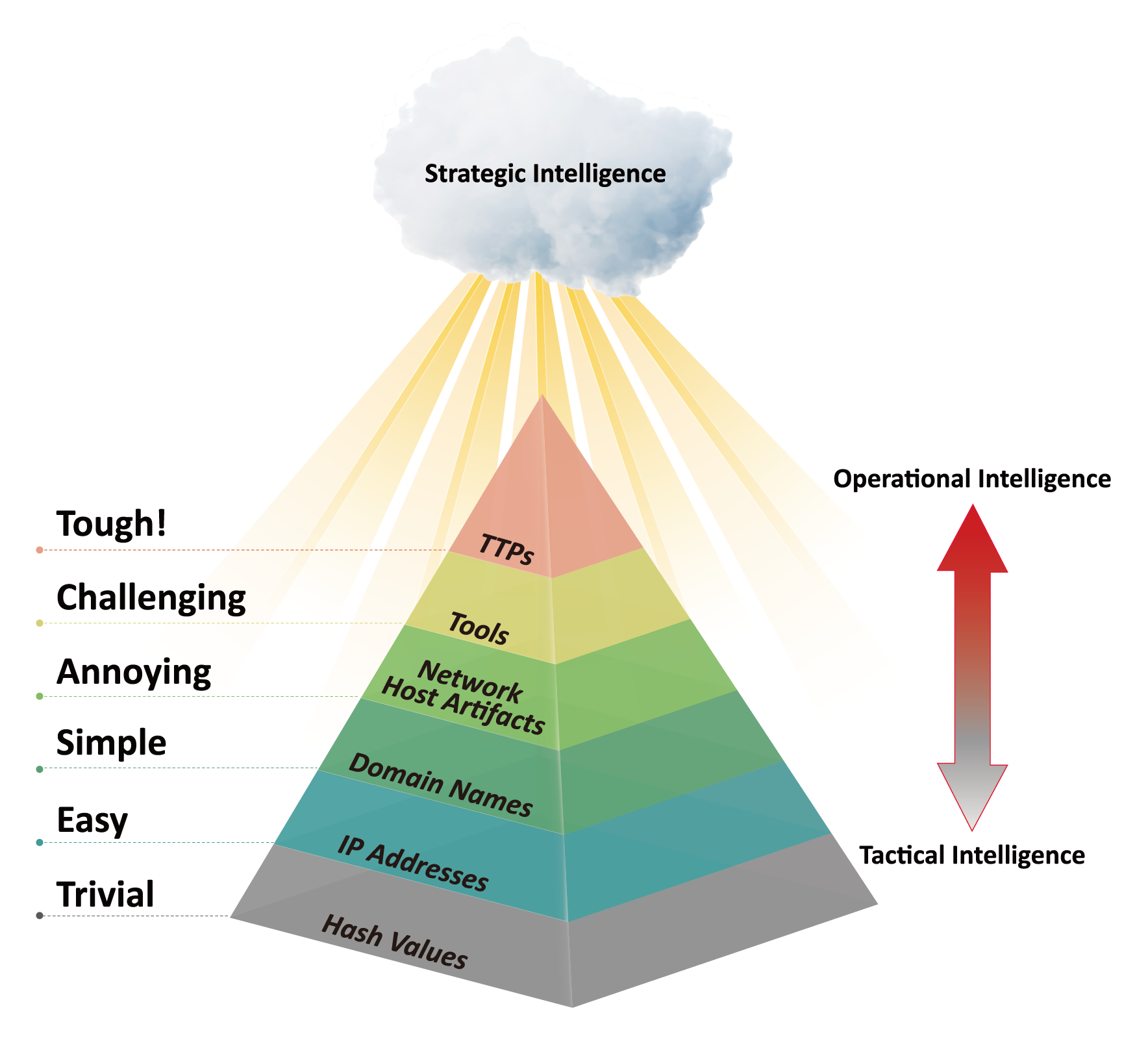

「The Pyramid of Pain」という概念を聞いたことがあるでしょうか?これは、サイバーセキュリティ研究者のDavid J. Bianco氏が2013年に提唱した概念で、「サイバー攻撃者が攻撃に利用する様々な要素(マルウェア、C&Cサーバ、コマンドなど)の中で、より代替性の低い要素を特定・利用不可の状態にすれば、サイバー攻撃者の行動を効果的に妨害できる」という考え方に基づくものです。Bianco氏はこれらの要素を、攻撃者にとっての代替性レベルごとに6段階のピラミッドとし、「サイバー攻撃者にとって、その要素を利用不可に追い込まれることの痛み(=防御策としての効果)」を表現したのです。

図:The Pyramid of Pain※と3つのインテリジェンス

※David J. Bianco氏の図を基にトレンドマイクロで作成

これからご紹介する、Cyber Threat Intelligenceの3つのレベルのうち、「Tactical Intelligence(戦術的インテリジェンス)」と「Operational Intelligence(運用的インテリジェンス)」は、このピラミッドのそれぞれ下位~中位、中位~上位に当てはまると考えてよいでしょう。本ガイドでは、この2つに、さらに上位のStrategic Intelligence(戦略的インテリジェンス)という概念を追加して説明をしています(上図参照)。

Tactical Intelligence(戦術的インテリジェンス)

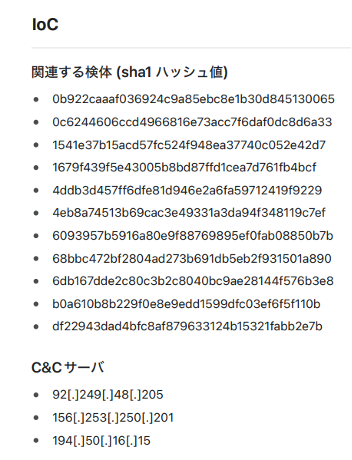

Tactical Intelligence(戦術的インテリジェンス)は、セキュリティインシデントやセキュリティオペレーションの現場での即時対応に不可欠な情報です。情報としては、セキュリティ製品での検知や侵入範囲の特定、情報漏洩の有無の確認のため、最も具体的・技術的な情報が求められます。例えば、マルウェアのハッシュ値や解析情報、システムログ、不審な通信先サーバのIPアドレス、ドメイン名などがこれに当たります。いわゆるIoCs(Indicators of Compromise:脅威インディケーター)などと一括りに呼称されることもあります。

Tactical Intelligence は、主に現場のセキュリティオペレーションチームが迅速に脅威を特定・対応するために使用したり、セキュリティアナリストがセキュリティ製品での検知のために用いたりします。Tactical Intelligenceは、即時の脅威対応に焦点を当てている一方、攻撃者によって容易に変更可能であり(代替性が高いので痛みが大きくない)、あくまでも「短期的」な対策として有効です。

画面:2024年末~2025年始に観測した国内組織へのDDoS攻撃に関連したマルウェアの解析で得られたIoCの例。これらのインディケーターは自身の管理下のデバイスが同じマルウェアに感染しているかを確認する際に活用可能である。(トレンドマイクロのリサーチより)

Operational Intelligence(運用的インテリジェンス)

Operational Intelligence(運用的インテリジェンス)※は、特定の攻撃キャンペーンや攻撃グループに対する理解を深め、組織のセキュリティ運用や対策計画に役立てられる情報です。主には、攻撃者のTTPsやインフラストラクチャ情報が中心となります。このレベルのインテリジェンスで必要な情報の例を列挙すると、以下になります。

※Operational Intelligenceを「作戦的インテリジェンス」と日本語訳する文献もありますが、本稿では以降「運用的インテリジェンス」とします。

・攻撃キャンペーンの詳細:攻撃グループの目的や活動内容(例:特定データの窃取や暗号化、破壊活動など)

・TTPs:MITRE ATT&CKフレームワークに基づく攻撃手法の解析

・攻撃のタイムライン:攻撃がいつ、どのように行われたか

・被害の範囲と影響:同様の攻撃が他の標的にどのような影響を与えたか

・攻撃グループ間の関連性:該当の攻撃グループが過去の攻撃キャンペーンや他の攻撃グループとどう関係しているか

いわば、前述したTactical Intelligenceのレベルにあたる情報を、比較・時系列などの観点でつながりを分析し、より大きな知識群として中長期的な視点として対策に用いるのがポイントと言えるでしょう。本ガイドで示されている例を挙げると、「Pawn Storm(APT28)という攻撃グループは、最近のフィッシングキャンペーンで新たなマルウェアを使用し、Word文書をエントリーポイント(侵入口)として利用している」といった観点から、メール経由で来るWord文書に対する対策や警戒強化としいった活用が検討できます。また、攻撃者の目的をより高い解像度で推測・把握しておくことで、「攻撃者の最終目的(標的となるデータ・システムなど)を妨害するためにはどのポイントの防御を厚くすれば良いのか」といった、対策の優先順位付けの根拠とすることもできます。

一言で言えば、Operational Intelligenceは、組織のセキュリティポリシーの策定やプロセスの見直しや最適化に役立てることができる情報です。

Strategic Intelligence(戦略的インテリジェンス)

Strategic Intelligence(戦略的インテリジェンス)は、これまで紹介した2つのレベルのさらに上位のレベルの情報です。Strategic Intelligenceは、組織の経営層や国・地域の政策立案者が、長期的なリスク管理やセキュリティ投資戦略を策定するために必要な情報です。Strategic Intelligenceにおいては、自組織が置かれたサイバーリスクの全体像を把握するために、技術的な詳細情報よりも、広範な情報が必要です。例を挙げると、以下のようなものです。

・マクロレベルの脅威トレンド:国家によるサイバー攻撃の増加や特定業界への攻撃キャンペーンの集中など

・競合他社や業界全体のセキュリティ状況:他社が直面しているリスクや、それに対する成功事例

・規制とコンプライアンスの変化:GDPRのようなプライバシー法規制の進展と、それに伴うリスク

・攻撃グループのスコープと目的:標的型攻撃グループ(APTグループ)のターゲティング動向、背後にある政治的目的。

Strategic Intelligenceの活用例として、本ガイドでは「産業スパイ活動に従事していたグループが金融機関を標的にし始めた」、「ランサムウェア攻撃による被害額が前年比30%増加し、特に製造業が狙われている」といった知識を得ることで、次なる施策を先手を打つ形で、検討・実行できるとしています。例をご覧いただくと分かる通り、Strategic Intelligenceは、サイバー攻撃に関する統計情報や他社の状況など、「より自組織外に情報源を求めることでサイバーリスクの状況をより正確に把握し、予見的観点から対策を打つための情報収集活動」とも言えます。

組織のセキュリティにおいては、Strategic Intelligenceの活用こそが、高度化するサイバー脅威に対して、レジリエンスと適応能力を高めることができるでしょう。また、それにより下位の2つのインテリジェンスの情報収集を行う対象や監視ポイントも適宜見直すことができ、積極的なサイバーセキュリティ戦略の構築に役立ちます。

Cyber Threat Intelligence活用を組織文化として根付かせるために

ここまで、Cyber Threat Intelligenceの3つのレベルについて紹介しましたが、冒頭の「スレットインテリジェンスを購入しているが、うまく運用できていない」という課題に立ち返りましょう。本ガイドでは、Cyber Threat Intelligenceの活用を組織文化として根付かせるためのポイントにも言及しています。

・経営層のコミットメント:

CISOやセキュリティ部門責任者を中心とし、サイバーセキュリティ戦略がビジネス戦略の一部であることを明確化する。そのためにCyber Threat Intelligenceを活用することを明示する。そのために必要なリソース確保と担当者の評価指標を設定する。

・部門横断的な連携:

セキュリティ部門やIT部門だけでなく、法務・経営企画部門などと連携しCyber Threat Intelligenceを共有する。必要に応じて、広報やサポート部門とも連携し、インシデント時の組織外コミュニケーションに活用する。

・人材育成と教育:

SoCアナリスト向けの高度な分析スキルと最新の脅威動向のキャッチアップを促進する。上位のシニアマネージャーやCISOには、ビジネス視点を交えたリスク評価や説明責任のためのスキルを身につけることを促す。

言わずもがなですが、「情報は受け取って終わり」では意味を成しません。その後の「行動」が伴ってこそ価値あるものとなります。Cyber Threat Intelligenceの受け取り手にとって、「自身に関係のある価値ある情報だ」、あるいは「自組織活動継続に重要な情報である」と、各部門の従業員が理解・浸透するように、加工し、しかるべき形(掲示方法や頻度、メッセージ発信者の選定など)がどのようなものか創意工夫を重ねることが重要です。

1.サイバー攻撃の多様化と組織が直面する課題

2.CTIの種類と目的

3.CTIの入手

4.Intelligence CycleとCTIへの適用

5.CTI活用を組織文化として根付かせるために

6.まとめ

本記事に関連して、スレットインテリジェンスの導入と活用について、当社の専門家が直接解説するウェビナーを開催します。ぜひご参加ください。

記事協力

サイバーセキュリティ・イノベーション研究所

スレット・インテリジェンス・センター

トレンドマイクロのサイバーセキュリティ・イノベーション研究所の中核センターの一つ。サイバースレットリサーチを通じ、日本社会と国内組織の安全なセキュリティイノベーション推進を支援する研究組織。日本国内を標的にした高度なサイバー攻撃や国家が背景にあるサイバー攻撃など、グローバルとリージョン双方の視点で地政学的特徴や地域特性を踏まえた脅威分析を行い、日本社会や国内組織に情報提供や支援を行う。

Security GO新着記事

2025年第1四半期の国内セキュリティインシデントを振り返る

(2025年4月25日)

安心=安全×信頼:2030年のセキュリティ社会4つのシナリオ

(2025年4月23日)

データ・サプライチェーンとは?マネジメント上の課題を解説する

(2025年4月23日)