ダークウェブで活動するサイバー犯罪者グループの実態に迫る

ダークウェブ上では、様々なサイバー犯罪者グループが日夜各々の目的に沿って活動しています。本稿では、どのようなグループが存在するのか調査を行い、活動状況や組織規模を分析した結果を解説します。

サイバー犯罪者は、より効率的に金銭を獲得するために、時に団結し組織化することで、個人では攻撃不可能な組織を標的にすることがあります。これらの組織では、共通の目的を達成する為に分業体制を導入するなど、一般の合法的な企業と同様の組織体制を形成します。

サイバー犯罪者グループはダークウェブと呼ばれる特定のソフトウェアや専用のネットワークを介してアクセスできる匿名性の高い環境内で情報交換や情報伝達を行います。本稿ではダークウェブをはじめとする、複数の公開ソースを元にトレンドマイクロの研究チームが分析した結果から、サイバー犯罪者グループを小規模、中規模、大規模の3つのカテゴリに分類し、その特徴を実際のサイバー犯罪者グループと共に紹介します。

なお、小規模、中規模、大規模の定義として下記表の通りとしています。

| 従業員数 | 年間収益 | 管理層の数 | |

|---|---|---|---|

| 小規模 | 1~5 | 50万米ドル未満 | 1 |

| 中規模 | 6~49 | 最大5,000万米ドル | 2 |

| 大規模 | 50以上 | 5,000万米ドル以上 | 3 |

小規模なサイバー犯罪者グループ

一般的な企業と同様に、小規模な犯罪組織は1 人または複数のメンバーによって設立されます。小規模な犯罪組織は、ダークウェブ内で最も一般的な事業規模です。ただし通常、その事業が成功した場合、中規模または大規模組織に拡大します。

従業員は5名以下であり、経営層と従業員の間には管理層が少数か全くないことが大半です。創設したてのサイバー犯罪者グループはダークウェブ上における顧客(攻撃の依頼者)や協力者からの信頼がまだない為、創設者自らが運営資金を調達し、マルウェアコード、サーバ、およびその他の付随するコストを開発者に支払いを行って事業を運営します。

具体的な組織内の役職は通常、チームリーダー、プログラマ、サポート対応者、ネットワーク管理者で構成されます。これらの必須の役職以外の仕事(広告、採用、財務など)は兼任されることがよくあります。

Scan4You

Scan4You は2012年から2017年までサービスを提供しており、一時はダークウェブにおける最大規模のカウンターアンチウイルス(Counter AV またはCAV)サービスの1つでした。カウンターアンチウイルスサービスとは、サイバー犯罪者が作成したマルウェアがセキュリティソリューションで検出されるかどうかを検証するサービスです。

Scan4Youの事業構造は、2人の従業員と少なくとも5つのパートナー企業で構成されており、明確なリーダーはいませんでした。10万回/月のスキャンを30米ドル、1 回のスキャンを0.15米ドルで提供し、支払い方法には、PayPal、WebMoney、ビットコインなどが使用されていました。Scan4Youの技術管理者であるRuslans Bondars(別名B0rland)は本業として大企業のソフトウェア開発者を務めていました。つまり、Scan4Youでの活動は「副業」であったため、不足しているリソースを補うために、APIを利用した再販パートナーシッププログラムを展開していました。このプログラムにより、スペイン語やドイツ語などのローカル市場向けにもScan4Youのサービスは提供されていました。

Bondarsは日中本業であるインターネット企業のソフトウェア開発者として仕事を行い、月に推定約2,700ユーロ(2024年5月時点換算で458,284円)を得ていました。オフィスでの仕事を終えた後帰宅し、Scan4Youサーバでの作業と問い合わせ対応、ダークウェブにおける自社サービスの広報活動などを行っていたことがわかっています。

中規模なサイバー犯罪者グループ

中規模なサイバー攻撃グループにおいては、こちらも合法的な企業と同様組織的な階層構造を持ちます。組織図が作成されることも多々あり、ピラミッド構造で権限階層が規定され、最上部にグループの責任者が配置されます。中規模組織においては、その役割も組織ごとに様々ですが、例えばGozNymというグループにおいては、リーダー、開発者、暗号化担当者、アカウント乗っ取りの専門家、出納係、技術管理者、主任アシスタント、現金化担当者、ホスティングサービスの管理者、スパムメール配信担当者などが存在していたことが、米国司法省の起訴状に記載されています。

MaxiDed

MaxiDedは2008年に始まり、2018年にオランダ警察によりサーバが押収された時点で活動を終了しました。彼らは、ホスティングプロバイダとして事業を展開し、このサービスは不正広告や児童虐待コンテンツ、C&Cサーバなどの隠し場所として利用されていました。

MaxiDedは少なくとも5人の管理者によって運営されていました。その具体的な事業として、不正利用可能な商用サーバパッケージを提供していました。サーバパッケージ上で作成したマルウェアなどを販売するパートナー企業とそれを購入するサイバー犯罪者間の各契約について20%の固定料金を受け取っていました。

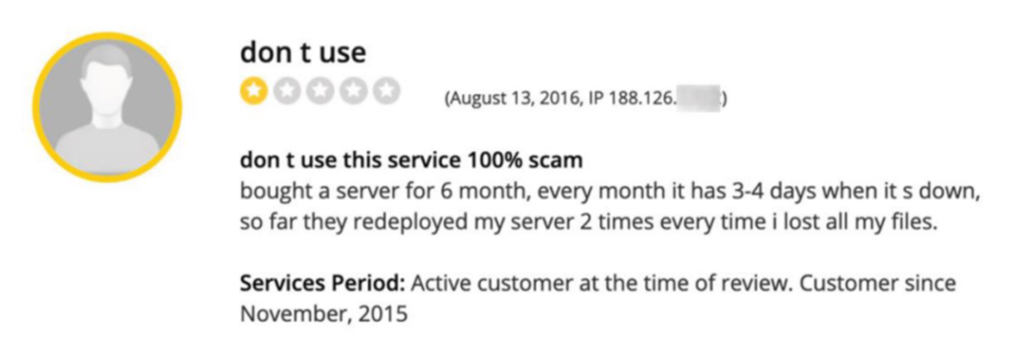

MaxiDedの管理者は皆、これらの活動を本業としており、一日8時間のフルタイムで働いていました。管理者がログインする前から世界中の利用者が業務を開始している為、多数の問い合わせやリクエストが届いており、その業務時間のほとんどを問い合わせ対応や支払いの処理などのカスタマーサービスに費やします。なおカスタマーサービスはICQ、Jabber、およびSkypeを使用して、MaxiDedのWebサイトのライブチャットサービスを通じて行われていました。オンラインレビューによると、管理者は、処理しなければならないカスタマーサービスの苦情を多く抱えていたことが推測されます。

大規模なサイバー犯罪者グループ

大規模なサイバー犯罪者グループは高度な階層構造を持ち、下層には現場活動の管理や監督を行う膨大な数のメンバーが存在します。成功している大規模グループは、他の多数のグループと有効なパートナーシップ関係を築いています。大規模なサイバー犯罪者グループは、小規模な組織よりも他のサイバー犯罪者と競争する能力が高く、1つまたは複数の物理的施設を運営していることがあります。

このグループの責任者は通常、長期間にわたってダークウェブ上で活動し、高い評価を得ている人物です。またこれらの犯罪組織では、人事や会計といった「ビジネスサポート」部門を持つことがあります。一部の組織は、短期プロジェクトのためにフルタイムの従業員の代わりに請負業者を雇うことも知られています。

彼らは、多くの組織的課題、パフォーマンスの低いメンバーの問題、組織内部の信頼関係の問題、そしてそれらの結果として生じるコストの管理に苦戦しています。これらの問題を解決せずに規模を拡大すれば、組織としての活動に支障が出ることもあります。

Conti

Contiは、ランサムウェアを開発および展開する犯罪グループです。2022年2月に始まったウクライナとロシアの紛争の後、Contiはロシア政府への支持を宣言しました。しかしこの表明を受け、親ウクライナ派の研究者がすべての内部通信記録を広く流出させました。ここからContiという組織に関する多くの情報が取得されました。

例えば給与は正規メンバーに関しては月額約165,000米ドル(2024年5月時点換算で25,867,792円)と言及されています。総従業員数は約350人でした。これは標準的なサイバー犯罪者組織と比較してかなり大きなチームです。これらを管理する為、彼らはマネージャと6人の専門家で構成される人事部門を構成していました。

社員の募集には正規の採用Webサイトを活用し、身代金回収の成功に関与した「営業担当者」にはボーナスが支払われていました。さらに、彼らのビジネスの正体を知り、退職すると脅してきた従業員には残留特別手当の支給までありました。従業員には週末に休日が用意され、彼らは米国の連邦祝日に従っていました。開発者は月額で約2,000米ドル(2024年5月時点換算で313,549円)を稼いていました。これは、ロシアのこの職種の平均とほぼ同額になります。またContiには2つの物理的なオフィスがあり、家賃は月額26,000米ドル(2024年5月時点換算で4,075,799円)でした。

Contiの収益は少なくとも、FBIによって1億5,000万米ドル(2024年5月時点換算で23,514,225,000円)と推定されています。これらは、2020年初頭のグループ初期の活動から2022年5月までの約2年間の累積値です。

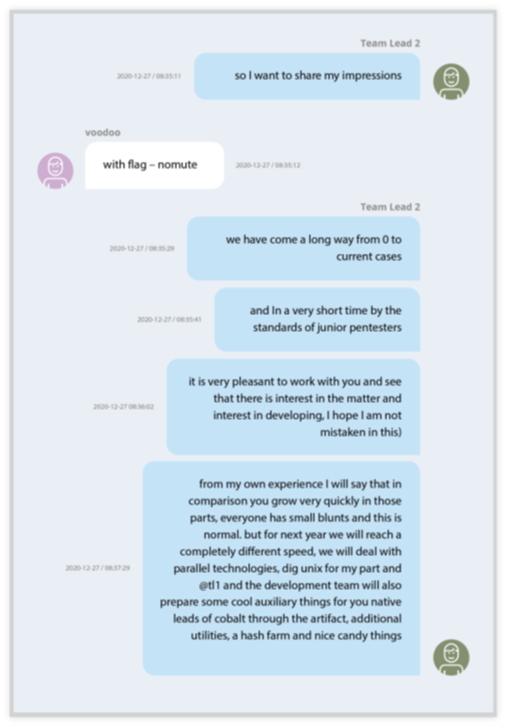

Contiの従業員は、グループの正規の開発者として、ソフトウェア企業に勤める会社員と非常によく似た生活を送っていたようです。自宅から作業を行い、IT部門が設定した開発環境でコードを入力したりリモートからテストしたりすることに時間を費やします。金曜日にはその週に達成したことを詳述したレポートに記入し、マネージャに送信します。彼らには正式なスケジュールがあり、ロシアに住んでいるにもかかわらず米国の連邦祝日を遵守していました。開発者はさまざまなチャットアプリケーション経由で直属のマネージャとやり取りを行い、時にはビデオ通話を利用することもあります。これらのチャットで、従業員は現在取り組んでいるプロジェクトに関する指示や支援を求めます。時には生産性やパフォーマンス、昇給などについても話をしています。

上述の通り、サイバー犯罪者グループは小・中・大それぞれ共通して一般の企業と似通った組織構成や業務形態をとっていることがわかります。しかし、一方で彼らは匿名での活動が基本であり、リモートで業務を管理する必要があります。これはつまり、物理的な交流機会がほぼないことから、組織の結び付き自体も弱いため、些細な問題が組織を分断する引き金となる可能性を秘めています。この弱点を保有しているという点については、彼らの組織は一般の企業と明らかに異なると言えます。

サイバー犯罪者グループのサーバテイクダウンなどサイバー攻撃への根本的対処に貢献するため

先日行われたランサムウェア「LockBit(ロックビット)」の一部メンバーの逮捕とサーバインフラのテイクダウンに代表されるように、グループの首謀者の逮捕や活動の基幹となるシステムの停止によるサイバー攻撃の抑止効果は非常に大きいものです。ダークウェブの調査を通して、こうした犯罪者にとって致命的な情報の手がかりが取得されることがあります。具体的には、財務計画、従業員リスト、暗号通貨ウォレット、組織図や求人票、他グループや国とのつながりを示すデータ、共有される予定表などです。

サイバー犯罪者グループの活動にセキュリティソリューションが素早く対応できるようになるため

同様に、攻撃グループに関わる情報として特定のTTPs(サイバー犯罪者が駆使する戦術、技術、手順)や攻撃に使用しているソフトウェアに繋がる情報が取得できる場合があります。具体的には業務マニュアルやライセンスに関わる情報がこれにあたります。これらは現役のサイバー犯罪者グループが用いる最先端の攻撃手法に関する情報であり、セキュリティソリューション側での素早い防御が望まれる情報となります。これらの情報を早期に取得することで、より安全性の高いソリューション開発につなげることが可能です。

認証情報などの漏洩を素早く検知し、ユーザに伝えるため

ダークウェブ上では、アクセスブローカーと呼ばれる、特定の企業に対する直接的なアクセス情報(VPNやクラウドのアカウントなど)の販売を専門とする犯罪者が存在します。他にもランサムウェア攻撃などの際に盗み出されたある企業の認証情報を含む多数のデータが公開されるケースなどがあります。ダークウェブの監視を行うことで、企業で使用しているアカウントのIDやパスワードが漏洩しているか察知することができ、パスワード変更を促すなどの素早い対処につなげることが可能です。実際にトレンドマイクロが提供するセキュリティプラットフォーム「Trend Vision One」でもメールアドレスやパスワードなどの情報がダークウェブに漏洩していないか確認できる機能を実装しています。

サイバー犯罪者グループが次々に高度なサイバー攻撃を生み出す現代においては、ダークウェブの調査・監視はセキュリティソリューションの防御力を高める為にも、攻撃を根絶するためにも不可欠な取り組みです。トレンドマイクロが今年7月に開催するカンファレンス「2024 Risk to Resilience World Tour Japan」においては、当社のリサーチャが実際に見ているダークウェブの分析画面をデモ形式で展示いたします。また「Trend Vision One」の展示も行っておりますので、ダークウェブモニタリング機能の詳細をご覧いただけます。ぜひ会場にお越しの上、最先端の攻撃手法や脅威の傾向に関する情報をご取得ください。