ゼロデイ攻撃のリスクを下げる為に組織がとるべき戦略

サイバー攻撃の中でも、とりわけ防ぐことが難しいとされるゼロデイ攻撃。そのリスクを少しでも低減する為に、組織はどのような戦略をとるべきでしょうか。

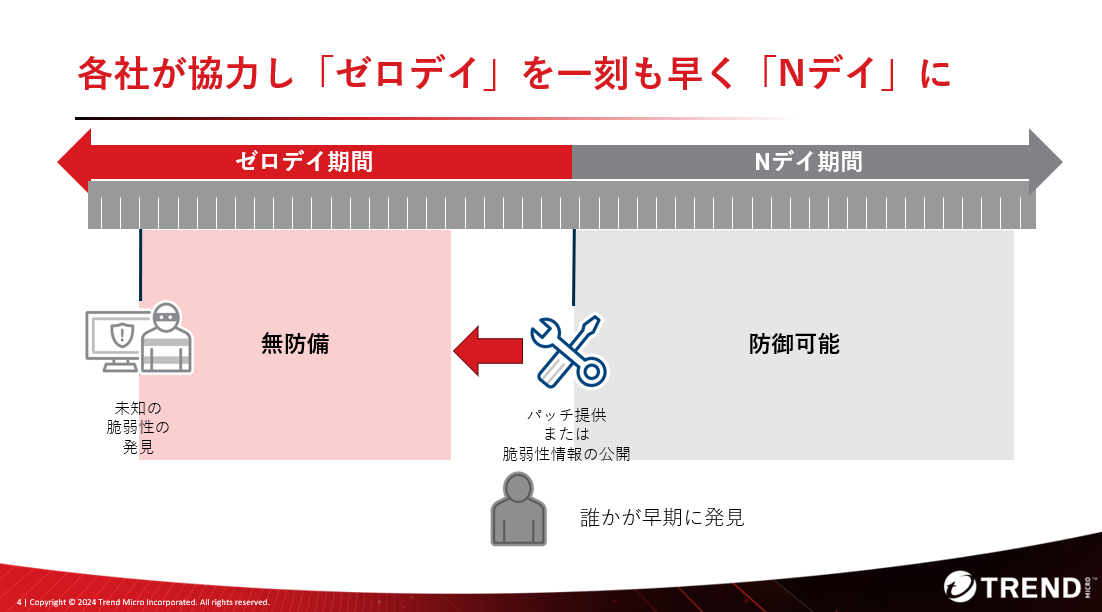

ゼロデイ攻撃は、悪用可能な脆弱性が発見されてから、ベンダ等によって正式にプログラムが修正されるまでの無防備な期間に行われる攻撃です。これは、製品を提供するベンダ、利用するユーザの両方が脆弱性の存在に気づいてすらいない為、防御側にとって防ぎようのない攻撃と言えます。

DX化が進む中で各組織が使用するクラウドやソフトウェアなどのIT資産が増加していることは自明であり、ゼロデイ脆弱性が見つかった場合に、影響が及ぶ組織の数も多くなる可能性があります。

こうした中で組織はゼロデイ攻撃のリスクを抑える為に何ができるでしょうか。本稿ではゼロデイ脆弱性の成り立ちや特性に注目する中で組織が取るべき戦略を提案します。

ゼロデイ脆弱性はどのように生まれ、取引されているか

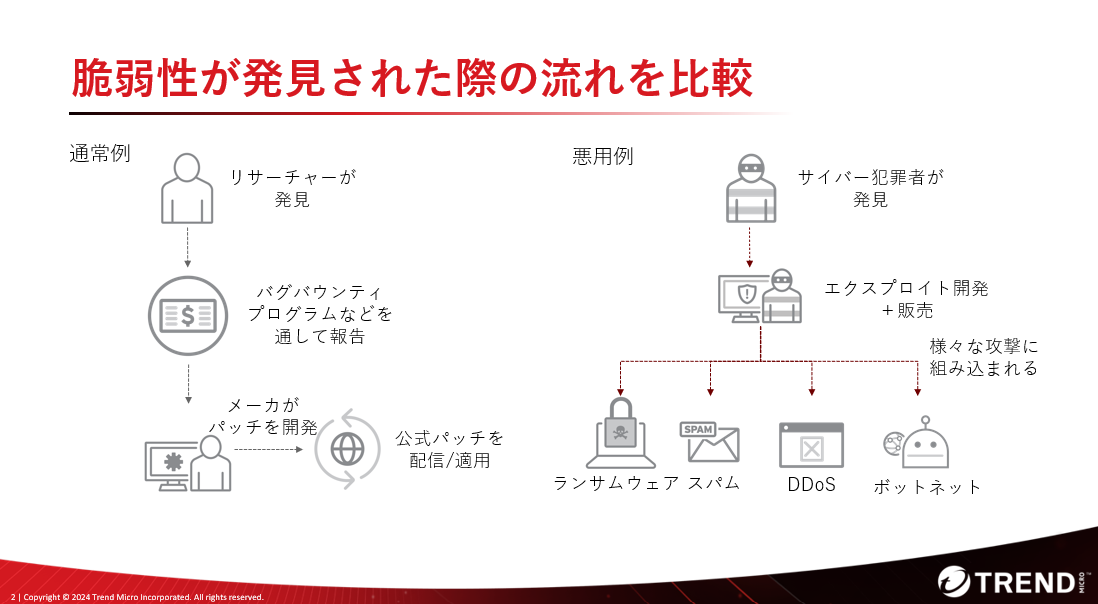

脆弱性を最初に発見したのがいわゆるホワイトハッカーなどの、悪意を持たないリサーチャである場合、その脆弱性の存在は脆弱性を含む製品のベンダやIPAなど、しかるべき機関に報告され更新プログラムの開発が進みます。脆弱性に関する情報は関係者間で共有され、公式の更新プログラムが完成した時点でNデイ脆弱性として各機関から公表されます。ユーザは公式に公表・配信されている脆弱性情報と更新プログラムやセキュリティアドバイザリを元に対応を行い、リスクを回避することができます。

一方で脆弱性を最初に発見したのがサイバー犯罪者であった場合、脆弱性情報を元に開発者がエクスプロイト(ソフトウェアの脆弱性を突いて不正な動きを行うプログラム)を作成します。作成されたエクスプロイトはアンダーグラウンド市場において販売され、別の攻撃者によって購入されます。その後ボットネットなどの侵害プロセスに組み込まれたり、ランサムウェアの侵入手法として採用されたりすることで、該当の脆弱性を含む製品を使用しているユーザが侵害されます。こちらの場合、ユーザは侵害されて初めて、そのリスクの存在に気づくこととなります。

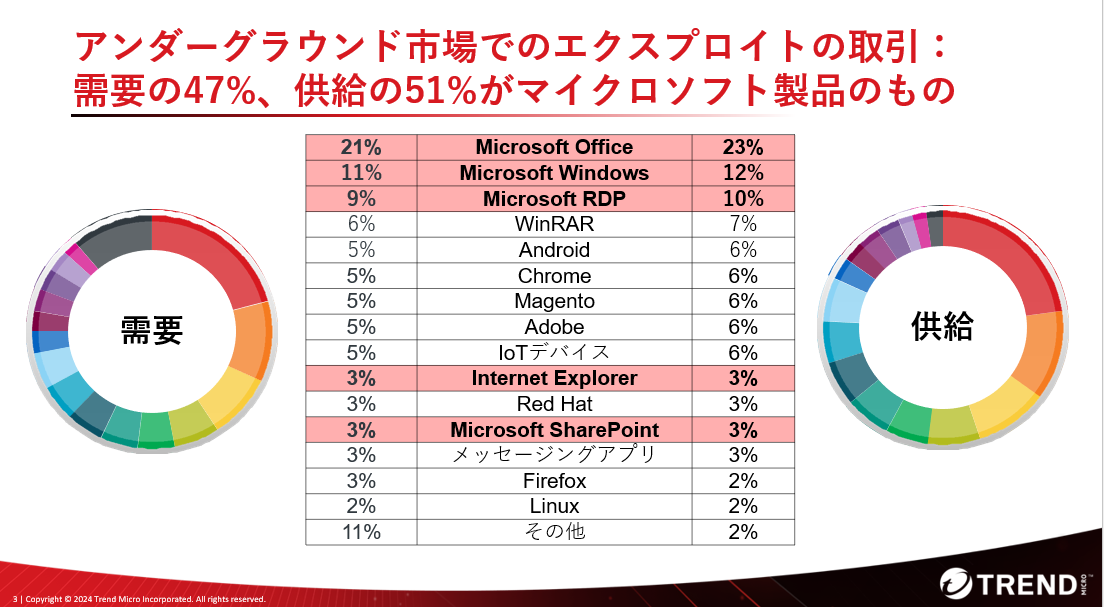

実際に、2021年のトレンドマイクロのリサーチでエクスプロイトの売買が行われていることが報告されています。なお、エクスプロイトの中でもマイクロソフト製品のものが最も取引されていることが分かっています。

図:アンダーグラウンド市場で見られたエクスプロイトの取引 該当する製品別

(出展:アンダーグラウンドにおけるエクスプロイト市場の動向, 2021年,トレンドマイクロ)

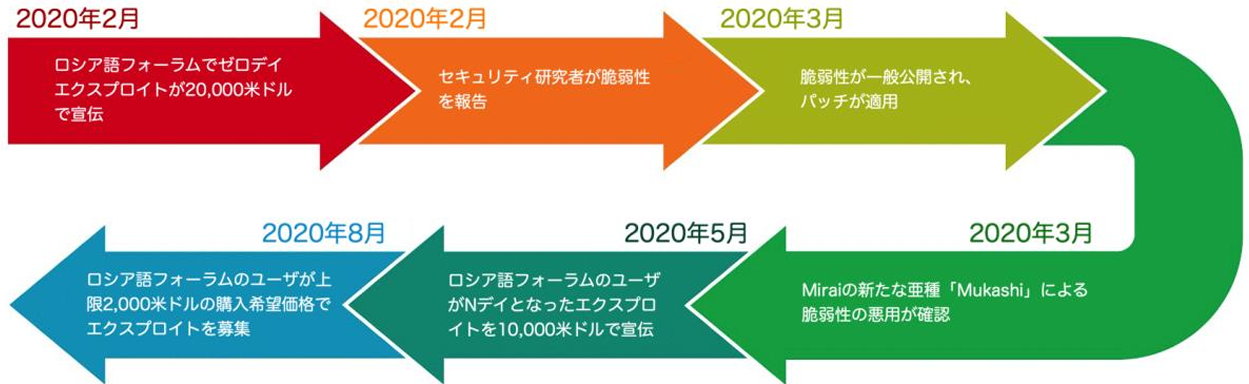

エクスプロイトの価格は、その出現から時間が経つにつれて値段が下がっていくことがわかっています。これはそのエクスプロイトに対するユーザ側の対策が次第に追い付いていく為、後になって購入しても侵害できなくなってしまっている可能性が高い為です。逆に、ゼロデイ脆弱性を突いたエクスプロイトはユーザ側で脆弱性の存在を認識していないため、対策が追い付いていない可能性が高いことから、特に高値で取引されることが分かっています。

具体的な例として、Zyxel製のネットワーク接続型ストレージ(NAS)製品における脆弱性(CVE-2020-9054)に対するエクスプロイト「Mirai」はゼロデイ攻撃として出現した際は20,000米ドル、のちに更新プログラムの適用などが実施された結果、半年後には2,000米ドルまで価格が下落しました。なお、この脆弱性を突くことでサイバー攻撃者は被害端末内で任意のコードを遠隔実施することができるようになります。

ゼロデイ脆弱性は、サイバー攻撃者にとって「魔法の杖」と言えるほどの無双の武器となり得ます。その為、価値もそれ相応に高いものの、情報の鮮度(いかに新しいか、対応されていないか)がその値段に大きく影響することが示された事例と言えます。

共有という点については、ゼロデイ脆弱性は非常にセンシティブな情報です。仮に先に見つけたのが正規のリサーチャであったとしても更新プログラムリリース前にサイバー犯罪者がその情報に気づいた、または入手した場合、ゼロデイ脆弱性となり得ます。

その為、ゼロデイ脆弱性に関する情報は慎重に取り扱われており、米国ではNIST(米国立標準技術研究所)が運営するNVD(National Vulnerability Database)にゼロデイ脆弱性を登録された後、その情報にセキュリティ・クリアランスの認証を保有する人しかアクセスできない取り決めとしています。

日本国内においても、先日セキュリティ・クリアランス制度創設に向けた法案が可決されたことにより、将来的なゼロデイ脆弱性に関する情報共有の速度上昇が見込まれます。

では、セキュリティ・クリアランスと特に関連のない一般的な組織などにおいては、ゼロデイ攻撃へのリスク低減に向けてはどういった戦略をとるべきでしょうか。

ベンダ組織

基本的にどのようなIT製品でも脆弱性が存在しないということはないという前提のもと、可能な限り自社製品を検証して、サイバー犯罪者だけが脆弱性に気づいている(=ゼロデイの)期間を短くすることが重要です。

もちろんほとんどのベンダ組織は製品のリリース前後で、社内での動作検証やペンテスト、ファジングなどに代表される製品の検証は行っているでしょう。

ここではそれらに加えて、攻撃者の立場に立ち、公開情報を駆使して、組織の外から製品をハッキングしようと試みる検証手法が推奨されます。具体的にはバグバウンティ・プログラムの実施です。

バグバウンティ・プログラムは組織外部のホワイトハッカーやセキュリティの専門家を広く募って、自社製品が抱える脆弱性を発見する取り組みで、発見した人には報奨金等が支払われる制度となります。この取り組みを活用することで、自社外のリソースを活用しつつ、攻撃者と同様の立場での侵害シミュレーションを行うことが可能になります。

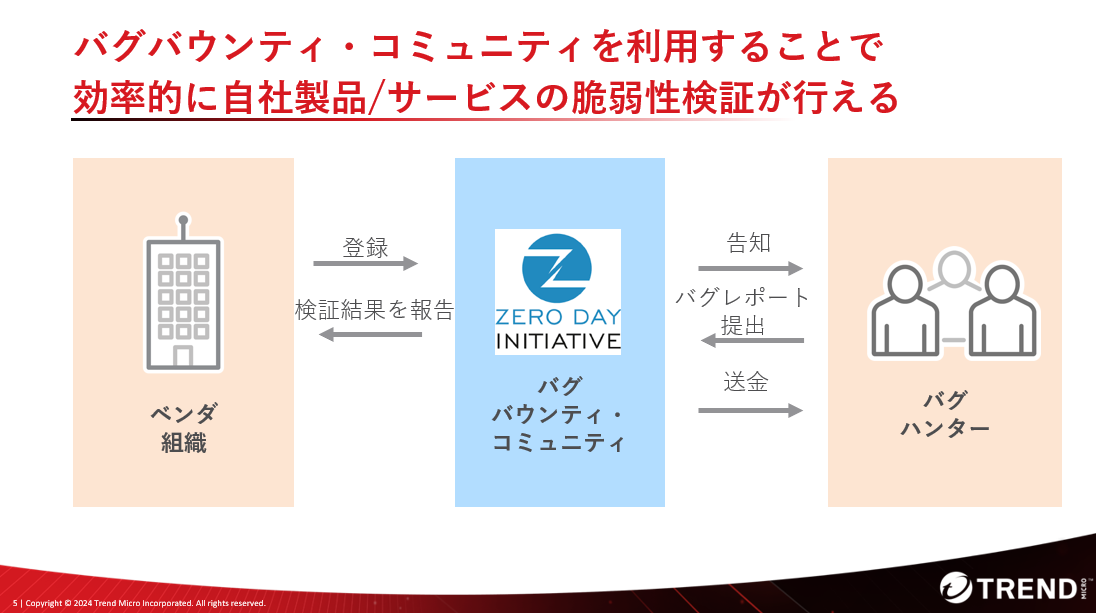

巨大テック企業などにおいては、自社主催のバグバウンティ・プログラムを開催していますが、これには多くの費用や体制、ノウハウが必要となります。そこで自社内でバグバウンティ・プログラムを実践することのハードルが高いと判断される場合には、バグバウンティ・コミュニティを利用することが推奨されます。

バグバウンティ・コミュニティはバグハンターと呼ばれる専門性のある人材とつながりを持つ上、彼らとのコミュニケーションやプロジェクト運営などを実施します。ベンダ組織はバグバウンティ・コミュニティに自社製品を登録しておくことで、コミュニティから脆弱性検証の結果を受け取ることができます。

なおトレンドマイクロでは、Zero Day Initiative (ZDI)という世界最大のバグバウンティ・コミュニティを運営しています。このコミュニティは1万人以上のバグハンターが登録しており、ゼロデイ脆弱性のうち約6割を発見した実績があります。

ユーザ組織

多くのユーザ組織が利用しているMicrosoftやAdobeといった製品からも毎月多くの更新プログラムが公開されています。ユーザ組織においても、やはり脆弱性のないIT製品は存在しないという前提のもとで、脆弱性のゼロデイ期間を可能な限り短くするための取り組みを実施しているベンダに投資することが推奨されます。

つまり、特定のベンダの製品が脆弱性を持っているかどうかではなく、当該ベンダが脆弱性発見のプロセスを持っているか、に注目することが重要です。これはベンダ側において開発プロセスの透明性を対外的に示していることが前提となります。

例えばアプリケーションセキュリティをどのように開発プロセスに組み込んでいくかを示した国際標準規格「ISO-27034-1」を取得していること、製品に関するSBOMの作成・運用が行われていること、などが判断材料となります。

また、上述したバグバウンティ・コミュニティへの登録を行っているか、という点もゼロデイ脆弱性の発生確率を少しでも下げる為の取り組みを実施している会社ということを示す1つの指標になり得ると言えます。

ゼロデイ脆弱性のリスクを下げる為にセキュリティパートナーを見つける

上述しましたがゼロデイ脆弱性のリスクを下げる為の取り組みは一社単体で行うことが難しい取り組みとなります。

一方で顧客からの信頼を継続して勝ち取っていくためには、ゼロデイ脆弱性という大きなリスクを野放しにしておくことは危険と言えるでしょう。

トレンドマイクロは、ソリューションを通してお客様の環境を守るだけでなく、長年アンダーグラウンド市場の監視や研究を行ってきた実績に基づいた素早い情報提供や、世界最大規模のバグバウンティ・コミュニティを通した脆弱性の早期発見を実施しています。

今年7月に開催するカンファレンス「2024 Risk to Resilience World Tour Japan」においても、これらの知見を活かした、アンダーグラウンド市場の分析画面の展示や、AIを用いた脆弱性マネジメントに関する講演を実施します。ぜひご参加の上、最新の脅威や技術情報をご取得ください。