ランサムウェアの被害金額は平均2.2億円~最新調査から被害傾向を読み解く~

トレンドマイクロが2024年に行った最新の調査からランサムウェアの被害傾向を紹介します。また実際被害に遭った組織がどのような手法でランサムウェアに侵入されたのかなど、具体的に備えるべき攻撃にまで踏み込んで記載します。

トレンドマイクロは2024年9月に、非営利活動法人CIO Loungeの監修のもと、国内の法人組織(従業員500名以上)に勤める経営者、セキュリティやリスクマネジメントの責任者(部長職以上)など、300人を対象として「セキュリティ成熟度と被害の実態調査 2024」を実施しました。

サイバー攻撃の被害組織の傾向を分析することで、ランサムウェア攻撃者などのサイバー攻撃者がどのような組織を標的にしているのか、またはどのような組織の弱点が狙われているのかが明らかになります。

本調査は、組織がセキュリティ戦略を検討する上での重要な参考情報を提供します。本調査結果を通して、より多くの組織におけるサイバーセキュリティ対策の優先順位付けに寄与することを目的としています。

本記事では今回の調査の中でも、特にランサムウェア攻撃に関連する部分の被害傾向を中心に取り上げ、その被害状況から組織が注力すべき対策事項について探ります。

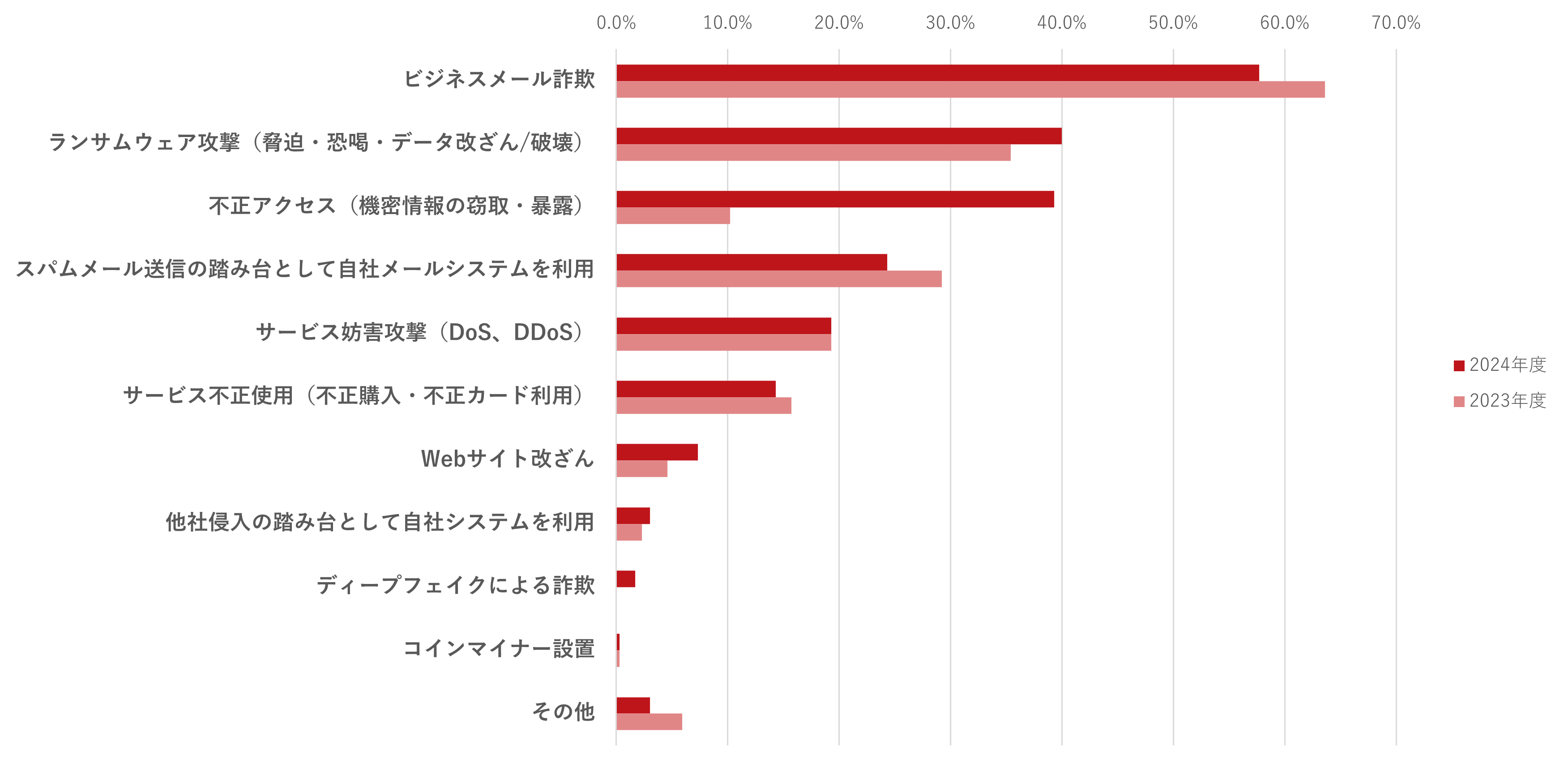

今回の調査では40%の組織が過去3年以内にランサムウェア攻撃を受けたと回答しました。割合は昨年よりも少し増加しています。ランサムウェアが攻撃種別全体の中でも、ビジネスメール詐欺に次いで多いことからも、多くの法人がその脅威に近年も継続して晒されていることがわかります。

2024年の年間インシデントの傾向をまとめた記事にも記載しましたが、2024年には80を超える組織がランサムウェア攻撃による被害を公表しており、実際の被害報告にも結びついている点がその脅威の深刻さを示しています。

参考記事:2024年年間セキュリティインシデントを振り返る

不正アクセス(機密情報の窃取・暴露)についても、昨年の約4倍に上っていることも注目に値します。ランサムウェア攻撃の二重脅迫(システムの暗号化に留まらず、組織の情報を盗み取り暴露すると二重で脅迫を行う)はいまや多くの人が知る常套手段となりましたが、この結果は二重脅迫型ランサムウェア攻撃の増加と無縁ではないでしょう。

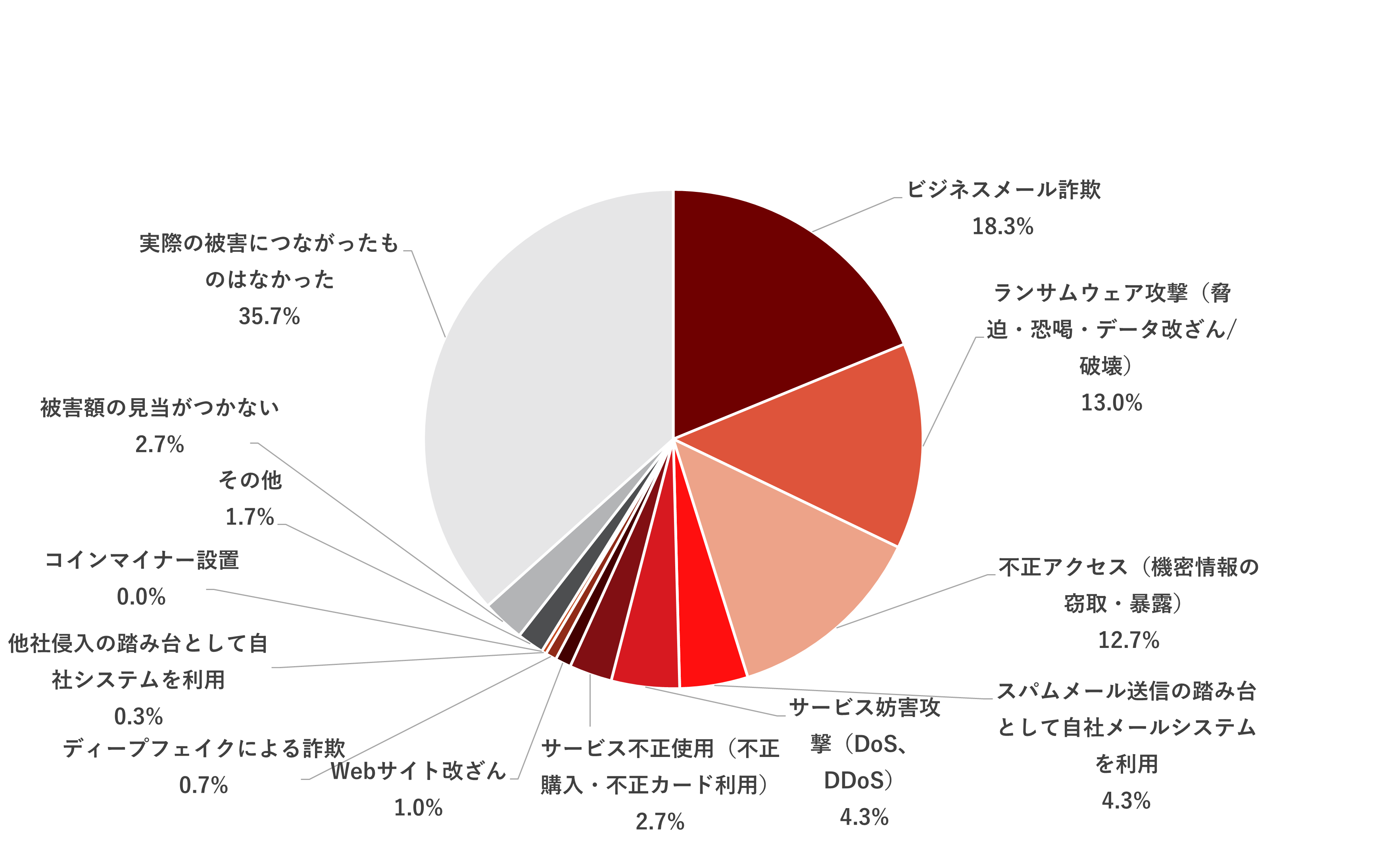

また調査では同様に過去3年間で最も大きな被害をもたらした攻撃を単一回答で収集しています。

こちらもビジネスメール詐欺についで、ランサムウェア攻撃が2番目の多さとなっており、具体的な金銭的被害にまでつながった組織が一定数いることが明らかになっています。

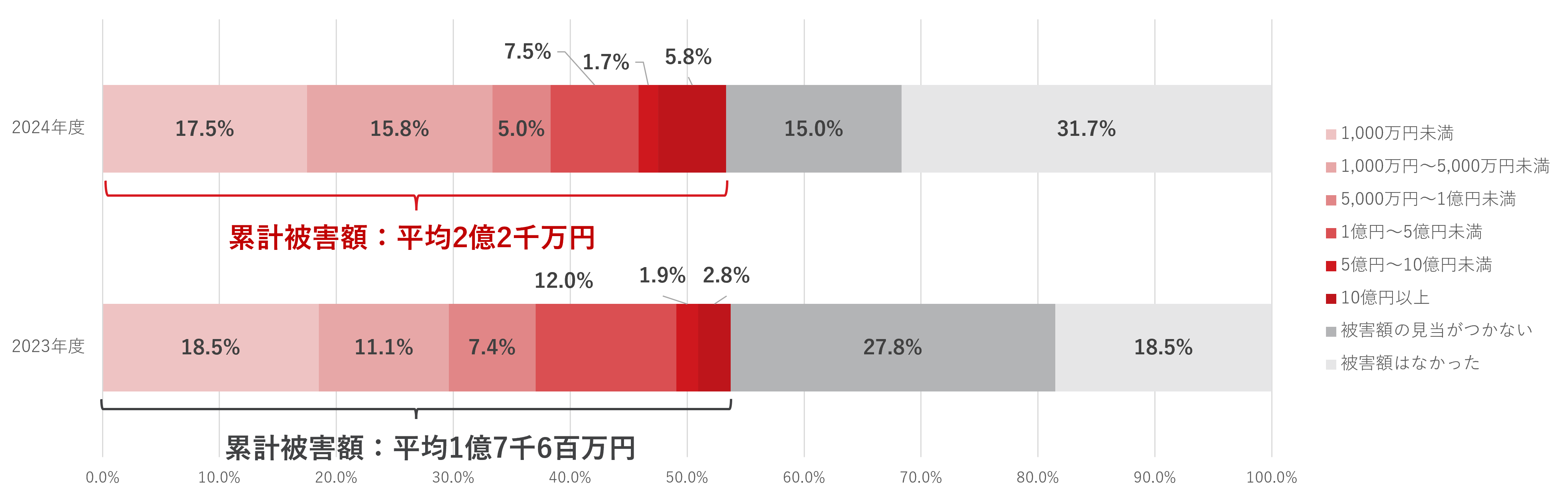

また調査では、昨年に引き続きランサムウェア攻撃による被害を受けた組織における過去3年間のサイバー攻撃被害額を尋ねています。

上図には記載していませんが、2024年度のサイバー攻撃被害全体の累計被害額平均は、約1.7億円でした。ランサムウェア攻撃による被害を経験した組織の被害額平均が上図の通り約2.2億円であることを鑑みれば、ランサムウェア攻撃を受けている組織の方がより大きい被害に繋がりやすいことが分かります。

また、図の2段目に見られる通り、昨年度の調査における累計被害額が約1.8億円であることから、平均の被害金額が約4千万円増加していることも読み取れます。すでにランサムウェア攻撃は最大のサイバー脅威の一つと言っても過言ではない状況です。

調査の結果をより詳しく見ていくと、2023年度の前回調査と比べて、「1~5千万円」の回答と「10億円以上」の回答だけがその割合を増加させていることがわかります。全体の被害に繋がった割合が50%弱であることは昨年と大きく変化がないため、最も平均の被害額を上昇させた原因は「10億円以上」の回答割合の増加にあります。

「10億円以上」の回答割合が昨年の2倍強に上ることから、組織の担当者は、ランサムウェア攻撃が年々大規模な被害に繋がるケースが増加している可能性を踏まえて、今後のリスクを評価するべきでしょう。

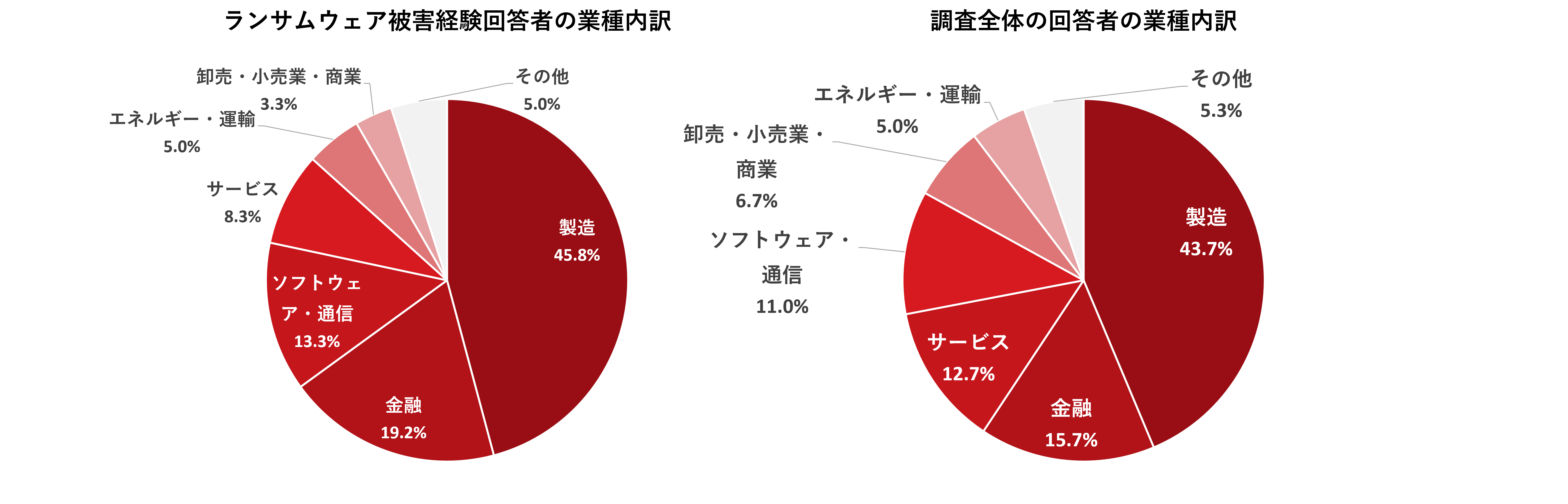

回答者の所属する業種の割合が、ランサムウェア攻撃の被害経験者(左)と調査回答者全体(右)であまり差分がない、つまり業種的な特性が見られない、という点は注目すべき点と言えます。

この結果は、以前から本メディアでも指摘している通り、ランサムウェア攻撃者を全体的に見ると、特定の業種や組織を標的にしているわけではなく、弱点のある組織や攻撃者が侵入に成功した組織が結果的に狙われている、という分析と関連しています。つまり、セキュリティ体制に隙がある組織が狙われやすいという、単純な結論です。

しかしこれは裏を返せば、仮にどのような業種であっても、業種特有のセキュリティ上の限界があるということではなく、適切な対策が施されていればランサムウェアの被害が低減できるということを示しています。

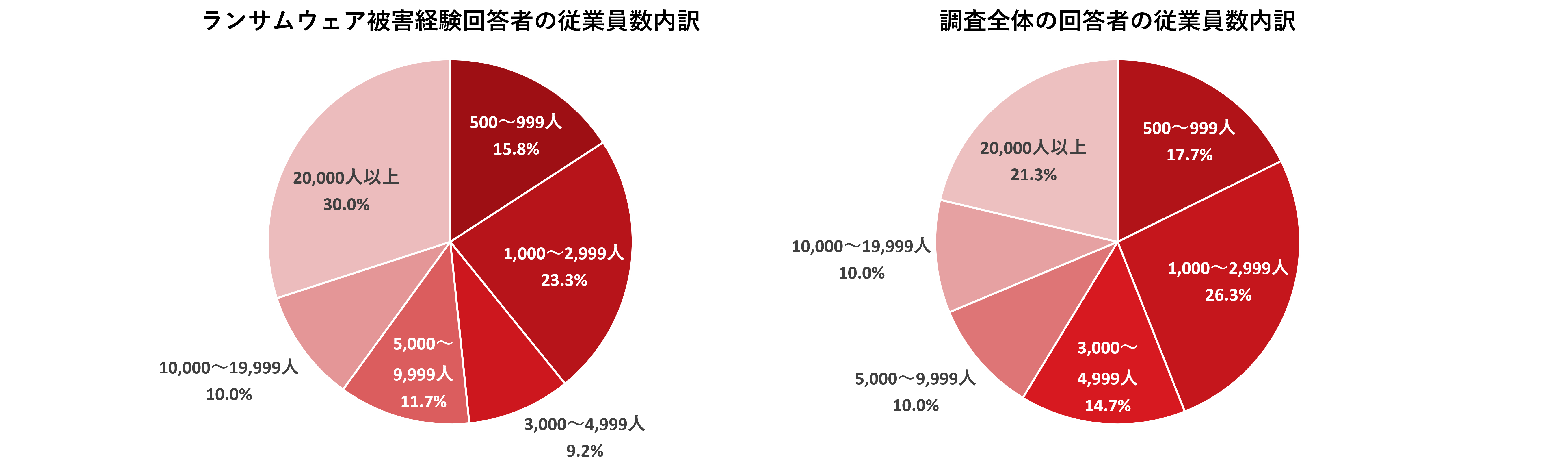

組織規模の観点からもランサムウェア攻撃を経験した回答者の傾向を見てみましょう。

こちらも業種での分類同様、全体的な割合がランサムウェア攻撃の被害経験者と調査全体で大きくは変わらないため、規模の大小は、攻撃の対象になりやすい(あるいはなりにくい)ことと関連性は見られません。

ただし、ランサムウェア攻撃の被害経験者の割合において、20,000人以上の組織の割合が30%に及ぶことについては、全体の回答者が21.3%であったことを鑑みると、若干ですが大きい割合を占めています。

前章において、昨年よりも10億以上の大きな被害につながるケースが増えているといった点も合わせて考えれば、より大規模な組織における被害が拡大してきている可能性があります。

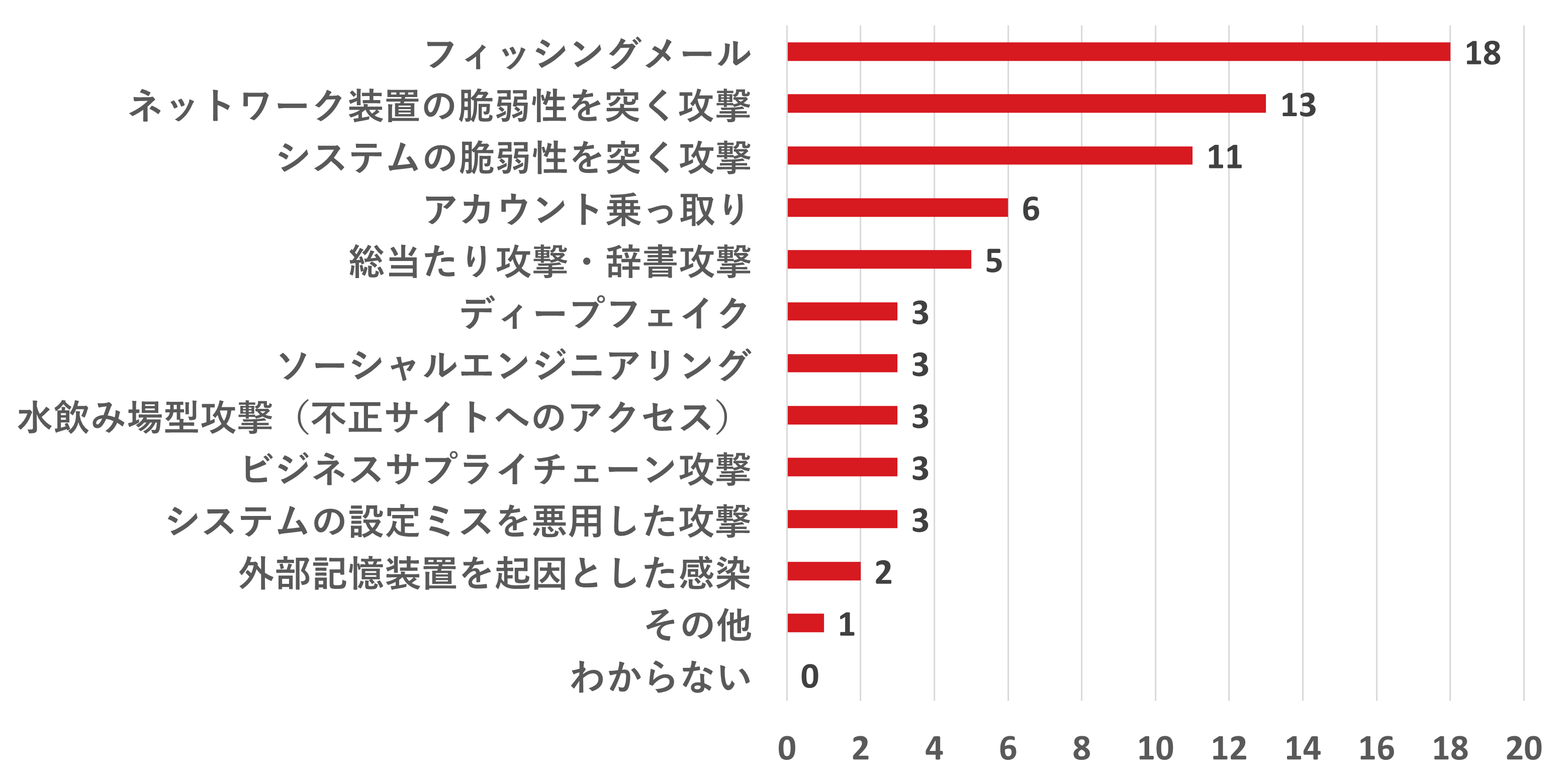

調査の結果フィッシングメールがランサムウェアに最も使用された手口でした。フィッシングメールによる組織アカウントの奪取などにより侵入につながったと考えられます。

また、ついで多かったのがネットワークまたはシステムの脆弱性を突いた攻撃でした。こちらも組織への侵入時、または内部活動にあたって脆弱性が悪用された可能性があります。

フィッシングメールも脆弱性の悪用も、古くから使用されてきたサイバー攻撃の手法です。ランサムウェア攻撃の脅威が拡大していても、組織内への侵入等に使用される手法自体は目新しいものではなく、既に多くの組織において一定の対策が取られていると考えられます。それでも、同様の手法で被害が拡大しているということは、その手法自体がより洗練された、またはその手法の通用する対象(人、システムなど)が増えた、とも言えるでしょう。

例えば、生成AIの発達によりフィッシングメールの文面が以前より自然なものになっていることで、フィッシングメール訓練が効果を発揮できていない、社内で管理するITシステムが増加・多様化することによって脆弱性対策が施されていない機器が残留・増加してしまう、などのシナリオが考えられます。

どのようなシナリオであれ、重要なことは先進的、または高度なサイバー攻撃の実情について情報を収集しつつ、セキュリティ対策の内容を継続的に更新していくこと、また組織全体のセキュリティレベルを向上できるように、組織内部のIT資産を網羅的に監視し穴を無くしていくことの2つです。

組織はどのような対策を実施すべきか

第一に、侵入を防ぐことができれば被害を0にできることから、上記の侵入に使用されたと見られるフィッシングメールや脆弱性悪用、アカウント乗っ取りなどへの対策の徹底が有効であることは間違いないでしょう。

ただし、上述した通り、それらの具体的な手法が高度化している実態を鑑みて、最新の攻撃手法に関する情報を継続的に収集し、自社での訓練や対策に都度盛り込んでいく試みが必要です。

また、対策に漏れがあった場合には弱点が生まれ、そこから侵入されてしまう可能性もあることから、経営層なども含めた社内の人材全体への教育、またそれぞれのアカウントの運用状況の監視、社内の全IT資産の棚卸と管理など弱点を見落とさない網羅的な対策が重要です。

すでに多数のIT資産が運用される今日の組織では、”人による運用”のみでこれらを実現することは限りなく不可能に近いことから、アタックサーフェスとなり得る情報資産ごとにリスクを優先付けするCREM(Cyber Risk Exposure Management)などの自動化技術や機能を採用することを推奨します。

またトレンドマイクロでは以前より、多様化・高度化するサイバー脅威が存在する現在においては、組織への侵入を防ぐ境界型防御だけでは被害の低減を実現することが難しく、侵入後の事後対策も並行して行うなど多層防御のコンセプトが重要である点を指摘してきました。

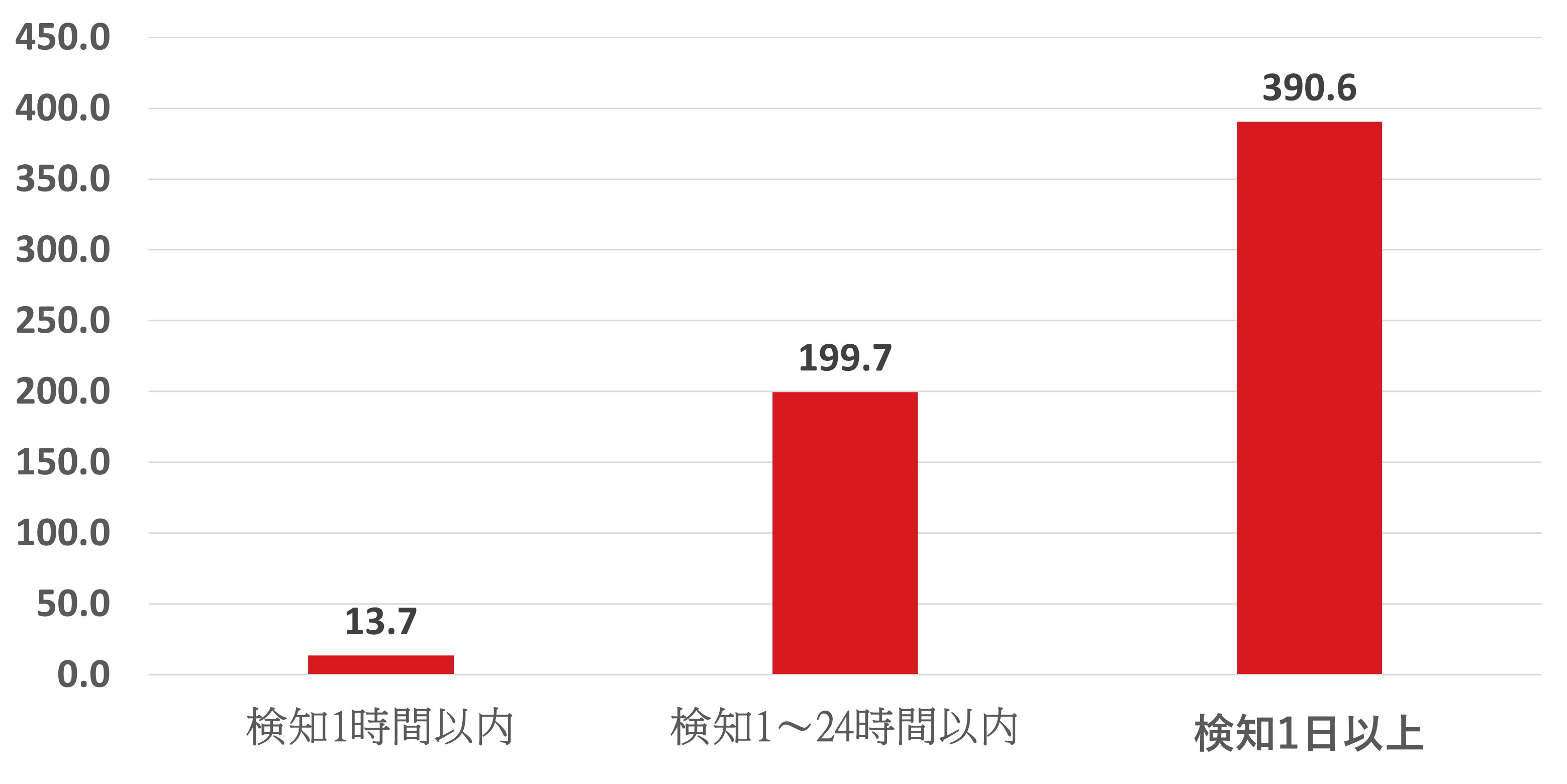

今回過去3年間で最も被害を受けた攻撃としてランサムウェアを選択した回答者に、ランサムウェアを検知できるまでの時間と、被害から復旧までに要した時間を尋ねており、その相関関係を示した図が下記となります。

検知までの時間が1時間以内であれば平均13.7時間で復旧しているのに対し、検知に1日以上かかった組織では平均390時間(=16.25日)復旧までに要していることから検知時間の長短が被害度合いに大きく影響していることが分かります。

つまりこれは、万が一侵入された場合でも素早く攻撃を検知することができれば、その後の被害を低減できる可能性があるということです。

素早い検知にあたっては、これも網羅的なIT資産の挙動監視が鍵を握ります。特に近年ではLiving off the Land(LotL:環境寄生型、またはシステム内寄生戦術)攻撃などの検知を回避する手法が広く普及しており、攻撃者は攻撃であることを見抜かれないための工夫を凝らしています。

こうした工夫を前に、膨大IT資産の詳しい挙動の監視分析を人力で行うことには、多大なコストが必要となり結果として時間がかかってしまうことから、XDRなどのセキュリティ技術を使用することで、その対応速度を向上させる試みが有効です。

ランサムウェア攻撃は10億円以上の被害額に及ぶ可能性のある、明確なビジネスリスクです。どのような業種・規模であってもセキュリティが甘ければ狙われる危険性があることを改めてここに記載しておきます。

ランサムウェア攻撃が対岸の火事であると思い込むことなく、また現在行っている対策が万全なものであると思い込むことなく継続的にセキュリティ対策をアップデートしていく姿勢がこれからの組織には求められます。

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)