サイバー攻撃の被害に遭いやすい組織の特徴は?2024年の最新調査から考察

昨今、一日あたり1.5件以上のサイバー攻撃被害が公表されています。そのため、セキュリティ担当者は日々サイバー攻撃の被害を懸念しており、不安を感じている状況です。本記事では、2024年の最新の調査から、被害に遭いやすい組織の傾向を解き明かし、必要な対策を提案します。

「セキュリティ成熟度と被害の実態調査 2024」を実施

2024年9月、トレンドマイクロ株式会社は特定非営利法人CIO Loungeの監修のもと、国内の法人組織(従業員500名以上)に勤める経営者、セキュリティやリスクマネジメントの責任者(部長職以上)300人を対象として「セキュリティ成熟度と被害の実態調査 2024」を実施しました。

本調査は過去3年以内にサイバー攻撃による被害を受けた法人組織を対象に実施しています。実際の被害を受けた企業がどのような特徴をもっているかを分析することで、多くの組織においてセキュリティの安全性を高めるために必要な施策や方針を明らかにすることを目的としています。

自社のサイバーセキュリティのレベルが十分かどうか、という命題は、訓練やレッドチーム演習などを除けば、実際の被害が発生して初めて明らかになるものであり、その性質上セキュリティ担当者は常日頃、サイバー攻撃のリスク対応に苦心していると考えられます。

本記事では、そうしたセキュリティのレベルを示す成熟度や実際の被害規模の分析を通じて、より被害に遭いやすい組織の特徴を記載します。より詳しい調査結果についてはレポートに取りまとめておりますので、そちらを参考ください。

セキュリティレベルの低い組織の特徴が明らかに

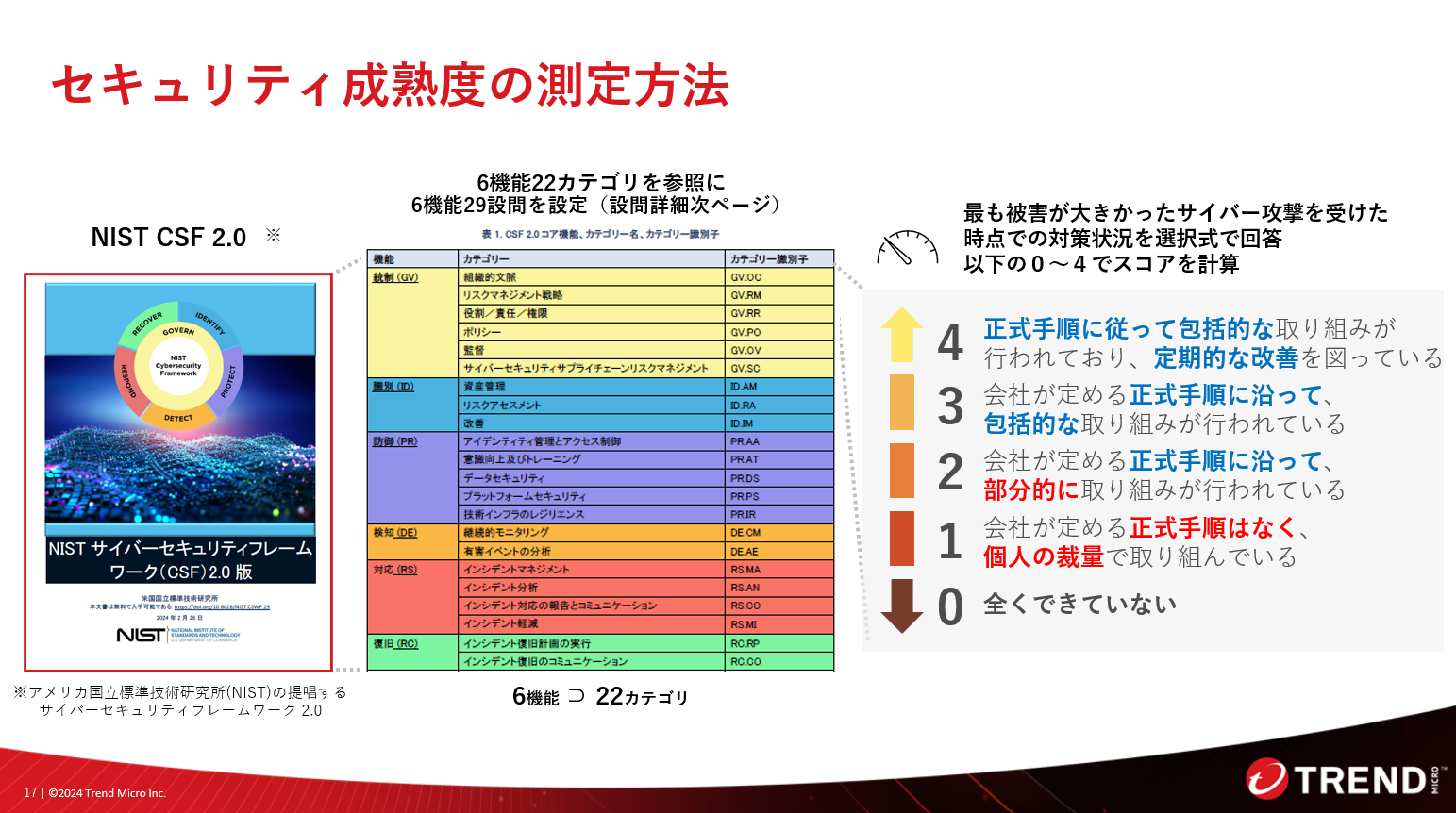

調査の回答者には、まず自社のセキュリティ成熟度を計測する設問を用意しました。セキュリティ成熟度の測定に関しては、NISTのCyber Security Framework2.0(以下、CSF)で定義されている6つの機能(統治、識別、防御、検知、対応、復旧)それぞれに、組織的な取り組みが実施されているかの設問(各機能について4~5問の計29問)を用意し段階的に測定し、数値化しました。

上図に示した通り、組織が該当の対策を網羅的かつ標準化された手続きで行っており、より継続的に改善が実施されているほど、スコアが高まる仕組みになっています。

対策別の傾向

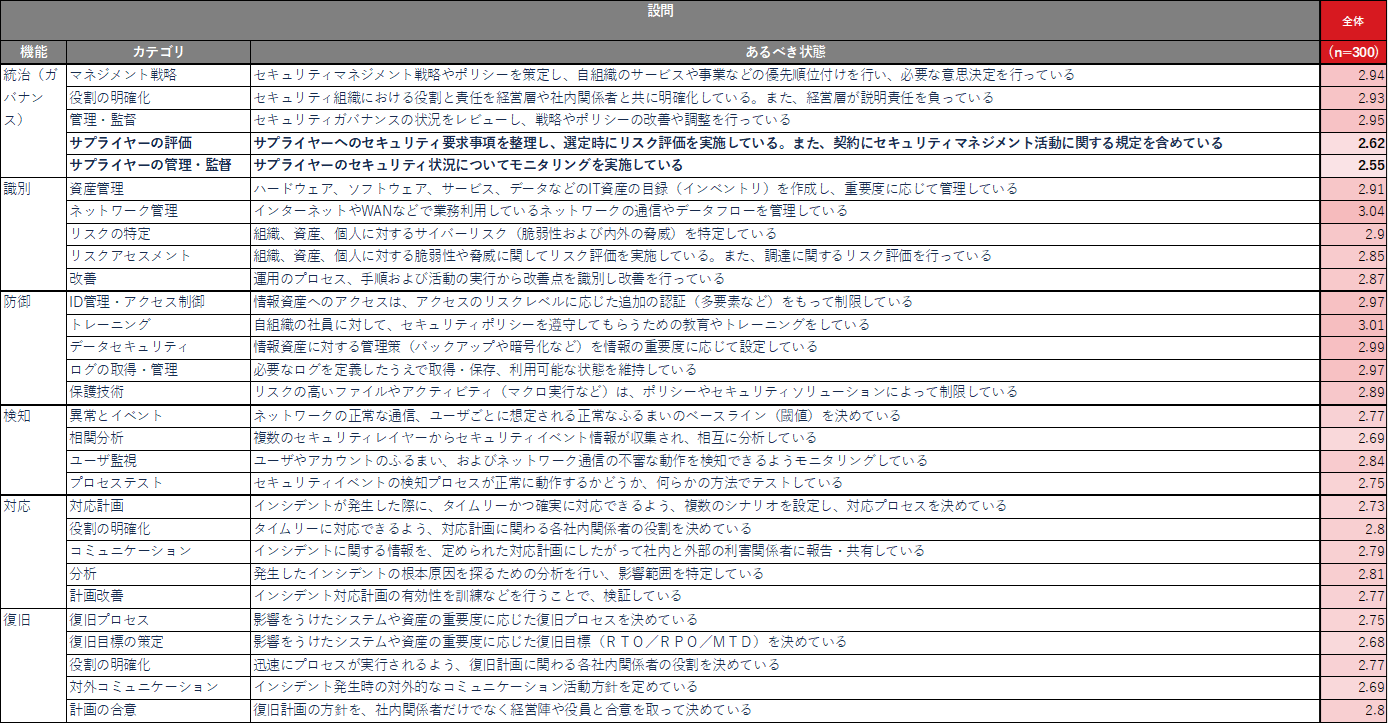

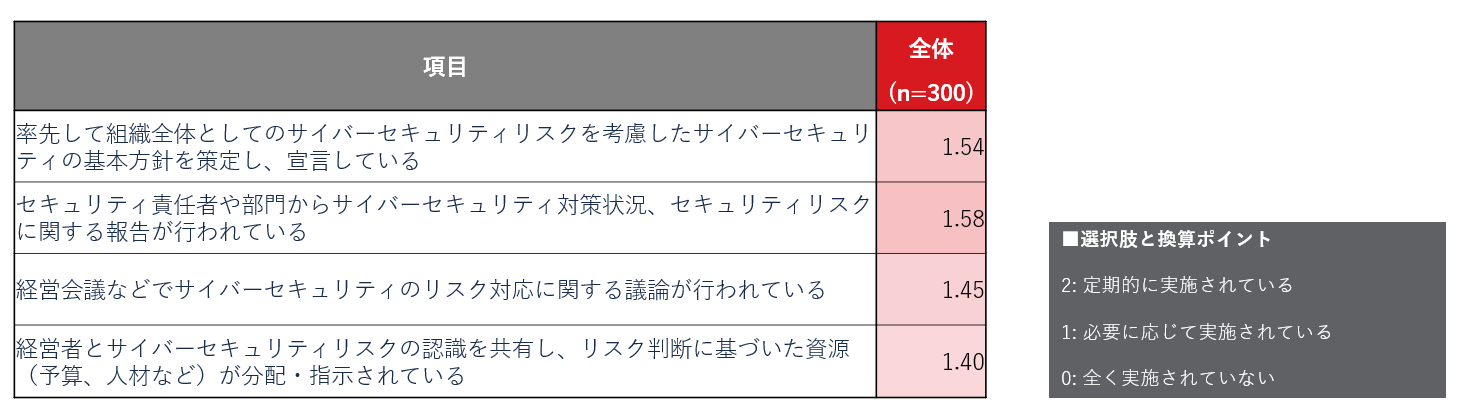

各設問の中身と回答者全体の平均スコアが下記の表になります。

全体の中で見れば【統治】機能に含まれるサプライヤーの評価やサプライヤーの管理・監督についての項目が相対的に低い傾向にありました。

この結果を見る限り、未だ多くの組織にとって社内でのセキュリティ対策に比べて外部サプライヤーへの働きかけが困難である可能性があります。

その理由として社内と異なり強制力が効きづらかったり、対象企業とのビジネス上の関係を踏まえて実行する必要があったり、組織によっては膨大な数の関係組織を有していることから、その対策が間に合っていないなどの状況が想定できます。

ただし、以前の記事でも紹介していますが、サプライチェーンに関連する組織がサイバー被害に遭った結果、二次被害を受ける事例が多数発生していることから、本対策の優先度について改めて検討することを推奨します。

業種別の傾向

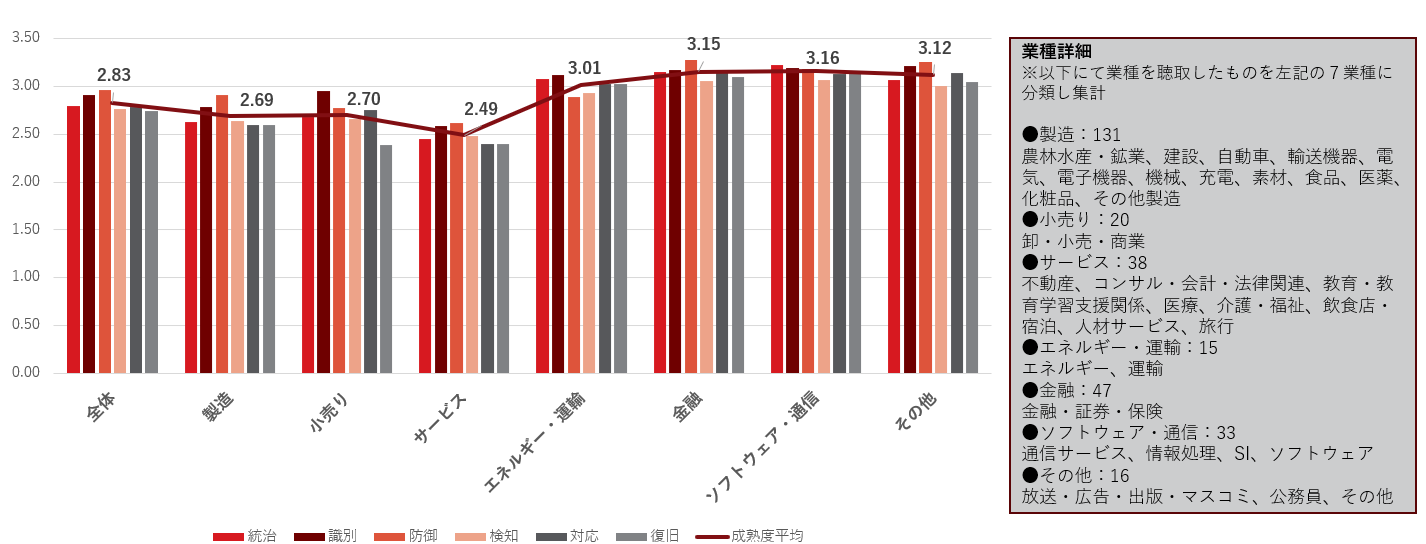

図:セキュリティ成熟度の「業種」別平均

(n=300。うち成熟度に関するそれぞれの設問で「わからない」の回答者を除いて算出)

セキュリティ成熟度について、業種ごとの平均を表したものが上図です。特に「サービス」「製造」「小売り」の業界においてセキュリティ成熟度が低い傾向にありました。今回のセキュリティ成熟度が組織的に取り組まれているかと、定期的な改善が行われているかを判断材料としていることから、該当の業界においては、他の業界に比べセキュリティ対策がより属人的であったり、定期的な改善が行われていない可能性があります。

また、これらの業種において総じて復旧に関わる機能の成熟度が最も低いことから、実際に被害が起きた場合の復旧計画の設定や訓練などの実施が他業種に比べて不十分である可能性も調査結果から伺えます。

参考記事:いざという時に慌てない!セキュリティエンジニアが知っておきたい『復旧宣言』の3条件 ~2024 Risk to Resilience World Tour Japanセッション紹介④

従業員規模別の傾向

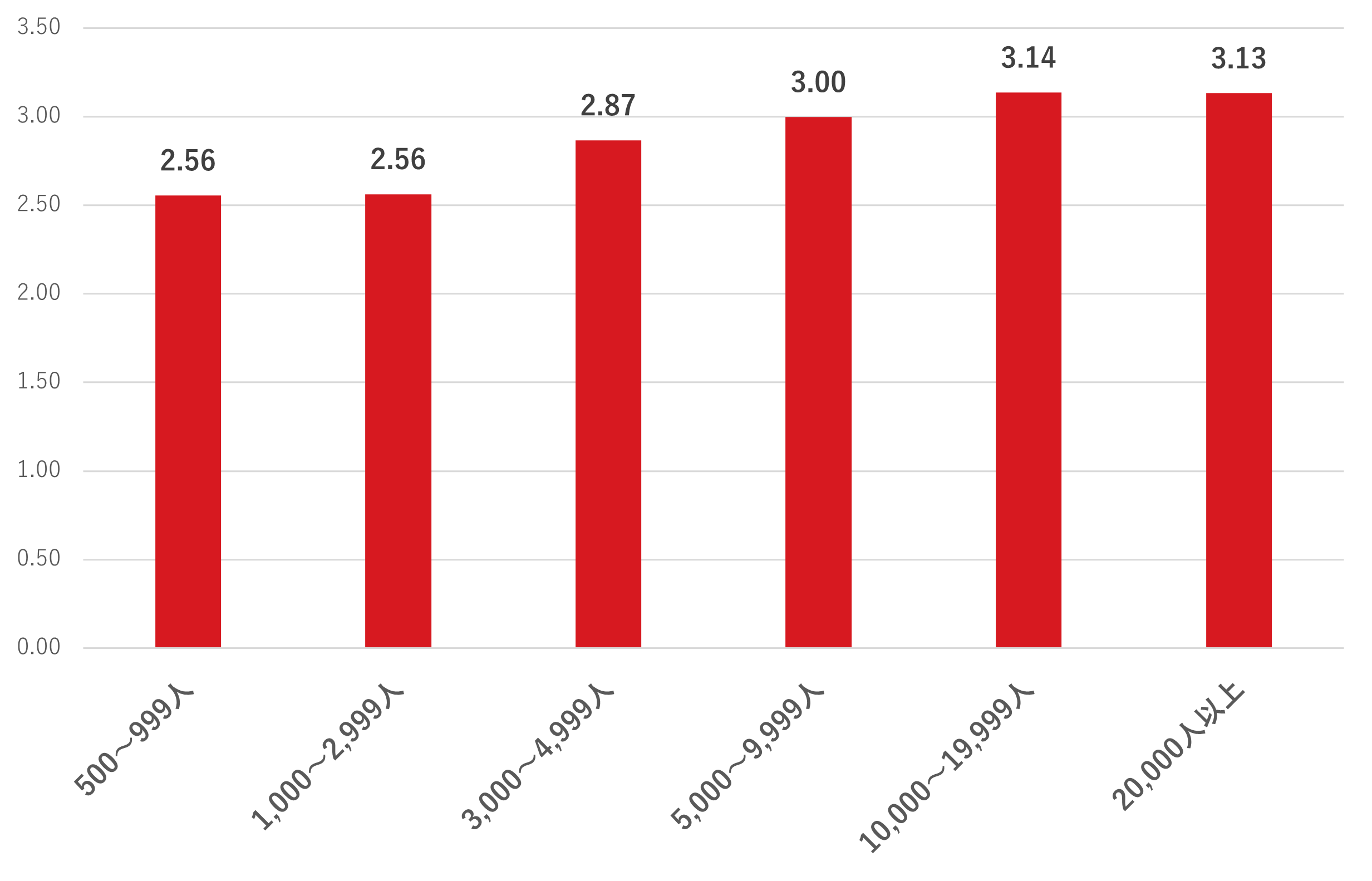

図:セキュリティ成熟度の「従業員規模」別平均

(n=300。うち成熟度に関するそれぞれの設問で「わからない」の回答者を除いて算出)

セキュリティ成熟度は従業員規模別でみた場合に大きい組織ほどセキュリティ成熟度が高い傾向にありました。通常、組織規模が大きいほど、組織内に保有されている資産やその業務の社会的影響が大きいことから、組織的に対策が行われていると考えられます。

逆に3,000人以下の組織においては、セキュリティ対策に取り組む組織体制や、対策状況の見直し手順に改善の余地があることが伺えます。

被害度別の傾向

ここまでセキュリティ成熟度の高低に応じた特徴を記載してきましたが、果たしてセキュリティ対策が組織的に行われていたり、定期的に改善されているからと言って、実際に被害が少ないのか疑問に思う方もいるかもしれません。

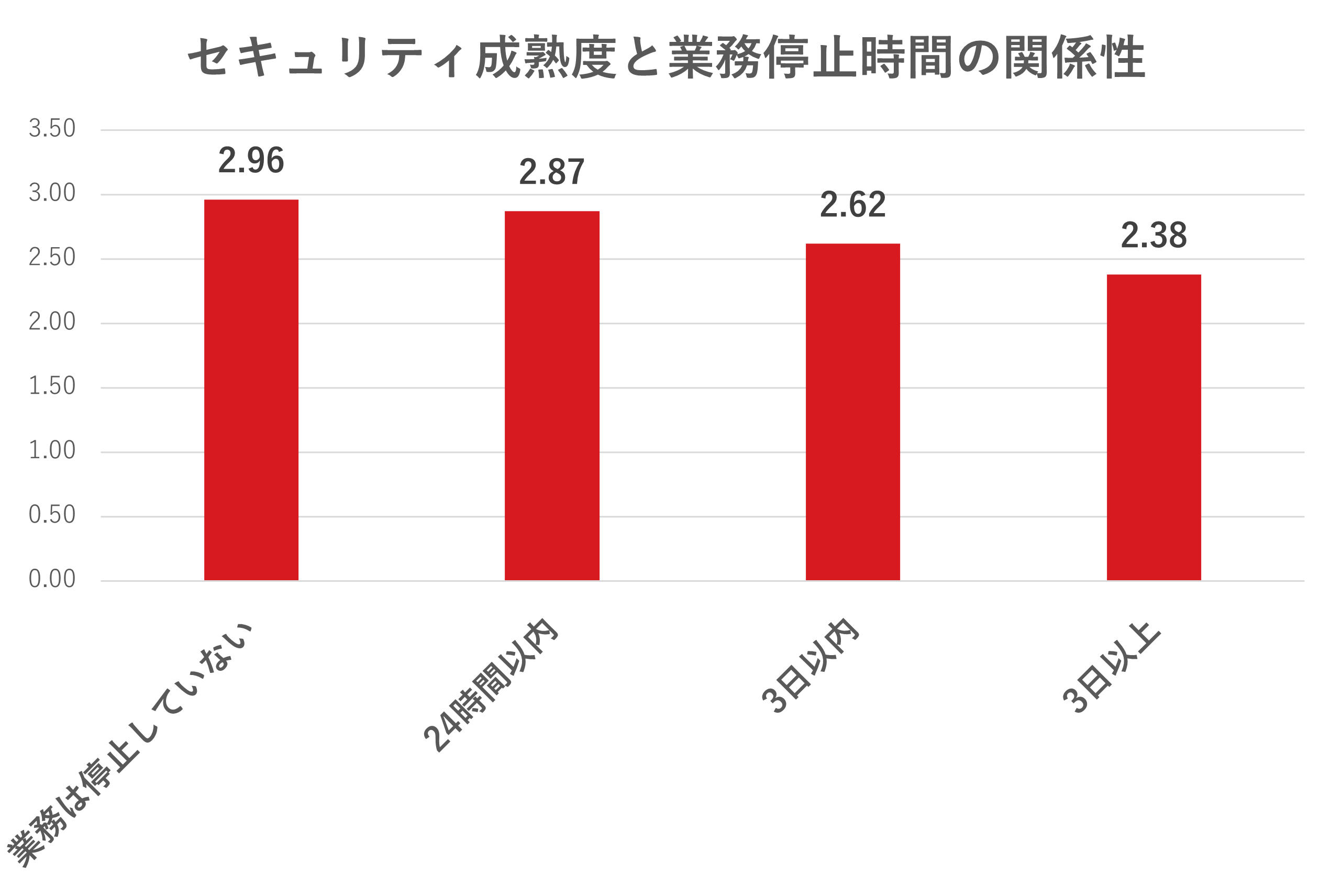

調査では、セキュリティ成熟度の高低が実際の被害度合いと相関関係にあるかを調べるために、各組織のサイバー攻撃による「業務停止期間」についても設問を設け、回答を収集しています。その「業務停止期間」とセキュリティ成熟度の関係性を示すグラフが下記となります。

図:セキュリティ成熟度の「業務停止期間」別平均

(n=300。うち成熟度に関するそれぞれの設問で「わからない」の回答者を除いて算出)

結果としてセキュリティの成熟度が低いほど、サイバー攻撃により生じる業務停止の時間が長くなる傾向が明らかになりました。この傾向は昨年の調査でも同様の結果が見られており、長期的な被害を避ける観点では、セキュリティ成熟度を指標として計測することに意義があることを示しています。

経営層のセキュリティへの関わり別の傾向

調査では、経営層のセキュリティへの関わり状況についても、数値的に測れるよう設問を用意しました。

具体的には下記4つの事項の実施状況について尋ねる設問を用意し、それぞれ「定期的に実施されている」(=2)「必要に応じて実施されている」(=1)「全く実施されていない」(=0)「わからない」(除外)の選択肢で回答を集計し、スコア化しました。

①「経営層のセキュリティ対策へのリーダーシップの主導」

②「経営層へのセキュリティ業務に関する報告」

③「経営会議でのセキュリティリスクの取扱い」

④「経営層からのセキュリティに関する予算等分配指示」

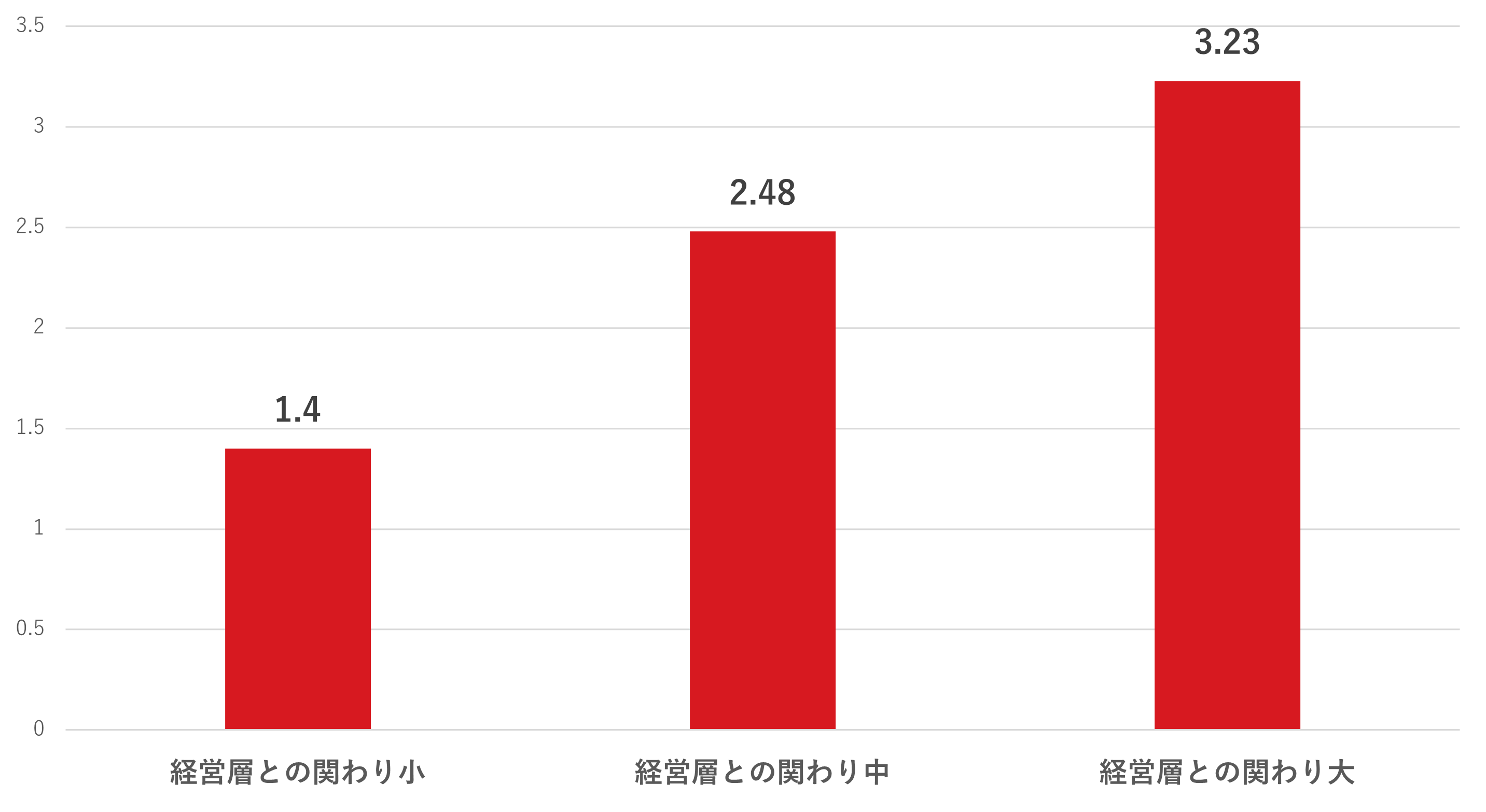

それぞれのスコアを選択した、組織のセキュリティ成熟度の平均を算出したグラフが下記となります。

図:セキュリティ成熟度の「経営層との関わり」別平均

(n=300。うち成熟度または経営層の関わりに関するそれぞれの設問で「わからない」の回答者を除いて算出)

結果として経営層とセキュリティの関わりが大きい組織ほど、セキュリティ成熟度も高い傾向にありました。ここからセキュリティ成熟度の向上には、経営層のセキュリティへの積極的な関わりが大きな役割を果たすことが読み取れます。

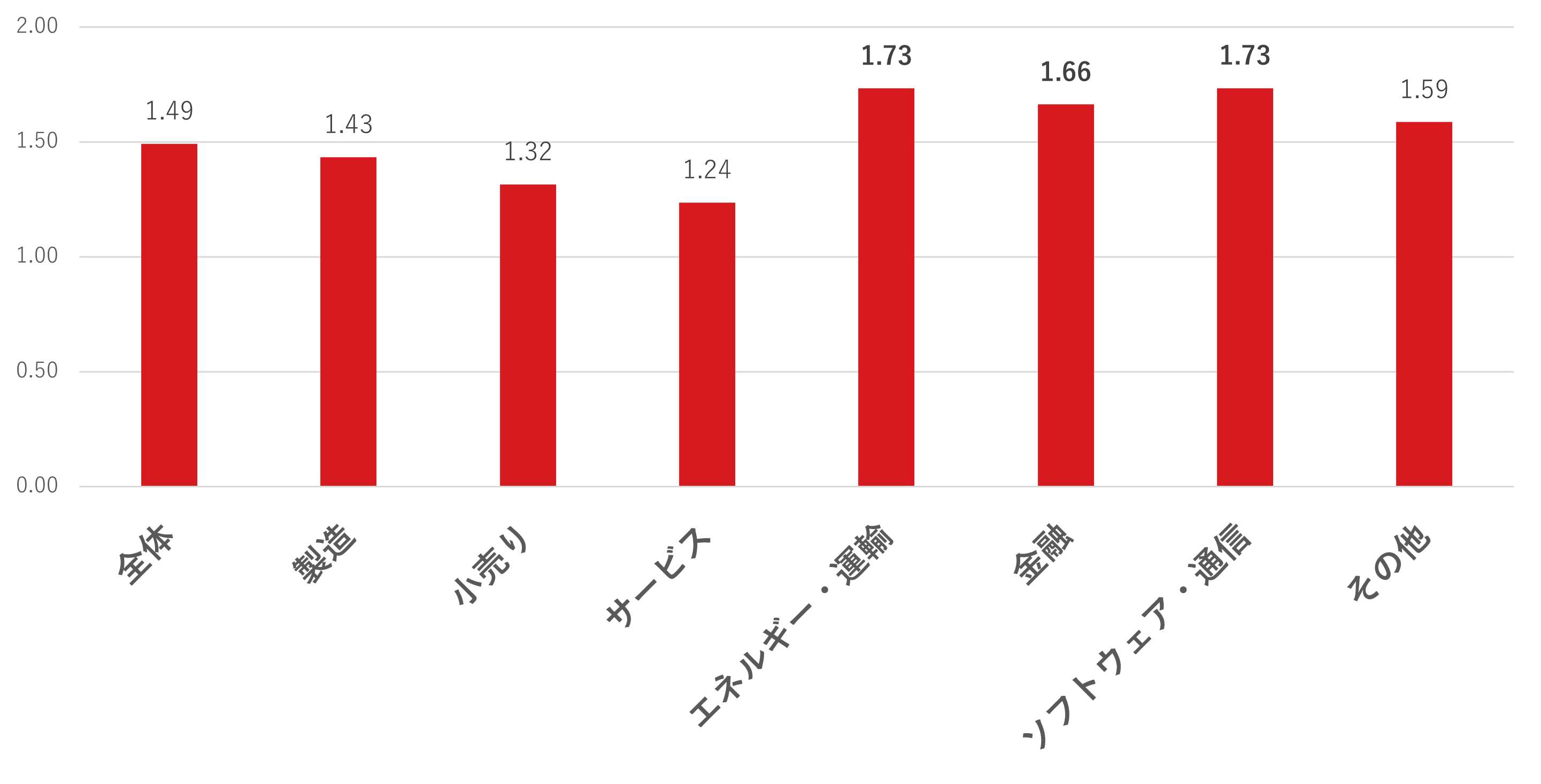

また経営層とセキュリティの関わりのスコア(0~2で分布)の業種別平均値の分布傾向はセキュリティ成熟度の業種別平均値の分布傾向に類似しました。

図:経営層の関わりスコアの業種別平均値

(n=300。うち経営層の関わりに関するそれぞれの設問で「わからない」の回答者を除いて算出)

セキュリティ成熟度向上に課題を抱える組織や業界においては、経営層が主体的にリーダーシップをとってセキュリティ体制を整備することが重要です。詳細な方策は経済産業省が発行しているサイバーセキュリティ経営ガイドラインver3.0を参考に実施することができます。

組織はどのような対策をとるべきか?

セキュリティ成熟度を計測する

具体的な実施事項として、まずは全ての組織が自社のセキュリティ成熟度について把握することが重要です。ガイドラインに沿って網羅的に自社の実施状況を把握することで、自社の弱点がどこに存在しているか、他社と比べて十分な対策が実施できていないものはどれか、優先的に対処するべき点がなにか、などについて認識することができます。

セキュリティ成熟度を高める

自社のセキュリティ成熟度が低い点が見つかった組織、または全体的に成熟度を向上させたいと考えている組織は、状況を経営層に正確に伝えた上で、リーダーシップをとって対策を進めてもらうことによって、より効果的に組織全体への対策を進められることが調査結果からも伺えます。

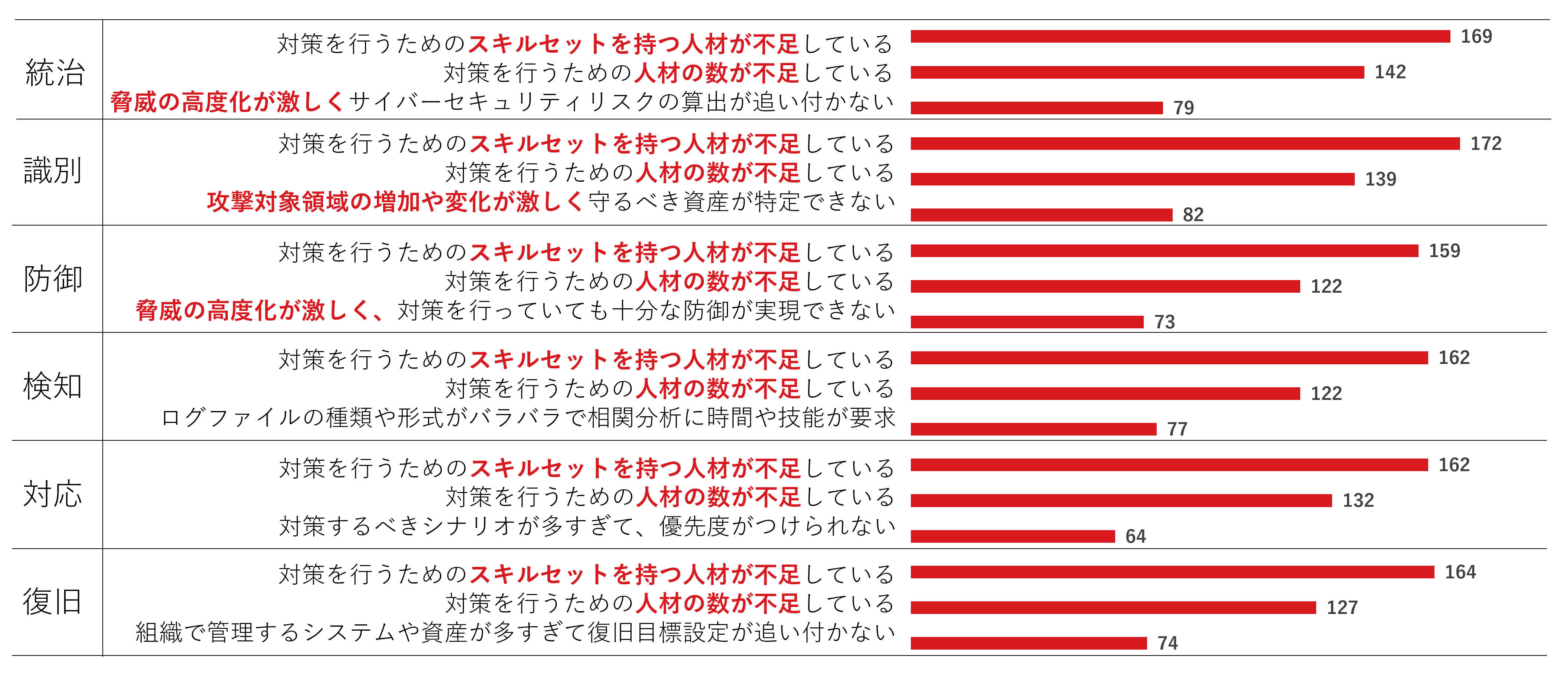

また、セキュリティ成熟度を向上させる上での阻害要因についても調査を行っており、その対策が進まない原因の多くが昨年同様、セキュリティ人材の質・数の不足でした。

セキュリティの人材不足は以前からも頻繁に叫ばれていますが、セキュリティ人材が増加するという根本的な解決は見込めない状況にあります。

そのため、人材確保に課題を抱える組織においては、AI技術を駆使したセキュリティソリューションによる対応の自動化・省力化や専門のセキュリティ対応組織への外注を行うことなども選択肢の1つとして考慮していく必要があります。

また、人材確保以外にも脅威の高度化に回答が集まっている点にも注意が必要です。標的型攻撃などを始めとする高度な攻撃が展開されることで、以前まで有効だったセキュリティ対策がサイバー攻撃者に突破されてしまうケースがあります。

この点については、最新の脅威動向に知見のあるセキュリティの専門家をビジネス上のパートナーとして設定し、協力してセキュリティ対策を進めることで、日々様々に攻撃手法を変化・進化させてくる高度なサイバー攻撃集団に対する対応速度を早めることができます。

サプライチェーンリスクマネジメントの必要性

すでにセキュリティ成熟度が高い水準にある組織においても、より安全性を高める為にはサプライチェーンリスクの評価とリスクマネジメントが必要です。自社の安全性が高くとも、サプライヤーが侵害されることによって業務や情報の機密性に影響が生じる場合があります。

例えば、今回の調査では3000人以下の組織または「サービス」「製造」「小売り」業種のセキュリティ成熟度が相対的に低い傾向にありましたが、そうした組織が侵害された場合のシナリオを設定し、自社事業や委託している情報のセキュリティに対する影響を評価することは1つの現実的なシナリオと言えます。

リスク評価に際しては、協業もしくは委託している組織に関連する、自社の業務、システムやデータを棚卸し、ビジネス上の優先度を判断した上で、システムの停止や情報の漏洩が発生した際のリスクを評価します。

その上で、委託先で使用するシステムや提供しているデータやアクセス権限が、必要最低限のものに制限されているか、また委託先での運用手順、セキュリティ体制を確認することで、リスクを低減することが可能です。

また経営層のセキュリティへの関わり状況について、報告を求め、場合によっては改善を求めることも今回の調査で示された有効な対応の1つと言えます。

多くのサイバーインシデント事例が示すように組織にとってのサイバー脅威は増加傾向にあります。今回の調査でも過去3年間で生じたサイバー攻撃の累計被害金額は1.7億円であり、昨年の調査に比べて約1.4倍の金額となりました。

より安全なビジネスを継続的に行っていくためには、自社のセキュリティ状況の正確な把握と、優先度に応じた対応が求められています。

Security GO新着記事

2026年の法人セキュリティ脅威予測レポートの概要を解説~サイバーリスクの震源地「AI」の今後を知る

(2025年12月25日)

事業者のためのQRコード生成ガイド:安全に作成するためのポイント

(2025年12月19日)

アサヒグループへのランサムウェア攻撃事例を記者会見から考察~今、注意すべき「データセンター」への侵害

(2025年12月18日)