神戸製鋼所のサイバーリスクコントロール戦略 ~ベストオブブリードからサイバーセキュリティの統合へ~

国内外200社を超える子会社・関連会社のセキュリティツールを統合して一元管理し、サイバー攻撃の事前防御と、不審な兆候を24時間365日体制で監視する神戸製鋼所のサイバーリスクコントロール戦略をご紹介します。

1905年に創立した神戸製鋼所は、グループの統一ブランドとして「KOBELCO」を制定し、素材系事業(鉄鋼アルミ、素形材、溶接)、機械系事業(機械、エンジニアリング、建設機械)、電力事業により『技術と技術のかけ算』で社会に貢献する企業を目指しています。

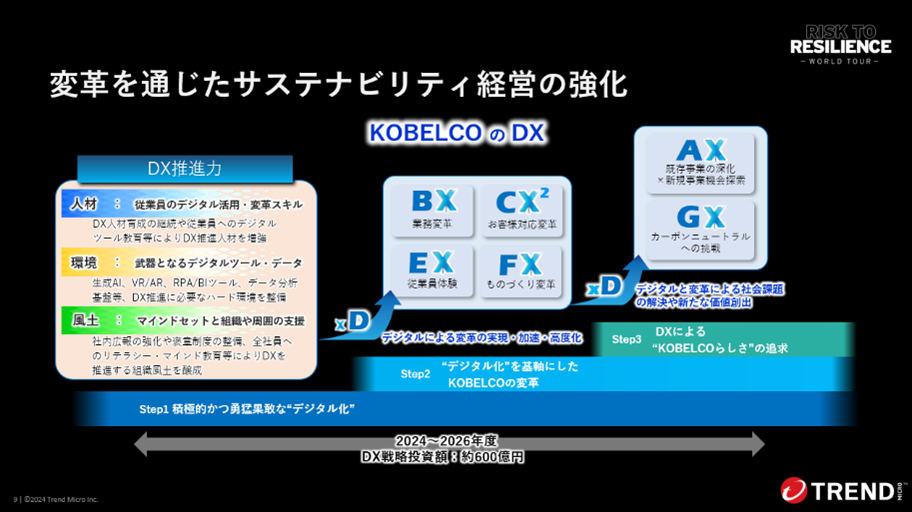

2024年3月31日時点で202の子会社、45の関連会社を束ね、ヨーロッパ・中東地域、アジア・オセアニア地域、北米・南米地域など日本を本社としてグローバルにビジネスを展開する神戸製鋼所にとって、人材(全従業員の教育)、環境(AIを始めとした、ITツールの整備)、風土(チャレンジを認める風土など)をもとにしたDXの推進や、それを支えるサイバーセキュリティの取り組みは事業経営において不可欠です。

サイバーセキュリティのKPIとKGI

神戸製鋼所では、NISTのサイバーセキュリティフレームワークやISOの基準を参考に、サイバー攻撃を事前に防ぐ「プロテクト活動」と、万が一問題が発生した際に迅速に対処する「レスポンス活動」の、2つの軸でサイバーセキュリティ対策を行っています。これらの活動を軸にセキュリティ対策を進め、定期的に自社のサイバーセキュリティの状況を客観的な指標を基に評価しています。

ビジネスを進める上で重要な目標値であるKPI(Key Performance Indicator)ですが、サイバーセキュリティにおいてKPIを定めることの難しさは、多くの法人組織が抱える課題だと思われます。

神戸製鋼所では、KPIの設定がサイバーセキュリティ対策における重要な要素の1つであり、最も重要な指標(KGI:Key Goal Indicator)、つまり何をもって成果をあげられたのかを測る最終指標を「重大なセキュリティインシデントの発生件数:0件」としています。マルウェア感染、不正サイトへのアクセスなどインシデントのきっかけになるようなものは発生しているものの、機密情報の漏洩や工場の停止のような重大なセキュリティインシデントを発生させないことが重要だと南氏は言及します。

また、上記KGIに結びつくKPIとしては、脆弱性に対する修正プログラムが適用されているか、セキュリティソフトのバージョンが最新であるか、など一見当たり前のことをしっかりと行い、数値を見ていくことが重要と語ります。

200社を超える子会社、関連会社のセキュリティツールを統合

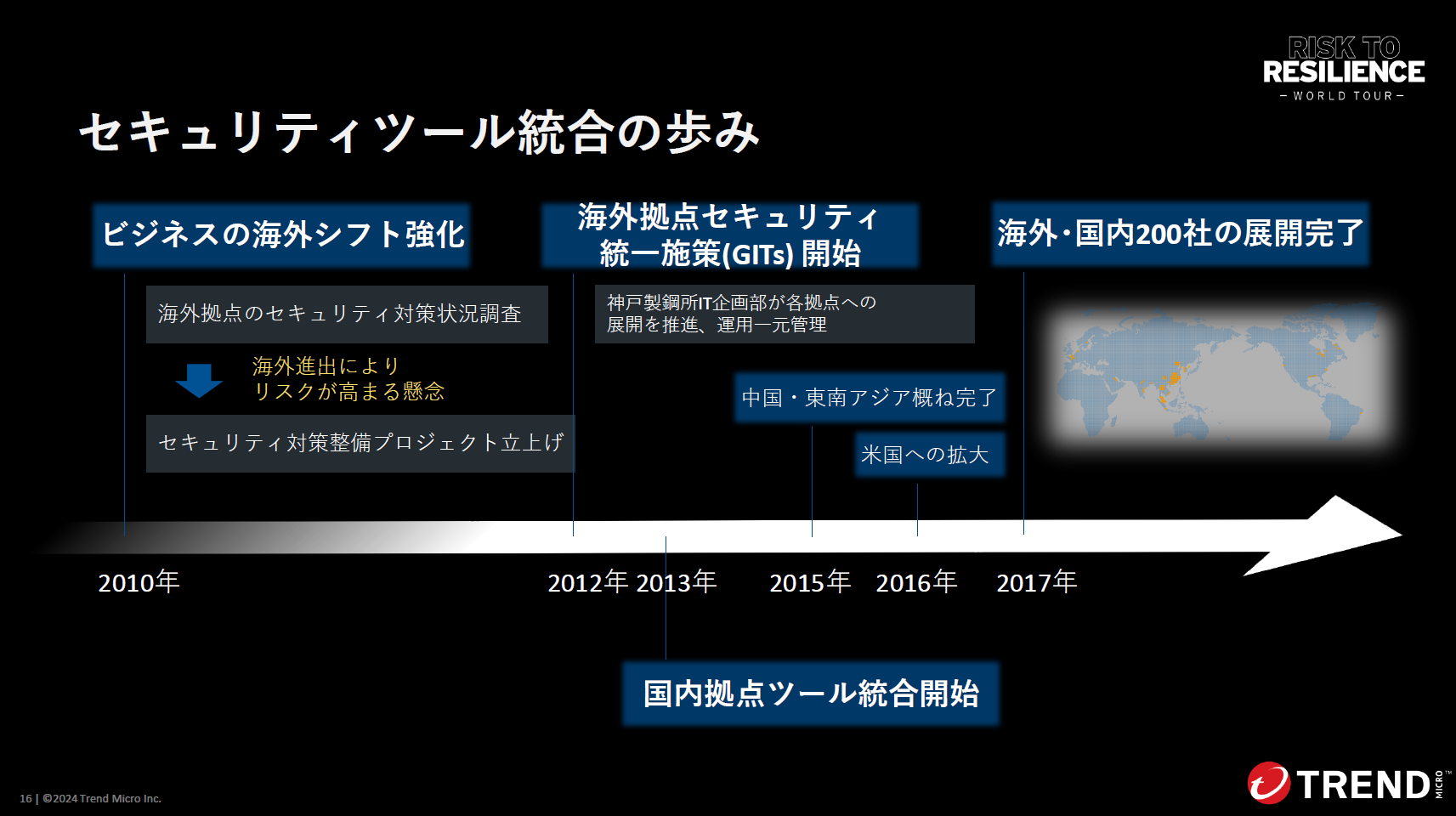

KOBELCO全体でサイバーセキュリティを向上させるための抜本的な対策として、同社は2010年頃からセキュリティツールの統合を進めてきました。ここでいうセキュリティツールの統合とは、子会社・関連会社で異なるベンダーの製品を利用していたものを全社で統一することを指します。

2010年にプロジェクトを立ち上げ、2012年に海外拠点のセキュリティツールを統一する施策を開始、2013年に国内拠点を含めた統合を開始しました。その後、2015年に中国・東南アジアが概ね完了、2016年に米国へ拡大し、2017年に200社を超える子会社、関連会社の統合を完了しました。現時点で統合をしていない会社も数社あるとのことですが、それらの組織には入念な監査などを行い、セキュリティを担保しています。

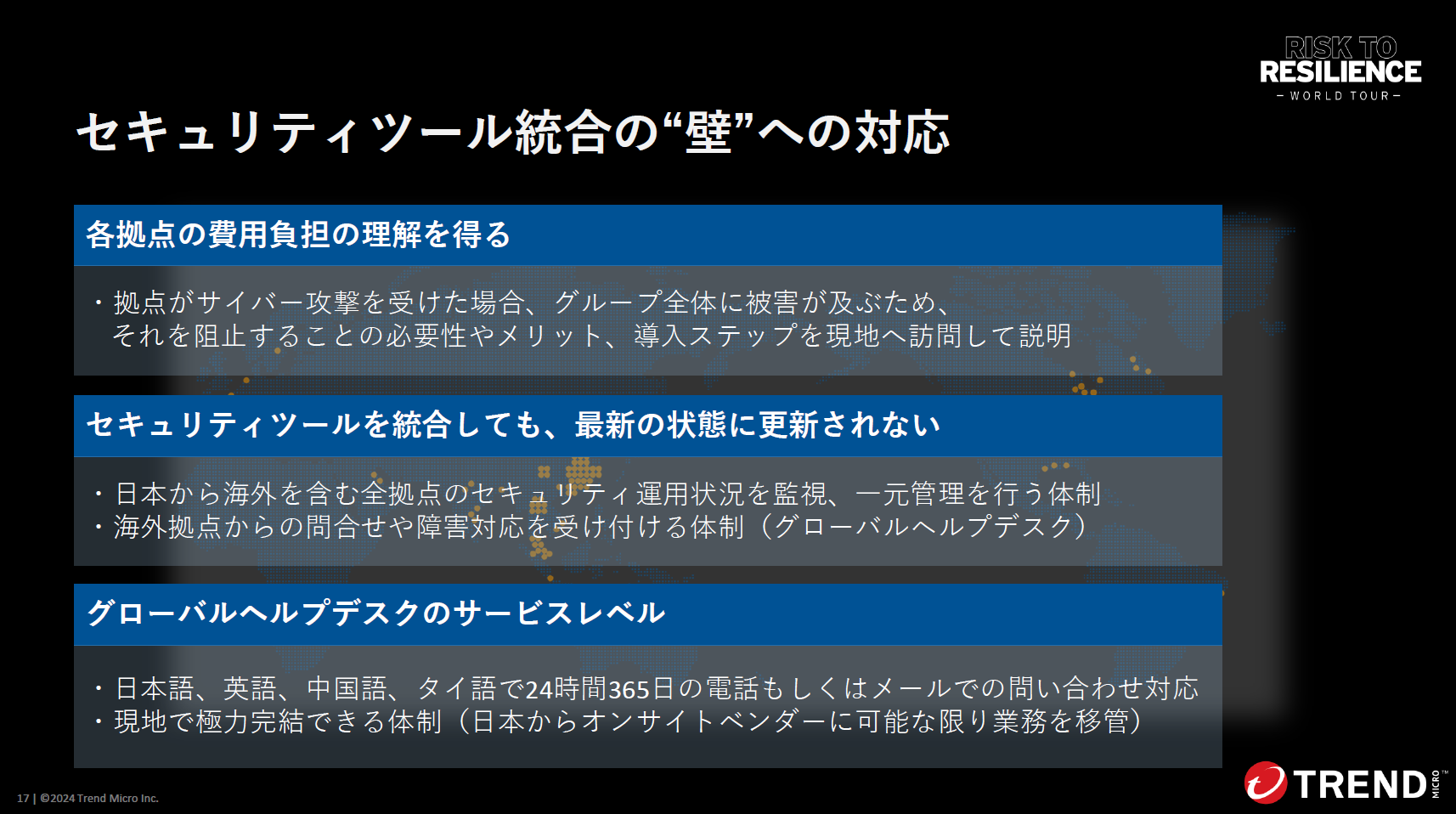

滞ることなく進んだようにも見えるセキュリティツールの統合ですが、7年間が全て順風満帆だったかというとそうではないと南氏は語ります。施策を進めていく当初、まず各拠点に費用負担の理解を得るという大きな壁にぶつかり、“拠点がサイバー攻撃を受けた場合、グループ全体に被害が及ぶ”などサイバーセキュリティ対策の重要性を1社ずつ現地へ訪問して丁寧に説明したと言います。

次に立ちはだかった壁は運用の部分です。セキュリティ製品は導入すれば終わりではなく、パターンファイルや製品のバージョンを最新に保たなければリスクにつながります。これに対して日本から海外を含む全拠点のセキュリティ運用状況を監視・一元管理する体制を構築し、海外拠点からの問合せや障害対応を受け付けるグローバルヘルプデスクを立ち上げました。最後の壁は、立ち上げたグローバルデスクのサービスレベルです。国内外の問い合わせに対応できるように4か国語で24時間365日のサポート体制を構築、あわせて現地で極力完結できる体制を整えたと言います。

南氏は、「当時“サプライチェーンセキュリティ”という言葉はそれほど注目されていなかったが、子会社、関連会社を含めてサイバー攻撃の被害を発生させないこと、または本社が被害にあったとしても販売店を含めた関係会社に被害を伝播させないことの重要性を各社に伝え、実施してきたことは、現在様々な企業が検討している“サプライチェーンセキュリティ”に他ならない」と強調します。

登壇に際して当編集部が南氏とお話をした際、「従業員のIT利活用は勿論、管理者・運営者にもやさしい世界にして、ITを楽しいものにしたい」と仰っていたことが、ここに繋がってくるのだと感じました。

最後に南氏は「昨今AIの登場でサイバーセキュリティも大きく変わってきている。AIを使うことによる脅威(コンプライアンス、AIの誤認など)が存在することは理解しているが、サイバー攻撃者側がAIを活用していく中で、守る側がAIを使わないことはリスクにつながる、ログ監視や内部統制などで今後AIをサイバーセキュリティに活用していきたい」という言葉でセッションを締めくくりました。