サイバーセキュリティの20年を振り返る

RX Japanが開催する大規模展示会「情報セキュリティEXPO」は約20年の歴史を持ちます。サイバーセキュリティの移り変わりと2024年の注目キーワードを紐解きながら、サイバーセキュリティの20年を振り返ります。

サイバーセキュリティの20年を振り返る

RX Japanが開催する大規模展示会「情報セキュリティEXPO」は約20年の歴史を持ちます。

サイバーセキュリティの移り変わりと2024年の注目キーワードを紐解きながら、サイバーセキュリティの20年を振り返ります。

2004年~2009年:マルウェアの感染手法の多様化

第一回「情報セキュリティEXPO【春】」は、約20年前の2004年7月7日(水)~7月9日(金)に初めて開催されました。筆者は2005年から出展側で情報セキュリティEXPOに関わっています。私見を多く含みますが、情報セキュリティEXPOの20年とサイバーセキュリティの移り変わりを紹介します。

2005年は、何といっても日本で「個人情報保護法」が初めて施行された年です。個人情報保護法はその後改正を何度も重ねており、直近では2022年4月1日に「改正個人情報保護法」が施行されました。当時は、様々なベンダーが手探りで個人情報保護法への対策を打ち出していた印象です。情報漏洩対策やDLPと呼ばれる製品が注目を集め始めたのもこの頃からと言えるでしょう。資産管理ツールなどを用いてまずは資産の棚卸を行うといったアプローチも多くのベンダーが情報発信していました。

2007年頃になると、CISCOが提唱するネットワークアクセスコントロール(NAC:ナック)の考え方を踏襲した製品が複数提供されました。エンドポイントセキュリティのバージョンが古いものだったり、PCに修正プログラムの適用がされていない場合「ネットワーク検疫」に接続し、最新のバージョンにしてから社内の資産があるネットワークに接続するといった考え方です。この当時「Winny」の流行やWinny媒介とするアンチニーというマルウェアが猛威を振るっていました。WinnyがインストールされたPCは社内のネットワークに接続させないといったことも行っていました。このNACの考え方は、現在注目されているキーワード「ゼロトラスト」のベースにもなったものと言えます。「ゼロトラストとは何なのか、歴史と議論をひも解く」という当社のブログでも解説しています。

2008年から2009年頃は様々なマルウェアが猛威を振るった年です。DOWNAD(ダウンアド、別名:Conficker)というワームが、マイクロソフトのゼロデイ脆弱性「MS08-067」を悪用したことも有名で、今でもこの番号(MS08-067)は当時からセキュリティに関わっていた方の記憶には残っているでしょう。その他にも、USB経由で感染するUSBワームやWebにアクセスしただけで感染するガンブラー(GUMBLAR)など、マルウェアの感染手法が多様化し、上記のネットワーク検疫、DLPに加えて、デバイスコントロールやWebレピュテーション(不正サイトへのアクセスを防ぐ技術)、URLフィルタリングなどの製品が注目を集めました。

2010年~2019年:”仮想化”と”クラウド”の衝撃、記憶に残るあのサイバー攻撃

2010年前後は一言で言うと環境が多様化していった年だったと言えます。仮想化技術の先駆けであるVMWareが登場した時(実際にはもう少し前から技術自体は存在しています)には多くのIT関係者が衝撃を受けたのではないでしょうか。2005年頃は「アプライアンス」という特定の機能に特化した専用機、例えばファイアウォールやプロキシ、ロードバランサーなどが多く提供されていました。これはハードウェアとソフトウェアが一体になっているものです(コンシューマ向けに提供されているゲーム機をイメージするとわかりやすいかもしれません)。仮想化技術の浸透により「仮想アプライアンス」という考えが2010年頃は多く出てきました。サーバは汎用的なものを使用し、その上に仮想化ソフトを動かし、仮想化された環境上でソフトウェアを動かすというものです。ハードウェアとソフトウェアは動作検証が必要なことも多く、組み合わせも無限にあります。あるバージョンの仮想環境上で動作することを確認すればよいというメリットもあり、仮想アプライアンスはその後多く提供されています。

2012年前後は、クラウド技術が日本国内でも大きく躍進してきた頃ではないでしょうか。AWSを初めて使ったときは、仮想化以上の大きな衝撃を受けたIT関係者も非常に多いと思います。物理的なサーバを用意してOSをインストールして、その上で動作するソフトウェアのインストールや設定をして・・・といったことを行う必要があったものが、クリックを進めていくだけでサーバを構築できてしまうことは画期的でした。AWSの公開情報によると2011年にアジアパシフィック東京リージョンが利用できるようになったようで、この頃からクラウド技術が大きく発展しているのはここで言及することもない事実です。また、クラウドの躍進とともに、IoTの発展もこの頃から進んできました。そのため、この頃はクラウド、IoTといった新しい環境を如何に保護していくか、という発想で様々な製品が提供され始めたころでもあります。

2015年は、日本年金機構へのサイバー攻撃により「標的型攻撃(APT)」という言葉が注目を集めた年です。125万件の年金に関連する個人情報が漏洩したという被害の大きさにより、日本全体へサイバー攻撃が現実に起こっていることを印象付ける事件だったと言えます。標的型攻撃では、サイバー攻撃の発見・追跡を困難にする隠蔽工作が高度化しており、非常に見つけにくくなっています。その為、この頃はネットワークの状況を可視化する対策が注目を集めました。

ネットワークを可視化することにより、不審な兆候をあぶり出して不正な通信を迅速に見つけて被害を防ぐという考えです。

2015年から2019年頃は、多くの方が今まであまり目にしたことがなかった「ランサムウェア」という言葉を目にし始めたころではないでしょうか。昨今ではセキュリティ関係者でランサムウェアを知らないという方はいないと思いますが、2015年の標的型攻撃(巧妙に隠蔽し、組織内に侵入する)とは真逆の大胆な手法が注目を集めました。当初メディアなどで報じられる際も「ランサムウェア」という言葉が一般的ではないことから「身代金要求型ウイルス」といった表現が多く使われていました。このような脅威に対して、当時様々なセキュリティベンダーは「AI」や「機械学習」を用いたセキュリティ対策を打ち出しました。

AIを用いたセキュリティ対策は画期的なものでしたが、AIだけを用いれば万全、という誤った認識を与えてしまった側面もあります。端的に述べると、既知のマルウェアはパターンマッチングで検知し、その後振る舞い分析などを行い、それでも不正か否かを判断できないようなマルウェアをAIで見つけ出すといった方法が効果的です。最初からAIだけを用いているとエンドポイントの端末への負荷が高まったり、誤検知が多く発生する懸念などがあります。

2020年~:アタックサーフェスの拡大とサプライチェーンセキュリティの強化の必要性

2020年からは新型コロナウイルスの感染拡大により、ITを取り巻く環境が再度大きく変わってきました。テレワークが一般化したことによるアタックサーフェスの増加(VPN機器の脆弱性を悪用する攻撃等)により、脆弱性診断を行うサービスや持ち出しPCのセキュリティ対策などが再注目されました。その他、標的とする法人組織に侵入するために関連会社経由でサイバー攻撃を行うようなサプライチェーン攻撃も複数発生したことで、サプライチェーンセキュリティを検討しなくてはならないと考えている法人組織も多いのではないでしょうか。サプライチェーンセキュリティは何か1つの製品で対処できるものでもないため、どう進めてよいのかがわからないという声も複数聞きます。

参考記事:サプライチェーン攻撃とは?~攻撃の起点別に手法と事例を解説~

2024年のセキュリティキーワード

ここまで2005年から2020年頃のサイバーセキュリティの移り変わりを紹介してきました。ここからは2024年の情報セキュリティEXPOで編集部注目のキーワードをランキング方式で紹介し、現在のセキュリティにおけるトレンドを考察します。

<第三位>意外な“脱PPAP”

情報セキュリティEXPOで複数のブースを見聞きした際に、意外だったのが“脱PPAP”を打ち出しているベンダーが複数いたことです。PPAP(ピーピーエーピー)は、メールで機密情報や個人情報を含むZIPなどで暗号化したファイルを送付し、その後同じ手段(メール)で平文の復号用パスワードを別送することを指します。サイバーセキュリティ上の観点で問題点を簡単に解説すると、マルウェアを暗号化・メールに添付することで、セキュリティ対策製品の検出を回避する攻撃が存在することです。本来はセキュリティのために行っていたPPAPが逆に脆弱性を生み出してしまった例と言えます。PPAPは数年前から問題視されており、既に対策も一巡した感もありましたが、提供している複数のベンダーに話を聞くと「実際にPPAPの対策を今まさに検討しているお客様は多い」とのことでした。具体的なソリューションとしては、主に法人向けのオンラインストレージを提供しているベンダーが多く見受けられました。

<第二位>ランサムウェア対策

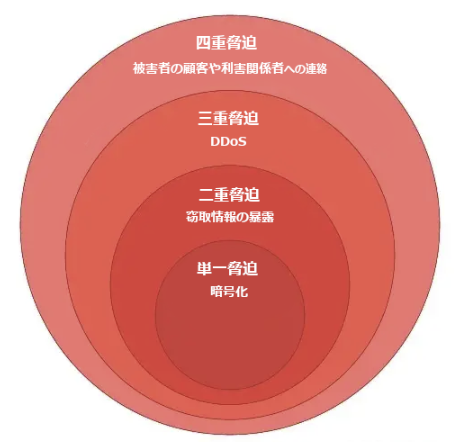

前述したランサムウェアは、注目され始めてから約10年経った今でも法人組織にとって大きな問題と言えます。さらに言うと、約10年前はデータを暗号化するだけだったランサムウェアは、この数年で身代金を支払わない法人組織の情報を暴露する方式に変わってきていることから、法人組織にとってのリスクはより大きくなっていると言えるでしょう。ランサムウェア対策といっても様々で、マルウェアの無害化(一度隔離スペースにファイルを移して不正なコードを除く)を行うようなソリューションを提供するベンダーや、ネットワーク機器であるスイッチにセキュリティ機能を付随し、マルウェアの通信をブロックするような製品を提供するベンダーまで、様々な視点で多くのソリューションが提供されていました。

<番外編>脅威インテリジェンス

サイバーセキュリティを提供するTeamT5が提供する脅威インテリジェンスは、興味深いと感じたブースの1つです。標的型攻撃が年々巧妙化していく中で、昨今では法執行機関や政府機関が特定のサイバー攻撃者の所属(国など)や攻撃手法を公的に言及することを指し、主には被害を抑止することなどを目的とした政治的取り組み「パブリックアトリビューション」なども行われています。TeamT5では、当社でも解説する標的型攻撃者グループEarth Hundun(BlackTech)、TICK、Earth Yako(APT10)などに関する攻撃者情報を収集しインテリジェンスとして法人組織に提供しています。

<第一位>EDR、XDR、MDR

サイバー攻撃の事後対処として、脅威がユーザ環境に万が一侵入した際に、攻撃の痕跡を検知、可視化することで、インシデントの調査、原因特定、対処を行うEDRやXDRを提供しているセキュリティベンダーが多くみられました。数年前まではエンドポイントに限定した製品であるEDRを打ち出すベンダーが多かったですが、現在は(複数レイヤのテレメトリ情報をもとにサイバー攻撃の有無や対処すべき事項を見出す)XDRの必要性を訴求している傾向にあります。また、24時間365日行われる可能性があるサイバー攻撃を検知するためには防御側も対応する必要があるため、サイバー攻撃の兆候を監視し、脅威を発見した際に対処を行うSOCを支援するアウトソーシングサービスであるMDRをあわせて提案しているセキュリティベンダーもいます。

参考記事:サイバーセキュリティの原点回帰:EPP・EDR・XDRの違いを理解する

まとめ

今回は、情報セキュリティEXPOを軸に20年の脅威とサイバーセキュリティ対策の変遷を解説しました。法人組織が自社のサイバーセキュリティを強化し、サイバーレジリエンスを高めるためには、脅威の変遷やその時々に必要なセキュリティのアプローチを検討し、そのためのソリューションを適材適所に配置していく必要があります。本稿がその一助になれば幸いです。

<関連記事>

2024年のセキュリティトレンドを解説 ~第21回情報セキュリティEXPO~

執筆者

高橋 昌也

トレンドマイクロ株式会社

シニアスペシャリスト

PCサーバ Express5800、ファイアウォール、ネットワーク検疫、シンクライアントのプロダクトマーケティングマネージャーに従事した後、2009年にトレンドマイクロ入社。

2012年当時、業界に先駆けて日本国内への標的型攻撃(APT)について、統計データを用いた情報発信をリード。

現在は、リサーチャーと連携し、サイバーリスクマネジメントやAIセキュリティに関する情報発信を行う。

取引先への個人情報監査やサプライチェーンリスクマネジメントも担う。

主なメディア出演:日本テレビ(NEWS ZERO)、フジテレビ(めざましテレビ)、テレビ朝日(報道ステーション)、TBS(林先生が驚く初耳学!)、日本経済新聞、朝日新聞、毎日新聞、読売新聞、産経新聞など