インシデント統計は語る-「基礎を徹底し、検知能力を向上せよ」

トレンドマイクロが対応協力を行ったインシデントの統計情報から、サイバー攻撃がステルス化している実態やネットワーク機器への攻撃の増加傾向などが明らかになりました。これらに対して組織がどう対処・準備していくべきか解説します。

図1:トレンドマイクロが協力したインシデント事例における攻撃の内訳

(2019年1月~2023年6月)

さらに、それらのランサムウェア攻撃の内95%が人手による操作を伴う、いわゆる「Human Operated Ransomware」でした。

つまり、実際のインシデントにつながる攻撃の内、約半数が「Human Operated Ransomware」であり、IPAの「情報セキュリティ10大脅威」でも組織における脅威としてランサムウェアが3年連続首位を獲得していることを鑑みても、現在ランサムウェアは最も警戒すべき攻撃であるということが言えるでしょう。

従って、インシデントの発生を抑えたい企業や組織にとっては、「Human Operated Ransomware」による攻撃シナリオを想定し、それに向けた準備を優先的に行っておくことで、効果的なセキュリティ対策につながりやすいとも捉えることができます。

なお、実際のインシデントで見られた「Human Operated Ransomware」に共通する攻撃ステップに関しては過去の記事でも取り上げています。

わざわざ攻撃者が人力で操作を行う目的は、より被害組織への影響力を高めて脅迫による金銭獲得の確率を上昇させることにあります。

被害組織への影響力を高める為、攻撃者は組織内での横展開や権限昇格などの手法を駆使して侵害範囲を拡大しますが、その為に一定期間組織内に滞在することがあります。

トレンドマイクロが協力したインシデント事例における攻撃者の侵入からペイロード実行までの平均滞在期間は5.82日であったことから、この期間内に攻撃の兆候を見抜き、暗号化を防ぐことができれば致命的な被害を避けられる可能性があります。

実際にトレンドマイクロが対応に協力した事例の中で、暗号化の直前に攻撃に気づき大きな被害を回避できたこともあり、過去の記事にて紹介しています。

では、実際に使用されたランサムウェアの種類はどういったものが多かったでしょうか。

図2:トレンドマイクロが対応に協力したインシデントケースにおいて2回以上使用が確認されたランサムウェアの種類別使用回数

(2019年1月~2023年6月)

CRYSISによって引き起こされたインシデントが最多で、4回の事例にて使用が確認されました。

過去に本サイトでとりあげたインシデントケースの中でもその使用が確認されています。

他にもLockbit 2.0やPHOBOSなど著名なランサムウェアが実行されたケースも複数回確認しています。

冒頭で図1に示した通り、ランサムウェア以外では、標的型攻撃(APT)によるインシデント発生の割合が多く、ランサムウェアと合わせると全事例の72%となります。

つまりランサムウェア攻撃のほとんどがHuman Operated Ransomwareであることを踏まえれば、インシデントの内約7割は人手による操作を伴う攻撃であるという傾向が読み取れます。

なぜこうした人手による操作を伴う攻撃がインシデントにつながりやすいかというと、それらの攻撃において頻繁にステルス化の試みが実施されることが1つの要因と考えられます。

ステルス化の試みとは具体的には、組織内の潜伏に被害者組織が気づかないように、正規ツールを利用したり、アンチウイルス製品を強制的に停止させたりすることを指します。

図3:トレンドマイクロが対応に協力したインシデントケースにおいて使用された正規ツールの割合

(2019年1月~2023年6月)

図3に示す通り、あくまでトレンドマイクロが支援したインシデントに限ってですが、実際の攻撃の中では、PowerShellやPSExec、RDPなどの正規ツールが頻繁に悪用される傾向にありました。

どれも組織内でビジネス上運用している可能性の高いツールであり、その実行ログを取得できたとしても、正常な運用で使用されているものか、攻撃者によって悪用されているものか見分けがつきにくいという点で、攻撃者が自身の攻撃を巧みにステルス化していると言えます。

図4:トレンドマイクロが対応に協力した、組織内侵入を伴うインシデントケースにおいてアンチウイルス製品が停止された割合

(2019年1月~2023年6月)

また図4に示す通り、アンチウイルス製品自体を停止させて、防御や検知を妨害するような攻撃手法も約半数のケースで確認されています。実例の詳細解説はこちらの記事をご覧ください。

こちらも、自動でブロックを適用したりアラートを上げたりしてくれるはずのセキュリティ製品の機能を停止させることで、攻撃者による不審な動きが発生している間も、あたかも問題なく運用されているように被害組織に誤認させ、攻撃をステルス化することを可能としています。

以上から、インシデントにつながりやすい攻撃として、Human Operated Ransomwareや標的型攻撃のような人手による操作を伴う攻撃が多く、その具体的な手法としては攻撃自体のステルス化が採用されることが多いことが明らかとなりました。

図5:トレンドマイクロが対応に協力したインシデントケースにおいて初期侵入時に悪用されたネットワーク機器・サービス・脆弱性など割合

(2022年1月~2023年6月、なおSSL-VPNの脆弱性悪用のみ”SSL-VPN”に集計)

トレンドマイクロが観測した中で、最も悪用された割合の高かった機器はSSL-VPNでした。

VPN経由での侵害の際の具体的な手口としては、VPNの認証を突破されてしまうケースやVPN機器の脆弱性を突かれるなどのケースが見られました。

具体的には、後述する図6にも記載がありますが、CVE-2018-13379の脆弱性の悪用が多数確認されています。

テレワークなどにより利用が大きく増加したものの、そのセキュリティ対策が万全でないVPN機器に対して、攻撃者が積極的に攻撃手段として悪用している傾向が見てとれます。

また初期侵入口として、不明なものを除くとVPNの次に悪用されたケースとして、脆弱性の割合が2番目に多かったことがグラフから伺えます。

実際に悪用された脆弱性としては下記のような内訳となっています。

図6:トレンドマイクロが対応に協力したインシデントケースにおいて悪用された脆弱性の割合

(2019年1月~2023年6月)

上図における「Eternal Blue」で表記される部分は、脆弱性「Eternal Blue」の内、リモートからのコード実行の脆弱性(CVE-2017-0143、CVE-2017-0144、CVE-2017-0145、CVE-2017-0146、CVE-2017-0148)に該当するものを集計した割合となっています。

CVE-2017-0147の脆弱性も同様に「Eternal Blue」に含まれますが、情報漏えいの脆弱性であり、悪用目的が異なることから別途集計しています。

これらCVE-2017-0143~0148の「Eternal Blue」と総称される脆弱性は2017年に国内でも16,000件以上の攻撃が観測されたランサムウェア「WannaCry/Wcry」と組み合わせて使用され、世界的に大きな影響を与えた脆弱性の1つですが、現在でも同様の脆弱性に付け込む攻撃者が多数いることは注目に値します。

実際のインシデントにおいて悪用された脆弱性に共通して言えることですが、必ずしも最新の脆弱性が多数使用されるというわけではなく、ベンダーによるパッチリリース済みのものや過去に流行したものなど、ある程度攻撃手段が確立されている脆弱性こそ、残っていた場合に狙われやすいものであるという傾向が本データから考察されます。

実際に過去記事において、Microsoftから修正パッチリリース済みのブラウザ脆弱性を突かれて、ランサムウェアに感染した事例も紹介しています。

また、VPNや脆弱性以外では、RDP接続により組織内に侵入される事例も複数観測されています。

実際に悪用されたPort番号としてもRDPで使用される3389が最も多数の割合を占めています。

図7:トレンドマイクロが対応に協力したインシデントケースにおいて悪用されたPort番号の割合

(2019年1月~2023年6月)

これらの悪用されたPortの多くは、実務上利用しないものの、特に制限をかけておらずPortが解放されていた為に、攻撃者に利用されてしまったものです。

こちらは運用上使用する”正常な”Portを規定できていないことが、攻撃者による”異常な”侵入に気づけない要因となっていると考えられます。

以上から、実際のインシデントにつながる事例において、攻撃者に侵入口として悪用される可能性の高いものとして、VPN機器および脆弱性、さらにRDPなどの通信プロトコルなどであるということがわかりました。

基本的対策を徹底し、検知能力を向上してインシデント発生を防ぐ

統計的に頻繁に使用されている攻撃手法や悪用された弱点に対して、組織は優先して対応・対策を施すべきです。

運用面で実施できる対策として、よく取り上げられる基本的なセキュリティ対策が依然有効であり、それを徹底することがまずインシデント発生を回避するために重要です。

例えば、VPNの認証突破やクラウドアカウントの乗っ取りなどが行われる事例も複数観測しており、それらはアカウントリスト攻撃やブルートフォース攻撃などによって実現されるケースが少なくありません。 このことは、パスワードの複雑化や、こまめな変更などの基本的対策も十分被害を抑える為に有効な対策の1つであることを示しています。

また、侵入型の攻撃の増加やネットワーク関連の機器やプロトコルが多数悪用されていることを踏まえると、プロトコルやポートに関して、通常業務で使用するものとしないものを明確に定義し、侵入や横展開の手段として使用できなくしておくことも、有効な対策と言えるでしょう。

さらに脆弱性に関しても、全てのデジタルアセットを常に最新のバージョンに保つということは、ビジネス都合を鑑みた場合には難しいかもしれませんが、多数の悪用事例や被害が確認されているものに対しては、優先的にパッチ適用などを行うようセキュリティポリシーを設定しておくことでインシデントの発生を低減できる可能性向上につながります。

一方でビジネスのデジタル化に伴うデジタルアセット群の増加や環境の変化に対して、人力で及ばない対策や準備の部分を、組織外部への委託やセキュリティツールの導入で補っていくことは、現実的な対策の1つとなるでしょう。

具体的には、まずできることとして、自社で導入しているセキュリティツールの設定状況を確認することが有効な対策の1つになりえます。 これまで紹介してきたようなトレンドマイクロが協力したインシデント事例においても、機械学習検索やサンドボックス機能など次世代型の技術を有効化していれば被害を防げた事例も多数ありました。

図8:トレンドマイクロが対応に協力したインシデントケースにおいて機械学習検索、サンドボックス機能、挙動監視機能を有効化していれば被害を防げた事例の割合

(2019年1月~2023年6月)

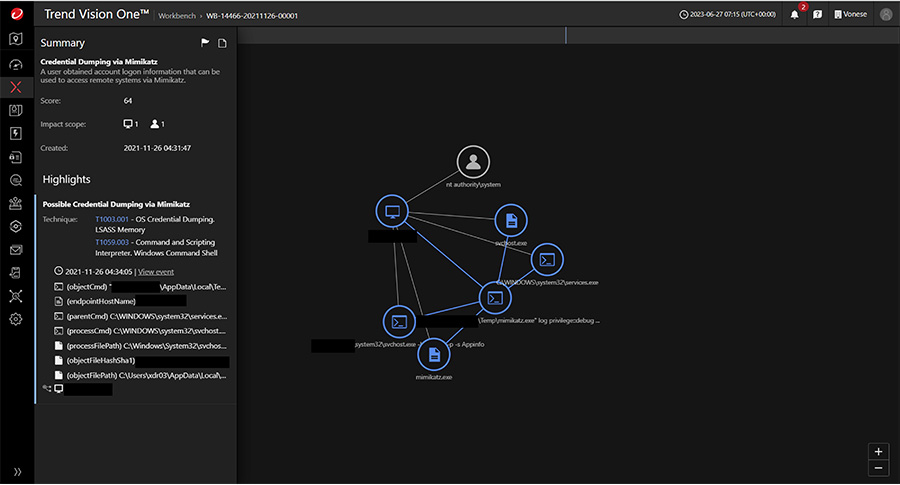

またXDR等のソリューションを用いてセキュリティチームの業務を支援することも有効です。

本記事の中で紹介した、Human Operated Ransomwareや標的型攻撃などのステルス化した高度な攻撃に関して、組織全体の膨大なログ情報の中から、その兆候を検知し、攻撃かどうかを判断する、という業務を人力で行う場合、セキュリティチームにとって多大な負担となり得ます。

XDRでは、様々なレイヤーにおけるテレメトリ情報を自動で収集することで、レイヤー間の相関を見ながら一連の動作シナリオとして分析する手助けを行います。

例えば一見手の打ちようのないように見える、セキュリティソリューション自体を停止させてしまうような攻撃も、その前段階としてそうした攻撃を実現できる上位の権限を乗っ取る為に、認証情報の窃取や権限昇格などの手口の痕跡が残る可能性があります。

また実際に停止する際には必ず、直接アンインストールを行った履歴や、正規のハッキングツール(ProcessHackerやPC Hunterなど)を使用して強制停止を行ったログ情報など、セキュリティソリューションの停止を示唆する痕跡が残ります。

XDRではそうした痕跡を収集し、一連の攻撃シナリオとして分析する手助けをすることで、セキュリティチームの素早い検知を支援します。

セキュリティ人材の不足が叫ばれる昨今においても、攻撃側の手腕は洗練され続けています。

またデジタル資産の持つビジネス上の価値が向上していることも踏まえれば、今後より組織や企業は、自社のセキュリティ業務のリソースを効率化しながらも、安全で持続可能なビジネス経営を行っていくことが求められるでしょう。

その上では自社のセキュリティパートナーとなる企業を選定し、協力してサイバーセキュリティリスクに対処していくことも有効な手立てと言えます。

今後も引き続きトレンドマイクロでは、頻発する攻撃や悪用されやすい脆弱性等の弱点に関する情報を収集するとともに、本サイト等で情報共有・公開していきます。

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)