「Here you have」スパムメール、URLからワームへと導く!

この攻撃の背景

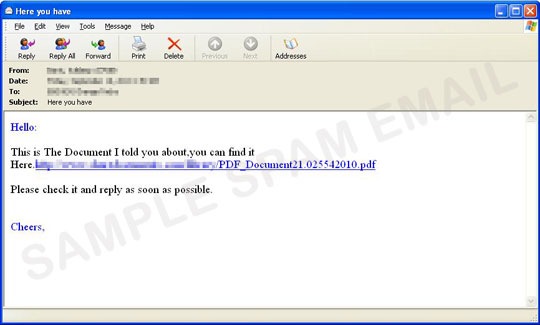

トレンドマイクロは、2010年9月9日、ワームをダウンロードするリンクを含んだスパムメールに関する報告を複数確認しています。このスパムメールには、「Here you are」、「Just for you」、「hi」のいずれかの件名が使用されています。メール本文内には、ワームが組み込まれたリンクが記載されており、誤ってクリックすると、ワームがダウンロードされることとなります。以下は、これらのスパムメールの一例です。

さらなる解析の結果、この脅威に関連するスパム攻撃は、7月17日前後か、あるいはそれ以前に始まっていたことが確認されました。これらの関連スパムメールは、当初、複数の企業や軍の人事部または総務部のEメールアドレスに向けて送信されていました。この初期の関連スパムメールは、次のような内容のメッセージを含んでいました。

「Hello, This is my CV. I hope I can Find a Job 」 (こんにちは。こちらが私の履歴書です。貴社に採用されることを願っております。)

これらのスパムメールの件名には、通常、「MY CV」が使用されていました。

その後、7月29日から8月3日までの間には、メールの件名に「to af.union」を用い、特にアフリカ連合(AU)の関係者を狙った攻撃が確認されました。このスパムメールは、次のようなメッセージを含んでいました。

「I have worked in Human Right Community and would like to work with you. This is my CV including personal picture」 (私は人権団体で働いた経験があり、その経験を生かした貴社での仕事を希望しております。こちらが写真付きの私の履歴書です。)

上記事例から、今回のスパム攻撃は、もともと攻撃対象を定めて仕掛けられていたことが推測できます。

この脅威は、どのようにしてコンピュータに侵入しますか?

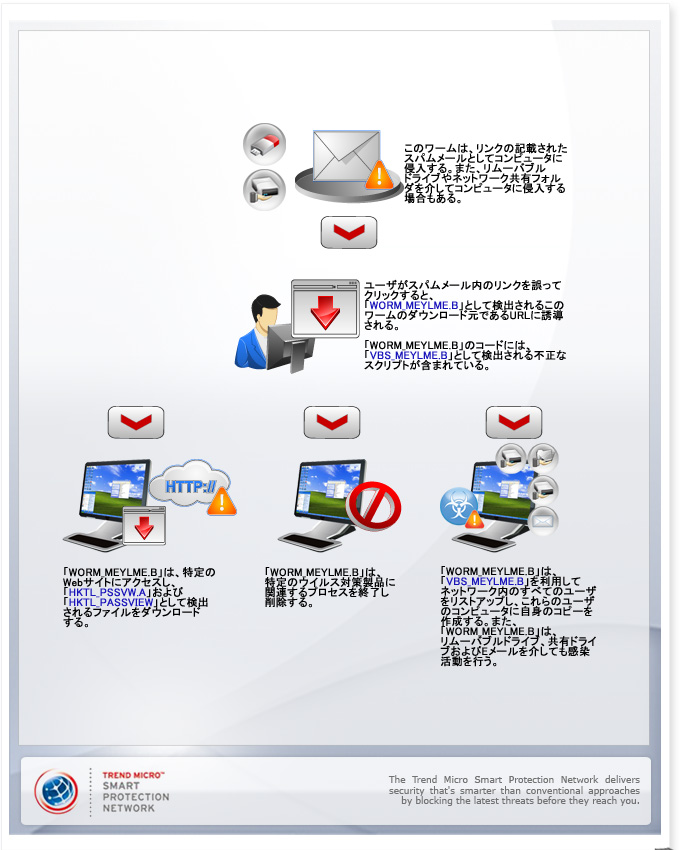

この脅威は、スパムメールを介してコンピュータに侵入します。メール本文内には、リンクと共に、このリンクをクリックするように促すメッセージが記載されています。「TrendLabs(トレンドラボ)」では、このスパムメールに関する報告を複数確認しています。その1つは、「無料で動画がダウンロードできる」とかたり、ユーザにメール内のリンクのクリックを促します。別のサンプルは、PDFファイルがダウンロードできるとうたうリンクを含んでいます。しかし、これらのリンクをクリックすると、「WORM_MEYLME.B」がダウンロードされる結果となります。

この脅威は、どのような攻撃をユーザに仕掛けますか?

「WORM_MEYLME.B」は、実行されると、特定のWebサイトにアクセスし、感染コンピュータに「HKTL_PASSVW.A」および「HKTL_PASSVIEW」として検出されるファイルをダウンロードします。これらのファイルはどちらとも、情報を収集するツールです。特に、「HKTL_PASSVW.A」は、Microsoft Outlook のパスワードやInternet Explorer(IE)のオートコンプリート機能に記憶されたパスワード、IEでパスワード保護されたWebサイトのパスワード、MSN Explorer(マイクロソフトのポータルサイトであるMSN専用にカスタマイズされた統合ブラウザ)のパスワードなどを収集します。

一方、「HKTL_PASSVIEW」は、さまざまなWindowsアプリケーションのパスワード回復ツールとして利用されます。

さらに「WORM_MEYLME.B」は、トレンドマイクロ製品で「BKDR_BIFROSE.SMU」として検出するバックドア型不正プログラムをダウンロードします。

また、「WORM_MEYLME.B」は、ウイルス対策製品に関連するサービスを削除し、感染コンピュータをこの脅威の危険にさらします。「WORM_MEYLME.B」は、自身のコード内に含まれているVisual Basicスクリプト(「VBS_MEYLME.B」として検出)も利用し、ネットワーク内のすべてのユーザをリストアップし、これらのユーザのコンピュータにこのワームのコピーを "N73.Image12.03.2009.JPG.scr" または "<コンピュータ名>CV 2010.exe" として作成します。

このワームは、どのようにして感染を拡げますか?

「WORM_MEYLME.B」は、Eメールやリムーバブルドライブ、ネットワーク共有フォルダを介して感染活動をします。

このワームは、Microsoft Outlookの連絡先からEメールアドレスを収集し、Messaging Application Protocol Interface(MAPI)を用いてEメールを送信します。このメールはメッセージ内に、ワームのコピーへと誘導するリンクを含んでいます。

また、このワームは、「Yahoo!メッセンジャー」を用いて、ユーザの「Yahoo!」のコンタクト先からEメールアドレスを収集します。その後、ツール「SendEmail」を用いて特定の内容のメールを送信します。「SendEmail」とは、「Yahoo!Mail」や「Gmail」といったサーバに匿名のメールを送信することのできる無料のアプリケーションです。

さらにこのワームは、Gmailを自身のSMTPサーバとして利用し、メールを送信します。その際、特定のユーザ名とパスワードを組み合わせ、個人情報として使用します。送信されるメールには、「http://<省略>s.multimania.co.uk/yahoophoto/PDF_Document21_025542010_pdf.scr」という、このワームのコピーへと誘導するリンクが含まれています。

「WORM_MEYLME.B」は、リムーバブルドライブを介しても感染活動をします。このワームは、感染コンピュータのすべてのリムーバブルドライブ内に自身のコピーを作成します。その後、"AUTORUN.INF" というファイルを作成します。このINFファイルには自動実行のための文字列が含まれており、このファイルが保存されたドライブにユーザがアクセスすると、そこに含まれているワームの自身のコピーが自動的に実行されます。

「WORM_MEYLME.B」は、自身のコード内に含まれているスクリプト(「VBS_MEYLME.B」として検出)も利用し、ネットワーク内のすべてのユーザをリストアップします。その後、これらのユーザのコンピュータのCドライブからHドライブまでのドライブ内に、このワームのコピーを "N73.Image12.03.2009.JPG.scr" または "<コンピュータ名>CV 2010.exe" として作成します。このワームのコピーは、特に、 "New Folder" や "music" 、 "print" といった共有フォルダ内に作成されます。また、ワームは、<Windowsフォルダ>内のフォルダ "system" を "<コンピュータ名>\updates" として共有にします。

なぜこの攻撃は Noteworthy に分類されたのですか?

この脅威が Noteworthy に分類された理由はいくつかあります。

1つ目の理由は、「WORM_MEYLME.B」が、人事や軍の関係者といった特定の人々を対象とし、複数の件名を用いたスパムメールを送信することにより拡散しているためです。このワームは、こうして、スパムメールの送信元が怪しまれないようにしているのです。

2つ目の理由は、「WORM_MEYLME.B」が、レジストリへ以下のような重大な変更を加えるためです。

- レジストリキー「wuauserv」を削除し、Windowsのアップデートを無効にする。

- レジストリキーを追加し、特定のファイルが実行されると自身のコピーが実行されるようにする。

- ウイルス対策ソフトを終了し削除する。

さらに重要となるのは、「WORM_MEYLME.B」がユーザの同意なしでフォルダを共有にするため、感染コンピュータが攻撃を受けやすい状態に陥ってしまうことです。「WORM_MEYLME.B」は、バックドア型不正プログラムなどの不正なファイルをインストールします。また、「WORM_MEYLME.B」は、ブラウザやインスタントメッセンジャ、ワイヤレスネットワーク、リモートデスクトップへのアクセスなどに使用するパスワード等の重要な情報を収集します。

トレンドマイクロ製品は、どのようにしてこの脅威を防ぐことができますか?

今回のような攻撃は一見、単純な攻撃のように見えますが、総合的な防御対策のために従来のセキュリティ対策の実行も必要となります。トレンドマイクロ製品をご利用のユーザは、クラウド型技術と連帯した相関分析により、今回の脅威から保護されています。トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」では、「Eメールレピュテーション」技術により、今回の攻撃に関連するすべてのスパムメールをブロックします。また、「Webレピュテーション」技術により、ユーザがアクセスする前に、「WORM_MEYLME.B」のコピーが含まれる不正URLおよびこのワームが追加のファイルをダウンロードする不正URLをブロックします。さらに、「ファイルレピュテーション」技術により、「WORM_MEYLME.B」などの今回のスパム攻撃に関連する不正なファイルを検知し削除します。

コンピュータを攻撃から守るにはどうすればいいのですか?

Eメールを開く際やメール内のURLをクリックする際には、細心の注意を払う必要があります。送信元不明のメール内に記されているリンクをクリックすることにより、今回のような攻撃の被害に遭うこととなります。

トレンドマイクロ製品をご利用でないユーザは、無料サービス「Trend Micro HouseCall」を利用して、この脅威に感染していないかどうか確認することをお勧めします。この無料サービスは、感染コンピュータからすべてのウイルス、トロイの木馬型不正プログラム、ワーム、迷惑なWebブラウザのプラグインおよび他の不正プログラムを特定し、除去します。また、「Trend Micro Web Protection Add-On」を利用し、「Webからの脅威」から身を守ることも有効な対策となります。