RANSOM_WALTRIX.CBQ165O

Trojan-Ransom.Win32.CryptXXX.bbl (Kaspersky); Ransom:Win32/Exxroute.B (Microsoft); Win32/Filecoder.CryptProjectXXESET-NOD32); Trojan/Win32.CryptXXX (AhnLab-V3)X.E (

Windows

マルウェアタイプ:

トロイの木馬型

破壊活動の有無:

なし

暗号化:

はい

感染報告の有無 :

はい

概要

■ ランサムウェアファイル復号ツール公開

ランサムウェアの脅威が世界的に深刻になっている状況を受けて、ランサムウェアによって暗号化されたファイルの復号ツールをトレンドマイクロは公開しました。この復号ツールの使用方法や復号可能なファイルの条件などの制限事項については以下のダウンロードページを参照してください。

法人向けダウンロードURL:http://esupport.trendmicro.com/solution/ja-JP/1114224.aspx

個人向けダウンロードURL:https://esupport.trendmicro.com/support/vb/solution/ja-jp/1114210.aspx

また、トレンドマイクロでは、ランサムウェアの被害に遭われている法人・個人を対象に無料相談窓口も開設していますので、お困りの方は一度ご相談ください。

これは、トレンドマイクロの製品では、「CryptXXX 3.0」として知られるランサムウェアの検出名となります。

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

マルウェアは、ワーム活動の機能を備えていません。

マルウェアは、バックドア活動の機能を備えていません。

マルウェアは、特定のWebサイトにアクセスし、情報を送受信します。 これは、トレンドマイクロの製品では、特定の不正活動を実行するファイルの検出名となります。

詳細

侵入方法

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

インストール

マルウェアは、以下のコンポーネントファイルを作成します。

- {malware path}\svchost.exe - legitimate rundll32.exe

- %User Startup%\{unique ID}.bat - will delete initially executed malware copy

- %User Startup%\{unique ID}{random character 1}.lnk - automatically opens the image ransom note upon startup

- %User Startup%\{unique ID}{random character 2}.lnk - automatically opens the HTML ransom note upon startup

- %Desktop%\!Recovery_{unique ID}.bmp - ransom note

- %Desktop%\!Recovery_{unique ID}.html - ransom note

- %Desktop%\!Recovery_{unique ID}.txt - ransom note

- %Start Menu%\Programs\!Recovery_{unique ID}.html

- %Start Menu%\Programs\!Recovery_{unique ID}.bmp

- %Start Menu%\Programs\!Recovery_{unique ID}.txt

- {folders containing encrypted files}\!Recovery_{unique ID}.html

- {folders containing encrypted files}\!Recovery_{unique ID}.txt

- For Windows XP and below:

- %All Users Profile%\Application Data\Z - deleted afterwards; contains installation date of malware

- %All Users Profile%\Application Data\{unique ID}.html

- %All Users Profile%\Application Data\{unique ID}.bmp

- %All Users Profile%\Application Data\{unique ID}.key

- %User Profile%\NetHood\!Recovery_{unique ID}.html

- %User Profile%\NetHood\!Recovery_{unique ID}.bmp

- %User Profile%\NetHood\!Recovery_{unique ID}.txt

where {unique ID} contains 12 hexadecimal characters

- For Windows Vista and above:

- %ProgramData%\Z - deleted afterwards; contains installation date of malware

- %ProgramData%\{unique ID}.html

- %ProgramData%\{unique ID}.bmp

- %ProgramData%\{unique ID}.key

- %Application Data%\Microsoft\Windows\Network Shortcuts\!Recovery_{unique ID}.html

- %Application Data%\Microsoft\Windows\Network Shortcuts\!Recovery_{unique ID}.bmp

- %Application Data%\Microsoft\Windows\Network Shortcuts\!Recovery_{unique ID}.txt

where {unique ID} contains 12 hexadecimal characters

(註:%User Startup%フォルダは、Windows 2000、XP および Server 2003 の場合、通常、"C:\Documents and Settings\<ユーザ名>\Start Menu\Programs\Startup" 、Windows Vista 、 7 、8、8.1 、Server 2008 および Server 2012の場合、" C:\Users\<ユーザ名>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup" です。.. %Desktop%フォルダは、Windows 2000、XP および Server 2003 の場合、通常 "C:\Documents and Settings\<ユーザ名>\Desktop"、Windows Vista 、 7 、8、8.1 、Server 2008 および Server 2012の場合、"C:\Users\<ユーザ名>\Desktop" です。.. %Start Menu%フォルダは、Windows 2000、XP および Server 2003 の場合、通常、"C:\Windows\Start Menu" または "C:\Documents and Settings\<ユーザ名>\Start Menu"、Windows Vista 、 7 、8、8.1 、Server 2008 および Server 2012の場合、"C:\Users\<ユーザ名>\AppData\Roaming\Microsoft\Windows\Start Menu" です。.. %User Profile% フォルダは、Windows 2000、XP および Server 2003 の場合、通常、"C:\Documents and Settings\<ユーザ名>"、Windows Vista 、 7 、8、8.1 、Server 2008 および Server 2012の場合、"C:\Users\<ユーザ名>" です。.. %Application Data%フォルダは、Windows 2000、XP および Server 2003 の場合、通常 "C:\Documents and Settings\<ユーザ名>\Local Settings\Application Data"、Windows Vista 、 7 、8、8.1 、Server 2008 および Server 2012の場合、"C:\Users\<ユーザ名>\AppData\Roaming" です。.)

マルウェアは、以下のプロセスを追加します。

- {malware path}\explorer.exe {malware path and filename}.dll,XXS{number}S

It copies the legitimate rundll32.exe as explorer.exe to the same directory of the ransomware.

自動実行方法

マルウェアは、Windows起動時に自動実行されるよう<User Startup>フォルダ内に以下のファイルを作成します。

- %User Startup%\!{unique ID}.lnk

where {unique ID} contains 12 hexadecimal characters

(註:%User Startup%フォルダは、Windows 2000、XP および Server 2003 の場合、通常、"C:\Documents and Settings\<ユーザ名>\Start Menu\Programs\Startup" 、Windows Vista 、 7 、8、8.1 、Server 2008 および Server 2012の場合、" C:\Users\<ユーザ名>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup" です。.)

他のシステム変更

マルウェアは、以下のファイルを改変します。

- It encrypts files and appends the extension .crypt

感染活動

マルウェアは、ワーム活動の機能を備えていません。

バックドア活動

マルウェアは、バックドア活動の機能を備えていません。

その他

マルウェアは、以下のWebサイトにアクセスし、情報を送受信します。

- {BLOCKED}.{BLOCKED}.82.19:443

- {BLOCKED}.{BLOCKED}.187.64:443

マルウェアは、以下の拡張子をもつファイルを暗号化します。

- .3DM

- .3DS

- .3G2

- .3GP

- .4DB

- .4DL

- .4MP

- .7Z

- .A3D

- .ABM

- .ABS

- .ABW

- .ACCDB

- .ACT

- .ADN

- .ADP

- .AES

- .AF2

- .AF3

- .AFT

- .AFX

- .AGIF

- .AGP

- .AHD

- .AI

- .AIC

- .AIF

- .AIM

- .ALBM

- .ALF

- .AM

- .ANI

- .ANS

- .APD

- .APK

- .APM

- .APNG

- .APP

- .APS

- .APT

- .APX

- .ARC

- .ART

- .ARW

- .ASC

- .ASE

- .ASF

- .ASK

- .ASM

- .ASP

- .ASPX

- .ASW

- .ASX

- .ASY

- .ATY

- .AVI

- .AWDB

- .AWP

- .AWT

- .AWW

- .AZZ

- .BAD

- .BAK

- .BAY

- .BBS

- .BDB

- .BDP

- .BDR

- .BEAN

- .BIB

- .BM2

- .BMP

- .BMX

- .BNA

- .BND

- .BOC

- .BOK

- .BRD

- .BRK

- .BRN

- .BRT

- .BSS

- .BTD

- .BTI

- .BTR

- .BZ2

- .C

- .C2

- .C4

- .C4D

- .CAL

- .CALS

- .CAN

- .CD5

- .CDB

- .CDC

- .CDG

- .CDMM

- .CDMT

- .CDR

- .CDR3

- .CDR4

- .CDR6

- .CDT

- .CER

- .CF

- .CFG

- .CFM

- .CFU

- .CGI

- .CGM

- .CIMG

- .CIN

- .CIT

- .CKP

- .CLASS

- .CLKW

- .CMA

- .CMD

- .CMX

- .CNM

- .CNV

- .COLZ

- .CPC

- .CPD

- .CPG

- .CPP

- .CPS

- .CPT

- .CPX

- .CRD

- .CRT

- .CRWL

- .CRYPT

- .CS

- .CSR

- .CSS

- .CSV

- .CSY

- .CUE

- .CV5

- .CVG

- .CVI

- .CVS

- .CVX

- .CWT

- .CXF

- .CYI

- .DAD

- .DAF

- .DB

- .DB3

- .DBF

- .DBK

- .DBT

- .DBV

- .DBX

- .DCA

- .DCB

- .DCH

- .DCS

- .DCT

- .DCU

- .DCX

- .DDL

- .DDOC

- .DDS

- .DED

- .DF1

- .DG

- .DGN

- .DGS

- .DHS

- .DIB

- .DIF

- .DIP

- .DIZ

- .DJV

- .DJVU

- .DM3

- .DMI

- .DMO

- .DNC

- .DNE

- .DOC

- .DOCB

- .DOCM

- .DOCX

- .DOCZ

- .DOT

- .DOTM

- .DOTX

- .DP1

- .DPP

- .DPX

- .DQY

- .DRW

- .DRZ

- .DSK

- .DSN

- .DSV

- .DT

- .DT2

- .DTA

- .DTD

- .DTSX

- .DTW

- .DVI

- .DVL

- .DWG

- .DX

- .DXB

- .DXF

- .DXL

- .ECO

- .ECW

- .ECX

- .EDB

- .EFD

- .EGC

- .EIO

- .EIP

- .EIT

- .EMD

- .EMF

- .EML

- .EMLX

- .EP

- .EPF

- .EPP

- .EPS

- .EPSF

- .EQL

- .ERF

- .ERR

- .ETF

- .ETX

- .EUC

- .EXR

- .FAL

- .FAQ

- .FAX

- .FB2

- .FB3

- .FBL

- .FBX

- .FCD

- .FCF

- .FDB

- .FDF

- .FDR

- .FDS

- .FDT

- .FDX

- .FDXT

- .FES

- .FFT

- .FH10

- .FH11

- .FH3

- .FH4

- .FH5

- .FH6

- .FH7

- .FH8

- .FIC

- .FID

- .FIF

- .FIG

- .FIL

- .FL

- .FLA

- .FLI

- .FLR

- .FLV

- .FM5

- .FMV

- .FODT

- .FOL

- .FP3

- .FP4

- .FP5

- .FP7

- .FPOS

- .FPT

- .FPX

- .FRM

- .FRT

- .FT10

- .FT11

- .FT7

- .FT8

- .FT9

- .FTN

- .FWDN

- .FXC

- .FXG

- .FZB

- .FZV

- .GADGET

- .GBK

- .GBR

- .GCDP

- .GDB

- .GDOC

- .GED

- .GEM

- .GEO

- .GFB

- .GGR

- .GIF

- .GIH

- .GIM

- .GIO

- .GLOX

- .GPD

- .GPG

- .GPN

- .GPX

- .GRO

- .GROB

- .GRS

- .GSD

- .GTHR

- .GTP

- .GV

- .GWI

- .GZ

- .H

- .HBK

- .HDB

- .HDP

- .HDR

- .HHT

- .HIS

- .HPG

- .HPGL

- .HPI

- .HPL

- .HS

- .HTC

- .HTM

- .HTML

- .HWP

- .HZ

- .I3D

- .IB

- .IBD

- .IBOOKS

- .ICN

- .ICON

- .IDC

- .IDEA

- .IDX

- .IFF

- .IGT

- .IGX

- .IHX

- .IIL

- .IIQ

- .IMD

- .INDD

- .INFO

- .INK

- .IPF

- .IPX

- .ITDB

- .ITW

- .IWI

- .J2C

- .J2K

- .JAR

- .JAS

- .JAVA

- .JB2

- .JBMP

- .JBR

- .JFIF

- .JIA

- .JIS

- .JKS

- .JNG

- .JOE

- .JP1

- .JP2

- .JPE

- .JPEG

- .JPG

- .JPG2

- .JPS

- .JPX

- .JRTF

- .JS

- .JSP

- .JTX

- .JWL

- .JXR

- .KDB

- .KDBX

- .KDC

- .KDI

- .KDK

- .KES

- .KEY

- .KIC

- .KLG

- .KML

- .KMZ

- .KNT

- .KON

- .KPG

- .KWD

- .LAY

- .LAY6

- .LBM

- .LBT

- .LDF

- .LGC

- .LIS

- .LIT

- .LJP

- .LMK

- .LNT

- .LP2

- .LRC

- .LST

- .LTR

- .LTX

- .LUA

- .LUE

- .LUF

- .LWO

- .LWP

- .LWS

- .LYT

- .LYX

- .M

- .M3D

- .M3U

- .M4A

- .M4V

- .MA

- .MAC

- .MAN

- .MAP

- .MAQ

- .MAT

- .MAX

- .MB

- .MBM

- .MBOX

- .MDB

- .MDF

- .MDN

- .MDT

- .ME

- .MEF

- .MELL

- .MFD

- .MFT

- .MGCB

- .MGMT

- .MGMX

- .MID

- .MIN

- .MKV

- .MMAT

- .MML

- .MNG

- .MNR

- .MNT

- .MOBI

- .MOS

- .MOV

- .MP3

- .MP4

- .MPA

- .MPF

- .MPG

- .MPO

- .MRG

- .MRXS

- .MS11

- .MSG

- .MSI

- .MT9

- .MUD

- .MWB

- .MWP

- .MXL

- .MYD

- .MYI

- .MYL

- .NCR

- .NCT

- .NDF

- .NEF

- .NFO

- .NJX

- .NLM

- .NOTE

- .NOW

- .NRW

- .NS2

- .NS3

- .NS4

- .NSF

- .NV2

- .NYF

- .NZB

- .OBJ

- .OC3

- .OC4

- .OC5

- .OCE

- .OCI

- .OCR

- .ODB

- .ODG

- .ODM

- .ODO

- .ODP

- .ODS

- .ODT

- .OFL

- .OFT

- .OMF

- .OPLC

- .OQY

- .ORA

- .ORF

- .ORT

- .ORX

- .OTA

- .OTG

- .OTI

- .OTP

- .OTS

- .OTT

- .OVP

- .OVR

- .OWC

- .OWG

- .OYX

- .OZB

- .OZJ

- .OZT

- .P12

- .P7S

- .P96

- .P97

- .PAGES

- .PAL

- .PAN

- .PANO

- .PAP

- .PAQ

- .PAS

- .PB

- .PBM

- .PC1

- .PC2

- .PC3

- .PCD

- .PCS

- .PCT

- .PCX

- .PDB

- .PDD

- .PDM

- .PDN

- .PDS

- .PDT

- .PE4

- .PEF

- .PEM

- .PFF

- .PFI

- .PFS

- .PFV

- .PFX

- .PGF

- .PGM

- .PHM

- .PHP

- .PI1

- .PI2

- .PI3

- .PIC

- .PICT

- .PIF

- .PIX

- .PJPG

- .PJT

- .PL

- .PLT

- .PLUGIN

- .PM

- .PMG

- .PNG

- .PNI

- .PNM

- .PNTG

- .PNZ

- .POP

- .POT

- .POTM

- .POTX

- .PP4

- .PP5

- .PPAM

- .PPM

- .PPS

- .PPSM

- .PPSX

- .PPT

- .PPTX

- .PRF

- .PRIV

- .PRIVATE

- .PRT

- .PRW

- .PS

- .PSD

- .PSDX

- .PSE

- .PSID

- .PSP

- .PSPIMAGE

- .PSW

- .PTG

- .PTH

- .PTX

- .PU

- .PVJ

- .PVM

- .PVR

- .PWA

- .PWI

- .PWR

- .PXR

- .PY

- .PZ3

- .PZA

- .PZP

- .PZS

- .QCOW2

- .QDL

- .QMG

- .QPX

- .QRY

- .QVD

- .RA

- .RAD

- .RAR

- .RAS

- .RAW

- .RCT

- .RCU

- .RDB

- .RDDS

- .RDL

- .RFT

- .RGB

- .RGF

- .RIB

- .RIC

- .RIFF

- .RIS

- .RIX

- .RLE

- .RLI

- .RM

- .RNG

- .RPD

- .RPF

- .RPT

- .RRI

- .RSB

- .RSD

- .RSR

- .RSS

- .RST

- .RT

- .RTD

- .RTF

- .RTX

- .RUN

- .RW2

- .RWL

- .RZK

- .RZN

- .S2MV

- .S3M

- .SAF

- .SAI

- .SAM

- .SAVE

- .SBF

- .SCAD

- .SCC

- .SCH

- .SCI

- .SCM

- .SCT

- .SCV

- .SCW

- .SDB

- .SDF

- .SDM

- .SDOC

- .SDW

- .SEP

- .SFC

- .SFW

- .SGM

- .SH

- .SIG

- .SITX

- .SK1

- .SK2

- .SKM

- .SLA

- .SLD

- .SLDX

- .SLK

- .SLN

- .SLS

- .SMF

- .SMIL

- .SMS

- .SOB

- .SPA

- .SPE

- .SPH

- .SPJ

- .SPP

- .SPQ

- .SPR

- .SQB

- .SQL

- .SQLITE3

- .SQLITEDB

- .SR2

- .SRT

- .SRW

- .SSA

- .SSK

- .ST

- .STC

- .STD

- .STE

- .STI

- .STM

- .STN

- .STP

- .STR

- .STW

- .STY

- .SUB

- .SUMO

- .SVA

- .SVF

- .SVG

- .SVGZ

- .SWF

- .SXC

- .SXD

- .SXG

- .SXI

- .SXM

- .SXW

- .T2B

- .TAB

- .TAR

- .TB0

- .TBK

- .TBN

- .TCX

- .TDF

- .TDT

- .TE

- .TEX

- .TEXT

- .TF

- .TFC

- .TG4

- .TGA

- .TGZ

- .THM

- .THP

- .TIF

- .TIFF

- .TJP

- .TLB

- .TLC

- .TM

- .TM2

- .TMD

- .TMP

- .TMV

- .TMX

- .TN

- .TNE

- .TPC

- .TPI

- .TRM

- .TVJ

- .TXT

- .U3D

- .U3I

- .UDB

- .UFO

- .UFR

- .UGA

- .UNX

- .UOF

- .UOP

- .UOT

- .UPD

- .USR

- .UTF8

- .UTXT

- .V12

- .VB

- .VBR

- .VBS

- .VCF

- .VCT

- .VCXPROJ

- .VDA

- .VDB

- .VDI

- .VEC

- .VFF

- .VMDK

- .VML

- .VMX

- .VNT

- .VOB

- .VPD

- .VPE

- .VRML

- .VRP

- .VSD

- .VSDM

- .VSDX

- .VSM

- .VST

- .VSTX

- .VUE

- .VW

- .WAV

- .WB1

- .WBC

- .WBD

- .WBK

- .WBM

- .WBMP

- .WBZ

- .WCF

- .WDB

- .WDP

- .WEBP

- .WGZ

- .WIRE

- .WKS

- .WMA

- .WMDB

- .WMF

- .WMV

- .WN

- .WP

- .WP4

- .WP5

- .WP6

- .WP7

- .WPA

- .WPD

- .WPE

- .WPG

- .WPL

- .WPS

- .WPT

- .WPW

- .WRI

- .WSC

- .WSD

- .WSF

- .WSH

- .WTX

- .WVL

- .X3D

- .X3F

- .XAR

- .XCODEPROJ

- .XDB

- .XDL

- .XHTM

- .XHTML

- .XLC

- .XLD

- .XLF

- .XLGC

- .XLM

- .XLR

- .XLS

- .XLSB

- .XLSM

- .XLSX

- .XLT

- .XLTM

- .XLTX

- .XLW

- .XML

- .XPM

- .XPS

- .XWP

- .XY3

- .XYP

- .XYW

- .YAL

- .YBK

- .YML

- .YSP

- .YUV

- .Z3D

- .ZABW

- .ZDB

- .ZDC

- .ZIF

- .ZIP

- .ZIPX

- .ZW

これは、トレンドマイクロの製品では、以下の検出名となります。

- CryptXXX version 3.0

マルウェアは、以下のコンポーネントファイルを作成します。

- {malware path}\svchost.exe – 正規の“rundll32.exe”

- %User Startup%\{unique ID}.bat - 自身(コンピュータに侵入して最初に自身のコピーを作成した マルウェア )を削除します。

- %User Startup%\{unique ID}{random character 1}.lnk - 起動時に自動的に脅迫状の画像ファイルを開きます。

- %User Startup%\{unique ID}{random character 2}.lnk - 起動時に自動的に脅迫状のHTMLファイルを開きます。

- %Desktop%\!Recovery_{unique ID}.bmp – 脅迫状

- %Desktop%\!Recovery_{unique ID}.html – 脅迫状

- %Desktop%\!Recovery_{unique ID}.txt – 脅迫状

- %Start Menu%\Programs\!Recovery_{unique ID}.html

- %Start Menu%\Programs\!Recovery_{unique ID}.bmp

- %Start Menu%\Programs\!Recovery_{unique ID}.txt

- {folders containing encrypted files}\!Recovery_{unique ID}.html

- {folders containing encrypted files}\!Recovery_{unique ID}.txt

- (Windows XPおよびそれ以前のOS)

- %All Users Profile%\Application Data\Z - マルウェアのインストール日を含み、後で削除されます。

- %All Users Profile%\Application Data\{unique ID}.html

- %All Users Profile%\Application Data\{unique ID}.bmp

- %All Users Profile%\Application Data\{unique ID}.key

- %User Profile%\NetHood\!Recovery_{unique ID}.html

- %User Profile%\NetHood\!Recovery_{unique ID}.bmp

- %User Profile%\NetHood\!Recovery_{unique ID}.txt

{unique ID}には、12個の16進数が当てはまります。

- (Windows 7およびそれ以降のOS)

- %ProgramData%\Z - マルウェアのインストール日を含み、後で削除されます。

- %ProgramData%\{unique ID}.html

- %ProgramData%\{unique ID}.bmp

- %ProgramData%\{unique ID}.key

- %Application Data%\Microsoft\Windows\Network Shortcuts\!Recovery_{unique ID}.html

- %Application Data%\Microsoft\Windows\Network Shortcuts\!Recovery_{unique ID}.bmp

- %Application Data%\Microsoft\Windows\Network Shortcuts\!Recovery_{unique ID}.txt {unique ID}には、12個の16進数が当てはまります。

マルウェアが追加する以下のプロセスにより、マルウェアと同じディレクトリに正規の“rundll32.exe”が“explorer.exe”としてコピーされます。

- {malware path}\explorer.exe {malware path and filename}.dll,XXS{number}S

マルウェアは、ファイルを暗号化し拡張子“.crypt”を追加します。

マルウェアは、以下を実行します。

- マルウェアは、デスクトップの壁紙を脅迫状の画像に変更します。

- マルウェアは、ファイルを暗号化した後に画面をロックします。

- マルウェアは、以下のファイルおよびフォルダを暗号化しません。

- \WINNT

- \RECYCLER\

- \SYSTEM~1\

- \BOOT\

- \RECOVERY\

- \$RECYCLE.BIN\

- \PERFLOGS\

- \EFI\

- \CONFIG.MSI\

- \PROGRA~1\

- \PROGRA~2\

- \GOOGLE\

- \TEMP\

- \F4BC~1\

- \ALLUSE~1\

- \PROGRA~1\

- \PROGRA~2\

- \APPDATA\

- \PROGRA~3\

- \PUBLIC\

- AUTOEXEC.BAT

- THUMBS.DB

- \APPLIC~1\

- \COOKIES\

- \LOCALS~1\

- \TEMPLA~1\

- マルウェアは、ユーザがコンピュータを再起動した場合、自動実行用のショートカットファイルおよび自身を削除します。

その他

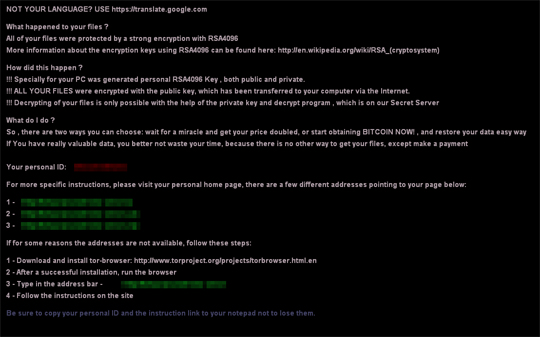

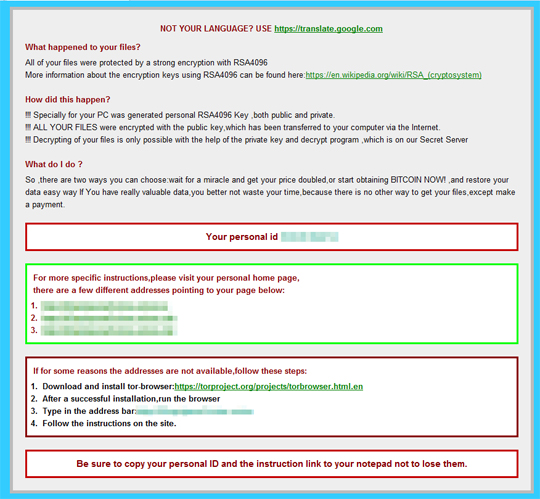

マルウェアは、画面をロックし、以下の画像表示します。

以下は、脅迫状”!Recovery_{unique ID}.html”の内容です。

これは、トレンドマイクロの製品では、「CryptXXX 3.0」として知られるランサムウェアの検出名となります。

マルウェアは、ルートキット機能を備えていません。

マルウェアは、脆弱性を利用した感染活動を行いません。

対応方法

手順 1

Windows XP、Windows Vista および Windows 7 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 2

このマルウェアもしくはアドウェア等の実行により、手順中に記載されたすべてのファイル、フォルダおよびレジストリキーや値がコンピュータにインストールされるとは限りません。インストールが不完全である場合の他、オペレーティングシステム(OS)の条件によりインストールがされない場合が考えられます。手順中に記載されたファイル/フォルダ/レジストリ情報が確認されない場合、該当の手順の操作は不要ですので、次の手順に進んでください。

手順 3

Windowsをセーフモードで再起動します。

手順 4

以下のファイルを検索し削除します。

- {malware path}\svchost.exe

- %User Startup%\{unique ID}.bat

- %User Startup%\{unique ID}{random character 1}.lnk

- %User Startup%\{unique ID}{random character 2}.lnk

- !Recovery_{unique ID}.bmp

- !Recovery_{unique ID}.html

- !Recovery_{unique ID}.txt

- %ProgramData%\Z (for Windows Vista and above)

- %ProgramData%\{unique ID}.html (for Windows Vista and above)

- %ProgramData%\{unique ID}.bmp (for Windows Vista and above)

- %All Users Profile%\Application Data\Z (for Windows XP and below)

- %All Users Profile%\Application Data\{unique ID}.html (for Windows XP and below)

- %All Users Profile%\Application Data\{unique ID}.bmp (for Windows XP and below)

- %All Users Profile%\Application Data\{unique ID}.key (for Windows XP and below)

手順 5

コンピュータを通常モードで再起動し、最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、「RANSOM_WALTRIX.CBQ165O」と検出したファイルの検索を実行してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

手順 6

最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、ウイルス検索を実行してください。「RANSOM_WALTRIX.CBQ165O」と検出したファイルはすべて削除してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

手順 7

デスクトッププロパティを修正します。

■ ランサムウェアファイル復号ツール公開

ランサムウェアの脅威が世界的に深刻になっている状況を受けて、ランサムウェアによって暗号化されたファイルの復号ツールをトレンドマイクロは公開しました。この復号ツールの使用方法や復号可能なファイルの条件などの制限事項については以下のダウンロードページを参照してください。

法人向けダウンロードURL:http://esupport.trendmicro.com/solution/ja-JP/1114224.aspx

個人向けダウンロードURL:https://esupport.trendmicro.com/support/vb/solution/ja-jp/1114210.aspx

また、トレンドマイクロでは、ランサムウェアの被害に遭われている法人・個人を対象に無料相談窓口も開設していますので、お困りの方は一度ご相談ください。

ご利用はいかがでしたか? アンケートにご協力ください