RANSOM_GOLDENEYE.B

Trojan-Ransom.Win32.Petr.eu (Kaspersky), Trojan:Win32/Petya.G (Microsoft)

Windows

マルウェアタイプ:

トロイの木馬型

破壊活動の有無:

なし

暗号化:

はい

感染報告の有無 :

はい

概要

■ ランサムウェアファイル復号ツール公開

ランサムウェアの脅威が世界的に深刻になっている状況を受けて、ランサムウェアによって暗号化されたファイルの復号ツールをトレンドマイクロは公開しました。この復号ツールの使用方法や復号可能なファイルの条件などの制限事項については以下のダウンロードページを参照してください。

法人向けダウンロードURL:http://esupport.trendmicro.com/solution/ja-JP/1114224.aspx

個人向けダウンロードURL:https://esupport.trendmicro.com/support/vb/solution/ja-jp/1114210.aspx

また、トレンドマイクロでは、ランサムウェアの被害に遭われている法人・個人を対象に無料相談窓口も開設していますので、お困りの方は一度ご相談ください。

2016年12月に発見されたこのランサムウェアは、ランサムウェア「MISCHA」および「PETYA」との関連が確認されています。このマルウェアに感染したユーザは、コンピュータの再起動後、ファイル暗号化の不正活動を実行されます。

マルウェアは、他のマルウェアに作成され、コンピュータに侵入します。

詳細

侵入方法

マルウェアは、以下のマルウェアに作成され、コンピュータに侵入します。

インストール

マルウェアは、感染したコンピュータ内に以下として自身のコピーを作成し、実行します。

- %UserProfile%\Application Data\{GUID}\{random filename}.exe

マルウェアは、以下のファイルを作成します。

- %Desktop%\YOUR_FILES_ARE_ENCRYPTED.TXT

(註:%Desktop%フォルダは、Windows 2000、XP および Server 2003 の場合、通常 "C:\Documents and Settings\<ユーザ名>\Desktop"、Windows Vista 、 7 、8、8.1 、Server 2008 および Server 2012の場合、"C:\Users\<ユーザ名>\Desktop" です。.)

その他

マルウェアは、以下の拡張子をもつファイルを暗号化します。

- 3dm

- 3ds

- 3fr

- 3g2

- 3ga

- 3gp

- a2c

- aa

- aa3

- aac

- accdb

- aepx

- ai

- aif

- amr

- ape

- apnx

- ari

- arw

- asf

- asp

- aspx

- asx

- avi

- azw

- azw1

- azw3

- azw4

- bak

- bat

- bay

- bin

- bmp

- camproj

- cat

- ccd

- cdi

- cdr

- cer

- cert

- cfg

- cgi

- class

- cmf

- cnf

- conf

- config

- cpp

- cr2

- crt

- crw

- crwl

- cs

- csv

- cue

- dash

- dat

- db

- dbf

- dcr

- dcu

- dds

- default

- der

- dfm

- directory

- disc

- dmg

- dng

- doc

- docm

- docx

- dtd

- dvd

- dwg

- dxf

- eip

- emf

- eml

- eps

- epub

- erf

- fff

- flv

- frm

- gfx

- gif

- gzip

- h

- htm

- html

- idl

- iiq

- indd

- inf

- iso

- jar

- java

- jfif

- jge

- jpe

- jpeg

- jpg

- js

- json

- jsp

- k25

- kdc

- key

- ldf

- lit

- localstorage

- m3u

- m4a

- m4v

- max

- mdb

- mdf

- mef

- mkv

- mobi

- mov

- movie

- mp1

- mp2

- mp3

- mp4

- mp4v

- mpa

- mpe

- mpeg

- mpg

- mpv2

- mrw

- msg

- mts

- mui

- myi

- nef

- nrg

- nri

- nrw

- number

- obj

- odb

- odc

- odf

- odm

- odp

- ods

- odt

- ogg

- orf

- ost

- p12

- p7b

- p7c

- pages

- pas

- pbk

- pdd

- pef

- pem

- pfx

- php

- png

- po

- pps

- ppt

- pptm

- pptx

- prf

- props

- ps

- psd

- pspimage

- pst

- ptx

- pub

- py

- qt

- r3d

- ra

- raf

- ram

- rar

- raw

- result

- rll

- rm

- rpf

- rtf

- rw2

- rwl

- sql

- sqlite

- sqllite

- sr2

- srf

- srt

- srw

- svg

- swf

- tga

- tiff

- toast

- ts

- txt

- vbs

- vcd

- vlc

- vmdk

- vmx

- vob

- wav

- wb2

- wdb

- wma

- wmv

- wpd

- wps

- x3f

- xlk

- xls

- xlsb

- xlsm

- xlsx

- xml

- xps

- xsl

- yml

- yuv

- zip

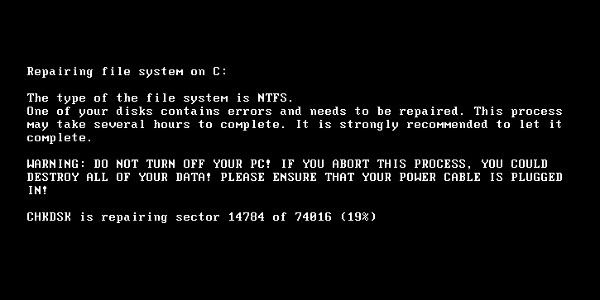

マルウェアは、感染コンピュータのブートセクタを改変し、自身を自動的に読み込みます。その後、マルウェアは、コンピュータを再起動し、自身の活動を実行します。

コンピュータが再起動されると、以下のメッセージがユーザの画面に表示されます。

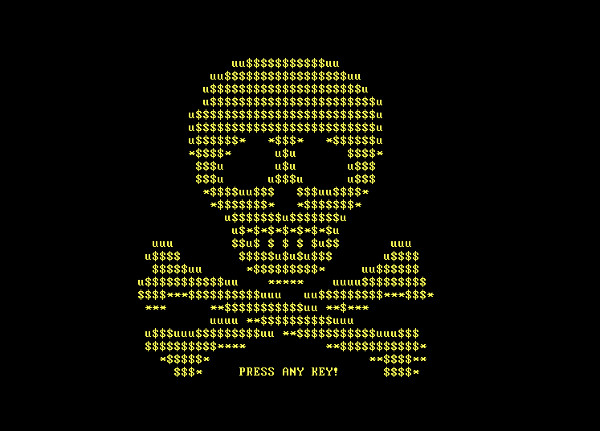

また、マルウェアは、以下の画面も表示します。

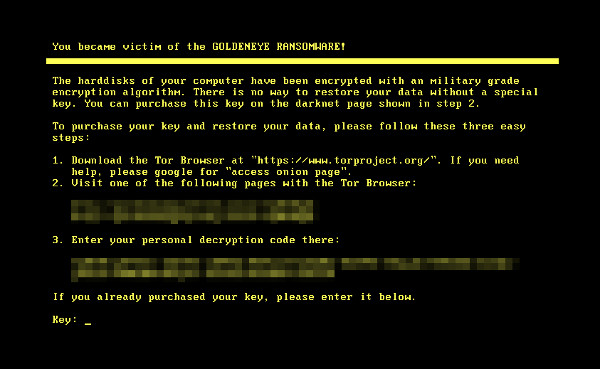

キーが入力されると以下の脅迫状が表示されます。

対応方法

手順 1

Windows XP、Windows Vista および Windows 7 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 2

Master Boot Record(MBR)を修復します。

Master Boot Record(MBR)の修復:

• Windows 2000、XP および Server 2003 の場合:

- 最新のバージョン(エンジン、パターンファイル)を導入したセキュリティ対策製品を用いてウイルス検索を実行してください。検出したパス名およびファイル名を確認し、メモ等をとってください。

- Windows のインストール CD を使用して、コンピュータを再起動します。

- [セットアップへようこそ] 画面で、修復の R キーを押します。

(註: Windows 2000 の場合、R キーを入力後 C キーを入力し、[修復オプション]から[回復コンソール]を選択します。) - 修復する Windows がインストールされているドライブを選択します(通常は "1" を選択します)。.

- 管理者のパスワードを入力し、Enter を押します。管理者パスワードがない場合は、何も入力せずに Enter を押します。

- コマンドプロンプトに、上記で確認したマルウェアが検出されたドライブ名を入力します。

- 以下のコマンドを入力し、Enter を押します。

fixmbr <感染したドライブ>

※"fixmbr" と "<感染したドライブ>" の間に半角スペースを入れてください。

※"<感染したドライブ>" とは、このマルウェアが感染したブータブル・ドライブのことです。ドライブが特定できない場合、プライマリ・ブート・ドライブにあるマスター・ブート・レコードが上書きされている可能性があります。 - コマンドプロンプトに exit と入力し、コンピュータを通常どおり再起動してください。

• Windows Vista および 7、Windows Server 2008の場合:

- 最新のバージョン(エンジン、パターンファイル)を導入したセキュリティ対策製品を用いてウイルス検索を実行し、検出したマルウェアのパス名およびファイル名を確認し、メモ等をとってください。

- Windows のインストール DVD を使用して、コンピュータを再起動します。

- 再起動するかどうかの確認画面が表示されたら、いずれかのキーを入力し、表示される指示に従います。

- Windows のインストール DVD によっては、インストールする言語の選択が必要になる場合があります。 Windows のインストール画面で、言語、ロケール情報およびキーボードの種類と入力方法を選択します。[コンピュータを修復する]をクリックします。

- [Windows の起動に伴う問題の修復用の回復ツールを使用します。]を選択します。オペレーティングシステム(OS)を選択し、[次へ]をクリックします。

- [スタートアップ修復]画面が表示された場合、[キャンセル]-[はい]-[完了]をクリックします。

- [システム回復オプション]メニューで、[コマンドプロンプト]をクリックします。

- 以下のコマンドを入力し、Enter を押します。

BootRec.exe /fixmbr - コマンドプロンプトに exit と入力し、Enter を押して、コマンドプロンプト画面を閉じてください。

- [再起動]をクリックし、コンピュータを通常どおり再起動してください。

• Windows 8、8.1、Server 2012 の場合:

- Windows のインストールDVDを使用して、コンピュータを再起動します。

- インストールDVDによっては、インストール言語の選択が必要な場合があります。その場合、Windowsのインストールウィンドウで、言語、ロケール、キーボードレイアウトや入力方法を選択します。[次へ]-[コンピューターの修復]をクリックします。

- [トラブルシューティング]-[詳細オプション]-[コマンドプロンプト]を選択。

- [コマンドプロンプト]ウィンドウで、以下を入力し、Enterを押します。

BootRec.exe /fixmbr - 上記で検出されたすべてのファイルについてこの手順を繰り返します。

- exitを入力し、Enterを押し、コマンドプロンプト画面を閉じます。

- [再起動]をクリックし、コンピュータを通常起動します。

手順 3

この「RANSOM_GOLDENEYE.B」が作成、あるいは、ダウンロードした以下のファイルを検索し、検索した場合は削除してください。(註:以下のマルウェアもしくはアドウェア等がすでに削除されている場合は、本手順は行う必要はありません。)

手順 4

以下のファイルを検索し削除します。

手順 5

最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、ウイルス検索を実行してください。「RANSOM_GOLDENEYE.B」と検出したファイルはすべて削除してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

ご利用はいかがでしたか? アンケートにご協力ください