Ransom.Win32.GANDCRAB.THCBIAI

HEUR:Exploit.Win32.CVE-2018-8120.a (Kaspersky); Trojan-Ransom.GandCrab (Ikarus)

ファイルを利用しないマルウェア

Windows

マルウェアタイプ:

身代金要求型不正プログラム(ランサムウェア)

破壊活動の有無:

なし

暗号化:

はい

感染報告の有無 :

はい

概要

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。 マルウェアは、リモートサイトから他のマルウェアまたはグレイウェアにダウンロードされ、コンピュータに侵入します。

マルウェアは、特定のWebサイトにアクセスし、情報を送受信します。 マルウェアは、特定の脆弱性を利用した感染活動を実行します。

詳細

侵入方法

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

マルウェアは、リモートサイトから以下のマルウェアまたはグレイウェアにダウンロードされ、コンピュータに侵入します。

- downloaded and executed in memory by Trojan.BAT.GANDCRAB.THCBIAI

インストール

マルウェアは、以下のファイルを作成します。

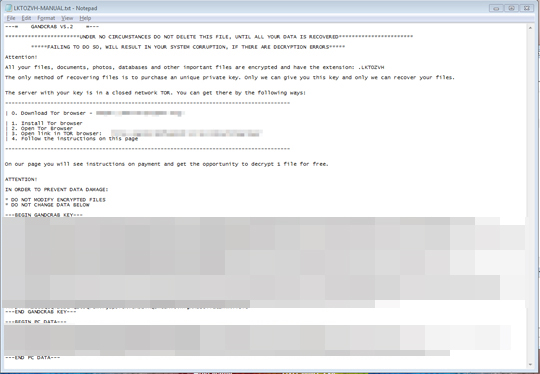

- {Encrypted Folder}\{Random}-MANUAL.txt

- %User Temp%\bxmeoengtf.bmp

(註:%User Temp%フォルダは、現在ログオンしているユーザの一時フォルダです。Windows 2000、XP、Server 2003の場合、通常 "C:\Documents and Settings\<ユーザー名>\Local Settings\Temp"です。また、Windows Vista、7、8の場合、通常 "C:\Users\<ユーザ名>\AppData\Local\Temp" です。)

マルウェアは、以下の Mutex を作成し、メモリ上で自身の重複実行を避けます。

- AversSucksForever

他のシステム変更

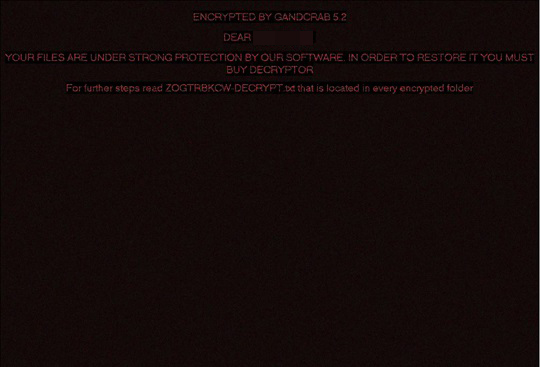

マルウェアは、コンピュータのデスクトップの壁紙に以下の画像を設定します。

プロセスの終了

マルウェアは、感染コンピュータ上で以下のプロセスが常駐されていることを確認した場合、そのプロセスを終了します。

- wordpad.exe

- xfssvccon.exe

- agntsvc.exe

- dbeng50.exe

- dbsnmp.exe

- encsvc.exe

- excel.exe

- firefoxconfig.exe

- infopath.exe

- isqlplussvc.exe

- msaccess.exe

- msftesql.exe

- mspub.exe

- mydesktopqos.exe

- mydesktopservice.exe

- mysqld.exe

- mysqld-nt.exe

- mysqld-opt.exe

- ocautoupds.exe

- ocomm.exe

- ocssd.exe

- onenote.exe

- oracle.exe

- outlook.exe

- powerpnt.exe

- sqbcoreservice.exe

- sqlagent.exe

- sqlbrowser.exe

- sqlservr.exe

- sqlwriter.exe

- steam.exe

- synctime.exe

- tbirdconfig.exe

- thebat.exe

- thebat64.exe

- thunderbird.exe

- visio.exe

- winword.exe

情報漏えい

マルウェアは、以下の情報を収集します。

- Username

- Computer Name

- Network Information

- System Language

- Machine Keyboard Layout

- OS Version and Platform

- AV Products Installed

- Processor Information

- IP Address

- Drives Information (Nerwork or Local)

- Ransom ID

- GandCrab Internal Info:

- id

- sub_id

- version

- action

その他

マルウェアは、以下のWebサイトにアクセスし、情報を送受信します。

- http://{URL}/{string1}/{string2}/{string3}.{string4}

- Where URL is equal to the following:

- www.belvedere-locarno.com

- www.hotelfarinet.com

- www.hrk-ramoz.com

- www.morcote-residenza.com

- www.seitensprungzimmer24.com

- www.arbezie-hotel.com

- www.aubergemontblanc.com

- www.torhotel.com

- www.alpenlodge.com

- www.aparthotelzurich.com

- www.bnbdelacolline.com

- www.elite-hotel.com

- www.bristol-adelboden.com

- www.nationalzermatt.com

- www.waageglarus.com

- www.limmathof.com

- www.apartmenthaus.com

- www.berginsel.com

- www.chambre-d-hote-chez-fleury.com

- www.hotel-blumental.com

- www.facebook.com

- www.la-fontaine.com

- www.mountainhostel.com

- www.hotelalbanareal.com

- www.geneva.frasershospitality.com

- www.luganohoteladmiral.com

- www.bellevuewiesen.com

- www.hoteltruite.com

- www.hotelgarni-battello.com

- www.seminarhotel.com

- www.kroneregensberg.com

- www.puurehuus.com

- www.hotel-zermatt.com

- www.stchristophesa.com

- www.nh-hotels.com

- www.schwendelberg.com

- www.stalden.com

- www.vignobledore.com

- www.eyholz.com

- www.flemings-hotel.com

- www.hiexgeneva.com

- www.petit-paradis.com

- www.berghaus-toni.com

- www.hotelglanis.com

- www.16eme.com

- www.staubbach.com

- www.samnaunerhof.com

- www.airporthotelbasel.com

- www.elite-biel.com

- www.aubergecouronne.com

- www.le-saint-hubert.com

- www.bonmont.com

- www.cm-lodge.com

- www.experimentalchalet.com

- www.guardagolf.com

- www.hotelchery.com

- www.ibis.com

- www.mercure.com

- www.hotelolden.com

- www.facebook.com

- www.huusgstaad.com

- www.hotelrotonde.com

- www.relais-crosets.com

- www.lerichemond.com

- www.hotellido-lugano.com

- www.alimentarium.org

- www.vitatertia.org

- www.lassalle-haus.org

- www.dermann.org

- www.neuhof.org

- www.osteriadelcentro.net

- www.cantinesurcoux.net

- www.lacommune.net

- www.hoteldreirosen.net

- www.hoteldreirosen.net

- www.hoteldreirosen.net

- www.disch.mehrmarken.net

- www.gemperle.net

- www.garage-schwyn.mehrmarken.net

- www.ueberland-garage.mehrmarken.net

- www.calisto.net

- www.r-coiffure.net

- www.kreatifs.net

- www.nett-coiffure.ch

- www.salon-coiffure-geneve.net

- www.farbecht.net

- www.haaratelier.net

- www.von-arx.net

- www.celi-vegas-avocats.net

- www.ihr-zimmermann.net

- www.kakaocorp.name

- Where string1 is equal to the following:

- wp-content

- statis

- content

- includes

- data

- uploads

- news

- Where string2 is equal to the following:

- images

- pictures

- image

- graphic

- assets

- pics

- imgs

- tmp

- Where string3 is equal to the combination of the following:

- im

- de

- ka

- ke

- am

- es

- so

- fu

- se

- da

- he

- ru

- me

- mo

- th

- zu

- Where string4 is equal to the following:

- jpg

- png

- gif

- bmp

マルウェアは、以下の脆弱性を利用して感染活動を実行します。

ランサムウェアの不正活動

マルウェアは、暗号化されたファイルのファイル名に以下の拡張子を追加します。

- .{Random}

マルウェアが作成する以下のファイルは、脅迫状です。

対応方法

手順 1

Windows XP、Windows Vista および Windows 7 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 2

このマルウェアもしくはアドウェア等の実行により、手順中に記載されたすべてのファイル、フォルダおよびレジストリキーや値がコンピュータにインストールされるとは限りません。インストールが不完全である場合の他、オペレーティングシステム(OS)の条件によりインストールがされない場合が考えられます。手順中に記載されたファイル/フォルダ/レジストリ情報が確認されない場合、該当の手順の操作は不要ですので、次の手順に進んでください。

手順 3

Windowsをセーフモードで再起動します。

手順 4

以下のファイルを検索し削除します。

- {Encrypted Folder}\{Random}-MANUAL.txt

- %User Temp%\bxmeoengtf.bmp

手順 5

コンピュータを通常モードで再起動し、最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、「Ransom.Win32.GANDCRAB.THCBIAI」と検出したファイルの検索を実行してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

手順 7

デスクトッププロパティを修正します。

ご利用はいかがでしたか? アンケートにご協力ください