Ransom.MSIL.THANOS.FAIT

Ransom:MSIL/Thanos.DC!MTB (MICROSOFT)

Windows

マルウェアタイプ:

身代金要求型不正プログラム(ランサムウェア)

破壊活動の有無:

なし

暗号化:

感染報告の有無 :

はい

概要

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

マルウェアは、実行後、自身を削除します。

特定のファイル拡張子を持つファイルを暗号化します。 以下のファイル拡張子を持つファイルは暗号化しません。

詳細

侵入方法

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

インストール

マルウェアは、以下のプロセスを追加します。

- taskkill" /F taskkill.exe /IMRaccineSettings.exe

- reg" delete "HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run" /V "Raccine Tray" /F

- reg" delete HKCU\Software\Raccine /F

- schtasks" /DELETE /TN "Raccine Rules Updater" /F

- cmd.exe" /c rd /s /q %SYSTEMDRIVE%\$Recycle.bin

- sc.exe config Dnscache start= auto

- sc.exe config FDResPub start= auto

- sc.exe config SSDPSRV start= auto

- sc.exe config upnphost start= auto

- sc.exe config SQLTELEMETRY start= disabled

- sc.exe config SQLTELEMETRY$ECWDB2 start= disabled

- sc.exe config SQLWriter start= disabled

- sc.exe config SstpSvc start= disabled

- taskkill.exe /IMmspub.exe /F

- taskkill.exe /IMmydesktopqos.exe /F

- taskkill.exe /IMmydesktopservice.exe /F

- taskkill.exe /IMmysqld.exe /F

- taskkill.exe /IMsqbcoreservice.exe /F

- taskkill.exe /IMfirefoxconfig.exe /F

- taskkill.exe /IMagntsvc.exe /F

- taskkill.exe /IMthebat.exe /F

- taskkill.exe /IMsteam.exe /F

- taskkill.exe /IMencsvc.exe /F

- taskkill.exe /IMexcel.exe /F

- taskkill.exe /IMCNTAoSMgr.exe /F

- taskkill.exe /IMsqlwriter.exe /F

- taskkill.exe /IMtbirdconfig.exe /F

- taskkill.exe /IMdbeng50.exe /F

- taskkill.exe /IMthebat64.exe /F

- taskkill.exe /IMocomm.exe /F

- taskkill.exe /IMinfopath.exe /F

- taskkill.exe /IMmbamtray.exe /F

- taskkill.exe /IMzoolz.exe /F

- taskkill.exe /IMthunderbird.exe /F

- taskkill.exe /IMdbsnmp.exe /F

- taskkill.exe /IMxfssvccon.exe /F

- taskkill.exe /IMmspub.exe /F

- taskkill.exe /IMNtrtscan.exe /F

- taskkill.exe /IMisqlplussvc.exe /F

- taskkill.exe /IMonenote.exe /F

- taskkill.exe /IMPccNTMon.exe /F

- taskkill.exe /IMmsaccess.exe /F

- taskkill.exe /IMoutlook.exe /F

- taskkill.exe /IMtmlisten.exe /F

- taskkill.exe /IMmsftesql.exe /F

- taskkill.exe /IMpowerpnt.exe /F

- taskkill.exe /IMmydesktopqos.exe /F

- taskkill.exe /IMvisio.exe /F

- taskkill.exe /IMmydesktopservice.exe /F

- taskkill.exe /IMwinword.exe /F

- taskkill.exe /IMmysqld-nt.exe /F

- taskkill.exe /IMwordpad.exe /F

- taskkill.exe /IMmysqld-opt.exe /F

- taskkill.exe /IMocautoupds.exe /F

- taskkill.exe /IMocssd.exe /F

- taskkill.exe /IMoracle.exe /F

- taskkill.exe /IMsqlagent.exe /F

- taskkill.exe /IMsqlbrowser.exe /F

- taskkill.exe /IMsqlservr.exe /F

- taskkill.exe /IMsynctime.exe /F

- powershell.exe" & Get-WmiObject Win32_Shadowcopy | ForEach-Object { $_Delete(); }

- %System%\cmd.exe" "/C choice /C Y /N /D Y /T 3 & Del "{Malware Path}\{Malware File Name}.exe

(註:%System%フォルダは、システムフォルダで、いずれのオペレーティングシステム(OS)でも通常、"C:\Windows\System32" です。.)

マルウェアは、実行後、自身を削除します。

マルウェアは、以下の Mutex を作成し、メモリ上で自身の重複実行を避けます。

- Global\ba21af1d-a1b4-4f98-bda4-bf441d085299

自動実行方法

マルウェアは、Windows起動時に自動実行されるよう<User Startup>フォルダ内に以下のファイルを作成します。

- %Programs%\Startup\{Malware File Name}.exe

- %Programs%\Startup\mystartup.lnk

(註:%Programs%フォルダは、ユーザのプログラムグループが含まれるフォルダです。Windows 2000、XP、Server 2003の場合、通常 "C:\Windows\Start Menu\Programs" または "C:\Documents and Settings\<ユーザ名>\Start Menu\Programs" です。または、Windows Vista、7、8の場合、"C:\Users\<ユーザ名>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs" です。)

他のシステム変更

マルウェアは、以下のレジストリ値を変更します。

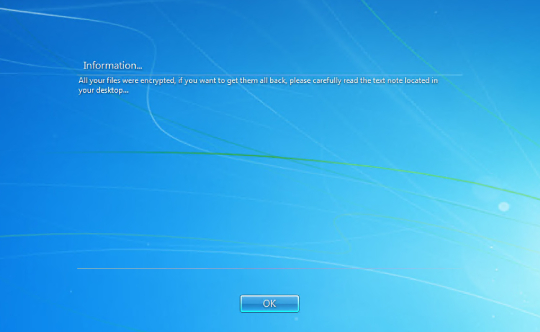

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows NT\CurrentVersion\Winlogon

LegalNoticeCaption = Information...

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows NT\CurrentVersion\Winlogon

LegalNoticeText = All your files were encrypted, if you want to get them all back, please carefully read the text note located in your desktop...

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Policies\

System

legalnoticecaption = Information...

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Policies\

System

legalnoticetext = All your files were encrypted, if you want to get them all back, please carefully read the text note located in your desktop...

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\

Control\FileSystem

LongPathsEnabled = 1

プロセスの終了

マルウェアは、感染コンピュータ上で以下のプロセスが常駐されていることを確認した場合、そのプロセスを終了します。

- http analyzer stand-alone

- fiddler

- effetech http sniffer

- firesheep

- IEWatch Professional

- dumpcap

- wireshark

- wireshark portable

- sysinternals tcpview

- NetworkMiner

- NetworkTrafficView

- HTTPNetworkSniffer

- tcpdump

- intercepter

- Intercepter-NG

- ollydbg

- x64dbg

- x32dbg

- dnspy

- dnspy-x86

- de4dot

- ilspy

- dotpeek

- dotpeek64

- ida64

- RDG Packer Detector

- CFF Explorer

- PEiD

- protection_id

- LordPE

- pe-sieve

- MegaDumper

- UnConfuserEx

- Universal_Fixer

- NoFuserEx

- NetworkMiner

- NetworkTrafficView

- HTTPNetworkSniffer

- tcpdump

- intercepter

- Intercepter-NG

その他

マルウェアは、以下を実行します。

- It encrypts all available drives (except for CDROMs).

- It empties the recycle bin.

- It terminates processes with private memory size larger than 209715200 bytes and its process name does not match the following strings:

- {Malware Name}

- chrome

- opera

- msedge

- iexplore

- firefox

- explorer

- wininit

- winlogon

- SearchApp

- SearchIndexer

- SearchUI

- It deletes the following subkeys under HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options:

- vssadmin.exe

- wmic.exe

- wbadmin.exe

- bcdedit.exe

- powershell.exe

- diskshadow.exe

- net.exe

- It scans specific database related file extensions:

- db

- dbf

- accdb

- dbx

- mdb

- mdf

- epf

- ndf

- ldf

- 1cd

- sdf

- nsf

- fp7

- cat

- log

- It checks if the following modules are loaded in memory:

- SbieDll.dll

- It checks the machine's manufacturer and model information if it has the following strings:

- VIRTUAL

- vmware

- VirtualBox

- It enumerates the following process:

- lsass.exe

- svchst.exe

- crss.exe

- chrome32.exe

- firefox.exe

- calc.exe

- mysqld.exe

- dllhst.exe

- opera32.exe

- memop.exe

- spoolcv.exe

- ctfmon.exe

- SkypeApp.exe

- It terminates the following services:

- avpsus

- McAfeeDLPAgentService

- mfewc

- BMR Boot Service

- NetBackup BMR MTFTP Service

- DefWatch

- ccEvtMgr

- ccSetMgr

- SavRoam

- RTVscan

- QBFCService

- QBIDPService

- Intuit.QuickBooks.FCS

- QBCFMonitorService

- YooBackup

- YooIT

- zhudongfangyu

- stc_raw_agent

- VSNAPVSS

- VeeamTransportSvc

- VeeamDeploymentService

- VeeamNFSSvc

- veeam

- PDVFSService

- BackupExecVSSProvider

- BackupExecAgentAccelerator

- BackupExecAgentBrowser

- BackupExecDiveciMediaService

- BackupExecJobEngine

- BackupExecManagementService

- BackupExecRPCService

- AcrSch2Svc

- AcronisAgent

- CASAD2DWebSvc

- CAARCUpdateSvc

- sophos

- “Acronis VSS Provider”

- MsDtsServer

- IISAdmin

- MSExchangeES

- “Sophos Agent”

- EraserSvc11710

- “Enterprise Client Service”

- “SQL Backups

- MsDtsServer100

- NetMsmqActivator

- MSExchangeIS

- “Sophos AutoUpdate Service”

- SamSs

- ReportServer

- “SQLsafe Backup Service”

- MsDtsServer110

- POP3Svc

- MSExchangeMGMT

- “Sophos Clean Service”

- SMTPSvc

- ReportServer$SQL_2008

- “SQLsafe Filter Service”

- msftesql$PROD

- SstpSvc

- MSExchangeMTA

- “Sophos Device Control Service”

- ReportServer$SYSTEM_BGC

- “Symantec System Recovery”

- MSOLAP$SQL_2008

- UI0Detect

- MSExchangeSA

- “Sophos File Scanner Service”

- ReportServer$TPS

- “Veeam Backup Catalog Data Service”

- MSOLAP$SYSTEM_BGC

- W3Svc

- MSExchangeSRS

- “Sophos Health Service”

- ReportServer$TPSAMA

- “Zoolz 2 Service”

- MSOLAP$TPS

- “aphidmonitorservice”

- msexchangeadtopology

- “Sophos MCS Agent”

- AcrSch2Svc

- MSOLAP$TPSAMA

- “intel(r) proset monitoring service”

- msexchangeimap4

- “Sophos MCS Client”

- ARSM

- MSSQL$BKUPEXEC

- unistoresvc_1af40a

- “Sophos Message Router”

- BackupExecAgentAccelerator

- MSSQL$ECWDB2

- audioendpointbuilder

- “Sophos Safestore Service”

- BackupExecAgentBrowser

- MSSQL$PRACTICEMGT

- “Sophos System Protection Service”

- BackupExecDeviceMediaService

- MSSQL$PRACTTICEBGC

- “Sophos Web Control Service”

- BackupExecJobEngine

- MSSQL$PROD

- AcronisAgent

- BackupExecManagementService

- MSSQL$PROFXENGAGEMENT

- Antivirus

- BackupExecRPCService

- MSSQL$SBSMONITORING /

- MSSQL$SBSMONITORING

- AVP

- BackupExecVSSProvider

- MSSQL$SHAREPOINT

- DCAgent

- bedbg

- MSSQL$SQL_2008

- EhttpSrv

- MMS

- MSSQL$SQLEXPRESS

- ekrn

- mozyprobackup

- MSSQL$SYSTEM_BGC

- EPSecurityService

- MSSQL$VEEAMSQL2008R2

- MSSQL$TPS

- EPUpdateService

- ntrtscan

- MSSQL$TPSAMA

- EsgShKernel

- PDVFSService

- MSSQL$VEEAMSQL2008R2

- ESHASRV

- SDRSVC

- MSSQL$VEEAMSQL2012

- FA_Scheduler

- SQLAgent$VEEAMSQL2008R2

- MSSQLFDLauncher$PROFXENGAGEMENT

- KAVFS

- SQLWriter

- MSSQLFDLauncher$SBSMONITORING

- KAVFSGT

- VeeamBackupSvc

- MSSQLFDLauncher$SHAREPOINT

- kavfsslp

- VeeamBrokerSvc

- MSSQLFDLauncher$SQL_2008

- klnagent

- VeeamCatalogSvc

- MSSQLFDLauncher$SYSTEM_BGC

- macmnsvc

- VeeamCloudSvc

- MSSQLFDLauncher$TPS

- masvc

- VeeamDeploymentService

- MSSQLFDLauncher$TPSAMA

- MBAMService

- VeeamDeploySvc

- MSSQLSERVER

- MBEndpointAgent

- VeeamEnterpriseManagerSvc

- MSSQLServerADHelper

- McAfeeEngineService

- VeeamHvIntegrationSvc

- MSSQLServerADHelper100

- McAfeeFramework

- VeeamMountSvc

- MSSQLServerOLAPService

- McAfeeFrameworkMcAfeeFramework

- VeeamNFSSvc

- MySQL57

- McShield

- VeeamRESTSvc

- MySQL80

- McTaskManager

- VeeamTransportSvc

- OracleClientCache80

- mfefire

- wbengine

- ReportServer$SQL_2008

- mfemms

- wbengine

- RESvc

- mfevtp

- sms_site_sql_backup

- SQLAgent$BKUPEXEC

- MSSQL$SOPHOS

- SQLAgent$CITRIX_METAFRAME

- sacsvr

- SQLAgent$CXDB

- SAVAdminService

- SQLAgent$ECWDB2

- SAVService

- SQLAgent$PRACTTICEBGC

- SepMasterService

- SQLAgent$PRACTTICEMGT

- ShMonitor

- SQLAgent$PROD

- Smcinst

- SQLAgent$PROFXENGAGEMENT

- SmcService

- SQLAgent$SBSMONITORING

- SntpService

- SQLAgent$SHAREPOINT

- sophossps

- SQLAgent$SQL_2008

- SQLAgent$SOPHOS

- SQLAgent$SQLEXPRESS

- svcGenericHost

- SQLAgent$SYSTEM_BGC

- swi_filter

- SQLAgent$TPS

- swi_service

- SQLAgent$TPSAMA

- swi_update

- SQLAgent$VEEAMSQL2008R2

- swi_update_64

- SQLAgent$VEEAMSQL2012

- TmCCSF

- SQLBrowser

- tmlisten

- SQLSafeOLRService

- TrueKey

- SQLSERVERAGENT

- TrueKeyScheduler

- SQLTELEMETRY

- TrueKeyServiceHelper

- SQLTELEMETRY$ECWDB2

- WRSVC

- mssql$vim_sqlexp

- vapiendpoint

- It displays the following text after restarting the system:

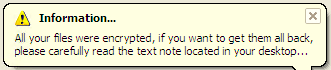

- It displays a balloon tip containing the following text:

ランサムウェアの不正活動

以下の拡張子を持つファイルを暗号化します:$$ DATA $$

- dat

- txt

- jpeg

- gif

- jpg

- png

- php

- cs

- cpp

- rar

- zip

- html

- htm

- xlsx

- xls

- avi

- mp4

- ppt

- doc

- docx

- sxi

- sxw

- odt

- hwp

- tar

- bz2

- mkv

- eml

- msg

- ost

- pst

- edb

- sql

- accdb

- mdb

- dbf

- odb

- myd

- php

- java

- cpp

- pas

- asm

- key

- pfx

- pem

- p12

- csr

- gpg

- aes

- vsd

- odg

- raw

- nef

- svg

- psd

- vmx

- vmdk

- vdi

- lay6

- sqlite3

- sqlitedb

- java

- class

- mpeg

- djvu

- tiff

- backup

- cert

- docm

- xlsm

- dwg

- bak

- qbw

- nd

- tlg

- lgb

- pptx

- mov

- xdw

- ods

- wav

- mp3

- aiff

- flac

- m4a

- csv

- sql

- ora

- mdf

- ldf

- ndf

- dtsx

- rdl

- dim

- mrimg

- qbb

- rtf

- 7z

マルウェアは、ファイル名に以下の文字列を含むファイルの暗号化はしません。

- autoexec.bat

- desktop.ini

- autorun.inf

- ntuser.dat

- NTUSER.DAT

- iconcache.db

- bootsect.bak

- boot.ini

- ntuser.dat.log

- thumbs.db

- bootmgr

- pagefile.sys

- config.sys

- ntuser.ini

- Builder_Log

- RSAKeys

- RESTORE_FILES_INFO

- .harditem

- Recycle.Bin

- mystartup.lnk

- Debug_Log.txt

- UserName={UserName}_MachineName={MachineName}_{System Volume Information}.txt

マルウェアは、ファイルパスに以下の文字列を含むファイルの暗号化はしません。

- C:\Program Files\

- C:\Program Files (x86)\

- :\Windows\

- perflogs

- internet explorer

- :\ProgramData\

- \AppData\

- msocache

- system volume information

- boot

- tor browser

- mozilla

- appdata

- google chrome

- application data

マルウェアは、暗号化されたファイルのファイル名に以下の拡張子を追加します。

- .harditem

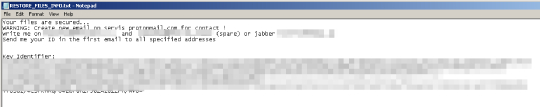

マルウェアは、以下の内容を含む脅迫状のテキストファイルを残します。

- %User Temp%\RESTORE_FILES_INFO.txt

- %Desktop%\RESTORE_FILES_INFO.txt

- {encrypted directory}\RESTORE_FILES_INFO.txt

以下のファイル拡張子を持つファイルについては暗号化しません:

- exe

- dll

- EXE

- DLL

対応方法

手順 1

トレンドマイクロの機械学習型検索は、マルウェアの存在を示す兆候が確認された時点で検出し、マルウェアが実行される前にブロックします。機械学習型検索が有効になっている場合、弊社のウイルス対策製品はこのマルウェアを以下の機械学習型検出名として検出します。

- TROJ.Win32.TRX.XXPE50FFF063

手順 2

Windows 7、Windows 8、Windows 8.1、および Windows 10 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 3

このマルウェアもしくはアドウェア等の実行により、手順中に記載されたすべてのファイル、フォルダおよびレジストリキーや値がコンピュータにインストールされるとは限りません。インストールが不完全である場合の他、オペレーティングシステム(OS)の条件によりインストールがされない場合が考えられます。手順中に記載されたファイル/フォルダ/レジストリ情報が確認されない場合、該当の手順の操作は不要ですので、次の手順に進んでください。

手順 4

Windowsをセーフモードで再起動します。

手順 5

変更されたレジストリ値を修正します。

警告:レジストリはWindowsの構成情報が格納されているデータベースであり、レジストリの編集内容に問題があると、システムが正常に動作しなくなる場合があります。

事前に意図的に対象の設定を変更していた場合は、意図するオリジナルの設定に戻してください。変更する値が分からない場合は、システム管理者にお尋ねいただき、レジストリの編集はお客様の責任として行なって頂くようお願いいたします。弊社ではレジストリの編集による如何なる問題に対しても補償いたしかねます。

レジストリの編集前にこちらをご参照ください。

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

- LegalNoticeCaption = Information...

- LegalNoticeCaption = Information...

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

- LegalNoticeText = All your files were encrypted, if you want to get them all back, please carefully read the text note located in your desktop...

- LegalNoticeText = All your files were encrypted, if you want to get them all back, please carefully read the text note located in your desktop...

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

- legalnoticecaption = Information...

- legalnoticecaption = Information...

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

- legalnoticetext = All your files were encrypted, if you want to get them all back, please carefully read the text note located in your desktop...

- legalnoticetext = All your files were encrypted, if you want to get them all back, please carefully read the text note located in your desktop...

- In HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\FileSystem

- LongPathsEnabled = 1

- LongPathsEnabled = 1

手順 6

以下のファイルを検索し削除します。

- %Programs%\Startup\{Malware File Name}.exe

- %Programs%\Startup\mystartup.lnk

- %User Temp%\RESTORE_FILES_INFO.txt

- %Desktop%\RESTORE_FILES_INFO.txt

- {encrypted directory}\RESTORE_FILES_INFO.txt

手順 7

コンピュータを通常モードで再起動し、最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、「Ransom.MSIL.THANOS.FAIT」と検出したファイルの検索を実行してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

手順 8

暗号化されたファイルをバックアップから復元します。

ご利用はいかがでしたか? アンケートにご協力ください