Ransom.MSIL.LAZYLIZARD.THJODBC

Trojan-Ransom.FileCrypter (IKARUS)

Windows

マルウェアタイプ:

身代金要求型不正プログラム(ランサムウェア)

破壊活動の有無:

なし

暗号化:

感染報告の有無 :

はい

概要

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

特定のファイル拡張子を持つファイルを暗号化します。 特定のフォルダ内のファイルを暗号化します。 身代金要求文書のファイルを作成します。

詳細

侵入方法

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

その他

マルウェアは、以下を実行します。

- It deletes files that has the .lizarded before encryption.

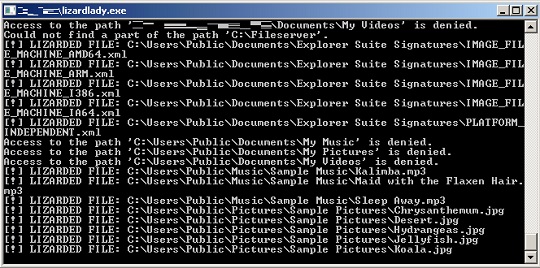

- It displays a console that logs all of the files that it encrypted successfully.

マルウェアは、以下のパラメータを受け取ります。

- -p/--path {path} → encrypts specified path

ランサムウェアの不正活動

以下の拡張子を持つファイルを暗号化します:$$ DATA $$

- exe

- dll

- so

- rpm

- deb

- vmlinuz

- img

- lnk

- jpg

- jpeg

- bmp

- gif

- png

- svg

- psd

- raw

- mp3

- mp4

- m4a

- aac

- ogg

- flac

- wav

- wma

- aiff

- ape

- avi

- flv

- m4v

- mkv

- mov

- mpg

- mpeg

- wmv

- swf

- 3gp

- doc

- docx

- xls

- xlsx

- ppt

- pptx

- odt

- odp

- ods

- txt

- rtf

- tex

- epub

- md

- yml

- yaml

- json

- xml

- csv

- db

- sql

- dbf

- mdb

- iso

- html

- htm

- xhtml

- php

- asp

- aspx

- js

- jsp

- css

- c

- cpp

- cxx

- h

- hpp

- hxx

- cs

- java

- class

- jar

- war

- ps1

- bat

- vb

- awk

- sh

- cgi

- pl

- ada

- swift

- go

- py

- pyc

- bf

- coffee

- zip

- tar

- tgz

- bz2

- 7z

- rar

- bak

マルウェアは、以下のディレクトリ内で確認されたファイルを暗号化します。

- %Desktop%

- %User Profile%\Documents

- %Public%

- C:\Fileserver

(註:%Desktop%フォルダは、現在ログオンしているユーザのデスクトップです。Windows 2000(32-bit)、XP、Server 2003(32-bit)の場合、通常 "C:\Documents and Settings\<ユーザ名>\Desktop" です。また、Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Users\<ユーザ名>\Desktop" です。. %User Profile%フォルダは、現在ログオンしているユーザのプロファイルフォルダです。Windows 2000(32-bit)、XP、Server 2003(32-bit)の場合、通常 "C:\Documents and Settings\<ユーザ名>"です。また、Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Users\<ユーザ名>" です。. %Public%フォルダは、すべてのユーザ共通のファイルまたはフォルダのリポジトリとして機能するフォルダです。Windows Vista、7、8の場合、通常 "C:\Users\Public" です。)

マルウェアは、暗号化されたファイルのファイル名に以下の拡張子を追加します。

- {original filename}.{original extension}.lizarded

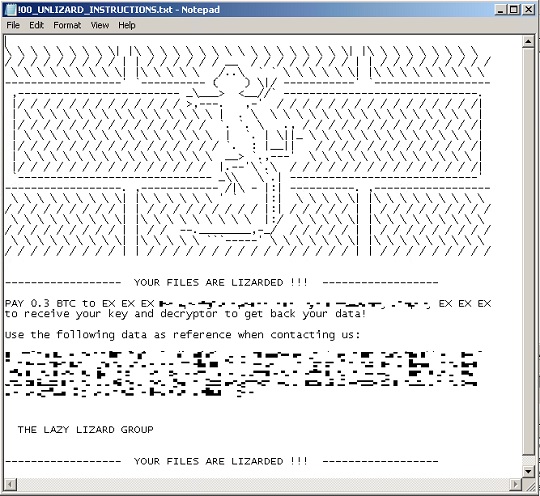

マルウェアが作成する以下のファイルは、脅迫状です。

- {encrypted directory}\!00_UNLIZARD_INSTRUCTIONS.txt

対応方法

手順 1

トレンドマイクロの機械学習型検索は、マルウェアの存在を示す兆候が確認された時点で検出し、マルウェアが実行される前にブロックします。機械学習型検索が有効になっている場合、弊社のウイルス対策製品はこのマルウェアを以下の機械学習型検出名として検出します。

- Troj.Win32.TRX.XXPE50FFF074

手順 2

Windows 7、Windows 8、Windows 8.1、および Windows 10 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 3

最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、ウイルス検索を実行してください。「Ransom.MSIL.LAZYLIZARD.THJODBC」と検出したファイルはすべて削除してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

手順 4

暗号化されたファイルをバックアップから復元します。

ご利用はいかがでしたか? アンケートにご協力ください