ADW_INSTACORE.GD

Riskware/InstallCore (Fortinet); PUP.Optional.BundleInstaller (Malwarebytes)

Windows

マルウェアタイプ:

アドウェア

破壊活動の有無:

なし

暗号化:

なし

感染報告の有無 :

はい

概要

アドウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。 アドウェアは、ユーザの手動インストールにより、コンピュータに侵入します。

アドウェアは、ワーム活動の機能を備えていません。

アドウェアは、バックドア活動の機能を備えていません。

詳細

侵入方法

アドウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

アドウェアは、ユーザの手動インストールにより、コンピュータに侵入します。

インストール

アドウェアは、以下のコンポーネントファイルを作成します。

- %User Temp%\inH{random number}\css\ie6_Dlm_main.css

- %User Temp%\inH{random number}\css\mainDlm.css

- %User Temp%\inH{random number}\css\sdk-ui\browse.css

- %User Temp%\inH{random number}\css\sdk-ui\button.css

- %User Temp%\inH{random number}\css\sdk-ui\checkbox.css

- %User Temp%\inH{random number}\css\sdk-ui\images\button-bg.png

- %User Temp%\inH{random number}\css\sdk-ui\images\progress-bg-corner.png

- %User Temp%\inH{random number}\css\sdk-ui\images\progress-bg.png

- %User Temp%\inH{random number}\css\sdk-ui\images\progress-bg2.png

- %User Temp%\inH{random number}\css\sdk-ui\progress-bar.css

- %User Temp%\inH{random number}\csshover3.htc

- %User Temp%\inH{random number}\form.bmp.Mask

- %User Temp%\inH{random number}\images\BGD.png

- %User Temp%\inH{random number}\images\Close.png

- %User Temp%\inH{random number}\images\Close_Hover.png

- %User Temp%\inH{random number}\images\Color_Button.png

- %User Temp%\inH{random number}\images\Color_Button_Hover.png

- %User Temp%\inH{random number}\images\Grey_Button.png

- %User Temp%\inH{random number}\images\Grey_Button_Hover.png

- %User Temp%\inH{random number}\images\Icon_Generic.png

- %User Temp%\inH{random number}\images\Loader.gif

- %User Temp%\inH{random number}\images\Pause_Button.png

- %User Temp%\inH{random number}\images\ProgressBarD.png

- %User Temp%\inH{random number}\images\ProgressD.png

- %User Temp%\inH{random number}\images\Quick_Specs.png

- %User Temp%\inH{random number}\images\Resume_Button.png

- %User Temp%\inH{random number}\images\sponsored.png

- %User Temp%\inH{random number}\locale\DLM\CS.locale

- %User Temp%\inH{random number}\locale\DLM\DA.locale

- %User Temp%\inH{random number}\locale\DLM\DE.locale

- %User Temp%\inH{random number}\locale\DLM\EL.locale

- %User Temp%\inH{random number}\locale\DLM\EN.locale

- %User Temp%\inH{random number}\locale\DLM\ES.locale

- %User Temp%\inH{random number}\locale\DLM\FI.locale

- %User Temp%\inH{random number}\locale\DLM\FR.locale

- %User Temp%\inH{random number}\locale\DLM\ID.locale

- %User Temp%\inH{random number}\locale\DLM\IT.locale

- %User Temp%\inH{random number}\locale\DLM\JA.locale

- %User Temp%\inH{random number}\locale\DLM\KO.locale

- %User Temp%\inH{random number}\locale\DLM\NL.locale

- %User Temp%\inH{random number}\locale\DLM\NO.locale

- %User Temp%\inH{random number}\locale\DLM\PL.locale

- %User Temp%\inH{random number}\locale\DLM\PT.locale

- %User Temp%\inH{random number}\locale\DLM\RU.locale

- %User Temp%\inH{random number}\locale\DLM\SV.locale

- %User Temp%\inH{random number}\locale\DLM\TR.locale

- %User Temp%\inH{random number}\locale\DLM\ZH.locale

- %User Temp%\inH{random number}\bootstrap_31059.html

- %User Temp%\in{random hex}\0A91BCF6_stp.EXE

- %User Temp%\in{random hex}\4D3A68A3_stp.CIS

- %User Temp%\in{random hex}\33FE5E3C_stp.CIS

- %User Temp%\in{random hex}\4D3A68A3_stp.CIS.part

- %User Temp%\in{random hex}\4D3A68A3_stp\osutils.vbs

- %User Temp%\in{random hex}\33FE5E3C_stp.CIS.part

- %User Temp%\in{random hex}\0A91BCF6_stp.EXE.part

(註:%User Temp%フォルダは、ユーザの一時フォルダで、Windows 2000、XP および Server 2003 の場合、通常、"C:\Documents and Settings\<ユーザー名>\Local Settings\Temp"、Windows Vista 、 7 、8、8.1 、Server 2008 および Server 2012の場合、"C:\Users\<ユーザ名>\AppData\Local\Temp" です。.)

アドウェアは、以下のフォルダを作成します。

- %User Temp%\inH{random number}

- %User Temp%\in{random hex}

(註:%User Temp%フォルダは、ユーザの一時フォルダで、Windows 2000、XP および Server 2003 の場合、通常、"C:\Documents and Settings\<ユーザー名>\Local Settings\Temp"、Windows Vista 、 7 、8、8.1 、Server 2008 および Server 2012の場合、"C:\Users\<ユーザ名>\AppData\Local\Temp" です。.)

他のシステム変更

アドウェアは、インストールの過程で、以下のレジストリ値を追加します。

HKEY_CURRENT_USER\Software\undefined

ReneePDFAide_2016_v4_free.exe = 1478513147740,http://downloads.{BLOCKED}ab.com/ReneePDFAide_2016_v64_free.exe

アドウェアは、インストールの過程で、以下のレジストリキーを追加します。

HKEY_CURRENT_USER/Software/undefined

感染活動

アドウェアは、ワーム活動の機能を備えていません。

バックドア活動

アドウェアは、バックドア活動の機能を備えていません。

ダウンロード活動

アドウェアは、以下のWebサイトにアクセスし、ファイルをダウンロードします。

- http://{BLOCKED}ads.{BLOCKED}ab.com/ ReneePDFAide_2016_v64_free.exe

- http://rp.{BLOCKED}rener.com/?v=2.0&subver=6.21&pcrc={value}

- http://info.{BLOCKED}rener.com/?v=1.03&c={value}&at={value}&cntr=0

- http://os.{BLOCKED}rener.com/ReneeLab/?v=6.0&c={value}&t={value}

- http://www.{BLOCKED}ab.jp/upfiles/pdf-72x72.png

- http://cdneu.{BLOCKED}rener.com/ofr/Solululadul/osutils.cis

- http://cdnus.{BLOCKED}rener.com/ofr/Solululadul/osutils.cis

- http://img.{BLOCKED}rener.com/img/Malaromoro/bg1.jpg

- http://cdneu.{BLOCKED}rener.com/ofr/Malaromoro/Malaromoro_170515.cis

- http://img.{BLOCKED}rener.com/img/Nininininon/Nininininon.png

- http://cdneu.{BLOCKED}rener.com/ofr/Nininininon/Nininininon_11Apr16.cis

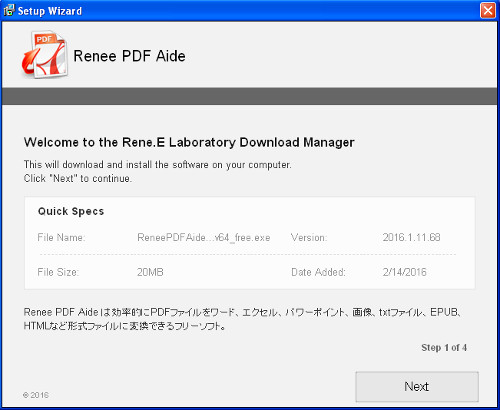

その他

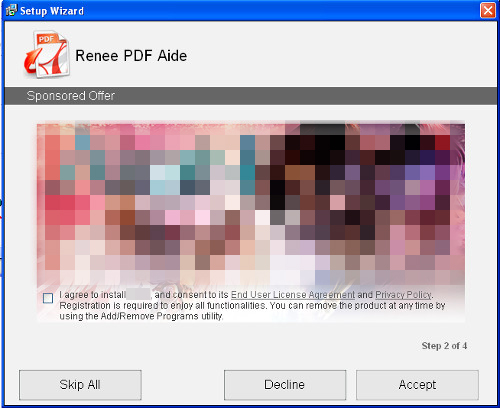

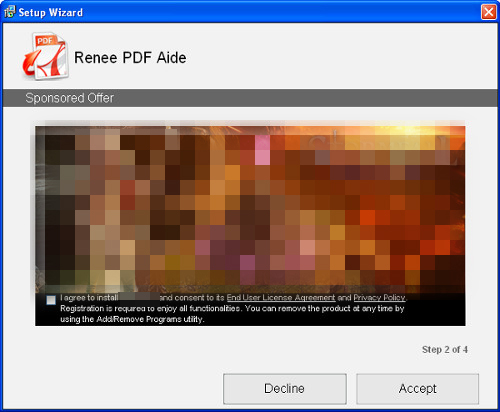

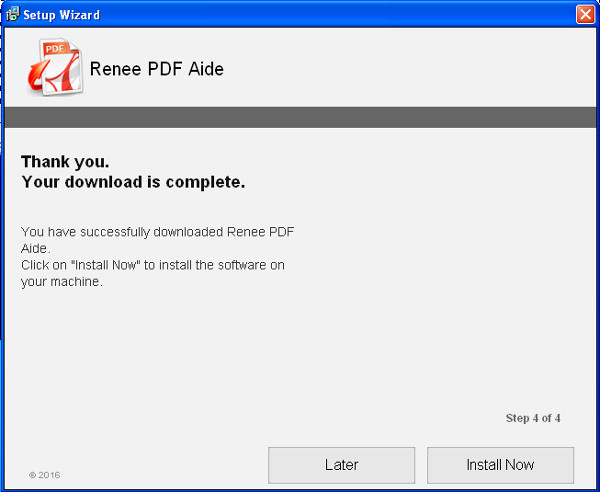

アドウェアは、以下のインストールのウィンドウを表示します。

アドウェアは、特定のアプリーケーションのインストールを提案します。

アドウェアは、ユーザに以下のインストールのオプションを表示します。

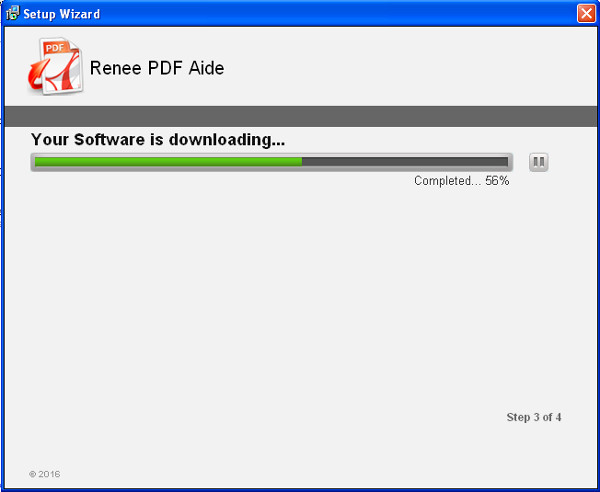

ダウンロード後、アドウェアは、ユーザにダウンロードされたファイルのインストールを提案します。

ユーザが“Install Now”をクリックすると、アドウェアは、ダウンロードされたファイル“%User Profile%\My Documents\ReneePDFAide_2016_v64_free.exe”を実行します。

ユーザが上述のアプリケーションのインストールに同意した場合、アドウェアは、以下のファイルを作成します。

- %Desktop%\StormFall.lnk

- %Application Data%\StormFall\sf.ico

- %Start Menu%\Programs\StormFall\StormFall.lnk

- %Application Data%\Microsoft\Internet Explorer\Quick Launch\StormFall.lnk

- %Windows%\Tasks\StormFall{0-3}.job

- %Desktop%\AION.lnk

- %Application Data%\AION\td.ico

- %Start Menu%\Programs\AION\AION.lnk

- %Application Data%\Microsoft\Internet Explorer\Quick Launch\AION.lnk

- %Windows%\Tasks\AION{0-3}.job

アドウェアは、以下の情報を収集し、自身のサーバに報告します。

- 一意識別子 (Mac アドレス + ボリュームシリアル番号の最後の4文字)

- MacおよびIP アドレス

- システムの日付と時刻

- 仮想マシンの状態 (仮想マシンで実行されている場合)

- PEモード

- DEPモード

- 管理者かどうか

- アドウェアのファイル名

- 実行可能ファイルのチェックサム

- オペレーティング・システム (OS)のバージョン

- サービスパック

- OS言語

- 64ビットかどうか

- プロキシかどうか

- 仮想プライベート ネットワーク (VPN) かどうか

- システム BIOS

- CPU 名

アドウェアは、ルートキット機能を備えていません。

アドウェアは、脆弱性を利用した感染活動を行いません。

対応方法

手順 1

Windows XP、Windows Vista および Windows 7 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 2

このマルウェアもしくはアドウェア等の実行により、手順中に記載されたすべてのファイル、フォルダおよびレジストリキーや値がコンピュータにインストールされるとは限りません。インストールが不完全である場合の他、オペレーティングシステム(OS)の条件によりインストールがされない場合が考えられます。手順中に記載されたファイル/フォルダ/レジストリ情報が確認されない場合、該当の手順の操作は不要ですので、次の手順に進んでください。

手順 3

「ADW_INSTACORE.GD」で検出したファイル名を確認し、そのファイルを終了します。

- すべての実行中プロセスが、Windows のタスクマネージャに表示されない場合があります。この場合、"Process Explorer" などのツールを使用しマルウェアのファイルを終了してください。"Process Explorer" については、こちらをご参照下さい。

- 検出ファイルが、Windows のタスクマネージャまたは "Process Explorer" に表示されるものの、削除できない場合があります。この場合、コンピュータをセーフモードで再起動してください。

セーフモードについては、こちらをご参照下さい。 - 検出ファイルがタスクマネージャ上で表示されない場合、次の手順にお進みください。

手順 4

このレジストリキーを削除します。

警告:レジストリはWindowsの構成情報が格納されているデータベースであり、レジストリの編集内容に問題があると、システムが正常に動作しなくなる場合があります。

レジストリの編集はお客様の責任で行っていただくようお願いいたします。弊社ではレジストリの編集による如何なる問題に対しても補償いたしかねます。

レジストリの編集前にこちらをご参照ください。

- In HKEY_CURRENT_USER\Software

- undefined

- undefined

手順 5

以下のフォルダを検索し削除します。

- %User Temp%\inH{random number}

- %User Temp%\in{random hex}

手順 6

以下のファイルを検索し削除します。

- %User Profile%\My Documents\ReneePDFAide_2016_v64_free.exe

- %Desktop%\StormFall.lnk

- %Application Data%\StormFall\sf.ico

- %Start Menu%\Programs\StormFall\StormFall.lnk

- %Application Data%\Microsoft\Internet Explorer\Quick Launch\StormFall.lnk

- %Windows%\Tasks\StormFall{0-3}.job

- %Desktop%\AION.lnk

- %Application Data%\AION\td.ico

- %Start Menu%\Programs\AION\AION.lnk

- %Application Data%\Microsoft\Internet Explorer\Quick Launch\AION.lnk

- %Windows%\Tasks\AION{0-3}.job

手順 7

最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、ウイルス検索を実行してください。「ADW_INSTACORE.GD」と検出したファイルはすべて削除してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

ご利用はいかがでしたか? アンケートにご協力ください